Integrace identit

![]()

Identita je klíčovou řídicí rovinou pro správu přístupu na moderním pracovišti a je nezbytná pro implementaci nulové důvěry ( Zero Trust). Řešení identit podporují nulovou důvěryhodnost prostřednictvím zásad silného ověřování a přístupu, nejméně privilegovaného přístupu s podrobným oprávněním a přístupem a kontrol a zásad, které spravují přístup k zabezpečeným prostředkům a minimalizují poloměr útoků.

Tento průvodce integrací vysvětluje, jak můžou nezávislí dodavatelé softwaru (ISV) a technologickí partneři integrovat s Microsoft Entra ID a vytvářet zabezpečená řešení nulové důvěry (Zero Trust) pro zákazníky.

Průvodce integrací nulové důvěryhodnosti pro identitu

Tento průvodce integrací se zabývá ID Microsoft Entra a Azure Active Directory B2C.

Microsoft Entra ID je cloudová služba pro správu identit a přístupu od Microsoftu. Poskytuje ověřování pomocí jednotného přihlašování, podmíněný přístup, bez hesla a vícefaktorové ověřování, automatizované zřizování uživatelů a mnoho dalších funkcí, které podnikům umožňují chránit a automatizovat procesy identit ve velkém měřítku.

Azure Active Directory B2C je řešení pro správu přístupu identit typu obchodník-zákazník (CIAM), které zákazníkům umožňuje implementovat zabezpečená neznačková řešení ověřování. Ta se snadno škálují a jsou srovnatelná s značkovými webovými a mobilními aplikacemi. Pokyny k integraci jsou k dispozici v části Azure Active Directory B2C.

Microsoft Entra ID

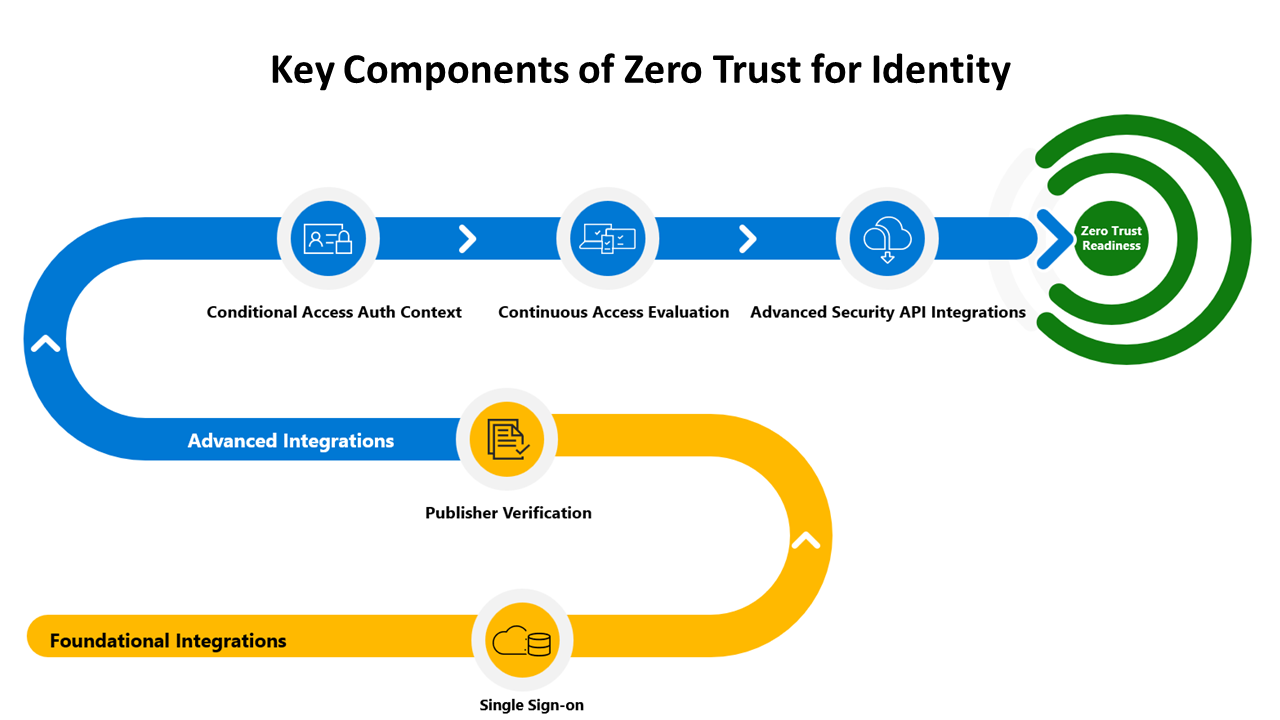

Existuje mnoho způsobů, jak integrovat vaše řešení s Microsoft Entra ID. Základní integrace jsou o ochraně vašich zákazníků pomocí integrovaných funkcí zabezpečení Microsoft Entra ID. Pokročilé integrace povedou vaše řešení ještě o krok dál s rozšířenými možnostmi zabezpečení.

Základní integrace

Základní integrace chrání vaše zákazníky pomocí integrovaných možností zabezpečení Microsoft Entra ID.

Povolení jednotného přihlašování a ověřování vydavatele

Pokud chcete povolit jednotné přihlašování, doporučujeme aplikaci publikovat v galerii aplikací. Tím se zvýší důvěryhodnost zákazníků, protože vědí, že vaše aplikace byla ověřena jako kompatibilní s ID Microsoft Entra a můžete se stát ověřeným vydavatelem, aby si zákazníci byli jistí, že jste vydavatelem aplikace, kterou přidávají do svého tenanta.

Publikování v galerii aplikací usnadní správcům IT integraci řešení do svého tenanta s automatizovanou registrací aplikací. Ruční registrace jsou běžnou příčinou problémů s podporou aplikací. Přidáním aplikace do galerie se těmto problémům s aplikací vyhnete.

Pro mobilní aplikace doporučujeme používat knihovnu Microsoft Authentication Library a systémový prohlížeč k implementaci jednotného přihlašování.

Integrace poskytování uživatelů

Správa identit a přístupu pro organizace s tisíci uživatelů je náročná. Pokud vaše řešení budou používat velké organizace, zvažte synchronizaci informací o uživatelích a přístupu mezi vaší aplikací a ID Microsoft Entra. To pomáhá udržovat uživatelský přístup konzistentní, když dojde ke změnám.

SCIM (System for Cross-Domain Identity Management) je otevřený standard pro výměnu informací o identitě uživatele. Rozhraní API pro správu uživatelů SCIM můžete použít k automatickému zřizování uživatelů a skupin mezi vaší aplikací a ID Microsoft Entra.

Náš kurz k tématu vývoj koncového bodu SCIM pro provisioning uživatelů pro aplikace z Microsoft Entra IDpopisuje, jak vytvořit koncový bod SCIM a integrovat se s provisioningovou službou Microsoft Entra.

Pokročilé integrace

Pokročilé integrace zvýší zabezpečení vaší aplikace ještě více.

Kontext ověřování podmíněného přístupu

kontext ověřování podmíněného přístupu umožňuje aplikacím aktivovat vynucení zásad, když uživatel přistupuje k citlivým datům nebo akcím, což zajistí vyšší produktivitu uživatelů a zabezpečení citlivých prostředků.

Průběžné vyhodnocování přístupu

průběžné vyhodnocování přístupu (CAE) umožňuje odvolání přístupových tokenů na základě kritických událostí a vyhodnocování zásad, a nespoléhat se na vypršení platnosti tokenu na základě doby života. U některých rozhraní API prostředků, protože rizika a zásady se vyhodnocují v reálném čase, může to zvýšit životnost tokenů až o 28 hodin, což zvýší odolnost a výkon vaší aplikace.

Rozhraní API zabezpečení

V naší zkušenosti mnoho nezávislých dodavatelů softwaru zjistilo, že tato rozhraní API jsou obzvláště užitečná.

Uživatelská a skupinová rozhraní API

Pokud vaše aplikace potřebuje aktualizovat uživatele a skupiny v tenantovi, můžete pomocí rozhraní API pro uživatele a skupiny prostřednictvím Microsoft Graphu zapisovat zpět do tenanta Microsoft Entra. Další informace o používání rozhraní API najdete v referenčních materiálech rozhraní Microsoft Graph REST API verze 1.0 a v referenční dokumentaci pro typ prostředku uživatele .

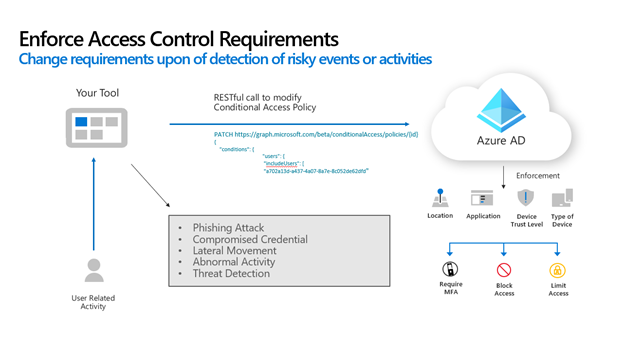

Rozhraní API podmíněného přístupu

podmíněný přístup je klíčovou součástí nulové důvěryhodnosti, protože pomáhá zajistit, aby správný uživatel získal správný přístup ke správným prostředkům. Povolení podmíněného přístupu umožňuje microsoftu Entra ID provádět rozhodnutí o přístupu na základě vypočítaných rizik a předem nakonfigurovaných zásad.

Nezávislí dodavatelé softwaru mohou využít podmíněný přístup tím, že nabídnou možnost aplikace zásad podmíněného přístupu, pokud je to relevantní. Pokud je například uživatel obzvláště rizikový, můžete zákazníkovi navrhnout povolení podmíněného přístupu pro daného uživatele prostřednictvím uživatelského rozhraní a programově ho povolit v Microsoft Entra ID.

Další informace najdete v ukázce , jak konfigurovat zásady podmíněného přístupu pomocí rozhraní Microsoft Graph API, na GitHubu.

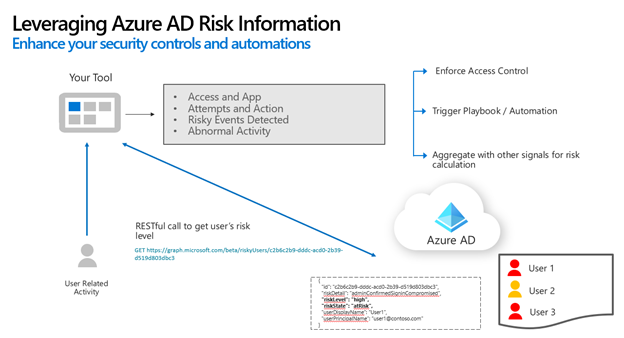

Potvrzení ohrožení zabezpečení a rizikových uživatelských rozhraní API

Někdy můžou nezávislí dodavatelé softwaru vědět o ohrožení, které je mimo rozsah ID Microsoft Entra. U všech událostí zabezpečení, zejména těch, které zahrnují ohrožení zabezpečení, může Microsoft a nezávislý dodavatel softwaru spolupracovat sdílením informací od obou stran. rozhraní API pro potvrzení kompromitace umožňuje nastavit úroveň rizika cílového uživatele na vysokou. Microsoft Entra ID tak může správně reagovat, například tím, že uživatel bude muset znovu provést ověření nebo omezit přístup k citlivým datům.

Naopak, Microsoft Entra ID průběžně vyhodnocuje riziko uživatelů na základě různých signálů a strojového učení. Rozhraní API rizikových uživatelů poskytuje programový přístup ke všem rizikovým uživatelům v tenantovi aplikace Microsoft Entra. Nezávislí dodavatelé softwaru mohou využít toto rozhraní API k tomu, aby zajistili, že uživatelé jsou obsluhováni přiměřeně své aktuální úrovni rizika. uživatelsky rizikový typ prostředku.

Jedinečné scénáře produktů

Následující pokyny jsou určené pro nezávislé dodavatele softwaru, kteří nabízejí konkrétní druhy řešení.

integrace zabezpečeného hybridního přístupu mnoho obchodních aplikací bylo vytvořeno pro práci uvnitř chráněné podnikové sítě a některé z těchto aplikací využívají starší metody ověřování. Vzhledem k tomu, že společnosti hledají strategii nulové důvěry a podporují hybridní a cloudová pracovní prostředí, potřebují řešení, která propojují aplikace s Microsoft Entra ID a poskytují moderní řešení ověřování pro starší verze aplikací. V této příručce můžete vytvářet řešení, která poskytují moderní cloudové ověřování pro starší místní aplikace.

Stát se dodavatelem klíče zabezpečení FIDO2 kompatibilním s Microsoftem klíče zabezpečení FIDO2 může nahradit slabé přihlašovací údaje silnými přihlašovacími údaji s veřejnými nebo privátními klíči, které se nedají opakovaně používat, přehrávat ani sdílet mezi službami. Podle postupu v tomto dokumentu se můžete stát dodavatelem klíče zabezpečení kompatibilního s Technologií FIDO2 kompatibilním s Microsoftem.

Azure Active Directory B2C

Azure Active Directory B2C je řešení pro správu identit a přístupu zákazníků (CIAM) schopné podporovat miliony uživatelů a miliardy ověřování za den. Jedná se o řešení ověřování white-label, které umožňuje uživatelské prostředí, jež se sloučí se značkovými webovými a mobilními aplikacemi.

Stejně jako u Microsoft Entra ID můžou partneři integrovat s Azure Active Directory B2C pomocí rozhraní Microsoft Graph a klíčových zabezpečovacích rozhraní API, jako je podmíněný přístup, potvrzení kompromitace a rozhraní API pro rizikové uživatele. Další informace o těchto integracích najdete v části Microsoft Entra ID výše.

Tato část obsahuje několik dalších příležitostí pro integraci, které mohou podporovat partneři nezávislých dodavatelů softwaru.

Poznámka

Důrazně doporučujeme zákazníkům, kteří používají Azure Active Directory B2C (a řešení integrovaná s ní), aktivovat Identity Protection a podmíněný přístup v Azure Active Directory B2C.

Integrovat s koncovými body RESTful

Nezávislí dodavatelé softwaru můžou integrovat svá řešení prostřednictvím koncových bodů RESTful, aby umožnili vícefaktorové ověřování (MFA) a řízení přístupu na základě role (RBAC), povolili ověřování a ověřování identit, zlepšili zabezpečení s využitím detekce robotů a ochranu před podvody a splnili požadavky na zabezpečené ověřování zákazníka (PSD2) 2 (PSD2) Secure Customer Authentication (SCA).

Máme pokyny, jak používat naše koncové body RESTful a také podrobné ukázkové názorné postupy partnerů, kteří integrovali rozhraní RESTful API:

- Ověření a potvrzení identity, což zákazníkům umožňuje ověřovat identitu koncových uživatelů.

- řízení přístupu na základě role, což koncovým uživatelům umožňuje podrobné řízení přístupu.

- zabezpečený hybridní přístup k místním aplikacím, který koncovým uživatelům umožňuje přístup k místním a starším aplikacím pomocí moderních ověřovacích protokolů

- ochrana před podvody, která zákazníkům umožňuje chránit své aplikace a koncové uživatele před podvodnými pokusy o přihlášení a útoky robotů

Firewall webových aplikací

Firewall webových aplikací (WAF) poskytuje centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení. Azure Active Directory B2C umožňuje nezávislým dodavatelům softwaru integrovat svou službu WAF tak, aby veškerý provoz do vlastních domén Azure Active Directory B2C (například login.contoso.com) vždy prošel službou WAF a poskytoval další vrstvu zabezpečení.

Implementace řešení WAF vyžaduje, abyste nakonfigurovali vlastní domény Azure Active Directory B2C. Můžete si přečíst, jak to udělat v našem kurzu o povolení vlastních domén. Můžete také zobrazit stávající partnery, kteří vytvořili řešení WAF, která se integrují s azure Active Directory B2C.