Konfigurace cloudových služeb Microsoftu pro model vyspělosti CISA Zero Trust

S čím dál sofistikovanějšími kybernetickými hrozbami je potřeba robustních opatření kyberbezpečnosti důležitější než kdy dřív. & Agentura pro zabezpečení infrastruktury (CISA) v USA hraje ústřední roli při ochraně kybernetického prostoru, ocházení národního úsilí o posílení odolnosti důležitých funkcí a prosazování silného technologického ekosystému. Mise CISA zahrnuje udržování kybernetického povědomí o situaci mezi úřady FCEB (Federal Civil Executive Branch) a zabezpečení .gov doméně. CISA pomáhá federálním agenturám a průmyslovým partnerům s efektivní správou významných kybernetických incidentů. V dubnu 2023 vydala CISA model nulové důvěryhodnosti verze 2.0 (ZTMM).

Poznámka

V této příručce se termín organizace týká agentur FCEB a průmyslových partnerů.

Rychlé přijetí nových technologií a rozvíjející se prostředí hrozeb představuje trvalé výzvy k kybernetické bezpečnosti. Výnos 14028: Zlepšení národní kybernetické bezpečnosti zdůrazňuje obnovu zaměření na modernizaci federální kybernetické bezpečnosti a považuje architekturu nulové důvěry (ZTA) za preferovaný model zabezpečení pro vládní subjekty. Pořadí vyžaduje, aby organizace vypracovaly komplexní plány pro implementaci ZTA. Objednávka vyžaduje posouzení aktuálního stavu kybernetické bezpečnosti a přípravu na úplné nasazení.

CISA ZTMM slouží jako zásadní plán pro organizace, aby pečlivě vyhodnocovaly stav zabezpečení a implementovaly nezbytné změny přechodu na ZTA. Přijetím tohoto modelu mohou organizace výrazně zvýšit odolnost proti kybernetickým hrozbám, zajistit silnější ochranu důležitých informačních prostředků a posílit celkovou architekturu zabezpečení.

Na podporu tohoto přechodu Úřad pro správu a rozpočet (OMB) Memorandum M-22-09 popisuje opatření, která mají být přijata v souladu s pilíři ZTMM. Strategie Federální ZTA vyžaduje, aby organizace splnily klíčové cíle kybernetické bezpečnosti a aby při vývoji a implementaci strategií nulové důvěry zvážily

Microsoft nabízí rozšířenou řadu možností nulové důvěryhodnosti, které využívají jednotnou platformu integrovaných nástrojů zabezpečení. Platforma poskytuje komplexní pokrytí skrze pilíře CISA ZTMM a průřezové schopnosti, které jsou popsány v následující části. Tato řešení podporují organizace na cestě k efektivní implementaci nulové důvěry (Zero Trust), která pomáhá zajistit zabezpečenou a odolnou architekturu federální kybernetické bezpečnosti.

Pilíře, funkce, možnosti a fáze cesty ZTMM

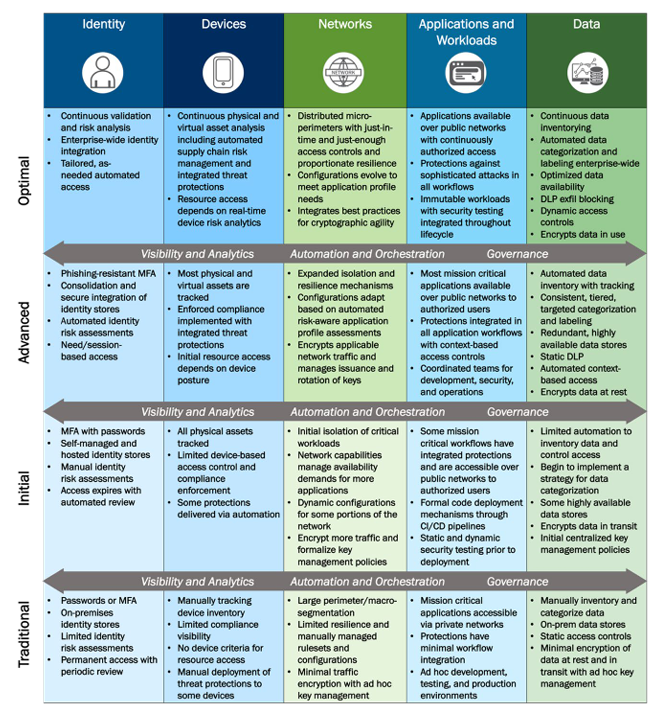

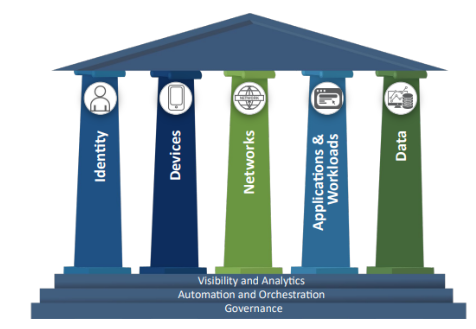

CISA ZTMM je postaven na pěti pilířích, které zahrnují funkce k vylepšení oblastí ochrany nulové důvěryhodnosti. Pomocí následujících odkazů přejděte na části příručky:

Každý pilíř má tři průřezové schopnosti, které zvýrazňují aktivity, které zlepšují interoperabilitu funkcí napříč pilíři:

Viditelnost a analýzy: Viditelnost se týká pozorovatelných artefaktů z charakteristik a událostí v celopodnikovém prostředí. Zaměření na analýzu dat souvisejících s kybernetickými daty pomáhá informovat rozhodnutí o zásadách, usnadnit aktivity reakce a vytvořit profil rizika pro vývoj proaktivních bezpečnostních opatření.

automatizace a orchestrace: Nulová důvěryhodnost používá automatizované nástroje a pracovní postupy pro funkce reakce na zabezpečení napříč produkty a službami. Pomáhá podnikům udržovat dohled, zabezpečení a interakci procesů vývoje pro takové funkce, produkty a služby.

Řízení: V tomto dokumentu znamená řízení vynucování podnikových zásad kybernetické bezpečnosti, postupů a procesů uvnitř pilířů a napříč nimi. Zásady správného řízení zmírňují rizika zabezpečení na podporu principů nulové důvěry a splnění federálních požadavků.

Poznámka

Viditelnost a analýzy, automatizace a orchestrace a možnosti zásad správného řízení umožňují organizacím integrovat pokrok napříč pilíři. Následující obrázek znázorňuje pilíře a průřezové schopnosti.

Fáze cesty ZTMM

Pilíře pokrývají čtyři fáze cesty ZTMM.

- tradiční: Ručně nakonfigurované životní cykly, například od zřízení po vyřazení z provozu, a přiřazení atributů, jako je zabezpečení a logování. Statické zásady zabezpečení a řešení řeší pilíře se závislostmi na externích systémech. Princip nejnižších oprávnění se zavádí při zřizování. Oddělené pilíře vynucení politiky; ruční nasazení odpovědí a opatření ke zmírnění rizik a omezená korelace mezi závislostmi, protokoly a telemetrií.

- Počáteční: Zahájení automatizace přiřazení atributů, konfigurace životního cyklu, rozhodnutí o zásadách a vynucování Počáteční řešení napříč pilíři a integrace externích systémů Některé úpravy podle principu minimálních oprávnění po zřízení. Agregovaná viditelnost interních systémů

- Advanced: Pokud je to možné, automatizujte kontroly životního cyklu, také konfigurace a přiřazení zásad pomocí koordinace napříč pilíři. Centralizace viditelnosti a řízení identit a vynucování zásad integrované napříč pilíři Základní odpovědi na předdefinovaná zmírnění, změny na nejnižší úroveň oprávnění při posuzování rizik a stavu. Vytvářejte povědomí napříč celým podnikem, včetně prostředků hostovaných externě.

- Optimální: Automatizované životní cykly za běhu (JIT) a přiřazení atributů k prostředkům a prostředkům, které můžou automaticky hlásit pomocí dynamických zásad na základě automatizovaných a pozorovaných triggerů. Používejte dynamický nejméně privilegovaný přístup, právě dostatečný přístup (JEA) a v rámci prahových hodnot pro prostředky a jejich závislosti; Umožněte interoperabilitu mezi pilíři s průběžným monitorováním a centralizovanou viditelností s komplexním situačním povědomím.

Kritéria modelu vyspělosti

Pomocí následujících kritérií identifikujte fázi vyspělosti pilířů technologie Nulové důvěryhodnosti a zajištění konzistence napříč modelem:

Rozsah pokynů

Tyto doprovodné materiály vám pomůžou splnit cíle pro funkce ZTMM a projít fázemi vyspělosti. Předpokládáme, že organizace jsou alespoň ve fázi Tradiční.

V následujících částech jsou pilíře rozdělené do oblastí funkcí s tabulkami, které mají popis fáze cesty ZTMM s pokyny a doporučeními Microsoftu. Pomocí tabulek se dozvíte, jak cloudové služby Microsoftu odpovídají ZTMM. Každá funkce obsahuje pokyny pro fáze vyspělosti. Organizace, které například implementují pokyny ve fázi Optimální, implementují pokyny pro pokročilou fázi.

Poznámka

Pokyny jsou vymezeny na funkce v obecné dostupnosti (GA) nebo ve verzi Public Preview v komerčních cloudech Microsoftu.

Přístup k implementaci

Ve většině případů spolupracuje více týmů na vedení organizace ve fázích životního cyklu. Microsoft doporučuje, aby váš přístup obsahoval následující principy:

- Vytvořte tým s jasným vlastnictvím pilířů a průřezových schopností

- Ujistěte se, že jsou definované komunikační kanály a stav je pravidelně aktualizovaný.

- Integrovat produkty napříč pilíři ZTMM, včetně průřezových schopností

Organizace můžou snížit složitost, náklady a rizika pomocí integrovaných řešení, která splňují možnosti křížového dělení v nástroji ZTMM. produkty Microsoft Security jsou nativně integrované s Microsoft Azure a Microsoft 365. Organizace mohou například nasadit Microsoft Sentinel jako řešení pro správu bezpečnostních informací a událostí (SIEM) a orchestraci zabezpečení, automatizaci a reakci (SOAR). Kromě toho může začlenění rozšířené detekce a reakce (XDR) posílit možnosti díky přehledům a zjednodušené detekci hrozeb. Srovnejte tyto produkty napříč pilíři ZTMM a vylepšete možnosti kybernetické bezpečnosti organizace.

Další kroky

Nakonfigurujte služby Microsoft Cloud Services pro model vyspělosti nulové důvěryhodnosti CISA.