Správa

Správa istrace je postup monitorování, údržby a provozu systémů informačních technologií (IT), které splňují úrovně služeb, které firma vyžaduje. Správa istrace představuje některé z největších rizik zabezpečení, protože provádění těchto úloh vyžaduje privilegovaný přístup k velmi široké sadě těchto systémů a aplikací. Útočníci vědí, že získání přístupu k účtu s oprávněními správce jim umožní získat přístup k většině nebo všem datům, na která by cílili, a zajistit tak zabezpečení správy jednou z nejdůležitějších oblastí zabezpečení.

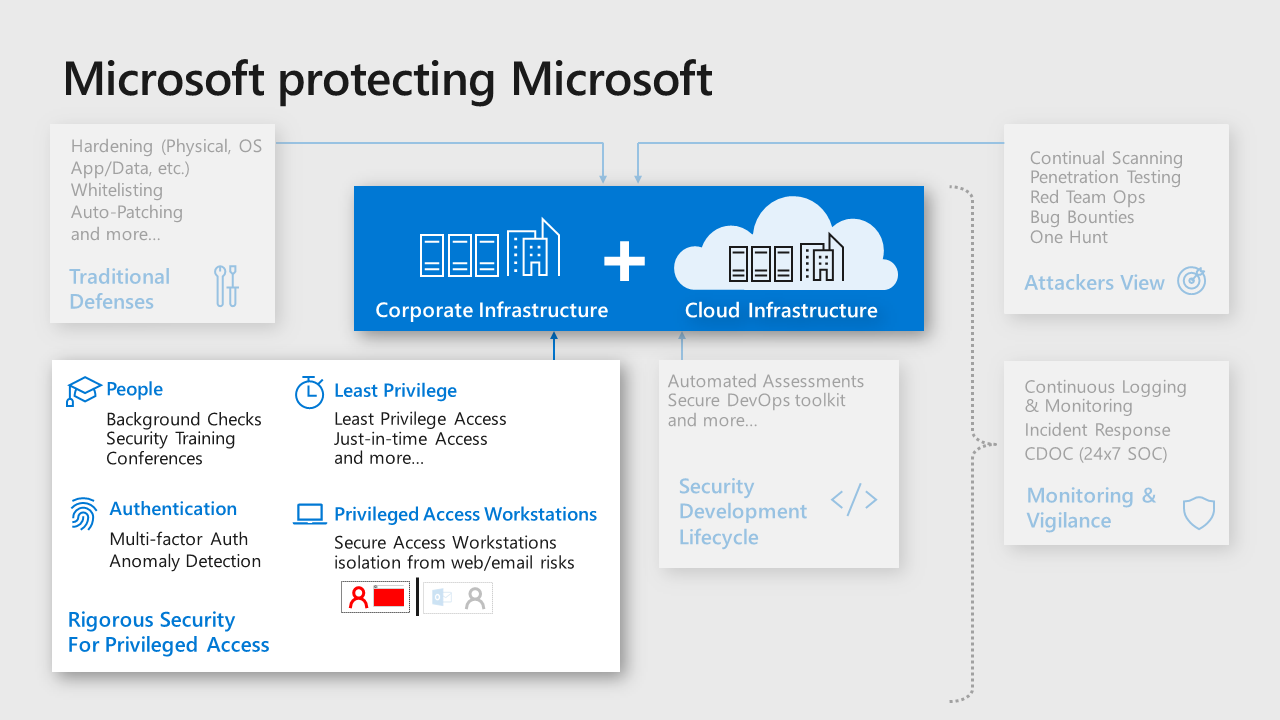

Microsoft například významně investoval do ochrany a školení správců pro naše cloudové systémy a IT systémy:

Doporučená základní strategie Microsoftu pro oprávnění správce spočívá v použití dostupných ovládacích prvků ke snížení rizika.

Snížit riziko vystavení (rozsah a čas) – Princip nejnižších oprávnění je nejlepší dosáhnout pomocí moderních ovládacích prvků, které poskytují oprávnění na vyžádání. To vám pomůže omezit riziko omezením oprávnění správce tím, že omezíte rizika tím, že:

Scope – Just Enough Access (JEA) poskytuje pouze požadovaná oprávnění pro požadovanou operaci správy (vs. přímé a okamžité oprávnění pro mnoho nebo všechny systémy najednou, což se téměř nikdy nevyžaduje).

Čas – přístupy JIT (Just in Time) poskytují požadované privilegované, jak jsou potřeba.

Zmírnění zbývajících rizik – použití kombinace preventivních a detektivových kontrol ke snížení rizik, jako je izolace účtů správců od nejběžnějších rizik útoku phishing a obecného procházení webu, zjednodušení a optimalizace jejich pracovního postupu, zvýšení záruky rozhodnutí o ověřování a identifikace anomálií z normálního základního chování, které je možné zablokovat nebo prošetřit.

Společnost Microsoft zaznamenala a zdokumentovala osvědčené postupy pro ochranu účtů pro správu a publikované plány stanovení priority pro ochranu privilegovaného přístupu, které lze použít jako odkazy pro stanovení priorit omezení rizik pro účty s privilegovaným přístupem.

Minimalizace počtu správců kritického dopadu

Udělení nejmenšího počtu účtů oprávněním, která můžou mít kritický obchodní dopad

Každý účet správce představuje potenciální prostor pro útok, na který může útočník cílit, takže minimalizace počtu účtů s tímto oprávněním pomáhá omezit celkové riziko organizace. Zkušenosti nás naučily, že členství v těchto privilegovaných skupinách se v průběhu času přirozeně zvětšuje, protože lidé mění role, pokud členství není aktivně omezené a spravované.

Doporučujeme přístup, který snižuje riziko útoku a současně zajišťuje kontinuitu podnikových procesů v případě, že se něco stane správci:

Přiřazení alespoň dvou účtů k privilegované skupině pro zajištění kontinuity podnikových procesů

Pokud jsou požadovány dva nebo více účtů, uveďte odůvodnění pro každého člena, včetně původních dvou

Pravidelně kontrolovat členství a odůvodnění pro každého člena skupiny

Spravované účty pro správce

Ujistěte se, že jsou všichni správci s kritickým dopadem spravováni podnikovým adresářem, aby mohli dodržovat vynucení zásad organizace.

Uživatelské účty, jako jsou účty Microsoft, jako jsou @Hotmail.com, @live.com, @outlook.com, nenabízejí dostatečnou viditelnost a kontrolu zabezpečení, aby se zajistilo, že se dodržují zásady organizace a všechny zákonné požadavky. Vzhledem k tomu, že nasazení Azure často začínají malá a neformálně před růstem do tenantů spravovaných podnikem, zůstanou některé uživatelské účty dlouhou dobu, například původní projektoví manažeři Azure, vytváření slepých míst a potenciální rizika.

Samostatné účty pro správce

Ujistěte se, že všichni správci kritického dopadu mají samostatný účet pro úlohy správy (vs. účet, který používají pro e-mail, procházení webu a další úlohy produktivity).

Útoky phishing a webový prohlížeč představují nejběžnější vektory útoku pro ohrožené účty, včetně účtů pro správu.

Vytvořte samostatný účet pro správu pro všechny uživatele, kteří mají roli vyžadující kritická oprávnění. U těchto účtů pro správu blokujte nástroje pro produktivitu, jako je e-mail Office 365 (odebrání licence). Pokud je to možné, zablokujte libovolné procházení webu (s proxy serverem nebo ovládacími prvky aplikací) a povolte výjimky pro procházení webu Azure Portal a další weby vyžadované pro úlohy správy.

Bez stálého přístupu / oprávnění Jen v čase

Vyhněte se poskytování trvalého přístupu k účtům s kritickým dopadem

Trvalá oprávnění zvyšují obchodní riziko zvýšením doby, po kterou může útočník použít účet k poškození. Dočasná oprávnění nutí útočníky, kteří cílí na účet, aby buď fungoval v omezené době, kdy správce účet používá, nebo aby zahájil zvýšení oprávnění (což zvyšuje pravděpodobnost zjištění a odebrání z prostředí).

Pomocí jedné z těchto metod udělte oprávnění požadovaná pouze podle potřeby:

Just in Time – Povolení služby Microsoft Entra Privileged Identity Management (PIM) nebo řešení třetí strany, které vyžaduje, aby následující pracovní postup schválení vyžadoval získání oprávnění pro účty kritického dopadu

Rozbité sklo – U zřídka používaných účtů postupujte podle procesu nouzového přístupu a získejte přístup k účtům. To je upřednostňované pro oprávnění, která nemají minimální potřebu pravidelného provozního používání, jako jsou členové účtů globálního správce.

Účty pro nouzový přístup nebo Break Glass

Ujistěte se, že máte mechanismus pro získání přístupu pro správu v případě tísňového volání.

I když jsou občas extrémní okolnosti, kdy jsou všechny běžné prostředky přístupu pro správu nedostupné.

Doporučujeme postupovat podle pokynů v tématu Správa účtů pro správu tísňového přístupu v Microsoft Entra ID a zajistit, aby operace zabezpečení tyto účty pečlivě sledovaly.

zabezpečení pracovní stanice Správa

Zajištění kritického dopadu, že správci používají pracovní stanici se zvýšenou ochranou zabezpečení a monitorováním

Vektory útoku, které používají procházení a e-maily, jako je phishing, jsou levné a běžné. Izolování kritických dopadů správců z těchto rizik výrazně sníží riziko závažného incidentu, kdy je některý z těchto účtů ohrožen a používá se k podstatnému poškození vašeho podnikání nebo mise.

Na základě dostupných možností zvolte úroveň zabezpečení pracovní stanice správce. https://aka.ms/securedworkstation

Vysoce zabezpečené kancelářské zařízení (pracovní stanice s rozšířeným zabezpečením nebo specializovaná pracovní stanice)

Tuto cestu zabezpečení můžete zahájit pro správce s kritickým dopadem tím, že jim poskytnete vyšší pracovní stanici zabezpečení, která stále umožňuje obecné úlohy procházení a produktivity. Použití tohoto dočasného kroku pomáhá usnadnit přechod na plně izolované pracovní stanice pro správce kritického dopadu i pracovníky IT podporující tyto uživatele a jejich pracovní stanice.Pracovní stanice s privilegovaným přístupem (specializovaná pracovní stanice nebo zabezpečená pracovní stanice)

Tyto konfigurace představují ideální stav zabezpečení pro správce kritického dopadu, protože výrazně omezují přístup k útokům phishing, prohlížeči a produktivním vektorům útoku aplikací. Tyto pracovní stanice neumožňují obecné procházení internetu, povolují přístup prohlížeče jenom k webu Azure Portal a dalším webům pro správu.

Kritické závislosti správce – účet nebo pracovní stanice

Pečlivě zvolte místní závislosti zabezpečení pro účty s kritickým dopadem a jejich pracovní stanice.

Pokud chcete riziko z velkého incidentu v místním prostředí obsahovat, abyste se stali hlavním ohrožením cloudových prostředků, musíte eliminovat nebo minimalizovat prostředky kontroly, které místní prostředky musí mít kritický dopad na účty v cloudu. Například útočníci, kteří ohrožují místní službu Active Directory, můžou přistupovat ke cloudovým prostředkům, které spoléhají na tyto účty, jako jsou prostředky v Azure, Amazon Web Services (AWS), ServiceNow atd. Útočníci můžou také pomocí pracovních stanic připojených k místním doménám získat přístup k účtům a službám spravovaným z nich.

Zvolte úroveň izolace od místních prostředků řízení, která se označuje také jako závislosti zabezpečení pro účty s kritickým dopadem.

Uživatelské účty – Zvolte, kde se mají účty kritického dopadu hostovat.

Nativní účty Microsoft Entra –*Vytvořte nativní účty Microsoft Entra, které nejsou synchronizovány s místní službou Active Directory

Synchronizovat z místní Active Directory (nedoporučuje se) – Využijte existující účty hostované v místní službě Active Directory.

Pracovní stanice – Zvolte, jak budete spravovat a zabezpečit pracovní stanice používané důležitými účty správců:

Nativní správa a zabezpečení cloudu (doporučeno) – Připojte pracovní stanice k Microsoft Entra ID a spravujte je a opravujte je pomocí Intune nebo jiných cloudových služeb. Ochrana a monitorování pomocí ochrany ATP v programu Windows Defender nebo jiné cloudové služby, kterou nespravuje místní účty.

Správa pomocí existujících systémů – Připojení k existující doméně AD a využití existující správy a zabezpečení

Bez hesla nebo vícefaktorové ověřování pro správce

Vyžadovat, aby všichni správci s kritickým dopadem používali ověřování bez hesla nebo vícefaktorové ověřování (MFA).

Metody útoku se vyvinuly do bodu, kdy samotná hesla nemohou spolehlivě chránit účet. Toto je dobře zdokumentované v relaci Microsoft Ignite.

Správa istrativní účty a všechny kritické účty by měly používat jednu z následujících metod ověřování. Tyto funkce jsou uvedeny v pořadí předvoleb podle nejvyšších nákladů/ potíží s útokem (nejsilnější/upřednostňované možnosti) na nejnižší náklady / obtížné útok:

Bez hesla (například Windows Hello)

https://aka.ms/HelloForBusinessBez hesla (aplikace Authenticator)

</azure/active-directory/authentication/howto-authentication-phone-sign-in>Multifactor Authentication

</azure/active-directory/authentication/howto-mfa-userstates>

Upozorňujeme, že vícefaktorové ověřování založené na textových zprávách sms je pro útočníky velmi levné, takže doporučujeme se spoléhat na ně. Tato možnost je stále silnější než samotná hesla, ale je mnohem slabší než jiné možnosti vícefaktorového ověřování.

Vynucení podmíněného přístupu pro správce – nulová důvěra (Zero Trust)

Ověřování pro všechny správce a další účty kritického dopadu by mělo zahrnovat měření a vynucování klíčových atributů zabezpečení pro podporu strategie nulová důvěra (Zero Trust).

Útočníci, kteří narušují účty Azure Správa, můžou způsobit významné škody. Podmíněný přístup může toto riziko výrazně snížit vynucením hygieny zabezpečení před povolením přístupu ke správě Azure.

Nakonfigurujte zásady podmíněného přístupu pro správu Azure, které vyhovují rizikům a provozním potřebám vaší organizace.

Vyžadovat vícefaktorové ověřování nebo připojení z určené pracovní sítě

Vyžadovat integritu zařízení pomocí ochrany ATP v programu Microsoft Defender (Strong Assurance)

Vyhněte se podrobným a vlastním oprávněním

Vyhněte se oprávněním, která konkrétně odkazují na jednotlivé prostředky nebo uživatele.

Konkrétní oprávnění vytvářejí nepotřebnou složitost a nejasnost, protože nemají v úmyslu vytvářet nové podobné prostředky. To se pak nashromáždí do složité starší konfigurace, která se obtížně udržuje nebo mění bez obav z "narušení něčeho" – negativně ovlivňuje jak zabezpečení, tak flexibilitu řešení.

Místo přiřazování konkrétních oprávnění pro konkrétní prostředky použijte jednu z těchto možností:

Skupiny pro správu pro oprávnění pro celou organizaci

Skupiny prostředků pro oprávnění v rámci předplatných

Místo udělení oprávnění konkrétním uživatelům přiřaďte přístup ke skupinám v ID Microsoft Entra. Pokud neexistuje příslušná skupina, vytvořte ji ve spolupráci s týmem identit. To vám umožní přidat a odebrat členy skupiny externě do Azure a zajistit, aby oprávnění byla aktuální, a zároveň povolit, aby se skupina používala pro jiné účely, jako jsou seznamy adresátů.

Použití předdefinovaných rolí

Pokud je to možné, použijte předdefinované role pro přiřazování oprávnění.

Přizpůsobení vede ke složitosti, která zvyšuje záměny a zkompiluje automatizaci složitější, náročnou a křehkou. Všechny tyto faktory mají negativní vliv na zabezpečení.

Doporučujeme vyhodnotit předdefinované role navržené tak, aby zahrnovaly většinu běžných scénářů. Vlastní role jsou výkonné a někdy užitečné funkce, ale měly by být vyhrazené pro případy, kdy integrované role nebudou fungovat.

Vytvoření správy životního cyklu pro účty kritického dopadu

Ujistěte se, že máte proces zakázání nebo odstranění účtů pro správu, když pracovníci správy opustí organizaci (nebo opustí administrativní pozice).

Další podrobnosti najdete v tématu Správa přístupu uživatelů a uživatelů typu host pomocí kontrol přístupu.

Simulace útoku pro účty kritického dopadu

Pravidelně simulujte útoky na správce pomocí aktuálních technik útoku, abyste je poučili a posílili.

Lidé jsou důležitou součástí vaší obrany, zejména váš personál s přístupem k účtům s kritickým dopadem. Zajištění, aby tito uživatelé (a v ideálním případě všichni uživatelé) měli znalosti a dovednosti, abyste se vyhnuli útokům a zabránili útokům, snížíte celkové organizační riziko.

Můžete použít možnosti simulace útoků Office 365 nebo libovolný počet nabídek třetích stran.

Další kroky

Další pokyny k zabezpečení od Microsoftu najdete v dokumentaci k zabezpečení Microsoftu.