Získání hodnoty z datových konektorů

Správa míry rizika zabezpečení od Microsoftu konsoliduje data o stavu zabezpečení ze všech digitálních prostředků, což vám umožní mapovat prostor pro útoky a zaměřit se na oblasti, které jsou nejvíce ohrožené. Data z produktů Microsoftu se ingestují automaticky po připojení ke správě expozic a můžete přidat další datové konektory z externích zdrojů dat.

Importované prostředky a datové typy

Záměrem připojení k externím produktům je vytvořit úplný přehled o všech vašich digitálních prostředcích a všech kontextech zabezpečení, které by mohly mít vliv na váš prostor útoku. K tomuto účelu se ingestují následující typy prostředků, rozšiřování kontextu a informace o ohrožení zabezpečení:

- Zařízení

- Cloudové prostředky

- Slabá místa

- Informace o důležitosti prostředků

- Posouzení rizik aktiv

- Podrobnosti o síti

- Přehledy o expozici (například internetové expozice)

- Uživatelé (budoucí)

- Aplikace SaaS (budoucí)

Informace o aktivech a kontext zabezpečení se importují do správy expozic a konsolidují, aby poskytovaly komplexní přehled o stavu zabezpečení všech digitálních prostředků. Mezi aktuálně podporované externí zdroje dat patří Qualys, Rapid7 InsightVM, Správa ohrožení zabezpečení v síti a ServiceNow CMDB.

Data ingestovaná z konektorů se normalizují a začlení do grafu expozice a inventáře zařízení. Správa expozic využívá cenný kontext a získané poznatky k vygenerování přesnějšího posouzení potenciální oblasti útoku a k hlubšímu porozumění riziku vaší expozice. Tato data je možné využívat v inventáři zařízení, v nástrojích pro zkoumání grafů expozice, jako je mapa prostoru útoku a rozšířené proaktivní vyhledávání, a v rámci cest útoku, které se zjišťují na základě dat rozšiřování přijatých konektory.

Nakonec budou tato data navíc sloužit k vylepšení metrik zabezpečení, které měří vaše riziko expozice na základě konkrétních kritérií, a také budou mít vliv na širší organizační iniciativy, které měří riziko expozice v rámci úlohy nebo související s konkrétní oblastí hrozeb.

Mezi výhody použití externích datových konektorů patří:

- Normalizované v rámci grafu expozice

- Vylepšení inventáře zařízení

- Mapování relací

- Odhalení nových cest útoku

- Zajištění komplexní viditelnosti prostoru útoku

- Začlenění důležitosti prostředků

- Obohacení kontextu o obchodní aplikaci nebo provozní přidružení

- Vizualizace pomocí nástroje Mapa útoku

- Zkoumání s využitím pokročilých dotazů proaktivního vyhledávání prostřednictvím KQL

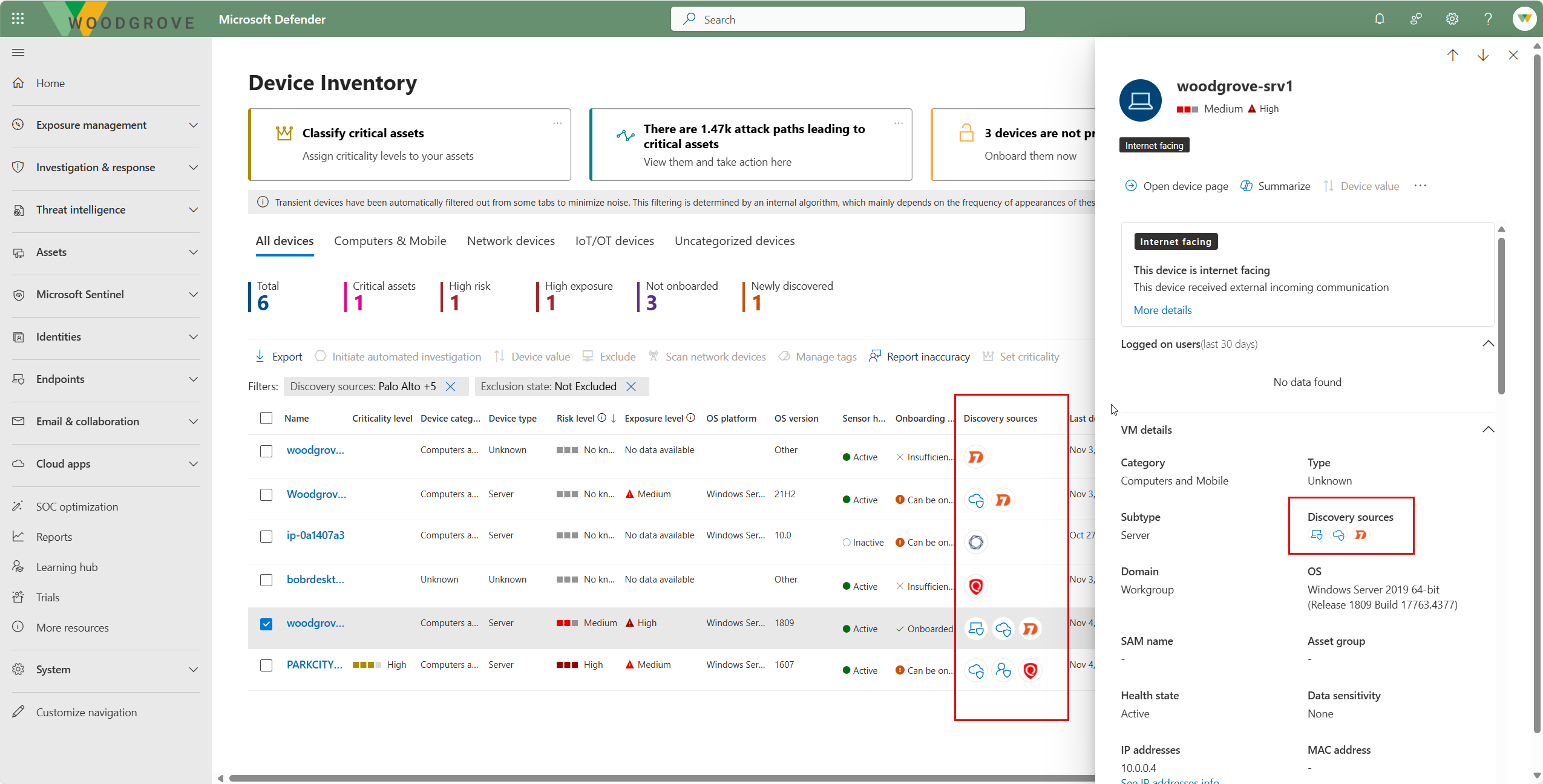

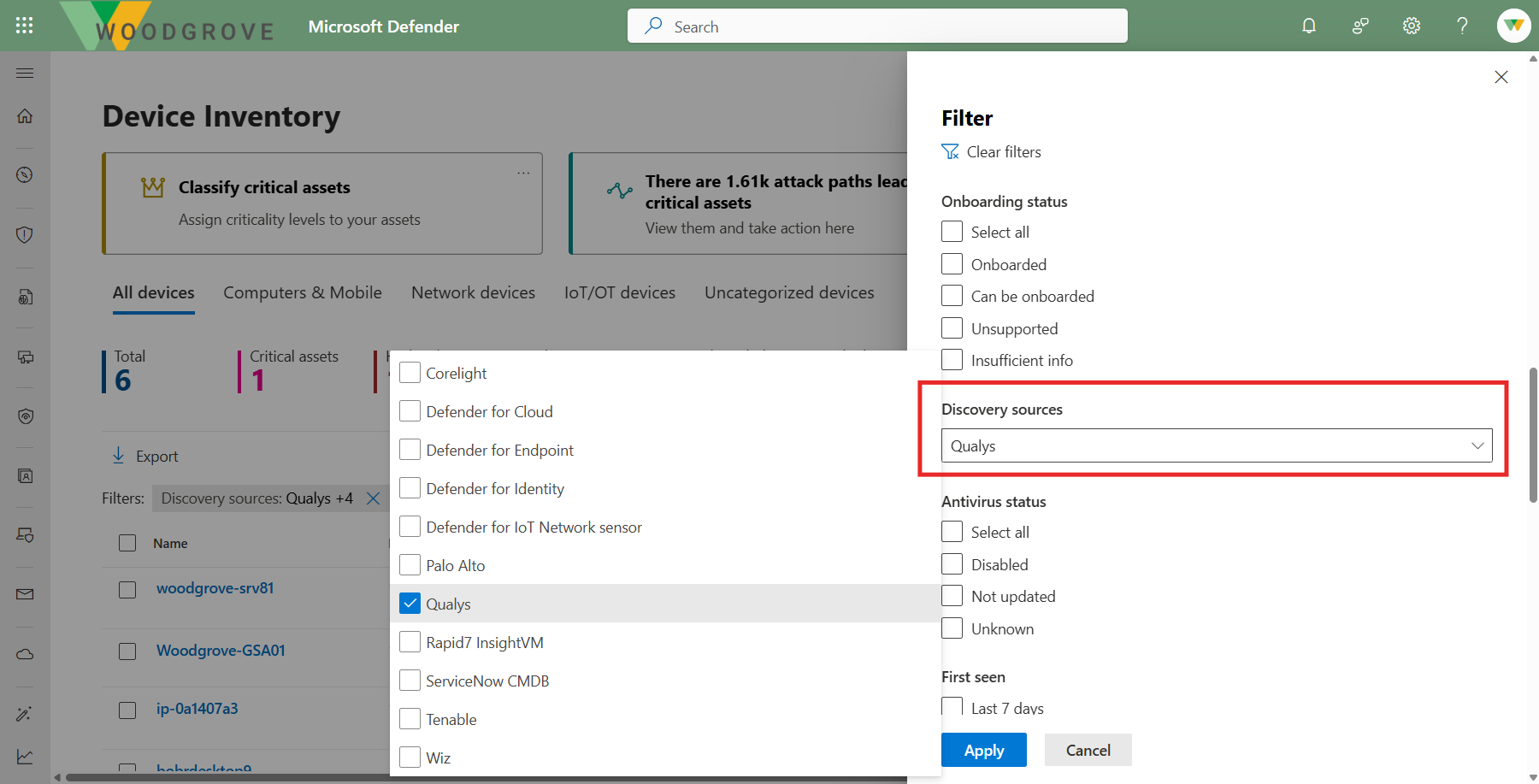

Data konektorů v inventáři zařízení

V inventáři zařízení uvidíte zdroje zjišťování pro každé zařízení, což jsou produkty, ze kterých jsme získali sestavu na tomto zařízení. Může se jednat o produkty Microsoft Security, jako jsou MDE, MDC a MDI, a také externí zdroje dat, jako je Qualys nebo ServiceNow CMDB. V inventáři můžete filtrovat jeden nebo více zdrojů zjišťování a zobrazit tak zařízení, která byla zjištěna konkrétně těmito zdroji.

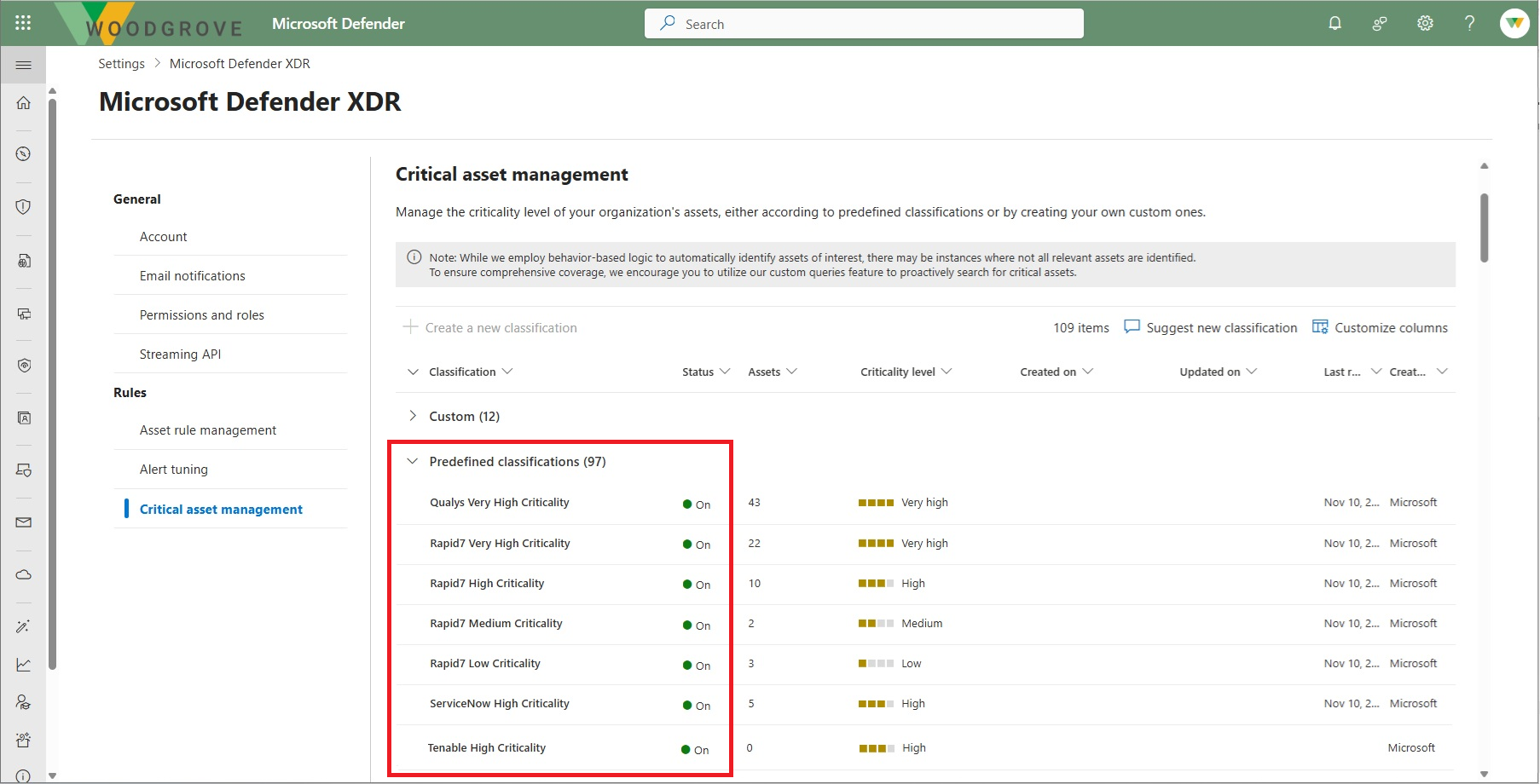

Správa kritických prostředků

Identifikace důležitých prostředků je klíčem k zajištění toho, aby nejdůležitější prostředky ve vaší organizaci byly chráněny před rizikem narušení dat a přerušení provozu.

Informace o rozšiřování týkající se důležitosti prostředků se načítají z datových konektorů na základě posouzení závažnosti vypočítaných v těchto externích produktech. Při ingestování těchto dat obsahuje služba Critical Asset Management předdefinovaná pravidla pro transformaci hodnoty závažnosti načtené z produktu třetí strany na hodnotu závažnosti správy expozice pro každé aktivum. Tyto klasifikace můžete zobrazit a povolit nebo zakázat v prostředí pro správu kritických prostředků.

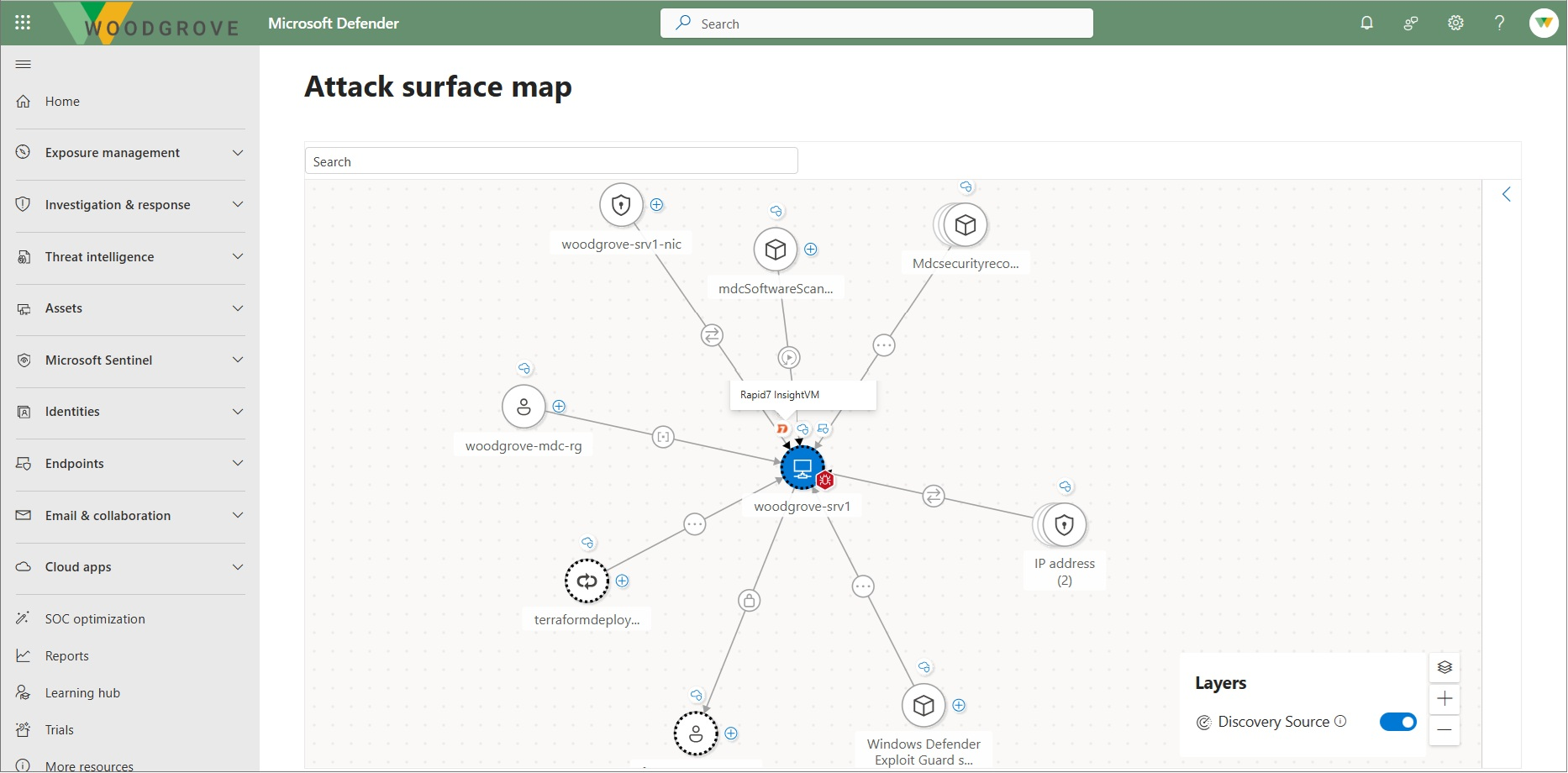

Graf expozice

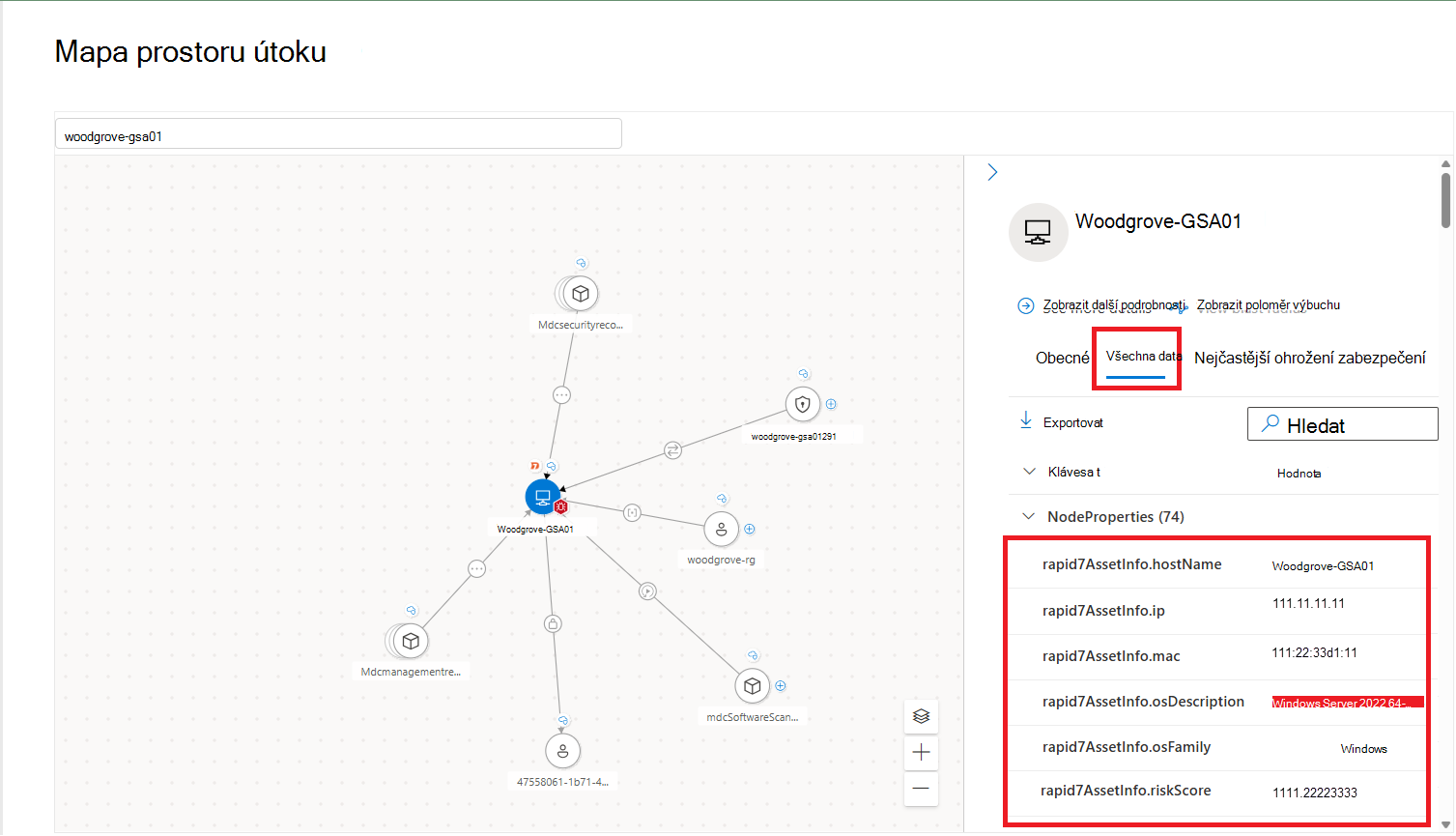

Pokud chcete prozkoumat prostředky a data o rozšiřování načtená z externích datových produktů, můžete tyto informace zobrazit také v grafu expozice. V mapě Prostor útoku můžete zobrazit uzly představující prostředky zjištěné vašimi konektory s integrovanými ikonami zobrazující zdroje zjišťování pro každý prostředek.

Otevřením bočního podokna pro prostředek můžete také zobrazit podrobná data načtená z konektoru pro každý prostředek.

Rozšířené proaktivní vyhledávání

Pokud chcete prozkoumat zjištěná a ingestované data z externích zdrojů dat, můžete spouštět dotazy na graf expozice v rozšířeném proaktivního vyhledávání.

Příklady:

Tento dotaz vrátí všechny prostředky načtené z databáze CMDB ServiceNow a jejich podrobná metadata.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Tento dotaz vrátí všechny prostředky načtené z Qualysu.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Tento dotaz vrátí všechna ohrožení zabezpečení (CVE) hlášená rapidem 7 u ingestovaných prostředků.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "rapid7"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Tento dotaz vrátí všechna ohrožení zabezpečení (CVR) hlášená společností Tenable u ingestovaných prostředků.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "tenable"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Poznámka

Při řešení potíží s dotazy rozšířeného proaktivního vyhledávání (AH), které nefungují nebo nepřinášejí žádné výsledky, upozorňujeme, že v poli reportedBy se rozlišují velká a malá písmena. Mezi platné hodnoty patří například "rapid7", "tenable" atd.

Cesty útoku

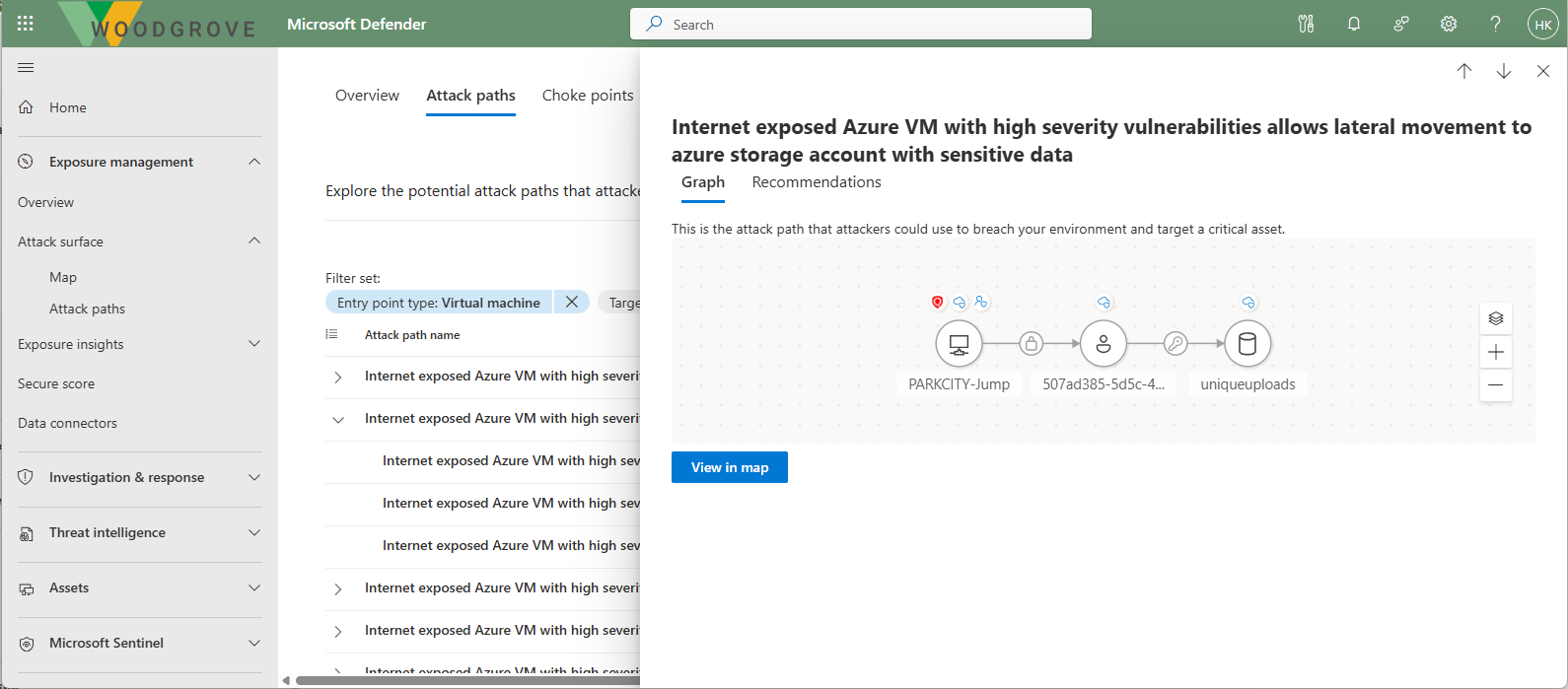

Správa míry rizika zabezpečení automaticky generuje cesty útoku na základě dat shromážděných napříč prostředky a úlohami, včetně dat z externích konektorů. Simuluje scénáře útoku a identifikuje ohrožení zabezpečení a slabá místa, která by útočník mohl zneužít.

Při zkoumání cest útoku ve vašem prostředí můžete zobrazit zdroje zjišťování, které k této cestě útoku přispěly, a to na základě grafického zobrazení cesty.