Nastavení zdrojů identit vCenter pro používání služby Active Directory

O zdroji identit VMware vCenter

VMware vCenter podporuje různé zdroje identit pro ověřování uživatelů, kteří přistupují k vCenter. Privátní cloud Cloud vCenter cloudu CloudSimple je možné nastavit tak, aby se ověřila pomocí služby Active Directory, aby správci VMware měli přístup k vCenter. Po dokončení nastavení může uživatel vlastníka cloudu přidat uživatele ze zdroje identity do vCenter.

Doménu služby Active Directory a řadiče domény můžete nastavit některým z následujících způsobů:

- Doména služby Active Directory a řadiče domény spuštěné místně

- Doména služby Active Directory a řadiče domény spuštěné v Azure jako virtuální počítače ve vašem předplatném Azure

- Nová doména služby Active Directory a řadiče domény spuštěné v privátním cloudu

- Služba Azure Active Directory

Tato příručka vysvětluje úlohy nastavení domény služby Active Directory a řadičů domény spuštěných místně nebo jako virtuální počítače ve vašich předplatných. Pokud chcete jako zdroj identity použít Azure AD, podrobné pokyny k nastavení zdroje identity najdete v tématu Použití Azure AD jako zprostředkovatele identity pro vCenter v Privátním cloudu CloudSimple.

Před přidáním zdroje identity dočasně eskalujte oprávnění vCenter.

Upozornění

Nové uživatele je potřeba přidat jenom do cloud-owner-group, Cloud-Global-Cluster-Správa-Group, Cloud-Global-Storage-Správa-Group, Cloud-Global-Network-Správa-Group nebo Cloud-Global-VM-Správa-Group. Uživatelé přidaní do skupiny Administrators budou automaticky odebráni. Do skupiny Administrators musí být přidány pouze účty služeb a účty služeb se nesmí používat pro přihlášení k webovému uživatelskému rozhraní vSphere.

Možnosti zdroje identity

- Přidání místní Active Directory jako zdroje identity jednotného přihlašování

- Nastavení nové služby Active Directory v privátním cloudu

- Nastavení Active Directory v Azure

Důležité

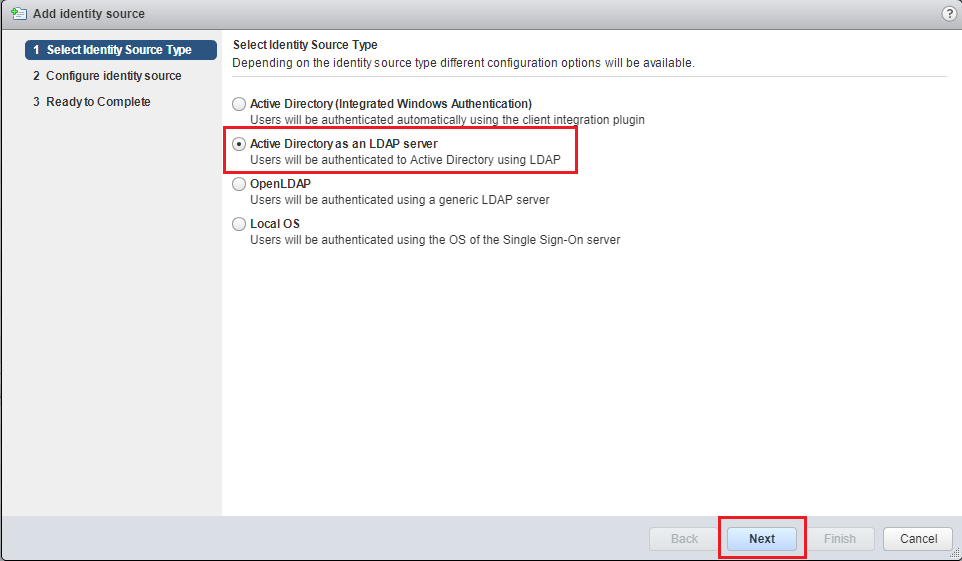

Active Directory (integrované ověřování systému Windows) se nepodporuje. Jako zdroj identity se podporuje pouze možnost Active Directory přes LDAP.

Přidání místní služby Active Directory jako jednoho zdroje identity Sign-On

K nastavení místní Active Directory jako zdroje identity s jedním Sign-On potřebujete:

- Připojení VPN typu Site-to-Site z místního datacentra do privátního cloudu.

- Přidání IP adresy místního serveru DNS do serveru vCenter a kontroleru služeb platformy (PSC).

Při nastavování domény služby Active Directory použijte informace v následující tabulce.

| Možnost | Popis |

|---|---|

| Název | Název zdroje identity. |

| Základní dn pro uživatele | Základní rozlišující název pro uživatele. |

| Název domény | Plně kvalifikovaný název domény, například example.com. Do tohoto textového pole nezadávejte IP adresu. |

| Alias domény | Název netBIOS domény. Pokud používáte ověřování SSPI, přidejte název NetBIOS domény služby Active Directory jako alias zdroje identity. |

| Základní dn pro skupiny | Základní rozlišující název pro skupiny. |

| Adresa URL primárního serveru | Server LDAP primárního řadiče domény pro doménu. Použijte formát ldap://hostname:port nebo ldaps://hostname:port. Port je obvykle 389 pro připojení LDAP a 636 pro připojení LDAPS. V případě nasazení vícedoménových řadičů active directory je port obvykle 3268 pro LDAP a 3269 pro LDAPS.Certifikát, který naváže vztah důvěryhodnosti pro koncový bod LDAPS serveru Active Directory, se vyžaduje při použití ldaps:// v primární nebo sekundární adrese URL ldap. |

| Adresa URL sekundárního serveru | Adresa serveru LDAP sekundárního řadiče domény, který se používá k převzetí služeb při selhání. |

| Zvolit certifikát | Pokud chcete použít LDAPS se zdrojem identity Serveru LDAP služby Active Directory nebo OpenLDAP Serveru, zobrazí se po zadání ldaps:// do textového pole Adresa URL tlačítko Zvolit certifikát. Sekundární adresa URL není nutná. |

| Uživatelské jméno | ID uživatele v doméně, který má minimálně přístup jen pro čtení k základnímu dnu pro uživatele a skupiny. |

| Heslo | Heslo uživatele, který je zadaný pomocí uživatelského jména. |

Pokud máte informace v předchozí tabulce, můžete místní Active Directory přidat jako jeden zdroj identity Sign-On na vCenter.

Tip

Další informace o zdrojích identit typu Single Sign-On najdete na stránce dokumentace k VMware.

Nastavení nové služby Active Directory v privátním cloudu

V privátním cloudu můžete nastavit novou doménu služby Active Directory a použít ji jako zdroj identity pro jednotné přihlašování. Doména služby Active Directory může být součástí existující doménové struktury služby Active Directory nebo může být nastavena jako nezávislá doménová struktura.

Nová doménová struktura a doména služby Active Directory

K nastavení nové doménové struktury a domény služby Active Directory potřebujete:

- Jeden nebo více virtuálních počítačů se systémem Microsoft Windows Server, které se použijí jako řadiče domény pro novou doménovou strukturu a doménu služby Active Directory.

- Jeden nebo více virtuálních počítačů, na kterých běží služba DNS pro překlad ip adres.

Podrobný postup najdete v tématu Instalace nové doménové struktury služby Active Directory Windows Server 2012.

Tip

Pro zajištění vysoké dostupnosti služeb doporučujeme nastavit několik řadičů domény a serverů DNS.

Po nastavení doménové struktury a domény služby Active Directory můžete přidat zdroj identity na vCenter pro novou službu Active Directory.

Nová doména služby Active Directory v existující doménové struktuře služby Active Directory

K nastavení nové domény služby Active Directory v existující doménové struktuře služby Active Directory potřebujete:

- Připojení VPN typu Site-to-Site k umístění doménové struktury služby Active Directory.

- Server DNS k překladu názvu existující doménové struktury služby Active Directory.

Podrobný postup najdete v tématu Instalace nové podřízené domény nebo domény stromové struktury služby Active Directory Windows Server 2012.

Po nastavení domény služby Active Directory můžete přidat zdroj identity na vCenter pro novou službu Active Directory.

Nastavení Active Directory v Azure

Služba Active Directory spuštěná v Azure je podobná službě Active Directory spuštěné místně. Pokud chcete nastavit službu Active Directory spuštěnou v Azure jako jeden zdroj identity Sign-On na vCenter, server vCenter a psc musí mít síťové připojení k Azure Virtual Network, kde jsou spuštěné služby Active Directory. Toto připojení můžete navázat pomocí připojení Azure Virtual Network pomocí ExpressRoute z virtuální sítě Azure, ve které běží služba Active Directory Services, do privátního cloudu CloudSimple.

Po navázání síťového připojení postupujte podle kroků v tématu Přidání místní služby Active Directory jako jediného zdroje identity Sign-On a přidejte ho jako zdroj identity.

Přidání zdroje identity na vCenter

Eskalujte oprávnění v privátním cloudu.

Přihlaste se k vCenter vašeho privátního cloudu.

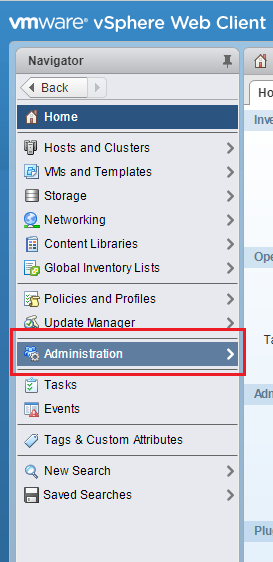

Vyberte Správa domovské > stránky.

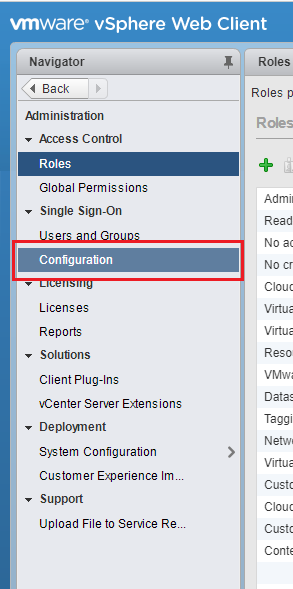

Vyberte Konfigurace jednotného přihlašování>.

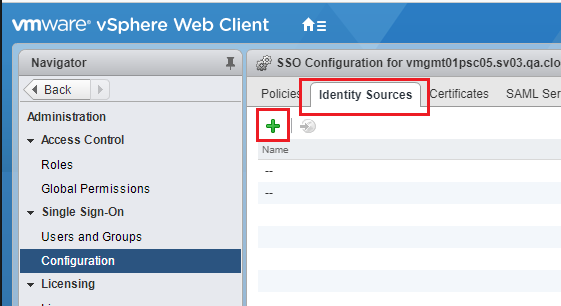

Otevřete kartu Zdroje identit a kliknutím + přidejte nový zdroj identity.

Jako Server LDAP vyberte Active Directory a klikněte na Další.

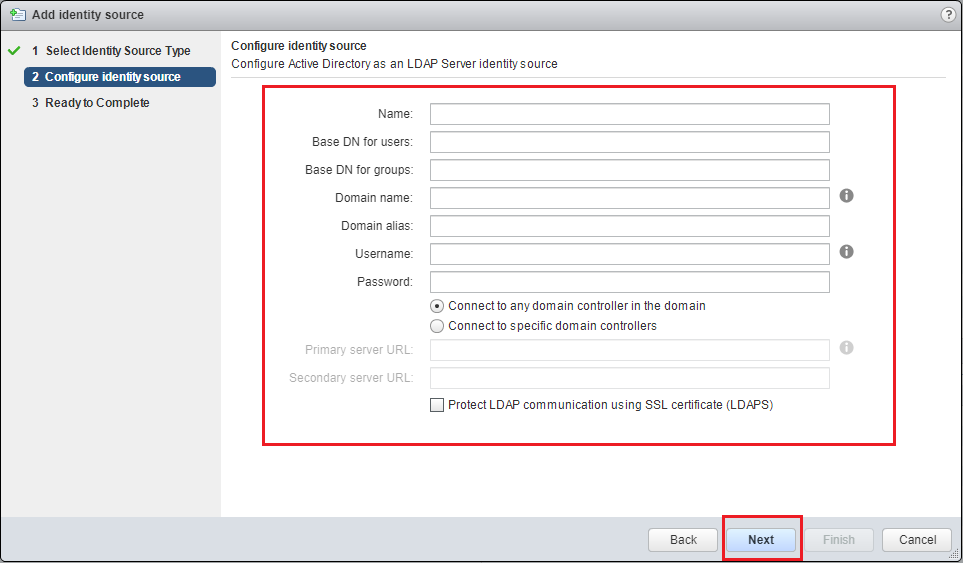

Zadejte parametry zdroje identity pro vaše prostředí a klikněte na Další.

Zkontrolujte nastavení a klikněte na Dokončit.