Konfigurace připojení s vysokou dostupností z místního prostředí ke službě CloudSimple VPN Gateway

Správci sítě můžou nakonfigurovat vysoce dostupné připojení SITE-to-Site VPN protokolu IPsec z místního prostředí k bráně VPN CloudSimple.

Tato příručka obsahuje postup konfigurace místní brány firewall pro připojení vpn typu site-to-site protokolu IPsec s vysokou dostupností. Podrobné kroky jsou specifické pro typ místní brány firewall. Jako příklady uvádí tato příručka kroky pro dva typy bran firewall: Cisco ASA a Palo Alto Networks.

Než začnete

Před konfigurací místní brány firewall proveďte následující úlohy.

- Ověřte, že vaše organizace zřídila požadované uzly a vytvořila alespoň jeden privátní cloud CloudSimple.

- Nakonfigurujte bránu VPN typu Site-to-Site mezi místní sítí a privátním cloudem CloudSimple.

Podporované návrhy fáze 1 a fáze 2 najdete v tématu Přehled bran VPN Gateway.

Konfigurace místní brány firewall Cisco ASA

Pokyny v této části platí pro Cisco ASA verze 8.4 a novější. V příkladu konfigurace je software Cisco Adaptive Security Appliance verze 9.10 nasazený a nakonfigurovaný v režimu IKEv1.

Aby vpn typu site-to-site fungovala, musíte povolit protokol UDP 500/4500 a ESP (protokol IP 50) z primární a sekundární veřejné IP adresy (peer IP) CloudSimple na vnějším rozhraní místní brány VPN Cisco ASA.

1. Konfigurace fáze 1 (IKEv1)

Pokud chcete na externím rozhraní povolit fázi 1 (IKEv1), zadejte do brány firewall Cisco ASA následující příkaz rozhraní příkazového řádku.

crypto ikev1 enable outside

2. Vytvoření zásady IKEv1

Vytvořte zásadu IKEv1, která definuje algoritmy a metody, které se mají použít pro hashování, ověřování, Diffie-Hellman skupinu, životnost a šifrování.

crypto ikev1 policy 1

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 28800

3. Vytvoření skupiny tunelů

Vytvořte skupinu tunelů pod atributy IPsec. Nakonfigurujte IP adresu partnerského vztahu a předsdílený klíč tunelu, který nastavíte při konfiguraci brány VPN typu Site-to-Site.

tunnel-group <primary peer ip> type ipsec-l2l

tunnel-group <primary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

tunnel-group <secondary peer ip> type ipsec-l2l

tunnel-group <secondary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

4. Konfigurace fáze 2 (IPsec)

Pokud chcete nakonfigurovat fázi 2 (IPsec), vytvořte seznam řízení přístupu (ACL), který definuje provoz, který se má šifrovat a tunelovat. V následujícím příkladu je provoz, který vás zajímá, z tunelu, který pochází z místní místní podsítě (10.16.1.0/24) do vzdálené podsítě privátního cloudu (192.168.0.0/24). Seznam ACL může obsahovat více položek, pokud je mezi lokalitami více podsítí.

V Cisco ASA verze 8.4 a novějších je možné vytvořit objekty nebo skupiny objektů, které slouží jako kontejnery pro sítě, podsítě, IP adresy hostitelů nebo více objektů. Vytvořte objekt pro místní a objekt pro vzdálené podsítě a použijte je pro kryptografický seznam ACL a příkazy NAT.

Definování místní místní podsítě jako objektu

object network AZ_inside

subnet 10.16.1.0 255.255.255.0

Definování vzdálené podsítě CloudSimple jako objektu

object network CS_inside

subnet 192.168.0.0 255.255.255.0

Konfigurace přístupového seznamu pro provoz, který vás zajímá

access-list ipsec-acl extended permit ip object AZ_inside object CS_inside

5. Konfigurace sady transformací

Nakonfigurujte transformační sadu (TS), která musí zahrnovat klíčové slovo ikev1. Atributy šifrování a hodnoty hash zadané v TS se musí shodovat s parametry uvedenými v části Výchozí konfigurace pro brány VPN CloudSimple.

crypto ipsec ikev1 transform-set devtest39 esp-aes-256 esp-sha-hmac

6. Konfigurace kryptografické mapy

Nakonfigurujte kryptografickou mapu, která obsahuje tyto komponenty:

- IP adresa partnerského vztahu

- Definovaný seznam ACL, který obsahuje provoz, který vás zajímá

- Sada transformací

crypto map mymap 1 set peer <primary peer ip> <secondary peer ip>

crypto map mymap 1 match address ipsec-acl

crypto map mymap 1 set ikev1 transform-set devtest39

7. Použití kryptografické mapy

Použijte kryptografickou mapu na vnější rozhraní:

crypto map mymap interface outside

8. Potvrďte příslušná pravidla překladu adres (NAT)

Toto je pravidlo překladu adres (NAT), které se používá. Ujistěte se, že provoz VPN nepodléhá žádnému jinému pravidlu PŘEKLADU ADRES.

nat (inside,outside) source static AZ_inside AZ_inside destination static CS_inside CS_inside

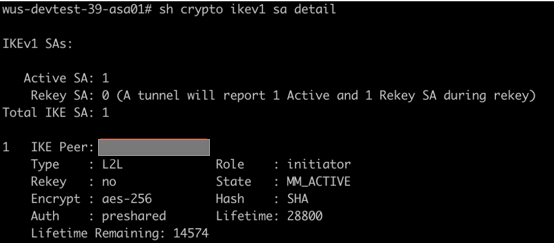

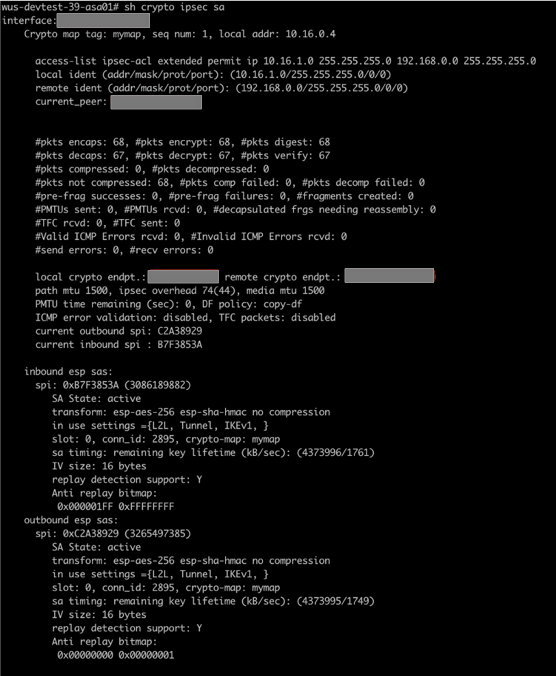

Ukázkový výstup vpn site-to-site protokolu IPsec z Cisco ASA

Výstup fáze 1:

Výstup fáze 2:

Konfigurace místní brány firewall Palo Alto Networks

Pokyny v této části platí pro Palo Alto Networks verze 7.1 a novější. V tomto příkladu konfigurace je palo Alto Networks VM-Series Software verze 8.1.0 nasazen a nakonfigurován v režimu IKEv1.

Aby vpn typu site-to-site fungovala, musíte povolit protokol UDP 500/4500 a ESP (IP protokol 50) z primární a sekundární veřejné IP adresy (peer IP) CloudSimple na vnějším rozhraní místní brány Palo Alto Networks.

1. Vytvoření primárního a sekundárního tunelového rozhraní

Přihlaste se k bráně firewall Palo Alto, vyberte Přidattunel>síťových>>rozhraní, nakonfigurujte následující pole a klikněte na OK.

- Název rozhraní. První pole je automaticky vyplněné klíčovým slovem "tunel". Do sousedního pole zadejte libovolné číslo od 1 do 9999. Toto rozhraní se použije jako primární tunelové rozhraní k přenosu provozu typu Site-to-Site mezi místním datacentrem a privátním cloudem.

- Komentář. Zadejte komentáře pro snadnou identifikaci účelu tunelu.

- Profil Netflow. Ponechte výchozí hodnoty.

- Config. Přiřadit rozhraní: Virtuální směrovač: Vyberte výchozí. Zóna zabezpečení: Vyberte zónu pro provoz důvěryhodné sítě LAN. V tomto příkladu je název zóny pro provoz v síti LAN "Trust".

- IPv4. Klikněte na Přidat a přidejte všechny nepřekrývající se nepoužívané ip adresy /32 ve vašem prostředí, které se přiřadí k primárnímu rozhraní tunelového propojení a použijí se k monitorování tunelů (vysvětlení najdete dál).

Vzhledem k tomu, že tato konfigurace je určená pro síť VPN s vysokou dostupností, vyžadují se dvě tunelová rozhraní: jedno primární a jedno sekundární. Opakováním předchozích kroků vytvořte sekundární rozhraní tunelového propojení. Vyberte jiné ID tunelu a jinou nepoužívané ip adresu /32.

2. Nastavení statických tras pro podsítě privátního cloudu tak, aby byly dosažitelné přes síť SITE-to-Site VPN

Trasy jsou nezbytné k tomu, aby se místní podsítě dostaly do podsítí privátního cloudu CloudSimple.

VybertePřidat výchozí>statické trasysíťových>virtuálních směrovačů>>, nakonfigurujte následující pole a klikněte na OK.

- Název. Zadejte libovolný název pro snadnou identifikaci účelu trasy.

- Cíl. Zadejte podsítě privátního cloudu CloudSimple, které se mají připojit přes tunelová rozhraní S2S z místního prostředí.

- Rozhraní. V rozevíracím seznamu vyberte primární rozhraní tunelového propojení vytvořené v kroku 1(Oddíl-2). V tomto příkladu je to tunel.20.

- Další segment směrování. Vyberte Žádná.

- Správa vzdálenost. Ponechte výchozí hodnoty.

- Metrika. Zadejte libovolnou hodnotu od 1 do 65535. Klíčem je zadat nižší metriku pro trasu odpovídající primárnímu rozhraní tunelu v porovnání s rozhraním trasy odpovídající sekundární tunelové propojení, aby se upřednostňovala předchozí trasa. Pokud má tunnel.20 hodnotu metriky 20 namísto hodnoty metriky 30 pro tunnel.30, je tunel.20 upřednostňovaný.

- Směrovací tabulka. Ponechte výchozí hodnoty.

- Profil BFD. Ponechte výchozí hodnoty.

- Monitorování cest. Tuto možnost nechte nezaškrtnutou.

Opakováním předchozích kroků vytvořte další trasu pro podsítě privátního cloudu, která se bude používat jako sekundární/záložní trasa prostřednictvím sekundárního tunelového rozhraní. Tentokrát vyberte jiné ID tunelu a vyšší metriku než pro primární trasu.

3. Definování kryptografického profilu

Definujte kryptografický profil, který určuje protokoly a algoritmy pro identifikaci, ověřování a šifrování, které se mají použít pro nastavení tunelů VPN ve fázi 1 IKEv1.

Vyberte Síť>a rozbalte profily> sítěIKE Crypto>Add, nakonfigurujte následující pole a klikněte na OK.

- Název. Zadejte libovolný název kryptografického profilu IKE.

- Skupina DH. Klikněte na Přidat a vyberte příslušnou skupinu DH.

- Šifrování Klikněte na Přidat a vyberte příslušnou metodu šifrování.

- ověřování Klikněte na Přidat a vyberte příslušnou metodu ověřování.

- Životnost klíče. Ponechte výchozí hodnoty.

- Vícenásobné ověřování IKEv2. Ponechte výchozí hodnoty.

4. Definování bran IKE

Definujte brány IKE pro navázání komunikace mezi partnerskými uzly na každém konci tunelu VPN.

Vyberte Síť>, rozbalte Profily> sítěBrány> IKEPřidat, nakonfigurujte následující pole a klikněte na OK.

Karta Obecné:

- Název. Zadejte název brány IKE, která má být v partnerském vztahu s primárním partnerským vztahem CloudSimple VPN.

- Verze. Vyberte režim pouze IKEv1.

- Typ adresy. Vyberte IPv4.

- Rozhraní. Vyberte veřejné nebo vnější rozhraní.

- Místní IP adresa. Ponechte výchozí hodnoty.

- Typ IP adresy partnerského vzájemného vztahu Vyberte IP.

- Adresa partnera. Zadejte primární IP adresu partnerského partnera CloudSimple VPN.

- ověřování Vyberte Předsdílený klíč.

- Předsdílený klíč / Potvrďte předsdílený klíč. Zadejte předsdílený klíč, který odpovídá klíči brány VPN CloudSimple.

- Místní identifikace. Zadejte veřejnou IP adresu místní brány firewall Palo Alto.

- Identifikace partnerského vztahu. Zadejte primární IP adresu partnerského partnera CloudSimple VPN.

Karta Upřesnit možnosti:

- Povolte pasivní režim. Tuto možnost nechte nezaškrtnutou.

- Povolte funkci NAT Traversal. Pokud místní brána firewall Palo Alto není za žádným zařízením NAT, nechte nezaškrtnutou možnost . V opačném případě zaškrtněte políčko.

IKEv1:

- Režim výměny. Vyberte hlavní.

- Kryptografický profil IKE. Vyberte kryptografický profil IKE, který jste vytvořili dříve. Políčko Povolit fragmentaci nechte nezaškrtnuté.

- Detekce mrtvých partnerských uzlů. Pole nechejte nezaškrtnuté.

Opakováním předchozích kroků vytvořte sekundární bránu IKE.

5. Definování kryptografických profilů IPSEC

Vyberte Síť>a rozbalte profily> sítěIPSEC Crypto>Add, nakonfigurujte následující pole a klikněte na OK.

- Název. Zadejte název kryptografického profilu IPsec.

- Protokol IPsec. Vyberte ESP.

- Šifrování Klikněte na Přidat a vyberte příslušnou metodu šifrování.

- ověřování Klikněte na Přidat a vyberte příslušnou metodu ověřování.

- Skupina DH. Vyberte no-pfs.

- Životnost. Nastavte na 30 minut.

- Povolit. Pole nechejte nezaškrtnuté.

Opakováním předchozích kroků vytvořte další kryptografický profil IPsec, který se použije jako sekundární partnerský uzel CloudSimple VPN. Stejný profil IPSEC Crypto lze použít také pro primární i sekundární tunelY IPsec (viz následující postup).

6. Definování profilů monitorování pro monitorování tunelu

Vyberte Síť>a rozbalte profily> sítěMonitorování>Přidat, nakonfigurujte následující pole a klikněte na OK.

- Název. Zadejte libovolný název profilu monitorování, který se má použít k monitorování tunelu pro proaktivní reakci na selhání.

- Akce. Vyberte Převzetí služeb při selhání.

- Interval. Zadejte hodnotu 3.

- Práh. Zadejte hodnotu 7.

7. Nastavte primární a sekundární tunely IPsec.

Vyberte Přidat síťová>tunelová> propojení IPsec, nakonfigurujte následující pole a klikněte na OK.

Karta Obecné:

- Název. Zadejte libovolný název primárního tunelu IPSEC, který se má nacházet v partnerském vztahu s primárním partnerským vztahem CloudSimple VPN.

- Tunelové rozhraní. Vyberte primární rozhraní tunelu.

- Typ. Ponechte výchozí hodnoty.

- Typ adresy. Vyberte IPv4.

- IKE Gateway. Vyberte primární bránu IKE.

- Kryptografický profil IPsec. Vyberte primární profil IPsec. Vyberte Zobrazit upřesňující možnosti.

- Povolte ochranu před přehráváním. Ponechte výchozí hodnoty.

- Kopírovat hlavičku TOS. Políčko nechejte nezaškrtnuté.

- Monitorování tunelu. Zaškrtněte políčko.

- Cílová IP adresa. Zadejte libovolnou IP adresu patřící do podsítě Privátního cloudu CloudSimple, která je povolená přes připojení Site-to-Site. Ujistěte se, že rozhraní tunelového propojení (například tunnel.20 – 10.64.5.2/32 a tunnel.30 – 10.64.6.2/32) v Palo Alto můžou mít přístup k IP adrese privátního cloudu CloudSimple přes vpn typu site-to-site. Projděte si následující konfiguraci id proxy serveru.

- Profil. Vyberte profil monitorování.

Karta ID proxy serveru: Klikněte na IPv4>Přidat a nakonfigurujte následující:

- ID proxy serveru. Zadejte libovolný název zajímavého provozu. V jednom tunelu IPsec může být přeneseno více ID proxy serveru.

- Místní. Zadejte místní podsítě, které mohou komunikovat s podsítěmi privátního cloudu přes síť VPN typu site-to-site.

- Vzdálené. Zadejte vzdálené podsítě privátního cloudu, které mohou komunikovat s místními podsítěmi.

- Protokol. Vyberte libovolnou možnost.

Opakováním předchozích kroků vytvořte další tunel IPsec, který se použije pro sekundární partnerský uzel VPN CloudSimple.

Reference

Konfigurace překladu adres (NAT) v Cisco ASA:

Průvodce konfigurací cisco ASA řady 5500

Podporované atributy IKEv1 a IKEv2 v Cisco ASA:

Průvodce konfigurací rozhraní příkazového řádku řady Cisco ASA

Konfigurace sítě SITE-to-Site VPN protokolu IPsec v cisco ASA verze 8.4 a novější:

Konfigurace virtuálního zařízení Cisco Adaptive Security Appliance (ASAv) v Azure:

Příručka pro rychlý start k virtuálnímu zařízení Cisco Adaptive Security Virtual Appliance (ASAv)

Konfigurace sítě VPN typu Site-to-Site s ID proxy serveru v Palo Alto:

Nastavení sítě SITE-to-Site VPN

Nastavení monitorování tunelu:

Operace tunelového propojení brány IKE nebo protokolu IPsec:

Povolení/zakázání, aktualizace nebo restartování brány IKE nebo tunelu IPsec