nejčastější dotazy k Azure Log Integration

Tento článek odpovídá na nejčastější dotazy k Azure Log Integration.

Důležité

Funkce integrace protokolů Azure bude vyřazena do 15. 6. 2019. Stahování AzLogu bylo zakázáno 27. června 2018. Pokyny k tomu, co dělat dál, najdete v článku Použití služby Azure Monitor k integraci s nástroji SIEM.

Azure Log Integration je služba operačního systému Windows, kterou můžete použít k integraci nezpracovaných protokolů z prostředků Azure do místních systémů pro správu událostí a informací o zabezpečení (SIEM). Tato integrace poskytuje jednotný řídicí panel pro všechny vaše prostředky, místně i v cloudu. Potom můžete agregovat, korelovat, analyzovat a upozorňovat na události zabezpečení spojené s vašimi aplikacemi.

Upřednostňovanou metodou integrace protokolů Azure je použití konektoru Azure Monitoru od dodavatele SIEM a postupujte podle těchto pokynů. Pokud ale váš dodavatel SIEM neposkytuje konektor pro Azure Monitor, můžete Azure Log Integration použít jako dočasné řešení (pokud váš SIEM podporuje Azure Log Integration), dokud takový konektor nebude dostupný.

Poznámka

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Je Azure Log Integration software zdarma?

Ano. Za software Azure Log Integration se neúčtují žádné poplatky.

Kde je Azure Log Integration k dispozici?

V současné době je k dispozici v komerčních a Azure Government Azure a není k dispozici v Číně nebo Německu.

Jak zobrazím účty úložiště, ze kterých Azure Log Integration načítá protokoly virtuálních počítačů Azure?

Spusťte příkaz AzLog source list.

Jak poznám, ze kterého předplatného Azure Log Integration protokoly pocházejí?

V případě protokolů auditu, které jsou umístěny v adresářích AzureResourcemanagerJson , je ID předplatného v názvu souboru protokolu. To platí také pro protokoly ve složce AzureSecurityCenterJson . Příklad:

20170407T070805_2768037.0000000023. 1111e5ee-1111-111b-a11e-1e111e1111dc.json

Protokoly auditu Azure Active Directory obsahují ID tenanta jako součást názvu.

Diagnostické protokoly, které se načítají z centra událostí, neobsahují ID předplatného jako součást názvu. Místo toho obsahují popisný název zadaný při vytváření zdroje centra událostí.

Jak můžu aktualizovat konfiguraci proxy serveru?

Pokud nastavení proxy serveru neumožňuje přístup k úložišti Azure přímo, otevřete souborAZLOG.EXE.CONFIG v umístění c:\Program Files\Microsoft Azure Log Integration. Aktualizujte soubor tak, aby zahrnoval část defaultProxy s adresou proxy serveru vaší organizace. Po dokončení aktualizace službu zastavte a spusťte pomocí příkazů net stop AzLog a net start AzLog.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

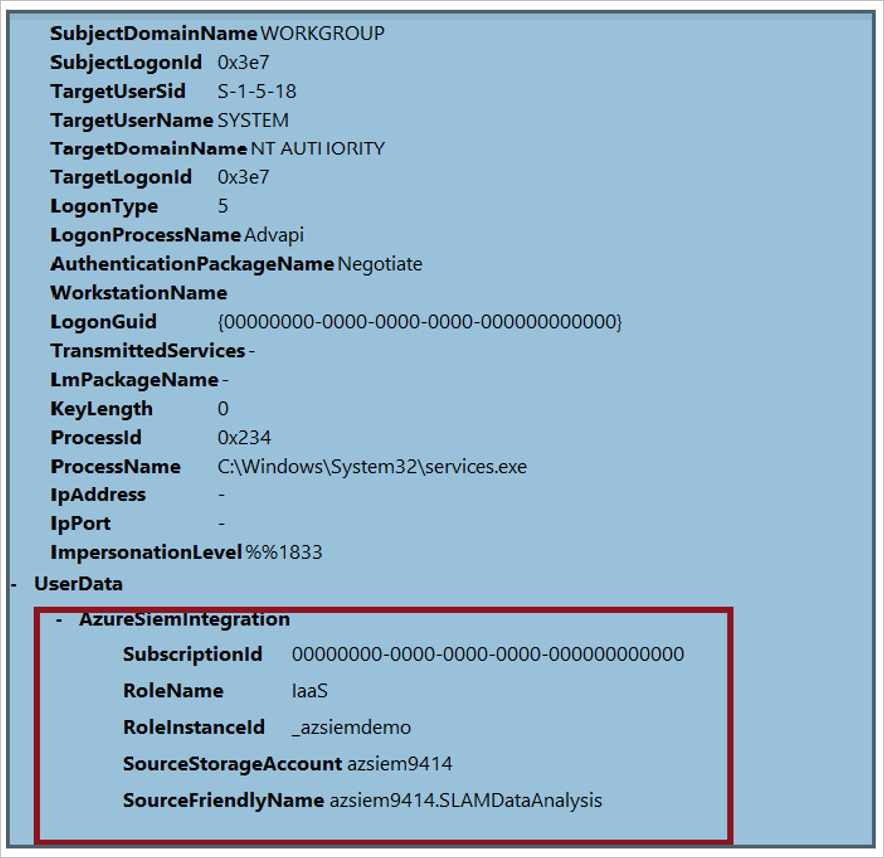

Jak můžu zobrazit informace o předplatném v událostech Windows?

Při přidávání zdroje připojte ID předplatného k popisnýmu názvu:

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

XML události obsahuje následující metadata, včetně ID předplatného:

Chybové zprávy

Proč se při spuštění příkazu AzLog createazureidzobrazuje následující chyba?

Chyba:

Vytvoření aplikace AAD – Tenant 72f988bf-86f1-41af-91ab-2d7cd011db37 – Důvod = Zakázáno – Zpráva = Nedostatečná oprávnění k dokončení operace.

Příkaz azlog createazureid se pokusí vytvořit instanční objekt ve všech tenantech Azure AD pro předplatná, ke kterým má přístup přihlášení k Azure. Pokud je vaše přihlášení k Azure pouze uživatelem typu host v daném Azure AD tenantovi, příkaz selže s chybou Nedostatečná oprávnění k dokončení operace. Požádejte správce tenanta, aby přidal váš účet jako uživatele v tenantovi.

Proč se při spuštění příkazu azlog authorize zobrazuje následující chyba?

Chyba:

Upozornění při vytváření přiřazení role – AuthorizationFailed: Klient janedo@microsoft.coms ID objektu fe9e03e4-4dad-4328-910f-fd24a9660bd2 nemá oprávnění k provedení akce Microsoft.Authorization/roleAssignments/write v oboru /subscriptions/70d95299-d689-4c97-b971-0d8ff00000000.

Příkaz azlog authorize přiřadí roli čtenáře Azure AD instančnímu objektu (vytvořenému pomocí azlog createazureid) zadaným předplatným. Pokud přihlášení k Azure není spolusprávcem nebo vlastníkem předplatného, selže s chybovou zprávou Autorizace se nezdařila. K dokončení této akce je potřeba Azure Role-Based Access Control (RBAC) spolusprávce nebo vlastníka.

Kde najdu definici vlastností v protokolu auditu?

Přečtěte si:

- Auditování operací pomocí Azure Resource Manager

- Výpis událostí správy v předplatném v rozhraní REST API služby Azure Monitor

Kde najdu podrobnosti o Azure Security Center výstrahách?

Viz Správa výstrah zabezpečení a reakce na ně v Azure Security Center.

Jak můžu upravit, co se shromažďuje pomocí diagnostiky virtuálních počítačů?

Podrobnosti o tom, jak získat, upravit a nastavit konfiguraci Azure Diagnostics, najdete v tématu Povolení Azure Diagnostics ve virtuálním počítači s Windows pomocí PowerShellu.

Následující příklad získá konfiguraci Azure Diagnostics:

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

Následující příklad upraví konfiguraci Azure Diagnostics. V této konfiguraci se z protokolu událostí zabezpečení shromažďují pouze události s ID 4624 a ID události 4625. Microsoft Antimalware pro události Azure se shromažďují z protokolu událostí systému. Podrobnosti o použití výrazů XPath najdete v tématu Využití událostí.

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

Následující příklad nastaví konfiguraci Azure Diagnostics:

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

Po provedení změn zkontrolujte účet úložiště a ujistěte se, že se shromažďují správné události.

Pokud máte během instalace a konfigurace nějaké problémy, otevřete žádost o podporu. Jako službu, pro kterou žádáte o podporu, vyberte Integrace protokolů .

Můžu Azure Log Integration použít k integraci protokolů Network Watcher do SIEM?

Azure Network Watcher generuje velké množství informací protokolování. Tyto protokoly se nemají odesílat do SIEM. Jediným podporovaným cílem pro protokoly Network Watcher je účet úložiště. Azure Log Integration nepodporuje čtení těchto protokolů a jejich zpřístupnění pro SIEM.