Podrobný plán zabezpečení a dodržování předpisů Azure: Analýzy pro finanční služby FFIEC

Přehled

Tento podrobný plán zabezpečení a dodržování předpisů Azure poskytuje pokyny k nasazení architektury analýzy dat v Azure vhodných pro shromažďování, ukládání a načítání finančních dat regulovaných Radou federálních finančních institucí (FFIEC).

Tato referenční architektura, průvodce implementací a model hrozeb poskytují základ pro zákazníky, kteří splňují požadavky FFIEC. Toto řešení poskytuje směrný plán, který zákazníkům pomůže nasadit úlohy do Azure způsobem kompatibilním s FFIEC; Toto řešení by se ale nemělo používat tak, jak je v produkčním prostředí, protože je vyžadována další konfigurace.

Dosažení dodržování předpisů FFIEC vyžaduje, aby kvalifikovaní auditoři certifikoval produkční zákaznické řešení. Audity jsou pod dohledem kontrolerů členských agentur FFIEC, včetně rady guvernérů federálního systému rezerv (FRB), federálního vkladového pojištění (FDIC), státní správy úvěrových svazů (NCUA), úřadu comptrollera měny (OCC) a úřadu pro finanční ochranu spotřebitelů (CFPB). Tito kontroloři certifikují, že audity jsou dokončeny hodnotiteli, kteří udržují nezávislost od auditované instituce. Zákazníci zodpovídají za provádění vhodných posouzení zabezpečení a dodržování předpisů všech řešení vytvořených pomocí této architektury, protože požadavky se můžou lišit podle specifik implementace každého zákazníka.

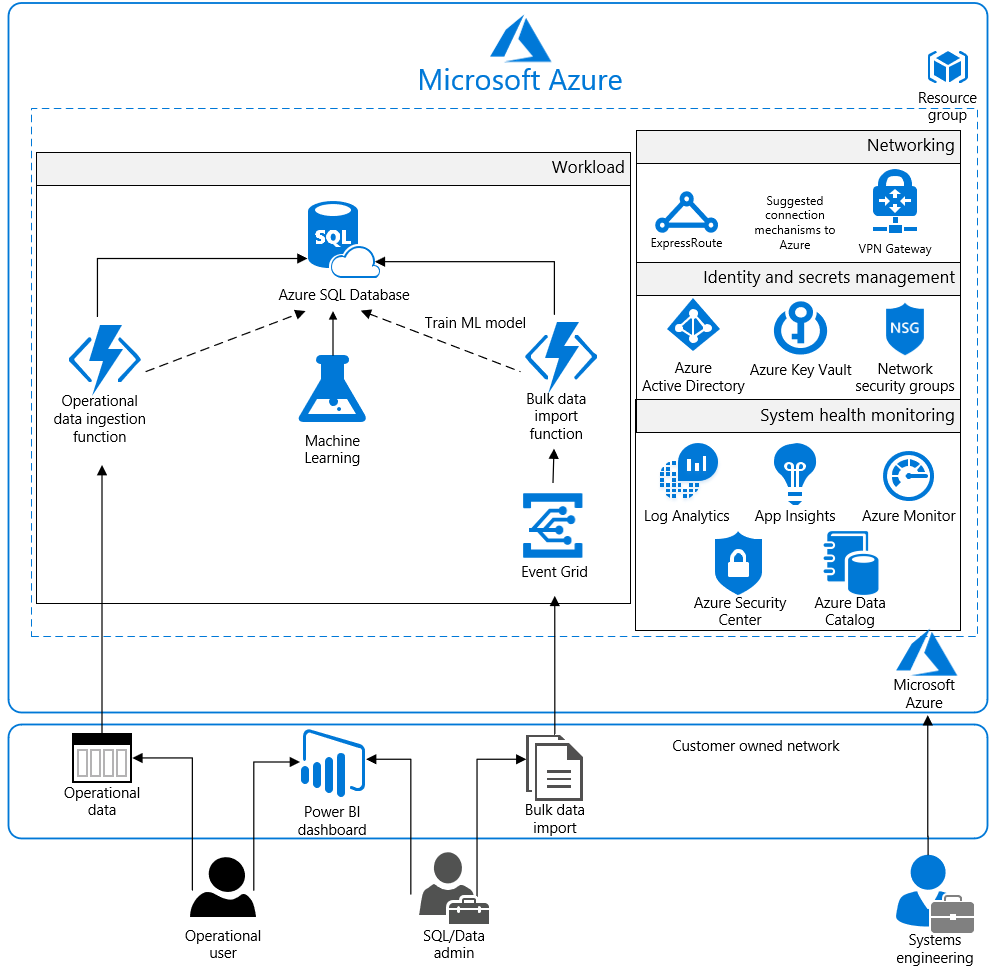

Diagram architektury a komponenty

Tento podrobný plán zabezpečení a dodržování předpisů Azure poskytuje analytickou platformu, na které můžou zákazníci vytvářet vlastní analytické nástroje. Referenční architektura popisuje obecný případ použití, kdy zákazníci zadávají data buď prostřednictvím hromadného importu dat správcem SQL/ Dat, nebo prostřednictvím aktualizací provozních dat prostřednictvím provozního uživatele. Oba pracovní streamy zahrnují Azure Functions pro import dat do SQL do Azure Database. Azure Functions musí zákazník nakonfigurovat prostřednictvím Azure-Portal pro zpracování úloh importu jedinečných pro vlastní požadavky na analýzu každého zákazníka.

Azure nabízí zákazníkům celou řadu služeb pro vytváření sestav a analýzy. Toto řešení zahrnuje Službu Azure Machine Learning ve spojení s SQL do Azure Database, aby rychle procházela data a poskytovala rychlejší výsledky prostřednictvím inteligentního modelování. Azure Machine Learning zvyšuje rychlost dotazů zjišťováním nových relací mezi datovými sadami. Jakmile se data natrénují prostřednictvím několika statistických funkcí, je možné synchronizovat až 7 dalších fondů dotazů (celkem 8 včetně serveru zákazníka) se stejnými tabulkovými modely, aby se rozšířily úlohy dotazů a zkrátily doby odezvy.

Pro rozšířené analýzy a vytváření sestav je možné nakonfigurovat databáze SQL do Azure indexy columnstore. Databáze Azure Machine Learning i SQL do Azure je možné vertikálně navýšit nebo vypnout nebo úplně vypnout v reakci na využití zákazníků. Veškerý provoz SQL je šifrovaný protokolem SSL prostřednictvím zahrnutí certifikátů podepsaných svým držitelem. Osvědčeným postupem je, že Azure doporučí použití důvěryhodné certifikační autority pro lepší zabezpečení.

Jakmile se data nahrají do databáze SQL do Azure a vytrénují službou Azure Machine Learning, vytrénuje je provozní uživatel i sql/data Správa s Power BI. Power BI zobrazuje data intuitivně a načítá informace mezi několika datovými sadami, aby bylo lepší přehled. Jeho vysoká míra přizpůsobení a snadná integrace s SQL do Azure Database zajišťuje, že zákazníci ho můžou nakonfigurovat tak, aby zvládli širokou škálu scénářů podle potřeb svých obchodních potřeb.

Řešení používá účty Azure Storage, které můžou zákazníci nakonfigurovat tak, aby používali šifrování služby Storage k zachování důvěrnosti neaktivních uložených dat. Azure ukládá tři kopie dat ve vybraném datacentru zákazníka pro zajištění odolnosti. Geograficky redundantní úložiště zajišťuje, že se data budou replikovat do sekundárního datacentra stovky kilometrů daleko a znovu je uložená jako tři kopie v rámci tohoto datacentra, což brání nežádoucí události v primárním datovém centru zákazníka, aby došlo ke ztrátě dat.

Pro lepší zabezpečení se všechny prostředky v tomto řešení spravují jako skupina prostředků prostřednictvím azure Resource Manager. Řízení přístupu na základě role v Azure Active Directory se používá k řízení přístupu k nasazeným prostředkům, včetně jejich klíčů v Azure 密钥保管库. Stav systému se monitoruje prostřednictvím Azure Security Center a azure Monitoru. Zákazníci konfigurovali monitorovací služby tak, aby zaznamenávaly protokoly a zobrazovaly stav systému v jednom snadno použitelném řídicím panelu.

SQL do Azure Database se běžně spravuje prostřednictvím SQL Server Management Studio (SSMS), který běží z místního počítače nakonfigurovaného pro přístup k databázi SQL do Azure prostřednictvím zabezpečeného připojení VPN nebo ExpressRoute. Microsoft doporučuje nakonfigurovat připojení VPN nebo ExpressRoute pro správu a import dat do referenční skupiny prostředků architektury.

Toto řešení používá následující služby Azure. Podrobnosti o architektuře nasazení najdete v části Architektura nasazení .

- Application Insights

- Azure Active Directory

- Azure Data Catalog

- Azure Disk Encryption

- Azure Event Grid

- Azure Functions

- Azure Key Vault

- Azure Machine Learning

- Azure Monitor (protokoly)

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 Síť

- (2) /24 Sítě

- (2) Skupiny zabezpečení sítě

- Řídicí panel Power BI

Architektura nasazení

Následující část podrobně popisuje prvky nasazení a implementace.

Azure Event Grid: Azure Event Grid umožňuje zákazníkům snadno vytvářet aplikace pomocí architektur založených na událostech. Uživatelé vyberou prostředek Azure, který chtějí přihlásit k odběru, a dají obslužné rutině události nebo webhooku koncový bod pro odeslání události. Zákazníci můžou zabezpečit koncové body webhooku přidáním parametrů dotazu do adresy URL webhooku při vytváření odběru událostí. Azure Event Grid podporuje pouze koncové body webhooku HTTPS. Azure Event Grid umožňuje zákazníkům řídit úroveň přístupu udělenou různým uživatelům, aby mohli provádět různé operace správy, jako jsou odběry událostí seznamu, vytváření nových a generování klíčů. Event Grid využívá řízení přístupu na základě role v Azure.

Azure Functions: Azure Functions je výpočetní služba bez serveru, která uživatelům umožňuje spouštět kód na vyžádání, aniž by museli explicitně zřizovat nebo spravovat infrastrukturu. Azure Functions můžete použít ke spuštění skriptu nebo kusu kódu jako reakci na různé události.

Azure Machine Learning: Azure Machine Learning je technika datových věd, která umožňuje počítačům používat existující data k prognózování budoucího chování, výsledků a trendů.

Azure katalog podataka: katalog podataka umožňuje snadno zjistitelné a srozumitelné zdroje dat uživatelům, kteří data spravují. Běžné zdroje dat je možné zaregistrovat, označit a vyhledat finanční data. Data zůstanou ve svém stávajícím umístění, ale do katalog podataka se přidá kopie jeho metadat spolu s odkazem na umístění zdroje dat. Tato metadata jsou také indexována, aby byl každý zdroj dat snadno objevitelný prostřednictvím vyhledávání a aby byl srozumitelný uživatelům, kteří ho objevili.

Virtuální síť

Architektura definuje privátní virtuální síť s adresní prostorem 10.200.0.0/16.

Skupiny zabezpečení sítě: Skupiny zabezpečení sítě obsahují seznamy řízení přístupu, které povolují nebo zakazují provoz ve virtuální síti. Skupiny zabezpečení sítě je možné použít k zabezpečení provozu na úrovni podsítě nebo jednotlivých virtuálních počítačů. Existují následující skupiny zabezpečení sítě:

- Skupina zabezpečení sítě pro Službu Active Directory

- Skupina zabezpečení sítě pro úlohu

Každá skupina zabezpečení sítě má otevřené konkrétní porty a protokoly, aby řešení mohlo bezpečně a správně fungovat. Kromě toho jsou pro každou skupinu zabezpečení sítě povoleny následující konfigurace:

- Diagnostické protokoly a události jsou povolené a uložené v účtu úložiště.

- Protokoly služby Azure Monitor jsou připojené k diagnostickým protokolům skupiny zabezpečení sítě.

Podsítě: Každá podsíť je přidružená ke své odpovídající skupině zabezpečení sítě.

Přenášená data

Azure ve výchozím nastavení šifruje veškerou komunikaci s datacentry Azure a z datových center Azure. Všechny transakce do služby Azure Storage prostřednictvím Azure-Portal probíhají prostřednictvím protokolu HTTPS.

Neaktivní uložená data

Architektura chrání neaktivní uložená data prostřednictvím šifrování, auditování databáze a dalších měr.

Azure Storage: Aby bylo splněno požadavky na šifrovaná neaktivní uložená data, používá všechna služba Azure Storagešifrování služby Storage. To pomáhá chránit a chránit data při podpoře závazků organizace a požadavků na dodržování předpisů definovaných FFIEC.

Azure Disk Encryption: Azure Disk Encryption využívá funkci BitLockeru systému Windows k poskytování šifrování svazků pro datové disky. Řešení se integruje s Azure 密钥保管库, které pomáhá řídit a spravovat šifrovací klíče disku.

SQL do Azure Databáze: Instance databáze SQL do Azure používá následující míry zabezpečení databáze:

- Ověřování a autorizace služby Active Directory umožňuje správu identit uživatelů databáze a dalších služeb Microsoftu v jednom centrálním umístění.

- Auditování databáze SQL sleduje události databáze a zapisuje je do protokolu auditu v účtu úložiště Azure.

- SQL do Azure Database je nakonfigurovaná tak, aby používala transparentní šifrování dat, které provádí šifrování a dešifrování databáze v reálném čase, přidružené zálohy a soubory transakčních protokolů pro ochranu neaktivních uložených informací. Transparentní šifrování dat zajišťuje, že uložená data nebyla předmětem neoprávněného přístupu.

- Pravidla brány firewall brání všem přístupům k databázovým serverům, dokud nebudou udělena správná oprávnění. Brána firewall uděluje přístup k databázím v závislosti na zdrojové IP adrese každého požadavku.

- Detekce hrozeb SQL umožňuje detekci a reakci na potenciální hrozby, ke kterým dochází, tím, že poskytuje výstrahy zabezpečení pro podezřelé databázové aktivity, potenciální ohrožení zabezpečení, útoky prostřednictvím injektáže SQL a neobvyklé vzory přístupu k databázi.

- Šifrované sloupce zajišťují, že citlivá data se nikdy v databázovém systému nezobrazí jako prostý text. Po povolení šifrování dat mají přístup k datům prostého textu jenom klientské aplikace nebo aplikační servery s přístupem ke klíčům.

- Rozšířené vlastnosti lze použít k ukončení zpracování subjektů údajů, protože umožňuje uživatelům přidávat vlastní vlastnosti do databázových objektů a označit data jako "Ukončeno", aby podporovala logiku aplikace, aby se zabránilo zpracování přidružených finančních dat.

- Zabezpečení na úrovni řádků umožňuje uživatelům definovat zásady, které omezují přístup k datům, aby přestali zpracovávat.

- SQL Database dynamické maskování dat omezuje expozici citlivých dat maskováním dat pro uživatele nebo aplikace bez oprávnění. Dynamické maskování dat může automaticky zjišťovat potenciálně citlivá data a navrhovat vhodné masky, které se mají použít. To pomáhá identifikovat a omezit přístup k datům tak, aby databázi neokonžuje neoprávněným přístupem. Zákazníci zodpovídají za úpravu nastavení dynamického maskování dat tak, aby dodržovali schéma databáze.

Správa identit

Následující technologie poskytují možnosti pro správu přístupu k datům v prostředí Azure:

- Azure Active Directory je cloudová adresářová služba a služba pro správu identit od Microsoftu pro více tenantů. Všichni uživatelé pro toto řešení se vytvářejí v Azure Active Directory, včetně uživatelů, kteří přistupují k databázi SQL do Azure.

- Ověřování k aplikaci se provádí pomocí Azure Active Directory. Další informace najdete v tématu integrace aplikací se službou Azure Active Directory. Kromě toho šifrování sloupce databáze používá Azure Active Directory k ověření aplikace pro SQL do Azure Database. Další informace najdete v tématu Ochrana citlivých dat v databázi SQL do Azure.

- Řízení přístupu na základě role v Azure umožňuje správcům definovat jemně odstupňovaná přístupová oprávnění, aby udělila jenom množství přístupu, které uživatelé potřebují k provádění svých úloh. Místo udělení neomezeného oprávnění pro prostředky Azure můžou správci povolit pouze určité akce pro přístup k datům. Přístup k předplatnému je omezený na správce předplatného.

- Azure Active Directory Privileged Identity Management umožňuje zákazníkům minimalizovat počet uživatelů, kteří mají přístup k určitým informacím. Správci můžou pomocí Azure Active Directory Privileged Identity Management zjišťovat, omezovat a monitorovat privilegované identity a jejich přístup k prostředkům. Tato funkce se dá použít také k vynucení přístupu pro správu za běhu na vyžádání v případě potřeby.

- Azure Active Directory Identity Protection detekuje potenciální ohrožení zabezpečení ovlivňující identity organizace, konfiguruje automatizované reakce na zjištěné podezřelé akce související s identitami organizace a zkoumá podezřelé incidenty, aby je vyřešily.

Zabezpečení

Správa tajných kódů: Řešení používá Azure 密钥保管库 ke správě klíčů a tajných kódů. Azure Key Vault pomáhá chránit kryptografické klíče a tajné klíče používané cloudovými aplikacemi a službami. Následující možnosti azure 密钥保管库 pomáhají zákazníkům chránit a přistupovat k těmto datům:

- Zásady rozšířeného přístupu se konfigurují podle potřeby.

- 密钥保管库 zásady přístupu jsou definovány s minimálními požadovanými oprávněními ke klíčům a tajným kódům.

- Všechny klíče a tajné kódy v 密钥保管库 mají data vypršení platnosti.

- Všechny klíče v 密钥保管库 jsou chráněné specializovanými moduly hardwarového zabezpečení. Typ klíče je 2048bitový klíč RSA chráněný HSM.

- Všichni uživatelé a identity mají udělená minimální požadovaná oprávnění pomocí řízení přístupu na základě role.

- Diagnostické protokoly pro 密钥保管库 jsou povolené s dobou uchovávání aspoň 365 dnů.

- Povolené kryptografické operace pro klíče jsou omezené na požadované kryptografické operace.

Azure Security Center: S Azure Security Center můžou zákazníci centrálně používat a spravovat zásady zabezpečení napříč úlohami, omezit riziko hrozeb a detekovat útoky a reagovat na ně. Kromě toho Azure Security Center přistupovat ke stávajícím konfiguracím služeb Azure za účelem poskytování doporučení ke konfiguraci a službám, které pomáhají zlepšit stav zabezpečení a chránit data.

Azure Security Center používá celou řadu možností detekce k upozorňování zákazníků na potenciální útoky, které cílí na jejich prostředí. Tyto výstrahy obsahují cenné informace o tom, co výstrahu aktivovalo, o prostředcích na které cílí, a o zdroji útoku. Azure Security Center obsahuje sadu předdefinovaných výstrah zabezpečení, které se aktivují, když dojde k hrozbě nebo podezřelé aktivitě. Vlastní pravidla upozornění v Azure Security Center umožňují zákazníkům definovat nové výstrahy zabezpečení na základě dat, která už jsou shromážděna z jejich prostředí.

Azure Security Center poskytuje výstrahy zabezpečení a incidenty s prioritami, což zákazníkům usnadňuje zjišťování a řešení potenciálních problémů se zabezpečením. Sestava analýzy hrozeb se generuje pro každou zjištěnou hrozbu, která pomáhá týmům reakce na incidenty při vyšetřování a nápravě hrozeb.

Protokolování a auditování

Služby Azure výrazně protokoluje systémovou a uživatelskou aktivitu a také stav systému:

- Protokoly aktivit: Protokoly aktivit poskytují přehled o operacích prováděných s prostředky v předplatném. Protokoly aktivit můžou pomoct určit iniciátor operace, čas výskytu a stav.

- Diagnostické protokoly: Diagnostické protokoly zahrnují všechny protokoly generované všemi prostředky. Mezi tyto protokoly patří protokoly systému událostí Windows, protokoly služby Azure Storage, 密钥保管库 protokoly auditu a Application Gateway přístup a protokoly brány firewall. Všechny diagnostické protokoly se zapisují do centralizovaného a šifrovaného účtu úložiště Azure pro archivaci. Uchovávání je možné konfigurovat uživatelem až 730 dnů, aby splňovalo požadavky na uchovávání informací specifické pro organizaci.

Protokoly Služby Azure Monitor: Tyto protokoly jsou sloučené v protokolech služby Azure Monitor pro zpracování, ukládání a generování sestav řídicích panelů. Po shromáždění jsou data uspořádaná do samostatných tabulek pro každý datový typ v rámci pracovních prostorů služby Log Analytics, což umožňuje analyzovat všechna data společně bez ohledu na původní zdroj. Kromě toho se Azure Security Center integruje s protokoly služby Azure Monitor, které zákazníkům umožňují používat dotazy Kusto pro přístup k datům událostí zabezpečení a kombinovat je s daty z jiných služeb.

Součástí této architektury jsou následující řešení pro monitorování Azure:

- Posouzení služby Active Directory: Řešení kontroly stavu služby Active Directory vyhodnocuje riziko a stav serverových prostředí v pravidelných intervalech a poskytuje seznam doporučení specifických pro nasazenou serverovou infrastrukturu.

- SQL Assessment: Řešení pro kontrolu stavu SQL vyhodnocuje riziko a stav serverových prostředí v pravidelných intervalech a poskytuje zákazníkům seznam doporučení specifických pro nasazenou serverovou infrastrukturu.

- Stav agenta: Řešení Agent Health hlásí, kolik agentů se nasadí a jejich geografické distribuce, a také počet agentů, kteří nereagují, a počet agentů, kteří odesílají provozní data.

- Log Analytics aktivit: Řešení Log Analytics aktivit pomáhá analyzovat protokoly aktivit Azure napříč všemi předplatnými Azure pro zákazníka.

Azure 自動化: Azure 自動化 obchody, spuštění a správa runbooků. V tomto řešení pomáhají runbooky shromažďovat protokoly z databáze SQL do Azure. Řešení Automation Change Tracking umožňuje zákazníkům snadno identifikovat změny v prostředí.

Azure Monitor: Azure Monitor pomáhá uživatelům sledovat výkon, udržovat zabezpečení a identifikovat trendy tím, že organizacím umožňuje auditovat, vytvářet výstrahy a archivovat data, včetně sledování volání rozhraní API ve svých prostředcích Azure.

Application Insights: Application Insights je rozšiřitelná služba APM (Application Performance Management) pro webové vývojáře na více platformách. Detekuje anomálie výkonu a obsahuje výkonné analytické nástroje, které pomáhají diagnostikovat problémy a pochopit, co uživatelé s aplikací skutečně dělají. Je navržená tak, aby uživatelům pomohla průběžně zlepšovat výkon a použitelnost.

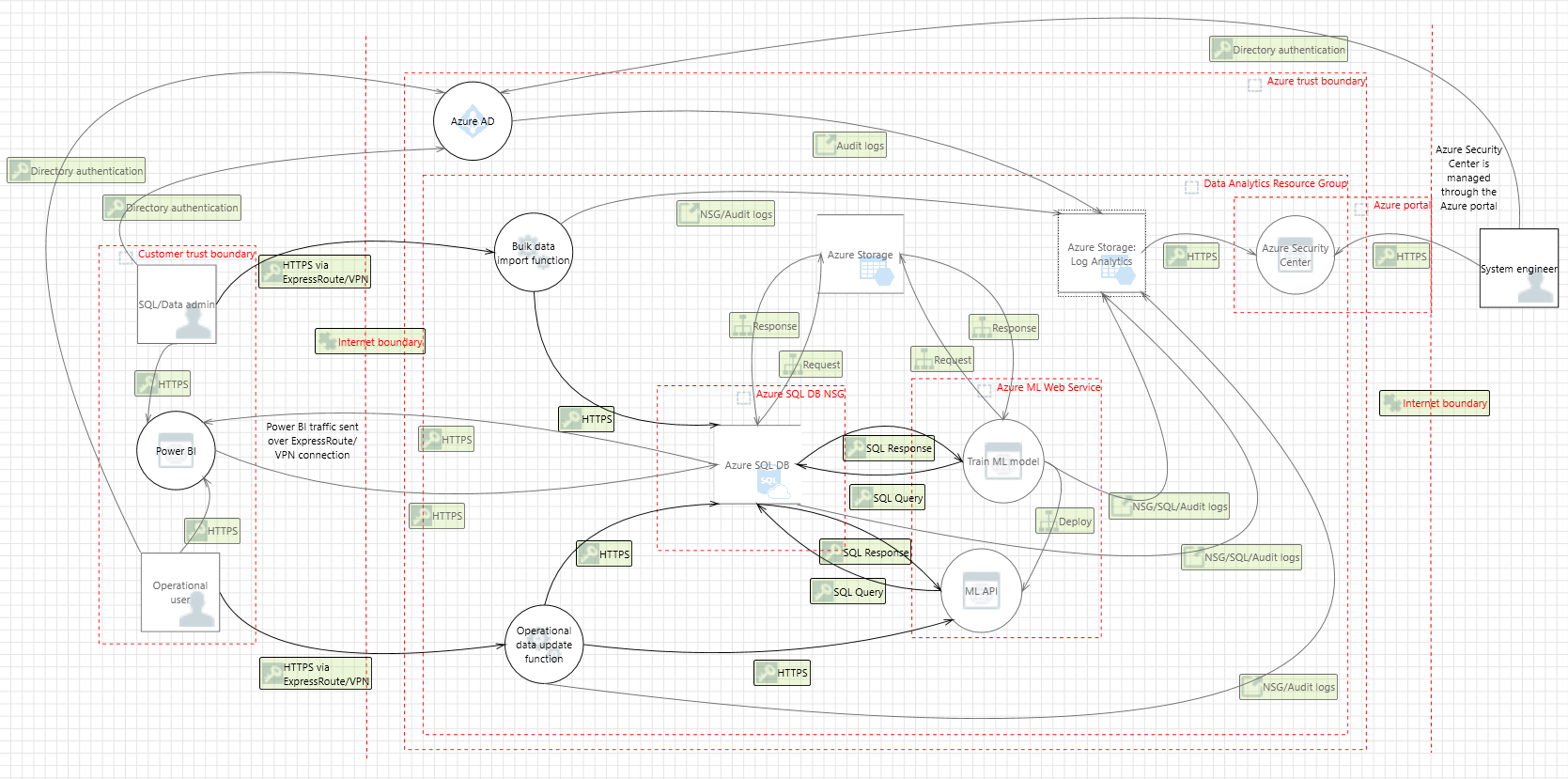

Model hrozeb

Diagram toku dat pro tuto referenční architekturu je k dispozici ke stažení nebo najdete níže. Tento model může zákazníkům pomoct porozumět potenciálním rizikům v systémové infrastruktuře při úpravách.

Dokumentace k dodržování předpisů

Podrobný plán zabezpečení a dodržování předpisů Azure – FFIEC Customer Responsibility Matrix obsahuje všechny cíle vyžadované FFIEC. Tato matice podrobně popisuje, zda je implementace každého cíle odpovědností Microsoftu, zákazníka nebo sdíleno mezi těmito dvěma cíli.

Podrobný plán azure Security and Compliance – FFIEC Data Analytics Implementation Matrix poskytuje informace o tom, jaké cíle FFIEC jsou řešeny architekturou analýzy dat, včetně podrobných popisů toho, jak implementace splňuje požadavky jednotlivých zahrnutých cílů.

Pokyny a doporučení

VPN a ExpressRoute

Je potřeba nakonfigurovat zabezpečený tunel VPN nebo ExpressRoute , aby bylo možné bezpečně navázat připojení k prostředkům nasazeným v rámci této referenční architektury analýzy dat. Při vhodném nastavení sítě VPN nebo ExpressRoute můžou zákazníci přidat vrstvu ochrany pro přenášená data.

Implementací zabezpečeného tunelu VPN s Azure je možné vytvořit virtuální privátní připojení mezi místní sítí a azure Virtual Network. Toto připojení probíhá přes internet a umožňuje zákazníkům bezpečně "tunelovat" informace uvnitř šifrovaného propojení mezi sítí zákazníka a Azure. Síť VPN typu Site-to-Site je zabezpečená a vyspělá technologie, která byla nasazena podniky všech velikostí po desetiletí. Režim tunelu IPsec se v této možnosti používá jako mechanismus šifrování.

Vzhledem k tomu, že provoz v tunelu VPN prochází internetem pomocí sítě VPN typu site-to-site, microsoft nabízí další, ještě bezpečnější možnost připojení. Azure ExpressRoute je vyhrazené propojení WAN mezi Azure a místním umístěním nebo poskytovatelem hostingu Exchange. Vzhledem k tomu, že připojení ExpressRoute nepřecházejí přes internet, nabízejí tato připojení větší spolehlivost, rychlejší rychlost, nižší latence a vyšší zabezpečení než typická připojení přes internet. Vzhledem k tomu, že se jedná o přímé připojení poskytovatele telekomunikačních služeb zákazníka, data nepřejíždí přes internet, a proto nejsou vystavena.

Osvědčené postupy pro implementaci zabezpečené hybridní sítě, která rozšiřuje místní síť do Azure, jsou k dispozici.

Proces extrakce transformace a načtení

PolyBase může načíst data do SQL do Azure Databáze bez nutnosti samostatného nástroje pro extrakci, transformaci, načtení nebo import. PolyBase umožňuje přístup k datům prostřednictvím dotazů T-SQL. Sadu business intelligence a analýzy od Microsoftu a nástroje třetích stran kompatibilní s SQL Server je možné používat s PolyBase.

Nastavení Služby Azure Active Directory

Azure Active Directory je nezbytné ke správě nasazení a zřizování přístupu k pracovníkům pracujícím s prostředím. Existující Windows Server Active Directory je možné integrovat se službou Azure Active Directory čtyřmi kliknutími. Zákazníci můžou také navázat nasazenou infrastrukturu Active Directory (řadiče domény) k existující službě Azure Active Directory tím, že nasadí infrastrukturu Active Directory jako subdoménu doménové struktury Azure Active Directory.

Disclaimer

- This document is for informational purposes only. SPOLEČNOST MICROSOFT NEPOSKYTUJE ŽÁDNÉ ZÁRUKY, VÝSLOVNÉ, PŘEDPOKLÁDANÉ NEBO ZÁKONNÉ, POKUD JDE O INFORMACE V TOMTO DOKUMENTU. Tento dokument je k dispozici tak, jak je. Informace a názory vyjádřené v tomto dokumentu, včetně adres URL a jiných odkazů na internetové stránky, se mohou změnit bez předchozího upozornění. Zákazníci, kteří tento dokument čtou, mají riziko, že ho budou používat.

- Tento dokument neposkytuje zákazníkům žádná právní práva k duševnímu vlastnictví v žádném produktu nebo řešení společnosti Microsoft.

- Zákazníci můžou tento dokument kopírovat a používat pro interní referenční účely.

- Určitá doporučení v tomto dokumentu můžou vést ke zvýšení využití dat, sítě nebo výpočetních prostředků v Azure a ke zvýšení nákladů na licenci nebo předplatné předplatného zákazníka.

- Tato architektura je určená jako základ pro zákazníky, aby se přizpůsobili jejich konkrétním požadavkům a neměli by se používat tak, jak je v produkčním prostředí.

- Tento dokument je vyvinut jako odkaz a neměl by být použit k definování všech prostředků, kterými zákazník může splňovat specifické požadavky na dodržování předpisů a předpisy. Zákazníci by měli vyhledat právní podporu od své organizace při schválených implementacích zákazníků.