Správce zabezpečení Azure IoT Edge

Platí pro: ![]() IoT Edge 1.1

IoT Edge 1.1

Důležité

Datum ukončení podpory ioT Edge 1.1 bylo 13. prosince 2022. Informace o způsobu podpory tohoto produktu, služby, technologie nebo rozhraní API najdete v tématu věnovaném životnímu cyklu produktů Microsoftu. Další informace o aktualizaci na nejnovější verzi IoT Edge najdete v tématu Aktualizace IoT Edge.

Správce zabezpečení Azure IoT Edge je dobře ohraničené jádro zabezpečení pro ochranu zařízení IoT Edge a všech jejích komponent abstrakcí zabezpečeného čipového hardwaru. Vedoucí zabezpečení je ústředním bodem posílení zabezpečení a poskytuje bod integrace technologií původním výrobcům zařízení (OEM).

Správce zabezpečení abstrahuje zabezpečený silicon hardware na zařízení IoT Edge.

Cílem správce zabezpečení IoT Edge je chránit integritu zařízení IoT Edge a veškeré vlastní softwarové operace. Správce zabezpečení přepíná vztah důvěryhodnosti ze základního hardwarového kořene důvěryhodného hardwaru (pokud je k dispozici) a spustí modul runtime IoT Edge a monitoruje probíhající operace. Správce zabezpečení IoT Edge pracuje společně se zabezpečeným čipovým hardwarem (kde je k dispozici), který pomáhá zajistit nejvyšší možné záruky zabezpečení.

Cílem správce zabezpečení IoT Edge je chránit integritu zařízení IoT Edge a veškeré vlastní softwarové operace. Správce zabezpečení přepíná vztah důvěryhodnosti ze základního hardwarového kořene důvěryhodného hardwaru (pokud je k dispozici) a spustí modul runtime IoT Edge a monitoruje probíhající operace. Správce zabezpečení IoT Edge pracuje společně se zabezpečeným čipovým hardwarem (kde je k dispozici), který pomáhá zajistit nejvyšší možné záruky zabezpečení.

Povinnosti správce zabezpečení IoT Edge zahrnují, ale nejsou omezené na:

- Bootstrap zařízení Azure IoT Edge.

- Řízení přístupu ke kořenovému adresáři hardwaru zařízení prostřednictvím notárních služeb.

- Monitorujte integritu operací IoT Edge za běhu.

- Přijímá delegování důvěryhodnosti z modulu hardwarového zabezpečení (HSM).

- Zřiďte identitu zařízení a v případě potřeby spravujte přechod důvěryhodnosti.

- Hostování a ochrana komponent zařízení cloudových služeb, jako je služba Device Provisioning.

- Zřízení modulů IoT Edge s jedinečnými identitami

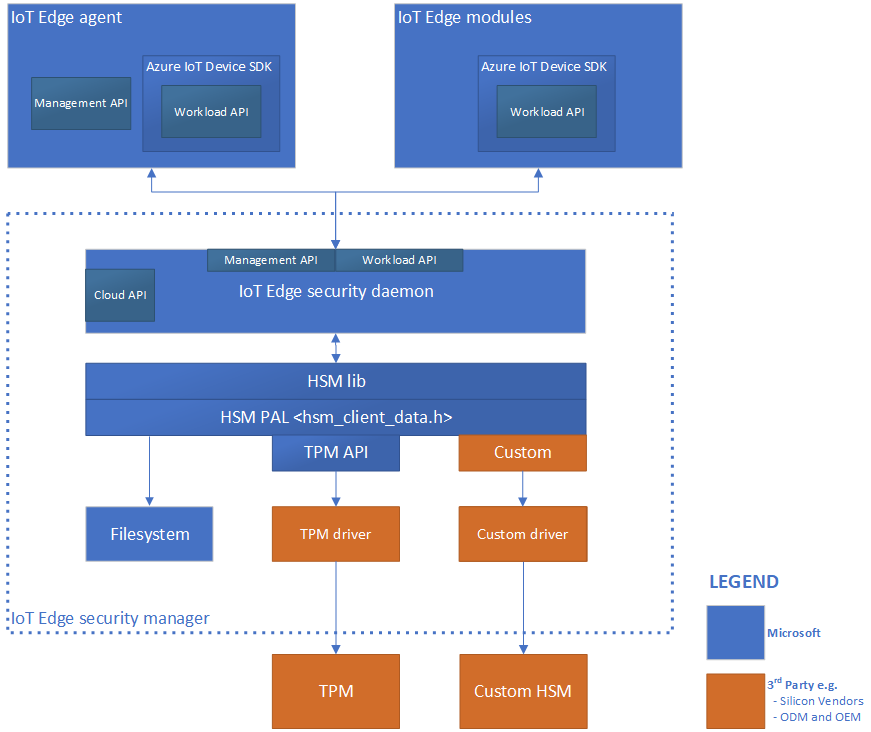

Správce zabezpečení IoT Edge se skládá ze tří komponent:

- Démon zabezpečení IoT Edge

- Abstrakce platformy hardwarového zabezpečení (HSM PAL)

- Hardwarový silicon root důvěryhodnosti nebo HSM (volitelné, ale důrazně doporučeno)

Démon zabezpečení IoT Edge

Proces démon zabezpečení IoT Edge zodpovídá za logické operace zabezpečení správce zabezpečení. Představuje významnou část důvěryhodné výpočetní základny zařízení IoT Edge.

Zásady návrhu

IoT Edge se řídí dvěma základními principy: maximalizuje provozní integritu a minimalizuje bloud a četnost změn.

Maximalizace provozní integrity

Proces démon zabezpečení IoT Edge funguje s nejvyšší možnou integritou v rámci možnosti ochrany libovolného kořenového hardwaru důvěryhodnosti. Při správné integraci je kořen hardwarových měr důvěryhodnosti a monitoruje proces démona zabezpečení staticky a za běhu, aby odolal manipulaci. Škodlivý fyzický přístup k zařízením je vždy hrozbou v IoT. Kořen důvěryhodnosti hardwaru hraje důležitou roli při ochraně integrity zařízení IoT Edge. Kořen důvěryhodnosti hardwaru přichází ve dvou odrůdách:

- Zabezpečení prvků pro ochranu citlivých informací, jako jsou tajné kódy a kryptografické klíče.

- Zabezpečené enklávy pro ochranu tajných kódů, jako jsou klíče, a citlivé úlohy, jako jsou důvěrné modely strojového učení a operace měření.

Existují dva druhy spouštěcích prostředí pro použití kořenového klíče důvěryhodnosti hardwaru:

- Standardní nebo bohaté spouštěcí prostředí (REE), které spoléhá na použití zabezpečených prvků k ochraně citlivých informací.

- Důvěryhodné spouštěcí prostředí (TEE), které spoléhá na použití zabezpečené technologie enklávy k ochraně citlivých informací a zajištění ochrany při spouštění softwaru.

Pro zařízení používající zabezpečená enkláva jako kořen důvěryhodnosti hardwaru by citlivá logika v procesu démon zabezpečení IoT Edge měla být uvnitř enklávy. Necitlivě citlivé části démona zabezpečení můžou být mimo TEE. Ve všech případech důrazně doporučujeme, aby původní výrobci návrhu (ODM) a výrobci originálních zařízení (OEM) rozšířili důvěru ze svého HSM, aby změřili a chránili integritu procesu démona zabezpečení IoT Edge při spouštění a za běhu.

Minimalizace bloudů a změn

Dalším základním principem démona zabezpečení IoT Edge je minimalizace změn. Pro nejvyšší úroveň důvěryhodnosti může démon zabezpečení IoT Edge úzce spojit s kořenem hardwaru zařízení důvěryhodnosti a pracovat jako nativní kód. V těchto případech je běžné aktualizovat software IoT Edge prostřednictvím kořenového adresáře hardwaru cest zabezpečených aktualizací důvěryhodnosti místo mechanismů aktualizací operačního systému, což může být náročné. Pro zařízení IoT se doporučuje prodloužení platnosti zabezpečení, ale nadměrné požadavky na aktualizace nebo velké datové části aktualizací můžou hrozbu rozšířit mnoha způsoby. Můžete být například lákaví přeskočit některé aktualizace, aby se maximalizovala dostupnost zařízení. Proto je návrh démon zabezpečení IoT Edge stručný, aby byl dobře izolovaný důvěryhodný výpočetní základ malý, aby podporoval časté aktualizace.

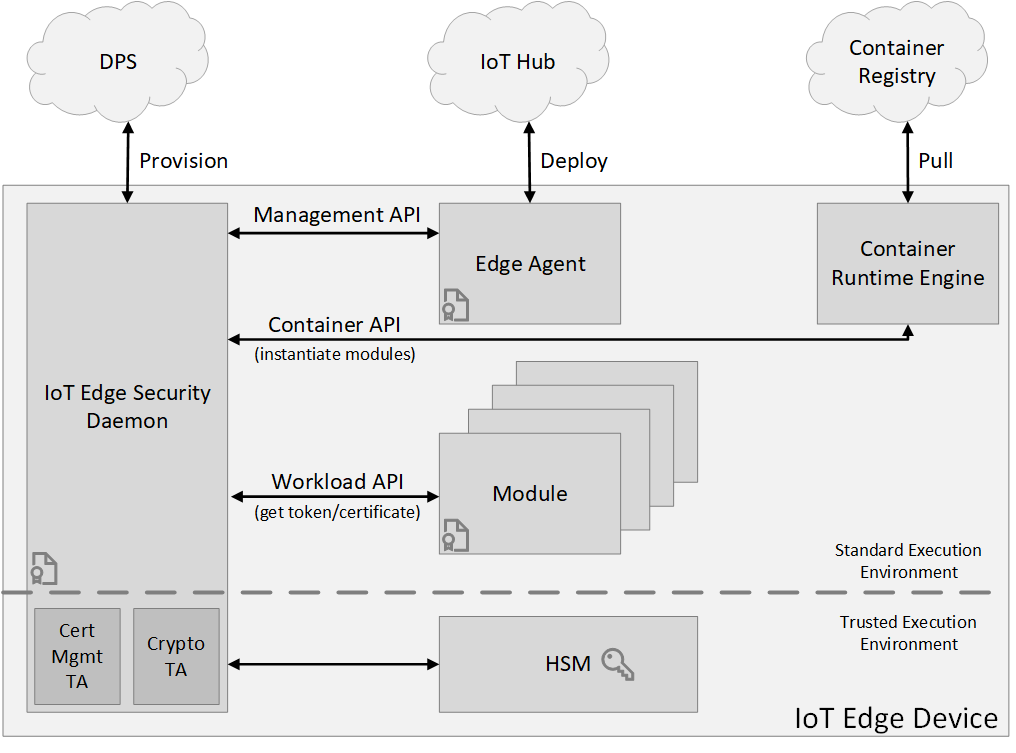

Architektura

Proces démon zabezpečení IoT Edge využívá všechny dostupné hardwarové kořeny důvěryhodné technologie pro posílení zabezpečení. Umožňuje také rozdělit svět mezi standardním/bohatým spouštěcím prostředím (REE) a důvěryhodným spouštěcím prostředím (TEE), když hardwarové technologie nabízejí důvěryhodná spouštěcí prostředí. Rozhraní specifická pro role umožňují hlavním komponentám IoT Edge zajistit integritu zařízení IoT Edge a jeho operací.

Cloudové rozhraní

Cloudové rozhraní umožňuje přístup ke cloudovým službám, které doplňují zabezpečení zařízení. Toto rozhraní například umožňuje přístup ke službě Device Provisioning pro správu životního cyklu identit zařízení.

Rozhraní API pro správu

Rozhraní API pro správu volá agent IoT Edge při vytváření, spouštění, zastavování nebo odebírání modulu IoT Edge. Proces démon zabezpečení ukládá "registrace" pro všechny aktivní moduly. Tyto registrace mapují identitu modulu na některé vlastnosti modulu. Tyto vlastnosti modulu například zahrnují identifikátor procesu (pid) procesu spuštěného v kontejneru a hodnotu hash obsahu kontejneru Dockeru.

Tyto vlastnosti používá rozhraní API pro úlohy (popsané níže) k ověření, že volající má autorizaci k akci.

Rozhraní API pro správu je privilegované rozhraní API, které lze volat pouze z agenta IoT Edge. Vzhledem k tomu, že proces démon zabezpečení IoT Edge spustí a spustí agenta IoT Edge, ověří, že s agentem IoT Edge nedošlo k manipulaci, pak může vytvořit implicitní registraci pro agenta IoT Edge. Stejný proces ověření identity, který rozhraní API pro úlohy používá, také omezuje přístup k rozhraní API pro správu jenom na agenta IoT Edge.

Rozhraní API kontejneru

Rozhraní API kontejneru komunikuje se systémem kontejnerů, který se používá ke správě modulů, jako je Moby nebo Docker.

Rozhraní API pro úlohy

Rozhraní API pro úlohy je přístupné pro všechny moduly. Poskytuje doklad o identitě, a to buď jako podepsaný token HSM, nebo certifikát X509 a odpovídající sadu důvěryhodnosti modulu. Sada důvěryhodných certifikátů obsahuje certifikáty certifikační autority pro všechny ostatní servery, kterým by moduly měly důvěřovat.

Proces démon zabezpečení IoT Edge používá proces ověření identity, který chrání toto rozhraní API. Když modul volá toto rozhraní API, démon zabezpečení se pokusí najít registraci identity. V případě úspěchu použije vlastnosti registrace k měření modulu. Pokud výsledek procesu měření odpovídá registraci, vygeneruje se nový důkaz identity. Odpovídající certifikáty certifikační autority (sada důvěryhodných certifikátů) se vrátí do modulu. Tento certifikát používá k připojení ke službě IoT Hub, dalším modulům nebo spuštění serveru. Když se podepsaný token nebo certifikát blíží vypršení platnosti, je zodpovědností modulu požádat o nový certifikát.

Integrace a údržba

Microsoft udržuje hlavní základ kódu pro démon zabezpečení IoT Edge na GitHubu.

Instalace a aktualizace

Instalace a aktualizace procesu démon zabezpečení IoT Edge se spravují prostřednictvím systému správy balíčků operačního systému. Zařízení IoT Edge s hardwarovým kořenem důvěryhodnosti by měla poskytovat další posílení integrity démona tím, že spravují svůj životní cyklus prostřednictvím zabezpečených systémů pro správu spouštění a aktualizací. Tvůrci zařízení by měli tyto cesty prozkoumat na základě příslušných schopností zařízení.

Vytváření verzí

Modul runtime IoT Edge sleduje a hlásí verzi démona zabezpečení IoT Edge. Verze je hlášena jako atribut runtime.platform.version ohlášené vlastnosti modulu agenta IoT Edge.

Modul hardwarového zabezpečení

Abstrakce platformy hardwarového zabezpečení (HSM PAL) abstrahuje veškerý kořenový hardware důvěryhodnosti a izoluje vývojáře nebo uživatele IoT Edge od složitosti. Zahrnuje kombinaci aplikačního programovacího rozhraní (API) a komunikačních procedur transdomén, například komunikace mezi standardním spouštěcím prostředím a zabezpečeným enklávem. Skutečná implementace HSM PAL závisí na konkrétním používaném zabezpečeném hardwaru. Jeho existence umožňuje používat prakticky jakýkoli zabezpečený silikonový hardware.

Zabezpečený silicon root důvěryhodného hardwaru

Zabezpečení siliconu je nezbytné k ukotvení důvěryhodnosti uvnitř hardwaru zařízení IoT Edge. Bezpečné silicon přichází v různých variantách, včetně čipu TPM (Trusted Platform Module), integrovaného zabezpečeného elementu (eSE), Arm TrustZone, Intel SGX a vlastních zabezpečených čipových technologií. Použití zabezpečeného silicon rootu důvěryhodnosti v zařízeních se doporučuje vzhledem k hrozbám spojeným s fyzickou přístupností zařízení IoT.

Cílem správce zabezpečení IoT Edge je identifikovat a izolovat komponenty, které chrání zabezpečení a integritu platformy Azure IoT Edge pro vlastní posílení zabezpečení. Třetí strany, jako jsou tvůrci zařízení, by měly používat vlastní funkce zabezpečení dostupné s hardwarem zařízení.

Zjistěte, jak posílit zabezpečení Správce zabezpečení Azure IoT pomocí čipu TPM (Trusted Platform Module) pomocí softwaru nebo virtuálních čipů TPM:

Vytvořte a zřiďte zařízení IoT Edge s virtuálním čipem TPM v Linuxu nebo Linuxu ve Windows.

Další kroky

Další informace o zabezpečení zařízení IoT Edge najdete v následujících blogových příspěvcích: