Konfigurace Server sestav Power BI pomocí proxy aplikací Microsoft Entra

Tento článek popisuje, jak se pomocí proxy aplikace Microsoft Entra připojit k Server sestav Power BI a sql Server Reporting Services (SSRS) 2016 a novějším. Prostřednictvím této integrace můžou uživatelé, kteří jsou mimo podnikovou síť, přistupovat ke svým sestavám Server sestav Power BI a služby Reporting Services ze svých klientských prohlížečů a být chráněni pomocí Microsoft Entra ID. Přečtěte si další informace o vzdáleném přístupu k místním aplikacím prostřednictvím proxy aplikací Microsoft Entra.

Podrobnosti prostředí

Tyto hodnoty jsme použili v příkladu, který jsme vytvořili.

- Doména: umacontoso.com

- Server sestav Power BI: PBIRSAZUREAPP.umacontoso.com

- Zdroj dat SQL Serveru: SQLSERVERAZURE.umacontoso.com

Konfigurace Server sestav Power BI

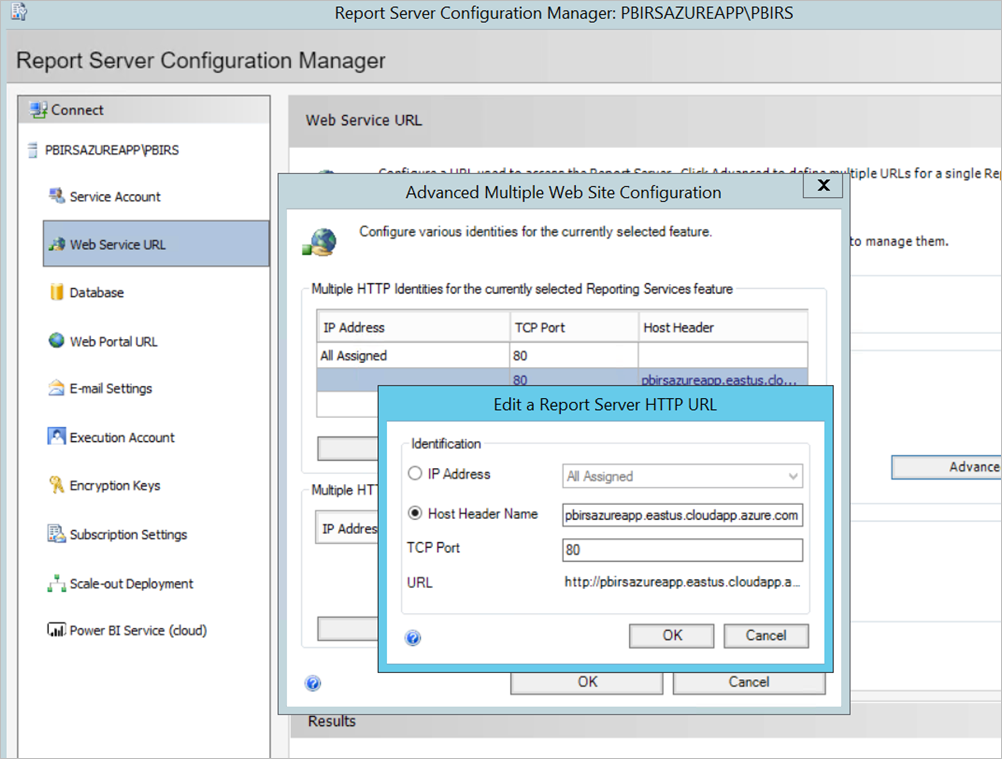

Po instalaci Server sestav Power BI (za předpokladu na virtuálním počítači Azure) nakonfigurujte adresy URL webové služby Server sestav Power BI a webového portálu pomocí následujícího postupu:

Vytvořte příchozí a odchozí pravidla na bráně firewall virtuálního počítače pro port 80 (port 443, pokud máte nakonfigurované adresy URL https). Také vytvořte příchozí a odchozí pravidla pro virtuální počítač Azure z webu Azure Portal pro protokol TCP – port 80.

Název DNS nakonfigurovaný pro virtuální počítač v našem prostředí je

pbirsazureapp.eastus.cloudapp.azure.com.Nakonfigurujte Server sestav Power BI adresu URL externí webové služby a webového portálu tak>, že vyberete tlačítko Přidat tlačítko Přidat název >hlavičky hostitele a přidáte název hostitele (název DNS), jak je znázorněno tady.

Provedli jsme předchozí krok pro oddíl webové služby i webového portálu a získali jsme adresy URL zaregistrované na serveru sestav Configuration Manageru:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

Na webu Azure Portal se v části Sítě zobrazují dvě IP adresy pro virtuální počítač.

- Veřejná IP adresa.

- Privátní IP adresa.

Veřejná IP adresa se používá pro přístup mimo virtuální počítač.

Proto jsme na virtuálním počítači přidali položku souboru hostitele (Server sestav Power BI), aby zahrnovala veřejnou IP adresu a název

pbirsazureapp.eastus.cloudapp.azure.comhostitele.Všimněte si, že při restartování virtuálního počítače se dynamická IP adresa může změnit a v souboru hostitele možná budete muset znovu přidat správnou IP adresu. Abyste tomu předešli, můžete nastavit veřejnou IP adresu na statickém webu Azure Portal.

Adresy URL webové služby a webového portálu by měly být po provedení výše uvedených změn úspěšně přístupné.

Při přístupu k adrese URL

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerna serveru jsme třikrát vyzváni k zadání přihlašovacích údajů a zobrazí se prázdná obrazovka.Přidejte následující položku registru:

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0klíč registruPřidejte novou hodnotu

BackConnectionHostNames, hodnotu s více řetězci a zadejte názevpbirsazureapp.eastus.cloudapp.azure.comhostitele .

Potom můžeme také přistupovat k adresám URL na serveru.

Konfigurace Server sestav Power BI pro práci s protokolem Kerberos

1. Konfigurace typu ověřování

Musíme nakonfigurovat typ ověřování pro server sestav tak, aby umožňoval omezené delegování Protokolu Kerberos. Tato konfigurace se provádí v souboru rsreportserver.config .

V souboru rsreportserver.config vyhledejte část Authentication/AuthenticationTypes .

Chceme se ujistit, že je uveden seznam RSWindowsNegotiate a je první v seznamu typů ověřování. Měl by vypadat nějak takto.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Pokud potřebujete změnit konfigurační soubor, zastavte a restartujte službu serveru sestav z Configuration Manageru serveru sestav, abyste měli jistotu, že se změny projeví.

2. Registrace hlavních názvů služby (SPN)

Otevřete příkazový řádek jako správce a proveďte následující kroky.

Pomocí následujících příkazů zaregistrujte následující hlavní názvy služby v účtu Server sestav Power BI účtu služby.

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Pomocí následujících příkazů (pro výchozí instanci SQL Serveru) zaregistrujte následující hlavní názvy služeb v rámci účtu služby SQL Serveru:

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Konfigurace nastavení delegování

Musíme nakonfigurovat nastavení delegování na účtu služby serveru sestav.

Otevřete položku Uživatelé a počítače služby Active Directory.

V rámci Uživatelé a počítače služby Active Directory otevřete vlastnosti účtu služby serveru sestav.

Chceme nakonfigurovat omezené delegování s přenosem protokolu. U omezeného delegování musíme být explicitní o tom, na které služby chceme delegovat.

Klikněte pravým tlačítkem na účet služby serveru sestav a vyberte Vlastnosti.

Vyberte kartu Delegování.

Vyberte Možnost Důvěřovat tomuto uživateli pro delegování pouze určeným službám.

Vyberte Použít libovolný ověřovací protokol.

V části Služby, ke kterým může tento účet prezentovat delegovaná pověření : vyberte Přidat.

V novém dialogovém okně vyberte Uživatelé nebo Počítače.

Zadejte účet služby pro službu SQL Serveru a vyberte OK.

Začíná msSQLSVC.

Přidejte hlavní názvy služeb .SPN.

Vyberte OK. Hlavní název služby (SPN) by se měl zobrazit v seznamu.

Tento postup vám pomůže nakonfigurovat Server sestav Power BI pro práci s ověřovacím mechanismem Kerberos a získat testovací připojení ke zdroji dat, který funguje na místním počítači.

Konfigurace konektoru proxy aplikací Microsoft Entra

Informace o konfiguraci související s konektorem proxy aplikací najdete v článku< a1/>.

Konektor proxy aplikací jsme nainstalovali na Server sestav Power BI, ale můžete ho nakonfigurovat na samostatném serveru a ujistit se, že je delegování správně nastavené.

Ujistěte se, že je konektor pro delegování důvěryhodný.

Ujistěte se, že je konektor důvěryhodný pro delegování do hlavního názvu služby přidaného do účtu fondu aplikací serveru sestav.

Nakonfigurujte omezené delegování protokolu Kerberos (KCD), aby služba proxy aplikací Microsoft Entra mohl delegovat identity uživatelů na účet fondu aplikací serveru sestav. Nakonfigurujte KCD povolením konektoru proxy aplikací načíst lístky Kerberos pro uživatele, kteří byli ověřeni v Microsoft Entra ID. Potom tento server předá kontext cílové aplikaci nebo Server sestav Power BI v tomto případě.

Pokud chcete nakonfigurovat KCD, opakujte následující kroky pro každý počítač konektoru.

- Přihlaste se k řadiči domény jako správce domény a otevřete Uživatelé a počítače služby Active Directory.

- Najděte počítač, na kterém je konektor spuštěný.

- Poklikejte na počítač a pak vyberte kartu Delegování .

- Nastavte nastavení delegování tak, aby důvěřoval tomuto počítači pouze pro delegování určeným službám. Pak vyberte Použít libovolný ověřovací protokol.

- Vyberte Přidat a pak vyberte Uživatelé nebo Počítače.

- Zadejte účet služby, který používáte pro Server sestav Power BI. Tento účet je účet, do který jste přidali hlavní název služby (SPN) v rámci konfigurace serveru sestav.

- Klikněte na OK.

- Chcete-li změny uložit, klikněte znovu na tlačítko OK .

Publikování prostřednictvím proxy aplikace Microsoft Entra

Teď jste připraveni nakonfigurovat proxy aplikace Microsoft Entra.

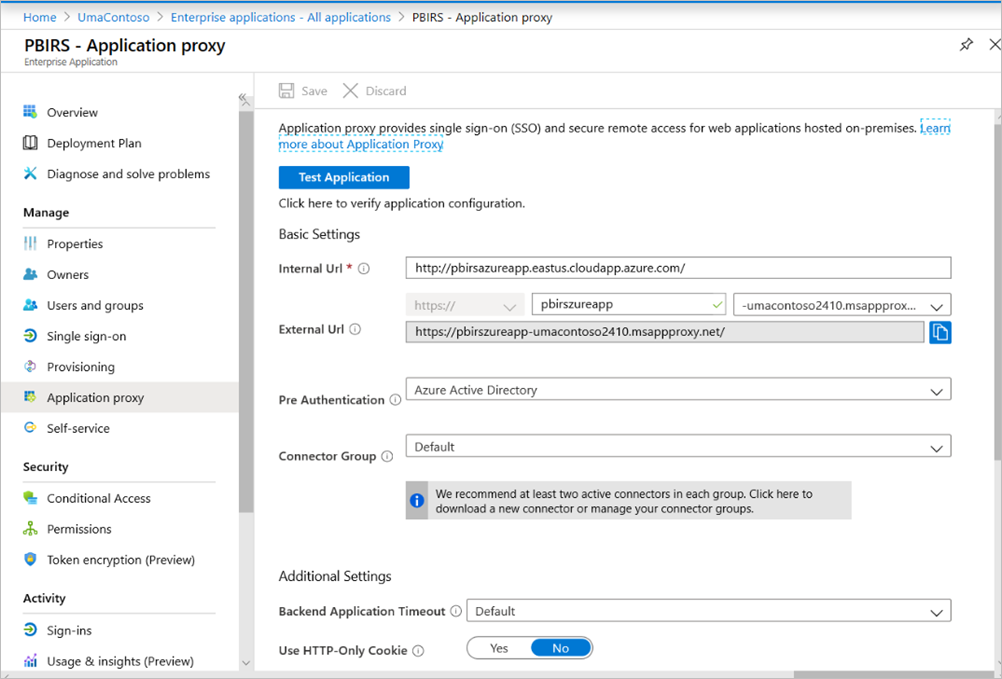

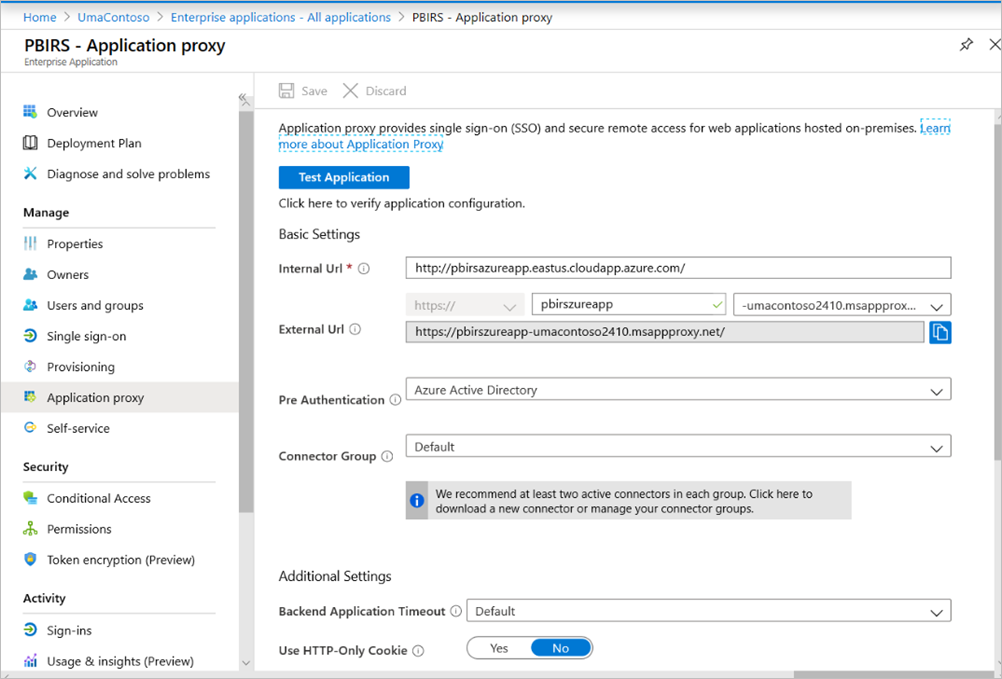

Publikujte Server sestav Power BI prostřednictvím proxy aplikací s následujícím nastavením. Podrobné pokyny k publikování aplikace prostřednictvím proxy aplikací najdete v tématu Přidání místní aplikace do Microsoft Entra ID.

Interní adresa URL : Zadejte adresu URL serveru sestav, ke kterému může konektor přistupovat v podnikové síti. Ujistěte se, že je tato adresa URL dostupná ze serveru, na který je konektor nainstalovaný. Osvědčeným postupem je použití domény nejvyšší úrovně, jako

https://servername/je zabránění problémům s dílčími cestami publikovanými prostřednictvím proxy aplikací. Například použijtehttps://servername/a nehttps://servername/reports/nebohttps://servername/reportserver/. Naše prostředí jsme nakonfigurovali pomocíhttps://pbirsazureapp.eastus.cloudapp.azure.com/nástroje .Poznámka:

Doporučujeme použít zabezpečené připojení HTTPS k serveru sestav. Informace o postupu najdete v tématu Konfigurace připojení SSL na serveru sestav v nativním režimu.

Externí adresa URL: Zadejte veřejnou adresu URL , ke které se mobilní aplikace Power BI připojí. Může to vypadat například tak,

https://reports.contoso.comže se použije vlastní doména. Pokud chcete použít vlastní doménu, nahrajte certifikát pro doménu a nasměrujte záznam DNS na výchozí msappproxy.net doménu vaší aplikace. Podrobný postup najdete v tématu Práce s vlastními doménami v proxy aplikací Microsoft Entra.

Nakonfigurovali jsme externí adresu URL tak, aby byla https://pbirsazureapp-umacontoso2410.msappproxy.net/ pro naše prostředí.

- Metoda předběžného ověřování: Microsoft Entra ID.

- Skupina konektorů: Výchozí.

V části Další nastavení jsme neprovedli žádné změny. Je nakonfigurovaná tak, aby fungovala s výchozími možnostmi.

Důležité

Při konfiguraci proxy aplikace mějte na paměti, že vlastnost Vypršení časového limitu back-endové aplikace je nastavená na Výchozí (85 sekund). Pokud máte sestavy, které provádění trvá déle než 85 sekund, nastavte tuto vlastnost na Hodnotu Long (180 sekund), což je nejvyšší možná hodnota časového limitu. Při konfiguraci long musí všechny sestavy dokončit během 180 sekund nebo vyprší časový limit a výsledkem je chyba.

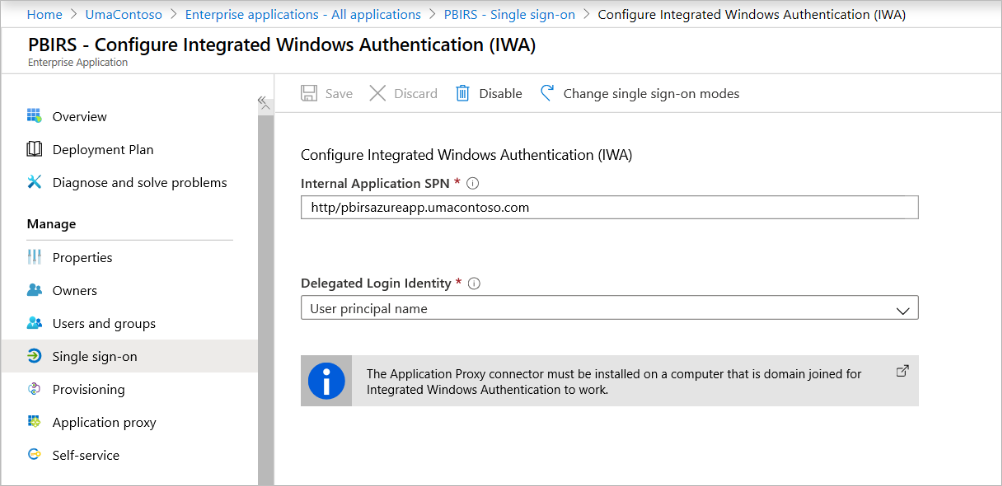

Konfigurace jednotného přihlašování

Po publikování aplikace nakonfigurujte nastavení jednotného přihlašování pomocí následujícího postupu:

Na stránce aplikace na portálu vyberte jednotné přihlašování.

V režimu jednotného přihlašování vyberte Integrované ověřování systému Windows.

Nastavte hlavní název služby interní aplikace na hodnotu, kterou jste nastavili dříve. Tuto hodnotu můžete identifikovat pomocí následujících kroků:

- Zkuste spustit sestavu nebo provést testovací připojení ke zdroji dat, aby se vytvořil lístek Kerberos.

- Po úspěšném spuštění sestavy nebo testovacího připojení otevřete příkazový řádek a spusťte příkaz:

klist. V části s výsledkem by se měl zobrazit lístek s hlavním název službyhttp/( SPN). Pokud je stejný jako hlavní název služby (SPN), který jste nakonfigurovali s Server sestav Power BI, použijte tento hlavní název služby (SPN) v této části.

Zvolte delegovanou přihlašovací identitu konektoru, který se má používat jménem vašich uživatelů. Další informace najdete v tématu Práce s různými místními a cloudovými identitami.

Doporučujeme použít hlavní název uživatele. V naší ukázce jsme ji nakonfigurovali tak, aby fungovala s možností Hlavní název uživatele:

Kliknutím na Uložit změny uložte.

Dokončení nastavení aplikace

Pokud chcete dokončit nastavení aplikace, přejděte do části Uživatelé a skupiny a přiřaďte uživatelům přístup k této aplikaci.

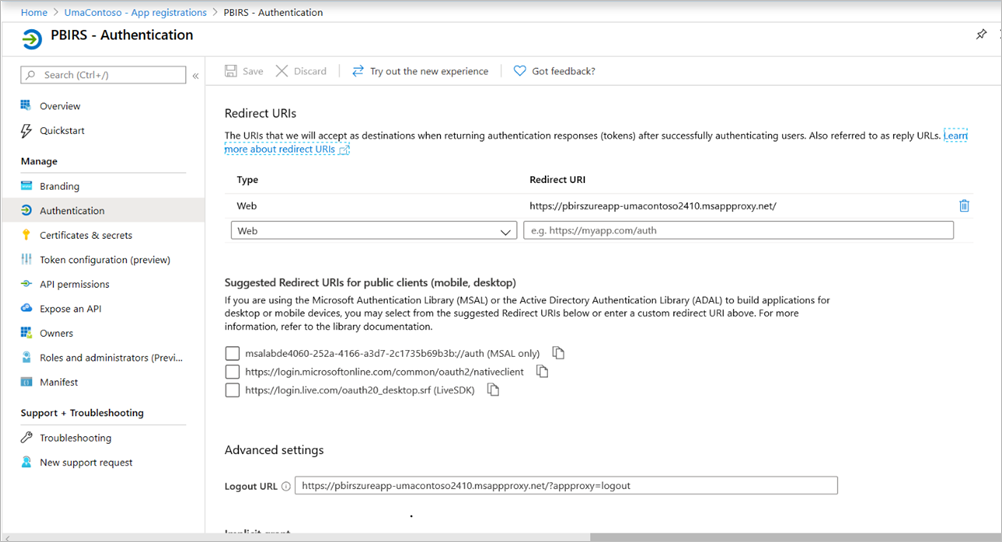

Nakonfigurujte část Ověřování registrace aplikace pro aplikaci Server sestav Power BI následujícím způsobem pro adresy URL přesměrování a upřesňující nastavení:

- Vytvořte novou adresu URL pro přesměrování a nakonfigurujte ji pomocí identifikátoru URI typu = Web a Přesměrování. =

https://pbirsazureapp-umacontoso2410.msappproxy.net/ - V části Upřesnit nastavení nakonfigurujte adresu URL odhlášení na

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout

- Vytvořte novou adresu URL pro přesměrování a nakonfigurujte ji pomocí identifikátoru URI typu = Web a Přesměrování. =

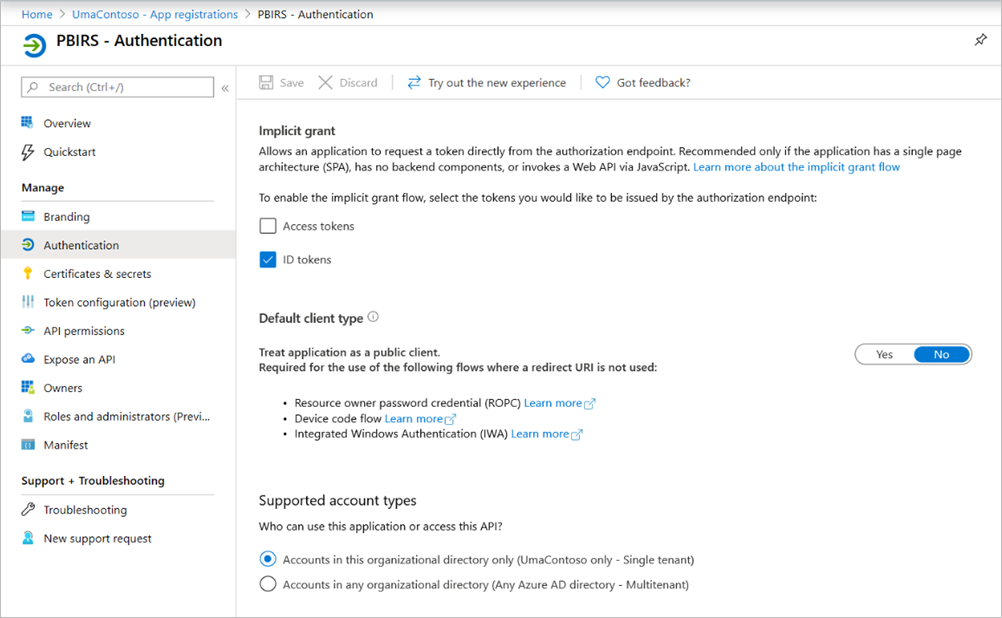

Pokračujte v konfiguraci části Ověřování registrace aplikace pro aplikaci Server sestav Power BI následujícím způsobem pro implicitní udělení, výchozí typ klienta a podporované typy účtů:

- Nastavte implicitní udělení tokenům ID.

- Nastavte výchozí typ klienta na Ne.

- Nastavte podporované typy účtů pouze na Účty v tomto organizačním adresáři (pouze UmaContoso – jeden tenant).

Jakmile je jednotné přihlašování nastavené a adresa URL

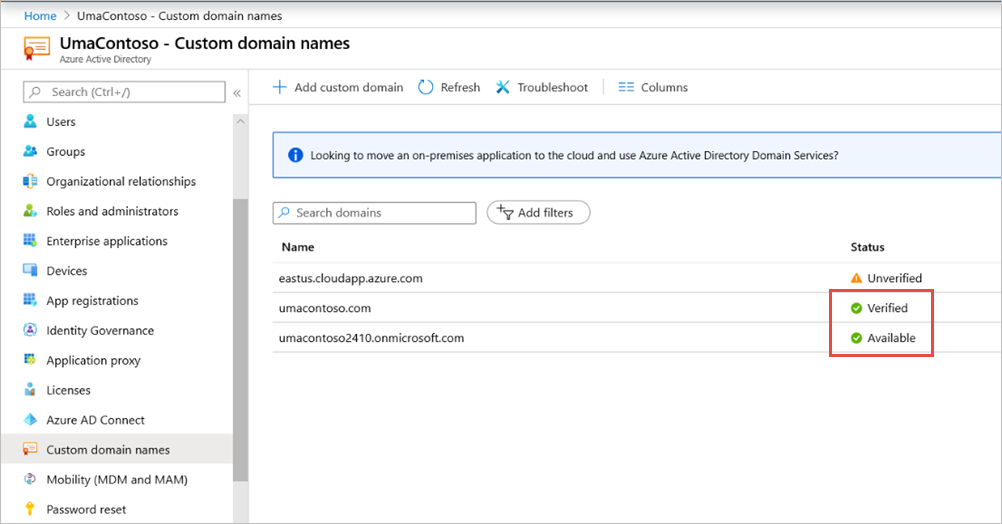

https://pbirsazureapp-umacontoso2410.msappproxy.netfunguje, musíme se ujistit, že je účet, se kterým se přihlašujeme, synchronizovaný s účtem, ke kterému jsou oprávnění poskytována v Server sestav Power BI.Nejprve musíme nakonfigurovat vlastní doménu, kterou plánujeme použít v přihlášení, a pak se ujistit, že je ověřená.

V tomto případě jsme zakoupili doménu s názvem umacontoso.com a nakonfigurovali zónu DNS s položkami. Můžete také zkusit použít

onmicrosoft.comdoménu a synchronizovat ji s místní službou AD.Další informace najdete v článku Kurz: Mapování existujícího vlastního názvu DNS na službu Aplikace Azure Service.

Po úspěšném ověření položky DNS pro vlastní doménu byste měli být schopni zobrazit stav ověřený odpovídající doméně z portálu.

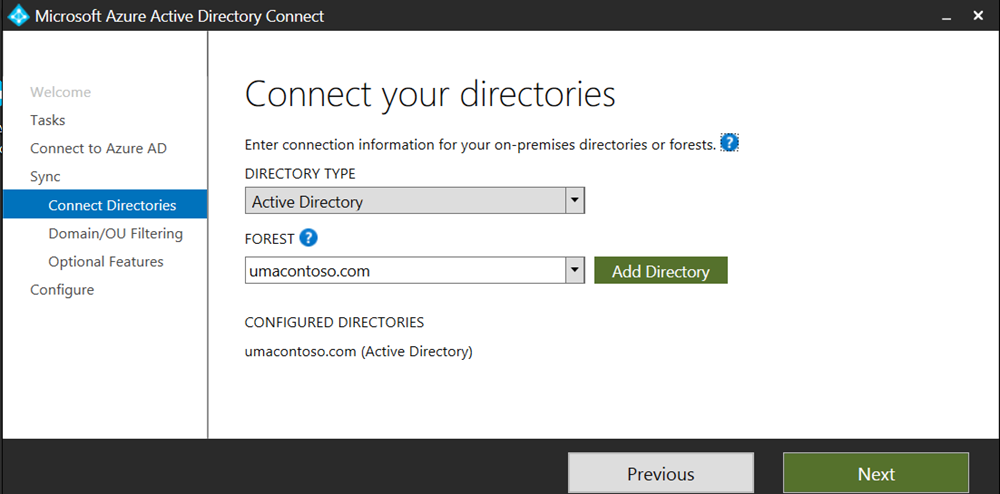

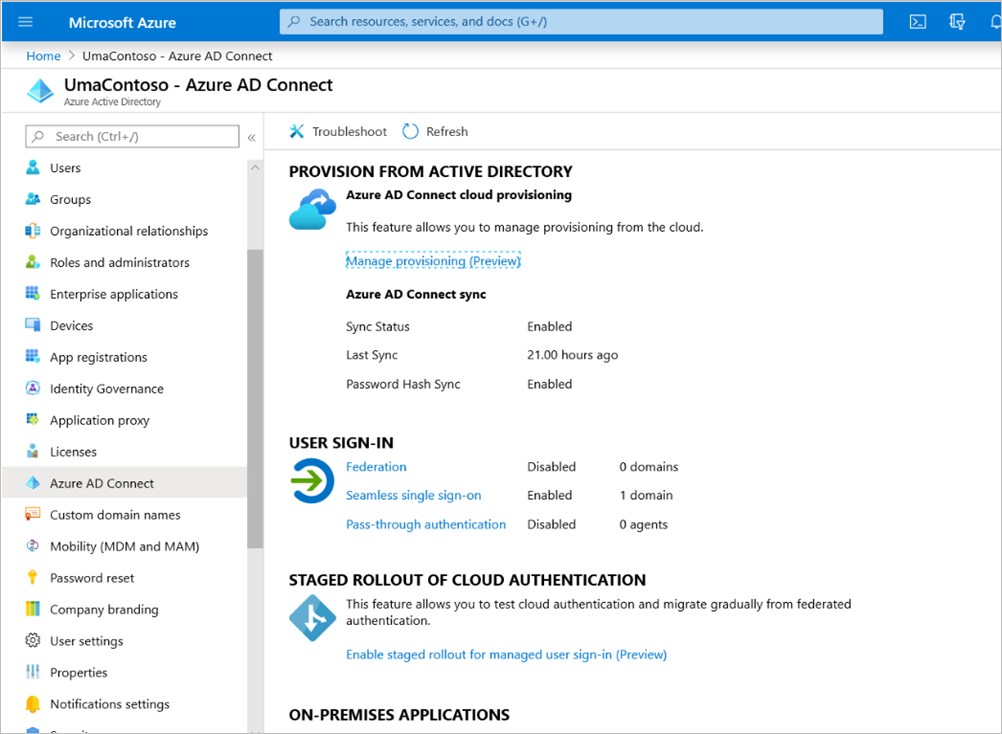

Nainstalujte microsoft Entra Connect na server řadiče domény a nakonfigurujte ho tak, aby se synchronizoval s ID Microsoft Entra.

Po synchronizaci ID Microsoft Entra s místní službou AD se na webu Azure Portal zobrazí následující stav:

Po úspěšné synchronizaci také otevřete domény AD a vztahy důvěryhodnosti na řadiči domény. Klikněte pravým tlačítkem na Doména služby Active Directory a vlastnosti důvěryhodnosti > a přidejte hlavní název uživatele (UPN). V našem prostředí je vlastní doména,

umacontoso.comkterá jsme zakoupili.Po přidání hlavního názvu uživatele (UPN) byste měli být schopni nakonfigurovat uživatelské účty s upN tak, aby byl účet Microsoft Entra a místní účet AD připojené a že se token rozpozná během ověřování.

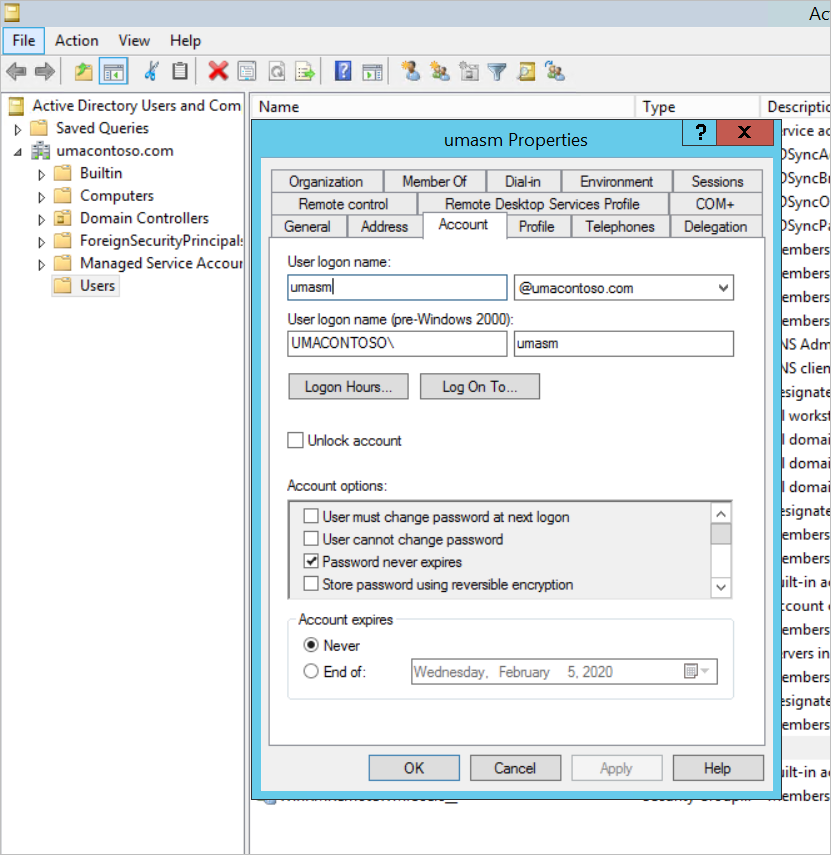

Název domény AD se zobrazí v rozevíracím seznamu oddílu Přihlašovací jméno uživatele po provedení předchozího kroku. Nakonfigurujte uživatelské jméno a v části Přihlašovací jméno uživatele ve vlastnostech uživatele AD vyberte doménu z rozevíracího seznamu.

Po úspěšném dokončení synchronizace AD se na webu Azure Portal v části Uživatelé a skupiny aplikace zobrazí místní účet AD. Zdrojem účtu je Windows Server AD.

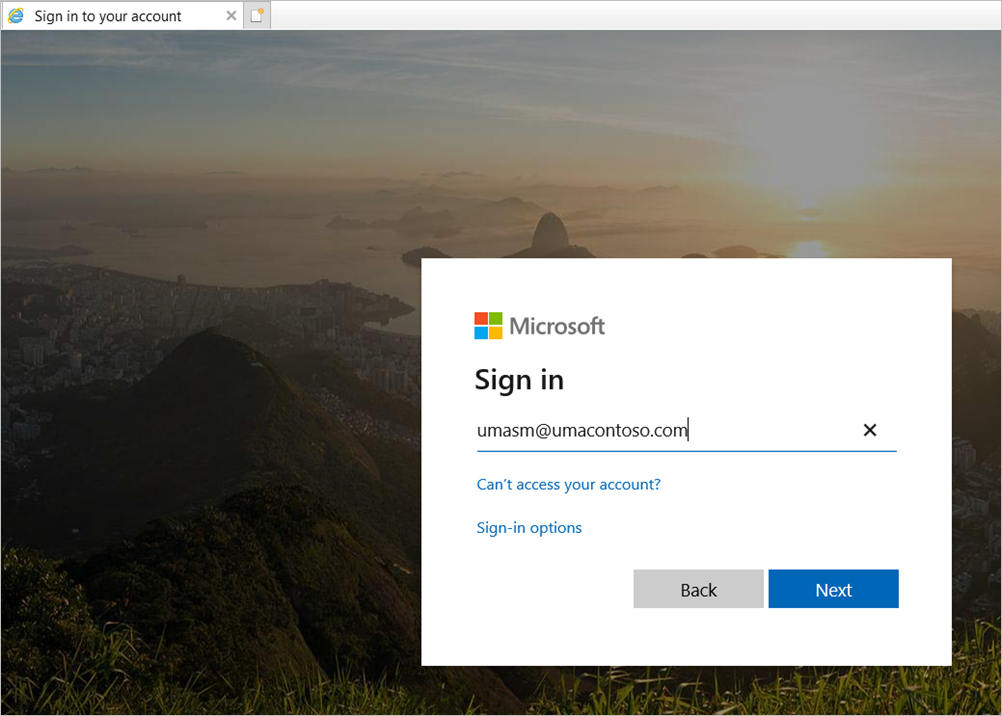

Přihlášení pomocí

umasm@umacontoso.combude ekvivalentní použití přihlašovacích údajůUmacontoso\umasmsystému Windows .Tyto předchozí kroky platí, pokud máte nakonfigurovanou místní službu AD a plánujete ji synchronizovat s Microsoft Entra ID.

Úspěšné přihlášení po implementaci výše uvedených kroků:

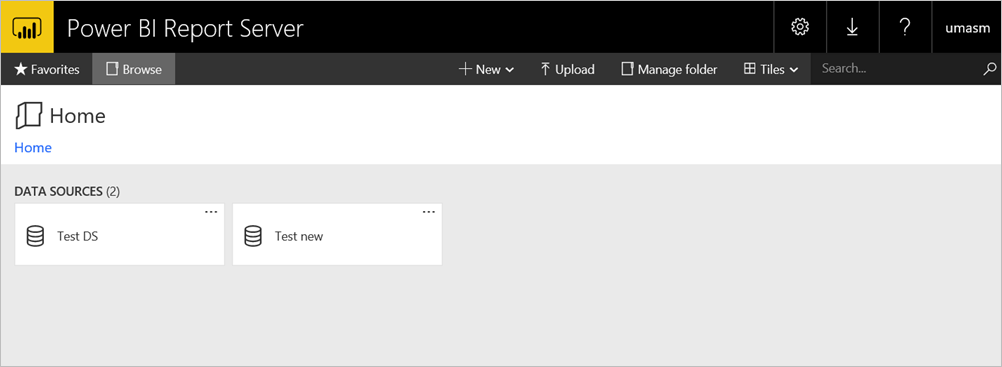

Následuje zobrazení webového portálu:

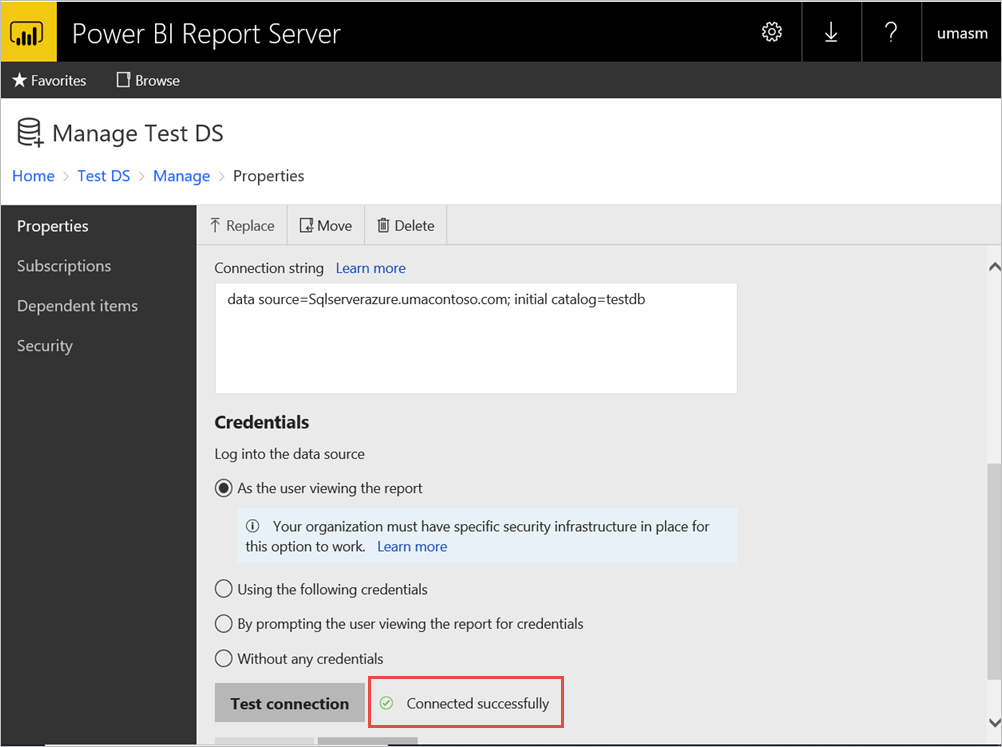

Úspěšné testovací připojení ke zdroji dat pomocí protokolu Kerberos jako ověřování:

Přístup z mobilních aplikací Power BI

Konfigurace registrace aplikace

Než se mobilní aplikace Power BI může připojit k Server sestav Power BI a přistupovat k němu, musíte nakonfigurovat registraci aplikace, která se pro vás automaticky vytvořila v části Publikovat prostřednictvím proxy aplikací Microsoft Entra dříve v tomto článku.

Poznámka:

Pokud používáte zásady podmíněného přístupu, které vyžadují, aby mobilní aplikace Power BI byla schválená klientská aplikace, nemůžete k připojení mobilní aplikace Power BI k Server sestav Power BI použít proxy aplikace Microsoft Entra.

Na stránce Přehled ID Microsoft Entra vyberte Registrace aplikací.

Na kartě Všechny aplikace vyhledejte aplikaci, kterou jste vytvořili pro Server sestav Power BI.

Vyberte aplikaci a pak vyberte Ověřování.

Na základě platformy, kterou používáte, přidejte následující identifikátory URI přesměrování.

Při konfiguraci aplikace pro Power BI Mobile pro iOS přidejte následující identifikátory URI přesměrování typu Veřejný klient (Mobilní a Desktop):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

Při konfiguraci aplikace pro Power BI Mobile pro Android přidejte následující identifikátory URI přesměrování typu Veřejný klient (mobilní a desktopová verze):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

Při konfiguraci aplikace pro Power BI Mobile pro iOS i Android přidejte do seznamu identifikátorů URI přesměrování nakonfigurovaných pro iOS následující identifikátor URI typu Public Client (Mobile a Desktop):

urn:ietf:wg:oauth:2.0:oob

Důležité

Aby aplikace správně fungovala, musí být přidány identifikátory URI přesměrování.

Připojení z mobilních aplikací Power BI

- V mobilní aplikaci Power BI se připojte k instanci serveru sestav. Pokud se chcete připojit, zadejte externí adresu URL aplikace, kterou jste publikovali prostřednictvím proxy aplikací.

- Vyberte Připojit. Budete přesměrováni na přihlašovací stránku Microsoft Entra.

- Zadejte platné přihlašovací údaje pro uživatele a vyberte Přihlásit se. Zobrazí se prvky ze serveru sestav.

Související obsah

- Připojení k Serveru sestav a SSRS z mobilních aplikací Power BI

- Povolení vzdáleného přístupu k mobilní aplikaci Power BI Mobile s využitím Proxy aplikací služby Microsoft Entra

Máte ještě další otázky? Zkuste se zeptat Komunita Power BI