Použití spravované identity pro Azure s Azure Data Lake Storage

Azure Data Lake Storage poskytuje vrstvený bezpečnostní model. Tento model vám umožňuje zabezpečit a řídit úroveň přístupu k vašim účtům úložiště, kterou vaše aplikace a podniková prostředí vyžadují, na základě typu a podmnožiny používaných sítí nebo zdrojů. Když jsou nakonfigurována pravidla sítě, k účtu úložiště mají přístup pouze aplikace požadující data přes zadanou sadu sítí nebo prostřednictvím zadané sady prostředků Azure. Přístup ke svému účtu úložiště můžete omezit na požadavky pocházející ze zadaných IP adres, rozsahů IP, podsítí ve virtuální síti Azure (VNet) nebo instancí prostředků některých služeb Azure.

Spravované identity pro Azure, dříve známé jako Managed Service Identity (MSI), pomáhají se správou tajemství. Zákazníci Microsoft Dataverse využívající možnosti Azure vytvářejí spravovanou identitu (součást vytváření podnikových zásad), kterou lze použít pro jedno nebo více prostředí Dataverse. Tuto spravovanou identitu, která bude zřízena ve vašem tenantovi, pak používá Dataverse pro přístup k Azure Data Lake.

Se spravovanými identitami je přístup k vašemu účtu úložiště omezen na požadavky pocházející z prostředí Dataverse spojeného s vaším tenantem. Když Dataverse připojuje k úložišti vaším jménem, obsahuje další kontextové informace, které dokazují, že požadavek pochází z bezpečného důvěryhodného prostředí. To umožňuje udělit úložiště Dataverse přístup k vašemu účtu úložiště. Spravované identity se používají k podepisování informací o kontextu za účelem vytvoření důvěry. To přidává zabezpečení na úrovni aplikace navíc k zabezpečení sítě a infrastruktury poskytované Azure pro připojení mezi službami Azure.

Než začnete

- Na vašem místním počítači je vyžadováno rozhraní příkazového řádku Azure. Stáhněte a nainstalujte

- Potřebujete tyto dva moduly PowerShell. Pokud je nemáte, otevřete PowerShell a spusťte tyto příkazy:

- Modul Azure Az PowerShell:

Install-Module -Name Az - Modul Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - Modul PowerShell správce Power Platform:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Modul Azure Az PowerShell:

- Přejděte na tento komprimovaný soubor složky na GitHubu. Poté vyberte Stáhnout a stáhněte si ji. Extrahujte soubor komprimované složky do počítače v umístění, kde můžete spouštět příkazy PowerShell. Všechny soubory a složky extrahované z komprimované složky by měly být zachovány ve svém původním umístění.

- Pro integraci této funkce doporučujeme vytvořit nový kontejner úložiště ve stejné skupině prostředků Azure.

Zapnutí podnikové zásady pro vybrané předplatné Azure

Důležité

K dokončení tohoto úkolu musíte mít Azure vlastník předplatného oprávnění. Získejte Azure ID předplatného na stránce přehledu skupiny prostředků Azure.

- Otevřete Azure CLI se spuštěním jako správce a přihlaste se do Azure předplatného pomocí příkazu:

az loginDalší informace: přihlaste se pomocí Azure CLI - (Volitelné) Pokud máte více Azure předplatných, nezapomeňte spustit

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }a aktualizujte své výchozí předplatné. - Rozbalte komprimovanou složku, kterou jste si stáhli jako součást Než začnete pro tuto funkci, do umístění, kde můžete spustit PowerShell.

- Chcete-li povolit podnikové zásady pro vybrané Azure předplatné, spusťte skript PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Zadejte ID předplatného Azure.

Vytvoření podnikové zásady

Důležité

K dokončení tohoto úkolu musíte mít Azure vlastník skupiny prostředků . Získejte Azure ID předplatného, Umístění a Skupinu zdrojů name ze stránky přehledu skupiny prostředků Azure.

Vytvořte podnikovou zásadu. Spusťte skript PowerShell

./CreateIdentityEnterprisePolicy.ps1- Zadejte ID předplatného Azure.

- Zadejte název skupiny prostředků Azure.

- Zadejte preferovaný název podnikové zásady.

- Zadejte umístění skupiny prostředků Azure.

Po vytvoření zásady uložte kopii ResourceId .

Poznámka:

Následují platné umístění vstupy podporované pro vytváření zásad. Vyberte umístění, které je pro vás nejvhodnější.

Umístění dostupná pro podnikové zásady

USA EUAP

USA

Jihoafrická republika

Velká Británie

Austrálie

Korea

Japonsko

Indie

Francie

Evropě

Asie

Norsko

Německo

Švýcarsko

Kanada

Brazílie

UAE

Singapur

Udělte přístup Čtenář podnikovým zásadám prostřednictvím Azure

Dynamics 365 administrátoři a Power Platform administrátoři mohou vstoupit do Power Platform centra pro správu a přiřadit prostředí k podnikovým zásadám. Pro přístup k podnikovým zásadám je vyžadováno Azure členství správce trezoru klíčů, které udělí roli Čtenář Dynamics 365 nebo Power Platform adminovi. Jakmile je role Čtenář udělena, Dynamics 365 nebo Power Platform administrátoři uvidí podnikové zásady v Power Platform centru pro správu.

Pouze správci Dynamics 365 a Power Platform, kteří mají k podnikovým zásadám přidělenou roli Čtenář, mohou k zásadám přidat prostředí. Ostatní správci Dynamics 365 a PowerPlatform mohou mít možnost zobrazit podnikové zásady, ale při pokusu o přidání prostředí do zásad se zobrazí chyba.

Důležité

K dokončení musíte mít - Microsoft.Authorization/roleAssignments/write oprávnění, například Administrátor přístupu uživatelů nebo Vlastník tento úkol.

- Přihlaste se k portálu Azure Portal.

- Získejte Dynamics 365 Power Platform uživatelské ID objektu administrátora.

- Přejděte do oblasti Uživatelé .

- Otevře uživatele s rolí správce Dynamics 365 nebo Power Platform.

- Na stránce přehledu pro uživatele zkopírujte ID objektu.

- Získejte ID podnikových zásad:

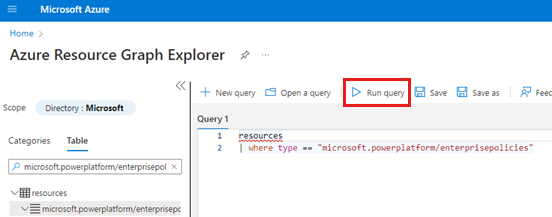

- Přejděte do Azure Průzkumníka grafu zdrojů.

- Spusťte tento dotaz:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Přejděte napravo na stránce s výsledky a vyberte odkaz Zobrazit podrobnosti .

- Na stránce Podrobnosti zkopírujte ID.

- Otevřete Azure CLI a spusťte následující příkaz, přičemž nahraďte

<objId>uživatelským ID objektu a<EP Resource Id>podnikovými zásadami ID.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Propojení podnikových zásad s prostředím Dataverse

Důležité

K dokončení tohoto úkolu musíte mít roli Power Platform administrátora nebo Dynamics 365 administrátora . K dokončení tohoto úkolu musíte mít roli Čtenář pro podnikovou politiku.

- Získejte ID prostředí Dataverse.

- Přihlaste se do Power Platform centra pro správu.

- Vyberte Prostředí a poté otevřete své prostředí.

- V části Podrobnosti zkopírujte ID prostředí.

- Chcete-li vytvořit odkaz na Dataverse prostředí, spusťte tento skript PowerShell:

./NewIdentity.ps1 - Zadejte ID prostředí Dataverse.

- Zadejte ResourceId.

StatusCode = 202 znamená, že odkaz byl úspěšně vytvořen.

- Přihlaste se do Power Platform centra pro správu.

- Vyberte Prostředí a poté otevřete prostředí, které jste zadali dříve.

- V oblasti Poslední operace vyberte Úplná historie pro ověření připojení nové identity.

Konfigurace síťového přístupu k Azure Data Lake Storage Gen2

Důležité

K dokončení tohoto úkolu musíte mít roli Azure Data Lake Storage Gen2 Owner .

Přejděte na Azure Portal.

Otevřete účet úložiště připojený k vašemu profilu Azure Synapse Link for Dataverse.

V levém navigačním podokně vyberte Síť. Poté na kartě Brány firewall a virtuální sítě vyberte následující nastavení:

- Povoleno z vybraných virtuálních sítí a IP adres.

- V části Instance prostředků vyberte Povolit Azure službám v seznamu důvěryhodných služeb přístup k tomuto účtu úložiště

Zvolte Uložit.

Konfigurace síťového přístupu k Azure Synapse Workspace

Důležité

K dokončení tohoto úkolu musíte mít Azure správce Synapse .

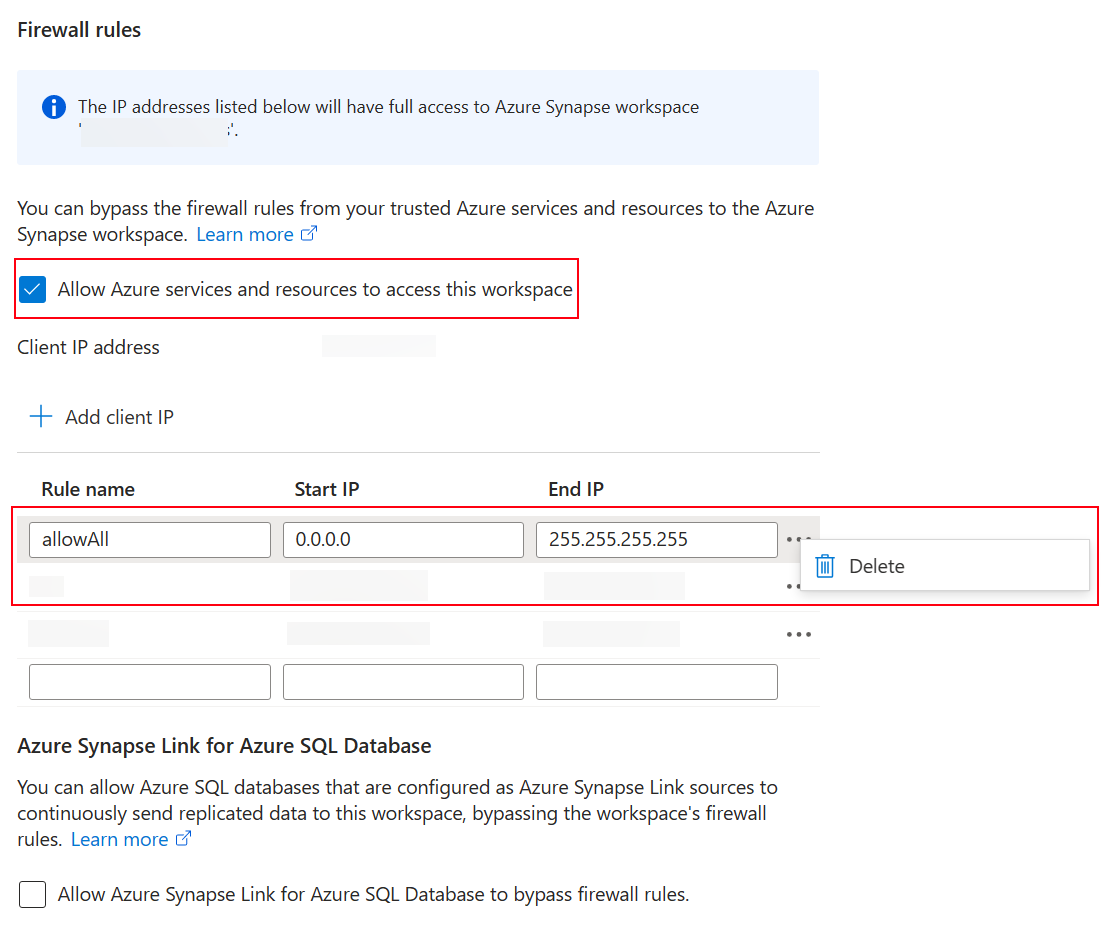

- Přejděte na Azure Portal.

- Otevřete Azure Synapse Workspace připojený k vašemu profilu Azure Synapse Link for Dataverse.

- V levém navigačním podokně vyberte Síť.

- Vyberte Povolit Azure službám a zdrojům přístup k tomuto pracovnímu prostoru.

- Pokud jsou pro celý rozsah IP vytvořena pravidla brány firewall IP , odstraňte je, abyste omezili přístup k veřejné síti.

- Přidejte nové pravidlo brány firewall IP na základě adresy IP klienta.

- Po dokončení vyberte Uložit . Další informace: Azure Synapse Analytics Pravidla brány firewall IP

Vytvoření nové služby Azure Synapse Link for Dataverse se spravovanou identitou

Důležité

Dataverse: Musíte mít roli zabezpečení Správce systému Dataverse. Navíc tabulky, které chcete exportovat přes Azure Synapse Link, musí mít zapnutou vlastnost Sledování změn. Více informací: Rozšířené možnosti

Azure Data Lake Storage Gen2: Musíte mít Účet Azure Data Lake Storage Gen2 a přístup role Vlastník a Přispěvatel dat objektu blob úložiště. Váš účet úložiště musí umožňovat hierarchický jmenný prostor pro počáteční nastavení i delta synchronizaci. Povolit přístup klíče účtu úložiště je vyžadováno pouze pro počáteční nastavení.

Pracovní prostor Synapse: Musíte mít pracovní prostor Synapse a přístup k rolím Správce synapse v Synapse Studio. Pracovní prostor Synapse musí být ve stejné oblasti jako váš Účet Azure Data Lake Storage Gen2. Účet úložiště musí být přidán jako propojená služba v rámci Synapse Studio. Chcete-li vytvořit pracovní prostor Synapse, přejděte na Vytvoření pracovního prostoru Synapse.

Když vytvoříte propojení, Azure Synapse Link for Dataverse získá údaje o aktuálně propojených podnikových zásadách v prostředí Dataverse a poté uloží adresu URL tajného klíče klienta identity pro připojení k Azure.

- Přihlaste se Power Apps a vyberte své prostředí.

- V levém navigačním panelu vyberte Azure Synapse Link a poté vyberte + Nový odkaz. Pokud se položka nenachází v bočním podokně, vyberte možnost …Více a poté vyberte požadovanou položku.

- Vyplňte příslušná pole podle zamýšleného nastavení. Vyberte Předplatné, Skupinu zdrojů a Účet úložiště. Chcete-li se připojit Dataverse k pracovnímu prostoru Synapse, vyberte možnost Připojit k Azure Synapse pracovnímu prostoru . Pro převod dat Delta Lake vyberte fond Spark.

- Vyberte Vyberte Enterprise Policy with Managed Service Identity a poté vyberte Další.

- Přidejte tabulky, které chcete exportovat, a poté vyberte Uložit.

Povolení spravované identity pro existující profil Azure Synapse Link

Poznámka:

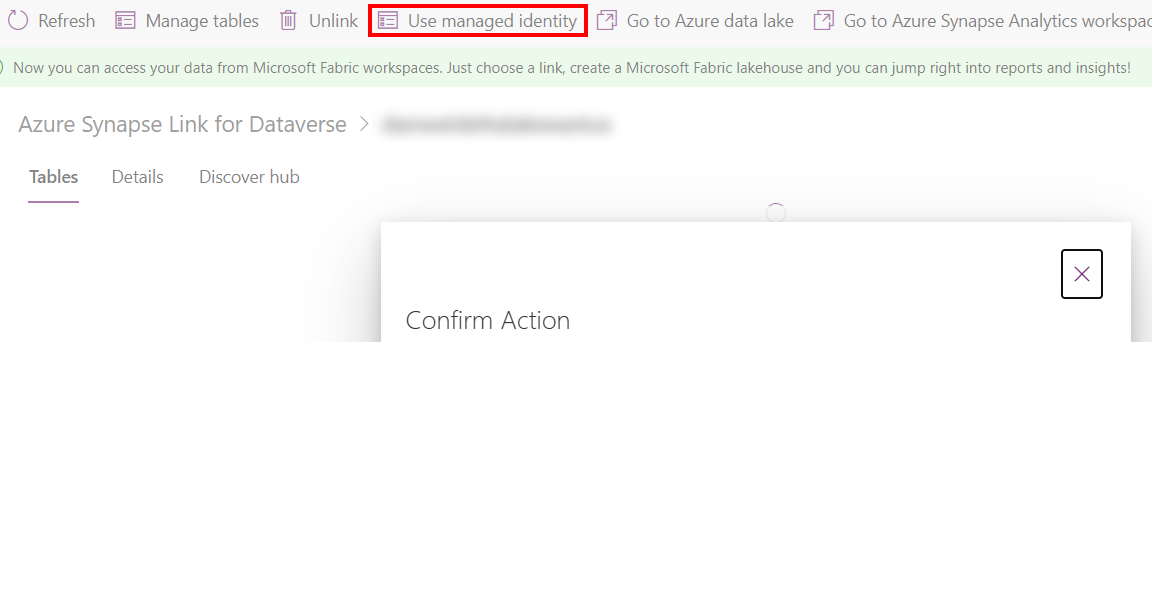

Chcete-li zpřístupnit příkaz Použít spravovanou identitu v Power Apps, musíte dokončit výše uvedené nastavení a propojit podnikové zásady s vaším Dataverse životní prostředí. Další informace: Propojení podnikových zásad s Dataverse prostředím

- Přejděte na existující profil Synapse Link z Power Apps (make.powerapps.com).

- Vyberte Použít spravovanou identitu a poté potvrďte.

Řešení problému

Pokud se během vytváření odkazu zobrazí chyby 403:

- Spravovaným identitám trvá udělení přechodného oprávnění během počáteční synchronizace déle. Dejte tomu čas a zkuste operaci znovu později.

- Ujistěte se, že propojené úložiště nemá existující Dataverse kontejner (dataverse-environmentName-organizationUniqueName) ze stejného prostředí.

- Propojené podnikové zásady můžete identifikovat a

policyArmIdspuštěním skriptu PowerShell./GetIdentityEnterprisePolicyforEnvironment.ps1s Azure ID předplatného a Název skupiny prostředků . - Podnikové zásady můžete odpojit spuštěním skriptu PowerShell

./RevertIdentity.ps1s Dataverse ID prostředí apolicyArmId. - Podnikové zásady můžete odebrat spuštěním skriptu PowerShell .\RemoveIdentityEnterprisePolicy.ps1 s policyArmId.

Známé omezení

K prostředí Dataverse se může současně připojit pouze jedna podniková zásada. Pokud potřebujete vytvořit více odkazů Azure Synapse Link s povolenou spravovanou identitou, ujistěte se, že všechny propojené prostředky Azure jsou ve stejné skupině.