Osvědčené postupy zabezpečení zákazníků

Příslušné role: Agent pro správu | Agent helpdesku

Všichni zákazníci partnerů CSP (Cloud Solution Provider) by měli postupovat podle pokynů k zabezpečení v tomto článku.

Osvědčené postupy zabezpečení pro poskytovatele CSP najdete v osvědčených postupech zabezpečení CSP.

Ujistěte se, že je pro každý účet povolené a zaregistrované vícefaktorové ověřování (MFA). K vynucení vícefaktorového ověřování použijte výchozí nastavení zabezpečení Microsoft Entra ID nebo podmíněný přístup. MFA je nejlepší metoda základní hygieny zabezpečení pro ochranu před hrozbami.

- Zvažte použití přihlašování bez hesla v aplikaci Microsoft Authenticator.

Často zkontrolujte předplatná a prostředky nebo služby, které mohly být neočekávaně zřízeny.

- Projděte si protokol aktivit služby Azure Monitor pro aktivitu související s předplatným Azure.

Využijte upozornění na anomálie nákladů k detekci neočekávané vysoké spotřeby ve vašem předplatném Azure.

Uživatelé, kteří mají role pro správu Microsoft Entra, by neměli tyto účty pravidelně používat k e-mailu a spolupráci. Vytvořte samostatný uživatelský účet bez rolí pro správu Microsoft Entra pro úlohy spolupráce.

Pravidelně kontrolujte a ověřte e-mailové adresy a telefonní čísla pro obnovení hesla v rámci Microsoft Entra ID pro všechny uživatele s privilegovanými rolemi správce Entra a aktualizujte je okamžitě.

Zkontrolujte, auditujte a minimalizujte přístupová oprávnění a delegovaná oprávnění. Je důležité zvážit a implementovat přístup s nejnižšími oprávněními. Microsoft doporučuje určit prioritu důkladné kontroly a auditu partnerských vztahů , aby se minimalizovala všechna nepotřebná oprávnění mezi vaší organizací a upstreamovými poskytovateli. Microsoft doporučuje okamžitě odebrat přístup pro všechny partnerské vztahy, které vypadají jako neznámé nebo ještě nebyly auditovány.

Kontrola, posílení zabezpečení a monitorování všech účtů správce tenanta: Všechny organizace by měly důkladně kontrolovat všechny uživatele správce tenanta, včetně uživatelů přidružených ke správě jménem uživatele (AOBO) v předplatných Azure a ověřit pravost uživatelů a aktivit. Důrazně doporučujeme používat vícefaktorové ověřování odolné proti útokům phishing pro všechny správce tenantů, kontrolovat zařízení zaregistrovaná pro použití s vícefaktorovým ověřováním a minimalizovat využití stálého přístupu s vysokými oprávněními. Pokračujte v opětovné kontrole všech aktivních uživatelských účtů správců tenanta a pravidelně kontrolujte protokoly auditu a ověřte, že uživatelům s vysokým oprávněním není udělen nebo delegovaný přístup správcům, kteří tato oprávnění nevyžadují k provedení svých úloh.

Zkontrolujte přístup k oprávněním poskytovatele služeb z účtů B2B a místních účtů: Kromě použití delegovaných oprávnění správce používají někteří poskytovatelé cloudových služeb účty B2B (business-to-business) nebo účty místního správce v tenantech zákazníků. Doporučujeme vám zjistit, jestli poskytovatelé cloudových služeb používají tyto účty, a pokud ano, ujistěte se, že jsou tyto účty dobře řízené a mají přístup s nejnižšími oprávněními ve vašem tenantovi. Microsoft doporučuje, aby se používaly účty správců se sdílenými účty. Projděte si podrobné pokyny ke kontrole oprávnění pro účty B2B.

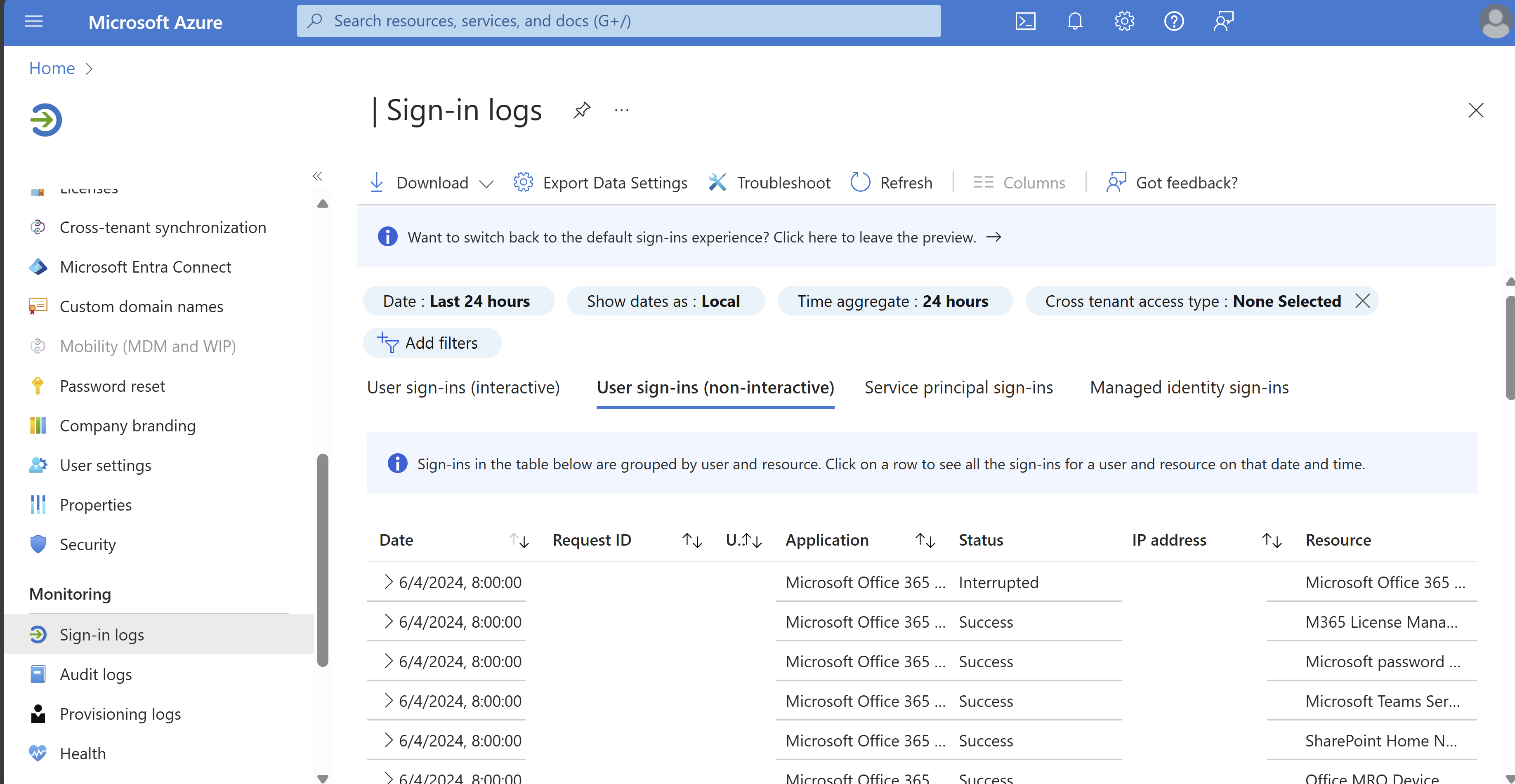

Zkontrolujte a auditujte přihlášení a změny konfigurace Microsoft Entra: Ověřování této povahy jsou auditována a k dispozici zákazníkům prostřednictvím protokolů přihlašování Microsoft Entra, protokolů auditu Microsoft Entra a Portál dodržování předpisů Microsoft Purview (dříve v Centru pro správu Exchange). Nedávno jsme přidali možnost zobrazit přihlášení od partnerů, kteří mají delegovaná oprávnění správce. Filtrované zobrazení těchto přihlášení můžete zobrazit tak, že přejdete do protokolů přihlašování v Centru pro správu Microsoft Entra a přidáte typ přístupu mezi tenanty: Poskytovatel služeb na kartě Přihlášení uživatele (neinteraktivní).

Zkontrolujte stávající strategie dostupnosti protokolů a uchovávání informací: Zkoumání aktivit provedených škodlivými aktéry klade velký důraz na to, aby měly odpovídající postupy uchovávání protokolů pro cloudové prostředky, včetně Microsoftu 365. Různé úrovně předplatného mají individuální dostupnost protokolu a zásady uchovávání informací, které jsou důležité pochopit před vytvořením postupu reakce na incidenty.

Doporučujeme všem organizacím, aby se seznámily s protokoly, které jsou dostupné v rámci vašeho předplatného, a aby je vyhodnocovaly pravidelně za účelem zajištění přiměřenosti a anomálií. Pro organizace, které se spoléhají na organizaci třetí strany, spolupracujte s nimi, abyste porozuměli své strategii protokolování pro všechny akce správy a vytvořili proces, který by měl být během incidentu zpřístupněn.