Krok 5. Ochrana informací

Vzhledem k tomu, že útočníci ransomware se budou také dívat na vaše místní data umístěná na souborech, databázích a dalších typech serverů, je jedním z nejlepších způsobů, jak tato data chránit, jejich migrace do vašeho tenanta Microsoftu 365. Tam ho můžete chránit integrovanými funkcemi pro zmírnění rizik a obnovení, jako je správa verzí, koš a obnovení souborů.

Zajištění další ochrany citlivých informací v tenantovi Microsoftu 365:

- Vyhledejte citlivé informace.

- Implementujte striktní oprávnění a eliminujte široký přístup (například zabraňte příliš velkému počtu uživatelů, kteří mají možnosti zápisu, úprav a odstraňování).

- Chraňte své citlivé informace.

Poznámka

Podrobné pokyny k nasazení ochrany informací v tenantovi Microsoftu 365 najdete v tématu Nasazení ochrany informací pro předpisy o ochraně osobních údajů dat. I když jsou určené pro předpisy o ochraně osobních údajů, většina těchto pokynů se vztahuje také na ochranu před ransomwarem.

Vyhledání citlivých informací

Prvním úkolem je identifikovat typy a umístění citlivých informací ve vašem tenantovi, které můžou zahrnovat následující typy:

- Citlivý

- Vlastnictví nebo duševní vlastnictví

- Regulované regionální předpisy, které určují ochranu osobních údajů

- Plány obnovení IT

Pro každý typ citlivých informací určete následující:

Použití informací ve vaší organizaci

Relativní míra jeho peněžní hodnoty, pokud byla držena za výkupné (například vysoká, střední, nízká)

Jeho aktuální umístění, například složka OneDrive nebo SharePoint nebo místo pro spolupráci, jako je tým Microsoft Teams

Aktuální oprávnění, která se skládají z:

Uživatelské účty, které mají přístup

Akce, které jsou povolené pro každý účet, který má přístup

Implementace striktních oprávnění pro umístění s citlivými informacemi

Implementace striktních oprávnění v rámci vašeho tenanta Microsoftu 365 používá princip nejnižších oprávnění pro umístění a místa komunikace, což jsou v Microsoftu 365 obvykle složky OneDrivu, sharepointové weby a složky a týmy.

I když je jednodušší vytvořit umístění úložiště souborů nebo týmy s širokým přístupem (například výchozí nastavení pro všechny uživatele ve vaší organizaci), u citlivých informací musí být povolené uživatelské účty a akce omezené na minimální sadu potřebnou ke splnění požadavků na spolupráci a obchodní požadavky.

Jakmile se útočník ransomwaru infiltruje do vašeho tenanta, pokusí se eskalovat jeho oprávnění tím, že zneuctí přihlašovací údaje uživatelských účtů s širším rozsahem oprávnění v rámci vašeho tenanta, jako jsou účty rolí správce nebo uživatelské účty, které mají přístup k citlivým informacím.

Na základě tohoto typického chování útočníka existují pro útočníka dvě úrovně potíží:

- Nízký: Útočník může použít účet s nízkým oprávněním a zjistit vaše citlivé informace kvůli širokému přístupu v celém tenantovi.

- Vyšší: Útočník nemůže použít účet s nízkými oprávněními a zjistit vaše citlivé informace kvůli striktním oprávněním. Musí eskalovat svá oprávnění určením a následným ohrožením přihlašovacích údajů účtu, který má přístup k umístění s citlivými informacemi, ale pak může provádět jenom omezenou sadu akcí.

U citlivých informací musíte nastavit úroveň obtížnosti co nejvyšší.

Striktní oprávnění v tenantovi můžete zajistit pomocí těchto kroků:

- Při hledání citlivých informací zkontrolujte oprávnění pro umístění citlivých informací.

- Implementujte striktní oprávnění pro citlivé informace při plnění spolupráce a obchodních požadavků a informujte ovlivněné uživatele.

- Proveďte správu změn pro uživatele, aby budoucí umístění citlivých informací byla vytvořena a udržována s přísnými oprávněními.

- Auditujte a monitorujte umístění pro citlivé informace, abyste měli jistotu, že se neudělují obecná oprávnění.

Podrobné pokyny najdete v tématu Nastavení zabezpečeného sdílení souborů a spolupráce pomocí Microsoft Teams . Příkladem místa komunikace a spolupráce s přísnými oprávněními k citlivým informacím je tým s bezpečnostní izolací.

Ochrana citlivých informací

Ochrana citlivých informací v případě, že k němu útočník ransomware získá přístup:

Pomocí řízeného přístupu ke složkám znesnadněte neoprávněným aplikacím úpravu dat v řízených složkách.

Použijte popisky Microsoft Purview Information Protection a citlivosti a použijte je u citlivých informací. Popisky citlivosti je možné nakonfigurovat pro další šifrování a oprávnění s definovanými uživatelskými účty a povolenými akcemi. Soubor označený tímto typem popisku citlivosti, který je exfiltrován z vašeho tenanta, bude možné použít pouze pro uživatelský účet definovaný v popisku.

Pomocí ochrany před únikem informací (DLP) služby Microsoft Purview můžete zjišťovat, varovat a blokovat rizikové, neúmyslné nebo nevhodné sdílení dat obsahujících osobní nebo důvěrné informace na základě popisků citlivosti, a to interně i externě.

Pomocí Microsoft Defender for Cloud Apps můžete blokovat stahování citlivých informací, jako jsou soubory. Můžete také použít Defender for Cloud Apps zásady detekce anomálií k detekci vysoké míry nahrávání souborů nebo aktivit odstraňování souborů.

Dopad na uživatele a správa změn

Změny obecných oprávnění pro správu můžou vést k odepření přístupu nebo nemožnosti provést některé akce uživatelům.

Kromě toho pro ochranu citlivých informací ve vašem tenantovi Microsoftu 365 vytrénujte uživatele na:

- Vytvořte místa komunikace a spolupráce s přísnými oprávněními (minimální sada uživatelských účtů pro přístup a minimální povolené akce pro každý účet).

- U citlivých informací použijte správné popisky citlivosti.

- Používejte řízený přístup ke složkům.

Výsledná konfigurace

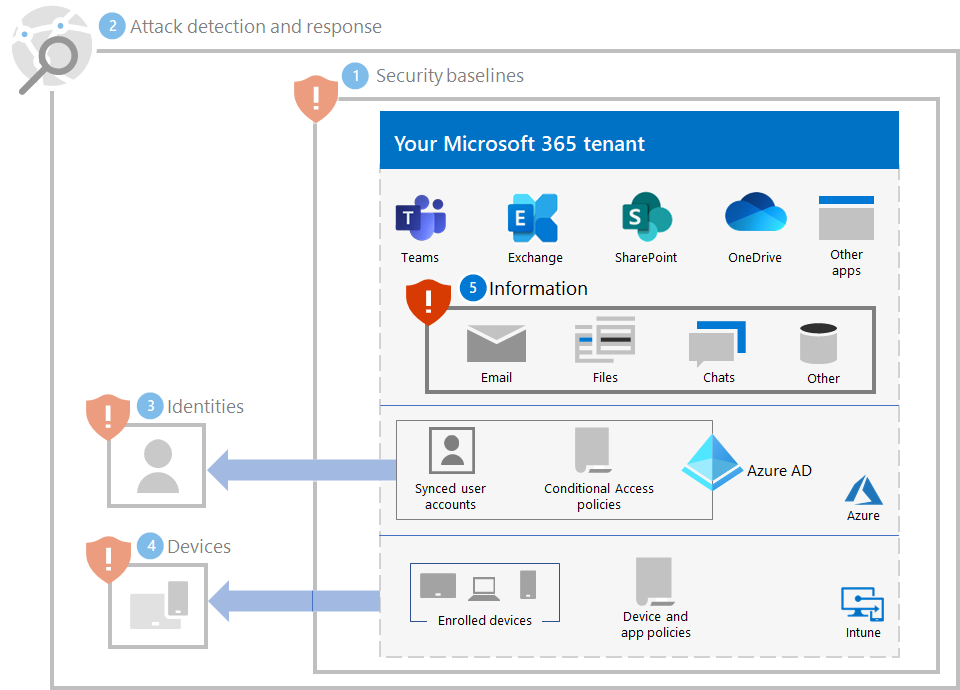

Tady je ochrana vašeho tenanta proti ransomwaru pro kroky 1 až 5.

Další materiály k ransomwaru

Klíčové informace od Microsoftu:

- Rostoucí hrozba ransomwaru, blogový příspěvek Microsoft On the Issues z 20. července 2021

- Ransomware ovládaný člověkem

- Rychlé nasazení prevence ransomwaru

- 2021 Microsoft Digital Defense Report (viz str. 10-19)

- Ransomware: Všudypřítomná a průběžná sestava analýzy hrozeb na portálu Microsoft Defender

- Přístup k ransomwaru od týmu DART (Detection and Response Team) společnosti Microsoft , osvědčené postupy a případová studie

Microsoft 365:

- Maximalizace odolnosti proti ransomwaru s využitím Azure a Microsoftu 365

- Playbooky reakcí na incidenty ransomwaru

- Ochrana proti malwaru a ransomwaru

- Ochrana počítače Windows 10 před ransomwarem

- Zpracování ransomwaru v SharePointu Online

- Sestavy analýzy hrozeb pro ransomware na portálu Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximalizace odolnosti proti ransomwaru s využitím Azure a Microsoftu 365

- Plán zálohování a obnovení pro ochranu před ransomwarem

- Pomoc s ochranou před ransomwarem pomocí Microsoft Azure Backup (26minutové video)

- Zotavení po ohrožení systémové identity

- Pokročilá detekce útoků s více fázemi v Microsoft Sentinel

- Fúzní detekce ransomwaru v Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Příspěvky na blogu týmu Microsoft Security:

Průvodce bojem proti ransomwaru provozovanému člověkem: Část 1 (září 2021)

Klíčové kroky týkající se toho, jak tým microsoftu pro detekci a odezvu (DART) provádí šetření incidentů ransomwaru.

Průvodce bojem proti ransomwaru provozovanému člověkem: Část 2 (září 2021)

Doporučení a osvědčené postupy

-

Viz část Ransomware .

Útoky ransomware provozované lidmi: Katastrofa, které lze zabránit (březen 2020)

Zahrnuje analýzy řetězců útoků skutečných útoků.

Odpověď ransomwaru – zaplatit, nebo neplatit? (prosinec 2019)

Norsk Hydro reaguje na útok ransomwarem transparentně (prosinec 2019)