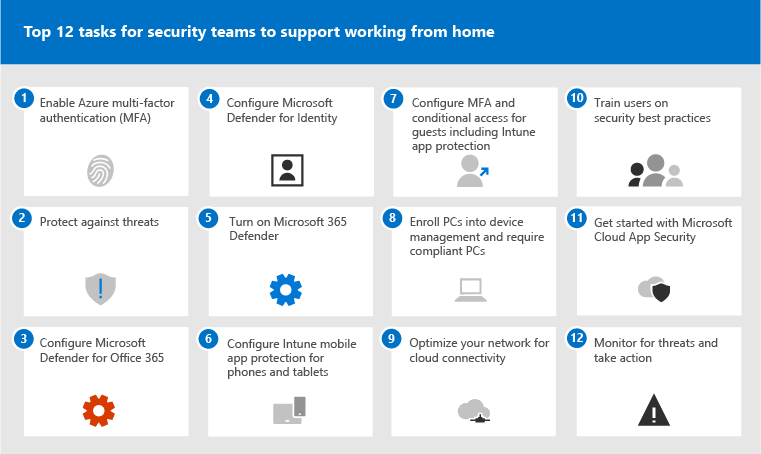

Top 12 tasks for security teams to support working from home

Pokud jste jako Microsoft a najednou zjistíte, že podporujete převážně domácí pracovníky, chceme vám pomoct zajistit, aby vaše organizace fungovala co nejbezpečněji. Tento článek určuje prioritu úkolů, aby týmy zabezpečení pomohly co nejrychleji implementovat nejdůležitější možnosti zabezpečení.

Pokud jste malá nebo středně velká organizace, která používá některý z obchodních plánů Microsoftu, podívejte se místo toho na tyto zdroje informací:

- Osvědčené postupy pro zabezpečení plánů Microsoftu 365 pro firmy

- Microsoft 365 for Campaigns (zahrnuje doporučenou konfiguraci zabezpečení pro Microsoft 365 Business)

Zákazníkům, kteří používají naše plány Enterprise, microsoft doporučuje, abyste dokončili úlohy uvedené v následující tabulce, které se týkají vašeho plánu služeb. Pokud kombinujete předplatná, místo nákupu plánu Microsoft 365 Enterprise si všimněte následujících položek:

- Microsoft 365 E3 zahrnuje Enterprise Mobility + Security (EMS) E3 a Microsoft Entra ID P1

- Microsoft 365 E5 zahrnuje EMS E5 a Microsoft Entra ID P2

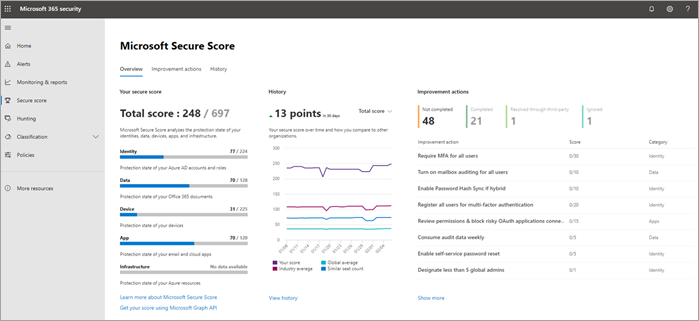

Než začnete, zkontrolujte skóre zabezpečení Microsoftu 365 na portálu Microsoft Defender. Z centralizovaného řídicího panelu můžete monitorovat a zlepšovat zabezpečení identit, dat, aplikací, zařízení a infrastruktury Microsoftu 365. Dostáváte body za konfiguraci doporučených funkcí zabezpečení, provádění úloh souvisejících se zabezpečením (například zobrazení sestav) nebo za řešení doporučení pomocí aplikace nebo softwaru třetí strany. Doporučené úkoly v tomto článku zvýší vaše skóre.

1: Povolení vícefaktorového ověřování (MFA) Microsoft Entra

Nejlepší věcí, kterou můžete udělat, aby se zlepšilo zabezpečení zaměstnanců pracujících z domova, je zapnout vícefaktorové ověřování. Pokud ještě nemáte zavedené procesy, zacházejte s touto podmínkou jako s nouzovým pilotním projektem a ujistěte se, že máte podporu, kteří jsou připraveni pomoci zaměstnancům, kteří se zablokují. Vzhledem k tomu, že pravděpodobně nemůžete distribuovat hardwarová bezpečnostní zařízení, používejte Windows Hello biometriku a ověřovací aplikace pro smartphony, jako je Microsoft Authenticator.

Microsoft obvykle doporučuje, abyste uživatelům poskytli 14 dnů na registraci zařízení k vícefaktorovému ověřování, než budou vyžadovat vícefaktorové ověřování. Pokud ale vaši pracovníci náhle pracují z domova, vyžadovat vícefaktorové ověřování jako prioritu zabezpečení a být připraveni pomoci uživatelům, kteří to potřebují.

Použití těchto zásad trvá jen několik minut, ale připravte se na podporu uživatelů během několika příštích dnů.

| Plán | Doporučení |

|---|---|

| Plány Microsoft 365 (bez Microsoft Entra ID P1 nebo P2) | Povolte výchozí nastavení zabezpečení v Microsoft Entra ID. Mezi výchozí hodnoty zabezpečení v Microsoft Entra ID patří vícefaktorové ověřování pro uživatele a správce. |

| Microsoft 365 E3 (s Microsoft Entra ID P1) | Pomocí běžných zásad podmíněného přístupu nakonfigurujte následující zásady: |

| Microsoft 365 E5 (s Microsoft Entra ID P2) | Když využijete funkce v Microsoft Entra ID, začněte implementovat doporučenou sadu podmíněného přístupu od Microsoftu a související zásady, jako jsou:

|

2: Ochrana před hrozbami

Všechny plány Microsoftu 365 s cloudovými poštovními schránkami zahrnují funkce Exchange Online Protection (EOP), mezi které patří:

- Antimalwarový software.

- Antispam.

- Ochrana proti falšování identity v zásadách ochrany proti útokům phishing.

Výchozí nastavení těchto funkcí EOP se automaticky přiřadí všem příjemcům prostřednictvím výchozích zásad. Pokud ale chcete navýšit úroveň ochrany EOP na doporučené standardní nebo striktní nastavení zabezpečení na základě pozorování v datacentrech, zapněte a přiřaďte standardní přednastavené zásady zabezpečení (pro většinu uživatelů) a/nebo přísné přednastavené zásady zabezpečení (pro správce a další vysoce rizikové uživatele). S tím, jak se přidávají nové možnosti ochrany a mění se prostředí zabezpečení, se nastavení EOP v přednastavených zásadách zabezpečení automaticky aktualizují na naše doporučená nastavení.

Pokyny najdete v tématu Použití portálu Microsoft Defender k přiřazení standardních a striktních přednastavených zásad zabezpečení uživatelům.

Rozdíly mezi standardem a striktním jsou shrnuty v této tabulce. Komplexní nastavení standardního a striktního nastavení EOP jsou popsána v tabulkách zde.

3: Konfigurace Microsoft Defender pro Office 365

Microsoft Defender pro Office 365 (součástí Microsoft 365 E5 a Office 365 E5) poskytuje další bezpečnostní opatření:

- Ochrana bezpečných příloh a bezpečných odkazů: Chrání vaši organizaci před neznámými hrozbami v reálném čase pomocí inteligentních systémů, které kontrolují soubory, přílohy a odkazy na škodlivý obsah. Tyto automatizované systémy zahrnují robustní detonační platformu, heuristika a modely strojového učení.

- Bezpečné přílohy pro SharePoint, OneDrive a Microsoft Teams: Chrání vaši organizaci, když uživatelé spolupracují a sdílejí soubory, tím, že identifikuje a blokuje škodlivé soubory na týmových webech a knihovnách dokumentů.

- Ochrana před zosobněním v zásadách ochrany proti útokům phishing: Používá modely strojového učení a pokročilé algoritmy detekce zosobnění k odvrácení útoků phishing.

- Ochrana prioritního účtu: Prioritní účty jsou značka, kterou použijete u vybraného počtu uživatelských účtů s vysokou hodnotou. Potom můžete použít značku Priorita jako filtr v výstrahách, sestavách a šetřeních. Ve Defender pro Office 365 Plan 2 (zahrnuté v Microsoft 365 E5) nabízí ochrana prioritního účtu další heuristika pro prioritní účty, které jsou přizpůsobené vedení společnosti (běžní zaměstnanci tuto specializovanou ochranu nemají).

Přehled Defender pro Office 365 včetně souhrnu plánů najdete v tématu Defender pro Office 365.

Předdefinované zásady zabezpečení ochrany poskytují ve výchozím nastavení ochranu bezpečných odkazů a bezpečných příloh všem příjemcům, ale můžete zadat výjimky.

Stejně jako v předchozí části zapněte a přiřaďte standardní nebo striktní nastavení zabezpečení na základě pozorování v datacentrech úroveň ochrany Defender pro Office 365 na doporučené standardní nebo striktní nastavení zabezpečení, zapněte a přiřaďte standardní přednastavené zásady zabezpečení (pro většinu uživatelů) a/nebo přísné přednastavené zásady zabezpečení (pro správce a další vysoce rizikové uživatele). S tím, jak se přidávají nové možnosti ochrany a mění se prostředí zabezpečení, se nastavení Defender pro Office 365 v přednastavených zásadách zabezpečení automaticky aktualizují na naše doporučená nastavení.

Uživatelé, které vyberete jako ochranu Defender pro Office 365 v přednastavených zásadách zabezpečení, získají doporučené standardní nebo striktní nastavení zabezpečení pro bezpečné přílohy a bezpečné odkazy od Microsoftu. Musíte také přidat položky a volitelné výjimky pro ochranu před zosobněním uživatele a zosobněním domény.

Pokyny najdete v tématu Použití portálu Microsoft Defender k přiřazení standardních a striktních přednastavených zásad zabezpečení uživatelům.

Rozdíly mezi nastavením ochrany Defender pro Office 365 ve standardních a striktních verzích jsou shrnuté v této tabulce. Komplexní nastavení standardní a striktní ochrany Defender pro Office 365 jsou popsána v tabulkách tady.

Bezpečné přílohy pro SharePoint, OneDrive a Microsoft Teams můžete zapnout a vypnout nezávisle na přednastavených zásadách zabezpečení (ve výchozím nastavení jsou zapnuté). Pokud to chcete ověřit, přečtěte si článek Zapnutí bezpečných příloh pro SharePoint, OneDrive a Microsoft Teams.

Jakmile uživatele identifikujete jako prioritní účty, získají ochranu prioritního účtu, pokud je zapnutá (ve výchozím nastavení je zapnutá). Informace o ověření najdete v tématu Konfigurace a kontrola ochrany prioritního účtu v Microsoft Defender pro Office 365.

4: Konfigurace Microsoft Defender for Identity

Microsoft Defender for Identity je cloudové řešení zabezpečení, které používá místní Active Directory signály k identifikaci, detekci a zkoumání pokročilých hrozeb, ohrožených identit a škodlivých akcí insiderů zaměřených na vaši organizaci. Zaměřte se na tuto položku, protože chrání vaši místní a cloudovou infrastrukturu, nemá žádné závislosti ani požadavky a může poskytnout okamžitý přínos.

- Rychlé nastavení najdete v rychlých startech pro Microsoft Defender for Identity.

- Podívejte se na video: Úvod do Microsoft Defender for Identity

- Projděte si tři fáze nasazení Microsoft Defender for Identity.

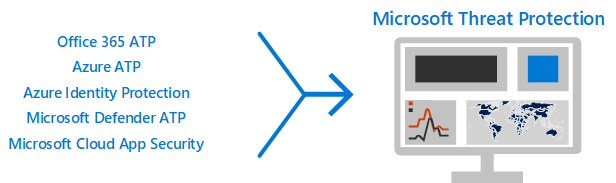

5: Zapnutí Microsoft Defender XDR

Teď, když máte nakonfigurované Microsoft Defender pro Office 365 a Microsoft Defender for Identity, můžete zobrazit kombinované signály z těchto funkcí na jednom řídicím panelu. Microsoft Defender XDR spojuje výstrahy, incidenty, automatizované šetření a reakce a pokročilé proaktivní vyhledávání napříč úlohami (Microsoft Defender for Identity, Defender pro Office 365, Microsoft Defender for Endpoint a Microsoft Defender for Cloud Apps) do jednoho podokna na portálu Microsoft Defender.

Po nakonfigurování jedné nebo více služeb Defender pro Office 365 zapněte MTP. Do MTP se průběžně přidávají nové funkce; zvažte možnost přihlásit se k odběru funkcí ve verzi Preview.

6: Konfigurace Intune ochrany mobilních aplikací pro telefony a tablety

Microsoft Intune Správa mobilních aplikací (MAM) umožňuje spravovat a chránit data vaší organizace na telefonech a tabletech bez správy těchto zařízení. Funguje to takto:

- Vytvoříte zásady ochrany aplikací (APP), které určují, které aplikace na zařízení se spravují a jaké chování je povolené (například zabránit kopírování dat ze spravované aplikace do nespravované aplikace). Pro každou platformu (iOS, Android) vytvoříte jednu zásadu.

- Po vytvoření zásad ochrany aplikací je vynucujete vytvořením pravidla podmíněného přístupu v Microsoft Entra ID, které bude vyžadovat schválené aplikace a ochranu dat aplikací.

Zásady ochrany aplikací zahrnují mnoho nastavení. Naštěstí se nemusíte učit o všech nastaveních a zvažovat možnosti. Microsoft usnadňuje použití konfigurace nastavení doporučením počátečních bodů. Architektura ochrany dat využívající zásady ochrany aplikací zahrnuje tři úrovně, ze které si můžete vybrat.

Ještě lepší je, že Microsoft tuto architekturu ochrany aplikací koordinuje se sadou podmíněného přístupu a souvisejících zásad, které doporučujeme používat jako výchozí bod pro všechny organizace. Pokud jste vícefaktorové ověřování implementovali pomocí pokynů v tomto článku, jste na půli cesty!

Pokud chcete nakonfigurovat ochranu mobilních aplikací, použijte doprovodné materiály v tématu Běžné zásady přístupu k identitám a zařízením:

- K vytvoření zásad pro iOS a Android použijte pokyny k použití zásad ochrany dat aplikací . Pro základní ochranu se doporučuje úroveň 2 (rozšířená ochrana dat).

- Vytvořte pravidlo podmíněného přístupu , které bude Vyžadovat schválené aplikace a ochranu aplikací.

7: Konfigurace vícefaktorového ověřování a podmíněného přístupu pro hosty, včetně ochrany Intune mobilních aplikací

V dalším kroku se ujistěte, že budete moct dál spolupracovat a spolupracovat s hosty. Pokud používáte plán Microsoft 365 E3 a implementovali jste vícefaktorové ověřování pro všechny uživatele, máte to nastavené.

Pokud používáte plán Microsoft 365 E5 a využíváte službu Azure Identity Protection pro vícefaktorové ověřování založené na rizicích, musíte provést několik úprav (protože Microsoft Entra ID Protection se nevztahuje na hosty):

- Vytvořte nové pravidlo podmíněného přístupu, které bude vždy vyžadovat vícefaktorové ověřování pro hosty a externí uživatele.

- Aktualizujte pravidlo podmíněného přístupu MFA na základě rizik, aby se vyloučili hosté a externí uživatelé.

V doprovodných materiálech v tématu Aktualizace běžných zásad za účelem povolení a ochrany přístupu hostů a externího přístupu se dozvíte, jak přístup hostů funguje s Microsoft Entra ID, a aktualizujte zásady, kterých se to týká.

Intune zásady ochrany mobilních aplikací, které jste vytvořili, spolu s pravidlem podmíněného přístupu, které vyžaduje schválené aplikace a ochranu aplikací, se vztahují na účty hostů a pomáhají chránit data vaší organizace.

Poznámka

Pokud jste už zaregistrovali počítače do správy zařízení, aby vyžadovaly počítače vyhovující předpisům, budete také muset vyloučit účty hostů z pravidla podmíněného přístupu, které vynucuje dodržování předpisů zařízením.

8: Registrace počítačů do správy zařízení a vyžadování kompatibilních počítačů

Zařízení zaměstnanců můžete zaregistrovat několika způsoby. Každá metoda závisí na vlastnictví zařízení (osobní nebo firemní), typu zařízení (iOS, Windows, Android) a požadavcích na správu (resetování, spřažení, uzamčení). Toto šetření může chvíli trvat, než se vyřeší. Viz Registrace zařízení v Microsoft Intune.

Nejrychlejší způsob, jak začít, je nastavit automatickou registraci pro Windows 10 zařízení.

Můžete také využít tyto kurzy:

- Použití Autopilotu k registraci zařízení s Windows v Intune

- Pomocí funkcí registrace podnikových zařízení apple v Apple Business Manageru (ABM) zaregistrujte zařízení s iOS/iPadOS v Intune

Po registraci zařízení použijte doprovodné materiály v tématu Běžné zásady přístupu k identitám a zařízením a vytvořte tyto zásady:

- Definování zásad dodržování předpisů zařízením: Mezi doporučená nastavení pro Windows 10 patří vyžadování antivirové ochrany. Pokud máte Microsoft 365 E5, použijte Microsoft Defender for Endpoint ke sledování stavu zařízení zaměstnanců. Ujistěte se, že zásady dodržování předpisů pro jiné operační systémy zahrnují antivirovou ochranu a software pro ochranu koncových bodů.

- Vyžadovat vyhovující počítače: Toto je pravidlo podmíněného přístupu v Microsoft Entra ID, které vynucuje zásady dodržování předpisů zařízením.

Zařízení může spravovat jenom jedna organizace, proto nezapomeňte vyloučit účty hostů z pravidla podmíněného přístupu v Microsoft Entra ID. Pokud ze zásad, které vyžadují dodržování předpisů zařízením, nevyloučíte hosta a externí uživatele, tyto zásady tyto uživatele zablokují. Další informace najdete v tématu Aktualizace běžných zásad pro povolení a ochranu přístupu hosta a externího přístupu.

9: Optimalizace sítě pro cloudové připojení

Pokud velké části vašich zaměstnanců rychle povolíte práci z domova, může mít tato náhlá změna vzorců připojení významný dopad na infrastrukturu podnikové sítě. Řada sítí byla škálována a navržena ještě před přijetím cloudových služeb. V mnoha případech jsou sítě odolné vůči vzdáleným pracovníkům, ale nebyly navrženy tak, aby je používali vzdáleně všichni uživatelé současně.

Síťové prvky jsou náhle pod obrovským tlakem kvůli zatížení celé firmy, která je používá. Příklady:

- Koncentrátory SÍTĚ VPN.

- Zařízení pro výstup z centrální sítě (jako jsou proxy servery a zařízení pro ochranu před únikem informací).

- Centrální šířka pásma internetu.

- Backhaul MPLS okruhy

- Funkce překladu adres (NAT).

Konečným výsledkem je nízký výkon a produktivita společně s nízkým prostředím pro uživatele, kteří se přizpůsobují práci z domova.

Některé z ochrany, které tradičně poskytuje směrování provozu přes podnikovou síť, teď poskytují cloudové aplikace, ke kterým vaši uživatelé přistupují. Pokud se dostanete k tomuto kroku v tomto článku, implementovali jste sadu sofistikovaných ovládacích prvků cloudového zabezpečení pro služby a data Microsoftu 365. Díky těmto ovládacím prvkům můžete být připraveni směrovat provoz vzdálených uživatelů přímo do Office 365. Pokud stále potřebujete připojení VPN pro přístup k jiným aplikacím, můžete výrazně zlepšit výkon a uživatelské prostředí implementací rozděleného tunelového propojení. Jakmile dosáhnete dohody ve vaší organizaci, může tuto optimalizaci provést během jednoho dne dobře koordinovaný síťový tým.

Další informace najdete tady:

- Přehled: Optimalizace připojení pro vzdálené uživatele pomocí rozděleného tunelového propojení VPN

- Implementace rozděleného tunelového propojení VPN pro Office 365

Poslední blogové články k tomuto tématu:

- Jak rychle optimalizovat provoz pro vzdálené zaměstnance & snížit zatížení vaší infrastruktury

- Alternativní způsoby, jak mohou odborníci na zabezpečení a IT dosáhnout moderních kontrolních mechanismů zabezpečení v dnešních jedinečných scénářích práce na dálku

10: Trénujte uživatele

Školení uživatelé můžou uživatelům a týmu oddělení zabezpečení ušetřit spoustu času a frustrace. U zdatných uživatelů je méně pravděpodobné, že otevřou přílohy nebo kliknou na odkazy v pochybných e-mailových zprávách a s větší pravděpodobností se vyhnou podezřelým webům.

Příručka Harvard Kennedy School Cybersecurity Campaign Handbook poskytuje vynikající pokyny k vytvoření silné kultury povědomí o zabezpečení ve vaší organizaci, včetně školení uživatelů k identifikaci phishingových útoků.

Microsoft 365 poskytuje následující zdroje informací pro uživatele ve vaší organizaci:

| Koncept | Zdroje |

|---|---|

| Microsoft 365 |

Přizpůsobitelné studijní programy Tyto materiály vám můžou pomoct sestavit školení pro koncové uživatele ve vaší organizaci. |

| Zabezpečení Microsoft 365 |

Výukový modul: Zabezpečení organizace pomocí integrovaného inteligentního zabezpečení z Microsoftu 365 Tento modul vám umožní popsat, jak společně fungují funkce zabezpečení Microsoftu 365, a vyjádřit výhody těchto funkcí zabezpečení. |

| Vícefaktorové ověřování |

Dvoustupňové ověření: Co je další ověřovací stránka? Tento článek pomáhá koncovým uživatelům pochopit, co je vícefaktorové ověřování a proč se používá ve vaší organizaci. |

Kromě těchto pokynů Microsoft doporučuje, aby vaši uživatelé podnikli akce popsané v tomto článku: Ochrana účtu a zařízení před hackery a malwarem. Mezi tyto akce patří:

- Použití silných hesel

- Ochrana zařízení

- Povolení funkcí zabezpečení na počítačích Windows 10 a Mac (pro nespravovaná zařízení)

Microsoft také doporučuje, aby uživatelé chránili své osobní e-mailové účty provedením akcí doporučených v následujících článcích:

11: Začínáme s Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps poskytuje bohatý přehled, kontrolu nad datovými cestami a sofistikované analýzy, které vám umožní identifikovat a bojovat proti kybernetickým hrozbám ve všech vašich cloudových službách. Jakmile začnete s Defender for Cloud Apps, zásady detekce anomálií se automaticky povolí. Defender for Cloud Apps má ale počáteční dobu učení sedm dní, během které se nevyvolávají všechna upozornění detekce anomálií.

Začněte s Defender for Cloud Apps. Později můžete nastavit sofistikovanější monitorování a ovládací prvky.

- Rychlý start: Začínáme s Defender for Cloud Apps

- Okamžité analýzy chování a detekce anomálií

- Další informace o Microsoft Defender for Cloud Apps

- Kontrola nových funkcí a možností

- Projděte si základní pokyny k nastavení.

12: Monitorování hrozeb a provedení akce

Microsoft 365 obsahuje několik způsobů, jak monitorovat stav a provádět příslušné akce. Nejlepším výchozím bodem je portál Microsoft Defender, kde můžete zobrazit skóre zabezpečení Microsoftu vaší organizace a všechny výstrahy nebo entity, které vyžadují vaši pozornost.

Další kroky

Blahopřejeme! Rychle jste implementovali některé z nejdůležitějších bezpečnostních ochran a vaše organizace je mnohem bezpečnější. Teď jste připraveni jít ještě dál s možnostmi ochrany před hrozbami (včetně Microsoft Defender for Endpoint), klasifikací dat a možnostmi ochrany a zabezpečením účtů pro správu. Podrobnější metodická sada doporučení k zabezpečení pro Microsoft 365 najdete v tématu Microsoft 365 Security for Business Decision Maker (BDM).

Navštivte také novou dokumentaci k programu Defender for Cloud od Microsoftu v oblasti zabezpečení.