Správa zabezpečení koncových bodů v Microsoft Intune

Jako Správa zabezpečení použijte uzel Zabezpečení koncového bodu v Intune ke konfiguraci zabezpečení zařízení a ke správě úloh zabezpečení pro zařízení, pokud jsou tato zařízení ohrožená. Zásady zabezpečení koncových bodů jsou navržené tak, aby vám pomohly soustředit se na zabezpečení vašich zařízení a zmírnit rizika. Dostupné úlohy vám můžou pomoct identifikovat riziková zařízení, opravit tato zařízení a obnovit je do vyhovujícího nebo bezpečnějšího stavu.

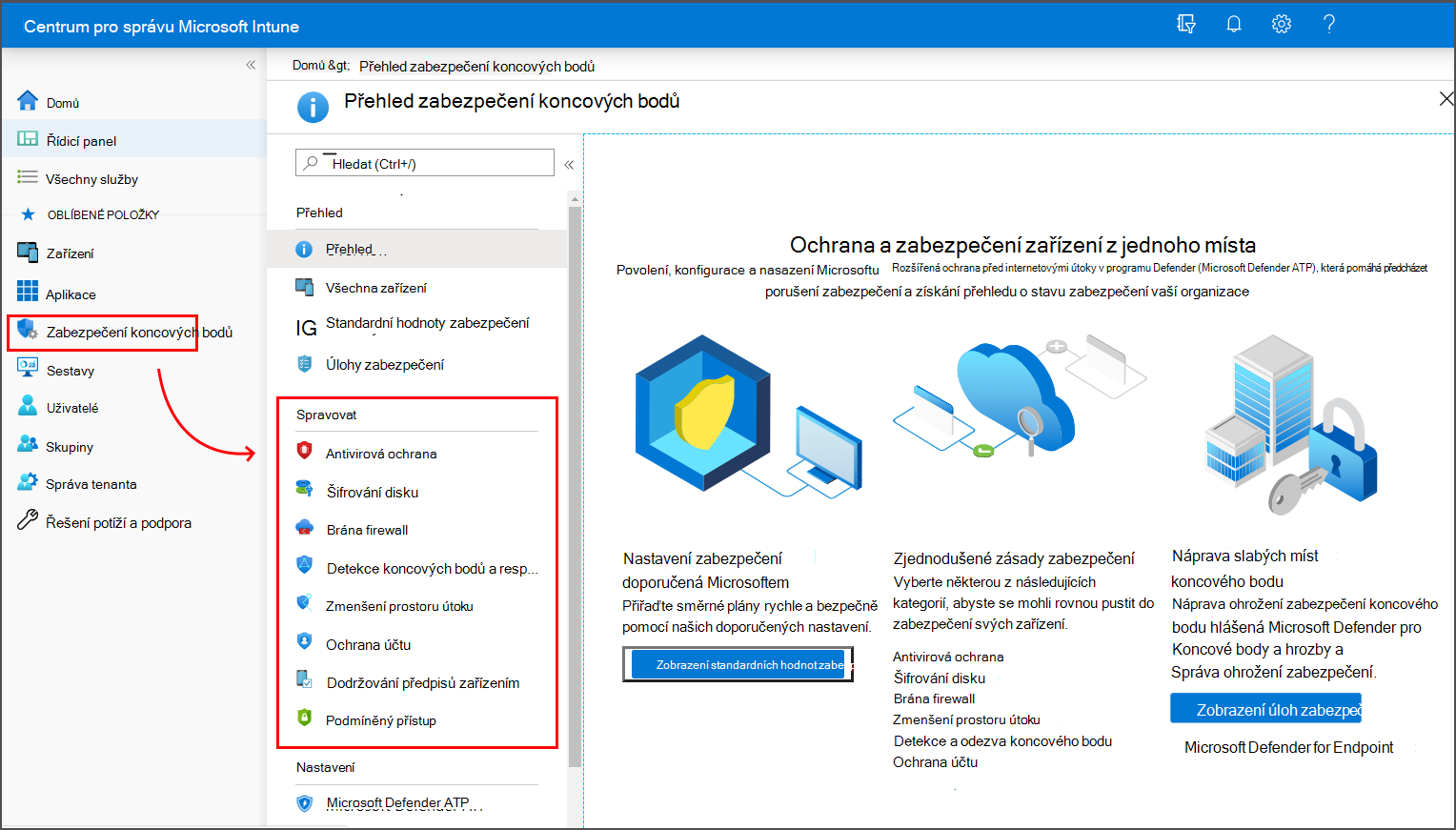

Uzel zabezpečení koncového bodu seskupuje nástroje dostupné prostřednictvím Intune, které můžete použít k zajištění zabezpečení zařízení:

Zkontrolujte stav všech spravovaných zařízení. Použijte zobrazení Všechna zařízení , kde můžete zobrazit dodržování předpisů zařízením na vysoké úrovni. Pak přejděte k podrobnostem o konkrétních zařízeních, abyste pochopili, které zásady dodržování předpisů nejsou splněné, abyste je mohli vyřešit.

Nasaďte standardní hodnoty zabezpečení, které stanoví osvědčené postupy konfigurace zabezpečení pro zařízení. Intune zahrnuje standardní hodnoty zabezpečení pro zařízení s Windows a rostoucí seznam aplikací, jako je Microsoft Defender for Endpoint a Microsoft Edge. Standardní hodnoty zabezpečení jsou předem nakonfigurované skupiny nastavení Windows, které vám pomůžou použít doporučenou konfiguraci od příslušných týmů zabezpečení.

Správa konfigurací zabezpečení na zařízeních prostřednictvím úzce zaměřených zásad Každá zásada zabezpečení koncového bodu se zaměřuje na aspekty zabezpečení zařízení, jako je antivirový program, šifrování disků, brány firewall a několik oblastí, které jsou dostupné prostřednictvím integrace s Microsoft Defender for Endpoint.

Stanovte požadavky na zařízení a uživatele prostřednictvím zásad dodržování předpisů. Pomocí zásad dodržování předpisů nastavíte pravidla, která zařízení a uživatelé musí splňovat, aby je považovali za vyhovující. Pravidla můžou zahrnovat verze operačního systému, požadavky na heslo, úrovně hrozeb zařízení a další.

Při integraci se zásadami podmíněného přístupu Microsoft Entra za účelem vynucení zásad dodržování předpisů můžete zajistit přístup k podnikovým prostředkům pro spravovaná zařízení i zařízení, která ještě nejsou spravovaná.

Integrujte Intune se svým Microsoft Defender for Endpoint týmem. Integrací s Microsoft Defender for Endpoint získáte přístup k úkolům zabezpečení. Úlohy zabezpečení úzce spojují Microsoft Defender for Endpoint a Intune, aby pomohly vašemu bezpečnostnímu týmu identifikovat ohrožená zařízení a předat podrobné kroky k nápravě Intune správcům, kteří pak můžou provést akci.

Následující části tohoto článku se zabývá různými úlohami, které můžete provádět z uzlu zabezpečení koncového bodu v Centru pro správu, a oprávněními řízení přístupu na základě role (RBAC), která jsou nutná k jejich použití.

Přehled zabezpečení koncových bodů

Když v Centru pro správu Microsoft Intune otevřete uzel Zabezpečení koncového bodu, ve výchozím nastavení se zobrazí stránka Přehled.

Stránka přehledu zabezpečení koncových bodů obsahuje konsolidovaný řídicí panel se zobrazeními a informacemi, které jsou nabrané z více zaměřených uzlů zabezpečení koncových bodů, včetně antivirové ochrany, detekce a odezvy koncových bodů a Microsoft Defender for Endpoint:

Stav konektoru Defenderu for Endpoint – Toto zobrazení zobrazuje aktuální stav konektoru Defenderu for Endpoint v rámci celého tenanta. Popisek pro toto zobrazení slouží také jako odkaz k otevření portálu Microsoft Defender for Endpoint.

Stejné zobrazení je k dispozici na kartě Souhrn uzlu zásad detekce koncových bodů a odpovědí .

Zařízení s Windows onboardovaná do Defenderu for Endpoint – Tato tabulka zobrazuje stav celého tenanta pro onboarding detekce a odezvy koncových bodů (EDR) s počtem zařízení, která jsou a nejsou onboardovaná. Popisek pro toto zobrazení je odkaz, který otevře kartu Souhrn uzlu Zásad detekce koncových bodů a odpovědí.

K dispozici jsou dva další odkazy:

Nasazení předkonfigurovaných zásad – Tento odkaz otevře uzel zásad pro detekci a odpověď koncového bodu , kde můžete nasadit zásadu pro onboarding zařízení do Defenderu.

Onboarding zařízení do Defenderu for Endpoint – odkaz pro otevření portálu Defender, kde můžete provést další kroky k onboardingu zařízení mimo zjednodušený pracovní postup Intune.

Stav antivirového agenta – V tomto zobrazení se zobrazí souhrnné podrobnosti o sestavě stavu antivirového agenta Intune, která je jinak dostupná v Centru pro správu Intune tak, že přejdete do části Sestavy>Microsoft Defender Antivirus, kde je sestava na kartě Souhrn.

Další sestavy monitorování – Tato část obsahuje dlaždice, které otevírají další Microsoft Defender sestavy antivirové ochrany, včetně zjištěného stavu brány firewall malwaru. Další dlaždice otevře portál Defender , kde můžete zobrazit data o stavu senzorů a antivirového softwaru.

Správa zařízení

Uzel Zabezpečení koncového bodu obsahuje zobrazení Všechna zařízení, kde můžete zobrazit seznam všech zařízení z vašeho Microsoft Entra ID, která jsou dostupná v Microsoft Intune.

V tomto zobrazení můžete vybrat zařízení, ke kterým chcete přejít k podrobnostem a získat další informace, jako jsou zásady, se kterými zařízení nedodržuje předpisy. Přístup z tohoto zobrazení můžete také použít k nápravě problémů u zařízení, včetně restartování zařízení, spuštění kontroly malwaru nebo obměny klíčů Nástroje BitLocker na zařízení s Windows 10.

Další informace najdete v tématu Správa zařízení se zabezpečením koncových bodů v Microsoft Intune.

Správa standardních hodnot zabezpečení

Standardní hodnoty zabezpečení v Intune jsou předkonfigurované skupiny nastavení konfigurace zařízení s Windows s předkonfigurovanými výchozími nastaveními, které nastavují doporučení osvědčených postupů od příslušných bezpečnostních týmů Microsoftu. Intune podporuje standardní hodnoty zabezpečení pro nastavení zařízení s Windows, Microsoft Edge, Microsoft Defender for Endpoint Protection a další.

Další informace najdete v tématu Použití standardních hodnot zabezpečení ke konfiguraci zařízení s Windows v Intune.

Standardní hodnoty zabezpečení jsou jednou z několika metod v Intune konfigurace nastavení konfigurace zařízení. Při správě nastavení je důležité pochopit, jaké další metody se používají ve vašem prostředí, které můžou nakonfigurovat vaše zařízení, abyste se vyhnuli konfliktům. Další informace najdete v části Předcházení konfliktům zásad dále v tomto článku.

Kontrola úloh zabezpečení z Microsoft Defender for Endpoint

Při integraci Intune s Microsoft Defender for Endpoint si můžete projít úlohy zabezpečení v Intune, které identifikují riziková zařízení a poskytují kroky ke zmírnění tohoto rizika. Úlohy pak můžete použít k hlášení zpět do Microsoft Defender for Endpoint, když se tato rizika úspěšně zmírní.

Váš Microsoft Defender for Endpoint tým určí, která zařízení jsou ohrožena, a předá je vašemu Intune týmu jako úkol zabezpečení. Pomocí několika kliknutí vytvoří úlohy zabezpečení pro Intune, které identifikují ohrožená zařízení, ohrožení zabezpečení a poskytují pokyny ke zmírnění tohoto rizika.

Intune Správci můžou vybrat a zkontrolovat úlohy zabezpečení a pak v rámci Intune tyto úlohy napravit. Jakmile se zmírní, nastaví úkol tak, aby se dokončil, což tento stav sdělí zpět týmu Microsoft Defender for Endpoint.

Prostřednictvím úloh zabezpečení zůstávají oba týmy synchronizované s informacemi o tom, která zařízení jsou ohrožena a jak a kdy se tato rizika opravují.

Další informace o používání úloh zabezpečení najdete v tématu Použití Intune k nápravě ohrožení zabezpečení identifikovaných Microsoft Defender for Endpoint.

Použití zásad ke správě zabezpečení zařízení

Jako správce zabezpečení použijte zásady zabezpečení, které najdete v části Spravovat v uzlu Zabezpečení koncového bodu. Pomocí těchto zásad můžete nakonfigurovat zabezpečení zařízení, aniž byste museli procházet větší část a rozsah nastavení konfigurace zařízení, která jsou k dispozici prostřednictvím konfiguračních profilů zařízení nebo standardních hodnot zabezpečení.

Další informace o používání těchto zásad zabezpečení najdete v tématu Správa zabezpečení zařízení pomocí zásad zabezpečení koncových bodů.

Zásady zabezpečení koncových bodů jsou jednou z několika metod v Intune konfigurace nastavení na zařízeních. Při správě nastavení je důležité pochopit, jaké další metody se používají ve vašem prostředí, které můžou konfigurovat vaše zařízení, a vyhnout se konfliktům. Další informace najdete v části Předcházení konfliktům zásad dále v tomto článku.

V části Spravovat najdete také zásady dodržování předpisů zařízením a podmíněného přístupu . Tyto typy zásad nejsou zaměřené na zásady zabezpečení pro konfiguraci koncových bodů, ale představují důležité nástroje pro správu zařízení a přístupu k podnikovým prostředkům.

Použití zásad dodržování předpisů zařízením

Pomocí zásad dodržování předpisů zařízením můžete nastavit podmínky, za kterých budou mít zařízení a uživatelé povolený přístup k vaší síti a prostředkům společnosti.

Dostupná nastavení dodržování předpisů závisí na platformě, kterou používáte, ale mezi běžná pravidla zásad patří:

- Vyžadování, aby zařízení spouštěla minimální nebo konkrétní verzi operačního systému

- Nastavení požadavků na heslo

- Určení maximální povolené úrovně hrozby zařízení podle určení Microsoft Defender for Endpoint nebo jiného partnera ochrany před mobilními hrozbami

Kromě pravidel zásad podporují zásady dodržování předpisů akce při nedodržení předpisů. Tyto akce představují časově uspořádanou posloupnost akcí, které se mají použít u nevyhovujících zařízení. Mezi akce patří odesílání e-mailů nebo oznámení, která uživatele zařízení upozorňují na nedodržování předpisů, vzdáleně zamykání zařízení nebo dokonce vyřazení nevyhovujících zařízení a odebrání všech firemních dat, která na nich mohou být.

Když integrujete zásady podmíněného přístupu Intune Microsoft Entra a vynucujete zásady dodržování předpisů, může podmíněný přístup použít data dodržování předpisů k zajištění přístupu k podnikovým prostředkům pro spravovaná zařízení i ze zařízení, která nespravujete.

Další informace najdete v tématu Nastavení pravidel na zařízeních pro povolení přístupu k prostředkům ve vaší organizaci pomocí Intune.

Zásady dodržování předpisů zařízením jsou jednou z několika metod v Intune konfigurace nastavení na zařízeních. Při správě nastavení je důležité pochopit, jaké další metody se používají ve vašem prostředí, které můžou konfigurovat vaše zařízení, a vyhnout se konfliktům. Další informace najdete v části Předcházení konfliktům zásad dále v tomto článku.

Konfigurace podmíněného přístupu

Pokud chcete chránit svá zařízení a podnikové prostředky, můžete použít Microsoft Entra zásady podmíněného přístupu s Intune.

Intune předá výsledky zásad dodržování předpisů zařízením Microsoft Entra, která pak pomocí zásad podmíněného přístupu vynucuje, která zařízení a aplikace mají přístup k vašim podnikovým prostředkům. Zásady podmíněného přístupu také pomáhají chránit přístup pro zařízení, která nespravujete pomocí Intune, a můžou používat podrobnosti o dodržování předpisů od partnerů ochrany před mobilními hrozbami, které integrujete s Intune.

Níže jsou uvedené dvě běžné metody použití podmíněného přístupu s Intune:

- Podmíněný přístup založený na zařízení, aby se zajistilo, že k síťovým prostředkům budou mít přístup jenom spravovaná a vyhovující zařízení.

- Podmíněný přístup na základě aplikace, který používá zásady ochrany aplikací ke správě přístupu uživatelů k síťovým prostředkům na zařízeních, která nespravujete pomocí Intune.

Další informace o používání podmíněného přístupu s Intune najdete v tématu Informace o podmíněném přístupu a Intune.

Nastavení integrace s Microsoft Defender for Endpoint

Integrací Microsoft Defender for Endpoint s Intune zlepšíte schopnost identifikovat rizika a reagovat na ně.

I když Intune můžete integrovat s několika partnery ochrany před mobilními hrozbami, při použití Microsoft Defender for Endpoint získáte úzkou integraci mezi Microsoft Defender for Endpoint a Intune s přístupem k možnostem hloubkové ochrany zařízení, mezi které patří:

- Úlohy zabezpečení – bezproblémová komunikace mezi Defenderem for Endpoint a správci Intune o ohrožených zařízeních, jejich nápravě a potvrzení, kdy se tato rizika zmírní.

- Zjednodušená onboarding pro Microsoft Defender for Endpoint na klientech.

- Použití rizikových signálů zařízení defenderu for Endpoint v Intune zásady dodržování předpisů a zásady ochrany aplikací.

- Přístup k možnostem ochrany před falšováním .

Další informace o používání Microsoft Defender for Endpoint s Intune najdete v tématu Vynucení dodržování předpisů pro Microsoft Defender for Endpoint pomocí podmíněného přístupu v Intune.

Požadavky na řízení přístupu na základě role

Pokud chcete spravovat úlohy v uzlu Zabezpečení koncového bodu v Centru pro správu Microsoft Intune, účet musí:

- Mít přiřazenou licenci pro Intune.

- Mít oprávnění řízení přístupu na základě role (RBAC) rovna oprávněním poskytnutým předdefinovaným Intune rolí Endpoint Security Manageru. Role Endpoint Security Manageru uděluje přístup k Centru pro správu Microsoft Intune. Tuto roli můžou používat jednotlivci, kteří spravují funkce zabezpečení a dodržování předpisů, včetně standardních hodnot zabezpečení, dodržování předpisů zařízením, podmíněného přístupu a Microsoft Defender for Endpoint.

Další informace najdete v tématu Řízení přístupu na základě role (RBAC) s Microsoft Intune.

Oprávnění udělená rolí Správce zabezpečení koncového bodu

Následující seznam oprávnění můžete zobrazit v Centru pro správu Microsoft Intune tak, že přejdete do části Správa> klientaRole>Všechny role a vybereteVlastnostiSprávce> zabezpečení koncových bodů.

Dovolení:

-

Android FOTA

- Číst

-

Android for Work

- Číst

-

Auditovat data

- Číst

-

Certificate Connector

- Číst

-

Identifikátory podnikových zařízení

- Číst

-

Odvozené přihlašovací údaje

- Číst

-

Zásady dodržování předpisů u zařízení

- Přiřadit

- Vytvoření

- Vymazání

- Číst

- Aktualizovat

- Zobrazení sestav

-

Konfigurace zařízení

- Číst

- Zobrazení sestav

-

Správci registrace zařízení

- Číst

-

Sestavy služby Endpoint Protection

- Číst

-

Programy registrace

- Zařízení pro čtení

- Čtení profilu

- Token pro čtení

-

Filtruje

- Číst

-

Intune datového skladu

- Číst

-

Spravované aplikace

- Číst

-

Spravovaná zařízení

- Vymazání

- Číst

- Nastavit primárního uživatele

- Aktualizovat

- Zobrazení sestav

-

Microsoft Defender ATP

- Číst

-

Microsoft Store pro firmy

- Číst

-

Ochrana před mobilními hrozbami

- Upravit

- Číst

-

Mobilní aplikace

- Číst

-

Organizace

- Číst

-

Partner Správa zařízení

- Číst

-

Sady zásad

- Číst

-

Konektory vzdálené pomoci

- Číst

- Zobrazení sestav

-

Vzdálené úlohy

- Získání klíče FileVault

- Inicializovat akci Správce konfigurace

- Restartovat

- Vzdálené uzamčení

- Obměna bitlockerkeys (Preview)

- Otočit klíč FileVault

- Odprejskni

- Synchronizace zařízení

- Windows Defender

-

Role

- Číst

-

Výchozí hodnoty zabezpečení

- Přiřadit

- Vytvoření

- Vymazání

- Číst

- Aktualizovat

-

Úlohy zabezpečení

- Číst

- Aktualizovat

-

Podmínky a ujednání

- Číst

-

Certifikát Windows Enterprise

- Číst

Vyhněte se konfliktům zásad

Řadu nastavení, která můžete pro zařízení nakonfigurovat, můžete spravovat pomocí různých funkcí v Intune. Mezi tyto funkce patří mimo jiné:

- Zásady zabezpečení koncových bodů

- Výchozí hodnoty zabezpečení

- Zásady konfigurace zařízení

- Zásady registrace Windows

Například nastavení v části Zásady zabezpečení koncových bodů jsou podmnožinou nastavení, která se nacházejí v profilech ochrany koncových bodů a profilů omezení zařízení v zásadách konfigurace zařízení a která se také spravují prostřednictvím různých standardních hodnot zabezpečení.

Jedním ze způsobů, jak se vyhnout konfliktům, je nepoužívat různé směrné plány, instance stejného směrného plánu nebo různé typy zásad a instance ke správě stejného nastavení na zařízení. To vyžaduje naplánování metod, které se mají použít k nasazení konfigurací do různých zařízení. Pokud ke konfiguraci stejného nastavení používáte více metod nebo instancí stejné metody, ujistěte se, že různé metody buď souhlasí, nebo nejsou nasazené do stejných zařízení.

Pokud dojde ke konfliktům, můžete k identifikaci a vyřešení zdroje těchto konfliktů použít integrované nástroje Intune. Další informace najdete tady:

Související obsah

Konfigurovat: