Konektor Check Point Harmony Mobile Threat Defense s Intune

Přístup mobilních zařízení k podnikovým prostředkům můžete řídit pomocí podmíněného přístupu na základě posouzení rizik, které provádí Check Point Harmony Mobile, řešení ochrany před mobilními hrozbami, které se integruje s Microsoft Intune. Riziko se posuzuje na základě telemetrie shromážděné ze zařízení s aplikací Harmony Mobile Protect.

Zásady podmíněného přístupu můžete nakonfigurovat na základě posouzení rizik Check Point Harmony Mobile povoleného prostřednictvím zásad dodržování předpisů zařízení v Intune, které můžete použít k povolení nebo blokování přístupu zařízení nedodržující předpisy pro přístup k podnikovým prostředkům na základě zjištěných hrozeb.

Podporované platformy

Android 8 a novější

iOS 12 a novější

Požadavky

Microsoft Entra ID P1

Předplatné Microsoft Intune Plan 1

Předplatné Check Point Harmony Mobile Threat Defense

- Podívejte se na web CheckPoint Harmony.

Jak Intune a Check Point Harmony Mobile pomáhají chránit prostředky vaší společnosti?

Aplikace Check Point Harmony Mobile pro Android a iOS/iPadOS zaznamenává systém souborů, zásobník sítě a telemetrii zařízení a aplikací tam, kde je k dispozici, a pak odesílá telemetrická data do cloudové služby Check Point Harmony, aby posoudila riziko zařízení pro mobilní hrozby.

Zásady dodržování předpisů zařízením Intune zahrnují pravidlo pro ochranu před mobilními hrozbami Check Point Harmony, které je založené na posouzení rizik Check Point Harmony. Když je toto pravidlo aktivní, Intune vyhodnocuje soulad zařízení se zásadami, které jste povolili. Pokud se zjistí, že zařízení nedodržuje předpisy, uživatelům se zablokuje přístup k podnikovým prostředkům, jako je Exchange Online a SharePoint Online. Uživatelé také obdrží pokyny od aplikace Harmony Mobile Protect nainstalované na jejich zařízeních, jak problém vyřešit a znovu získat přístup k podnikovým prostředkům.

Tady je několik běžných scénářů:

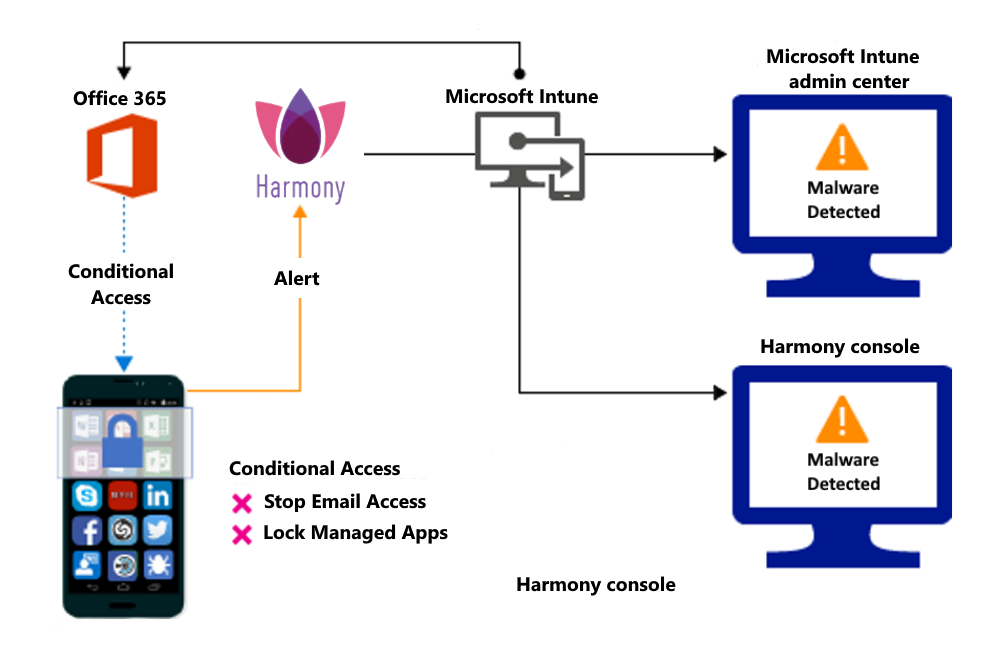

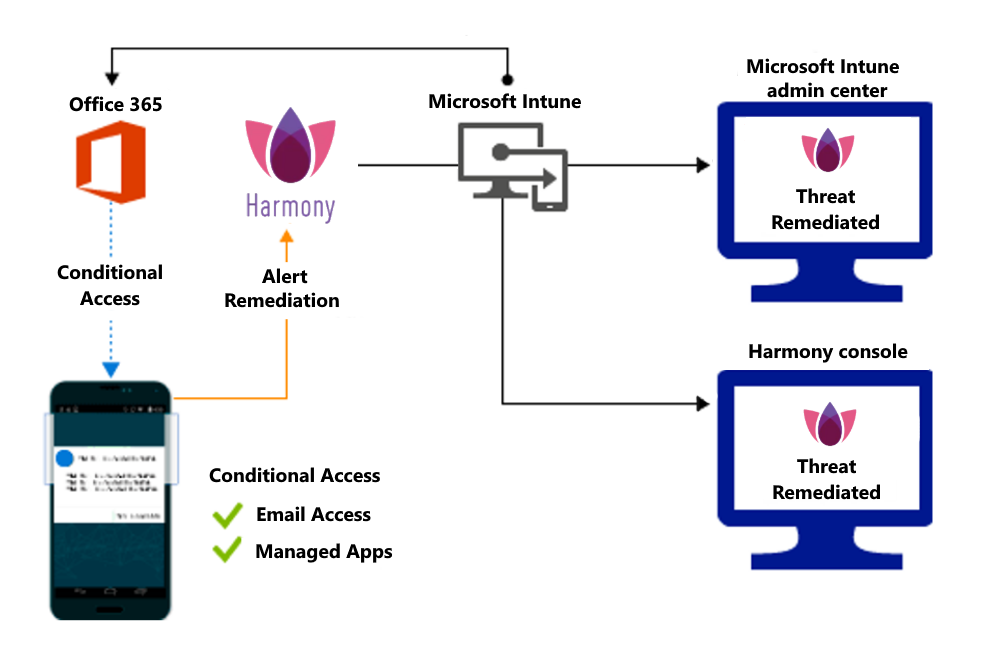

Řízení přístupu na základě hrozeb od škodlivých aplikací

Když jsou na zařízeních zjištěny škodlivé aplikace, jako je malware, můžete zařízení blokovat, dokud se hrozba nevyřeší:

Připojení k firemnímu e-mailu

Synchronizaci firemních souborů přes OneDrive for Work

Přístup k aplikacím společnosti

Blokování při zjištění škodlivých aplikací:

Přístup udělený při nápravě:

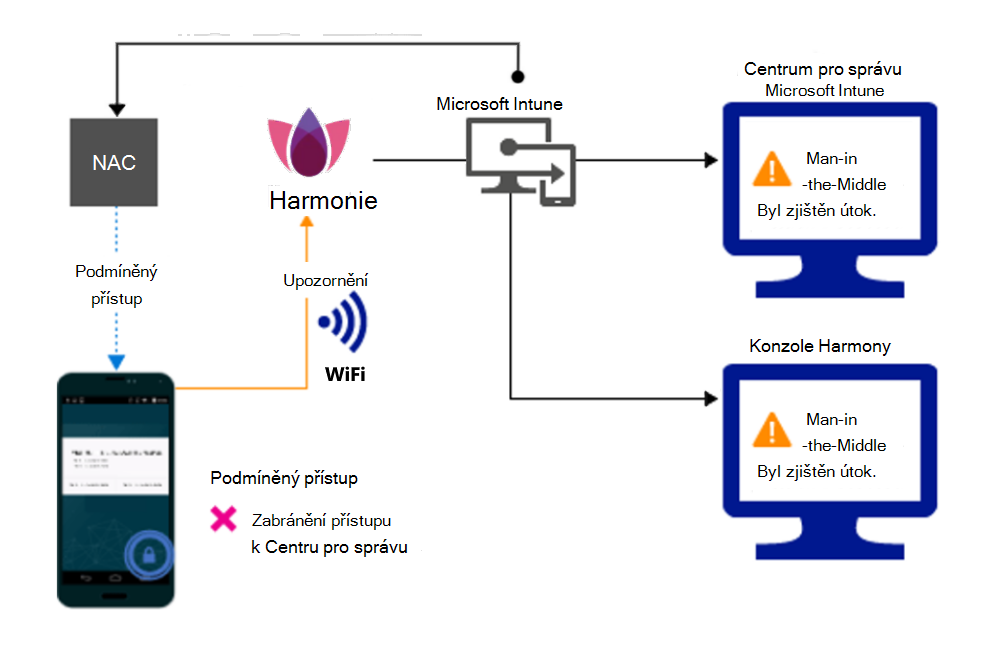

Řízení přístupu na základě ohrožení sítě

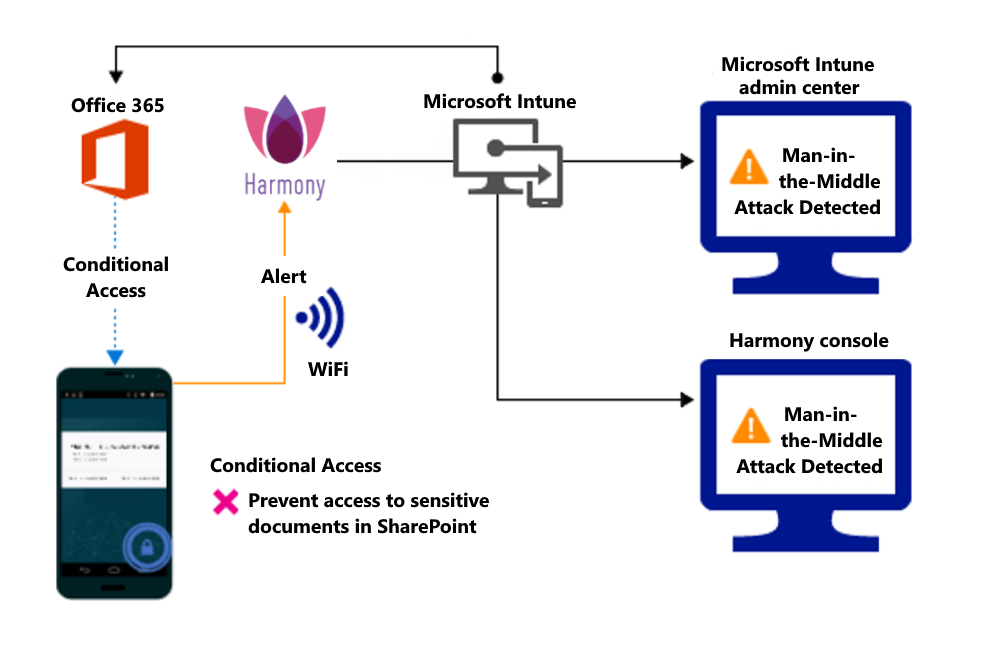

Detekujte v síti hrozby, jako je man-in-the-middle , a chraňte přístup k Wi-Fi sítím na základě rizika zařízení.

Blokování přístupu k síti přes Wi-Fi:

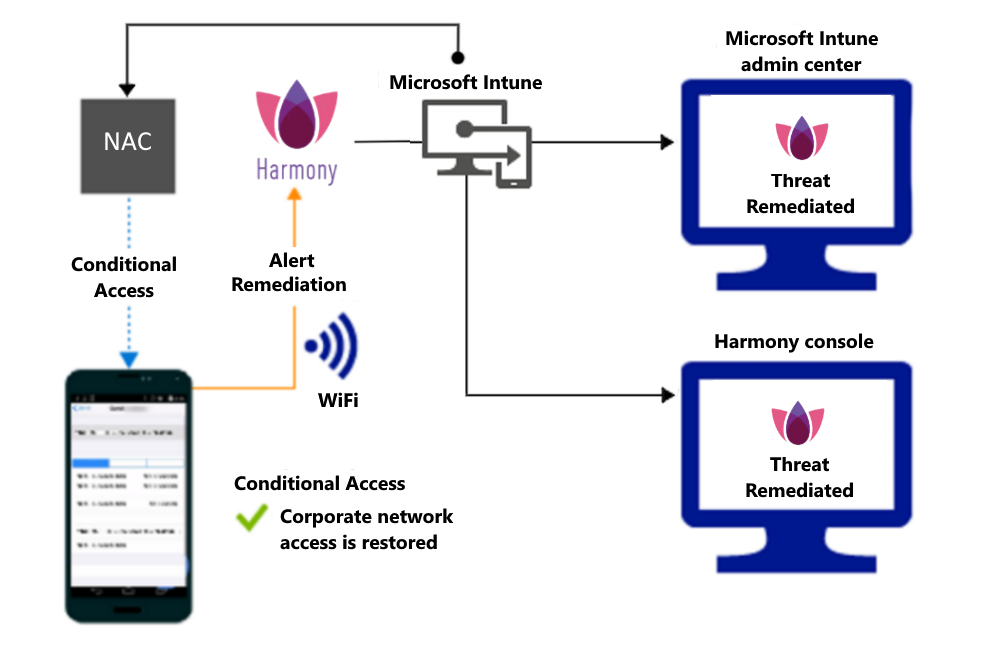

Přístup udělený při nápravě:

Řízení přístupu k SharePointu Online na základě ohrožení sítě

Detekovat hrozby, jako je man-in-the-middle v síti, a zabránit synchronizaci podnikových souborů na základě rizika zařízení.

Blokování SharePointu Online při zjištění síťových hrozeb:

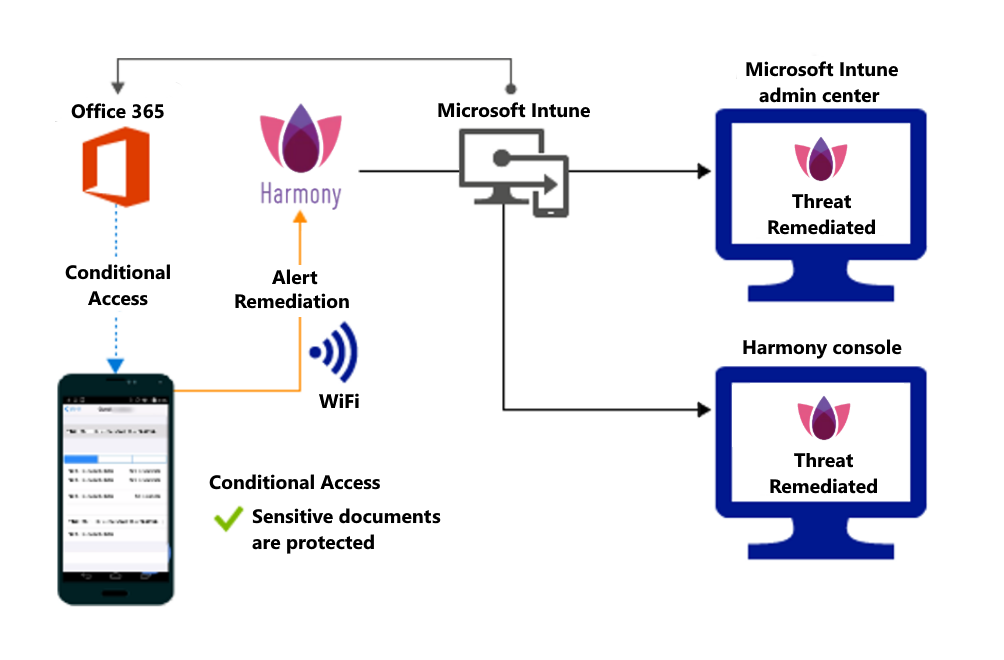

Přístup udělený při nápravě:

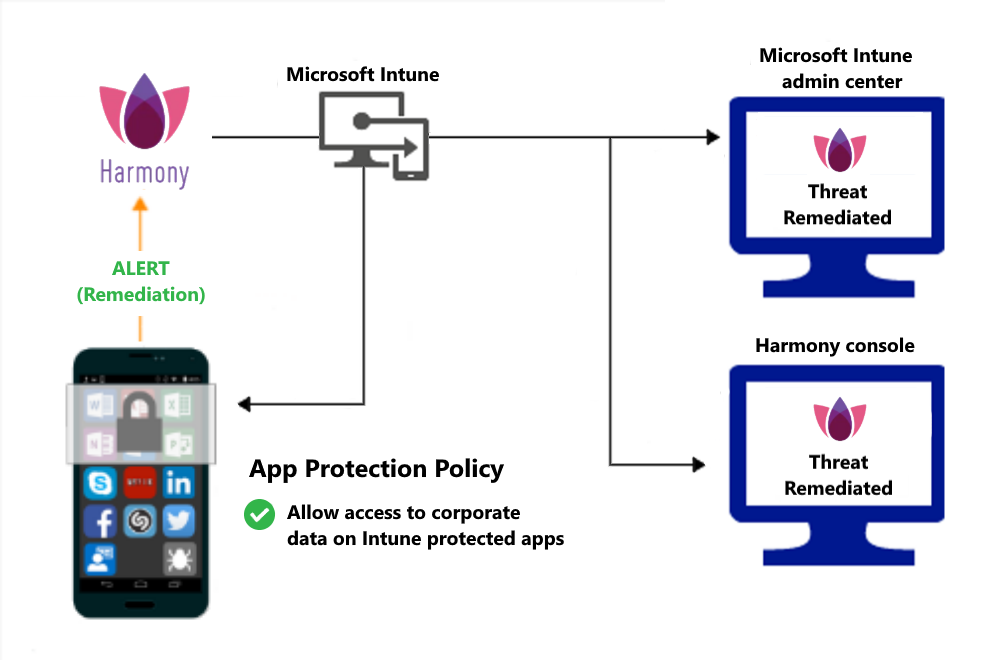

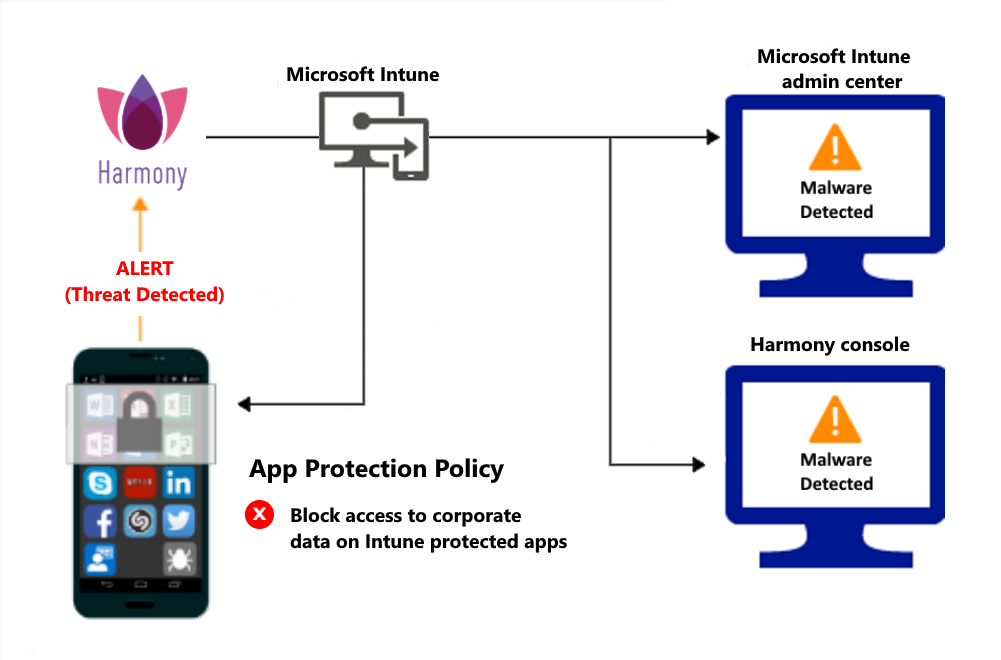

Řízení přístupu na nezaregistrovaných zařízeních na základě hrozeb ze škodlivých aplikací

Když řešení Check Point Harmony Mobile Threat Defense považuje zařízení za nakažené:

Přístup se uděluje při nápravě: