Selektivní vymazání dat pomocí akcí podmíněného spuštění zásad ochrany aplikací v Intune

Akce podmíněného spuštění v rámci zásad ochrany aplikací Intune umožňují organizacím blokovat přístup k datům organizace nebo je vymazat, pokud nejsou splněné určité podmínky zařízení nebo aplikace.

Pomocí těchto nastavení se můžete explicitně rozhodnout, že firemní data ze zařízení koncového uživatele vymažete jako akci, která se má provést při nedodržení předpisů. U některých nastavení můžete nakonfigurovat několik akcí, jako je blokování přístupu a vymazání dat na základě různých zadaných hodnot.

Vytvoření zásady ochrany aplikací pomocí akcí podmíněného spuštění

- Přihlaste se k Centru pro správu Microsoft 365.

- Vyberte Ochrana aplikací>.

- Vyberte Vytvořit zásadu a vyberte platformu zařízení pro vaši zásadu.

- Výběrem možnosti Konfigurovat požadovaná nastavení zobrazte seznam nastavení, která se dají pro zásadu nakonfigurovat.

- Když se v podokně Nastavení posunete dolů, zobrazí se oddíl Podmíněné spuštění s upravitelnou tabulkou.

- Vyberte Nastavení a zadejte hodnotu , kterou uživatelé musí splnit, aby se mohli přihlásit k aplikaci vaší společnosti.

- Vyberte akci , kterou chcete provést, pokud uživatelé nesplňují vaše požadavky. V některých případech je možné pro jedno nastavení nakonfigurovat více akcí. Další informace najdete v tématu Vytvoření a přiřazení zásad ochrany aplikací.

Nastavení zásad

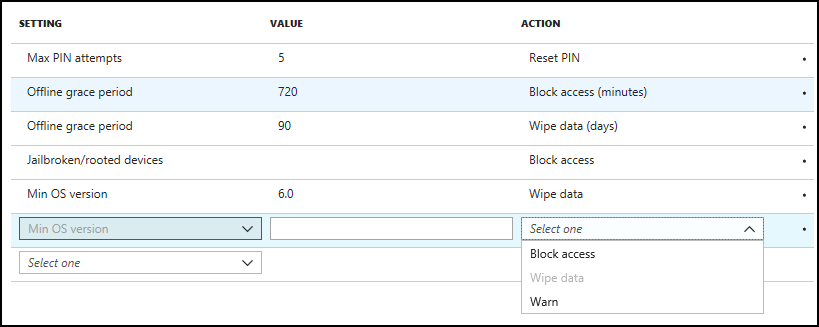

Tabulka nastavení zásad ochrany aplikací obsahuje sloupce Nastavení, Hodnota a Akce.

Preview: Nastavení zásad pro Windows

Ve Windows můžete pomocí rozevíracího seznamu Nastavení nakonfigurovat akce pro následující nastavení Kontroly stavu:

- Zakázaný účet

- Maximální verze operačního systému

- Minimální verze aplikace

- Minimální verze operačního systému

- Minimální verze sady SDK

- Období odkladu offline

- Maximální povolená úroveň hrozby zařízení

Nastavení zásad pro iOS

Pro iOS/iPadOS můžete pomocí rozevíracího seznamu Nastavení nakonfigurovat akce pro následující nastavení:

- Maximální počet pokusů o PIN kód

- Období odkladu offline

- Zařízení s jailbreakem nebo rootem

- Maximální verze operačního systému

- Minimální verze operačního systému

- Minimální verze aplikace

- Minimální verze sady SDK

- Modely zařízení

- Maximální povolená úroveň hrozby zařízení

- Zakázaný účet

Pokud chcete použít nastavení Modely zařízení , zadejte seznam identifikátorů modelů iOS/iPadOS oddělený středníkem. V těchto hodnotách se nerozlišují velká a malá písmena. Kromě Intune generování sestav pro vstup "Modely zařízení" najdete identifikátor modelu iOS/iPadOS v tomto úložišti GitHub třetí strany.

Příklad vstupu: iPhone5,2; iPhone5,3

Na zařízeních koncových uživatelů by klient Intune podnikl akci na základě jednoduché shody řetězců modelu zařízení zadaných v Intune pro zásady ochrany aplikací. Shoda zcela závisí na tom, co zařízení hlásí. Vy (správce IT) se doporučuje zajistit, aby k zamýšlenému chování docházelo tím, že toto nastavení otestujete na základě různých výrobců a modelů zařízení a cílíte na malou skupinu uživatelů. Výchozí hodnota je Nenakonfigurováno.

Nastavte jednu z následujících akcí:

- Povolit zadané (blokovat neurčené)

- Povolit zadané (vymazat neurčené)

Co se stane, když správce IT zadá jiný seznam identifikátorů modelů iOS/iPadOS mezi zásadami určenými pro stejné aplikace pro stejného uživatele Intune?

Pokud dojde ke konfliktům mezi dvěma zásadami ochrany aplikací pro nakonfigurované hodnoty, Intune obvykle používá nejvíce omezující přístup. Výsledná zásada odeslaná do cílové aplikace otevřené cílovým Intune uživatelem by byla průnikem uvedených identifikátorů modelu pro iOS/iPadOS v zásadách A a zásadách B určených pro stejnou kombinaci aplikací a uživatelů.

Zásada A například určuje iPhone5,2;iPhone5,3, zatímco zásada B určuje iPhone5,3, výslednou zásadu, na kterou Intune uživatel, na kterého cílí zásady A i zásady B, je iPhone5,3.

Nastavení zásad Androidu

V případě Androidu můžete pomocí rozevíracího seznamu Nastavení nakonfigurovat akce pro následující nastavení:

- Maximální počet pokusů o PIN kód

- Období odkladu offline

- Zařízení s jailbreakem nebo rootem

- Minimální verze operačního systému

- Maximální verze operačního systému

- Minimální verze aplikace

- Minimální verze opravy

- Výrobci zařízení

- Přehrát verdikt integrity

- Vyžadovat kontrolu hrozeb u aplikací

- Minimální Portál společnosti verze

- Maximální povolená úroveň hrozby zařízení

- Zakázaný účet

- Vyžadovat zámek zařízení

Pomocí minimální Portál společnosti verze můžete určit konkrétní minimální definovanou verzi Portál společnosti, která se vynucuje na zařízení koncového uživatele. Toto nastavení podmíněného spuštění umožňuje nastavit hodnoty na Blokovat přístup, Vymazat data a Upozornit jako možné akce, pokud nejsou splněné jednotlivé hodnoty. Možné formáty pro tuto hodnotu se řídí vzorem [Hlavní].[ Minor], [Major].[ Vedlejší]. [Build] nebo [Hlavní].[ Vedlejší]. [Sestavení]. [Revize]. Vzhledem k tomu, že někteří koncoví uživatelé nemusí upřednostňovat vynucenou aktualizaci aplikací na místě, může být při konfiguraci tohoto nastavení ideální možnost "upozornit". Obchod Google Play odvádí dobrou práci a odesílá pouze rozdílové bajty pro aktualizace aplikací. Přesto se ale může jednat o velké množství dat, které uživatel nemusí chtít využít, pokud je v době aktualizace na datech. Vynucení aktualizace a stažení aktualizované aplikace může mít za následek neočekávané poplatky za data v době aktualizace. Pokud je nakonfigurované nastavení Minimální Portál společnosti verze, ovlivní každého koncového uživatele, který získá Portál společnosti verze 5.0.4560.0, a všechny budoucí verze Portál společnosti. Toto nastavení nemá žádný vliv na uživatele, kteří používají verzi Portál společnosti, která je starší než verze, se kterou je tato funkce vydaná. Koncoví uživatelé, kteří na svém zařízení používají automatické aktualizace aplikací, pravděpodobně neuvidí žádná dialogová okna z této funkce, vzhledem k tomu, že budou pravděpodobně používat nejnovější Portál společnosti verzi. Toto nastavení platí jenom pro Android s ochranou aplikací pro zaregistrovaná a nezaregistrovaná zařízení.

Pokud chcete použít nastavení Výrobce zařízení , zadejte seznam výrobců Androidu oddělený středníkem. V těchto hodnotách se nerozlišují velká a malá písmena. Kromě Intune Reporting najdete výrobce zařízení s Androidem v nastavení zařízení.

Příklad vstupu: Výrobce A; Výrobce B

Poznámka

Následující seznam uvádí některé běžné výrobce hlášené ze zařízení používajících Intune a lze jej použít jako vstup: Asus; Ostružina; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Ostrý; Značka elektroniky; Tecno; In vivo; Vodafone; Xiaomi; Zte; Zuk

Na zařízeních koncových uživatelů by klient Intune podnikl akci na základě jednoduché shody řetězců modelu zařízení zadaných v Intune pro zásady ochrany aplikací. Shoda zcela závisí na tom, co zařízení hlásí. Vy (správce IT) se doporučuje zajistit, aby k zamýšlenému chování docházelo tím, že toto nastavení otestujete na základě různých výrobců a modelů zařízení a cílíte na malou skupinu uživatelů. Výchozí hodnota je Nenakonfigurováno.

Nastavte jednu z následujících akcí:

- Povolit zadané (blokovat u neurčeného)

- Povolit zadané (vymazat při nespecifikovaném)

Co se stane, když správce IT zadá jiný seznam výrobců Androidu mezi zásadami určenými pro stejné aplikace pro stejné Intune uživatele?

Pokud dojde ke konfliktům mezi dvěma zásadami ochrany aplikací pro nakonfigurované hodnoty, Intune obvykle používá nejvíce omezující přístup. Výsledná zásada odeslaná do cílové aplikace, kterou cílový Intune uživatel otevře, by byla průnikem výrobců Androidu uvedených v zásadách A a zásadách B, které cílí na stejnou kombinaci aplikace a uživatele.

Zásada A například určuje Google;Samsung, zatímco zásada B určuje Google, výslednou zásadu, na kterou Intune uživatel, na kterého cílí zásady A i zásady B, je Google.

Další nastavení a akce

Ve výchozím nastavení tabulka obsahuje vyplněné řádky jako nastavení nakonfigurované pro období odkladu offline a maximální počet pokusů o PIN kód, pokud je nastavení Vyžadovat PIN kód pro přístup nastavené na Ano.

Pokud chcete nakonfigurovat nastavení, vyberte ho z rozevíracího seznamu ve sloupci Nastavení . Po výběru nastavení se ve sloupci Hodnota ve stejném řádku povolí upravitelné textové pole, pokud je potřeba nastavit hodnotu. Rozevírací seznam se také povolí ve sloupci Akce se sadou akcí podmíněného spuštění použitelných pro dané nastavení.

Následující seznam obsahuje společný seznam akcí:

- Blokovat přístup – Zablokuje koncovému uživateli přístup k podnikové aplikaci.

- Vymazání dat – Vymažte podniková data ze zařízení koncového uživatele.

- Upozornění – zadejte koncovému uživateli dialogové okno jako zprávu upozornění.

V některých případech, jako je nastavení Minimální verze operačního systému, můžete toto nastavení nakonfigurovat tak, aby provádělo všechny příslušné akce na základě různých čísel verzí.

Po úplné konfiguraci nastavení se řádek zobrazí v zobrazení jen pro čtení a bude možné ho kdykoli upravit. Kromě toho se zdá, že řádek má k dispozici rozevírací seznam pro výběr ve sloupci Nastavení . Nakonfigurovaná nastavení, která neumožňují více akcí, není k dispozici pro výběr v rozevíracím seznamu.

Další kroky

Další informace o zásadách ochrany aplikací Intune najdete tady: