Omezení používání hesla

Většina počítačových systémů dnes využívá přihlašovací údaje uživatele jako základ zabezpečení, takže jsou závislé na opakovaně použitelných heslech vytvořených uživatelem. To vedlo k tomu, že nejčastější příčinou ohrožení zabezpečení účtu a úniku dat se stala také hesla. Například hesla mohou být zachycena při přenosu nebo odcizena ze serveru (útoky phishing nebo útokem password spray) a ohrožena, aby získala přístup k uživatelskému účtu.

Za účelem zlepšení zabezpečení a ochrany účtů má HoloLens 2 možnost povolit pro přihlášení zařízení silné hardwarové přihlašovací údaje bez hesla (včetně Windows Hello) a nabízí tak bezproblémový přístup ke cloudu Microsoftu.

Přihlaste se z jiného zařízení

HoloLens 2 nabízí možnosti vzdáleného přihlášení zařízení pro Microsoft Entra ID pracovních účtů během počátečního nastavení zařízení a přihlašování uživatelů, aby se snížila nutnost zadávat složitá hesla a minimalizovat potřebu hesel jako přihlašovacích údajů. Uživatelé a organizace, které k ověřování používají čipové karty, mají potíže s používáním těchto přihlašovacích údajů na zařízeních, jako je HoloLens 2, a organizace často vyvíjejí složité systémy a nákladné procesy, které by problém vyřešily. Chcete-li tento problém vyřešit, Microsoft Entra ID nabízí dvě možnosti pro přihlášení bez hesla na HoloLens 2.

První metoda ověřování spoléhá na nové funkce v aplikaci Microsoft Authenticator a poskytuje ověřování na základě klíčů, které umožňuje přihlašovací údaje uživatele svázané se zařízením. Jakmile správce v tenantovi povolí, zobrazí se uživatelům během nastavení zařízení HoloLens zpráva, že mají klepnout na číslo ve své aplikaci. Aby mohli pokračovat v nastavení HoloLensu, musí pak shodovat s číslem v ověřovací aplikaci, zvolit Schválit, zadat PIN kód nebo biometrické a úplné ověření. Podrobněji je to popsáno v přihlašování bez hesla.

Druhým je tok kódu zařízení, který je pro uživatele intuitivní a nevyžaduje žádnou další infrastrukturu. Toto chování vzdáleného přihlašování závisí na jiném důvěryhodném zařízení, které podporuje upřednostňovaný mechanismus ověřování organizace, a po dokončení se tokeny vydávají zpět do HoloLensu, aby se dokončilo přihlášení nebo nastavení zařízení. Postup v tomto toku:

- Uživateli, který prochází počátečním nastavením zařízení nebo toky přihlášení na počátečním nastavení zařízení, se zobrazí odkaz "Přihlásit se z jiného zařízení" a klepne na něj. Tím se zahájí relace vzdáleného přihlašování.

- Uživateli se pak zobrazí stránka dotazování, která obsahuje krátký identifikátor URI (https://microsoft.com/devicelogin), který odkazuje na koncový bod ověřování zařízení služby Microsoft Entra ID Secure Token Service (STS). Uživateli se také zobrazí jednorázový kód, který se bezpečně vygeneruje v cloudu a má maximální životnost 15 minut. Spolu s generováním kódu Microsoft Entra ID také vytvoří šifrovanou relaci při zahájení žádosti o vzdálené přihlášení v předchozím kroku a společně se identifikátor URI a kód používají ke schválení žádosti o vzdálené přihlášení.

- Uživatel pak přejde na identifikátor URI z jiného zařízení a zobrazí se výzva k zadání kódu zobrazeného na HoloLens 2 zařízení.

- Jakmile uživatel kód zadá, Microsoft Entra stS zobrazí stránku s HoloLens 2 zařízením uživatele, které aktivovalo žádost o vzdálené přihlášení a požádalo o vygenerování kódu. Uživatel se pak zobrazí výzva k potvrzení, aby se zabránilo útokům phishing.

- Pokud se uživatel rozhodne pokračovat v přihlašování k zobrazené aplikaci, Microsoft Entra služba STS vyzve uživatele k zadání přihlašovacích údajů. Po úspěšném ověření Microsoft Entra služby STS aktualizuje vzdálenou relaci uloženou v mezipaměti jako schválenou společně s autorizačním kódem.

- Nakonec stránka dotazování na zařízení HoloLens 2 uživatele obdrží od Microsoft Entra ID odpověď Autorizovaná a pokračuje v ověření uživatelského kódu, jeho přidruženého uloženého autorizačního kódu a vygeneruje tokeny OAuth, jak je požadováno k dokončení instalace zařízení. Vytvořený ověřovací token je platný 1 hodinu a obnovovací token má životnost 90 dnů.

Algoritmy generování kódu a šifrování použité v tomto toku jsou kompatibilní se standardem FIPS, ale HoloLens 2 v tuto chvíli nemá certifikaci FIPS. HoloLens 2 zařízení využívají čip TPM k zabezpečení klíčů zařízení a šifrování tokenů vygenerovaných po ověření uživatele pomocí klíčů chráněných hardwarem. Další informace o zabezpečení tokenů na HoloLens 2 najdete v tématu Co je primární obnovovací token (PRT).

Přihlášení zařízení pomocí Windows Hello

Windows Hello nabízí možnosti bez hesla integrované přímo do operačního systému, které uživatelům umožňují přihlásit se k zařízení pomocí Iris nebo PIN kódu. PIN je vždy k dispozici jako přihlašovací údaje a vyžaduje se pro nastavení zařízení, zatímco Iris je nepovinný a může se přeskočit. Uživatelé se můžou k zařízením HoloLens přihlašovat pomocí svého osobního účtu Microsoft nebo Microsoft Entra ID pracovního účtu bez zadání hesla. Takové možnosti nabízejí uživatelům rychlý a zabezpečený přístup k jejich plnému prostředí Windows, aplikacím, datům, webům a službám. Strategie Microsoftu týkající se prostředí bez hesel je podrobně popsaná tady.

Při vytvoření Windows Hello přihlašovacích údajů vytvoří důvěryhodný vztah se zprostředkovatelem identity a vytvoří asymetrický pár klíčů pro ověřování. Gesto Windows Hello (například duhovka nebo PIN kód) poskytuje entropii pro dešifrování privátního klíče s čipem TPM (Trusted Platform Module) zařízení. Tento privátní klíč se pak použije k podepisování požadavků odeslaných na ověřovací server a po úspěšném ověření se uživateli udělí přístup k e-mailu, obrázkům a dalším nastavením účtu.

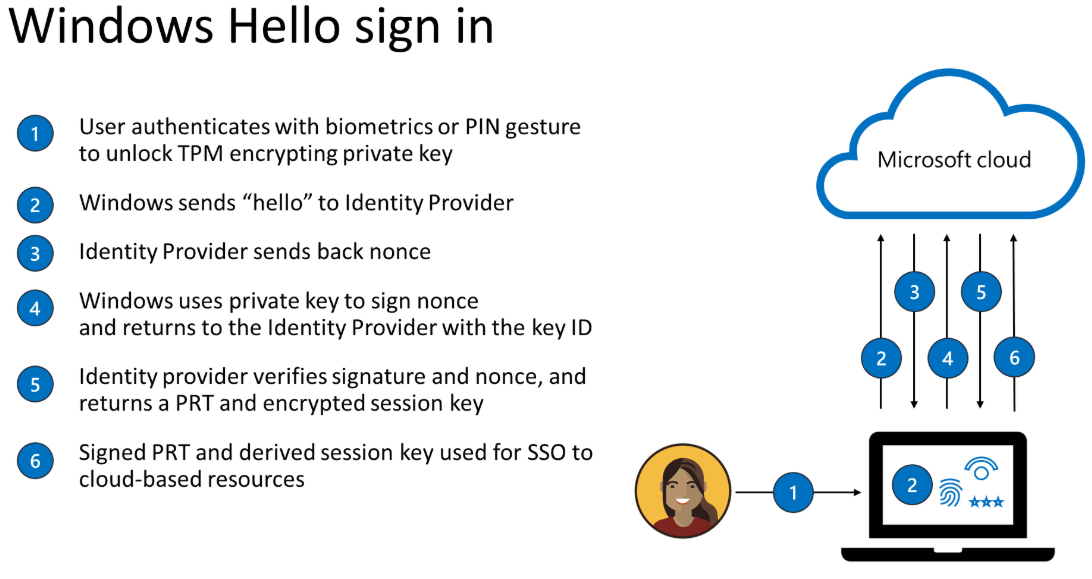

Další informace najdete v následující infografice:

Na obrázku uvedeném výše si všimněte, že nonce je zkratka pro "číslo jednou" a je náhodné nebo polonáhodné vygenerované číslo. Jakmile je Windows Hello biometrických přihlašovacích údajů nebo přihlašovacích údajů PIN kódu nastaveno, nikdy neopustí zařízení, na kterém je zřízeno. I když je pin kód Windows Hello uživatele odcizen, například prostřednictvím útoku phishing, je bez fyzického zařízení uživatele k ničemu.

Pro zvýšení zabezpečení jsou přihlašovací údaje Windows Hello chráněny čipem TPM (Trusted Platform Module), aby byly přihlašovací údaje odolné proti manipulaci a doplněny o ochranu proti zatloukání proti několika nesprávným položkám a ochranu proti škodlivému softwaru, aby se zabránilo ohrožení. Další informace o jednotném Sign-On (SSO) najdete v tomto přehledu metod jednotného přihlašování.

Ověřování Iris se vrátí zpět na PIN kód. Aby bylo možné na zařízení nastavit nový PIN kód (silný ověřovací kód), musí uživatel před dokončením procesu nedávno projít vícefaktorovým ověřováním (MFA ).

Jednotné přihlašování pomocí Správce webových účtů

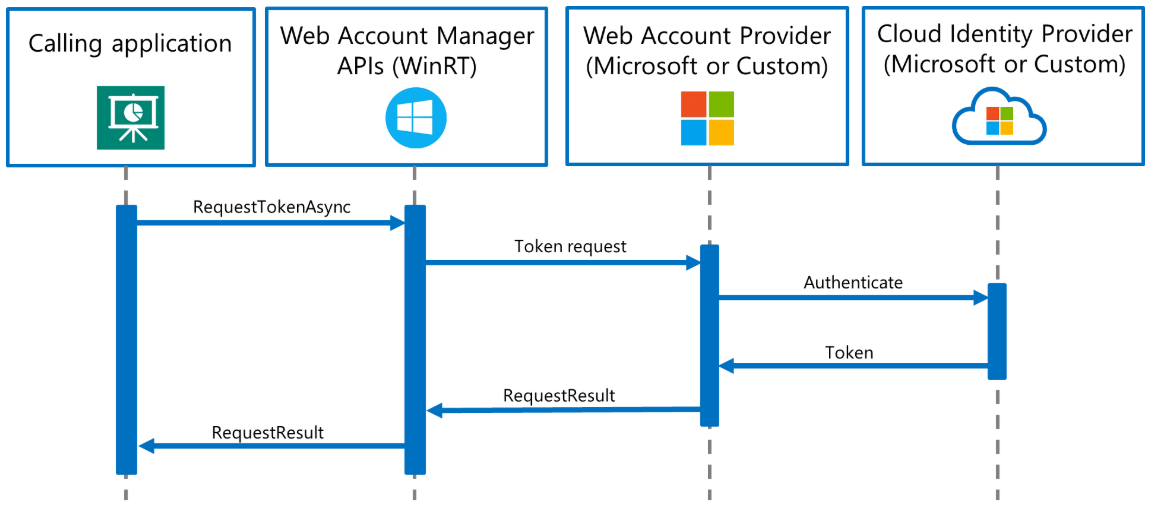

Jednotné přihlašování (SSO) umožňuje uživatelům bez hesla přihlásit se k zařízení pomocí osobního účtu uživatele nebo pracovního nebo školního účtu. Uživatel má automaticky autorizaci k jednotnému přihlašování ve všech integrovaných aplikacích a službách prostřednictvím rozhraní API Správce webových účtů.

Jakmile se identita přidá prostřednictvím jedné aplikace, může být se souhlasem uživatele dostupná všem aplikacím a službám pomocí integrace na úrovni systému. Tím se výrazně sníží zatížení přihlašování k aplikaci a uživatelům se zajistí bezproblémové prostředí identit.

Další informace o implementaci rozhraní API Správce webových účtů najdete v tématu Implementace rozhraní API Správce webových účtů.

Pro sady aplikací se specializovanými požadavky na ověřování je architektura WAM (Web Account Manager) rozšiřitelná na vlastní zprostředkovatele identit. Uživatelé si můžou stáhnout vlastního zprostředkovatele identity zabaleného jako aplikaci Univerzální platforma Windows (UPW) z Microsoft Storu a povolit jednotné přihlašování v jiných aplikacích integrovaných s tímto zprostředkovatelem identity.

Další informace o implementaci vlastních zprostředkovatelů identity WAM najdete v referenčních informacích k rozhraní API zprostředkovatele vlastních zprostředkovatelů identit WAM.

přihlášení Windows Hello a FIDO2 pomocí WebAuthn

HoloLens 2 můžou používat přihlašovací údaje uživatele bez hesla (například Windows Hello nebo klíče zabezpečení FIDO2) k bezpečnému přihlašování na webu přes Microsoft Edge a k webům, které podporují WebAuthn. FIDO2 umožňuje přihlašovacím údajům uživatele využívat výhod zařízení založených na standardech k ověřování v online služby.

Poznámka

Specifikace WebAuthn a FIDO2 CTAP2 se implementují do služeb. Podepsaná metadata určená webauthn a FIDO2 poskytují informace – například jestli byl uživatel přítomen – a ověřují ověřování pomocí místního gesta.

Stejně jako u Windows Hello i když uživatel vytvoří a zaregistruje přihlašovací údaje FIDO2, zařízení (HoloLens 2 nebo klíč zabezpečení FIDO2) vygeneruje na zařízení privátní a veřejný klíč. Privátní klíč je bezpečně uložený na zařízení a lze ho použít pouze po jeho odemknutí pomocí místního gesta, jako je biometrický kód nebo PIN kód. Při uložení privátního klíče se veřejný klíč odešle do systému účtů Microsoft v cloudu a zaregistruje se s přidruženým uživatelským účtem.

Po přihlášení pomocí účtu MSA a Microsoft Entra systém odešle vygenerované číslo nebo datovou proměnnou do zařízení HoloLens 2 nebo FIDO2. HoloLens 2 nebo zařízení používá k podepsání identifikace privátní klíč. Podepsaná identifikace a metadata se odešlou zpět do systému účtů Microsoft a ověří se pomocí veřejného klíče.

zařízení Windows Hello a FIDO2 implementují přihlašovací údaje založené na zařízení HoloLens, konkrétně na integrované zabezpečené enklávě Trusted Platform Module. Enkláva TPM ukládá privátní klíč a k jeho odemknutí vyžaduje biometriku nebo PIN kód. Podobně je bezpečnostní klíč FIDO2 malé externí zařízení s integrovanou zabezpečenou enklávou, která ukládá privátní klíč a k jeho odemknutí vyžaduje biometrický kód nebo PIN.

Obě možnosti nabízejí dvoufaktorové ověřování v jednom kroku, které pro úspěšné přihlášení vyžaduje jak zaregistrované zařízení, tak biometriku nebo PIN kód. Další informace najdete v následujícím článku o silném ověřování pomocí klíče zabezpečení FIDO2.

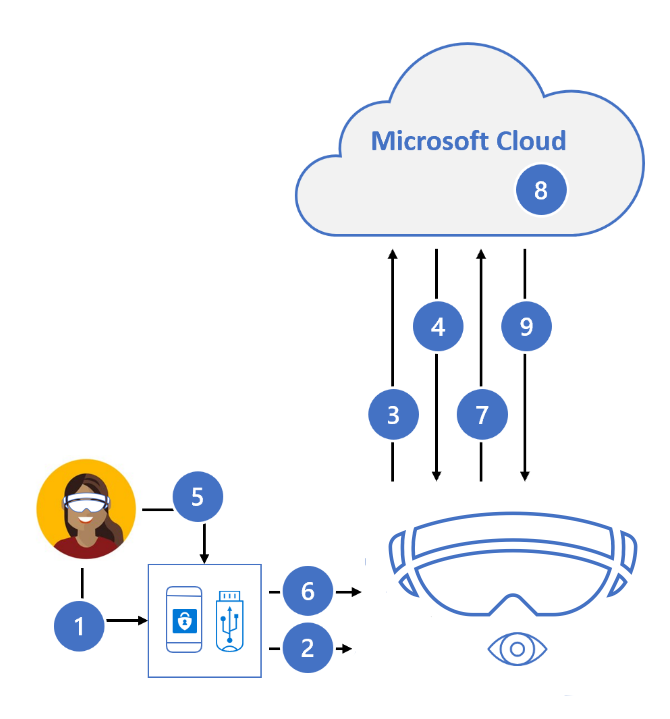

Silné ověřování pomocí klíče zabezpečení FIDO2

- Uživatel zapojuje klíč zabezpečení FIDO2 do HoloLens 2

- Windows detekuje klíč zabezpečení FIDO2

- HoloLens odešle žádost o ověření.

- Microsoft Entra ID odešle zpět nonce

- Uživatel dokončí gesto k odemknutí úložišť privátních klíčů v zabezpečené enklávě klíče zabezpečení.

- Klíč zabezpečení FIDO2 se znaménkem nonce s privátním klíčem

- Žádost o token PRT s podepsaným nonce se odešle do Microsoft Entra ID

- Microsoft Entra ID ověří klíč FIDO.

- Microsoft Entra ID vrátí PRT a TGT pro povolení přístupu k prostředkům.

MSA a Microsoft Entra ID jsou jedněmi z prvních předávajících stran, které podporují ověřování bez hesla implementací WebAuthn.

Další informace o používání WebAuthn s aplikacemi nebo sadami SDK najdete v tématu Rozhraní WEBAuthn API pro ověřování bez hesla na Windows 10.

HoloLens 2 podporuje zařízení zabezpečení FIDO2, která jsou implementovaná tak, aby splňovala požadavky uvedené na Microsoft Entra přihlašování bez hesla – měly by se podporovat klíče zabezpečení FIDO2. Ve verzi 23H2 lze čtečky NFC použít ke čtení klíče zabezpečení FIDO2, což vyžaduje, aby uživatel při přihlášení dvakrát klepnout na svůj bezpečnostní odznáček.

Podpora pro čtečky NFC

Verze HoloLensu 23H2 zahrnuje možnost, aby uživatelé mohli využívat čtečky NFC. Pomocí čtečky USB-C NFC lze HoloLens 2 zařízení integrovat s kartami NFC FIDO2, jak je podporuje Azure AD. Pro uživatele v prostředích čistých místností nebo tam, kde id badges obsahují technologii FIDO, může tato metoda povolit prostředí "Klepnutí & PIN" pro HoloLens Přihlášení. Tato funkce umožňuje uživatelům rychlejší přihlašování.

Podpora čtečky USB NFC

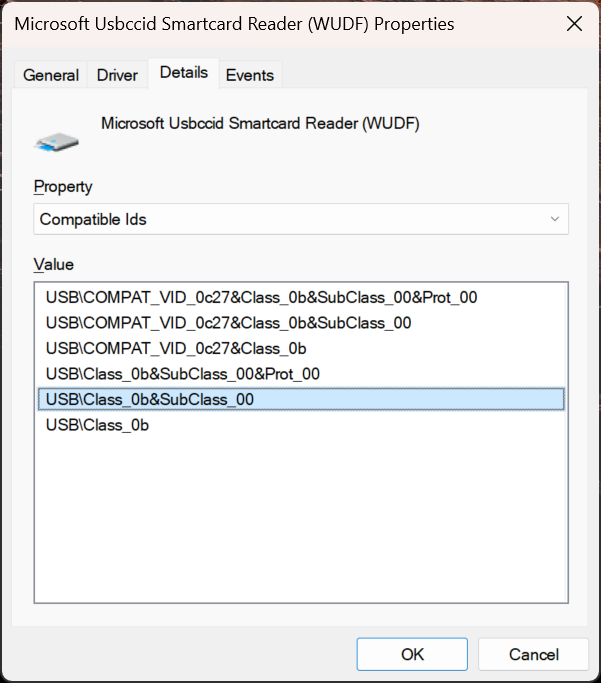

Podporují se čtečky NFC FIDO2 kompatibilní s USB-CCID (Chip Card Interface Device) se základní třídou USB 0B a podtřídou 00. Podrobnosti o ovladači třídy Microsoft pro zařízení USB CCID najdete v tématu Ovladače tříd Microsoftu pro čipové karty USB CCID . Pokud chcete zjistit, jestli je čtečka NFC kompatibilní s HoloLensem, můžete se podívat na dokumentaci od výrobce čtečky, nebo můžete použít Správce zařízení na počítači následujícím způsobem:

- Připojte čtečku USB NFC k počítači s Windows.

- V Správce zařízení vyhledejte zařízení čtečky, klikněte na něj pravým tlačítkem a vyberte Vlastnosti.

- Na kartě Podrobnosti vyberte vlastnosti Kompatibilní ID a zkontrolujte, jestli je v seznamu usb\Class_0b&SubClass_00.

Poznámka

Pokud čtečka USB NFC funguje na stolním počítači Windows s ovladačem CCID doručené pošty, očekává se, že stejná čtečka bude kompatibilní s HoloLens 2. Pokud čtečka vyžaduje ovladač jiného výrobce (buď z služba Windows Update, nebo prostřednictvím ruční instalace ovladače), není čtečka kompatibilní s HoloLens 2.

Ať už se přihlašujete k zařízení, které jste používali dříve, nebo k novému zařízení, přihlaste se pomocí čtečky NFC takto:

Na obrazovce "Jiný uživatel" zadejte klávesu FIDO / Klepněte na klávesu NFC ke čtečce.

Zadejte PIN kód FIDO.

Stiskněte tlačítko na klávese FIDO / Znovu klepněte na klávesu NFC na čtečku.

Zařízení se přihlásí.

a. Poznámka: Pokud je uživatel se zařízením nový, zobrazí se obrazovka s jedním biometrickým zpřístupněním.

Zobrazí se nabídka Start.

Poznámka

Podpora čtečky NFC pro HoloLens 2 podporuje pouze NFC CTAP pro přihlášení FIDO2. Není v plánu poskytovat stejnou úroveň podpory rozhraní WinRT API pro čipové karty jako v desktopové verzi Windows. Důvodem jsou variace mezi rozhraními WinRT API čipové karty. Kromě toho rozhraní API SCard používané pro HoloLens 2 má ve srovnání s desktopovými verzemi o něco méně funkcí a některé typy a funkce čtečky nemusí být podporovány.

Místní účty

Pro nasazení v offline režimu je možné nakonfigurovat jeden místní účet. Místní účty nejsou ve výchozím nastavení povolené a musí být nakonfigurované během zřizování zařízení. Musí se přihlásit pomocí hesla a nepodporují alternativní metody ověřování (například Windows Hello pro firmy nebo Windows Hello).

Další podrobnosti o uživatelských účtech HoloLens najdete na webu HoloLens Identity.

Správci IT prostřednictvím allowMicrosoftAccountConnection upraví, jestli má uživatel povoleno používat účet MSA pro ověřování připojení a služby nesouvisejí s e-mailem. Informace o zásadách konfigurace hesel, zásadách pro nečinné a zamykací obrazovce najdete v tématu Zámek zařízení.