Důvěryhodný přístup k pracovnímu prostoru

Prostředky infrastruktury umožňují zabezpečený přístup k účtům Azure Data Lake Storage (ADLS) Gen2 s podporou brány firewall. Pracovní prostory infrastruktury s identitou pracovního prostoru můžou bezpečně přistupovat k účtům ADLS Gen2 s povoleným přístupem k veřejné síti z vybraných virtuálních sítí a IP adres. Přístup ADLS Gen2 můžete omezit na konkrétní pracovní prostory Infrastruktury.

Pracovní prostory infrastruktury, které přistupují k účtu úložiště s důvěryhodným přístupem k pracovnímu prostoru, potřebují pro žádost správnou autorizaci. Autorizace se podporuje s přihlašovacími údaji Microsoft Entra pro účty organizace nebo instanční objekty. Další informace o pravidlech instance prostředků najdete v tématu Udělení přístupu z instancí prostředků Azure.

Pokud chcete omezit a chránit přístup k účtům úložiště s podporou brány firewall z určitých pracovních prostorů Infrastruktury, můžete nastavit pravidlo instance prostředku tak, aby umožňovalo přístup z konkrétních pracovních prostorů Infrastruktury.

Poznámka:

Přístup k důvěryhodnému pracovnímu prostoru je obecně dostupný, ale dá se použít jenom v kapacitách SKU F. Informace o nákupu předplatného Fabric najdete v tématu Zakoupení předplatného Microsoft Fabric. Důvěryhodný přístup k pracovnímu prostoru není podporován v kapacitách zkušební verze.

V tomto článku se dozvíte, jak:

Nakonfigurujte důvěryhodný přístup k pracovnímu prostoru v účtu úložiště ADLS Gen2.

Vytvořte zástupce OneLake v Objektu Fabric Lakehouse, který se připojuje k účtu úložiště ADLS Gen2 s povoleným přístupem k důvěryhodnému pracovnímu prostoru.

Vytvořte datový kanál pro přímé připojení k účtu ADLS Gen2 s podporou brány firewall, který má povolený důvěryhodný přístup k pracovnímu prostoru.

Pomocí příkazu T-SQL COPY ingestujte data do vašeho skladu z účtu ADLS Gen2 s podporou brány firewall, který má povolený důvěryhodný přístup k pracovnímu prostoru.

Konfigurace důvěryhodného přístupu k pracovnímu prostoru v ADLS Gen2

Pravidlo instance prostředku prostřednictvím šablony ARM

Konkrétní pracovní prostory Infrastruktury můžete nakonfigurovat tak, aby přistupovaly k vašemu účtu úložiště na základě jejich identity pracovního prostoru. Pravidlo instance prostředku můžete vytvořit nasazením šablony ARM s pravidlem instance prostředku. Vytvoření pravidla instance prostředku:

Přihlaste se k webu Azure Portal a přejděte na vlastní nasazení.

V editoru zvolte Vytvořit vlastní šablonu. Ukázkovou šablonu ARM, která vytvoří pravidlo instance prostředku, najdete v ukázce šablony ARM.

V editoru vytvořte pravidlo instance prostředku. Po dokončení zvolte Zkontrolovat a vytvořit.

Na kartě Základy , která se zobrazí, zadejte požadované podrobnosti projektu a instance. Po dokončení zvolte Zkontrolovat a vytvořit.

Na kartě Zkontrolovat a vytvořit , která se zobrazí, zkontrolujte souhrn a pak vyberte Vytvořit. Pravidlo se odešle k nasazení.

Po dokončení nasazení budete moct přejít k prostředku.

Poznámka:

- Pravidla instancí prostředků pro pracovní prostory Fabric lze vytvořit pouze pomocí šablon ARM nebo PowerShellu. Vytváření prostřednictvím webu Azure Portal se nepodporuje.

- Id předplatného "00000000-0000-0000-0000-00000000000" musí být použito pro id prostředku pracovního prostoru Fabric.

- ID pracovního prostoru pro pracovní prostor Fabric můžete získat prostřednictvím adresy URL adresního řádku.

Tady je příklad pravidla instance prostředku, které je možné vytvořit prostřednictvím šablony ARM. Úplný příklad najdete v ukázce šablony ARM.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Pravidlo instance prostředku prostřednictvím skriptu PowerShellu

Pravidlo instance prostředku můžete vytvořit pomocí PowerShellu pomocí následujícího skriptu.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Výjimka důvěryhodné služby

Pokud vyberete výjimku důvěryhodné služby pro účet ADLS Gen2 s povoleným přístupem k veřejné síti z vybraných virtuálních sítí a IP adres, budou mít pracovní prostory Fabric s identitou pracovního prostoru přístup k účtu úložiště. Pokud je zaškrtnuté políčko výjimky důvěryhodné služby, budou mít všechny pracovní prostory v kapacitách prostředků infrastruktury vašeho tenanta, které mají identitu pracovního prostoru, přístup k datům uloženým v účtu úložiště.

Tato konfigurace se nedoporučuje a podpora se může v budoucnu ukončit. K udělení přístupu ke konkrétním prostředkům doporučujeme použít pravidla instance prostředků.

Kdo může nakonfigurovat účty úložiště pro přístup k důvěryhodným službám?

Přispěvatel účtu úložiště (role Azure RBAC) může nakonfigurovat pravidla instance prostředků nebo výjimku důvěryhodné služby.

Jak používat důvěryhodný přístup k pracovnímu prostoru v prostředcích infrastruktury

V současné době existují tři způsoby použití důvěryhodného přístupu k pracovnímu prostoru pro zabezpečený přístup k datům z Prostředků infrastruktury:

V Objektu Fabric Lakehouse můžete vytvořit novou klávesovou zkratku ADLS a začít analyzovat data pomocí Sparku, SQL a Power BI.

Můžete vytvořit datový kanál , který využívá důvěryhodný přístup k pracovnímu prostoru pro přímý přístup k účtu ADLS Gen2 s podporou brány firewall.

Můžete použít příkaz T-SQL Copy, který využívá důvěryhodný přístup pracovního prostoru k ingestování dat do skladu Fabric.

Následující části ukazují, jak tyto metody používat.

Vytvoření zástupce OneLake pro účet úložiště s důvěryhodným přístupem k pracovnímu prostoru

S identitou pracovního prostoru nakonfigurovanou v prostředcích infrastruktury a povoleným důvěryhodným přístupem k pracovnímu prostoru v účtu úložiště ADLS Gen2 můžete vytvořit zástupce OneLake pro přístup k datům z Prostředků infrastruktury. Stačí v Objektu Fabric Lakehouse vytvořit novou klávesovou zkratku ADLS a začít analyzovat data pomocí Sparku, SQL a Power BI.

Požadavky

- Pracovní prostor Prostředků infrastruktury přidružený ke kapacitě Fabric. Viz identita pracovního prostoru.

- Vytvořte identitu pracovního prostoru přidruženou k pracovnímu prostoru Fabric.

- Uživatelský účet nebo instanční objekt používaný k ověřování v zástupce by měl mít v účtu úložiště role Azure RBAC. Objekt zabezpečení musí mít roli Přispěvatel dat objektů blob úložiště, Vlastník dat objektů blob úložiště nebo Čtenář dat objektů blob úložiště v oboru účtu úložiště, nebo roli Delegátor dat objektů blob úložiště v oboru účtu úložiště společně s přístupem na úrovni složky v rámci kontejneru. Přístup na úrovni složky je možné poskytnout prostřednictvím role RBAC na úrovni kontejneru nebo prostřednictvím přístupu na úrovni konkrétní složky.

- Nakonfigurujte pravidlo instance prostředku pro účet úložiště.

Poznámka:

- Existující klávesové zkratky v pracovním prostoru, který splňuje požadavky, se automaticky spustí pro podporu přístupu k důvěryhodným službám.

- Pro účet úložiště musíte použít ID adresy URL DFS. Tady je příklad:

https://StorageAccountName.dfs.core.windows.net

Kroky

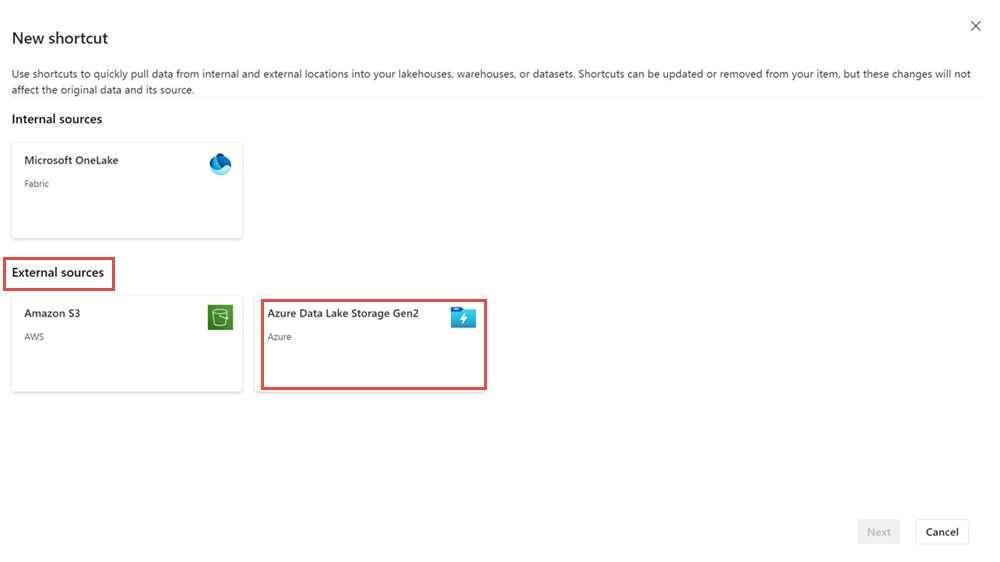

Začněte vytvořením nové klávesové zkratky v Lakehouse.

Otevře se průvodce novým zástupcem .

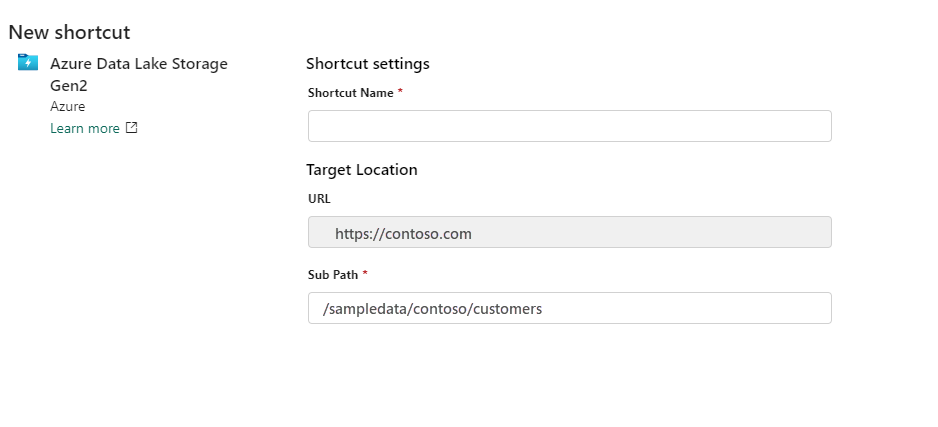

V části Externí zdroje vyberte Azure Data Lake Storage Gen2.

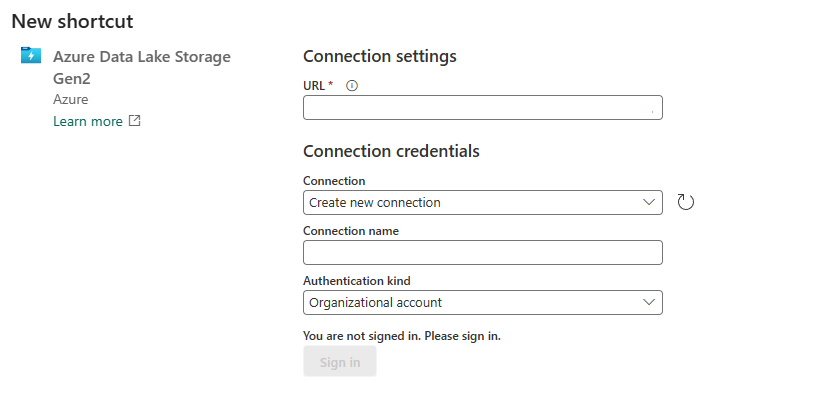

Zadejte adresu URL účtu úložiště, který je nakonfigurovaný s důvěryhodným přístupem k pracovnímu prostoru, a zvolte název připojení. Pro typ ověřování zvolte účet organizace nebo instanční objekt.

Až budete hotovi, vyberte Další.

Zadejte název zástupce a dílčí cestu.

Až budete hotovi, vyberte Vytvořit.

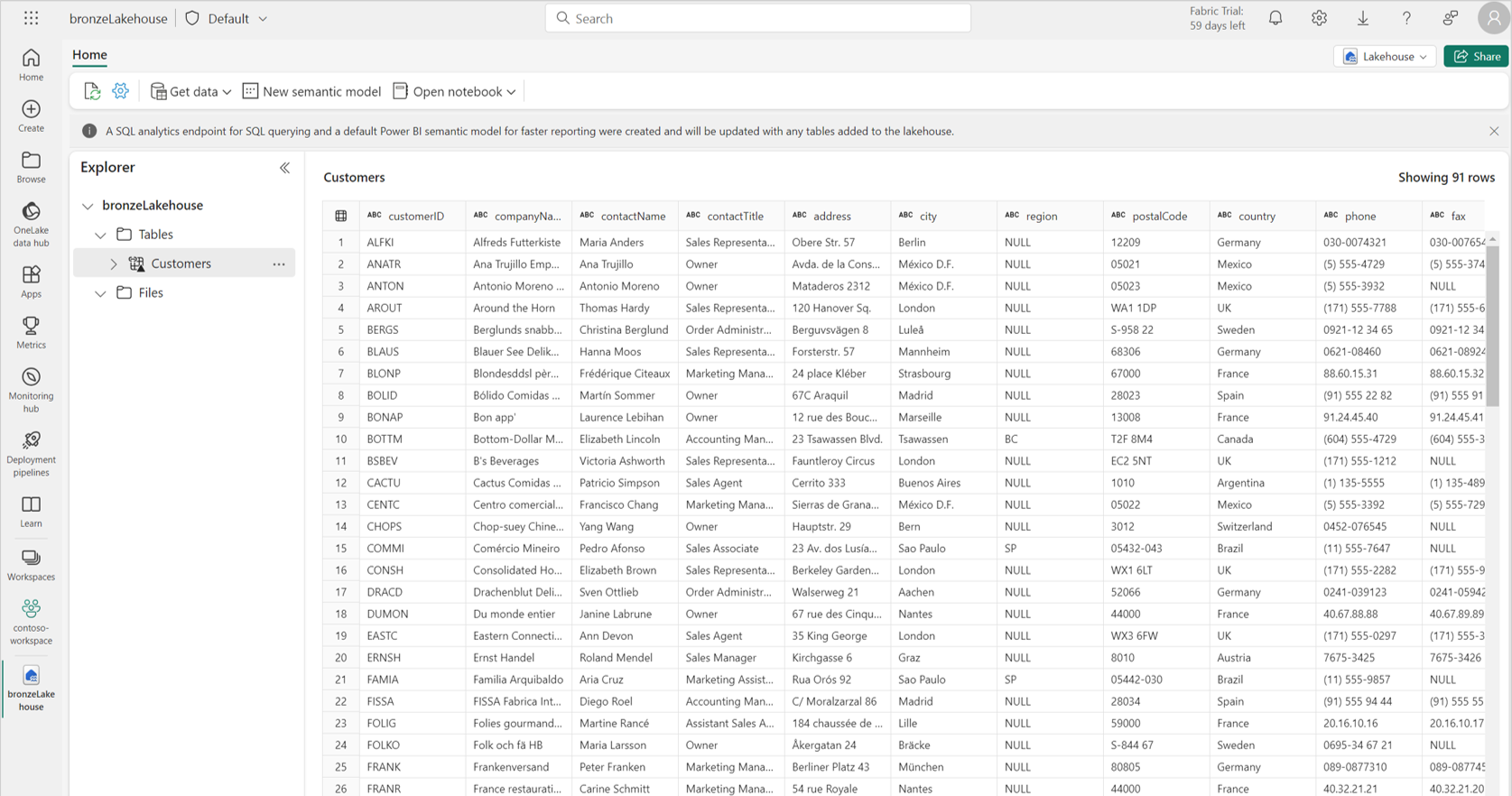

Vytvoří se zástupce lakehouse a v této zkratce byste měli být schopni zobrazit náhled dat úložiště.

Použití zástupce OneLake k účtu úložiště s důvěryhodným přístupem k pracovnímu prostoru v položkách infrastruktury

S OneCopy v prostředcích infrastruktury máte přístup ke svým zástupcům OneLake s důvěryhodným přístupem ze všech úloh Fabric.

Spark: Pomocí Sparku můžete přistupovat k datům ze svých zkratek OneLake. Když se ve Sparku používají klávesové zkratky, zobrazí se ve OneLake jako složky. Stačí odkazovat na název složky pro přístup k datům. Zástupce OneLake můžete použít k účtům úložiště s důvěryhodným přístupem k pracovnímu prostoru v poznámkových blocích Sparku.

Koncový bod analýzy SQL: Klávesové zkratky vytvořené v části Tabulky vašeho jezera jsou k dispozici také v koncovém bodu analýzy SQL. Koncový bod analýzy SQL můžete otevřít a dotazovat se na data stejně jako jakoukoli jinou tabulku.

Kanály: Datové kanály mají přístup ke spravovaným zástupcům účtů úložiště s důvěryhodným přístupem k pracovnímu prostoru. Datové kanály je možné použít ke čtení z účtů úložiště nebo k zápisu do účtů úložiště prostřednictvím zkratek OneLake.

Toky dat v2: Toky dat Gen2 je možné použít pro přístup ke spravovaným zástupcům účtů úložiště s důvěryhodným přístupem k pracovnímu prostoru. Toky dat Gen2 můžou číst z účtů úložiště nebo zapisovat do nich prostřednictvím zástupců OneLake.

Sémantické modely a sestavy: Výchozí sémantický model přidružený ke koncovému bodu sql Analytics ve službě Lakehouse může číst spravované zástupce účtů úložiště s důvěryhodným přístupem k pracovnímu prostoru. Pokud chcete zobrazit spravované tabulky ve výchozím sémantickém modelu, přejděte na položku koncového bodu analýzy SQL, vyberte Vytváření sestav a zvolte Automaticky aktualizovat sémantický model.

Můžete také vytvořit nové sémantické modely, které odkazují na zástupce tabulek na účty úložiště s důvěryhodným přístupem k pracovnímu prostoru. Přejděte do koncového bodu analýzy SQL, vyberte Vytváření sestav a zvolte Nový sémantický model.

Sestavy můžete vytvářet nad výchozími sémantických modelů a vlastními sémantickými modely.

Databáze KQL: V databázi KQL můžete také vytvořit zástupce OneLake pro ADLS Gen2. Postup vytvoření spravované zástupce s důvěryhodným přístupem k pracovnímu prostoru zůstane stejný.

Vytvoření datového kanálu do účtu úložiště s důvěryhodným přístupem k pracovnímu prostoru

S identitou pracovního prostoru nakonfigurovanou v prostředcích infrastruktury a povoleným důvěryhodným přístupem v účtu úložiště ADLS Gen2 můžete vytvořit datové kanály pro přístup k datům z Prostředků infrastruktury. Můžete vytvořit nový datový kanál pro kopírování dat do Fabric Lakehouse a pak můžete začít analyzovat data pomocí Sparku, SQL a Power BI.

Požadavky

- Pracovní prostor Prostředků infrastruktury přidružený ke kapacitě Fabric. Viz identita pracovního prostoru.

- Vytvořte identitu pracovního prostoru přidruženou k pracovnímu prostoru Fabric.

- Uživatelský účet nebo instanční objekt použitý k vytvoření připojení by měl mít v účtu úložiště role Azure RBAC. Objekt zabezpečení musí mít roli Přispěvatel dat objektů blob služby Storage, Vlastník dat objektů blob úložiště nebo Čtenář dat objektů blob úložiště v oboru účtu úložiště.

- Nakonfigurujte pravidlo instance prostředku pro účet úložiště.

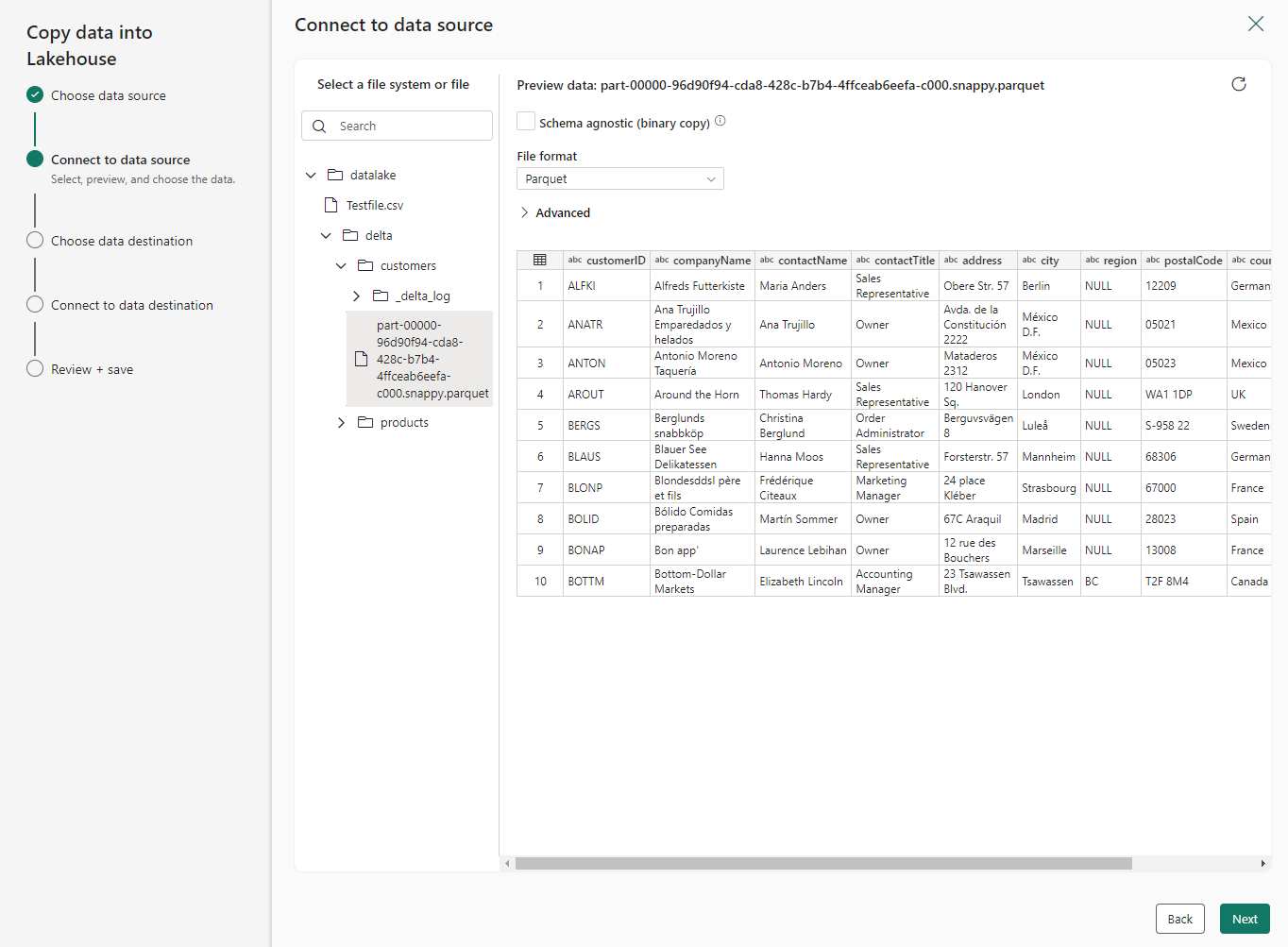

Kroky

Začněte výběrem možnosti Načíst data v jezeře.

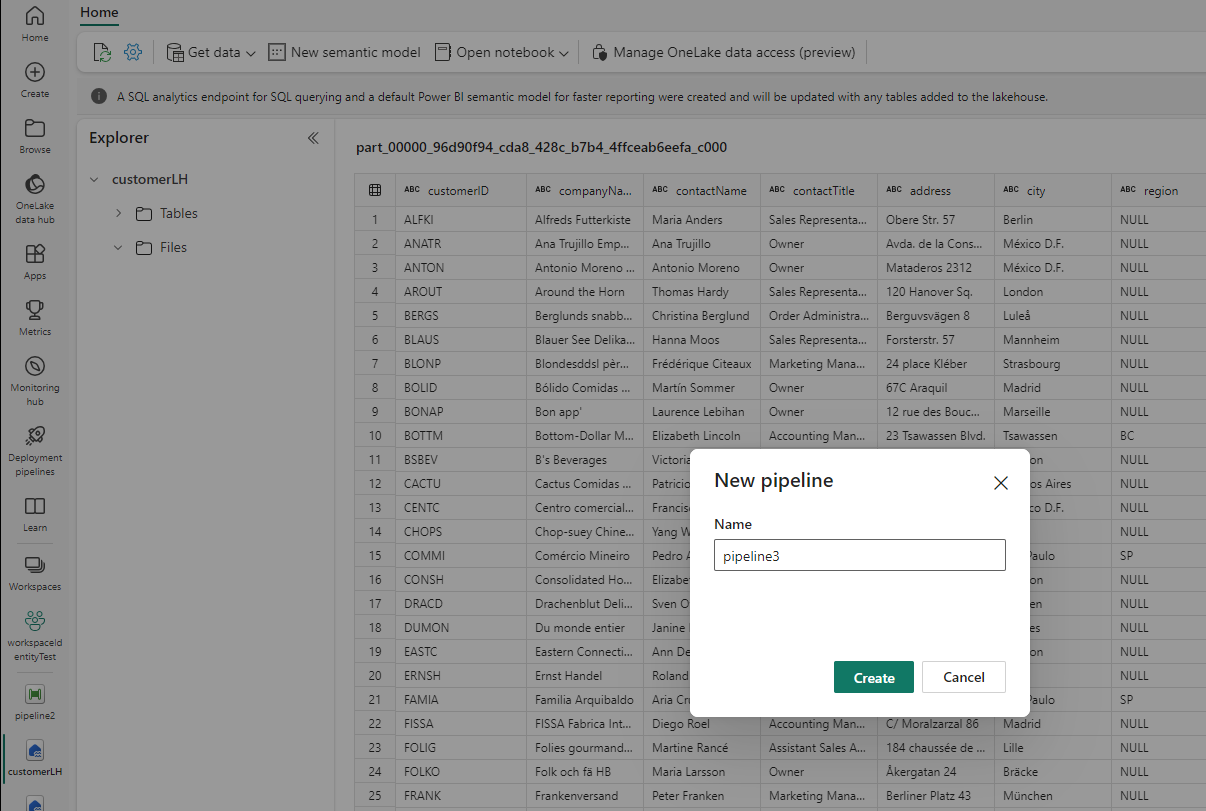

Vyberte Nový datový kanál. Zadejte název kanálu a pak vyberte Vytvořit.

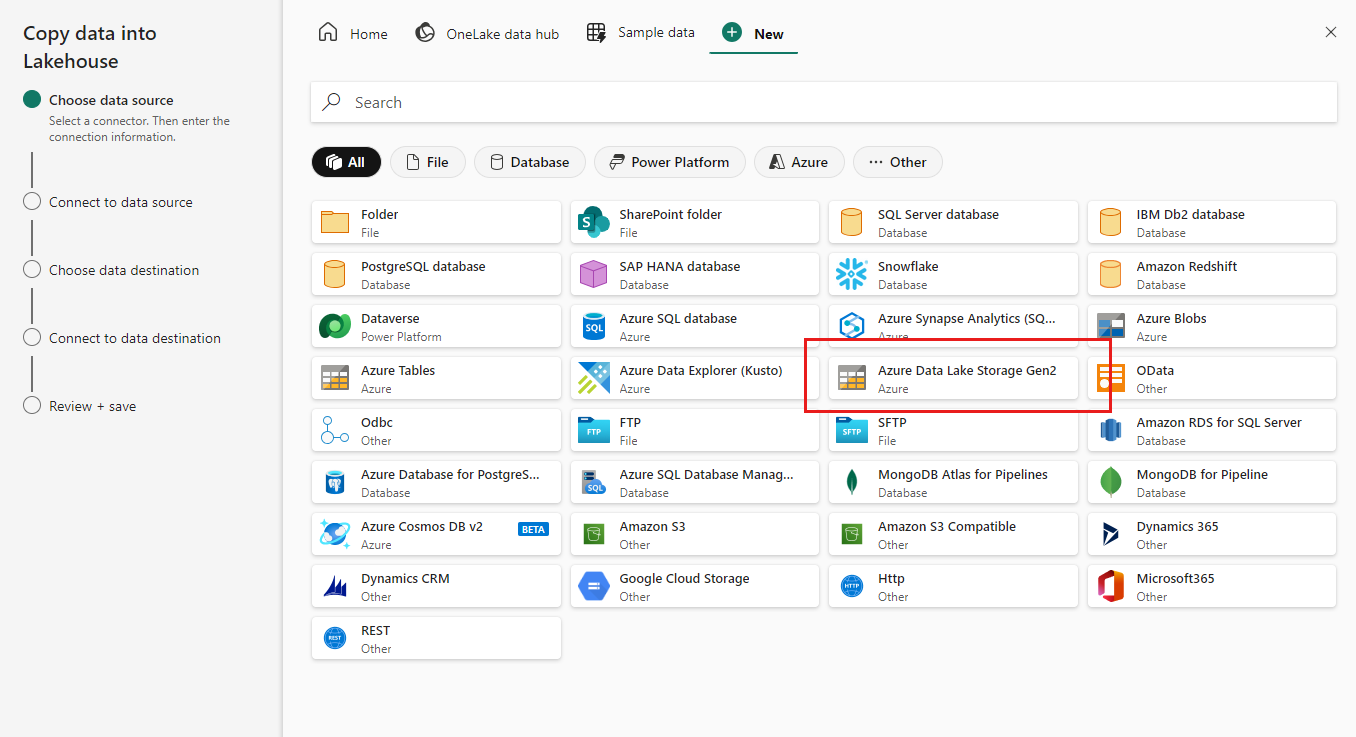

Jako zdroj dat zvolte Azure Data Lake Gen2 .

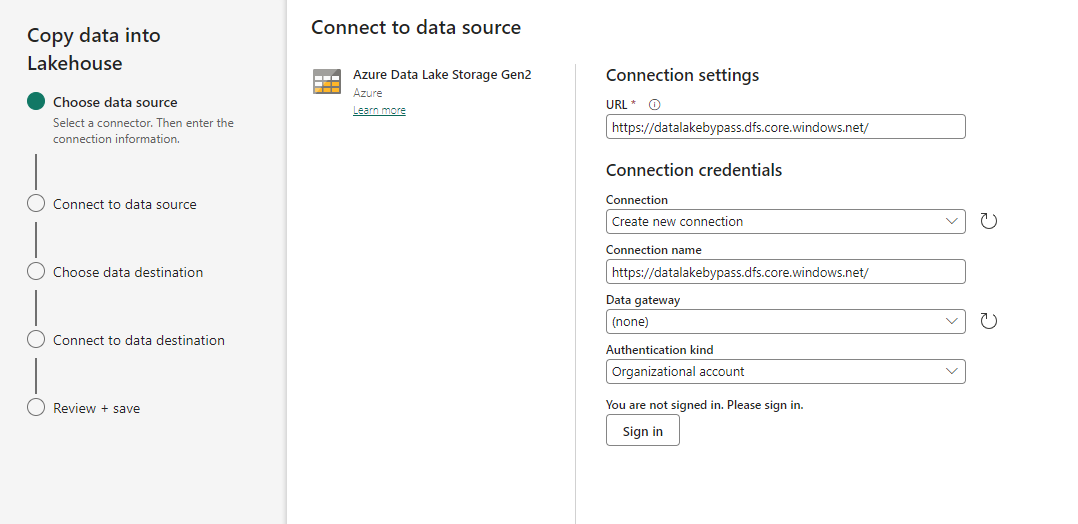

Zadejte adresu URL účtu úložiště, který je nakonfigurovaný s důvěryhodným přístupem k pracovnímu prostoru, a zvolte název připojení. Pro typ ověřování zvolte účet organizace nebo instanční objekt.

Až budete hotovi, vyberte Další.

Vyberte soubor, který potřebujete zkopírovat do jezera.

Až budete hotovi, vyberte Další.

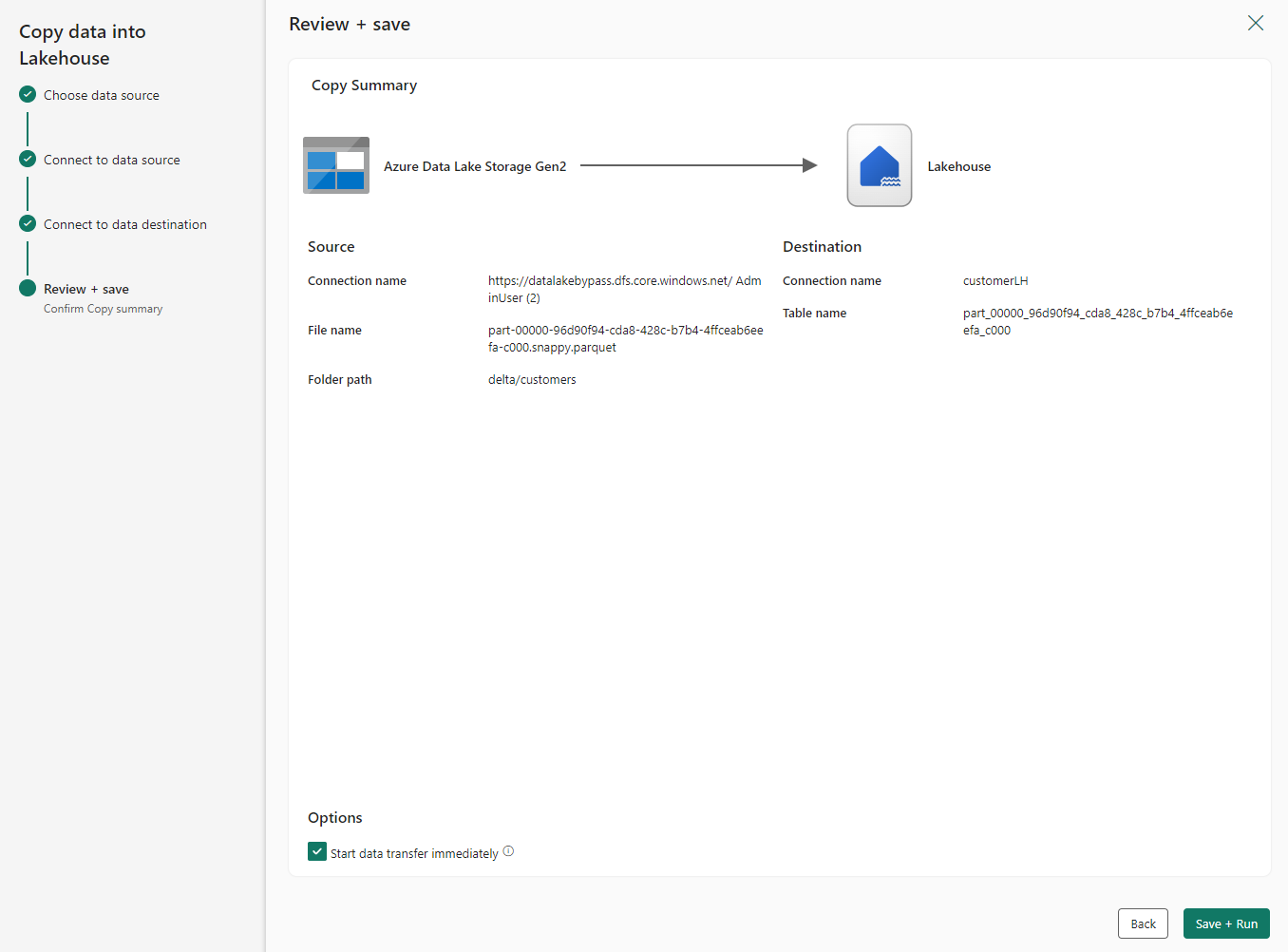

Na obrazovce Zkontrolovat a uložit vyberte Spustit přenos dat okamžitě. Až budete hotovi, vyberte Uložit a spustit.

Když se stav kanálu změní z fronty na Úspěch, přejděte do lakehouse a ověřte, že se vytvořily datové tabulky.

Použití příkazu T-SQL COPY k ingestování dat do skladu

S identitou pracovního prostoru nakonfigurovanou v prostředcích infrastruktury a povoleným důvěryhodným přístupem v účtu úložiště ADLS Gen2 můžete pomocí příkazu COPY T-SQL ingestovat data do vašeho skladu Fabric. Jakmile se data ingestují do skladu, můžete začít analyzovat data pomocí SQL a Power BI. Uživatelé s oprávněními správce, člena, přispěvatele, prohlížeče pracovního prostoru nebo oprávnění ke čtení ve skladu můžou používat důvěryhodný přístup spolu s příkazem T-SQL COPY.

Omezení a důležité informace

- Důvěryhodný přístup k pracovnímu prostoru se podporuje pro pracovní prostory v libovolné kapacitě skladové položky Fabric F.

- Důvěryhodný přístup k pracovnímu prostoru můžete použít jenom v zkratkách OneLake, datových kanálech a příkazu T-SQL COPY. Pokud chcete bezpečně přistupovat k účtům úložiště z Fabric Sparku, přečtěte si téma Spravované privátní koncové body pro Prostředky infrastruktury.

- Pokud se pracovní prostor s identitou pracovního prostoru migruje na kapacitu mimo prostředky infrastruktury nebo do kapacity prostředků infrastruktury, která není SKU F, důvěryhodný přístup k pracovnímu prostoru přestane po hodině fungovat.

- Stávající klávesové zkratky vytvořené před 10. říjnem 2023 nepodporují důvěryhodný přístup k pracovnímu prostoru.

- Připojení pro důvěryhodný přístup k pracovnímu prostoru není možné vytvářet ani upravovat ve správě připojení a bran.

- Připojení k účtům úložiště s podporou brány firewall budou mít stav Offline ve správě připojení a bran.

- Pokud znovu použijete připojení, která podporují přístup k důvěryhodným pracovním prostorům v jiných položkách prostředků infrastruktury, než jsou zástupci a kanály nebo v jiných pracovních prostorech, nemusí fungovat.

- Pouze účet organizace, instanční objekta identita pracovního prostoru musí být použita pro ověřování účtů úložiště pro důvěryhodný přístup k pracovnímu prostoru v klávesových zkratkách a kanálech.

- Kanály nemůžou zapisovat do zkratek tabulky OneLake v účtech úložiště s důvěryhodným přístupem k pracovnímu prostoru. Jedná se o dočasné omezení.

- Je možné nakonfigurovat maximálně 200 pravidel instance prostředků. Další informace najdete v tématu Omezení a kvóty předplatného Azure – Azure Resource Manager.

- Důvěryhodný přístup k pracovnímu prostoru funguje jenom v případech, kdy je povolený veřejný přístup z vybraných virtuálních sítí a IP adres.

- Pravidla instance prostředků pro pracovní prostory infrastruktury se musí vytvářet prostřednictvím šablon ARM. Pravidla instance prostředků vytvořená prostřednictvím uživatelského rozhraní webu Azure Portal se nepodporují.

- Před existujícími zástupci v pracovním prostoru, který splňuje požadavky, se automaticky spustí pro podporu přístupu k důvěryhodným službám.

- Pokud má vaše organizace zásady podmíněného přístupu entra pro identity úloh, které zahrnují všechny instanční objekty, důvěryhodný přístup k pracovnímu prostoru nebude fungovat. V takových případech musíte vyloučit konkrétní identity pracovního prostoru Infrastruktury ze zásad podmíněného přístupu pro identity úloh.

- Důvěryhodný přístup k pracovnímu prostoru se nepodporuje, pokud se k vytvoření zástupce používá instanční objekt.

- Důvěryhodný přístup k pracovnímu prostoru není kompatibilní s požadavky napříč tenanty.

Ukázka šablony ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}