Nejčastější dotazy

Tato stránka obsahuje nejčastější dotazy k ověřitelným přihlašovacím údajům a decentralizované identitě. Otázky jsou uspořádané do následujících částí.

Základy

Co je TO?

Decentralizované identifikátory (DID) jsou jedinečné identifikátory používané k zabezpečení přístupu k prostředkům, podepisování a ověřování přihlašovacích údajů a usnadnění výměny dat mezi aplikacemi. Na rozdíl od tradičních uživatelských jmenach Identifikátory DID existují nezávisle na jakékoli externí organizaci nebo důvěryhodném zprostředkovateli. Specifikace decentralizovaného identifikátoru W3C podrobněji vysvětluje identifikátory DID.

Proč potřebujeme DID?

Digitální důvěryhodnost v zásadě vyžaduje, aby účastníci vlastní a mohli řídit své identity a identita začíná na identifikátoru. V době každodenního porušení zabezpečení rozsáhlých systémů a útoků na centralizované identifikátory honeypotů se decentralizovaná identita stává kritickou potřebou zabezpečení pro spotřebitele a firmy. Jednotlivci, kteří vlastní a řídí své identity, můžou vyměňovat ověřitelná data a doklady. Distribuované prostředí přihlašovacích údajů umožňuje automatizaci mnoha obchodních procesů, které jsou momentálně ručně náročné a náročné na práci.

Co je ověřitelné přihlašovací údaje?

Přihlašovací údaje jsou součástí našeho každodenního života. Licence řidiče se používají k tvrzení, že jsme schopni obsluhovat motorové vozidlo. Univerzity je možné použít k uplatnění naší úrovně vzdělání a státních pasů, které nám umožňují cestovat mezi zeměmi a oblastmi. Ověřitelné přihlašovací údaje poskytují mechanismus pro vyjádření těchto typů přihlašovacích údajů na webu způsobem, který je kryptograficky zabezpečený, ochrana osobních údajů respektující a strojově ověřitelná. Specifikace ověřitelných přihlašovacích údajů W3C podrobněji vysvětluje ověřitelné přihlašovací údaje.

Koncepční otázky

Co se stane, když uživatel ztratí telefon? Můžou obnovit svou identitu?

Existuje několik způsobů, jak uživatelům nabídnout mechanismus obnovení, z nichž každý má své vlastní kompromisy. Microsoft v současné době vyhodnocuje možnosti a navrhování přístupů k obnovení, které nabízejí pohodlí a zabezpečení při současném respektování ochrany osobních údajů a samoobslužné suverenity uživatele.

Jak může uživatel důvěřovat žádosti od vystavitele nebo ověřitele? Jak znají, že je skutečný DID pro organizaci?

Implementujeme specifikace dobře známé konfigurace DID nadace decentralizované identity, abychom připojili DID k vysoce známému existujícímu systému, názvům domén. Každý DID vytvořený pomocí Ověřené ID Microsoft Entra má možnost zahrnout kořenový název domény, který je kódován v dokumentu DID. Další informace o propojených doménách najdete v článku Odkaz na vaši doménu s distribuovaným identifikátorem .

Jaká jsou omezení velikosti ověřitelných přihlašovacích údajů v ověřeném ID?

- Žádost o vystavení – 1 MB

- Fotografie v ověřitelných přihlašovacích údajích - 1 MB

- Výsledek zpětného volání 10 MB bez potvrzení

Jaké jsou licenční požadavky?

Pro vydání ověřitelných přihlašovacích údajů neexistují žádné zvláštní licenční požadavky.

Návody resetovat službu Ověřené ID Microsoft Entra?

Resetování vyžaduje, abyste se odhlásili a přihlásili se zpět ke službě Ověřené ID Microsoft Entra. Vaše stávající konfigurace ověřitelných přihlašovacích údajů se resetuje a váš tenant získá novou funkci DID, která se má použít při vystavování a prezentaci.

- Postupujte podlepokynůch

- Projděte si kroky nasazení Ověřené ID Microsoft Entra a překonfigurujte službu.

- Pokud ručně nastavujete Ověřené ID, zvolte umístění služby Azure Key Vault, které se má nacházet ve stejné nebo nejbližší oblasti. Volba stejné oblasti zabraňuje problémům s výkonem a latencí.

- Dokončete nastavení služby ověřitelných přihlašovacích údajů. Musíte znovu vytvořit svoje přihlašovací údaje.

- Musíte také vydat nové přihlašovací údaje, protože váš tenant teď obsahuje nové DID.

Jak můžu zkontrolovat oblast tenanta Microsoft Entra?

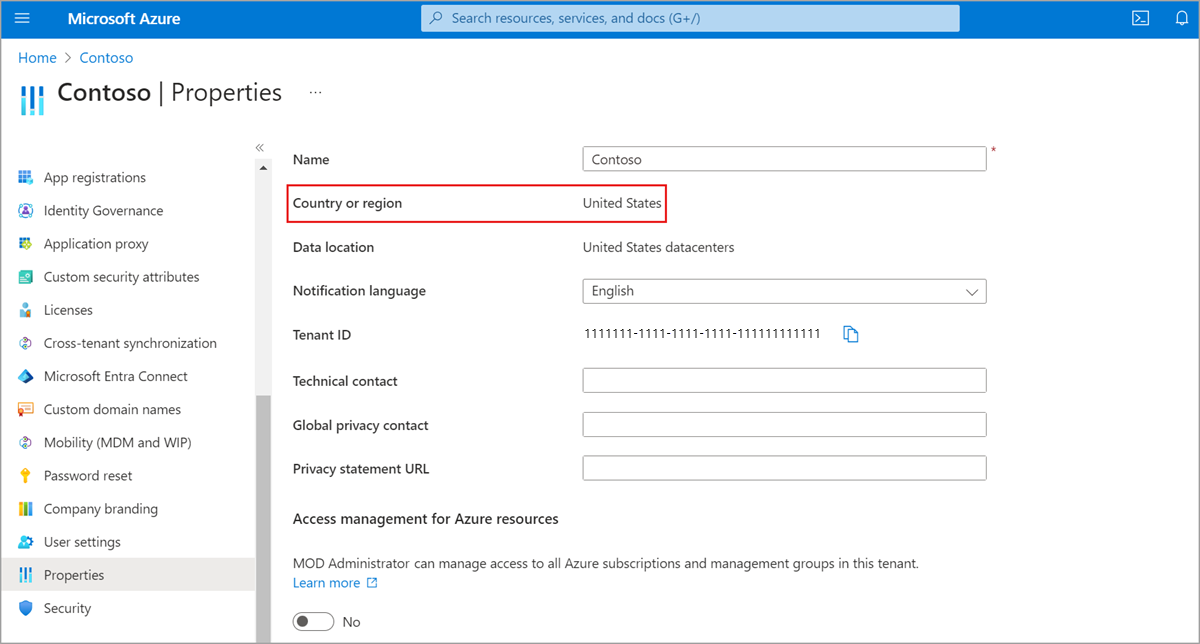

Na webu Azure Portal přejděte na ID Microsoft Entra pro předplatné, které používáte pro nasazení Ověřené ID Microsoft Entra.

V části Spravovat vyberte Vlastnosti.

Podívejte se na hodnotu země nebo oblasti. Pokud je hodnota země nebo oblast v Evropě, vaše služba Ověřené ID Microsoft Entra je nastavená v Evropě.

Podporuje Ověřené ID Microsoft Entra ION jako metodu DID?

Ověřené ID podporovalo metodu DID:ION ve verzi Preview až do prosince 2023, po které byla ukončena.

Návody přejít na web z did:ion?

Pokud chcete přejít z did:webdid:ion, můžete postupovat podle těchto kroků prostřednictvím rozhraní API pro správu. Změna autority vyžaduje opakované zadání všech přihlašovacích údajů:

Export existujících definic přihlašovacích údajů did:ion

- Pro autoritu

did:ionpoužijte portál ke zkopírování všech definic zobrazení a pravidel existujících přihlašovacích údajů. - Pokud máte více než jednu autoritu, musíte použít rozhraní API pro správu, pokud autorita

did:ionnení výchozí autoritou. V tenantovi ověřeného ID se připojte pomocí rozhraní API pro správu a vypíšete příslušné autority, abyste získali ID autoritydid:ion. Pak pomocí rozhraní API kontraktů seznamů je vyexportujte a uložte výsledek do souboru, abyste je mohli znovu vytvořit.

Vytvoření nové did:web authority

-

Pomocí onboardového rozhraní API vytvořte novou

did:webautoritu. Případně pokud má váš tenant jenom jednu autoritu did:ion, můžete také provést výslovný nesouhlas se službou a poté provést operaci výslovného souhlasu s restartováním s konfigurací ověřených ID. V takovém případě si můžete vybrat mezi rychlým a ručním nastavením. - Pokud nastavujete webovou autoritu pomocí rozhraní API pro správu, musíte volat vygenerovaný dokument DID, který vygeneruje dokument did, a volat vygenerování dobře známého dokumentu a pak nahrát soubory JSON do příslušné dobře známé cesty.

Opětovné vytvoření definic přihlašovacích údajů

Po vytvoření nové did:web autority je potřeba znovu vytvořit definice přihlašovacích údajů. Můžete to udělat buď prostřednictvím portálu, pokud jste se odhlásili a znovu se přihlásili, nebo k jejich opětovnému vytvoření potřebujete použít rozhraní API pro vytvoření kontraktu.

Aktualizace existujících aplikací

- Aktualizujte některou z existujících aplikací (vystavitel/ověřovatel aplikací), aby používala novou

did:web authorityaplikaci . U aplikací pro vystavování aktualizujte také adresu URL manifestu přihlašovacích údajů. - Otestujte toky vystavování a ověřování z nové autority did:web. Po úspěšném dokončení testů přejděte k dalšímu kroku pro odstranění autority ion.

Odstranit did:ion authority

Pokud jste se neodhlásili a znovu se přihlásili, musíte odebrat starou did:ion autoritu. Pomocí rozhraní API pro odstranění autority odstraňte autoritu did:ion.

Pokud překonfiguruji službu Ověřené ID Microsoft Entra, musím znovu propojit službu DID s mou doménou?

Ano, po změně konfigurace služby má váš tenant nové použití DID k vydání a ověření ověřitelných přihlašovacích údajů. Musíte přidružit nový DID k vaší doméně.

Je možné požádat Microsoft o načtení "starých identifikátorů DID"?

Ne, v tomto okamžiku není možné nechat tenanta DID po odhlášení ze služby.

Nemůžu používat ngrok, co mám dělat?

Kurzy pro nasazení a spuštění ukázek popisují použití ngrok nástroje jako proxy aplikace. Tento nástroj někdy zablokují správci IT v podnikových sítích. Alternativou je nasazení ukázky do služby Aplikace Azure a jeho spuštění v cloudu. Následující odkazy vám pomůžou nasadit příslušnou ukázku do služby Aplikace Azure Service. Cenová úroveň Free je dostatečná pro hostování ukázky. Pro každý kurz musíte začít tak, že nejprve vytvoříte instanci služby Aplikace Azure Service, pak přeskočíte vytváření aplikace, protože už aplikaci máte, a pak pokračujte v kurzu s jeho nasazením.

- Dotnet – Publikování do služby App Service

- Uzel – Nasazení do služby App Service

- Java – Nasazení do služby App Service Do ukázky musíte přidat modul plug-in maven pro službu Aplikace Azure Service.

- Python – Nasazení pomocí editoru Visual Studio Code

Bez ohledu na to, jaký jazyk ukázky používáte, se název hostitele https://something.azurewebsites.net Aplikace Azure Service používá jako veřejný koncový bod. Nemusíte konfigurovat něco navíc, aby fungovalo. Pokud provedete změny kódu nebo konfigurace, musíte ukázku znovu nasadit do služby Aplikace Azure Services. Řešení potíží nebo ladění není tak snadné jako spuštění ukázky na místním počítači, kde trasování v okně konzoly ukazuje chyby, ale pomocí streamu protokolů můžete dosáhnout téměř stejného problému.

Posílení zabezpečení sítě pro události zpětného volání

Rozhraní API služby požadavku využívá zpětné volání na adresu URL , kterou poskytuje aplikace předávající strany. Tato adresa URL musí být dostupná ze systému ověřených ID, aby bylo možné přijímat zpětná volání. Zpětná volání pocházejí z infrastruktury Azure ve stejné oblasti jako váš tenant Microsoft Entra. Pokud potřebujete posílit zabezpečení sítě, máte dvě možnosti.

- Použijte značkyslužby Azure Firewall AzureCloud.

- Ke konfiguraci brány firewall použijte publikovaný rozsah CIDR. Potřebujete použít AzureCloud.oblasti , které odpovídají místu, kde je váš tenant Microsoft Entra nasazen pro konfiguraci brány firewall, aby umožnil zpětné volání provozu z rozhraní API služby Request Service prostřednictvím. Pokud je váš tenant například v EU, měli byste vybrat všechny rozsahy CIDR z AzureCloudu.northeurope, .westeurope atd., ke konfiguraci bran firewall.

Skenování kódu QR

V dokumentaci se instrukce scan the QR code týká kontroly pomocí mobilní aplikace Microsoft Authenticator, pokud není uvedeno jinak.

Kód QR je možné naskenovat pomocí aplikace fotoaparátu mobilního zařízení, která pak spustí Microsoft Authenticator. Aby to fungovalo, musí být obslužná rutina protokolu pro openid-vc:// aplikaci Microsoft Authenticator zaregistrovaná. Pokud je pro ni zaregistrovaná jiná mobilní aplikace, authenticator se neotevře.

Na mobilních telefonech s Androidem jsou známé problémy s skenováním kódu QR:

- Na Androidu 9 a starších verzích nefunguje skenování kódu QR pomocí aplikace fotoaparátu a neexistuje žádné jiné alternativní řešení než použití aplikace Microsoft Authenticator ke skenování.

- Na telefonech s Androidem s pracovním i osobním profilem má každý profil svou vlastní instanci aplikace Microsoft Authenticator. Pokud máte v aplikaci Authenticator pracovního profilu přihlašovací údaje a pokusíte se naskenovat kód QR pomocí aplikace fotoaparátu z osobního profilu, otevře se osobní aplikace Authenticator. To způsobí chybu, protože přihlašovací údaje jsou v pracovním profilu, nikoli v osobním profilu. Chybová zpráva bude o tom, že budete muset přidat toto ověřené ID a zkusit to znovu.