Integrace jednotného přihlašování (SSO) Microsoft Entra s Smartlook

V tomto článku se dozvíte, jak integrovat Smartlook s Microsoft Entra ID. Když integrujete Smartlook s Microsoft Entra ID, můžete:

- Spravujte pomocí Microsoft Entra ID, kdo má přístup ke Smartlooku.

- Povolte uživatelům, aby se k Smartlook automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Scénář popsaný v tomto článku předpokládá, že již máte následující požadavky:

- Uživatelský účet Microsoft Entra s aktivním předplatným. Pokud ho ještě nemáte, můžete si vytvořit účet zdarma.

- Jedna z následujících rolí:

- Předplatné Smartlook s aktivovaným jednotným přihlašováním (SSO)

Popis scénáře

V tomto článku nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Smartlook podporuje jednotné přihlašování iniciované SP a IDP

- Smartlook podporuje zřizování uživatelů just In Time

Poznámka

Identifikátor této aplikace je pevná řetězcová hodnota, takže v jednom tenantovi je možné nakonfigurovat pouze jednu instanci.

Přidání Smartlook z galerie

Pokud chcete nakonfigurovat integraci Smartlook do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat Smartlook z galerie.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce aplikací v cloudu.

- Přejděte na Identita>Aplikace>Podnikové aplikace>Nová aplikace.

- Do oddílu Přidat z galerie zadejte do vyhledávacího pole Smartlook.

- Na panelu výsledků vyberte Smartlook a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít průvodce konfigurací podnikové aplikace . V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích Microsoft 365

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Smartlook

Konfigurace a testování jednotného přihlašování Microsoft Entra s Smartlook pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v aplikaci Smartlook.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s smartlookem, proveďte následující kroky:

-

Nakonfigurujte Microsoft Entra SSO – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřazení testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

-

Konfigurace jednotného přihlašování Smartlook – konfigurace nastavení jednotného přihlašování na straně aplikace.

- Vytvořit testovacího uživatele Smartlook – mít protějšk B.Simon v Smartlook, který je propojený s reprezentací uživatele Microsoft Entra.

- Test SSO - ověření, zda konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Postupujte podle těchto kroků pro povolení jednotného přihlašování (SSO) Microsoftu Entra.

Přihlaste se do centra pro správu Microsoft Entra jako alespoň Správce cloudových aplikací.

Přejděte na Identity>Aplikace>Podnikové aplikace>Smartlook>Jednotné přihlašování.

Na stránce Vyberte metodu jednotného přihlašování vyberte SAML.

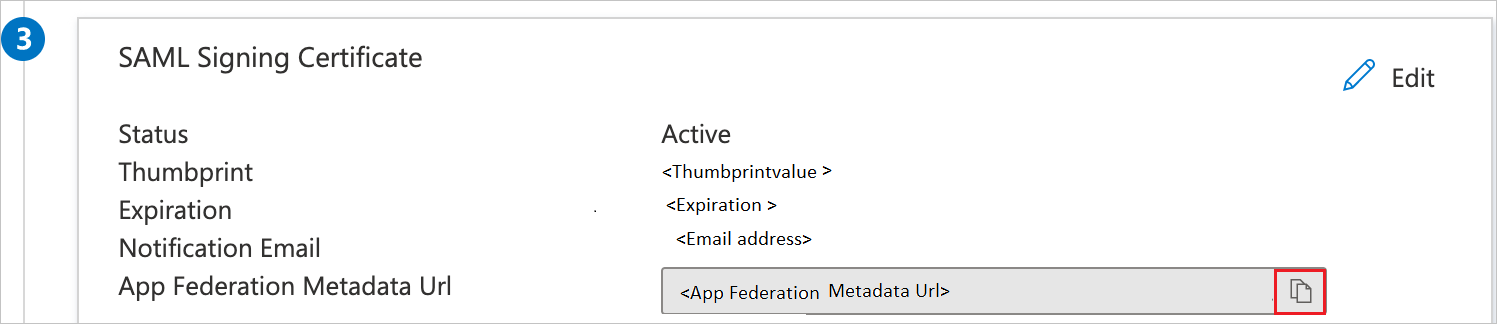

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro Základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML uživatel nemusí provádět žádný krok, protože aplikace je už předem integrovaná s Azure.

Klikněte na Nastavit další adresy URL a pokud chcete aplikaci nakonfigurovat v režimu SP, proveďte následující krok:

Do textového pole Přihlašovací adresa URL zadejte adresu URL:

https://app.smartlook.com/sign/ssoKlikněte na Uložit.

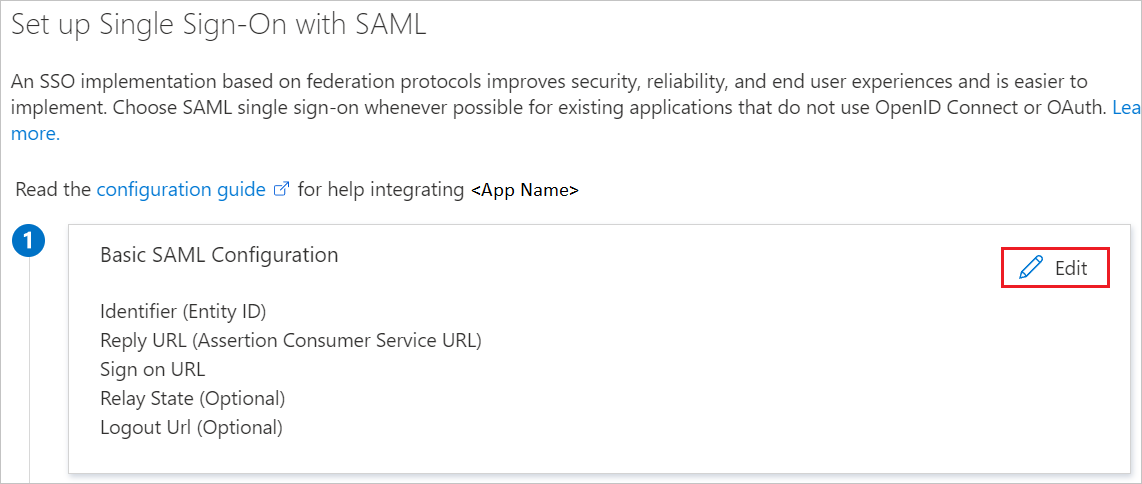

Aplikace Smartlook očekává prohlášení SAML v určitém formátu, což vyžaduje přidání vlastních mapování atributů do konfigurace atributů tokenu SAML. Následující snímek obrazovky ukazuje seznam výchozích atributů.

Kromě výše uvedeného očekává aplikace Smartlook několik dalších atributů, které se předávají zpět v odpovědi SAML, které jsou uvedené níže. Tyto atributy jsou také předem vyplněné, ale můžete je zkontrolovat podle svých požadavků.

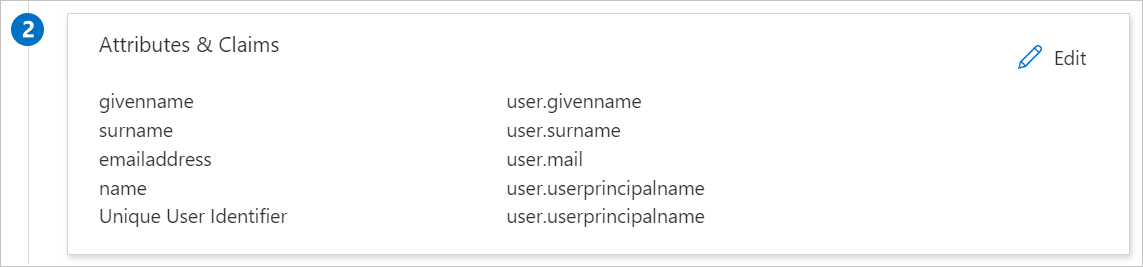

Jméno Zdrojový atribut urn:oasis:names:tc:SAML:attribute:subject-id user.userprincipalname urn:oid:0.9.2342.19200300.100.1.3 uživatelský email Na stránce Nastavení jednotného přihlašování pomocí protokolu SAML v části Certifikát pro podepisování SAML klikněte na tlačítko Kopírovat, zkopírujte adresu URL federačních metadat aplikace a uložte ji do počítače.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Administrátorského centra Microsoft Entra alespoň jako Správce uživatelů.

- Přejděte na Identity>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech User postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte username@companydomain.extension. Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a poznamenejte si hodnotu zobrazenou v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k Smartlook.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce cloudových aplikací.

- Přejděte na Identity>Aplikace>Podnikové aplikace>Smartlook.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinya pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte v seznamu Uživatelé B.Simon a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli. Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat úkol klikněte na tlačítko Přiřadit.

Konfigurace jednotného přihlašování Smartlook

Pokud chcete nakonfigurovat jednotné přihlašování smartlook straně, musíte odeslat adresu URL federačních metadat aplikace týmu podpory Smartlook . Toto nastavení je určeno k tomu, aby bylo správně nakonfigurováno připojení jednotného přihlašování SAML na obou stranách.

Vytvoření testovacího uživatele Smartlook

V této části se v Smartlook vytvoří uživatel Britta Simon. Smartlook podporuje zřizování uživatelů v reálném čase, které je ve výchozím nastavení povolené. V této části pro vás není žádný úkol. Pokud uživatel v smartlooku ještě neexistuje, vytvoří se po ověření nový.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Zahájeno poskytovatelem služby:

Klikněte na Otestovat tuto aplikaci, čímž budete přesměrováni na URL adresu přihlášení Smartlook, kde můžete zahájit proces přihlášení.

Přejděte přímo na přihlašovací adresu URL smartlooku a spusťte tok přihlášení odsud.

Iniciovaný protokol IDP:

- Klikněte na Otestovat tuto aplikacia měli byste být automaticky přihlášeni do Smartlooku, pro který jste nastavili jednotné přihlašování (SSO).

Aplikaci můžete také otestovat v libovolném režimu pomocí aplikace Microsoft My Apps. Když kliknete na dlaždici Smartlook v aplikaci Moje aplikace, pokud je nakonfigurovaný v režimu SP, budete přesměrováni na přihlašovací stránku aplikace pro inicializace toku přihlášení a pokud je nakonfigurovaný v režimu IDP, měli byste být automaticky přihlášení k Smartlook, pro který jste nastavili jednotné přihlašování. Další informace o mých aplikacích najdete v tématu Úvod doMoje aplikace .

Související obsah

Jakmile nakonfigurujete Smartlook, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Ovládání relací se rozšiřuje z podmíněného přístupu. Naučte se vynucovat řízení relací pomocí programu Microsoft Defender for Cloud Apps.