Kurz: Integrace jednotného přihlašování Microsoft Entra s Palantir Foundry

V tomto kurzu se dozvíte, jak integrovat Palantir Foundry s ID Microsoft Entra. Když integrujete Palantir Foundry s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Palantir Foundry.

- Povolte uživatelům, aby se k Palantiru Foundry automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) Palantir Foundry

- Spolu se správcem cloudových aplikací může správce aplikací také přidávat nebo spravovat aplikace v Microsoft Entra ID. Další informace najdete v tématu Předdefinované role v Azure.

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako ve veřejném cloudu.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Palantir Foundry podporuje jednotné přihlašování iniciované sp a IDP .

- Palantir Foundry podporuje zřizování uživatelů za běhu .

Přidání Palantiru Foundry z galerie

Pokud chcete nakonfigurovat integraci Palantir Foundry do Microsoft Entra ID, musíte přidat Palantir Foundry z galerie do seznamu spravovaných aplikací SaaS.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte Do vyhledávacího pole Palantir Foundry.

- Na panelu výsledků vyberte Palantir Foundry a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Palantir Foundry

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s Palantir Foundry pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v Palantiru Foundry.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s Palantir Foundry, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Konfigurace jednotného přihlašování Palantir Foundry – konfigurace nastavení jednotného přihlašování na straně aplikace

- Vytvoření testovacího uživatele Palantir Foundry – aby měl protějšek B.Simon in Palantir Foundry, který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k podnikovým aplikacím>Identity>Applications>Palantir Foundry>Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

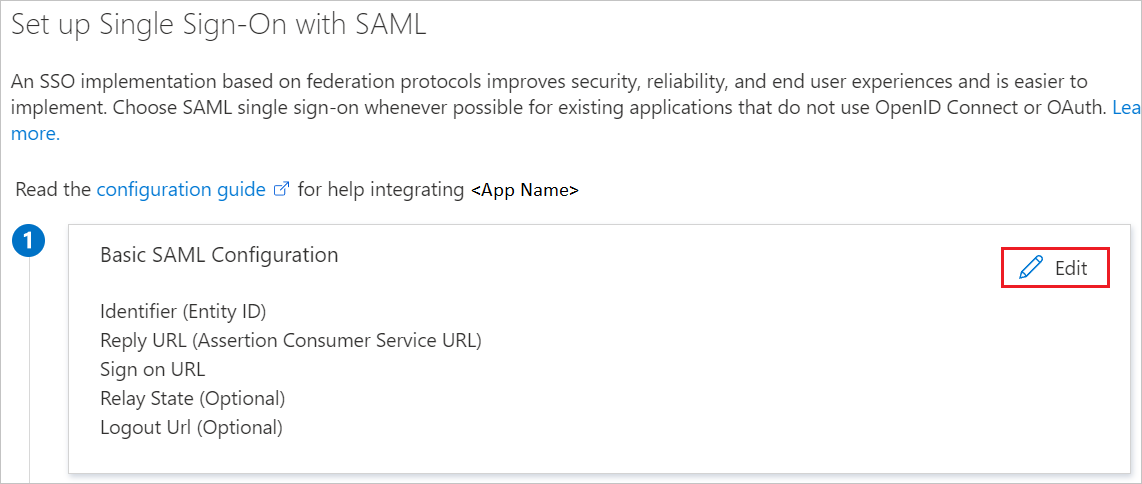

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

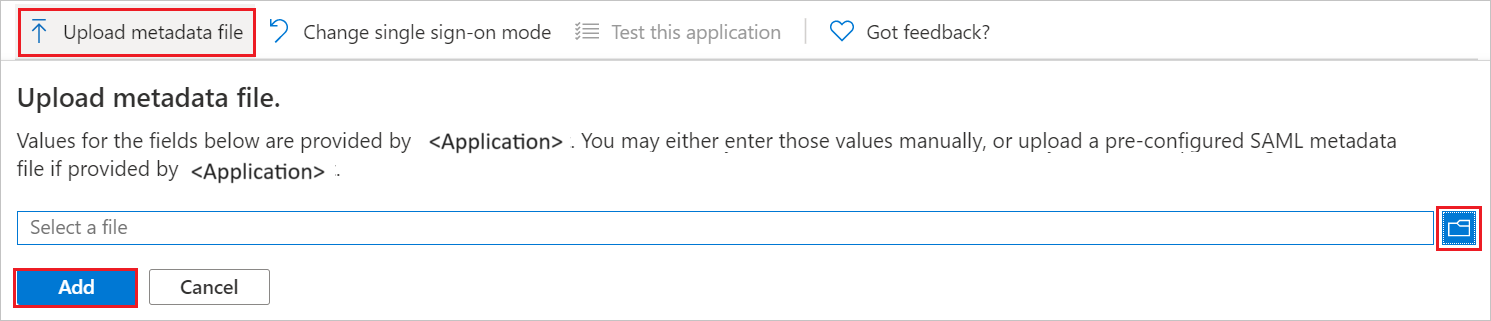

Zvolte Nahrát soubor metadat, vyberte soubor metadat, který jste stáhli v části Konfigurovat jednotné přihlašování Palantir Foundry, a pak vyberte Přidat.

Po úspěšném nahrání souboru metadat se hodnoty identifikátoru, adresy URL odpovědi a adresy URL odhlášení automaticky zobrazí v textovém poli oddílu Palantir Foundry.

Poznámka:

Pokud se hodnoty Identifikátor, Adresa URL odpovědi a Odhlašovací adresa URL nezobrazí automaticky, vyplňte hodnoty ručně, které najdete v foundry Ovládací panely.

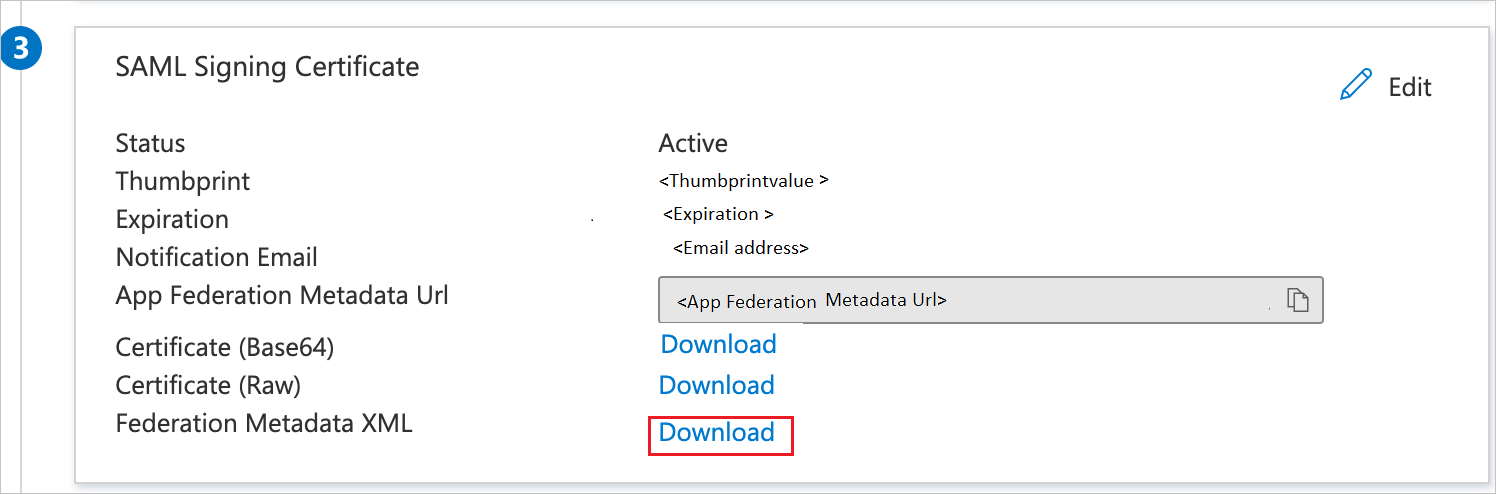

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k Palantir Foundry.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identity>Applications>Palantir Foundry.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování Palantir Foundry

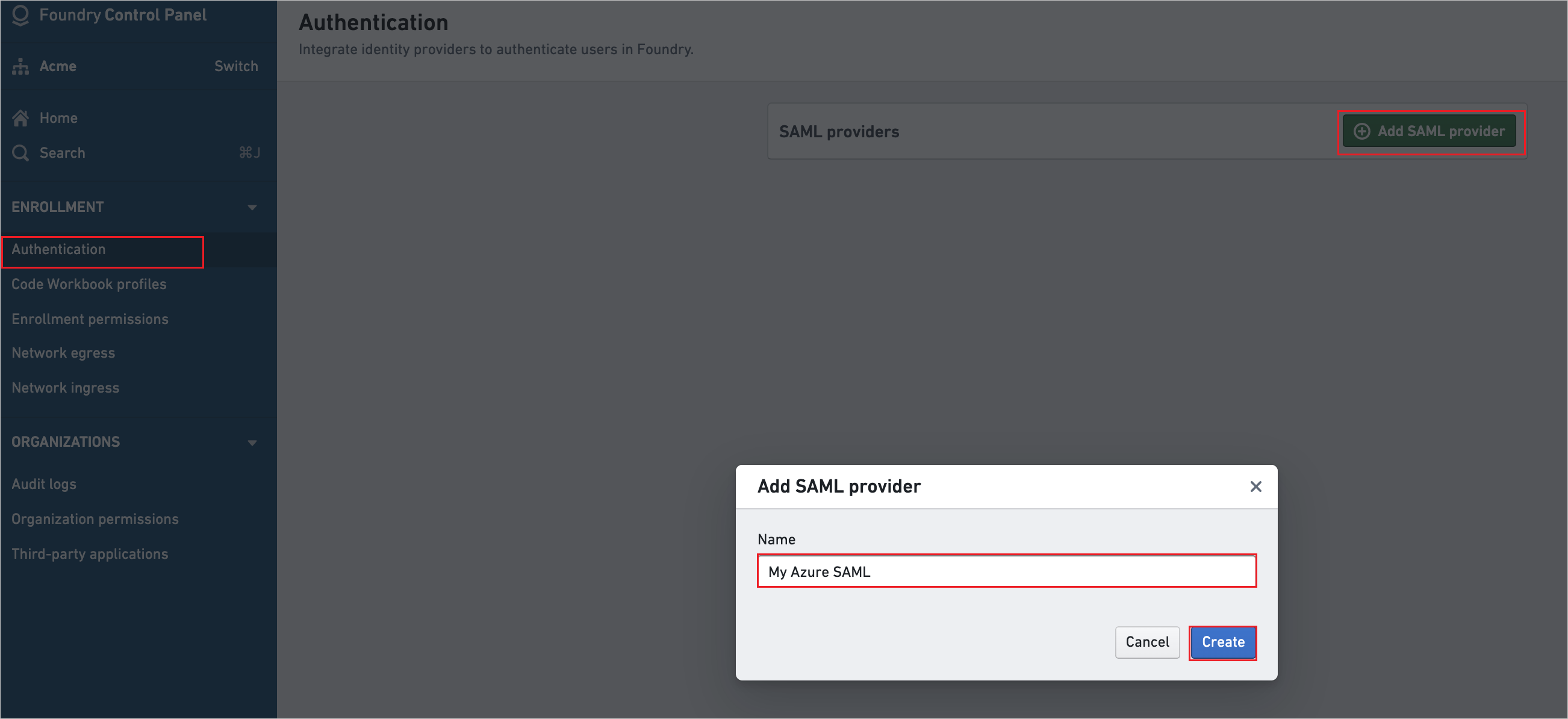

V Foundry Ovládací panely přejděte na kartu Ověřování a klikněte na Přidat zprostředkovatele SAML.

Zadejte platný název zprostředkovatele SAML a klikněte na Vytvořit.

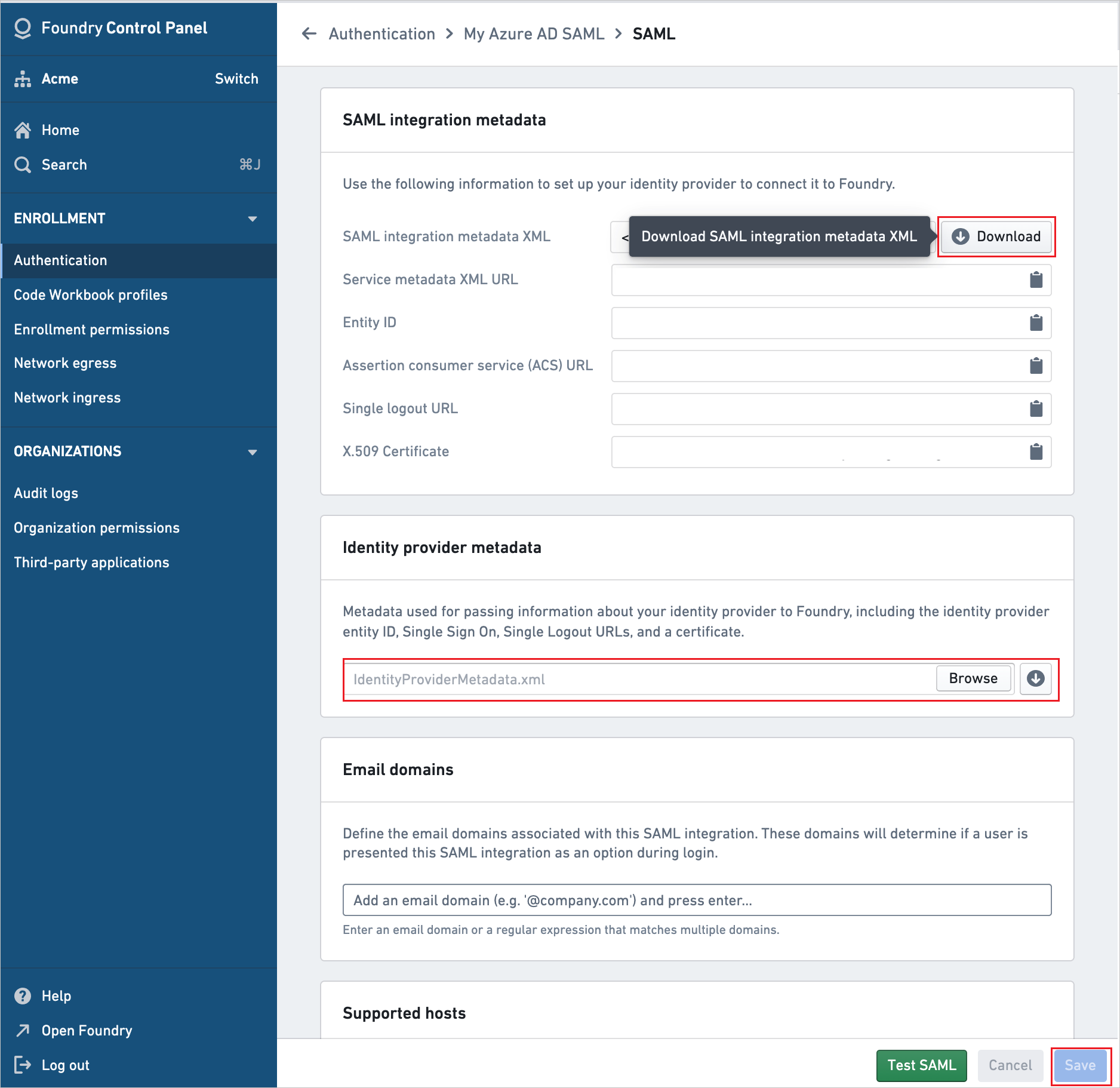

V části SAML klikněte na Spravovat.

V části SAML proveďte následující kroky:

a. V části metadat integrace SAML stáhněte XML metadat integrace SAML a uložte ho jako soubor do počítače.

b. V části Metadata zprostředkovatele identity kliknutím na Procházet nahrajte soubor XML federačních metadat, který jste stáhli.

c. Klikněte na Uložit.

Vytvoření testovacího uživatele Palantir Foundry

V této části se v Palantiru Foundry vytvoří uživatel Britta Simon. Palantir Foundry podporuje zřizování uživatelů za běhu, které je ve výchozím nastavení povolené. V této části není žádná položka akce. Pokud uživatel v Palantiru Foundry ještě neexistuje, vytvoří se po ověření nový.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Inicializovaná aktualizace:

Klikněte na Otestovat tuto aplikaci, tím se přesměruje na přihlašovací adresu URL Palantir Foundry, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL Palantir Foundry a spusťte tok přihlášení odsud.

Iniciovaný protokol IDP:

- Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k Palantir Foundry, pro kterou jste nastavili jednotné přihlašování.

K otestování aplikace v libovolném režimu můžete také použít Microsoft Moje aplikace. Když kliknete na dlaždici Palantir Foundry v Moje aplikace, pokud je nakonfigurovaná v režimu sp, budete přesměrováni na přihlašovací stránku aplikace pro inicializace toku přihlášení a pokud je nakonfigurovaný v režimu IDP, měli byste být automaticky přihlášení k Palantir Foundry, pro který jste nastavili jednotné přihlašování. Další informace naleznete v tématu Microsoft Entra Moje aplikace.

Další kroky

Jakmile nakonfigurujete Palantir Foundry, můžete vynutit řízení relace, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Zjistěte, jak vynutit řízení relací pomocí Microsoft Cloud App Security.