Integrace jednotného přihlašování Microsoft Entra s Oracle IDCS pro E-Business Suite

V tomto článku se dozvíte, jak integrovat Oracle IDCS pro E-Business Suite s Microsoft Entra ID. Když integrujete Oracle IDCS pro E-Business Suite s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Oracle IDCS pro E-Business Suite.

- Povolte uživatelům automatické přihlášení k Oracle IDCS pro E-Business Suite pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

V testovacím prostředí nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra pro Oracle IDCS for E-Business Suite. Oracle IDCS pro E-Business Suite podporuje pouze jednotné přihlašování iniciované aktualizací SP .

Poznámka:

Identifikátor této aplikace je pevná řetězcová hodnota, takže v jednom tenantovi je možné nakonfigurovat pouze jednu instanci.

Požadavky

Pokud chcete integrovat Microsoft Entra ID s Oracle IDCS for E-Business Suite, potřebujete:

- Uživatelský účet Microsoft Entra. Pokud ho ještě nemáte, můžete si zdarma vytvořit účet.

- Jedna z následujících rolí: Application Správa istrator, Cloud Application Správa istrator nebo Application Owner.

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) Oracle IDCS pro E-Business Suite

Přidání aplikace a přiřazení testovacího uživatele

Než začnete s konfigurací jednotného přihlašování, musíte přidat aplikaci Oracle IDCS for E-Business Suite z galerie Microsoft Entra. K přiřazení aplikace potřebujete testovací uživatelský účet a otestovat konfiguraci jednotného přihlašování.

Přidání Oracle IDCS pro E-Business Suite z galerie Microsoft Entra

Přidejte Oracle IDCS pro E-Business Suite z galerie aplikací Microsoft Entra a nakonfigurujte jednotné přihlašování pomocí Oracle IDCS pro E-Business Suite. Další informace o tom, jak přidat aplikaci z galerie, najdete v rychlém startu : Přidání aplikace z galerie.

Vytvoření a přiřazení testovacího uživatele Microsoft Entra

Postupujte podle pokynů v článku vytvoření a přiřazení uživatelského účtu k vytvoření testovacího uživatelského účtu s názvem B.Simon.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace a přiřadit role. Průvodce také poskytuje odkaz na podokno konfigurace jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoftu 365.

Konfigurace jednotného přihlašování Microsoft Entra

Pokud chcete povolit jednotné přihlašování Microsoft Entra, proveďte následující kroky.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>Identity>Applications>Oracle IDCS pro jednotné přihlašování pro E-Business Suite.>

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

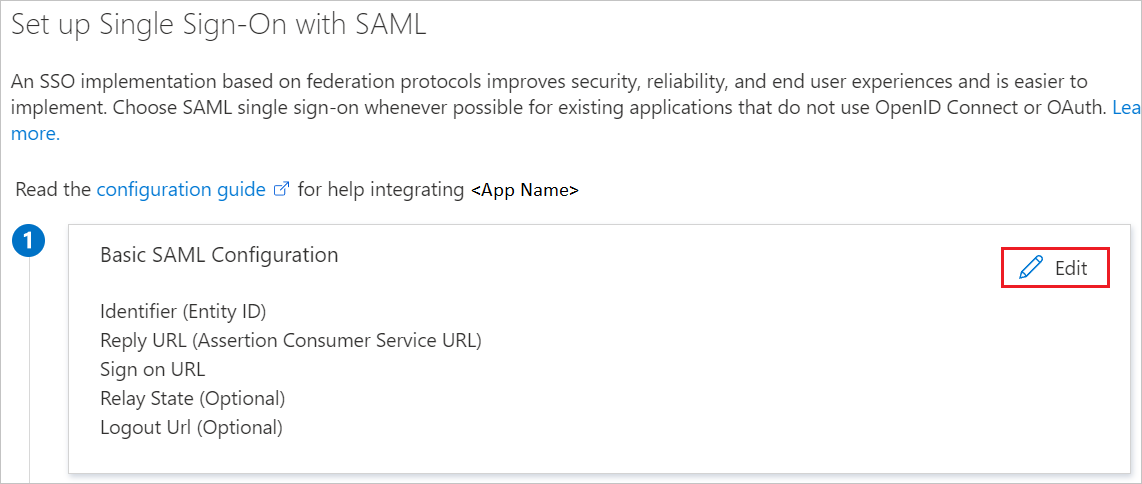

Na stránce Nastavení jednotného přihlašování pomocí SAML vyberte ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor zadejte adresu URL pomocí následujícího vzoru:

https://<SUBDOMAIN>.oraclecloud.com/b. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí následujícího vzoru:

https://<SUBDOMAIN>.oraclecloud.com/v1/saml/<UNIQUEID>c. Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí následujícího vzoru:

https://<SUBDOMAIN>.oraclecloud.com/Poznámka:

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem, adresou URL odpovědi a přihlašovací adresou URL. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory Oracle IDCS pro E-Business Suite. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

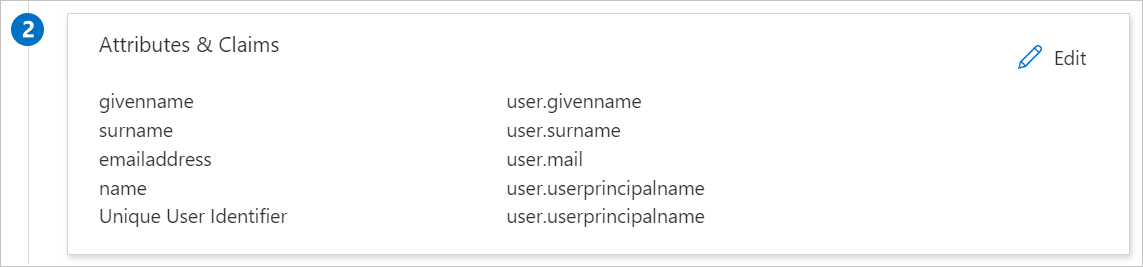

Aplikace Oracle IDCS for E-Business Suite očekává kontrolní výrazy SAML v určitém formátu, což vyžaduje přidání vlastních mapování atributů do konfigurace atributů tokenu SAML. Následující snímek obrazovky ukazuje příklad. Výchozí hodnota jedinečného identifikátoru uživatele je user.userprincipalname, ale Oracle IDCS pro E-Business Suite očekává, že se namapuje na e-mailovou adresu uživatele. Pro to můžete použít atribut user.mail ze seznamu nebo použít odpovídající hodnotu atributu na základě konfigurace vaší organizace.

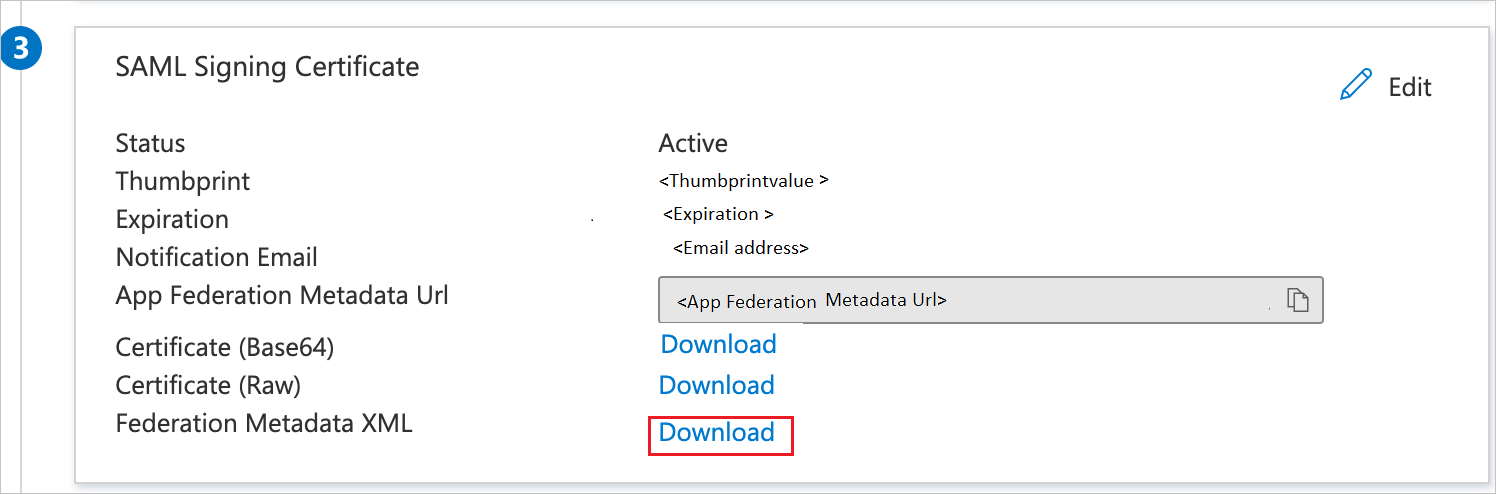

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

Konfigurace oracle IDCS pro jednotné přihlašování pro E-Business Suite

Pokud chcete nakonfigurovat jednotné přihlašování na straně Oracle IDCS pro E-Business Suite, musíte odeslat stažený soubor XML federačních metadat z webu Azure Portal do týmu podpory Oracle IDCS pro E-Business Suite. Toto nastavení nastaví tak, aby bylo správně nastavené připojení jednotného přihlašování SAML na obou stranách.

Vytvoření testovacího uživatele Oracle IDCS pro sadu E-Business Suite

V této části vytvoříte uživatele s názvem Britta Simon v Oracle IDCS pro E-Business Suite. Spolupracujte s týmem podpory Oracle IDCS pro E-Business Suite a přidejte uživatele na platformě Oracle IDCS for E-Business Suite. Uživatelé se musí vytvořit a aktivovat před použitím jednotného přihlašování.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci. Tím se přesměruje na přihlašovací adresu URL Oracle IDCS pro E-Business Suite, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL Oracle IDCS pro E-Business Suite a zahajte tok přihlášení odsud.

Můžete použít Microsoft Moje aplikace. Když v Moje aplikace vyberete dlaždici Oracle IDCS for E-Business Suite, přesměruje se na přihlašovací adresu URL Oracle IDCS pro E-Business Suite. Další informace naleznete v tématu Microsoft Entra Moje aplikace.

Další materiály

- Co je jednotné přihlašování pomocí Microsoft Entra ID?

- Naplánujte nasazení jednotného přihlašování.

Další kroky

Jakmile nakonfigurujete Oracle IDCS pro E-Business Suite, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Zjistěte, jak vynutit řízení relací pomocí Microsoft Cloud App Security.