Integrace jednotného přihlašování Microsoft Entra s Insiderem

V tomto článku se dozvíte, jak integrovat insider s Microsoft Entra ID. Když integrujete insider s Microsoft Entra ID, můžete:

- Řiďte v Microsoft Entra ID, kdo má přístup k programu Insider.

- Povolte uživatelům automatické přihlášení k programu Insider pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Scénář popsaný v tomto článku předpokládá, že již máte následující požadavky:

- Uživatelský účet Microsoft Entra s aktivním předplatným. Pokud ho ještě nemáte, můžete si vytvořit účet zdarma.

- Jedna z následujících rolí:

- Předplatné s povoleným jednotným přihlašováním (SSO) pro službu Insider.

Popis scénáře

V tomto článku nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Insider podporuje jednotné přihlašování iniciované SP a IDP.

- Insider podporuje zřizování uživatelů Just In Time.

Přidat Insider z galerie

Pokud chcete nakonfigurovat integraci programu Insider do MICROSOFT Entra ID, musíte do svého seznamu spravovaných aplikací SaaS přidat insider z galerie.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce cloudových aplikací.

- Přejděte na Identity>aplikační programy>podnikové aplikace>nová aplikace.

- Do části Přidat z galerie zadejte do vyhledávacího pole Insider.

- Na panelu výsledků vyberte Insider a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít průvodce konfigurací podnikové aplikace . V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích Microsoft 365

Konfigurace a testování jednotného přihlašování Microsoft Entra pro účastníky programu Insider

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s programem Insider pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v programu Insider.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s programem Insider, proveďte následující kroky:

-

Nakonfigurovat jednotné přihlašování Microsoft Entra, aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra ID – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřazení testovacího uživatele Microsoft Entra ID – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

-

Nastavení Insider SSO – pro konfiguraci nastavení jednotného přihlašování na straně aplikace.

- vytvořit testovacího uživatele programu Insider – mít protějšek B.Simon v programu Insider, který je propojený s uživatelskou reprezentací Microsoft Entra ID.

- Testování jednotného přihlašování – k ověření, zda konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování Microsoft Entra v Centru pro správu Microsoft Entra.

Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce cloudových aplikací.

Přejděte na Identity>Aplikace>Podnikové aplikace>Insider>Jednotného přihlašování.

Na stránce Vyberte metodu jednotného přihlašování vyberte SAML .

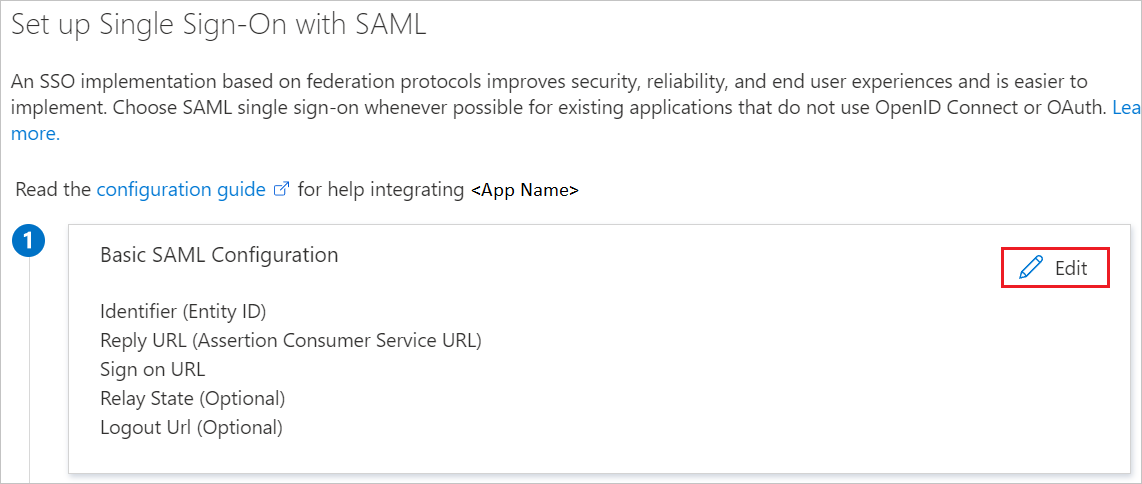

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro Základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor zadejte adresu URL pomocí následujícího vzoru:

https://inone.useinsider.com/sso/<Workplace_ID>/metadatab. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí následujícího vzoru:

https://inone.useinsider.com/sso/<Workplace_ID>/acsChcete-li aplikaci nakonfigurovat v režimu spuštění SP, proveďte následující krok:

Do textového pole přihlašovací adresa URL zadejte adresu URL pomocí následujícího vzoru:

https://inone.useinsider.com/sso/<Workplace_ID>/loginPoznámka

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem, URL pro odpověď a URL pro přihlášení. Pokud chcete získat tyto hodnoty, obraťte se týmu podpory programu Insider. Můžete se také podívat na vzory uvedené v části Základní konfigurace SAML v Centru pro správu Microsoft Entra.

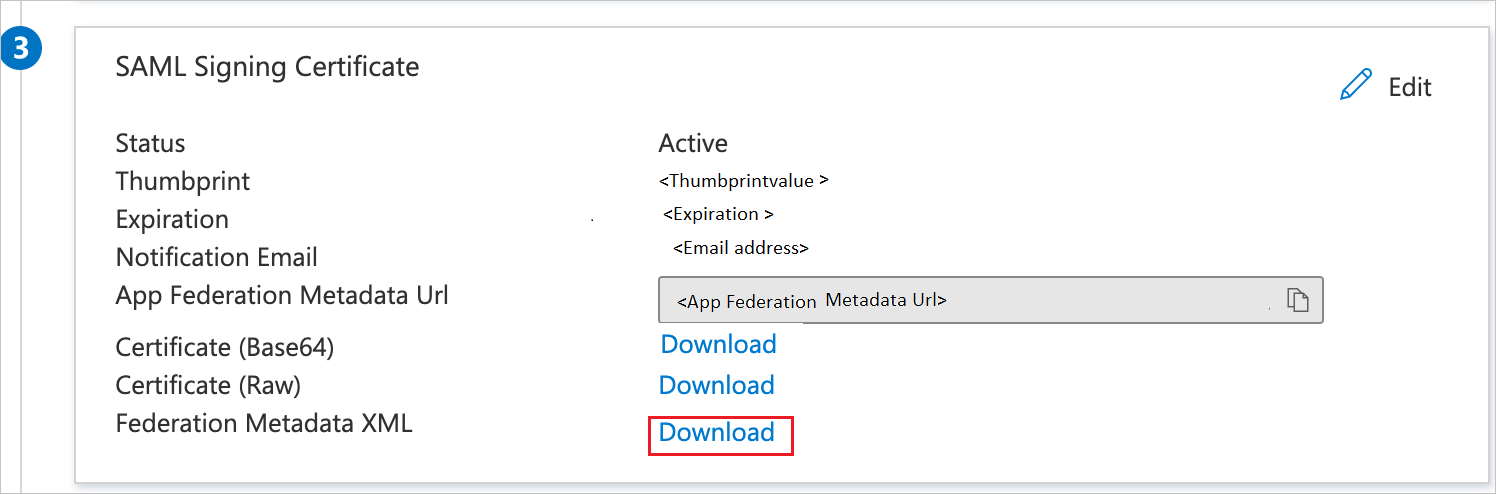

Na stránce Nastavení jednotného přihlašování pomocí protokolu SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout pro stažení certifikátu a jeho uložení do počítače.

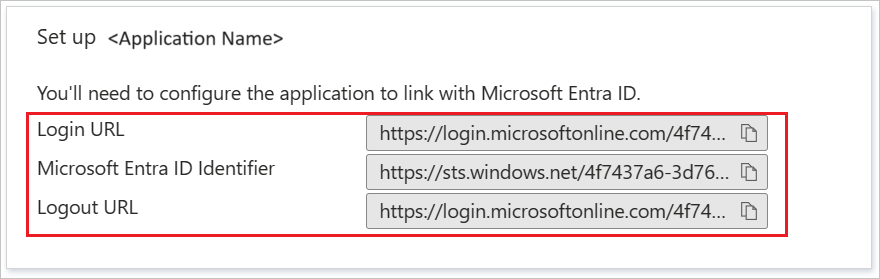

V části Nastavení programu Insider zkopírujte odpovídající adresy URL podle vašeho požadavku.

metadat

metadat

Vytvoření testovacího uživatele Microsoft Entra ID

V této části vytvoříte testovacího uživatele v Centru pro správu Microsoft Entra s názvem B.Simon.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce uživatelů.

- Přejděte na Identity>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Vytvořit nového uživatele>, Nový uživatel.

- Ve vlastnostech User postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte username@companydomain.extension. Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a poznamenejte si hodnotu zobrazenou v poli Heslo.

- Vyberte Zkontrolovat + vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra ID

V této části povolíte B.Simonu používat jednotné přihlašování Microsoft Entra tím, že udělíte přístup programu Insider.

- Přihlaste se do centra pro správu Microsoft Entra alespoň na úrovni správce cloudových aplikací.

- Přejděte na Identity>Aplikace>Podnikové aplikace>Insider.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupiny, poté v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte v seznamu Uživatelé B.Simon a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli. Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit.

Konfigurace jednotného přihlašování pro účastníky programu Insider

Pokud chcete nakonfigurovat jednotné přihlašování programu Insider straně, musíte odeslat staženou XML metadat federace a příslušné zkopírované adresy URL z Centra pro správu Microsoft Entra do týmu podpory Insider. Toto nastavení zajistí správné připojení jednotného přihlašování SAML na obou stranách.

Vytvoření testovacího uživatele programu Insider

V této části se v programu Insider vytvoří uživatel Britta Simon. Insider podporuje just-in-time zajištění uživatelů, které je ve výchozím nastavení povolené. V této části není pro vás žádný úkol. Pokud uživatel ještě v programu Insider neexistuje, vytvoří se po ověření nový.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Inicializovaná aktualizace:

Klikněte na Otestujte tuto aplikaci v Centru pro správu Microsoft Entra. Tím se přesměruje na adresu URL přihlášení k programu Insider, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL programu Insider a spusťte tok přihlášení odsud.

Iniciovaný protokol IDP:

- Klikněte na Otestujte tuto aplikaci v Centru pro správu Microsoft Entra a měli byste být automaticky přihlášeni do Insideru, pro který jste nastavili jednotné přihlašování.

Aplikaci můžete také otestovat v libovolném režimu pomocí aplikace Microsoft My Apps. Když kliknete na dlaždici Insider v části Moje aplikace, pokud je nakonfigurovaná v režimu SP, budete přesměrováni na přihlašovací stránku aplikace pro inicializace toku přihlášení a pokud je nakonfigurovaná v režimu IDP, měli byste být automaticky přihlášení k programu Insider, pro který nastavíte jednotné přihlašování. Další informace o aplikaci Moje aplikace najdete v tématu Úvod do Mojí aplikace.

Související obsah

Jakmile nakonfigurujete Insider, můžete vynutit řízení relací, které v reálném čase chrání před únikem a pronikáním citlivých dat vaší organizace. Řízení relací vychází z podmíněného přístupu. Naučte se vynucovat řízení relací pomocí programu Microsoft Defender for Cloud Apps.