Kurz: Integrace jednotného přihlašování Microsoft Entra s Citrix ADC (ověřování na základě hlaviček)

V tomto kurzu se dozvíte, jak integrovat Citrix ADC s Microsoft Entra ID. Když integrujete Citrix ADC s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Citrix ADC.

- Povolte uživatelům automatické přihlášení k Citrix ADC pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) Citrix ADC

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí. Tento kurz obsahuje tyto scénáře:

Jednotné přihlašování iniciované aktualizací pro Citrix ADC

Zřizování uživatelů pro Citrix ADC za běhu

Přidání Citrix ADC z galerie

Pokud chcete integrovat Citrix ADC s Microsoft Entra ID, nejprve přidejte Citrix ADC do seznamu spravovaných aplikací SaaS z galerie:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

V části Přidat z galerie zadejte do vyhledávacího pole Citrix ADC.

Ve výsledcích vyberte Citrix ADC a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Citrix ADC

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s Citrix ADC pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v Citrix ADC.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s Citrix ADC, proveďte následující kroky:

Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

Konfigurace jednotného přihlašování Citrix ADC – konfigurace nastavení jednotného přihlašování na straně aplikace

- Vytvořte testovacího uživatele Citrix ADC – aby měl protějšek B.Simon v Citrix ADC, který je propojený s reprezentací Microsoft Entra uživatele.

Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Pokud chcete povolit jednotné přihlašování Microsoft Entra pomocí webu Azure Portal, proveďte následující kroky:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte do podokna integrace aplikací identit>>>Citrix ADC v části Spravovat a vyberte Jednotné přihlašování.

V podokně Vybrat metodu jednotného přihlašování vyberte SAML.

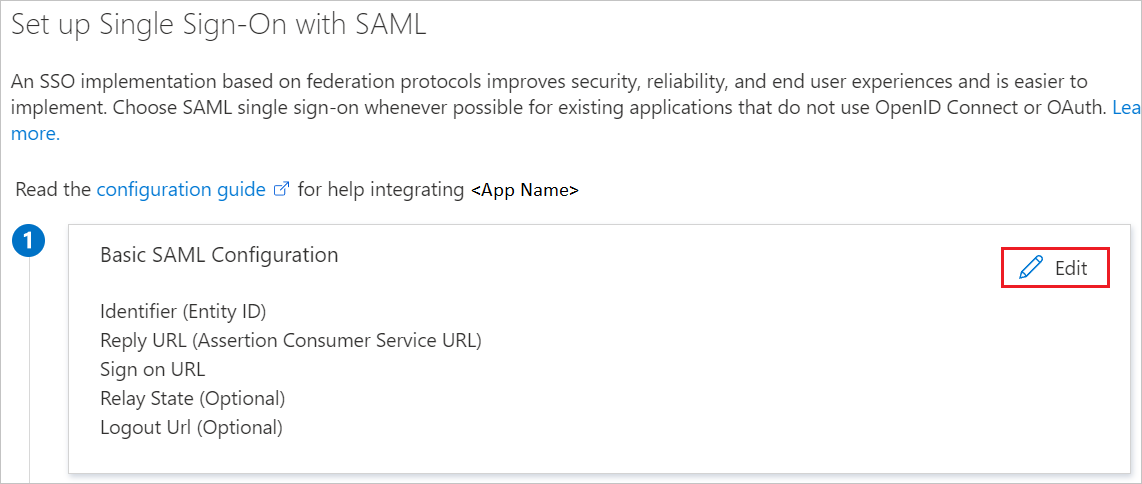

V podokně Nastavení jednotného přihlašování pomocí SAML vyberte ikonu pro úpravy pera pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML nakonfigurujte aplikaci v režimu iniciovaném protokolem IDP:

Do textového pole Identifikátor zadejte adresu URL s následujícím vzorem:

https://<Your FQDN>Do textového pole Adresa URL odpovědi zadejte adresu URL, která má následující vzor:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Pokud chcete nakonfigurovat aplikaci v režimu iniciovaném aktualizací SP, vyberte Nastavit další adresy URL a proveďte následující krok:

- Do textového pole Přihlašovací adresa URL zadejte adresu URL, která má následující vzor:

https://<Your FQDN>/CitrixAuthService/AuthService.asmx

Poznámka:

- Adresy URL, které se v této části používají, nejsou skutečnými hodnotami. Aktualizujte tyto hodnoty skutečnými hodnotami pro identifikátor, adresu URL odpovědi a přihlašovací adresu URL. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory klienta Citrix ADC. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

- Pokud chcete nastavit jednotné přihlašování, musí být adresy URL přístupné z veřejných webů. Je nutné povolit bránu firewall nebo jiné nastavení zabezpečení na straně Citrix ADC, aby microsoft Entra ID mohl vystavit token na nakonfigurované adrese URL.

- Do textového pole Přihlašovací adresa URL zadejte adresu URL, která má následující vzor:

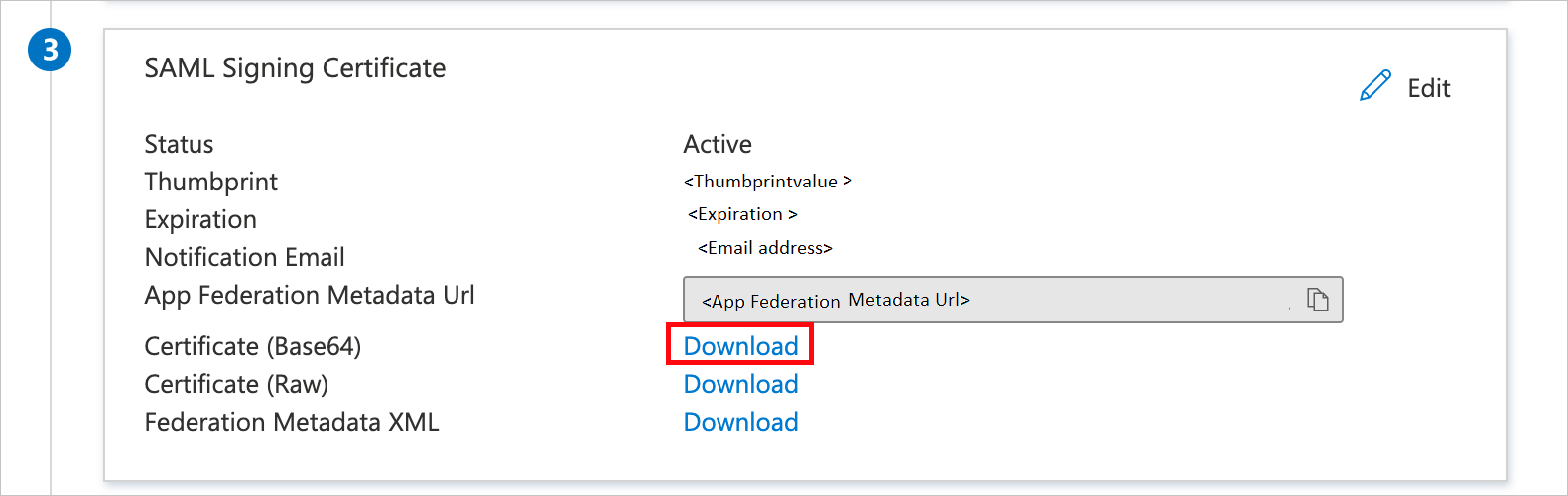

V podokně Nastavení jednotného přihlašování pomocí SAML v části Podpisový certifikát SAML zkopírujte adresu URL federačních metadat aplikace a uložte ji do Poznámkového bloku.

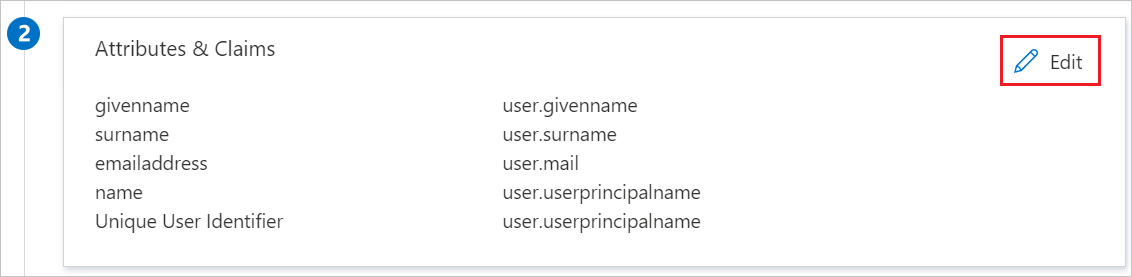

Aplikace Citrix ADC očekává, že kontrolní výrazy SAML budou v určitém formátu, což vyžaduje přidání vlastních mapování atributů na konfiguraci atributů tokenu SAML. Následující snímek obrazovky ukazuje seznam výchozích atributů. Vyberte ikonu Upravit a změňte mapování atributů.

Aplikace Citrix ADC také očekává předání několika dalších atributů zpět v odpovědi SAML. V dialogovém okně Atributy uživatele v části Deklarace identity uživatele proveďte následující kroky a přidejte atributy tokenu SAML, jak je znázorněno v tabulce:

Název Zdrojový atribut mySecretID user.userprincipalname Výběrem možnosti Přidat novou deklaraci identity otevřete dialogové okno Spravovat deklarace identity uživatelů.

Do textového pole Název zadejte název atributu, který je zobrazený pro daný řádek.

Ponechte obor názvů prázdný.

Jako atribut vyberte Zdroj.

V seznamu zdrojových atributů zadejte hodnotu atributu, která je zobrazena pro daný řádek.

Vyberte OK.

Zvolte Uložit.

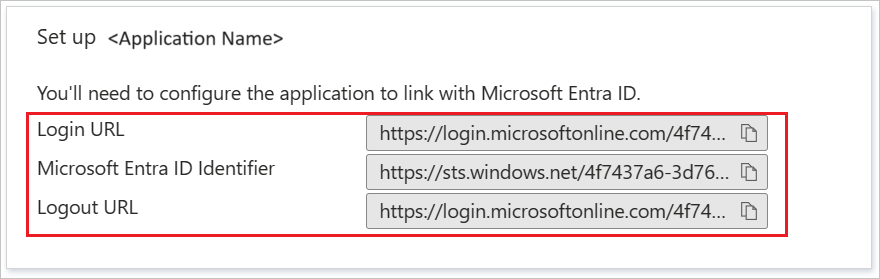

V části Nastavení Citrix ADC zkopírujte příslušné adresy URL na základě vašich požadavků.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte uživateli B.Simon používat jednotné přihlašování Azure tím, že uživateli udělíte přístup k Citrix ADC.

Přejděte k podnikovým aplikacím> identit.>

V seznamu aplikací vyberte Citrix ADC.

V přehledu aplikace v části Spravovat vyberte Uživatelé a skupiny.

Vyberte možnost Přidat uživatele. Potom v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

V dialogovém okně Uživatelé a skupiny vyberte V seznamu Uživatelé možnost B.Simon. Zvolte Vybrat.

Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

V dialogovém okně Přidat zadání vyberte Přiřadit.

Konfigurace jednotného přihlašování Citrix ADC

Vyberte odkaz pro kroky pro typ ověřování, který chcete nakonfigurovat:

Konfigurace jednotného přihlašování Citrix ADC pro ověřování na základě hlaviček

Konfigurace jednotného přihlašování Citrix ADC pro ověřování založené na protokolu Kerberos

Publikování webového serveru

Vytvoření virtuálního serveru:

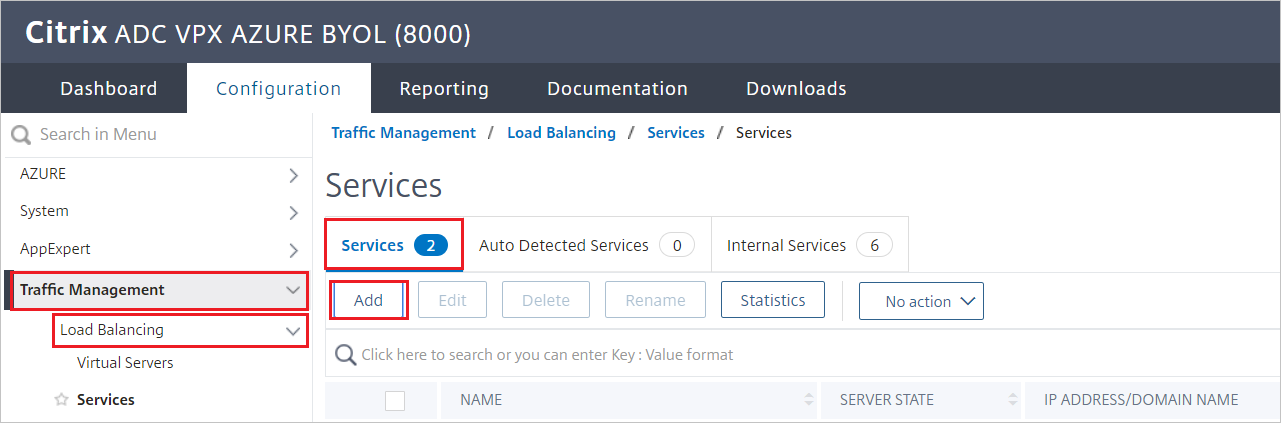

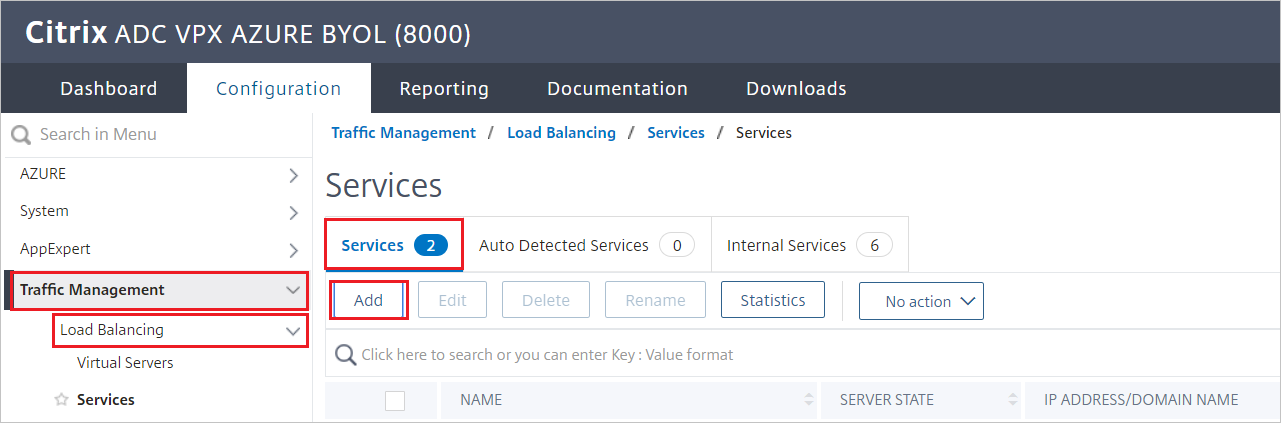

Vyberte Služby vyrovnávání>zatížení správy>provozu.

Vyberte Přidat.

Nastavte následující hodnoty pro webový server, na kterém běží aplikace:

Název služby

IP adresa serveru / existující server

Protokol

Port

Konfigurace nástroje pro vyrovnávání zatížení

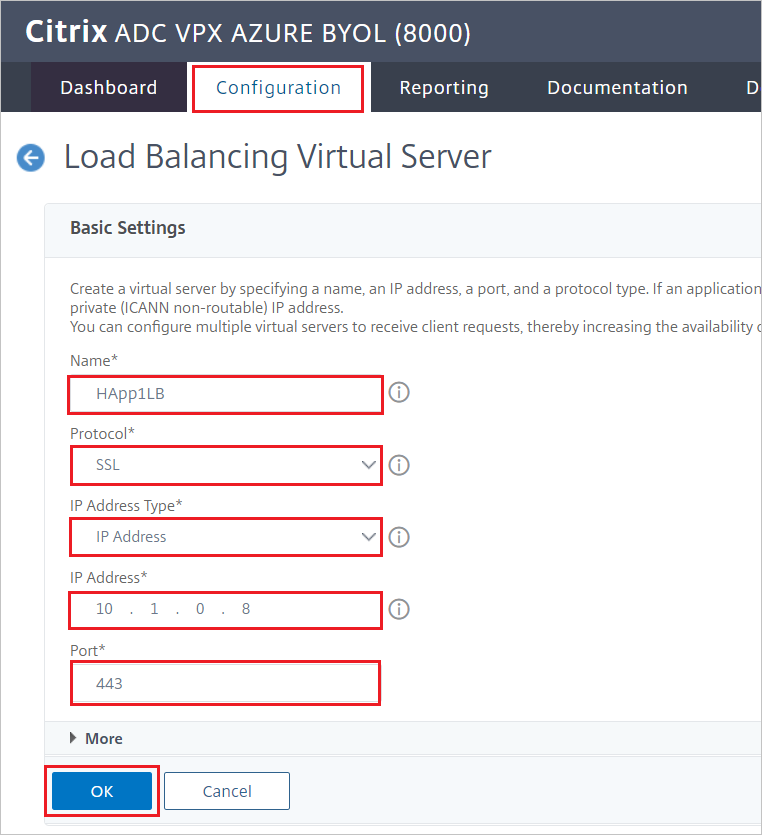

Konfigurace nástroje pro vyrovnávání zatížení:

Přejděte na virtuální servery vyrovnávání>zatížení správy>provozu.

Vyberte Přidat.

Nastavte následující hodnoty, jak je popsáno na následujícím snímku obrazovky:

- Název

- Protokol

- IP Address

- Port

Vyberte OK.

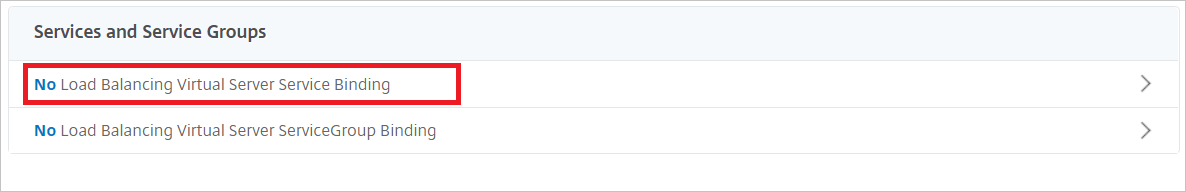

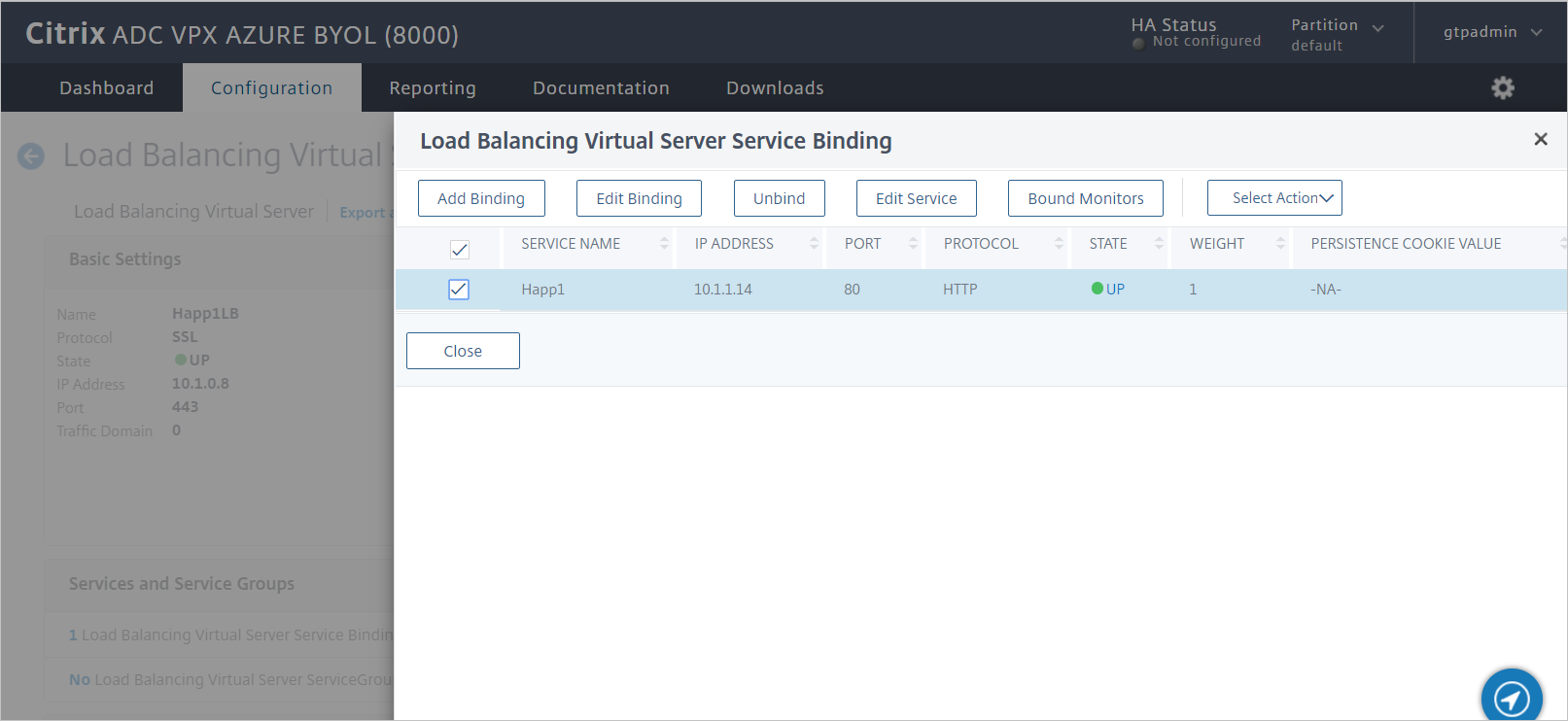

Vytvoření vazby virtuálního serveru

Vytvoření vazby nástroje pro vyrovnávání zatížení s virtuálním serverem:

V podokně Služby a skupiny služeb vyberte Žádné vazby služby virtuálního serveru vyrovnávání zatížení.

Ověřte nastavení, jak je znázorněno na následujícím snímku obrazovky, a pak vyberte Zavřít.

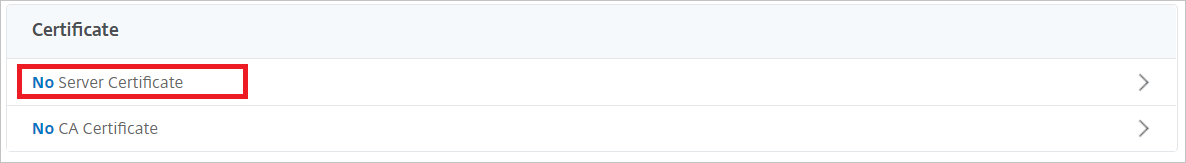

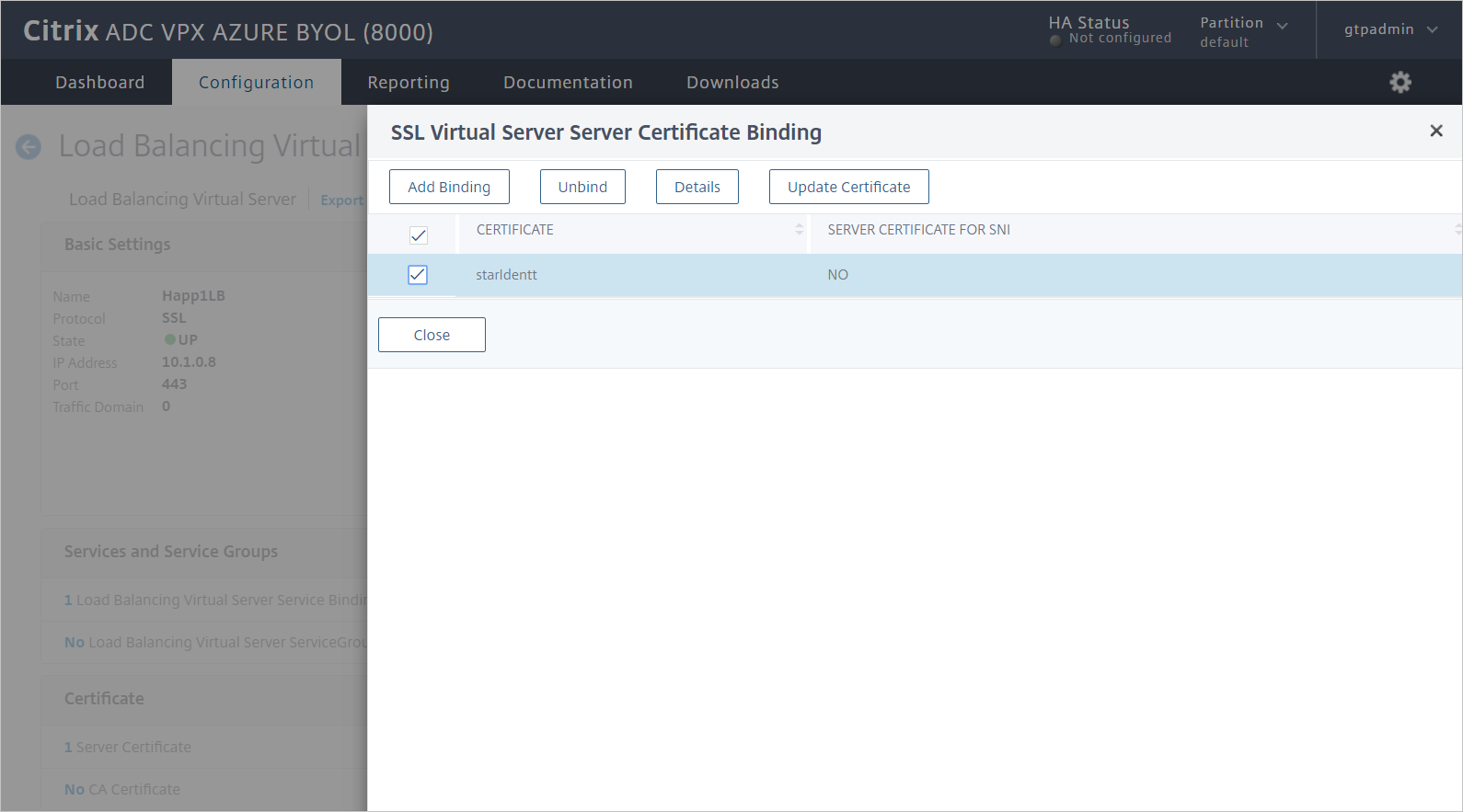

Vytvoření vazby certifikátu

Pokud chcete tuto službu publikovat jako protokol TLS, vytvořte vazbu certifikátu serveru a otestujte aplikaci:

V části Certifikát vyberte Žádný certifikát serveru.

Ověřte nastavení, jak je znázorněno na následujícím snímku obrazovky, a pak vyberte Zavřít.

Profil SAML pro Citrix ADC

Pokud chcete nakonfigurovat profil SAML Citrix ADC, proveďte následující části:

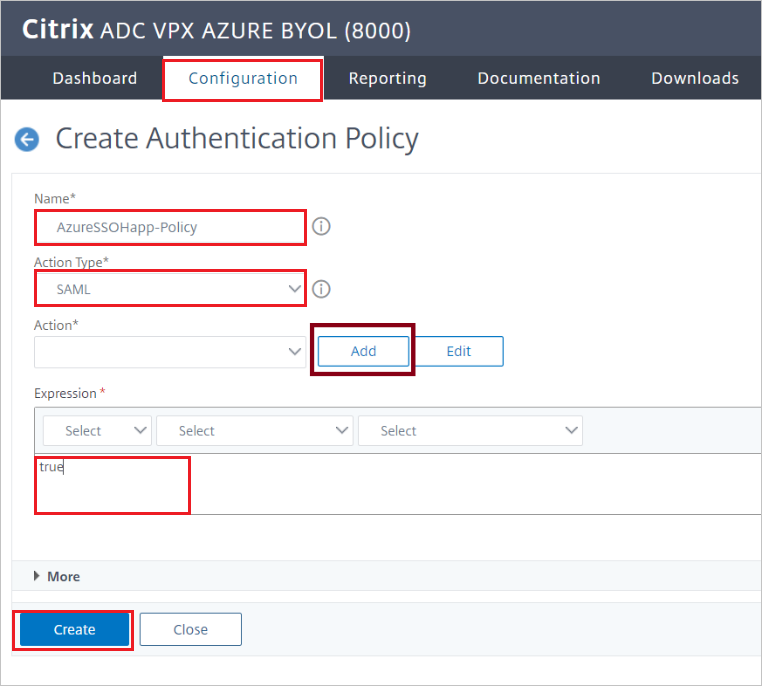

Vytvoření zásady ověřování

Vytvoření zásady ověřování:

Přejděte na Security>AAA – Zásady ověřování zásad>ověřování> přenosů>aplikací.

Vyberte Přidat.

V podokně Vytvořit zásady ověřování zadejte nebo vyberte následující hodnoty:

- Název: Zadejte název zásady ověřování.

- Akce: Zadejte SAML a pak vyberte Přidat.

- Výraz: Zadejte true.

Vyberte Vytvořit.

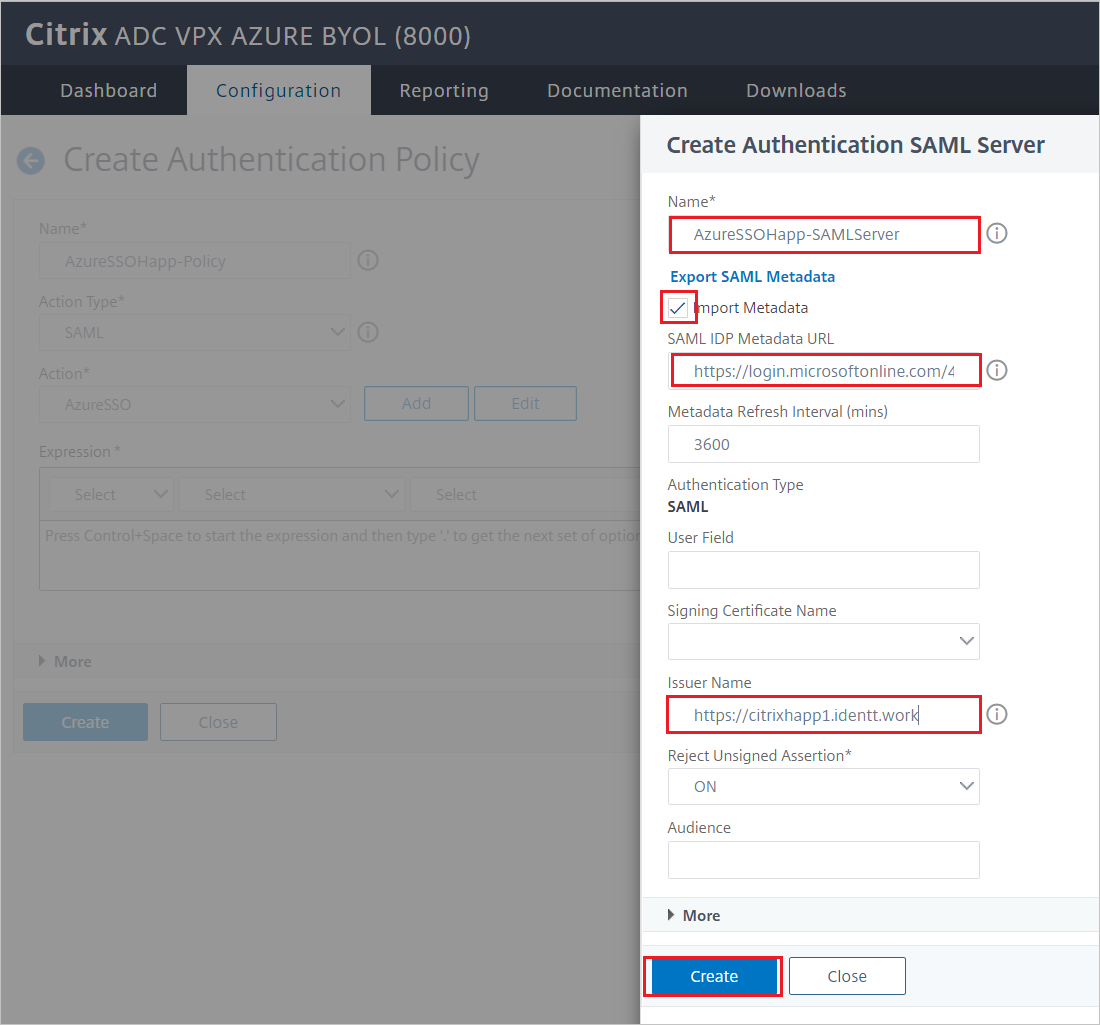

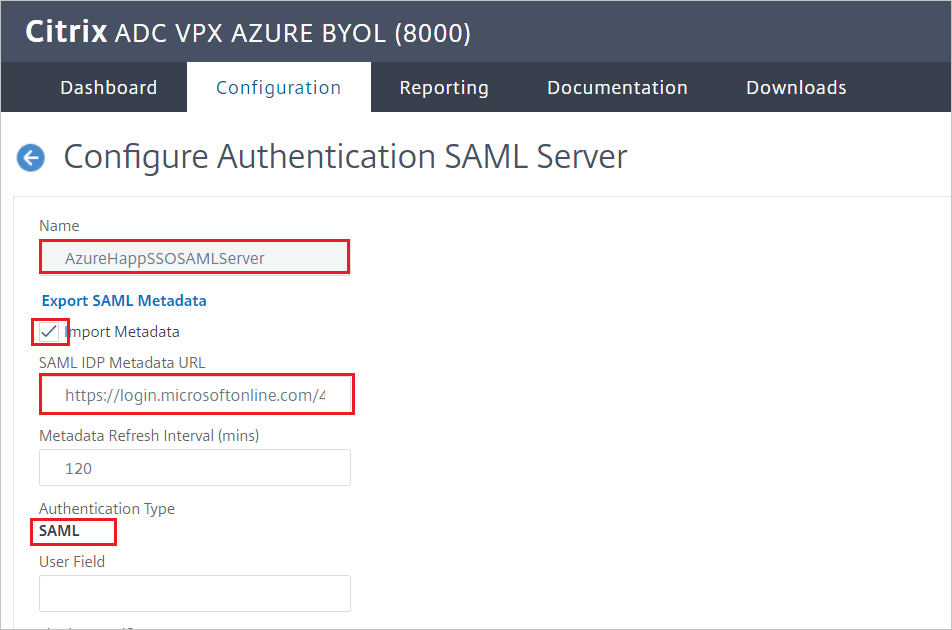

Vytvoření ověřovacího serveru SAML

Pokud chcete vytvořit ověřovací server SAML, přejděte do podokna Vytvořit ověřovací server SAML a pak proveďte následující kroky:

Jako název zadejte název ověřovacího serveru SAML.

V části Exportovat metadata SAML:

Zaškrtněte políčko Importovat metadata.

Zadejte adresu URL federačních metadat z uživatelského rozhraní Azure SAML, které jste zkopírovali dříve.

Jako název vystavitele zadejte příslušnou adresu URL.

Vyberte Vytvořit.

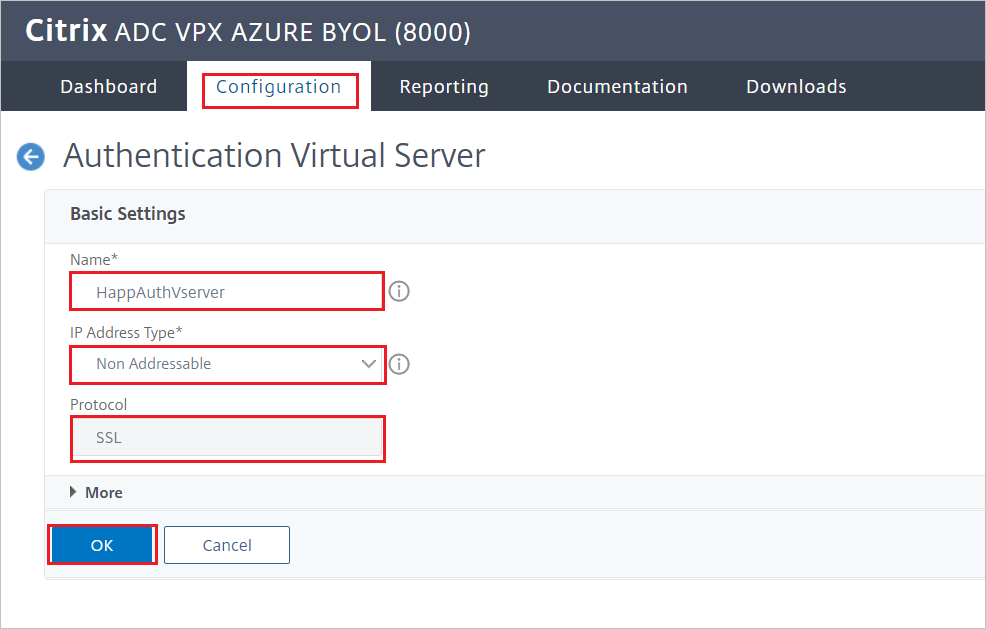

Vytvoření ověřovacího virtuálního serveru

Vytvoření ověřovacího virtuálního serveru:

Přejděte na Zabezpečení>AAA – Virtuální servery ověřování>zásad>provozu>aplikací.

Vyberte Přidat a pak proveďte následující kroky:

Jako název zadejte název ověřovacího virtuálního serveru.

Zaškrtněte políčko Neoslovitelné.

V poli Protokol vyberte SSL.

Vyberte OK.

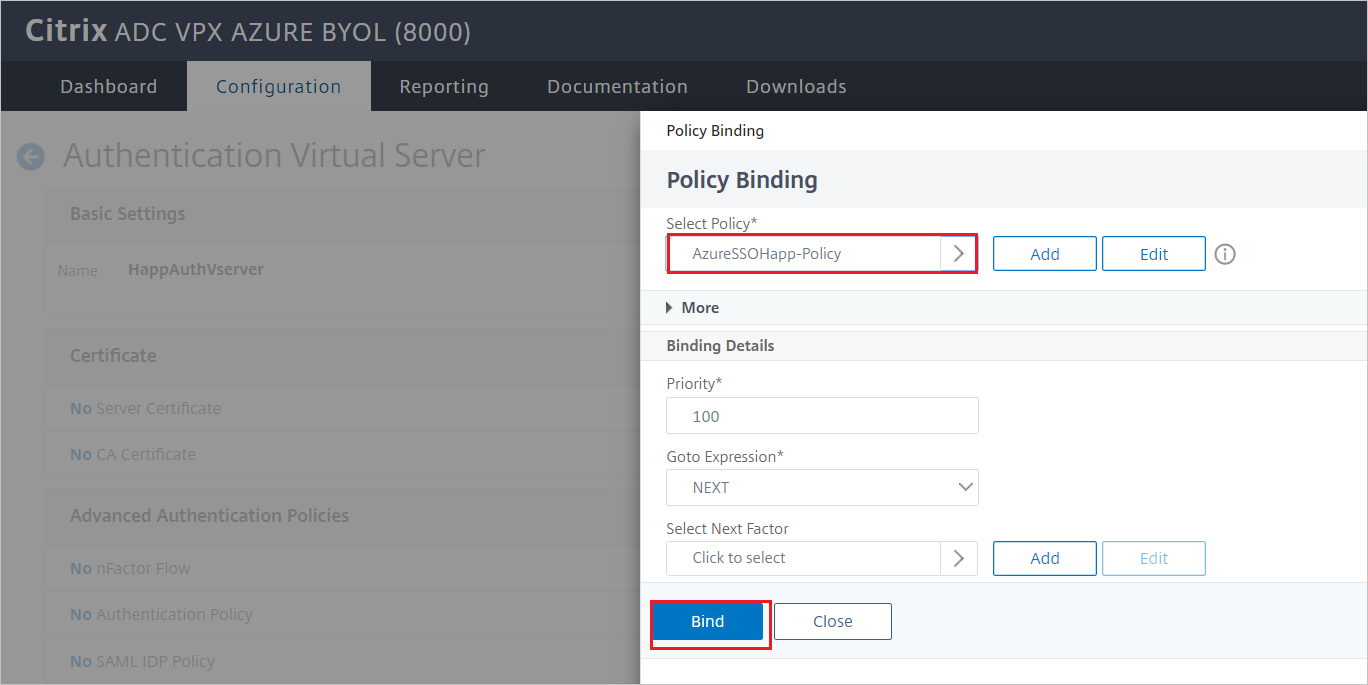

Konfigurace ověřovacího virtuálního serveru tak, aby používal Microsoft Entra ID

Upravte dva oddíly pro ověřovací virtuální server:

V podokně Upřesnit zásady ověřování vyberte Žádné zásady ověřování.

V podokně Vazby zásad vyberte zásady ověřování a pak vyberte Vytvořit vazbu.

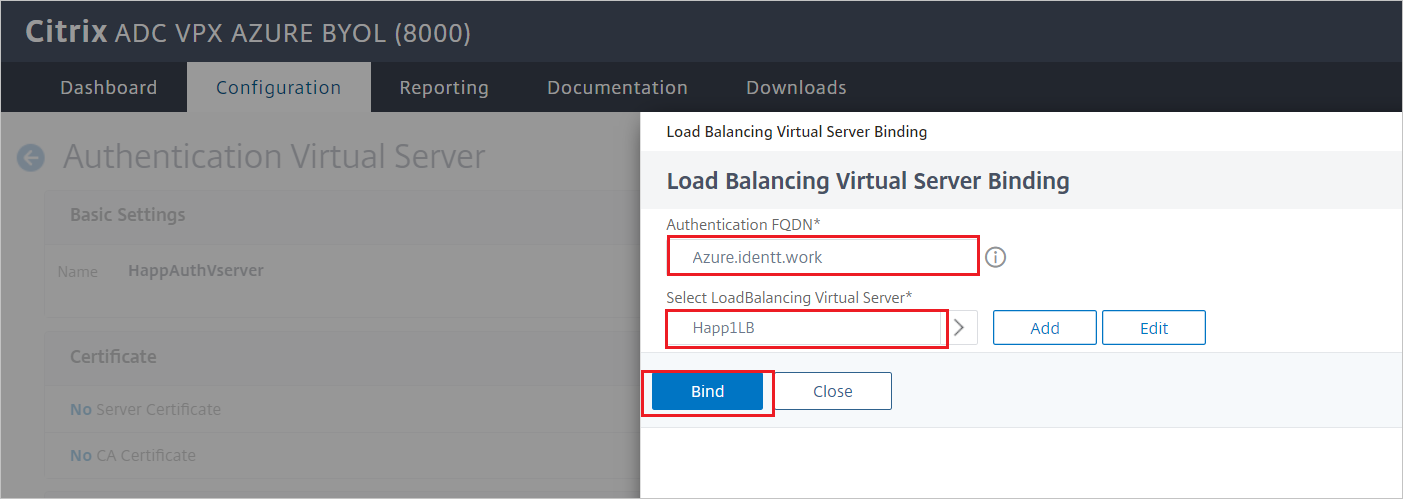

V podokně Virtuální servery založené na formuláři vyberte Žádný virtuální server vyrovnávání zatížení.

Jako plně kvalifikovaný název domény zadejte plně kvalifikovaný název domény (FQDN) (povinné).

Vyberte virtuální server vyrovnávání zatížení, který chcete chránit pomocí ověřování Microsoft Entra.

Vyberte možnost vazba.

Poznámka:

Nezapomeňte vybrat Hotovo v podokně Konfigurace virtuálního serveru ověřování.

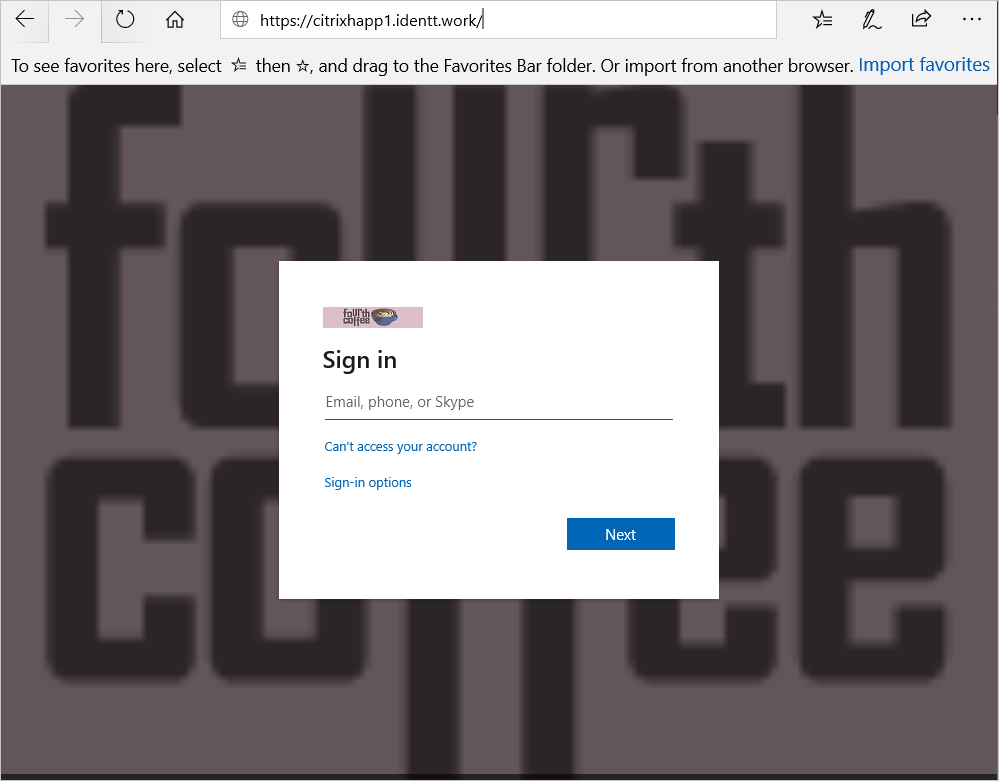

Pokud chcete ověřit změny, přejděte v prohlížeči na adresu URL aplikace. Místo neověřeného přístupu, který jste viděli dříve, by se měla zobrazit přihlašovací stránka tenanta.

Konfigurace jednotného přihlašování Citrix ADC pro ověřování na základě hlaviček

Konfigurace Citrix ADC

Pokud chcete nakonfigurovat Citrix ADC pro ověřování založené na hlavičce, proveďte následující části.

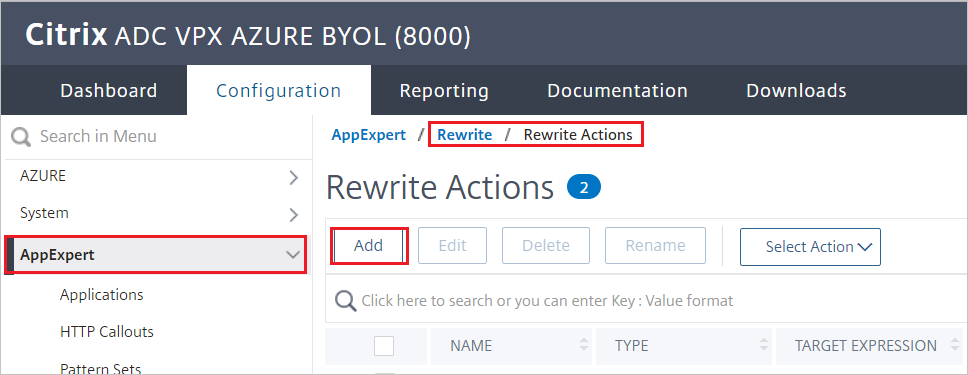

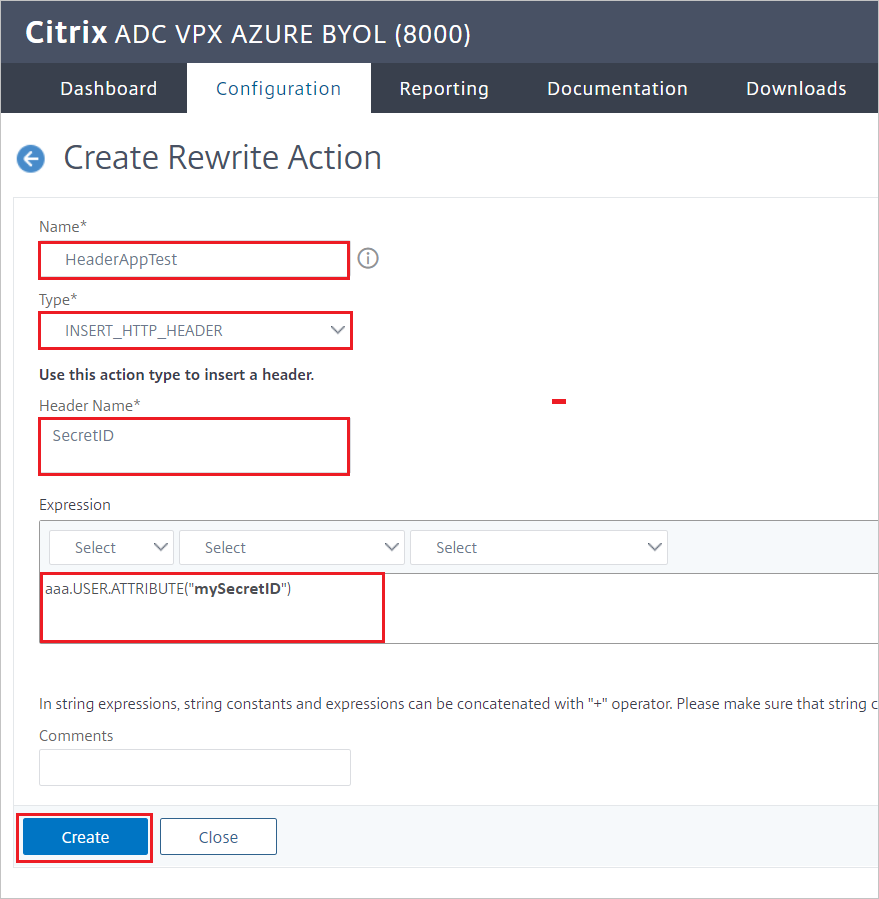

Vytvoření akce přepsání

Přejděte do appExpert>Rewrite Rewrite>Actions.

Vyberte Přidat a pak proveďte následující kroky:

Do pole Název zadejte název akce přepsání.

Jako typ zadejte INSERT_HTTP_HEADER.

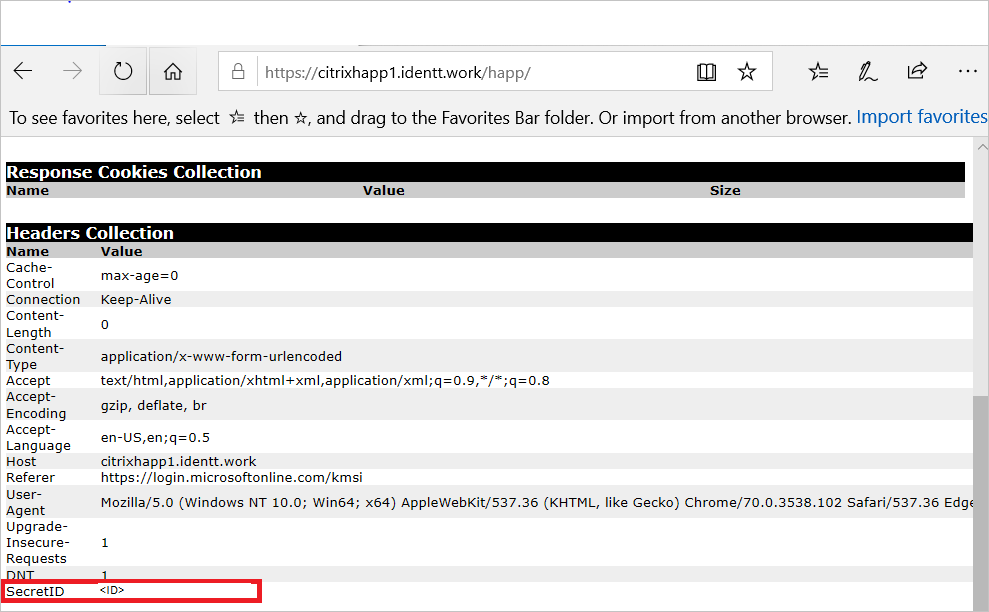

Jako název hlavičky zadejte název záhlaví (v tomto příkladu používáme SecretID).

Jako výraz zadejte aaa. UŽIVATEL. ATTRIBUTE("mySecretID"), kde mySecretID je deklarace Microsoft Entra SAML, která byla odeslána společnosti Citrix ADC.

Vyberte Vytvořit.

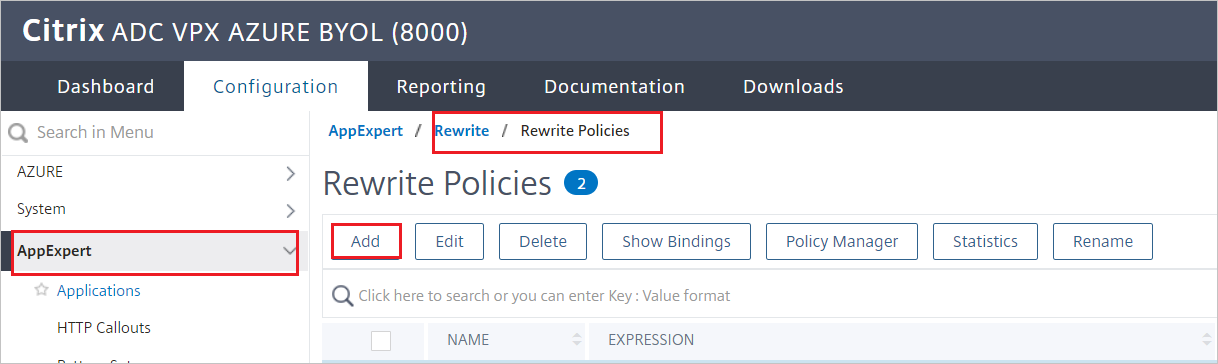

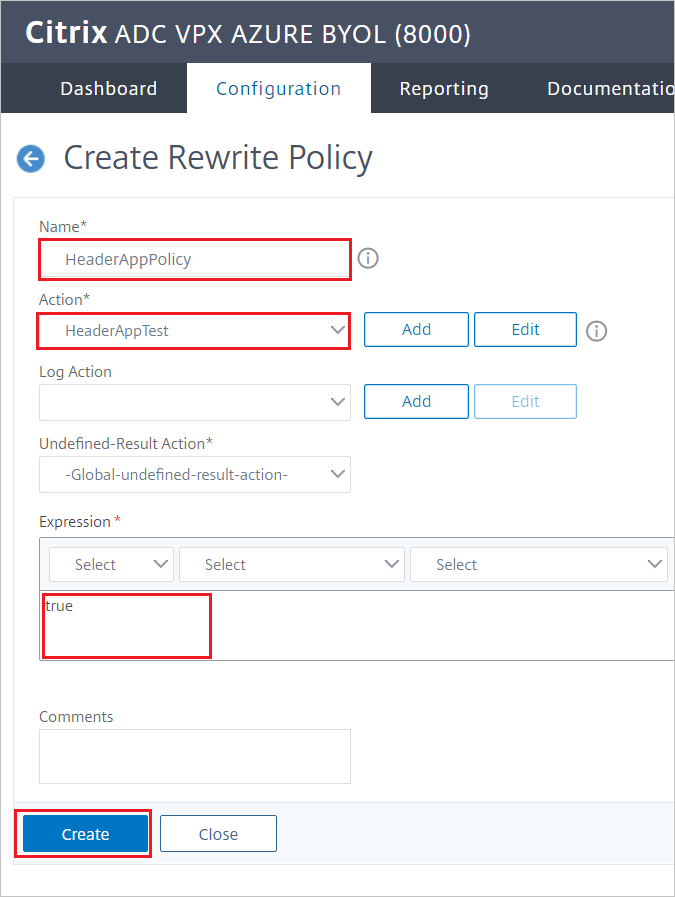

Vytvoření zásady přepsání

Přejděte na Zásady přepsání přepsání> appExpert.>

Vyberte Přidat a pak proveďte následující kroky:

Do pole Název zadejte název zásady přepsání.

V části Akce vyberte akci přepsání, kterou jste vytvořili v předchozí části.

Jako výraz zadejte true.

Vyberte Vytvořit.

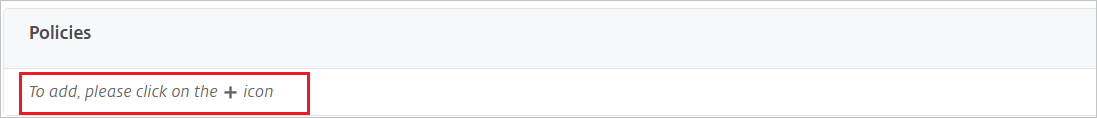

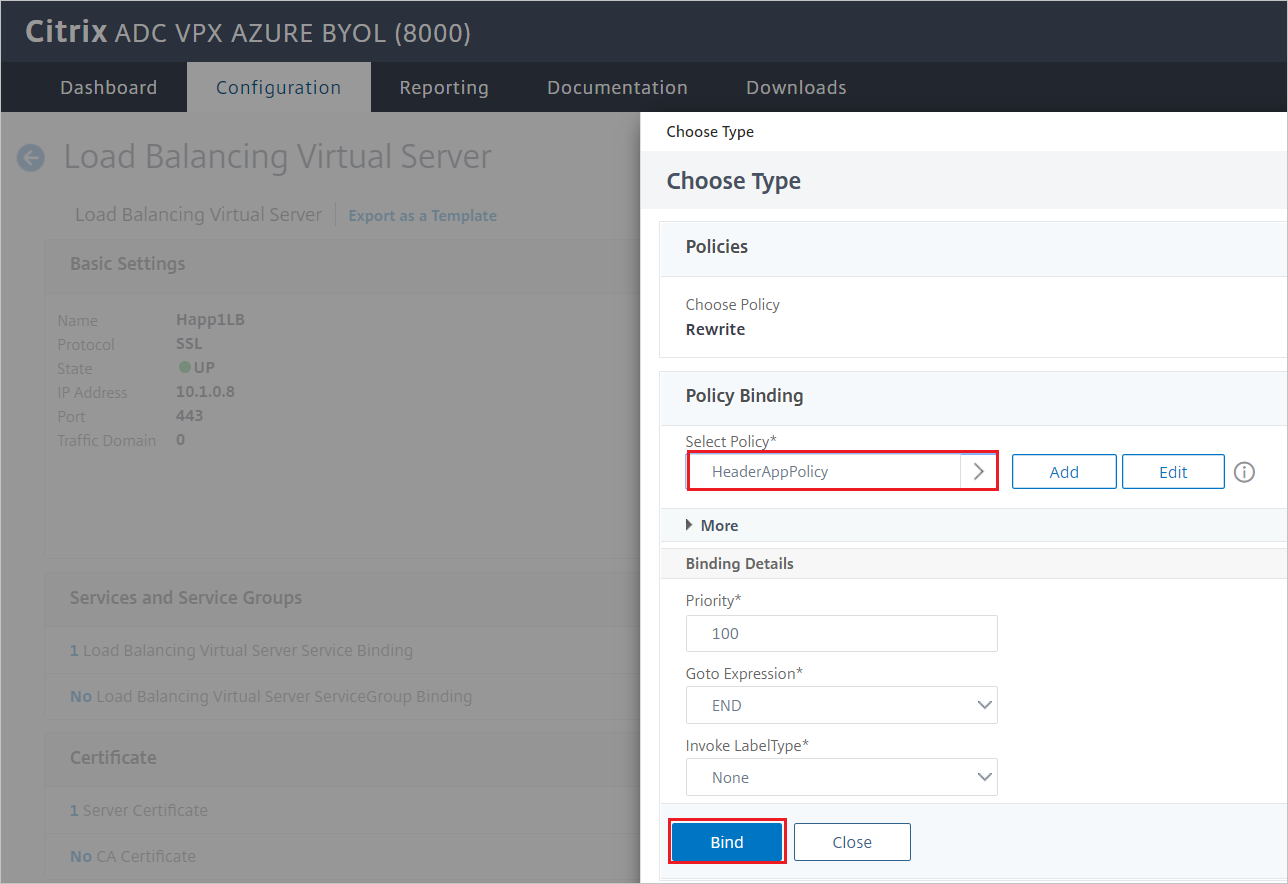

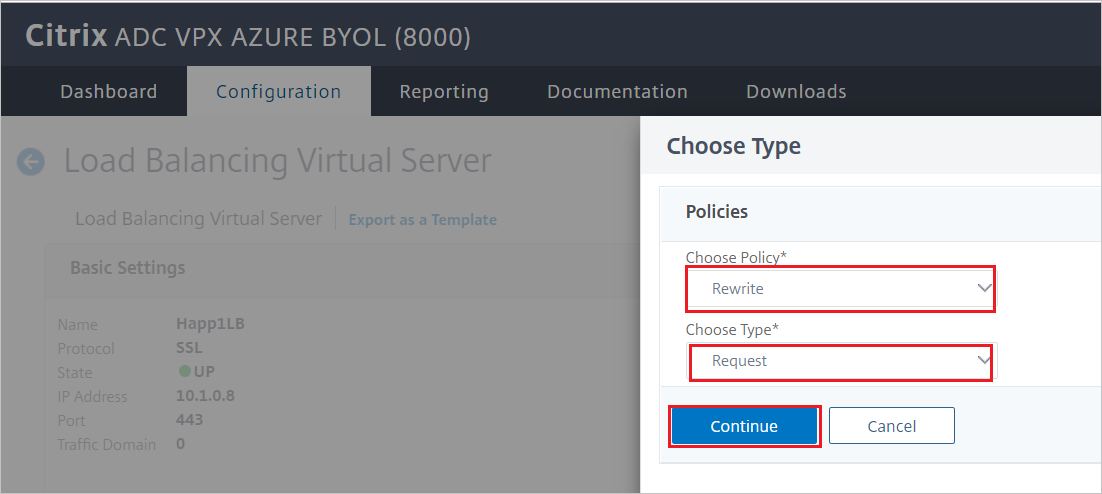

Vytvoření vazby zásady přepsání k virtuálnímu serveru

Vytvoření vazby zásady přepsání k virtuálnímu serveru pomocí grafického uživatelského rozhraní:

Přejděte na virtuální servery vyrovnávání>zatížení správy>provozu.

V seznamu virtuálních serverů vyberte virtuální server, ke kterému chcete vytvořit vazbu zásad přepsání, a pak vyberte Otevřít.

V podokně Virtuální server vyrovnávání zatížení v části Upřesnit nastavení vyberte Zásady. V seznamu se zobrazí všechny zásady nakonfigurované pro vaši instanci NetScaler.

Zaškrtněte políčko vedle názvu zásady, kterou chcete svázat s tímto virtuálním serverem.

V dialogovém okně Zvolit typ :

U možnosti Zvolit zásadu vyberte Provoz.

U možnosti Zvolit typ vyberte Požadavek.

Vyberte OK. Zpráva na stavovém řádku znamená, že zásady byly úspěšně nakonfigurovány.

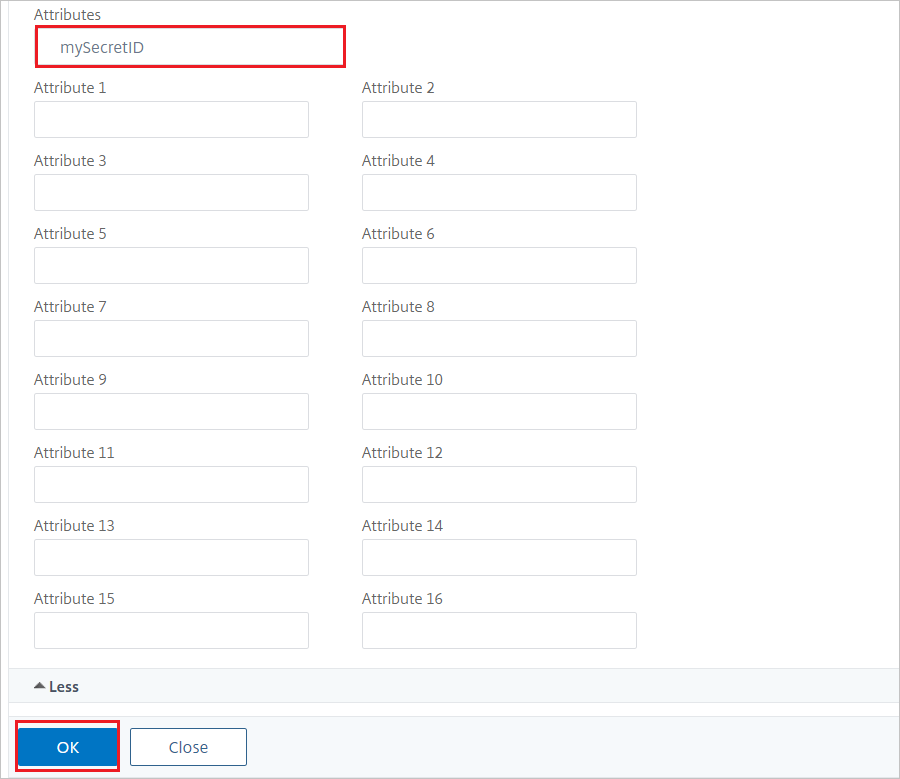

Úprava serveru SAML tak, aby extrahovali atributy z deklarace identity

Přejděte na Security>AAA – Zásady provozu>aplikací – Servery>pokročilých akcí> zásad>ověřování.>

Vyberte příslušný ověřovací server SAML pro aplikaci.

V části Atributy bolest zadejte atributy SAML, které chcete extrahovat, oddělené čárkami. V našem příkladu zadáme atribut

mySecretID.

Pokud chcete ověřit přístup, na adrese URL v prohlížeči vyhledejte atribut SAML v části Headers Collection.

Vytvoření testovacího uživatele Citrix ADC

V této části se v Citrix ADC vytvoří uživatel S názvem B.Simon. Citrix ADC podporuje zřizování uživatelů za běhu, které je ve výchozím nastavení povolené. V této části není žádná akce. Pokud uživatel v Citrix ADC ještě neexistuje, vytvoří se po ověření nový.

Poznámka:

Pokud potřebujete uživatele vytvořit ručně, obraťte se na tým podpory klienta Citrix ADC.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci, tím se přesměruje na přihlašovací adresu URL Citrix ADC, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL Citrix ADC a spusťte tok přihlášení odsud.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici Citrix ADC v Moje aplikace, přesměruje se na přihlašovací adresu URL Citrix ADC. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Jakmile nakonfigurujete Citrix ADC, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.