Integrace jednotného přihlašování Microsoft Entra s Kionem (dříve cloudtamer.io)

V tomto článku se dozvíte, jak integrovat Kion s Microsoft Entra ID. Když integrujete Kion s Microsoft Entra ID, můžete:

- Řiďte v Microsoft Entra ID, kdo má přístup do Kion.

- Povolte uživatelům, aby se k Kion automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Scénář popsaný v tomto článku předpokládá, že již máte následující požadavky:

- Uživatelský účet Microsoft Entra s aktivním předplatným. Pokud ho ještě nemáte, můžete si vytvořit účet zdarma.

- Jedna z následujících rolí:

- Předplatné Kion s povoleným jednotným přihlašováním (SSO)

Popis scénáře

V tomto článku nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Kion podporuje SSO iniciované IDP.

- Kion podporuje zřizování uživatelů za běhu.

Přidání Kionu (dříve cloudtamer.io) z galerie

Pokud chcete nakonfigurovat integraci Kionu do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat Kion z galerie.

- Přihlaste se do centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte na Identita>Aplikace>Podnikové aplikace>Nová aplikace.

- V části Přidat z galerie zadejte Kion do vyhledávacího pole.

- Na panelu výsledků vyberte Kion a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít průvodce konfigurací podnikové aplikace . V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích Microsoft 365

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Kion (dříve cloudtamer.io)

Konfigurace a testování jednotného přihlašování Microsoft Entra s Kion pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v Kionu.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s Kionem, proveďte následující kroky:

-

Nakonfigurujte jednotné přihlašování (SSO) Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřazení testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

-

Konfigurace jednotného přihlašování Kion – konfigurace nastavení jednotného přihlašování na straně aplikace.

- Vytvoření testovacího uživatele Kion – aby měl protějšk B.Simon v Kion, který je propojený s reprezentací uživatele Microsoft Entra.

- test jednotného přihlašování – abyste ověřili, jestli konfigurace funguje.

- Kontrolní výrazy skupiny – k nastavení kontrolních výrazů skupiny pro Microsoft Entra ID a Kion.

Zahájit konfiguraci jednotného přihlašování Kion

Přihlaste se k webu Kion jako správce.

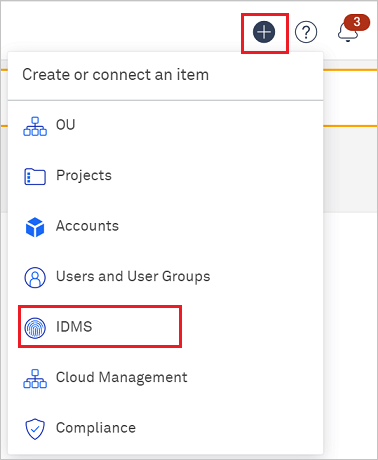

Klikněte na ikonu + plus v pravém horním rohu a vyberte IDMS .

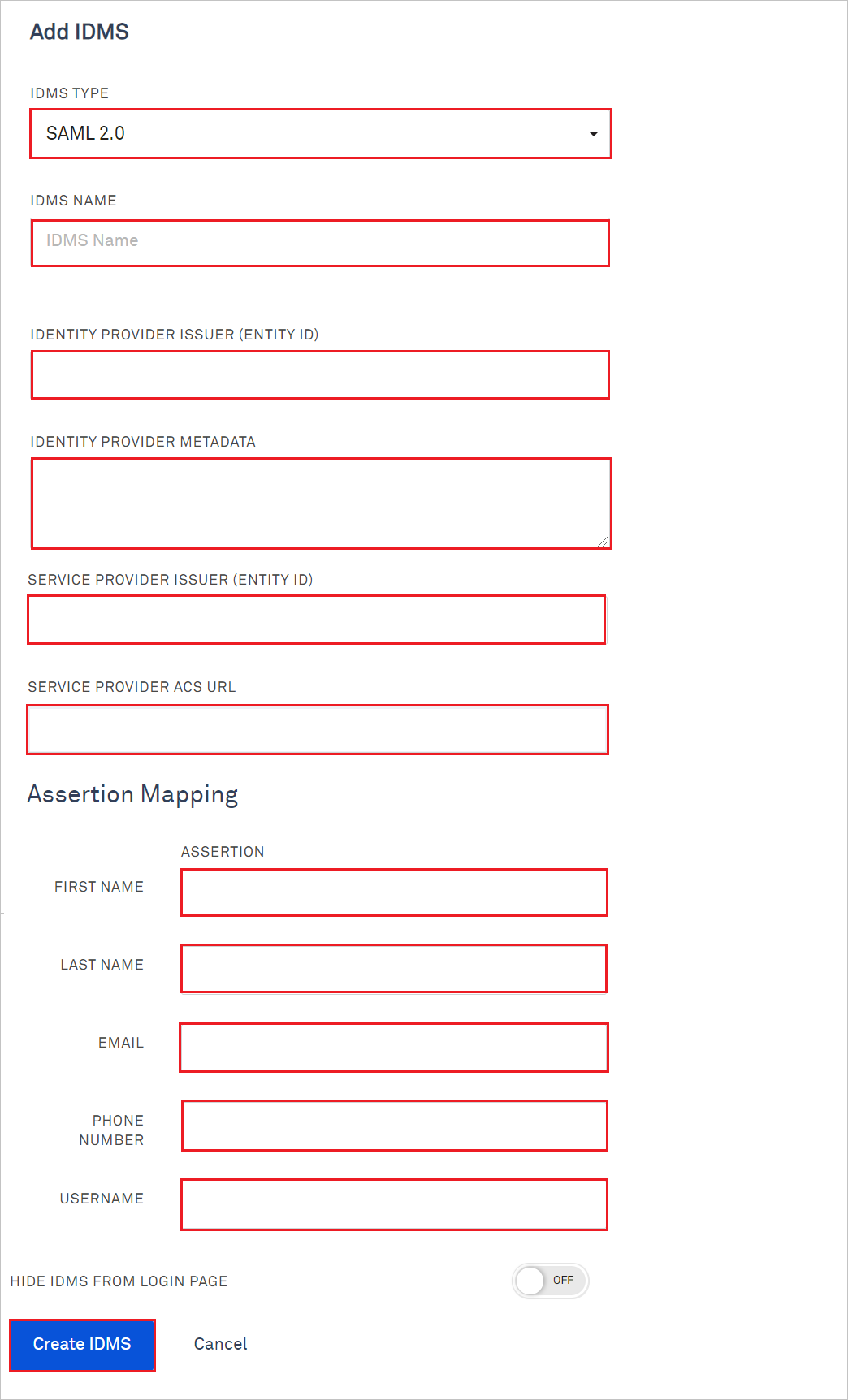

Jako typ IDMS vyberte SAML 2.0.

Nechte tuto obrazovku otevřenou a zkopírujte hodnoty z této obrazovky do konfigurace Microsoft Entra.

Konfigurace jednotného přihlašování Microsoft Entra

Postupujte podle následujících kroků, abyste povolili jednotné přihlašování Microsoft Entra.

Přihlaste se do centra pro správu Microsoft Entra jako alespoň Správce cloudových aplikací.

Přejděte na Identity>Aplikace>Podnikové aplikace>Kion>jednotného přihlašování.

Na stránce Vyberte metodu jednotného přihlašování vyberte SAML.

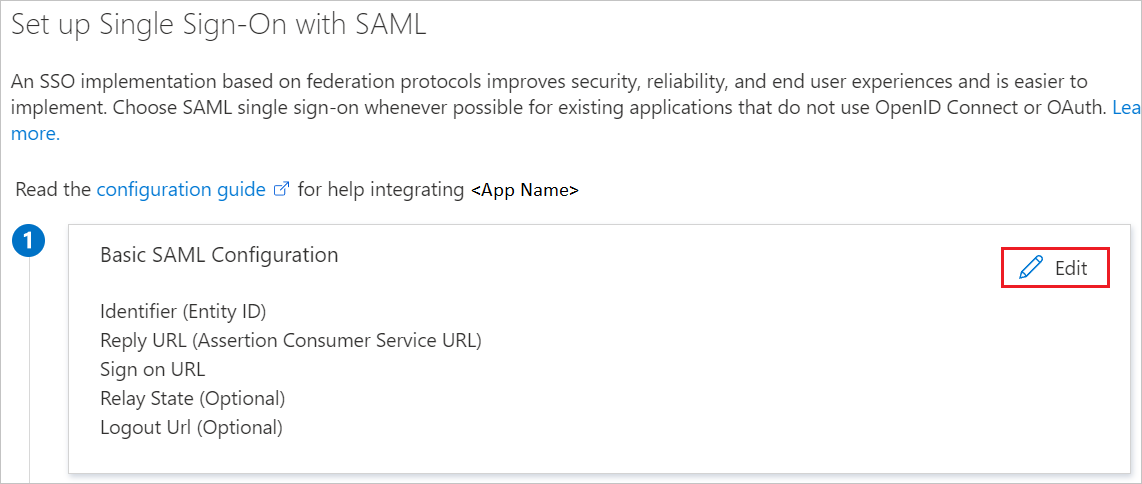

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro Základní konfigurace SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor vložte z Kionu VYSTAVITELE POSKYTOVATELE SLUŽEB (ID ENTITY).

b. Do textového pole Adresa URL odpovědi vložte adresu URL služby ACS poskytovatele služeb z Kionu do tohoto pole.

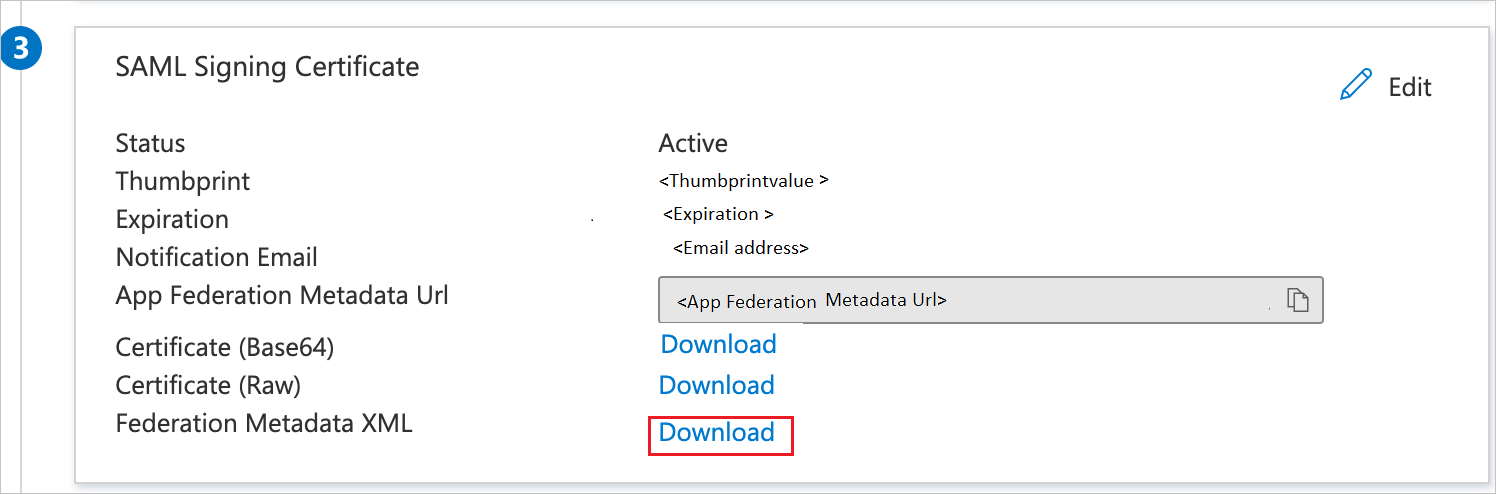

Na stránce Nastavení jednotného přihlašování pomocí protokolu SAML, v části Podpisový certifikát SAML, vyhledejte XML federačních metadat a vyberte Stáhnout pro stažení certifikátu a jeho uložení do počítače.

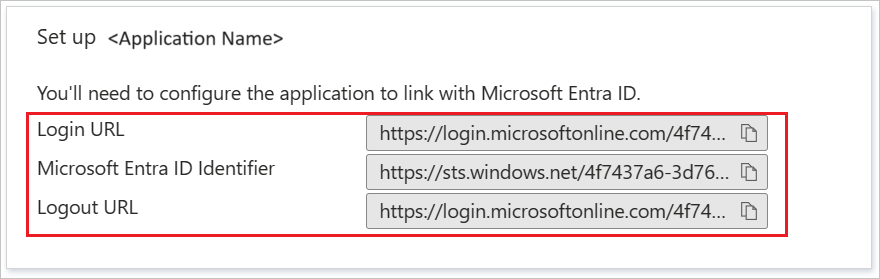

V části Nastavení Kion zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako Správce uživatelů.

- Přejděte na Identity>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Vytvořit nového uživatele>Nový uživatel.

- Ve vlastnostech User postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte username@companydomain.extension. Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a poznamenejte si hodnotu zobrazenou v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k Kionu.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako Správce cloudových aplikací.

- Přejděte na Identita>Aplikace>Podnikové aplikace>Kion.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele/skupinu, pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte v seznamu Uživatelé B.Simon a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli. Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat úkol klikněte na tlačítko Přiřadit.

Konfigurace SSO (jednotné přihlašování) Kion

Na stránce Přidat IDMS proveďte následující kroky:

a. V názvu IDMS zadejte jméno, které uživatelé rozpozná z přihlašovací obrazovky.

b. V textovém poli VYSTAVITEL ZPROSTŘEDKOVATELE IDENTITY (ID ENTITY) vložte předem zkopírovanou hodnotu identifikátoru .

c. Otevřete stažený XML federačních metadat do Poznámkového bloku a vložte obsah do textového pole METADATA ZPROSTŘEDKOVATELE IDENTITY.

d. Zkopírujte hodnotu vystavitele poskytovatele služeb (ID ENTITY), vložte tuto hodnotu do textového pole Identifikátor v části Základní konfigurace SAML.

e. Zkopírujte hodnotu adresy URL služby ACS , vložte tuto hodnotu do textového pole Adresa URL odpovědi v sekci Základní konfigurace SAML.

f. V části Mapování potvrzení zadejte následující hodnoty:

Pole Hodnota Křestní jméno http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennamePříjmení http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surnameE-mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameUživatelské jméno http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameKlikněte na Vytvořit IDMS.

Vytvoření testovacího uživatele Kion

V této části se v Kionu vytvoří uživatel s názvem Britta Simon. Kion podporuje zřizování uživatelů v reálném čase, které je ve výchozím nastavení povolené. V této části pro vás není žádný úkol. Pokud uživatel v Kionu ještě neexistuje, vytvoří se po ověření nový.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikacia měli byste být automaticky přihlášeni ke Kionu, pro které jste nastavili jednotné přihlašování.

Můžete použít Microsoft My Apps. Když kliknete na dlaždici Kion v části Moje aplikace, měli byste být automaticky přihlášení k Kionu, pro který jste nastavili jednotné přihlašování. Další informace viz Microsoft Entra My Apps.

Aserce skupiny

Pokud chcete snadno spravovat uživatelská oprávnění Kion pomocí existujících skupin Microsoft Entra, postupujte takto:

Konfigurace Microsoft Entra

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako Správce cloudových aplikací.

- Přejděte na Identita>Aplikace>Podnikové aplikace.

- V seznamu vyberte podnikovou aplikaci pro Kion.

- Na Přehleduv levém menu vyberte jednotné přihlašování.

- V Single Sign-On v části Atributy uživatele & nárokyvyberte Upravit.

- Vyberte Přidat skupinový nárok.

Poznámka

Můžete mít pouze jeden nárok skupiny. Pokud je tato možnost zakázaná, možná už máte definovaný skupinový nárok.

- Ve skupinových nárocích podvyberte skupiny, které mají být vráceny v nároku:

- Pokud budete mít vždy všechny skupiny, které chcete použít v Kion přiřazené k této podnikové aplikaci, vyberte Skupiny přiřazené k aplikaci.

- Pokud chcete, aby se zobrazily všechny skupiny (tento výběr může způsobit velký počet prohlášení o skupinách a může podléhat omezením), vyberte Skupiny, které jsou přiřazeny k aplikaci.

- U atributu Zdrojponechte výchozí ID skupiny .

- Zaškrtněte políčko Přizpůsobit název skupinové deklarace.

- Pro Namezadejte memberOf.

- Vyberte Uložit, abyste dokončili konfiguraci pomocí ID Microsoft Entra.

Konfigurace Kionu

- V Kion přejděte na Users>Identity Management Systems.

- Vyberte IDMS, které jste vytvořili pro Microsoft Entra ID.

- Na stránce přehledu vyberte kartu Přidružení skupin uživatelů.

- Pro každé požadované mapování skupin uživatelů proveďte následující kroky:

- Vyberte Přidat>Přidat novou.

- V dialogovém okně, které se zobrazí:

- Jako Názevzadejte člen.

- Pro Regexzadejte ID objektu (z Microsoft Entra ID) skupiny, kterou chcete spárovat.

- V skupiny uživatelůvyberte interní skupinu Kion, kterou chcete namapovat na skupinu v regex.

- Zaškrtněte políčko Aktualizovat při přihlášení.

- Vyberte možnost Přidat pro přidání přidružení skupiny.

Související obsah

Jakmile nakonfigurujete Kion, můžete uplatňovat řízení relací, které chrání exfiltrace a infiltrace citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Naučte se, jak vynucovat řízení relací pomocíMicrosoft Cloud App Security.