Kurz: Integrace jednotného přihlašování (SSO) Microsoftu s Amazon Managed Grafana

V tomto kurzu se dozvíte, jak integrovat Amazon Managed Grafana s Microsoft Entra ID. Když integrujete Amazon Managed Grafana s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k Amazon Managed Grafana.

- Povolte uživatelům automatické přihlášení ke službě Amazon Managed Grafana pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Bezplatný účet Amazon Web Services (AWS).

- Předplatné s povoleným jednotným přihlašováním (SSO) pro Amazon Managed Grafana

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Amazon Managed Grafana podporuje jednotné přihlašování iniciované službou SP .

- Amazon Managed Grafana podporuje zřizování uživatelů za běhu .

Přidání Amazon Managed Grafana z galerie

Pokud chcete nakonfigurovat integraci Amazon Managed Grafana do Microsoft Entra ID, musíte přidat Amazon Managed Grafana z galerie do seznamu spravovaných aplikací SaaS.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole Amazon Managed Grafana.

- Na panelu výsledků vyberte Amazon Managed Grafana a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Amazon Managed Grafana

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra se službou Amazon Managed Grafana pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem ve službě Amazon Managed Grafana.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra se službou Amazon Managed Grafana, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Konfigurace jednotného přihlašování Spravovaného Grafana od Amazonu – konfigurace nastavení jednotného přihlašování na straně aplikace

- Vytvořte testovacího uživatele Amazon Managed Grafana – aby měl protějšek B.Simon ve službě Amazon Managed Grafana, který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>Identity>Applications>Amazon Managed Grafana>Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

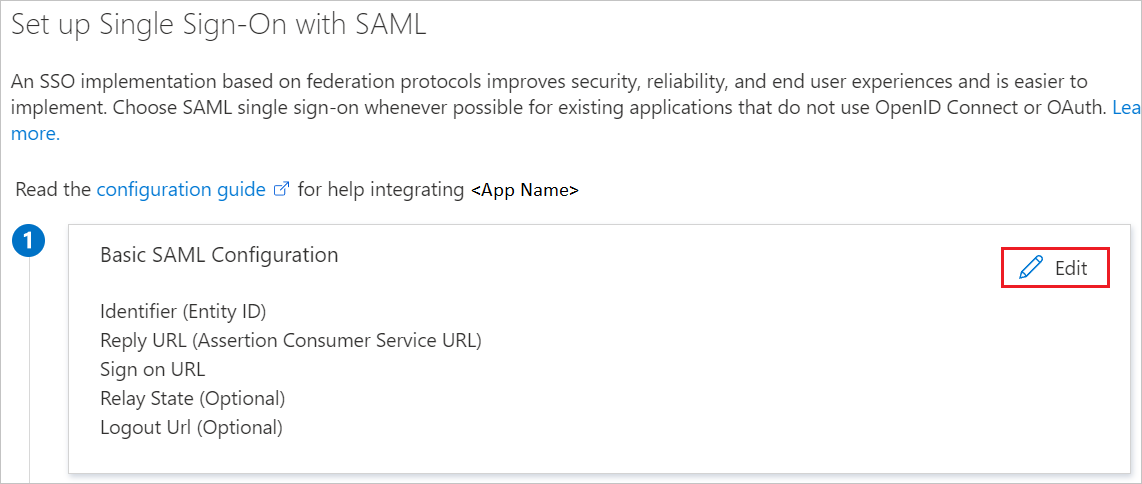

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor (ID entity) zadejte adresu URL pomocí následujícího vzoru:

https://<namespace>.grafana-workspace.<region>.amazonaws.com/saml/metadatab. Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí následujícího vzoru:

https://<namespace>.grafana-workspace.<region>.amazonaws.com/login/samlPoznámka:

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem a přihlašovací adresou URL. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory klienta Amazon Managed Grafana. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

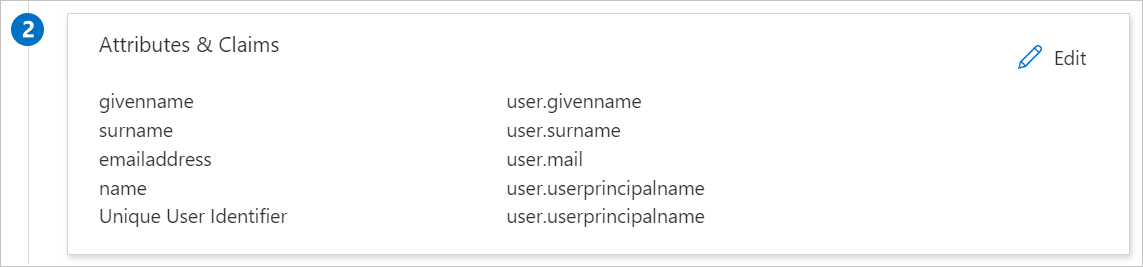

Aplikace Amazon Managed Grafana očekává kontrolní výrazy SAML v určitém formátu, což vyžaduje, abyste do konfigurace atributů tokenu SAML přidali mapování vlastních atributů. Následující snímek obrazovky ukazuje seznam výchozích atributů.

Kromě výše uvedeného očekává aplikace Amazon Managed Grafana několik dalších atributů, které se předávají zpět v odpovědi SAML, které jsou uvedeny níže. Tyto atributy jsou také předem vyplněné, ale můžete je zkontrolovat podle svých požadavků.

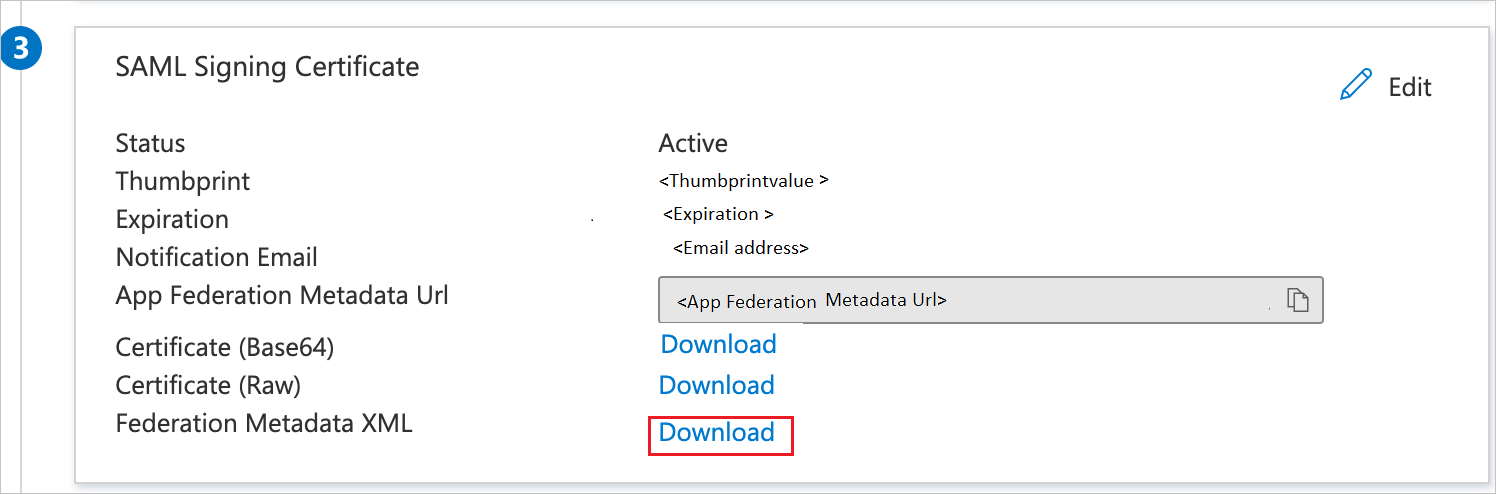

Název Zdrojový atribut displayName user.displayname pošta user.userprincipalname Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

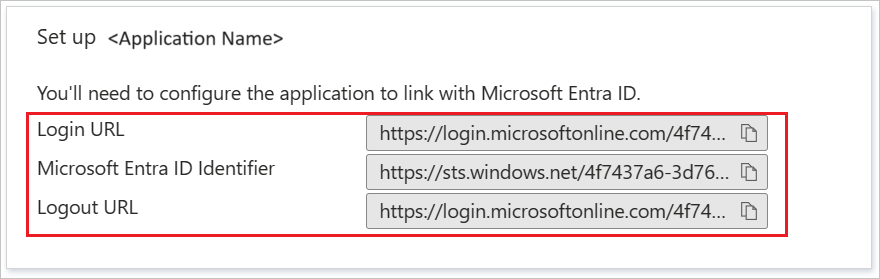

V části Nastavit Amazon Managed Grafana zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte k identitě>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup ke službě Amazon Managed Grafana.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identity>Applications>Amazon Managed Grafana.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování Spravovaného Grafana od Amazonu

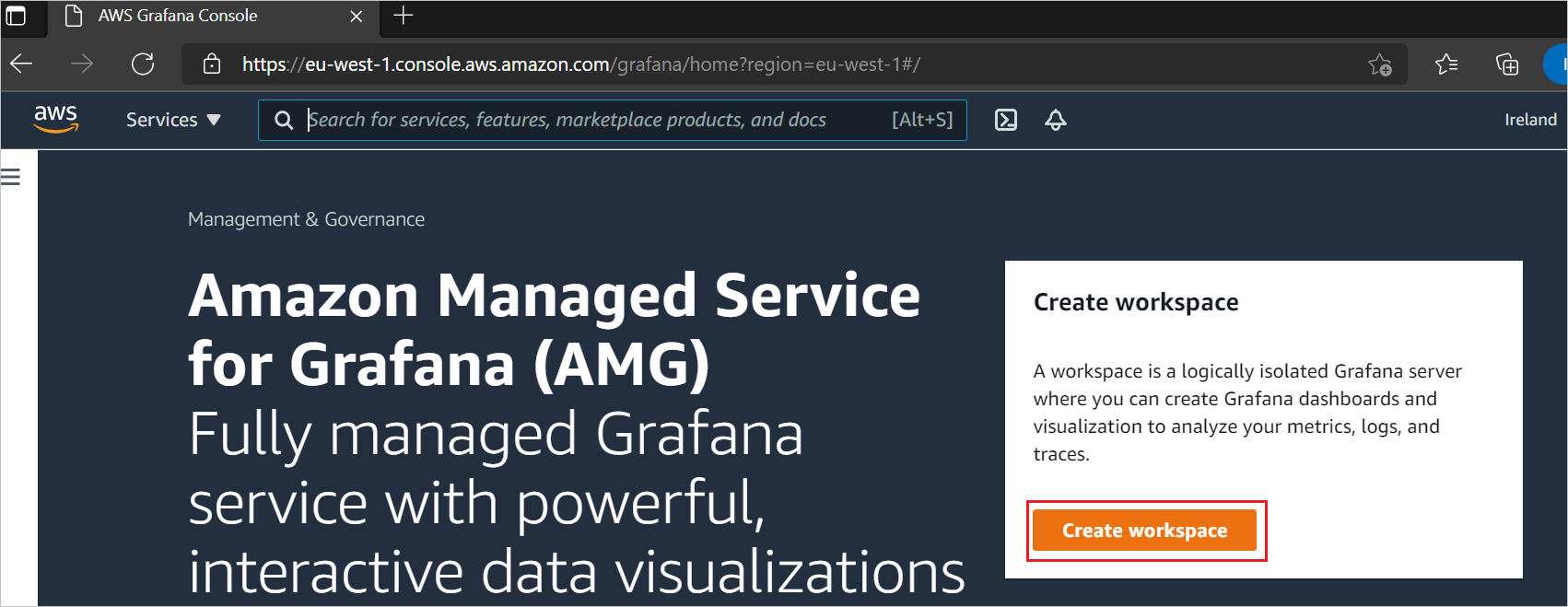

Přihlaste se ke své konzole Amazon Managed Grafana jako správce.

Klikněte na Vytvořit pracovní prostor.

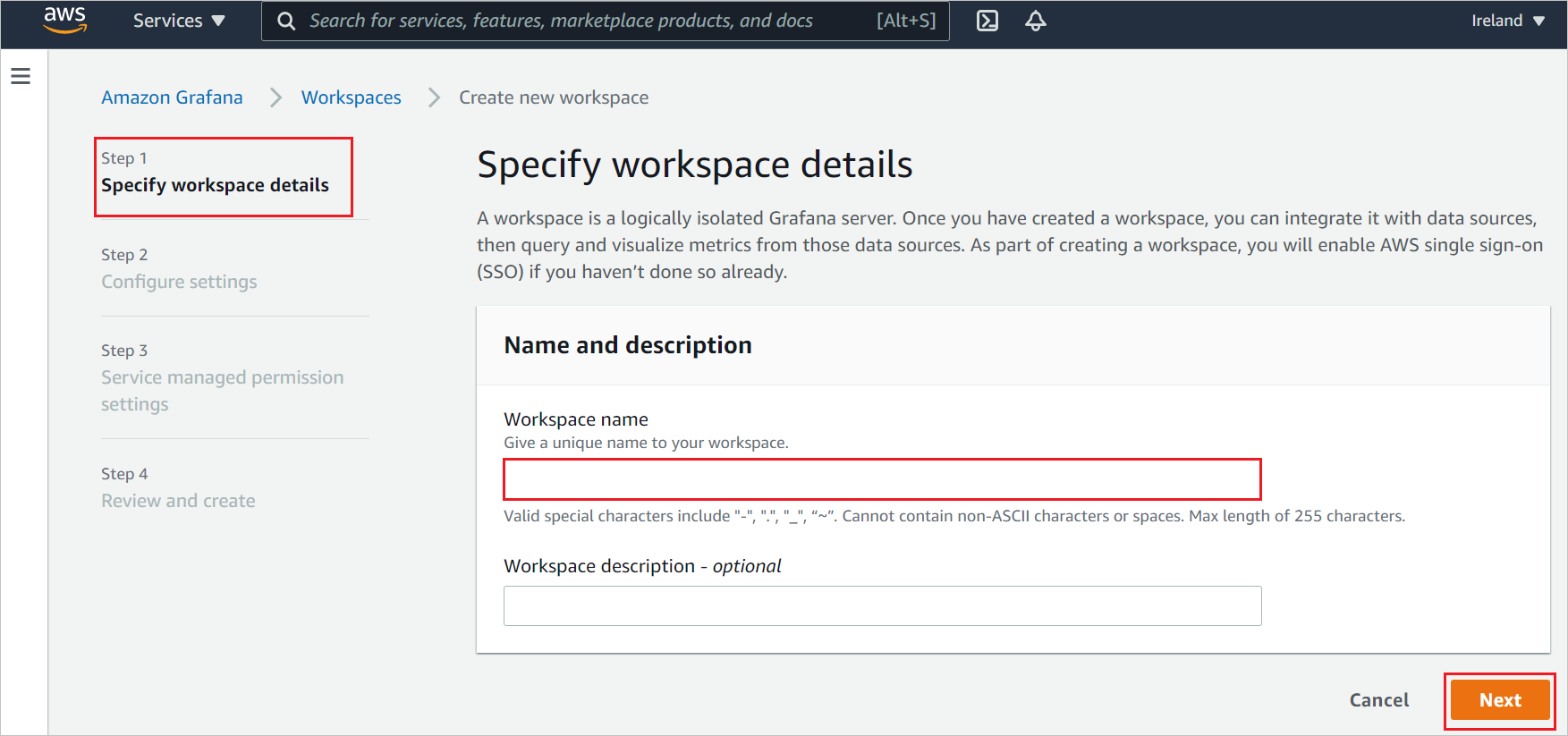

Na stránce Zadat podrobnosti pracovního prostoru zadejte jedinečný název pracovního prostoru a klikněte na Tlačítko Další.

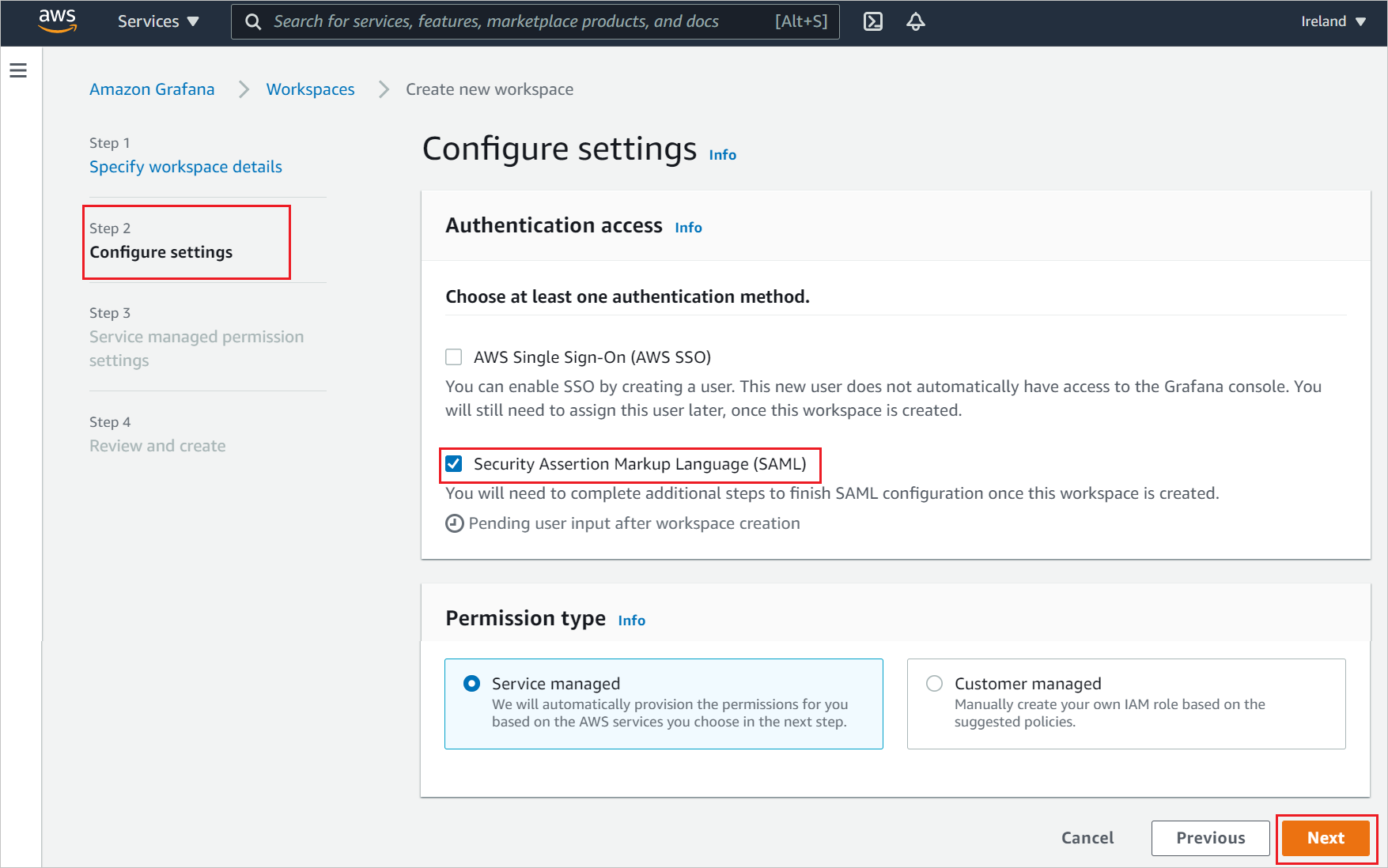

Na stránce Konfigurovat nastavení zaškrtněte políčko Jazyk SAML (Security Assertion Markup Language) a povolte službu spravovanou jako typ oprávnění a klikněte na Tlačítko Další.

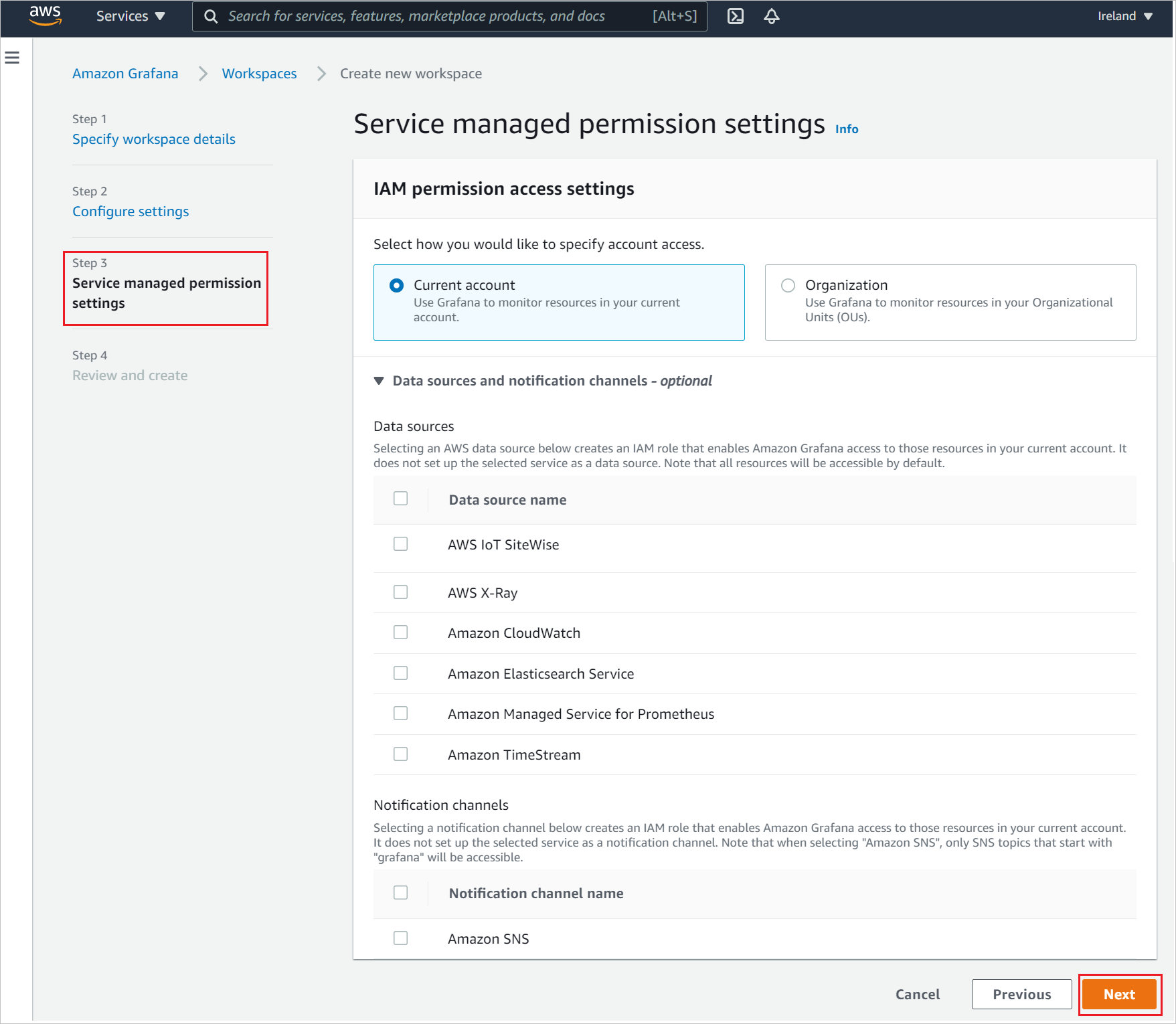

V nastavení oprávnění spravované službou vyberte Aktuální účet a klikněte na Další.

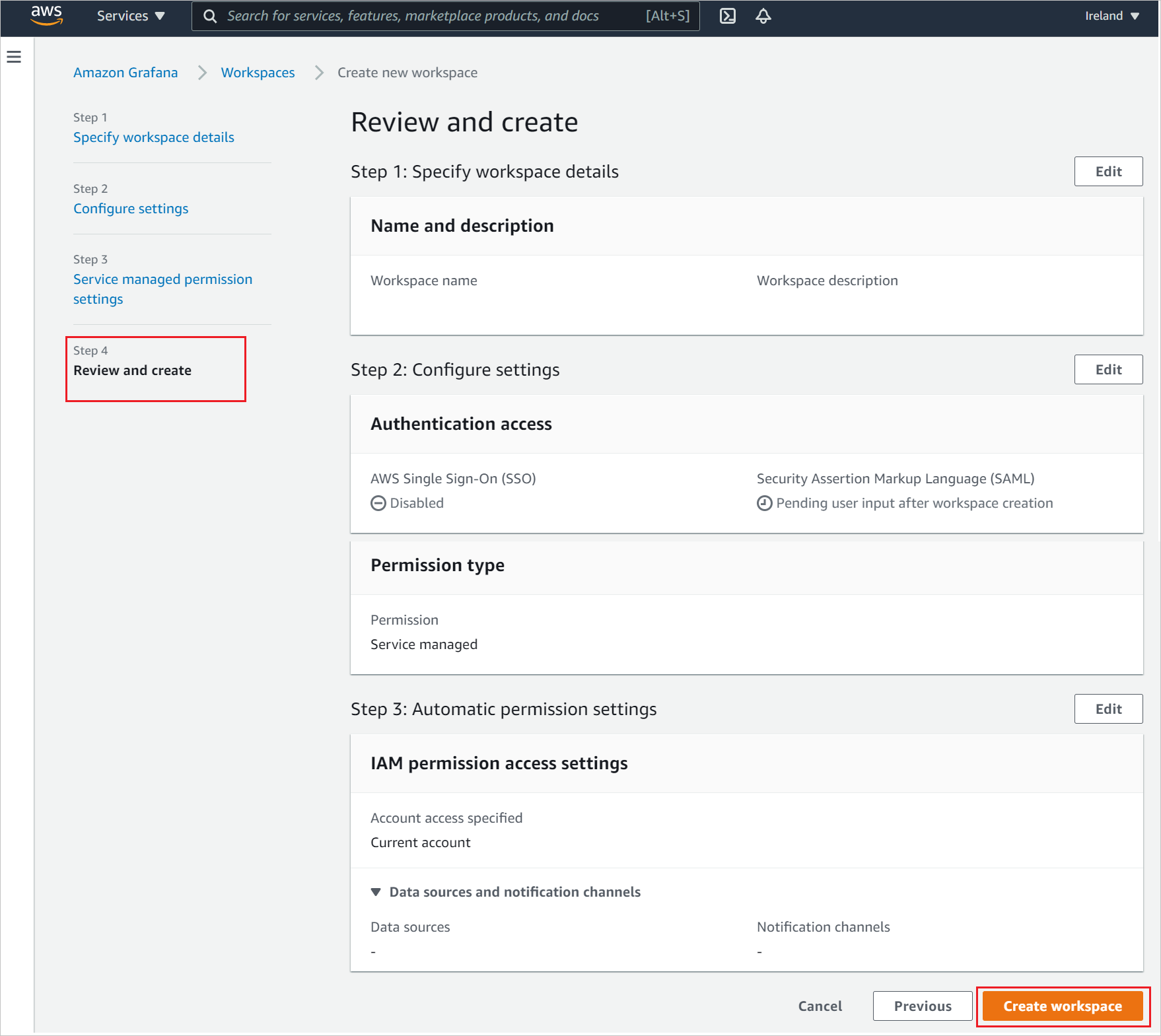

Na stránce Zkontrolovat a vytvořit ověřte všechny podrobnosti pracovního prostoru a klikněte na Vytvořit pracovní prostor.

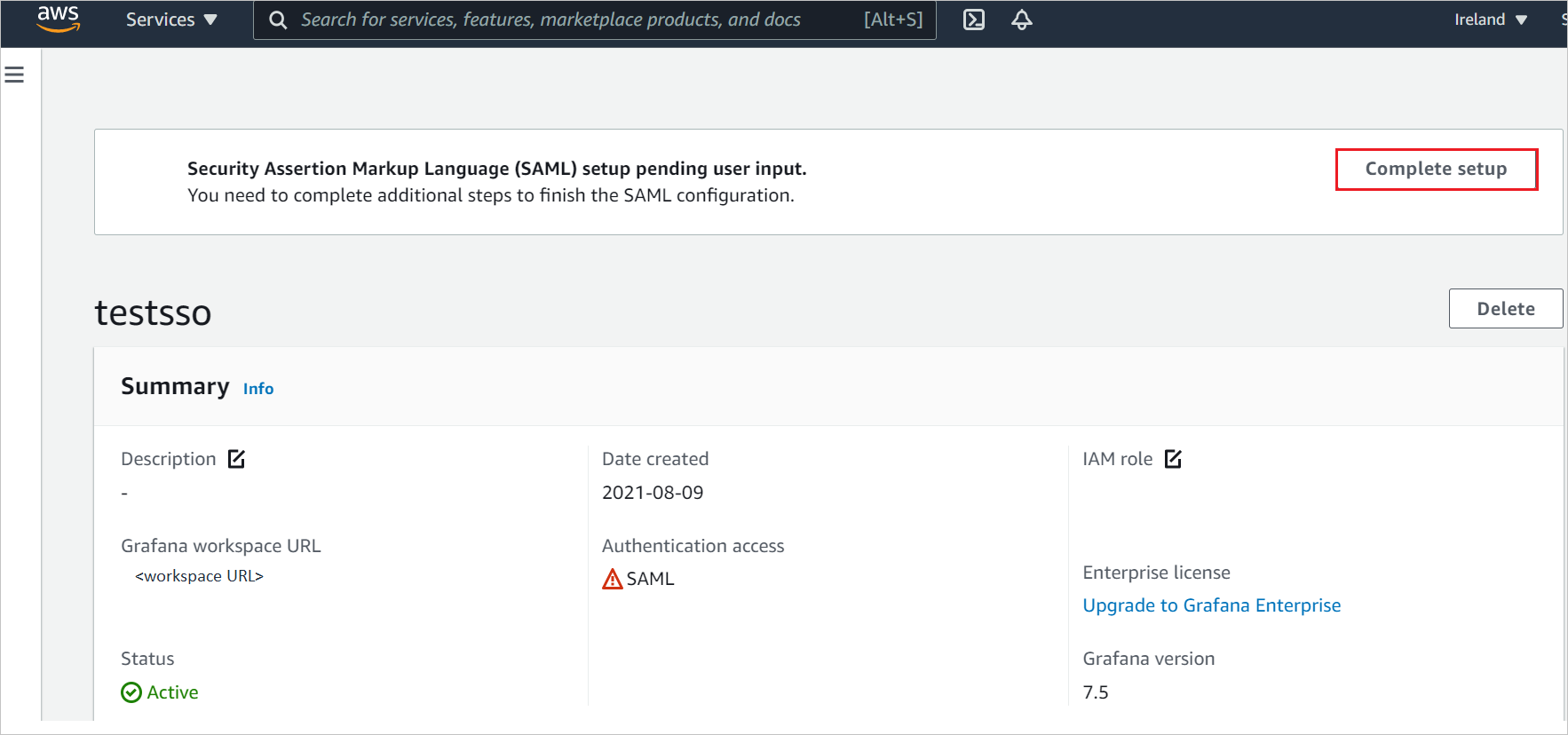

Po vytvoření pracovního prostoru kliknutím na Dokončit nastavení dokončete konfiguraci SAML.

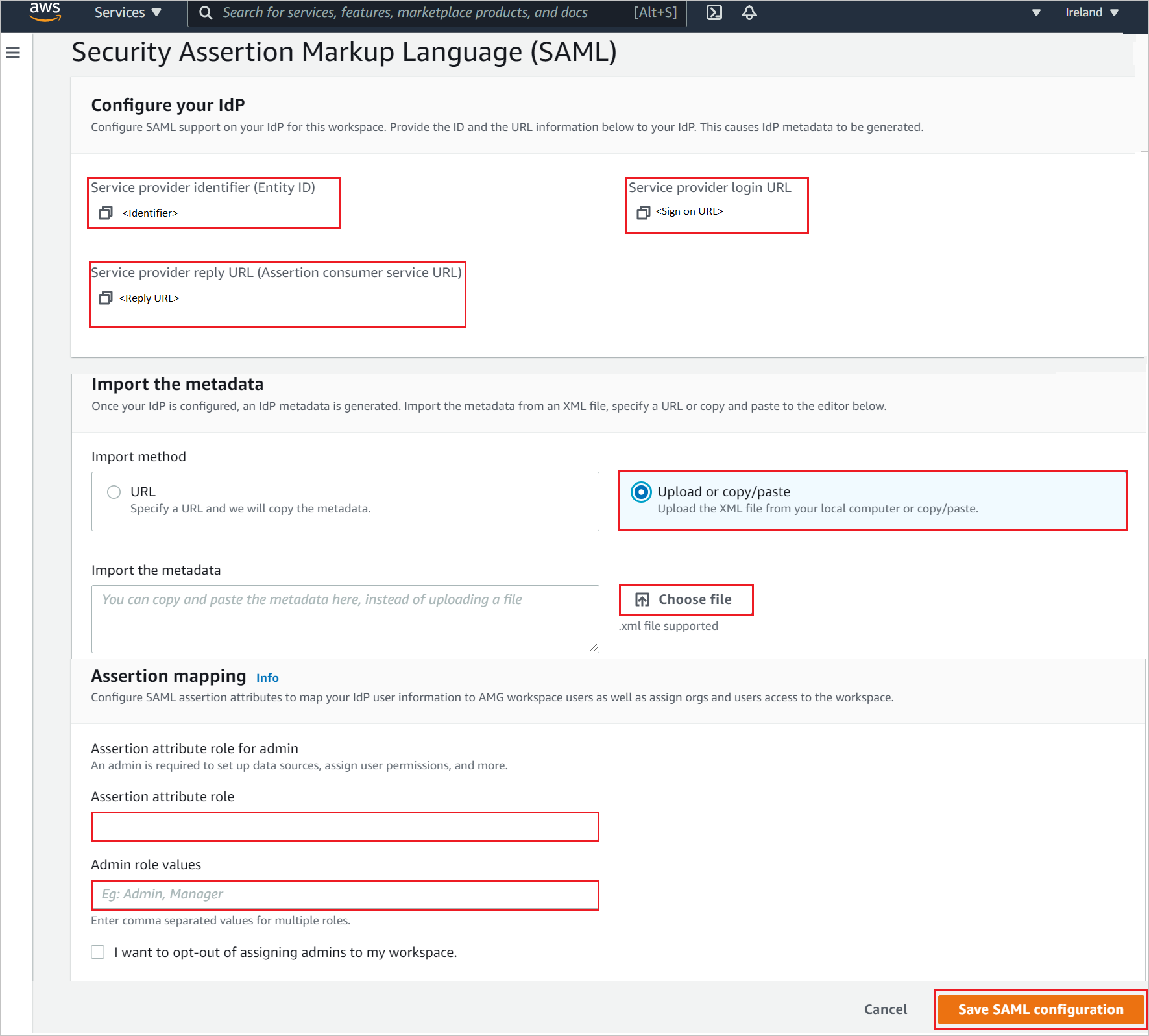

Na stránce SAML (Security Assertion Markup Language) proveďte následující kroky.

Zkopírujte hodnotu identifikátoru zprostředkovatele služby (ID entity), vložte tuto hodnotu do textového pole Identifikátor v části Základní konfigurace SAML.

Zkopírujte adresu URL odpovědi poskytovatele služeb (adresa URL služby Kontrolní příjemce), vložte tuto hodnotu do textového pole Adresa URL odpovědi v části Základní konfigurace SAML.

Zkopírujte hodnotu přihlašovací adresy URL zprostředkovatele služeb, vložte tuto hodnotu do textového pole Přihlásit se na adresu URL v části Základní konfigurace SAML.

Otevřete stažený kód XML federačních metadat do Poznámkový blok a nahrajte soubor XML kliknutím na možnost Zvolit soubor.

V části Mapování kontrolních výrazů vyplňte požadované hodnoty podle vašeho požadavku.

Klikněte na Uložit konfiguraci SAML.

Vytvoření testovacího uživatele Amazon Managed Grafana

V této části se v Amazon Managed Grafana vytvoří uživatel Britta Simon. Amazon Managed Grafana podporuje zřizování uživatelů za běhu, které je ve výchozím nastavení povolené. V této části není žádná položka akce. Pokud uživatel v Amazon Managed Grafana ještě neexistuje, vytvoří se po ověření nový.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Test této aplikace. Tím se přesměruje na přihlašovací adresu URL spravované grafany Amazonu, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL spravované grafany Amazonu a zahajte tok přihlášení odtud.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici Amazon Managed Grafana v Moje aplikace, přesměruje se to na přihlašovací adresu URL amazon managed Grafana. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Jakmile nakonfigurujete Amazon Managed Grafana, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.