Přidání, testování nebo odebrání chráněných akcí v MICROSOFT Entra ID

Chráněné akce v Microsoft Entra ID jsou oprávnění, která mají přiřazené vynucené zásady podmíněného přístupu, když se uživatel pokusí provést akci. Tento článek popisuje, jak přidat, otestovat nebo odebrat chráněné akce.

Poznámka

Tyto kroky byste měli provést v následujícím pořadí, abyste měli jistotu, že jsou chráněné akce správně nakonfigurované a vynucované. Pokud toto pořadí nedodržujete, může dojít k neočekávanému chování, například opakované žádosti o opětovné ověření.

Požadavky

Pokud chcete přidat nebo odebrat chráněné akce, musíte mít:

- Licence Microsoft Entra ID P1 nebo P2

- Správce podmíněného přístupu nebo Správce zabezpečení role

Krok 1: Konfigurace zásad podmíněného přístupu

Chráněné akce používají kontext ověřování podmíněného přístupu, takže musíte nakonfigurovat kontext ověřování a přidat ho do zásad podmíněného přístupu. Pokud už máte zásadu s kontextem ověřování, můžete přejít k další části.

Přihlaste se do administračního centra Microsoft Entra.

Vyberte Protection>podmíněný přístup>kontext ověřování>kontext ověřování.

Výběrem možnosti Nový ověřovací kontext otevřete podokno Přidat ověřovací kontext.

Zadejte název a popis a pak vyberte Uložit.

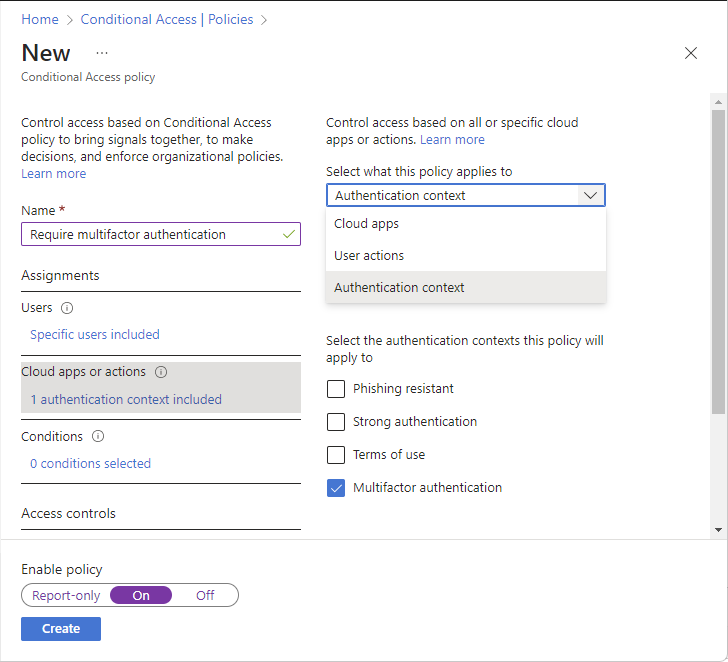

Pokud chcete vytvořit novou zásadu, vyberte Zásady>Nové zásady.

Vytvořte novou zásadu a vyberte kontext ověřování.

Další informace najdete v tématu Podmíněný přístup: Cloudové aplikace, akce a kontext ověřování.

Krok 2: Přidání chráněných akcí

Pokud chcete přidat akce ochrany, přiřaďte zásady podmíněného přístupu k jednomu nebo více oprávněním pomocí kontextu ověřování podmíněného přístupu.

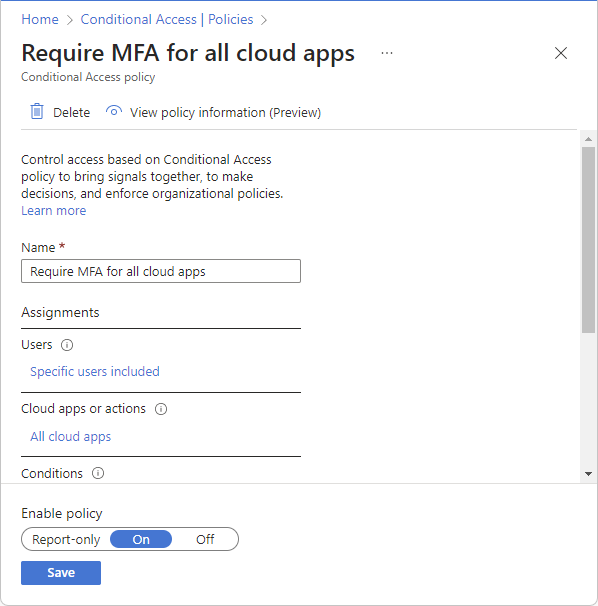

Vyberte Protection>zásady podmíněného přístupu>.

Ujistěte se, že stav zásad podmíněného přístupu, které plánujete použít s chráněnou akcí, je nastaven na Zapnuto a ne na Vypnuto ani na Pouze pro sestavy.

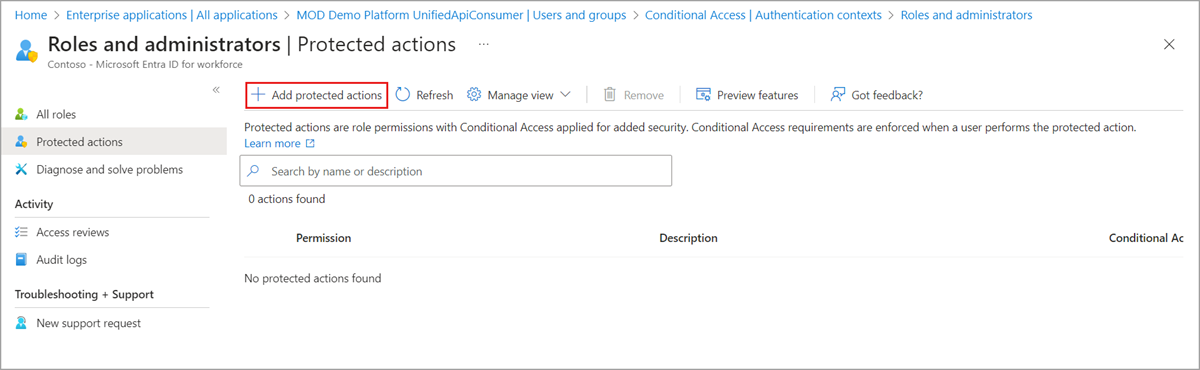

Vyberte Identity>Role & Správci>Chráněné akce.

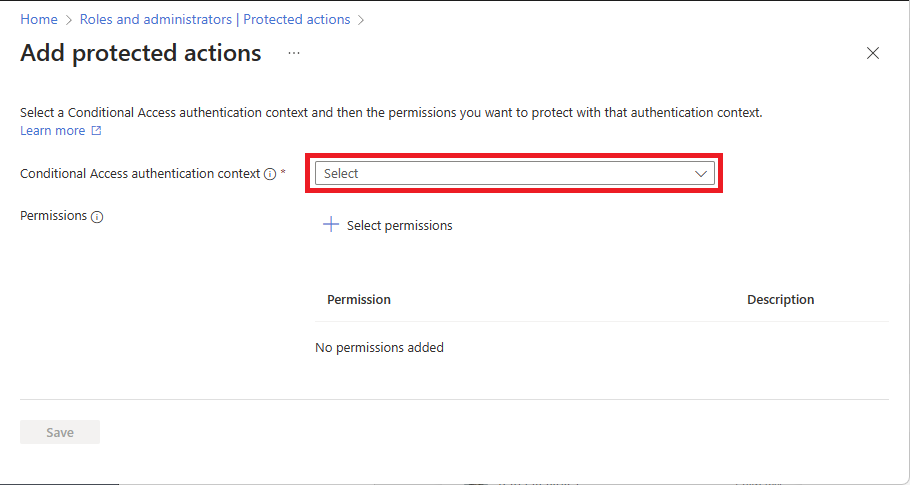

Pokud chcete přidat novou chráněnou akci, vyberte Přidat chráněné akce.

Pokud Přidání chráněných akcí je zakázané, ujistěte se, že máte přiřazenou roli Správce podmíněného přístupu nebo Správce zabezpečení. Další informace najdete v tématu Řešení potíží s chráněnými akcemi.

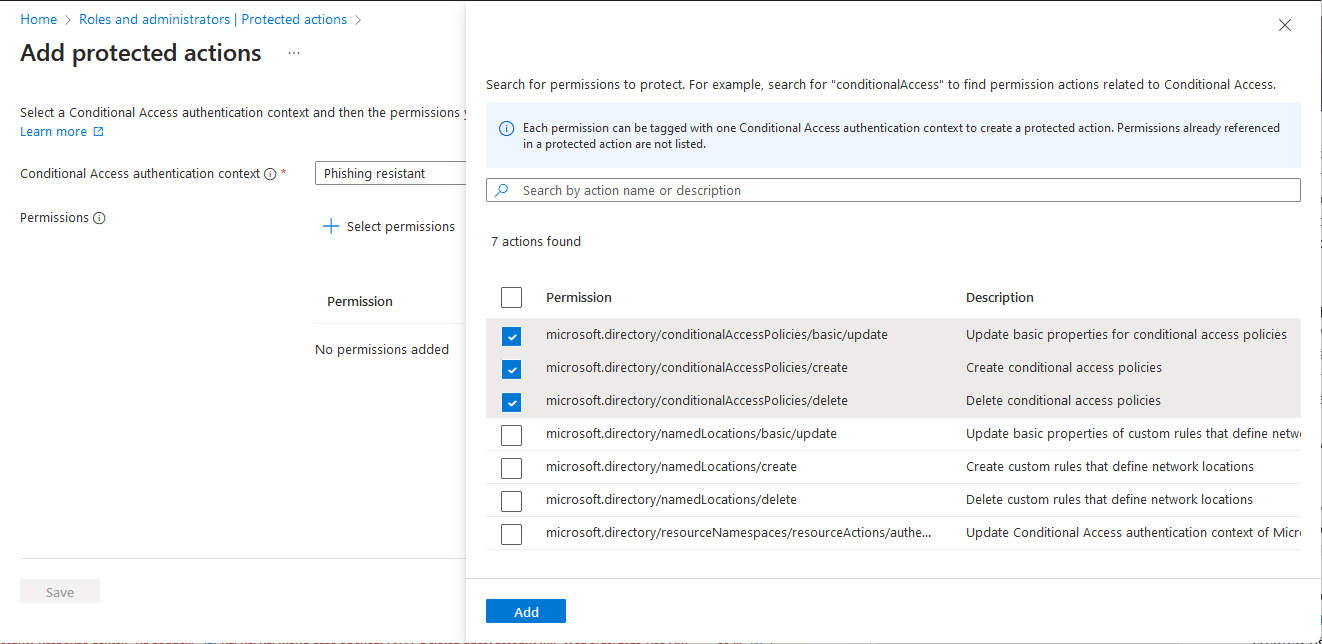

Vyberte nakonfigurovaný kontext ověřování podmíněného přístupu.

Vyberte Vyberte oprávnění a vyberte oprávnění, která chcete chránit pomocí podmíněného přístupu.

Vyberte Přidat.

Po dokončení vyberte Uložit.

Nové chráněné akce se zobrazí v seznamu chráněných akcí.

Krok 3: Testování chráněných akcí

Když uživatel provede chráněnou akci, bude muset splnit požadavky zásad podmíněného přístupu. Tato část ukazuje zkušenost uživatele, když je vyzván ke splnění zásad. V tomto příkladu se uživatel musí ověřit pomocí klíče zabezpečení FIDO, aby mohl aktualizovat zásady podmíněného přístupu.

Přihlaste se do centra pro správu Microsoft Entra jako uživatel, který musí splňovat zásady.

Vyberte ochranu >podmíněného přístupu.

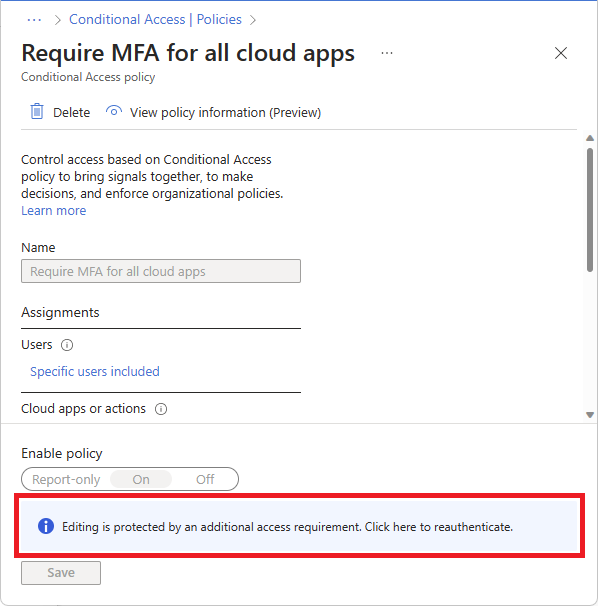

Vyberte zásadu podmíněného přístupu, abyste ji zobrazili.

Úpravy zásad jsou zakázané, protože požadavky na ověřování nebyly splněny. V dolní části stránky je následující poznámka:

Úpravy jsou chráněné dodatečným požadavkem na přístup. Klikněte sem a znovu se ověřte.

Vyberte a kliknutím sem se znovu ověřte.

Při přesměrování prohlížeče na přihlašovací stránku Microsoft Entra dokončete požadavky na ověřování.

Po dokončení požadavků na ověřování je možné zásady upravit.

Upravte zásadu a uložte změny.

Odstranit chráněné akce

Pokud chcete odebrat akce ochrany, zrušte přiřazení požadavků zásad podmíněného přístupu z oprávnění.

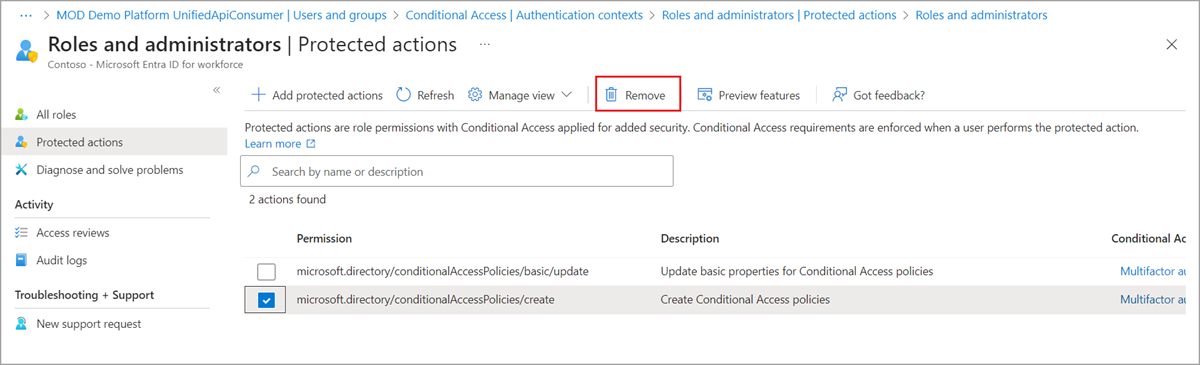

Vyberte Role>Identity & správci>chráněné akce.

Vyhledejte a vyberte zásady podmíněného přístupu, kterou chcete zrušit.

Na panelu nástrojů vyberte Odebrat.

Po odebrání chráněné akce nebude mít oprávnění požadavek podmíněného přístupu. K oprávnění je možné přiřadit novou zásadu podmíněného přístupu.

Microsoft Graph

Přidání chráněných akcí

Chráněné akce se přidají přiřazením hodnoty kontextu ověřování k oprávnění. Kontextové hodnoty ověřování, které jsou k dispozici v tenantovi, je možné zjistit voláním authenticationContextClassReference API.

Kontext ověřování je možné přiřadit k oprávnění pomocí koncového bodu unifiedRbacResourceAction api beta:

https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/

Následující příklad ukazuje, jak získat ID kontextu ověřování nastavené na oprávnění microsoft.directory/conditionalAccessPolicies/delete.

GET https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/microsoft.directory-conditionalAccessPolicies-delete-delete?$select=authenticationContextId,isAuthenticationContextSettable

Akce prostředků, které mají vlastnost isAuthenticationContextSettable nastavenu na true, podporují kontext ověřování. Akce prostředků, které mají hodnotu vlastnosti authenticationContextId, představují ID ověřovacího kontextu přiřazené akci.

Chcete-li zobrazit vlastnosti isAuthenticationContextSettable a authenticationContextId, musí být zahrnuty do příkazu select při provádění požadavku na rozhraní API akce prostředku.

Řešení potíží s chráněnými akcemi

Příznak – Nelze vybrat žádné hodnoty kontextu ověřování.

Při pokusu o výběr kontextu ověřování podmíněného přístupu nejsou k dispozici žádné hodnoty, které je možné vybrat.

příčina

V tenantovi nejsou povoleny žádné hodnoty kontextu ověřování podmíněného přístupu.

řešení

Povolte kontext ověřování pro tenanta přidáním nového kontextu ověřování. Ujistěte se, že je zaškrtnuté políčko Publikovat do aplikací, aby byla tato hodnota dostupná k výběru. Další informace naleznete v tématu Kontext ověřování.

Příznak – Politika se neaktivuje

V některých případech se po přidání chráněné akce nemusí uživatelům zobrazit výzva podle očekávání. Pokud například zásada vyžaduje vícefaktorové ověřování, nemusí se uživateli zobrazit výzva k přihlášení.

Příčina 1

Uživatel nebyl přiřazen k zásadám podmíněného přístupu používaným pro chráněnou akci.

Řešení 1

Pomocí nástroje Podmíněného přístupu What If zkontrolujte, jestli má uživatel přiřazenou zásadu. Při použití nástroje vyberte uživatele a kontext ověřování, který byl použit s chráněnou akcí. Vyberte Co když a ověřte, jestli je očekávaná zásada uvedená v tabulce Zásady, které budou platit. Pokud se zásada nepoužije, zkontrolujte podmínku přiřazení uživatele zásad a přidejte uživatele.

příčina 2

Uživatel již dříve splnil požadavky zásad. Například dříve dokončené vícefaktorové ověřování ve stejné relaci.

řešení 2

Zkontrolujte události přihlášení k Microsoft Entra abyste řešili potíže. Události přihlášení zahrnují podrobnosti o relaci, včetně toho, zda uživatel dokončil vícefaktorové ověřování. Při řešení potíží s přihlašovacími protokoly je také užitečné zkontrolovat stránku s podrobnostmi o zásadách, abyste se ujistili, že byl vyžádán kontext ověřování.

Příznak – Politika není nikdy splněna

Když se pokusíte provést požadavky na zásady podmíněného přístupu, zásada se nikdy nesplní a stále se žádá o opětovné ověření.

příčiny

Zásady podmíněného přístupu nebyly vytvořeny nebo je stav zásad vypnuto nebo pouze pro zprávy.

řešení

Vytvořte zásadu podmíněného přístupu, pokud neexistuje, nebo nastavte stav na Při.

Pokud nemáte přístup ke stránce podmíněného přístupu kvůli chráněné akci a opakovaným žádostem o opětovné ověření, otevřete stránku podmíněného přístupu pomocí následujícího odkazu.

Příznak – žádný přístup k přidání chráněných akcí

Když jste přihlášení, nemáte oprávnění přidávat nebo odebírat chráněné akce.

Příčiny

Nemáte oprávnění ke správě chráněných akcí.

řešení

Ujistěte se, že máte přiřazenou roli správce podmíněného přístupu nebo roli Správce zabezpečení.

Příznak – Chyba vrácená pomocí PowerShellu k provedení chráněné akce

Při použití PowerShellu k provedení chráněné akce se vrátí chyba a nezobrazí se výzva k splnění zásad podmíněného přístupu.

příčina

Microsoft Graph PowerShell podporuje silnější ověřování, které je nutné k povolení výzev ke schválení zásad. Azure a Azure AD Graph PowerShell nejsou podporovány pro dvoufázové ověřování.

řešení

Ujistěte se, že používáte Microsoft Graph PowerShell.