Osvědčené postupy pro role Microsoft Entra

Tento článek popisuje některé z osvědčených postupů pro používání řízení přístupu na základě role microsoft Entra (Microsoft Entra RBAC). Tyto osvědčené postupy vycházejí z našich zkušeností s Microsoft Entra RBAC a zkušenostmi zákazníků, jako jste vy sami. Doporučujeme, abyste si také přečetli podrobné pokyny k zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID.

1. Použití zásady nejnižších oprávnění

Při plánování strategie řízení přístupu je osvědčeným postupem spravovat nejnižší oprávnění. Nejnižší oprávnění znamená, že správcům udělíte přesně oprávnění, které potřebují ke své práci. Při přiřazování role správcům existují tři aspekty: konkrétní sada oprávnění v určitém rozsahu po určitou dobu. Vyhněte se přiřazování širších rolí v širších oborech, i když se zdá, že je to zpočátku pohodlnější. Omezením rolí a rozsahů omezíte, jaké prostředky jsou ohroženy, pokud je subjekt zabezpečení někdy ohrožen. Microsoft Entra RBAC podporuje více než 65 předdefinovaných rolí. Existují role Microsoft Entra pro správu objektů adresáře, jako jsou uživatelé, skupiny a aplikace, a také pro správu služeb Microsoft 365, jako jsou Exchange, SharePoint a Intune. Pokud chcete lépe porozumět předdefinovaným rolím Microsoft Entra, přečtěte si téma Vysvětlení rolí v Microsoft Entra ID. Pokud neexistuje předdefinovaná role, která vyhovuje vašim potřebám, můžete vytvořit vlastní role.

Vyhledání správných rolí

Následující postup vám pomůže najít správnou roli.

Přihlaste se do Centra pro správu Microsoft Entra.

Přejděte k Identity>Role a administrátoři>Role a administrátoři.

Pomocí filtru služby můžete zúžit seznam rolí.

Projděte si dokumentaci k předdefinovaným rolím Microsoft Entra. Oprávnění přidružená k jednotlivým rolím jsou uvedena společně pro lepší čitelnost. Informace o struktuře a významu oprávnění rolí najdete v tématu Vysvětlení oprávnění rolí.

Podívejte se na dokumentaci nejméně privilegovaná role podle úkolu.

2. Používejte Privileged Identity Management k udělení přístupu právě včas.

Jedním z principů nejnižších oprávnění je, že přístup by měl být udělen pouze v případě potřeby. Microsoft Entra Privileged Identity Management (PIM) umožňuje udělit správcům přístup v režimu právě včas. Microsoft doporučuje používat PIM v Microsoft Entra ID. Pomocí PIM může být uživatel způsobilý pro roli Microsoft Entra, kde pak může roli aktivovat po omezenou dobu v případě potřeby. Privilegovaný přístup se po vypršení časového rámce automaticky odebere. Můžete také nakonfigurovat nastavení PIM tak, aby vyžadovalo schválení, dostávalo e-maily s oznámením, když někdo aktivuje přiřazení role nebo jiné nastavení role. Oznámení poskytují upozornění, když se noví uživatelé přidají do vysoce privilegovaných rolí. Další informace naleznete v tématu Konfigurace nastavení role Microsoft Entra v Privileged Identity Management.

3. Zapnutí vícefaktorového ověřování pro všechny účty správce

Na základě našich studií je pravděpodobnost narušení vašeho účtu o 99,9 % nižší, pokud používáte vícefaktorové ověřování (MFA).

Vícefaktorové ověřování u rolí Microsoft Entra můžete povolit dvěma způsoby:

- Nastavení role ve službě Privileged Identity Management

- Podmíněný přístup

4. Konfigurace opakovaných kontrol přístupu pro odvolání nepotřebných oprávnění v průběhu času

Recenze přístupu umožňují organizacím pravidelně kontrolovat přístup administrátorů, aby se ujistily, že k přístupu mají i nadále jenom ti správní lidé. Pravidelné auditování správců je zásadní z následujících důvodů:

- Škodlivý aktér může ohrozit účet.

- Lidé přesouvají týmy v rámci společnosti. Pokud žádné auditování neexistuje, můžou v průběhu času získat nadbytečný přístup.

Microsoft doporučuje, abyste pomocí kontrol přístupu našli a odebrali přiřazení rolí, která už nepotřebujete. To vám pomůže snížit riziko neoprávněného nebo nadměrného přístupu a udržovat standardy dodržování předpisů.

Informace o kontrolách přístupu pro role najdete v tématu Vytvoření kontroly přístupu k prostředkům Azure a rolím Microsoft Entra v PIM. Informace o kontrolách přístupu skupin, které jsou přiřazené role, naleznete v tématu Vytvoření kontroly přístupu skupin a aplikací v Microsoft Entra ID.

5. Omezte počet globálních správců na méně než 5.

Microsoft doporučuje přiřadit roli globálního správce méně než pěti lidem ve vaší organizaci. Globální správci mají v podstatě zcela neomezený přístup, a je ve vašem nejlepším zájmu udržovat plochu útoků nízko. Jak jsme uvedli dříve, všechny tyto účty by měly být chráněny pomocí vícefaktorového ověřování.

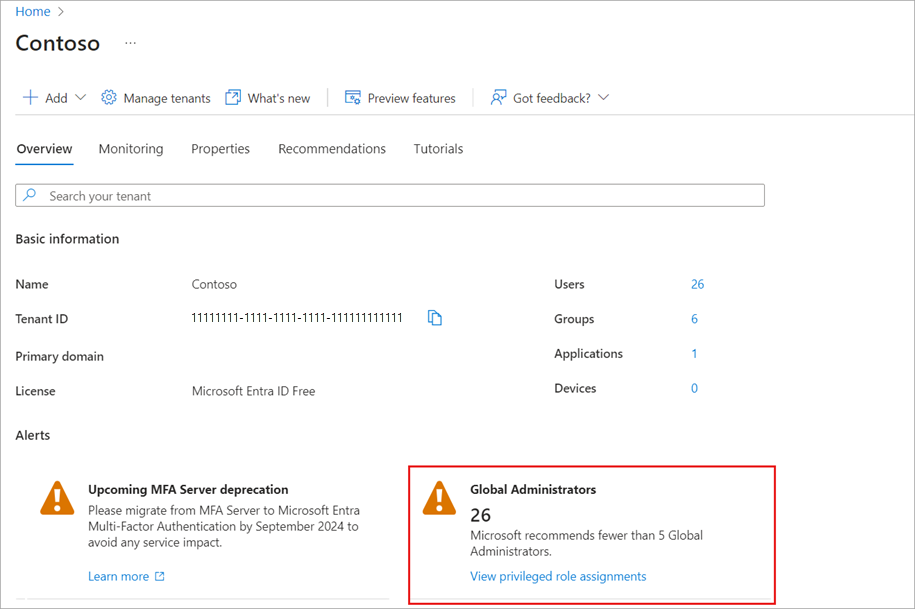

Pokud máte 5 nebo více privilegovaných přiřazení rolí globálního správce, zobrazí se na stránce Přehled společnosti Microsoft karta globálních správců, která vám pomůže monitorovat přiřazení rolí globálního správce.

Když se uživatel ve výchozím nastavení zaregistruje ke cloudové službě Microsoftu, vytvoří se tenant Microsoft Entra a uživateli se přiřadí role Globální správci. Uživatelé, kteří mají přiřazenou roli globálního správce, mohou číst a upravovat téměř každé nastavení správy ve vaší organizaci Microsoft Entra. S několika výjimkami můžou globální správci také číst a upravovat všechna nastavení konfigurace ve vaší organizaci Microsoft 365. Globální správci mají také možnost zvýšit přístup ke čtení dat.

Microsoft doporučuje, aby organizace měly dva účty pro nouzový přístup jen pro cloud, které jsou trvale přiřazeny roli globálního správce. Tyto účty jsou vysoce privilegované a nepřiřazují se konkrétním jednotlivcům. Účty jsou omezené na scénáře tísňového volání nebo prolomení skla, kdy se nedají použít normální účty nebo všichni ostatní správci jsou omylem uzamčeni. Tyto účty by se měly vytvořit podle doporučení k účtu pro nouzový přístup.

6. Omezte počet přiřazení privilegovaných rolí na méně než 10.

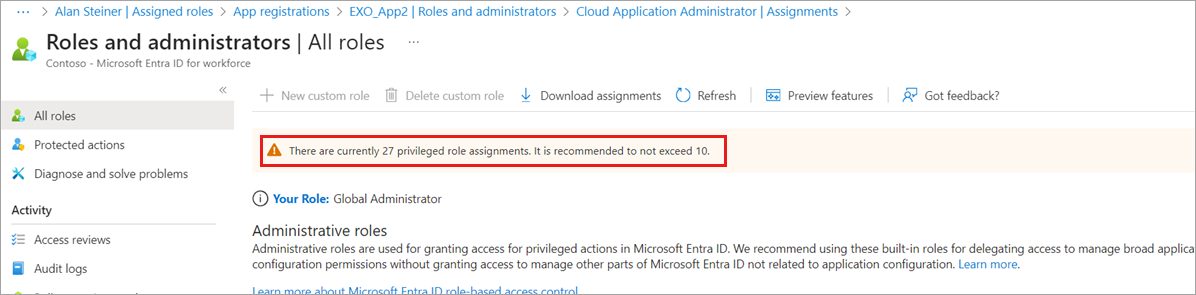

Některé role zahrnují privilegovaná oprávnění, například možnost aktualizovat přihlašovací údaje. Vzhledem k tomu, že tyto role můžou potenciálně vést ke zvýšení oprávnění, měli byste omezit použití těchto přiřazení privilegovaných rolí na méně než 10 ve vaší organizaci. Pokud překročíte 10 přiřazení privilegovaných rolí, zobrazí se na stránce Role a správci upozornění.

Role, oprávnění a přiřazení rolí, které jsou privilegované, můžete identifikovat vyhledáním popisku PRIVILEGED . Další informace naleznete v tématu Privilegované role a oprávnění v Microsoft Entra ID.

7. Použití skupin pro přiřazení rolí Microsoft Entra a delegování přiřazení role

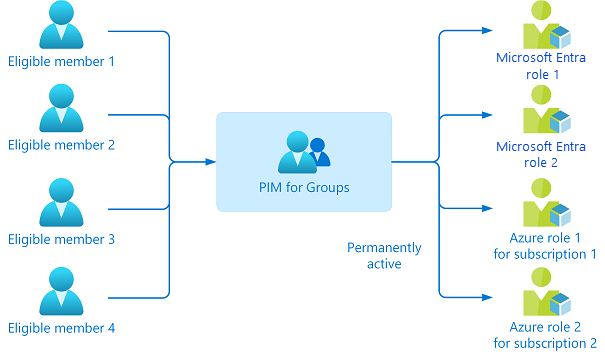

Pokud máte externí systém zásad správného řízení, který využívá výhod skupin, měli byste místo jednotlivých uživatelů zvážit přiřazení rolí skupinám Microsoft Entra. V PIM můžete také spravovat skupiny, které je možné přiřadit role, abyste zajistili, že v těchto privilegovaných skupinách nejsou žádní vlastníci ani členové. Další informace najdete v tématu Privileged Identity Management (PIM) pro skupiny.

Vlastníka můžete přiřadit skupinám, které je možné přiřadit role. Tento vlastník rozhoduje o tom, kdo je přidán nebo odebrán ze skupiny, a tím nepřímo určuje, kdo má přiřazené role. Správce privilegovaných rolí tak může delegovat správu rolí na základě jednotlivých rolí pomocí skupin. Další informace naleznete v tématu Použití skupin Microsoft Entra ke správě přiřazení rolí.

8. Aktivace více rolí najednou pomocí PIM pro skupiny

Může se jednat o případ, že má jednotlivec pět nebo šest oprávněných přiřazení k rolím Microsoft Entra prostřednictvím PIM. Budou muset aktivovat každou roli jednotlivě, což může snížit produktivitu. Ještě horší je, že jim můžou být přiřazeny desítky nebo stovky prostředků Azure, což zhoršuje problém.

V tomto případě byste pro skupiny měli použít Privileged Identity Management (PIM). Vytvořte PIM pro skupiny a udělte mu trvalý přístup k více rolím (ID Microsoft Entra nebo Azure). Nastavte tohoto uživatele jako oprávněného člena nebo vlastníka této skupiny. S jenom jednou aktivací budou mít přístup ke všem propojeným prostředkům.

9. Použití nativních cloudových účtů pro role Microsoft Entra

Nepoužívejte místní synchronizované účty pro přiřazení rolí Microsoft Entra. Pokud je váš místní účet kompromitován, může také ohrozit vaše prostředky Microsoft Entra.