Zásady správného řízení a synchronizace mezi tenanty

Synchronizace mezi tenanty je flexibilní a připravené řešení pro zřizování účtů a usnadnění bezproblémové spolupráce mezi tenanty v organizaci. Synchronizace mezi tenanty automaticky spravuje životní cyklus identit uživatelů napříč tenanty. Zřídí, synchronizuje a zruší zřízení uživatelů v rozsahu synchronizace ze zdrojových tenantů.

Tento článek popisuje, jak můžou zákazníci se zásadami správného řízení Microsoft Entra ID používat synchronizaci mezi tenanty ke správě životního cyklu identit a přístupu napříč víceklientských organizací.

Příklad nasazení

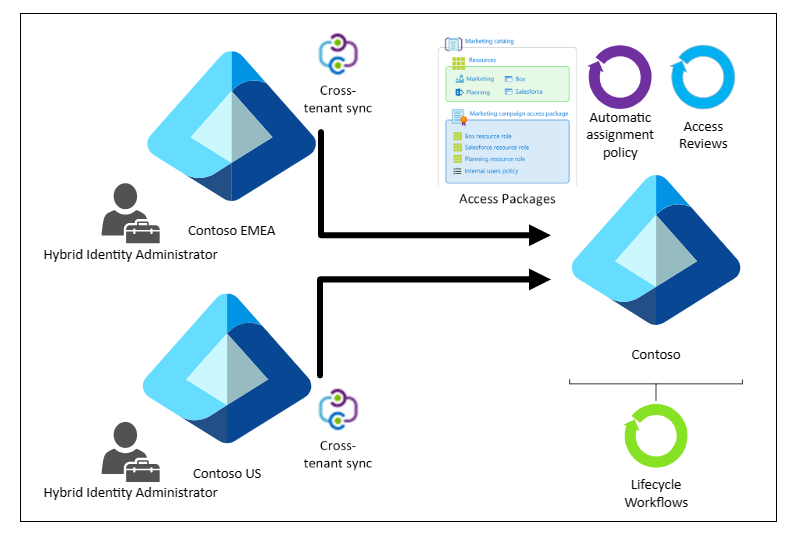

V tomto příkladu je contoso víceklientských organizací se třemi produkčními tenanty Microsoft Entra. Společnost Contoso nasazuje synchronizaci mezi tenanty a funkce zásad správného řízení Microsoft Entra ID, které řeší následující scénáře:

- Správa životního cyklu identit zaměstnanců napříč několika tenanty

- Použití pracovních postupů k automatizaci procesů životního cyklu pro zaměstnance, kteří pocházejí z jiných tenantů

- Automatické přiřazení přístupu k prostředkům zaměstnancům pocházejícím z jiných tenantů

- Povolit zaměstnancům požádat o přístup k prostředkům ve více tenantech

- Kontrola přístupu synchronizovaných uživatelů

Z hlediska synchronizace mezi tenanty jsou zdrojové tenanty Contoso Europe, Střední východ a Afrika (Contoso EMEA) a Contoso USA (Contoso US) a contoso je cílovým tenantem. Následující diagram znázorňuje topologii.

Tato podporovaná topologie pro synchronizaci mezi tenanty je jedním z mnoha v Microsoft Entra ID. Tenanti můžou být zdrojovým tenantem, cílovým tenantem nebo obojím. V následujících částech se dozvíte, jak různé funkce zásad správného řízení ID a Microsoft Entra ID řeší několik scénářů.

Správa životního cyklu zaměstnanců napříč tenanty

Synchronizace mezi tenanty v Microsoft Entra ID automatizuje vytváření, aktualizace a odstraňování uživatelů spolupráce B2B.

Když organizace vytvářejí nebo zřizují uživatele spolupráce B2B v tenantovi, uživatelský přístup částečně závisí na tom, jak je organizace zřídila: typ uživatele typu host nebo člen. Když vyberete typ uživatele, zvažte různé vlastnosti uživatele spolupráce Microsoft Entra B2B. Typ uživatele Člen je vhodný, pokud jsou uživatelé součástí větší organizace s více tenanty a potřebují přístup na úrovni člena k prostředkům v tenantech organizace. Microsoft Teams vyžaduje typ uživatele Člen ve víceklientských organizacích.

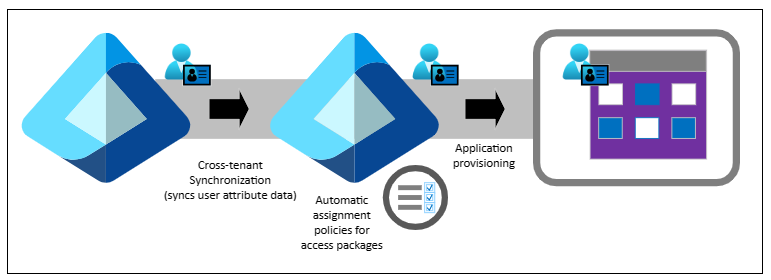

Synchronizace mezi tenanty ve výchozím nastavení zahrnuje běžně používané atributy objektu uživatele v Microsoft Entra ID. Tento scénář znázorňuje následující diagram.

Organizace používají atributy k vytvoření dynamických skupin členství a přístupu k balíčkům ve zdrojovém a cílovém tenantovi. Některé funkce ID Microsoft Entra mají atributy uživatele, které se mají cílit, jako je například nastavení rozsahu uživatele pracovního postupu životního cyklu.

Pokud chcete odebrat nebo zrušit zřízení, uživatel spolupráce B2B z tenanta automaticky zastaví přístup k prostředkům v daném tenantovi. Tato konfigurace je relevantní, když zaměstnanci opustí organizaci.

Automatizace procesů životního cyklu pomocí pracovních postupů

Pracovní postupy životního cyklu ID Microsoft Entra jsou funkce zásad správného řízení identit pro správu uživatelů Microsoft Entra. Organizace můžou automatizovat procesy spojování, přesouvání a opuštění.

Díky synchronizaci mezi tenanty můžou organizace s více tenanty nakonfigurovat pracovní postupy životního cyklu tak, aby se spouštěly automaticky pro uživatele spolupráce B2B, které spravuje. Můžete například nakonfigurovat pracovní postup onboardingu uživatele aktivovaný atributem createdDateTime uživatele události a požádat o přiřazení přístupového balíčku pro nové uživatele spolupráce B2B. Používejte atributy, jako userType jsou pracovní postupy životního cyklu pro userPrincipalName uživatele, kteří jsou domovem v jiných tenantech, které organizace vlastní.

Řízení synchronizovaného přístupu uživatelů pomocí přístupových balíčků

Organizace s více tenanty můžou zajistit, aby uživatelé spolupráce B2B měli přístup ke sdíleným prostředkům v cílovém tenantovi. Uživatelé můžou v případě potřeby požádat o přístup. V následujících scénářích se dozvíte, jak funkce zásad správného řízení identit, přístupové balíčky pro správu nároků řídí přístup k prostředkům.

Automatické přiřazování přístupu v cílových tenantech zaměstnancům ze zdrojových tenantů

Termín birthright přiřazení odkazuje na automatické udělení přístupu k prostředkům na základě jedné nebo více vlastností uživatele. Pokud chcete nakonfigurovat přiřazení birthright, vytvořte zásady automatického přiřazení pro přístupové balíčky ve správě nároků a nakonfigurujte role prostředků tak, aby udělily sdílený přístup k prostředkům.

Organizace spravují konfiguraci synchronizace mezi tenanty ve zdrojovém tenantovi. Organizace proto můžou delegovat správu přístupu k prostředkům jiným správcům zdrojového tenanta pro synchronizované uživatele spolupráce B2B:

- Ve zdrojovém tenantovi správci konfigurují mapování atributů synchronizace mezi tenanty pro uživatele, kteří vyžadují přístup k prostředkům mezi tenanty.

- V cílovém tenantovi správci používají atributy v zásadách automatického přiřazení k určení členství v přístupovém balíčku pro synchronizované uživatele spolupráce B2B.

Pokud chcete řídit zásady automatického přiřazení v cílovém tenantovi, synchronizujte ve zdrojovém tenantovi výchozí mapování atributů, jako jsou rozšíření adresářů oddělení nebo mapování.

Povolení přístupu ke sdíleným prostředkům cílového tenanta zaměstnancům zdrojového tenanta

Díky zásadám balíčků přístupu k zásadám správného řízení identit můžou víceklientové organizace umožnit uživatelům spolupráce B2B vytvořeným synchronizací mezi tenanty požádat o přístup ke sdíleným prostředkům v cílovém tenantovi. Tento proces je užitečný, pokud zaměstnanci potřebují přístup za běhu (JIT) k prostředku, který vlastní jiný tenant.

Kontrola synchronizovaného přístupu uživatelů

Kontroly přístupu v Microsoft Entra ID umožňují organizacím spravovat členství ve skupinách, přístup k podnikovým aplikacím a přiřazení rolí. Pravidelně kontrolujte přístup uživatelů, abyste měli jistotu, že k němu mají přístup správné osoby.

Pokud konfigurace přístupu k prostředkům automaticky nepřiřazuje přístup, například s dynamickými skupinami členství nebo přístupovými balíčky, nakonfigurujte kontroly přístupu tak, aby po dokončení použily výsledky na prostředky. Následující části popisují, jak můžou organizace s více tenanty konfigurovat kontroly přístupu pro uživatele ve zdrojových a cílových tenantech.

Kontrola přístupu uživatelů zdrojového tenanta

Organizace s více tenanty můžou do kontrol přístupu zahrnout interní uživatele. Tato akce umožňuje opětovnou certifikaci přístupu ve zdrojových tenantech, kteří synchronizují uživatele. Tento přístup použijte k pravidelné kontrole skupin zabezpečení přiřazených k synchronizaci mezi tenanty. Průběžný přístup ke spolupráci B2B s jinými tenanty má proto schválení v domovském tenantovi uživatele.

Pomocí kontrol přístupu uživatelů ve zdrojových tenantech se můžete vyhnout možným konfliktům mezi synchronizací mezi tenanty a kontrolami přístupu, které uživatele po dokončení odeberou.

Kontrola přístupu uživatelů cílového tenanta

Organizace můžou do kontrol přístupu zahrnout uživatele spolupráce B2B, včetně uživatelů zřízených synchronizací mezi tenanty v cílových tenantech. Tato možnost umožňuje opětovnou certifikaci prostředků v cílových tenantech. Organizace sice můžou cílit na všechny uživatele v kontrolách přístupu, ale v případě potřeby je možné uživatele typu host explicitně zacílit.

Pro organizace, které synchronizují uživatele spolupráce B2B, obvykle Microsoft nedoporučuje odebírat uživatele typu host automaticky z kontrol přístupu. Synchronizace mezi tenanty znovu zřizuje uživatele, pokud jsou v oboru synchronizace.