Co jsou interaktivní přihlášení uživatelů v Microsoft Entra?

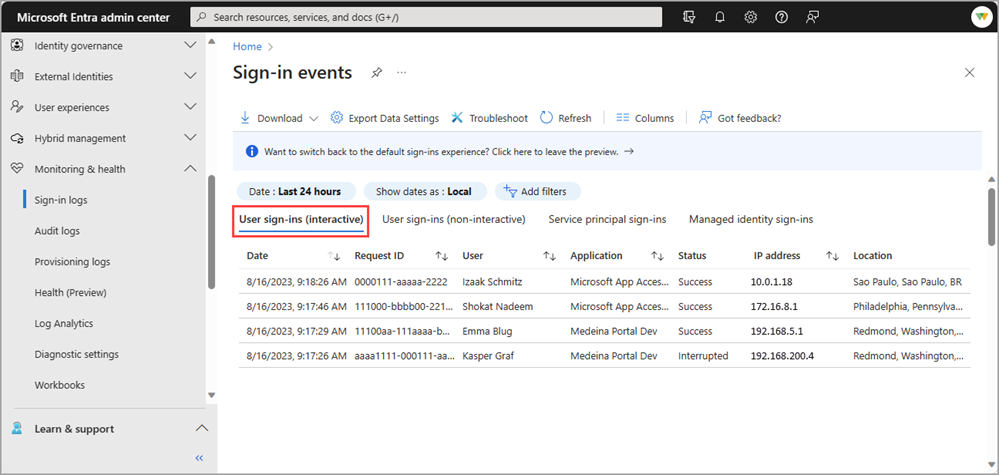

Monitorování a stav Microsoft Entra poskytuje několik typů protokolů přihlašování, které vám pomůžou monitorovat stav vašeho tenanta. Interaktivní přihlášení uživatelů jsou výchozím zobrazením v Centru pro správu Microsoft Entra.

Co je interaktivní přihlášení uživatele?

Interaktivní přihlášení provádí uživatel. Poskytují ověřovací faktor pro ID Microsoft Entra. Tento ověřovací faktor může také interagovat s pomocnou aplikací, například s aplikací Microsoft Authenticator. Uživatelé můžou poskytovat hesla, odpovědi na výzvy vícefaktorového ověřování, biometrické faktory nebo kódy QR pro Microsoft Entra ID nebo pomocnou aplikaci. Tento protokol obsahuje také federovaná přihlášení od zprostředkovatelů identity, které jsou federované s ID Microsoft Entra.

Podrobnosti protokolu

Velikost sestavy: malé

příklady:

- Uživatel poskytuje uživatelské jméno a heslo na přihlašovací obrazovce Microsoft Entra.

- Uživatel předá výzvu vícefaktorového ověřování SMS.

- Uživatel poskytuje biometrické gesto k odemknutí počítače s Windows pomocí Windows Hello pro firmy.

- Uživatel je federován s Microsoft Entra ID s kontrolním výrazem SAML služby AD FS.

Kromě výchozích polí se také zobrazuje interaktivní přihlašovací protokol:

- Umístění přihlášení

- Zda se použil podmíněný přístup

Poznámka:

Položky v protokolech přihlašování se generují systémem a nelze je změnit ani odstranit.

Speciální předpoklady

Neinteraktivní přihlášení v protokolech interaktivního přihlašování

Dříve byly některé neinteraktivní přihlášení z klientů Microsoft Exchange zahrnuty do interaktivního protokolu přihlašování uživatelů pro lepší viditelnost. Tato zvýšená viditelnost byla nutná před zavedením neinteraktivních protokolů přihlašování uživatelů v listopadu 2020. Je ale důležité si uvědomit, že některé neinteraktivní přihlašování, například ty, které používají klíče FIDO2, můžou být stále označené jako interaktivní kvůli způsobu, jakým byl systém nastavený před zavedením samostatných neinteraktivních protokolů. Tato přihlášení můžou zobrazovat interaktivní podrobnosti, jako je typ přihlašovacích údajů klienta a informace o prohlížeči, i když jsou technicky neinteraktivní přihlášení.

Přihlášení předávacího hesla

Microsoft Entra ID vydává tokeny pro ověřování a autorizaci. V některých situacích se uživatel, který je přihlášený k tenantovi Contoso, může pokusit o přístup k prostředkům v tenantovi Fabrikam, kde nemá přístup. Token bez autorizace označovaný jako předávací token se vydává tenantovi Fabrikam. Token předávání neumožňuje uživateli přístup k žádným prostředkům.

Při kontrole protokolů pro tuto situaci se v protokolech přihlášení pro domácího tenanta (v tomto scénáři Contoso) nezobrazit pokus o přihlášení, protože token neuděloval přístup k prostředku s žádnými deklaracemi identity. Přihlašovací token se použil pouze k zobrazení příslušné chybové zprávy.

Pokusy o přihlášení k předávacím datům se teď zobrazují v protokolech přihlášení domovského tenanta a všech relevantních protokolech přihlášení k omezení tenanta. Tato aktualizace poskytuje lepší přehled o pokusech o přihlášení uživatelů od uživatelů a hlubší přehled o zásadách omezení tenanta.

Tato crossTenantAccessType vlastnost se teď zobrazuje passthrough k rozlišení předávacích přihlášení a je dostupná v Centru pro správu Microsoft Entra a v Microsoft Graphu.

Přihlášení instančního objektu jen pro první stranu

Protokoly přihlášení instančního objektu nezahrnují přihlašovací aktivitu jen pro první stranu. K tomuto typu aktivity dochází, když aplikace první strany získávají tokeny pro interní úlohu Microsoftu, kde uživatel nemá žádný směr ani kontext. Tyto protokoly vyloučíme, takže neplatíte za protokoly související s interními tokeny Microsoftu ve vašem tenantovi.

Pokud směrujete do MicrosoftGraphActivityLogsSignInLogs stejného pracovního prostoru služby Log Analytics, můžete identifikovat události Microsoft Graphu, které korelují s přihlášením instančního objektu. Tato integrace umožňuje křížový odkaz na token vydaný pro volání rozhraní Microsoft Graph API s aktivitou přihlašování. V UniqueTokenIdentifier protokolech přihlašování instančního objektu by v protokolech přihlášení instančního objektu chyběly protokoly SignInActivityId aktivit Microsoft Graphu.

Podmíněný přístup

Interpretace přihlášení, která u podmíněného přístupu nejsou použitá . Pokud se přihlášení přeruší, zobrazí se v protokolech přihlášení, ale u podmíněného přístupu se nezobrazí. Dalším běžným scénářem je přihlášení k Windows Hello pro firmy. Toto přihlášení nemá použitý podmíněný přístup, protože se uživatel přihlašuje k zařízení, ne ke cloudovým prostředkům chráněným podmíněným přístupem.

Pole TimeGenerated

Pokud integrujete protokoly přihlašování s protokoly služby Azure Monitor a Log Analytics, můžete si všimnout, že pole TimeGenerated v protokolech neodpovídá času přihlášení. Příčinou této nesrovnalosti je způsob, jakým se protokoly ingestují do služby Azure Monitor. Pole TimeGenerated je čas přijetí a publikování položky službou Log Analytics, nikoli čas přihlášení. Pole CreatedDateTime v protokolech zobrazuje čas, kdy došlo k přihlášení.

Podobně se rizikové přihlašovací události také zobrazují s časem TimeGenerated jako čas zjištění rizikové události, ne když došlo k přihlášení. Pokud chcete najít skutečný čas přihlášení, můžete pomocí CorrelationId najít v protokolech událost přihlášení a vyhledat čas přihlášení.