Přiřazení přístupu spravované identity k prostředku Azure nebo jinému prostředku

Spravované identity pro prostředky Azure jsou funkcí ID Microsoft Entra. Každá ze služeb Azure, které podporují spravované identity pro prostředky Azure, se řídí vlastní časovou osou. Než začnete, nezapomeňte zkontrolovat stav dostupnosti spravovaných identit pro váš prostředek a známé problémy.

V tomto článku se dozvíte, jak udělit spravované identitě virtuálního počítače Azure přístup k účtu úložiště Azure. Jakmile nakonfigurujete prostředek Azure se spravovanou identitou, můžete spravované identitě udělit přístup k jinému prostředku, podobně jako jakýkoli objekt zabezpečení.

Požadavky

- Ujistěte se, že jste povolili spravovanou identitu u prostředku Azure, jako je virtuální počítač Azure nebo škálovací sada virtuálních počítačů Azure. Další informace o spravované identitě pro prostředky Azure najdete v tématu Co jsou spravované identity pro prostředky Azure?.

- Zkontrolujte rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

Přiřazení přístupu spravované identity k jinému prostředku pomocí webu Azure Portal pomocí Azure RBAC

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Důležité

Níže uvedené kroky ukazují, jak udělíte přístup ke službě pomocí Azure RBAC. Projděte si konkrétní dokumentaci ke službě, jak udělit přístup; Pokyny najdete například v Azure Data Exploreru . Některé služby Azure jsou v procesu přijetí Azure RBAC v rovině dat.

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k předplatnému Azure, pro které jste nakonfigurovali spravovanou identitu.

Přejděte k požadovanému prostředku, který chcete upravit. V tomto příkladu udělíte virtuálnímu počítači Azure přístup k účtu úložiště a pak přejdete na účet úložiště.

Vyberte Řízení přístupu (IAM) .

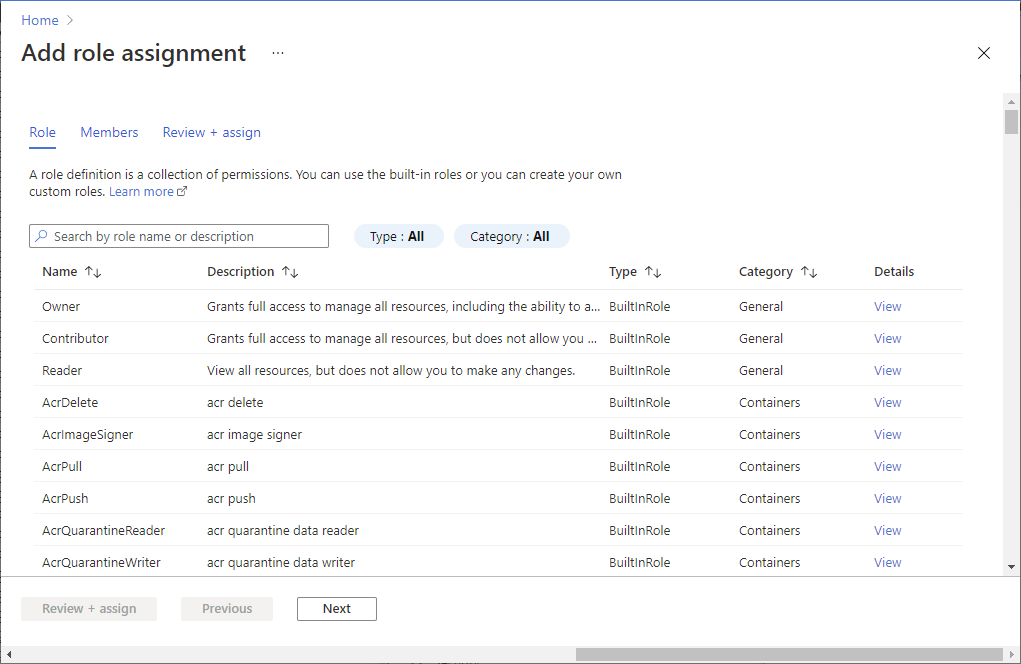

Výběrem možnosti Přidat>přiřazení role otevřete stránku Přidat přiřazení role.

Vyberte roli a spravovanou identitu. Podrobný postup najdete v tématu Přiřazování rolí Azure s využitím webu Azure Portal.

Přiřazení přístupu ke spravované identitě k jinému prostředku pomocí rozhraní příkazového řádku pomocí Azure RBAC

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

V tomto příkladu udělíte spravovanému účtu úložiště virtuální počítač Azure. Nejprve pomocí příkazu az resource list získejte instanční objekt virtuálního počítače s názvem myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)U škálovací sady virtuálních počítačů Azure je příkaz stejný s výjimkou tohoto postupu, který získáte instanční objekt pro sadu virtuálních počítačů s názvem DevTestVMSS:

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Jakmile budete mít ID instančního objektu, pomocí příkazu az role assignment create dejte virtuálnímu počítači nebo škálovací sadě virtuálních počítačů přístup k účtu úložiště s názvem myStorageAcct:

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Přiřazení přístupu spravované identity k jinému prostředku pomocí PowerShellu pomocí Azure RBAC

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Pokud chcete spustit skripty v tomto příkladu, máte dvě možnosti:

- Použijte Azure Cloud Shell, který můžete otevřít pomocí tlačítka Vyzkoušet v pravém horním rohu bloků kódu.

- Spusťte skripty místně instalací nejnovější verze Azure PowerShellu a pak se přihlaste k Azure pomocí

Connect-AzAccount.

Povolte spravovanou identitu na prostředku Azure, jako je virtuální počítač Azure.

Udělte virtuálnímu počítači Azure přístup k účtu úložiště.

- Pomocí rutiny Get-AzVM získejte instanční objekt pro virtuální počítač s názvem

myVM, který byl vytvořen při povolení spravované identity. - Pomocí rutiny New-AzRoleAssignment udělte čtenáři virtuálního počítače přístup k účtu úložiště s názvem

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Pomocí rutiny Get-AzVM získejte instanční objekt pro virtuální počítač s názvem

Další kroky

- Pokud chcete povolit spravované identity na virtuálním počítači Azure, přečtěte si téma Konfigurace spravovaných identit pro prostředky Azure.

- Pokud chcete povolit spravované identity ve škálovací sadě virtuálních počítačů Azure, přečtěte si téma Konfigurace spravovaných identit pro prostředky Azure ve škálovací sadě virtuálních počítačů.