Správa vztahu důvěry služby AD FS s Microsoft Entra ID prostřednictvím Microsoft Entra Connect.

Přehled

Když federujete místní prostředí s ID Microsoft Entra, vytvoříte vztah důvěryhodnosti mezi místním zprostředkovatelem identity a ID Microsoft Entra. Microsoft Entra Connect může spravovat federaci mezi místní službou Active Directory Federation Service (AD FS) a ID Microsoft Entra. Tento článek obsahuje přehled:

- Různá nastavení vztahu důvěryhodnosti nakonfigurovaná Microsoft Entra Connect.

- Pravidla transformace pro vydání (pravidla nároků) nastavená službou Microsoft Entra Connect.

- Postup zálohování a obnovení pravidel nároků během upgradů a aktualizací konfigurace.

- Osvědčené postupy pro zabezpečení a monitorování důvěryhodného vztahu AD FS s využitím Microsoft Entra ID.

Nastavení řízená službou Microsoft Entra Connect

Microsoft Entra Connect spravuje pouze nastavení související s důvěryhodností identity Microsoft Entra. Microsoft Entra Connect neupravuje žádná nastavení pro další důvěryhodné vztahy spoléhajících se stran ve službě AD FS. Nastavení ovládacích prvků Microsoft Entra Connect jsou uvedeny v následující tabulce:

| Nastavení | Popis |

|---|---|

| Podpisový certifikát tokenu | Microsoft Entra Connect se dá použít k resetování a opětovnému vytvoření vztahu důvěryhodnosti s ID Microsoft Entra. Microsoft Entra Connect provede jednorázovou migraci podpisových certifikátů tokenů pro službu AD FS a aktualizuje nastavení federace domény Microsoft Entra. |

| Algoritmus podepisování tokenů | Microsoft doporučuje používat sha-256 jako podpisový algoritmus tokenu. Microsoft Entra Connect dokáže zjistit, jestli je podpisový algoritmus tokenu nastavený na hodnotu méně zabezpečenou než SHA-256. V další možné operaci konfigurace aktualizuje nastavení na SHA-256. Další důvěryhodnost spoléhačské strany musí být aktualizována, aby bylo možné použít nový podpisový certifikát tokenu. |

| Identifikátor důvěryhodnosti ID Microsoft Entra | Microsoft Entra Connect nastaví správnou hodnotu identifikátoru pro důvěru Microsoft Entra ID. Služba AD FS jednoznačně identifikuje důvěryhodnost Microsoft Entra ID pomocí hodnoty identifikátoru. |

| Koncové body Microsoft Entra | Microsoft Entra Connect zajišťuje, aby koncové body nakonfigurované pro vztah důvěryhodnosti ID Microsoft Entra vždy odpovídaly nejnovějším doporučeným hodnotám pro odolnost a výkon. |

| Pravidla transformace vydávání | Existuje počet pravidel deklarací identity, která jsou potřebná pro optimální výkon funkcí Id Microsoft Entra v federovaných nastaveních. Microsoft Entra Connect zajišťuje, že důvěryhodnost ID Microsoft Entra je vždy nakonfigurovaná se správnou sadou doporučených pravidel deklarací identity. |

| Alternativní ID | Pokud je synchronizace nakonfigurovaná tak, aby používala alternativní ID, Microsoft Entra Connect nakonfiguruje službu AD FS tak, aby prováděla ověřování pomocí alternativního ID. |

| Automatická aktualizace metadat | Důvěryhodnost s ID Microsoft Entra je nakonfigurovaná pro automatickou aktualizaci metadat. Služba AD FS pravidelně kontroluje metadata důvěryhodnosti Microsoft Entra ID a udržuje ji up-to-date v případě, že se změní na straně Microsoft Entra ID. |

| Integrované ověřování systému Windows (IWA) | Během operace hybridního spojení Microsoft Entra je IWA povolena pro registraci zařízení, aby se usnadnilo hybridní připojení Microsoft Entra pro zařízení nižší úrovně. |

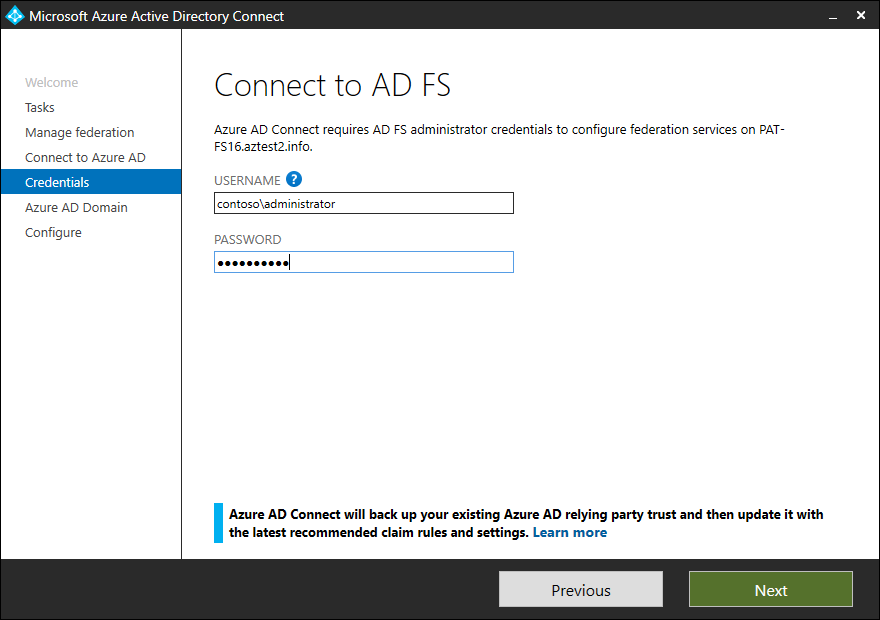

Toky spouštění a nastavení federace nakonfigurovaná službou Microsoft Entra Connect

Microsoft Entra Connect neaktualizuje všechna nastavení důvěry ID Microsoft Entra během konfigurace. Upravená nastavení závisí na tom, který úkol nebo tok provádění se provádí. Následující tabulka uvádí nastavení ovlivněná různými toky provádění.

| Tok provádění | Ovlivněná nastavení |

|---|---|

| Instalace prvního průchodu (express) | Žádný |

| První fáze nasazení (nová farma služby AD FS) | Vytvoří se nová farma AD FS a zcela od začátku se vytvoří důvěryhodný vztah s ID Microsoft Entra. |

| Prvotní instalace (existující farma AD FS, existující důvěryhodný vztah s Microsoft Entra ID) | Identifikátor důvěry ID Microsoft Entra, pravidla pro transformaci vydání, koncové body Microsoft Entra, alternativní ID (v případě potřeby), automatická aktualizace metadat |

| Reset důvěryhodnosti Microsoft Entra ID | Podpisový certifikát tokenu, algoritmus podepisování tokenu, důvěryhodnost identifikátoru Microsoft Entra ID, pravidla transformace vydávání, koncové body Microsoft Entra, alternativní ID (v případě potřeby), automatická aktualizace metadat |

| Přidání federačního serveru | Žádný |

| Přidání serveru WAP | Žádný |

| Možnosti zařízení | Pravidla transformace pro vydávání, IWA pro registraci zařízení |

| Přidání federované domény | Pokud se doména přidává poprvé, znamená to, že se nastavení mění z federace jedné domény na federaci s více doménou – Microsoft Entra Connect znovu vytvoří vztah důvěryhodnosti od začátku. Pokud je důvěryhodnost s ID Microsoft Entra již nakonfigurována pro více domén, upravují se pouze pravidla transformace vydávání. |

| Aktualizace protokolu TLS | Žádný |

Během všech operací, ve kterých je jakékoli nastavení změněno, microsoft Entra Connect vytvoří zálohu aktuálního nastavení důvěryhodnosti na %ProgramData%\AADConnect\ADFS

Poznámka

Před verzí 1.1.873.0 obsahovala záloha pouze pravidla pro transformaci vystavení a byla ukládána do souboru protokolu průvodce.

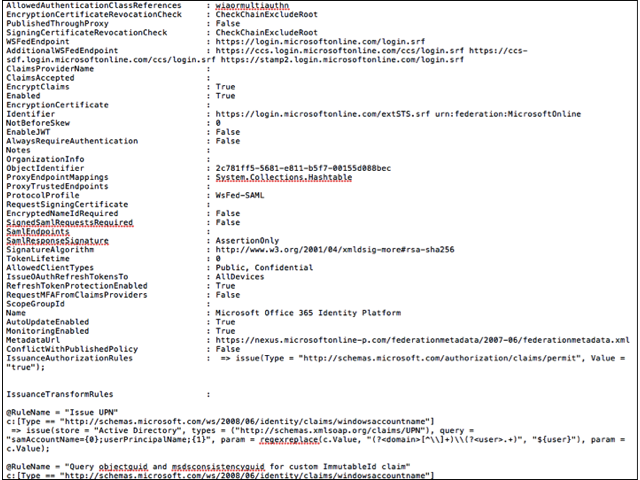

Pravidla transformace vydávání nastavená službou Microsoft Entra Connect

Microsoft Entra Connect zajišťuje, že důvěryhodnost Microsoft Entra ID je vždy nakonfigurovaná se správnou sadou doporučených pravidel pro deklarace identity. Microsoft doporučuje používat Microsoft Entra Connect ke správě důvěryhodnosti Microsoft Entra ID. Tato část uvádí sadu pravidel transformace vystavování a jejich popis.

| Název pravidla | Popis |

|---|---|

| Problém s UPN | Toto pravidlo vyhledává hodnotu userprincipalname na základě atributu nastaveného v synchronizačních nastaveních pro userprincipalname. |

| Provedení dotazu na ObjectGuid a MSDSConsistencyGuid pro vlastní deklaraci identity ImmutableId | Toto pravidlo přidá dočasnou hodnotu v datovém toku pro objectguid a msdsconsistencyguid, pokud existují. |

| Kontrola existence msdsconsistencyguid | Na základě toho, jestli hodnota msdsconsistencyguid existuje nebo ne, nastavíme dočasný příznak, abychom určili, co použít jako ImmutableId. |

| Vydat msdsconsistencyguid jako NEMĚNNÉ ID, pokud existuje. | Nastavte msdsconsistencyguid jako ImmutableId, pokud hodnota existuje |

| Vydat objekt objectGuidRule, pokud neexistuje pravidlo msdsConsistencyGuid | Pokud hodnota msdsconsistencyguid neexistuje, je hodnota objectguid vydána jako ImmutableId. |

| Identifikátor názvu problému | Toto pravidlo vydává hodnotu pro nárok na identifikátor jména. |

| Vydání typu účtu pro počítače připojené k doméně | Pokud je ověřovaná entita zařízením připojeným k doméně, toto pravidlo vydá typ účtu DJ, který označuje zařízení připojené k doméně. |

| Zadejte AccountType s hodnotou USER, pokud se nejedná o účet počítače. | Pokud je ověřovanou entitou uživatel, toto pravidlo vydá typ účtu jako Uživatel. |

| Přiřaďte issuerid, pokud nejde o účet počítače. | Toto pravidlo vydá hodnotu issuerId, pokud ověřovací entita není zařízení. Hodnota se vytvoří pomocí regulárního výrazu, který konfiguruje Microsoft Entra Connect. Regulární výraz se vytvoří po zvážení všech domén federovaných pomocí služby Microsoft Entra Connect. |

| Problém s ověřováním počítače DJ | Toto pravidlo vydá hodnotu issuerId, když je ověřovací entitou zařízení. |

| Problém onpremobjectguid pro počítače připojené k doméně | Pokud je autentizovanou entitou zařízení připojené k doméně, toto pravidlo vydá místní identifikátor ObjectGUID pro toto zařízení. |

| Předání primárního identifikátoru SID | Toto pravidlo vydává primární identifikátor SID ověřovací entity. |

| Předání tvrzení – insideCorporateNetwork | Toto pravidlo vydá tvrzení, které pomáhá Microsoftu Entra ID zjistit, zda ověřování pochází z podnikové sítě nebo z externích zdrojů. |

| Předávací deklarace – Psso | |

| Vystavení požadavků na vypršení platnosti hesla | Toto pravidlo vydává tři deklarace identity pro dobu vypršení platnosti hesla, počet dnů do vypršení platnosti hesla entity, která se ověřuje, a adresu URL, kam se má směrovat pro změnu hesla. |

| Předání deklarace identity – authnmethodsreferences | Hodnota v deklaraci identity vydané v rámci tohoto pravidla označuje, jaký typ ověřování se pro entitu provedl. |

| Předání nároku – okamžité ověření pomocí více faktorů | Hodnota této deklarace identity určuje čas v UTC, kdy uživatel naposledy provedl vícefaktorové ověřování. |

| Průchod deklarací – AlternateLoginID | Toto pravidlo vydá deklaraci identity AlternateLoginID, pokud se ověřování provedlo pomocí alternativního přihlašovacího ID. |

Poznámka

Pravidla deklarací identity pro vydání hlavního názvu uživatele (UPN) a ImmutableId se liší, pokud při konfiguraci microsoft Entra Connect použijete jinou než výchozí volbu.

Obnovit pravidla transformace vydávání

Microsoft Entra Connect verze 1.1.873.0 nebo novější vytvoří zálohu nastavení důvěryhodnosti ID Microsoft Entra při každé aktualizaci nastavení důvěryhodnosti Microsoft Entra ID. Nastavení důvěryhodnosti ID Microsoft Entra jsou zálohována na %ProgramData%\AADConnect\ADFS. Název souboru je v následujícím formátu AadTrust-<datum>-<čas>.txt, například - AadTrust-20180710-150216.txt

Pravidla transformace pro vydání můžete obnovit dle následujících kroků.

- Otevření uživatelského rozhraní pro správu služby AD FS ve Správci serveru

- Otevřete vlastnosti důvěryhodnosti ID Microsoft Entra tím, že přejdete na Služby AD FS > Vztahy důvěryhodnosti předávající strany > Platforma Microsoft Office 365 Identity > Úprava zásad pro vydávání deklarací

- Vyberte možnost Přidat pravidlo

- V šabloně pravidla pro nároky vyberte Odeslat nároky pomocí vlastního pravidla a vyberte Další

- Zkopírujte název pravidla deklarace identity ze záložního souboru a vložte ho do pole název pravidla deklarace identity

- Zkopírujte pravidlo nároku ze záložního souboru do textového pole pro vlastní pravidlo a vyberte Dokončit

Poznámka

Ujistěte se, že vaše další pravidla nejsou v konfliktu s pravidly nakonfigurovanými službou Microsoft Entra Connect.

Osvědčené postupy pro zabezpečení a monitorování důvěryhodného vztahu AD FS pomocí Microsoft Entra ID

Když federujete službu AD FS s ID Microsoft Entra, je důležité, aby se pečlivě monitorovala konfigurace federace (vztah důvěryhodnosti nakonfigurovaný mezi službami AD FS a ID Microsoft Entra) a veškerá neobvyklá nebo podezřelá aktivita se zaznamenává. Pokud to chcete udělat, doporučujeme nastavit upozornění a dostávat oznámení při každé změně konfigurace federace. Informace o nastavení výstrah najdete v tématu Monitorování změn konfigurace federace.

Pokud používáte cloudové vícefaktorové ověřování Microsoft Entra pro vícefaktorové ověřování s federovanými uživateli, důrazně doporučujeme povolit další ochranu zabezpečení. Tato ochrana zabezpečení zabraňuje obejití cloudového vícefaktorového ověřování Microsoft Entra při federování s ID Microsoft Entra. Pokud je ve vašem tenantovi Microsoft Entra povolená federovaná doména, zajistí, aby zlý útočník nemohl obejít Azure MFA. Toho dosáhnete tím, že zabráníte škodlivému subjektu v tom, aby předstíral, že vícefaktorové ověřování již provedl poskytovatel identity. Ochranu lze povolit prostřednictvím nového nastavení zabezpečení federatedIdpMfaBehavior. Další informace najdete v tématu Osvědčené postupy pro zabezpečení služby Active Directory Federation Services