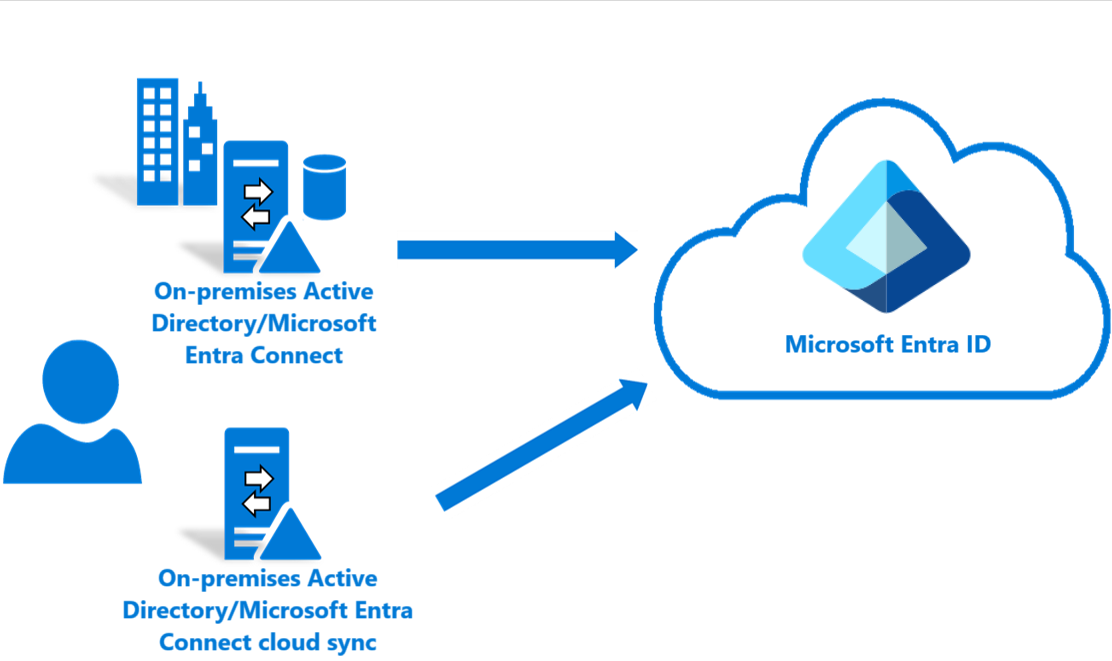

Migrace na Microsoft Entra Cloud Sync pro existující synchronizovanou doménovou strukturu AD

Tento kurz vás provede migrací do cloudové synchronizace pro testovací doménovou strukturu služby Active Directory, která je již synchronizovaná pomocí služby Microsoft Entra Connect Sync.

Poznámka:

Tento článek obsahuje informace o základní migraci a před pokusem o migraci produkčního prostředí byste si měli projít dokumentaci migrace do cloudu .

Důležité informace

Než si tento kurz vyzkoušíte, zvažte následující položky:

Ujistěte se, že znáte základy cloudové synchronizace.

Ujistěte se, že používáte Microsoft Entra Connect Sync verze 1.4.32.0 nebo novější a že jste nakonfigurovali pravidla synchronizace podle dokumentu.

Při pilotním nasazení odeberete testovací organizační jednotky nebo skupinu z oboru Synchronizace Microsoft Entra Connect. Přesunutí objektů mimo rozsah vede k odstranění těchto objektů v Microsoft Entra ID.

- Uživatelské objekty, objekty v Microsoft Entra ID jsou obnovitelné odstranění a lze je obnovit.

- Seskupit objekty, objekty v MICROSOFT Entra ID jsou pevně odstraněny a nelze je obnovit.

V Microsoft Entra Connect Sync byl zaveden nový typ propojení, který zabrání odstranění ve scénáři pilotního nasazení.

Ujistěte se, že objekty v rozsahu pilotního nasazení mají vyplněné ms-ds-consistencyGUID, aby pevného synchronizace cloudu odpovídala objektům.

Poznámka:

Microsoft Entra Connect Sync ve výchozím nastavení nenaplní ms-ds-consistencyGUID pro objekty skupiny.

- Tato konfigurace je určená pro pokročilé scénáře. Ujistěte se, že postupujete přesně podle kroků popsaných v tomto kurzu.

Požadavky

Pro dokončení tohoto kurzu jsou vyžadovány následující předpoklady:

- Testovací prostředí se službou Microsoft Entra Connect Sync verze 1.4.32.0 nebo novější

- Organizační jednotky nebo skupina, které jsou v rozsahu synchronizace a dají se použít pilotní nasazení. Doporučujeme začít s malou sadou objektů.

- Server se systémem Windows Server 2016 nebo novějším, který bude hostitelem agenta zřizování.

- Zdrojové ukotvení pro synchronizaci Microsoft Entra Connect by mělo být objectGuid nebo ms-ds-consistencyGUID

Aktualizace služby Microsoft Entra Connect

Minimálně byste měli mít Microsoft Entra Connect 1.4.32.0. Pokud chcete aktualizovat Microsoft Entra Connect Sync, proveďte kroky v nástroji Microsoft Entra Connect: Upgradujte na nejnovější verzi.

Zálohování konfigurace Microsoft Entra Connect

Před provedením jakýchkoli změn byste měli zálohovat konfiguraci Microsoft Entra Connect. Tímto způsobem se můžete vrátit k předchozí konfiguraci. Další informace najdete v tématu Import a export nastavení konfigurace služby Microsoft Entra Connect.

Zastavení plánovače

Microsoft Entra Connect Sync synchronizuje změny, ke kterým dochází v místním adresáři, pomocí plánovače. Pokud chcete upravit a přidat vlastní pravidla, chcete plánovač zakázat, aby se synchronizace nespustí při provádění změn. Pokud chcete plánovač zastavit, postupujte následovně:

- Na serveru se spuštěnou aplikací Microsoft Entra Connect Sync otevřete PowerShell s oprávněními správce.

- Spusťte

Stop-ADSyncSyncCycle. Stiskněte Enter. - Spusťte

Set-ADSyncScheduler -SyncCycleEnabled $false.

Poznámka:

Pokud používáte vlastní plánovač pro Microsoft Entra Connect Sync, zakažte plánovač.

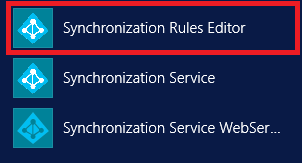

Vytvoření vlastního příchozího pravidla uživatele

V editoru pravidel synchronizace Microsoft Entra Connect musíte vytvořit příchozí pravidlo synchronizace, které filtruje uživatele v organizační jednotky, kterou jste identifikovali dříve. Příchozí pravidlo synchronizace je pravidlo spojení s cílovým atributem cloudNoFlow. Toto pravidlo říká službě Microsoft Entra Connect, aby nesynchronizuje atributy pro tyto uživatele. Další informace najdete v dokumentaci k migraci do cloudové synchronizace před pokusem o migraci produkčního prostředí.

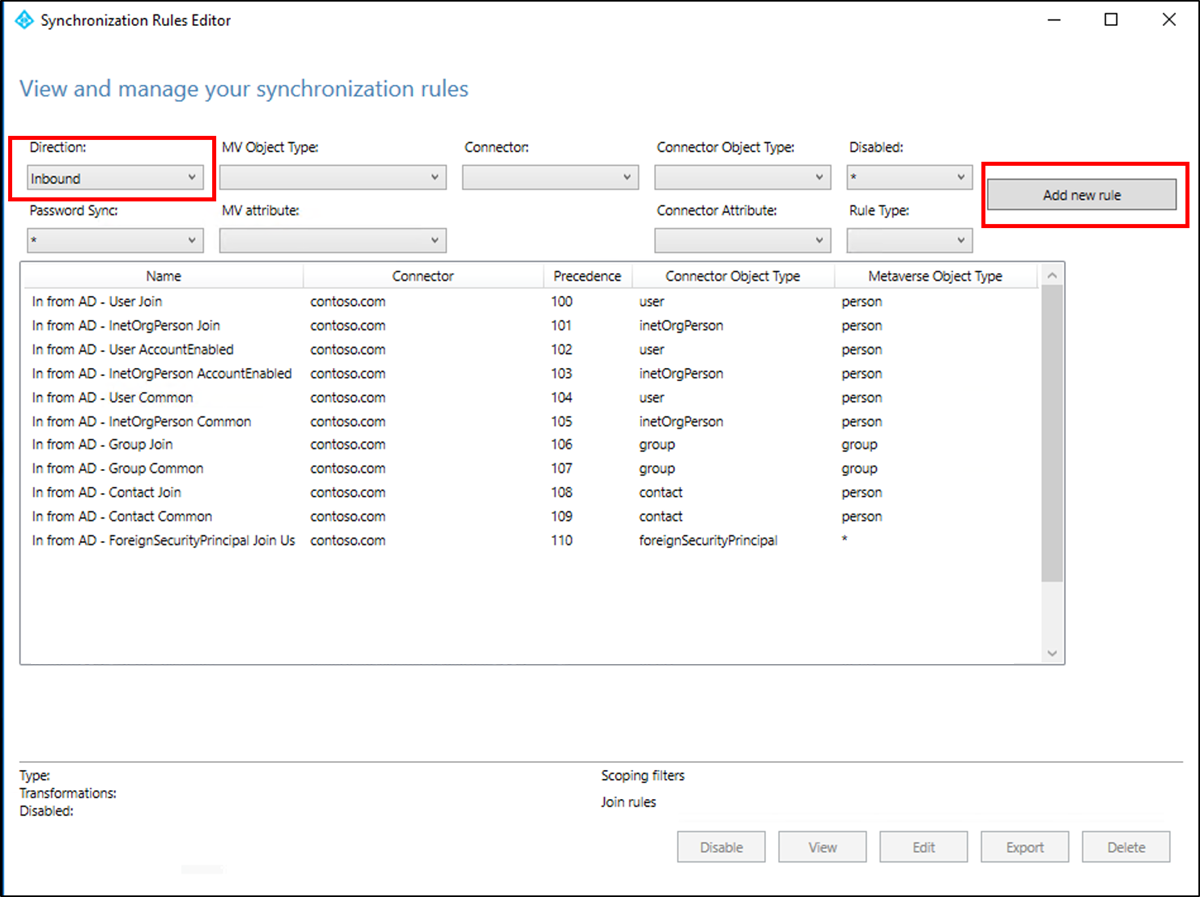

Spusťte editor synchronizace z nabídky aplikace na ploše, jak je znázorněno níže:

V rozevíracím seznamu Pro směr vyberte Možnost Příchozí a vyberte Přidat nové pravidlo.

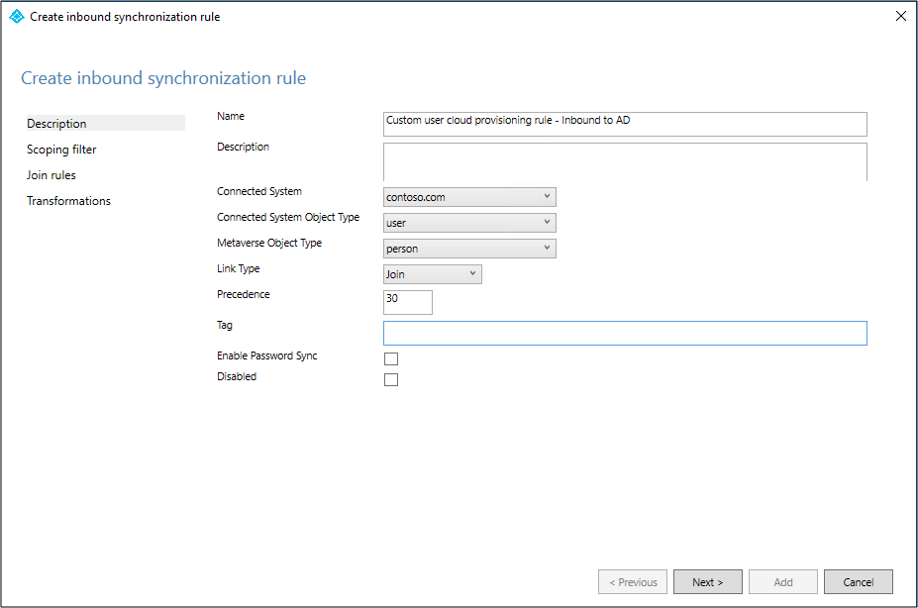

Na stránce Popis zadejte následující a vyberte Další:

- Název: Pojmenujte pravidlo smysluplným názvem.

- Popis: Přidání smysluplného popisu

- Připojený systém: Zvolte konektor AD, pro který píšete vlastní pravidlo synchronizace.

- Typ připojeného systémového objektu: Uživatel

- Typ objektu Metaverse: Osoba

- Typ propojení: Spojení

- Priorita: Zadejte hodnotu, která je v systému jedinečná.

- Značka: Ponechte tuto prázdnou

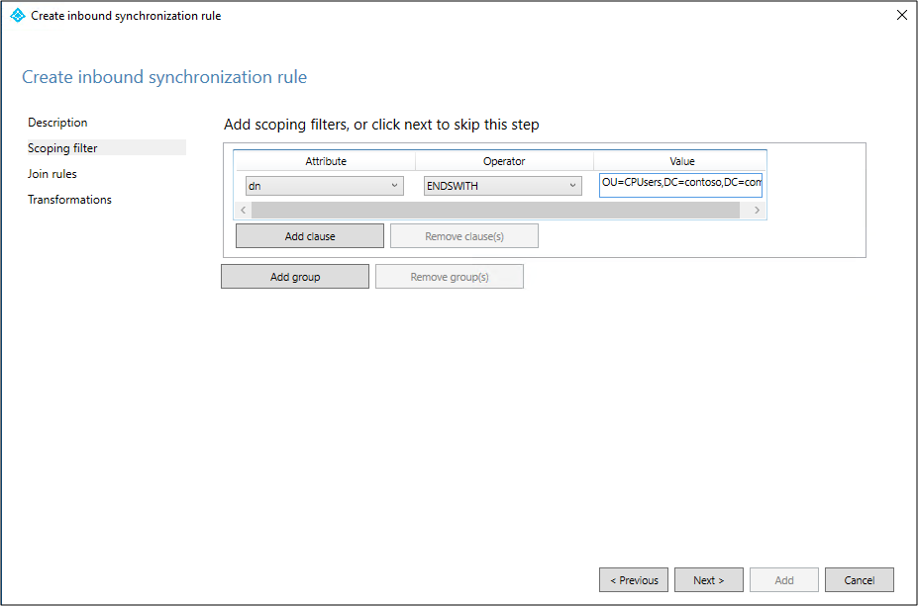

Na stránce filtru oborů zadejte organizační jednotku nebo skupinu zabezpečení, u které chcete pilotní nasazení vypnout. Pokud chcete filtrovat podle organizační jednotky, přidejte část organizační jednotky rozlišujícího názvu. Toto pravidlo se použije pro všechny uživatele, kteří jsou v této organizační lekci. Takže pokud dn končí na "OU=CPUsers,DC=contoso,DC=com, přidali byste tento filtr. Pak vyberte Další.

Pravidlo Atribut Operátor Hodnota Rozsah organizační jednotky DN ENDSWITH Rozlišující název organizační jednotky. Skupina oborů ISMEMBEROF Rozlišující název skupiny zabezpečení

Na stránce Pravidla připojení vyberte Další.

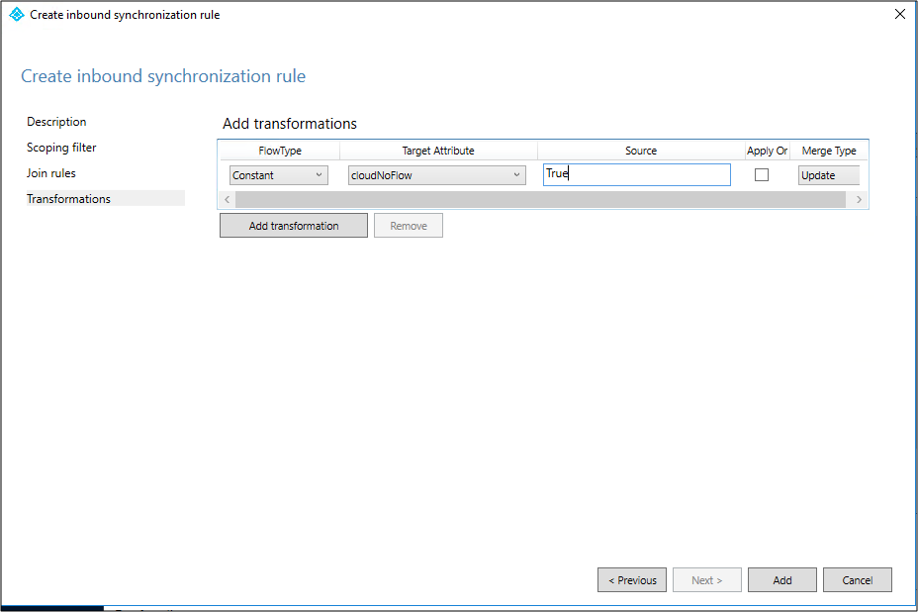

Na stránce Transformace přidejte konstantní transformaci: tok true do atributu cloudNoFlow. Vyberte Přidat.

Stejný postup je potřeba provést u všech typů objektů (uživatel, skupina a kontakt). Opakujte kroky podle nakonfigurovaného konektoru AD nebo doménové struktury AD.

Vytvoření vlastního pravidla odchozích přenosů uživatelů

Budete také potřebovat pravidlo odchozí synchronizace s typem odkazu JoinNoFlow a filtrem oborů, který má atribut cloudNoFlow nastavený na Hodnotu True. Toto pravidlo říká službě Microsoft Entra Connect, aby nesynchronizuje atributy pro tyto uživatele. Další informace najdete v dokumentaci k migraci do cloudové synchronizace před pokusem o migraci produkčního prostředí.

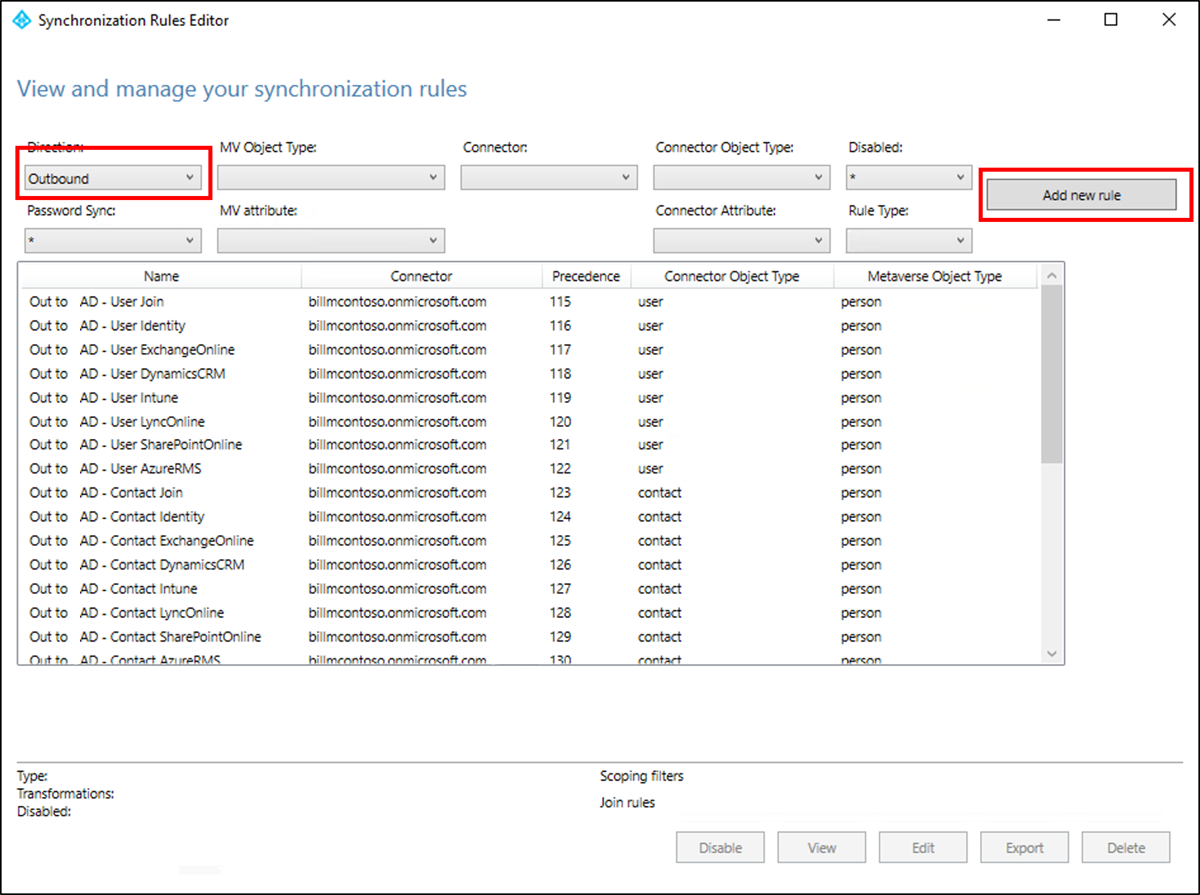

V rozevíracím seznamu Pro směr vyberte Odchozí a vyberte Přidat pravidlo.

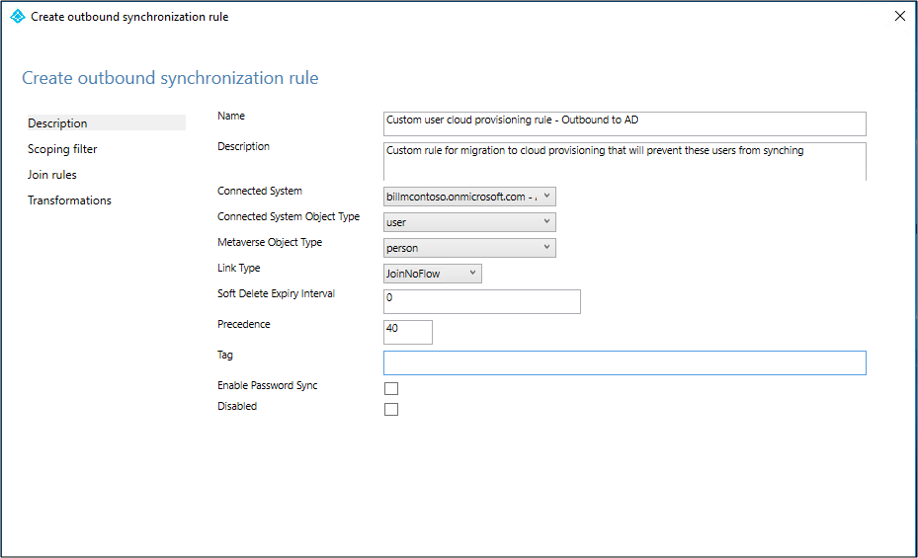

Na stránce Popis zadejte následující a vyberte Další:

- Název: Pojmenujte pravidlo smysluplným názvem.

- Popis: Přidání smysluplného popisu

- Připojený systém: Zvolte konektor Microsoft Entra, pro který píšete vlastní pravidlo synchronizace.

- Typ připojeného systémového objektu: Uživatel

- Typ objektu Metaverse: Osoba

- Typ odkazu: JoinNoFlow

- Priorita: Zadejte hodnotu, která je v systému jedinečná.

- Značka: Ponechte tuto prázdnou

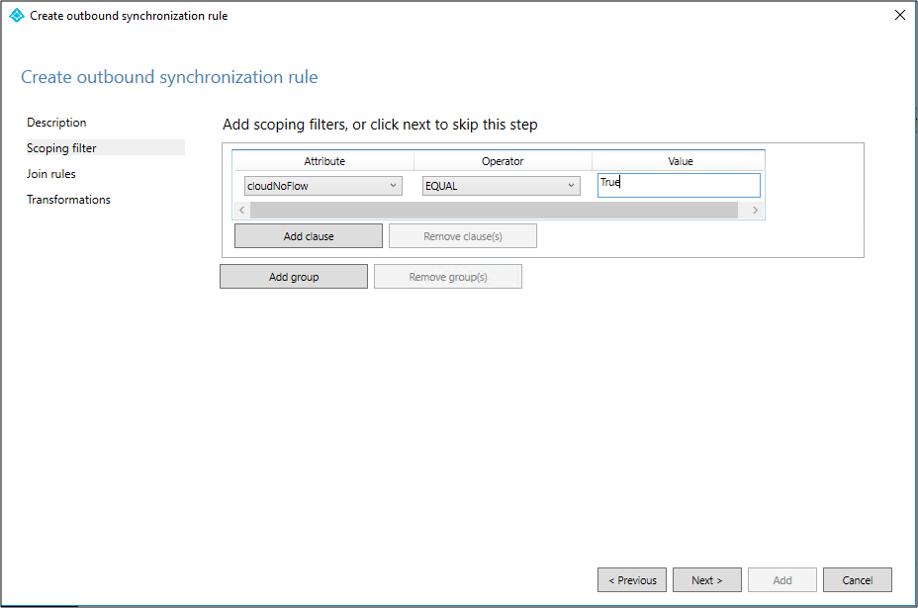

Na stránce filtru oborů zvolte cloudNoFlow rovno hodnotě True. Pak vyberte Další.

Na stránce Pravidla připojení vyberte Další.

Na stránce Transformace vyberte Přidat.

Stejný postup je potřeba provést u všech typů objektů (uživatel, skupina a kontakt).

Instalace agenta zřizování Microsoft Entra

Pokud používáte kurz základní služby AD a prostředí Azure, bude to CP1. Chcete-li nainstalovat agenta, postupujte takto:

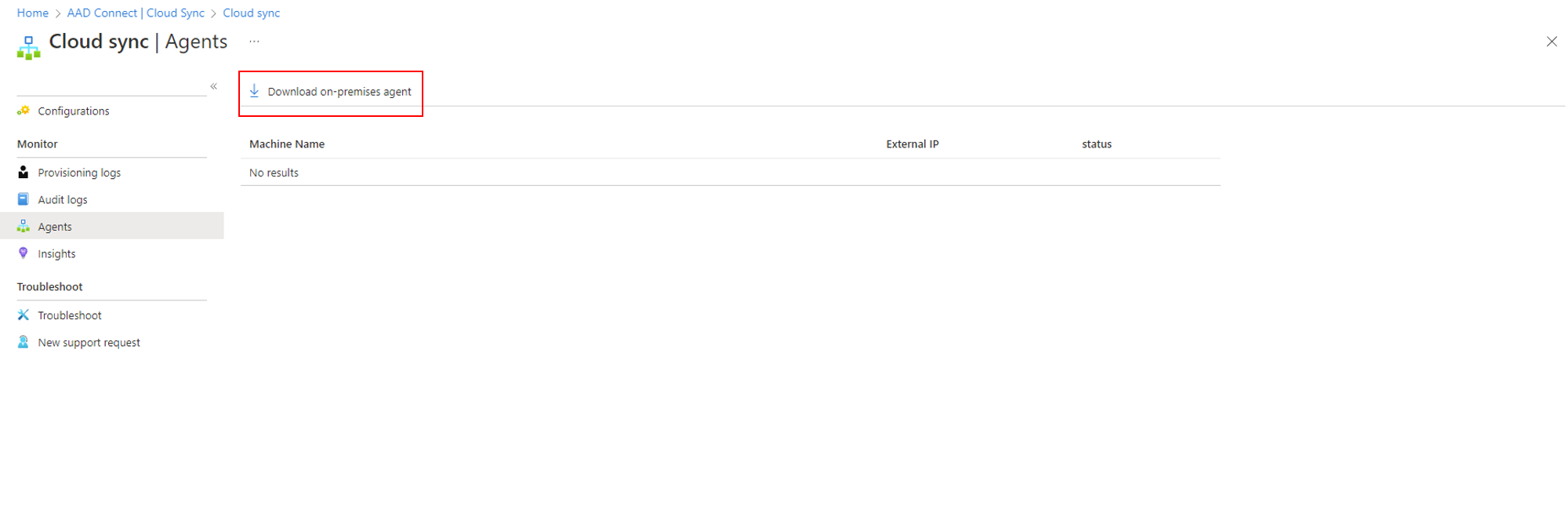

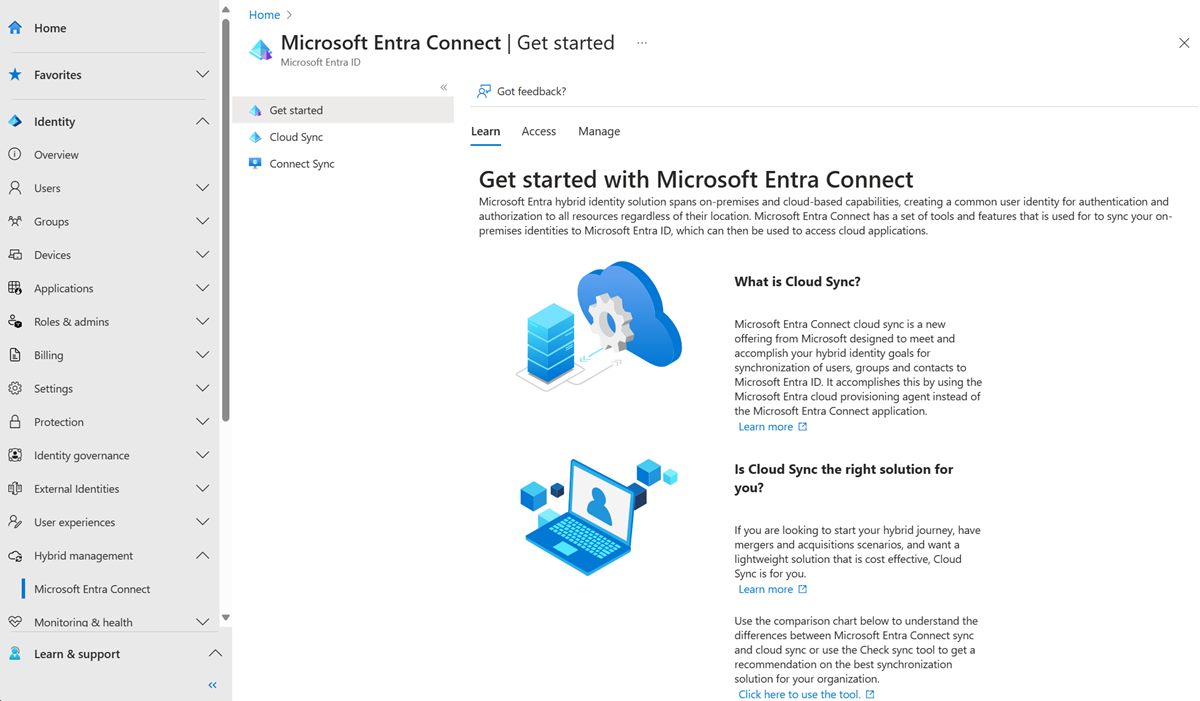

- Na webu Azure Portal vyberte ID Microsoft Entra.

- Vlevo vyberte Microsoft Entra Connect.

- Na levé straně vyberte cloudovou synchronizaci.

- Na levé straně vyberte Agent.

- Vyberte Stáhnout místního agenta a vyberte Přijmout podmínky a stáhnout.

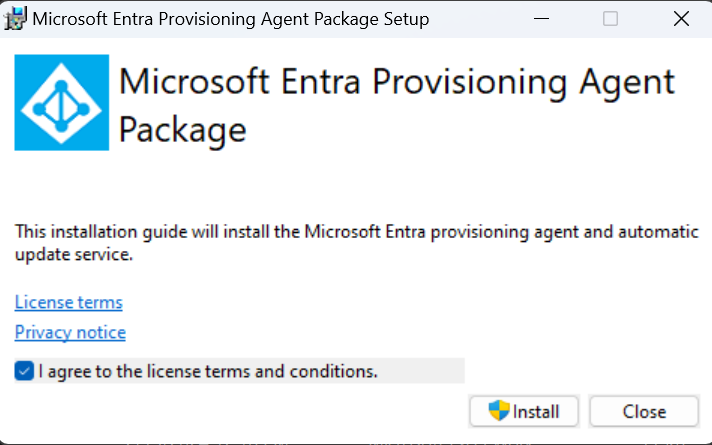

- Po stažení balíčku agenta Microsoft Entra Connect Provisioning spusťte instalační soubor AADConnectProvisioningAgentSetup.exe ze složky stažené soubory.

Poznámka:

Při instalaci pro cloud státní správy USA použijte:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Další informace najdete v tématu Instalace agenta v cloudu státní správy USA.

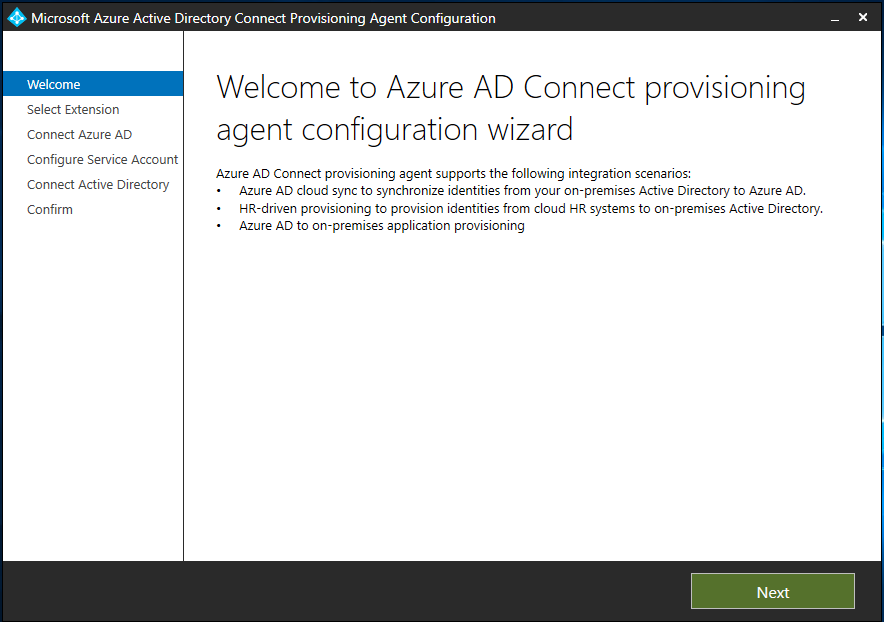

- Na úvodní obrazovce vyberte Souhlasím s licencí a podmínkami a pak vyberte Nainstalovat.

- Po dokončení instalace se spustí průvodce konfigurací. Výběrem možnosti Další spusťte konfiguraci.

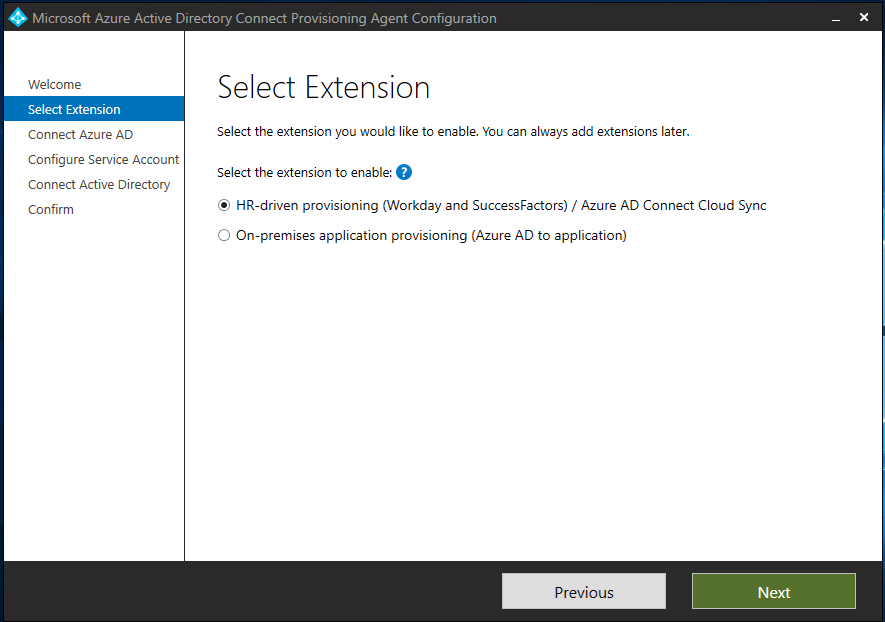

- Na obrazovce Vybrat rozšíření vyberte zřizování řízené hrou (Workday a SuccessFactors) / Synchronizace cloudu Microsoft Entra Connect a vyberte Další.

Poznámka:

Pokud instalujete agenta zřizování pro použití s místním zřizováním aplikací, vyberte místní zřizování aplikací (Microsoft Entra ID pro aplikaci).

- Přihlaste se pomocí účtu s alespoň rolí Správce hybridní identity. Pokud máte povolené rozšířené zabezpečení Internet Exploreru, zablokuje přihlášení. Pokud ano, zavřete instalaci, zakažte rozšířené zabezpečení aplikace Internet Explorer a restartujte instalaci balíčku agenta zřizování microsoft Entra Connect.

- Na obrazovce Konfigurovat účet služby vyberte skupinu Účet spravované služby (gMSA). Tento účet slouží ke spuštění služby agenta. Pokud je účet spravované služby už ve vaší doméně nakonfigurovaný jiným agentem a instalujete druhého agenta, vyberte Vytvořit gMSA , protože systém zjistí existující účet a přidá požadovaná oprávnění pro nového agenta, aby používal účet gMSA. Po zobrazení výzvy zvolte jednu z těchto:

- Vytvořte gMSA , který umožňuje agentovi vytvořit účet spravované služby provAgentgMSA$ za vás. Účet spravované služby skupiny (například CONTOSO\provAgentgMSA$) se vytvoří ve stejné doméně služby Active Directory, do které je hostitelský server připojený. Pokud chcete tuto možnost použít, zadejte přihlašovací údaje správce domény služby Active Directory (doporučeno).

- Použijte vlastní účet gMSA a zadejte název účtu spravované služby, který jste pro tuto úlohu vytvořili ručně.

Pokračujte výběrem tlačítka Next (Další).

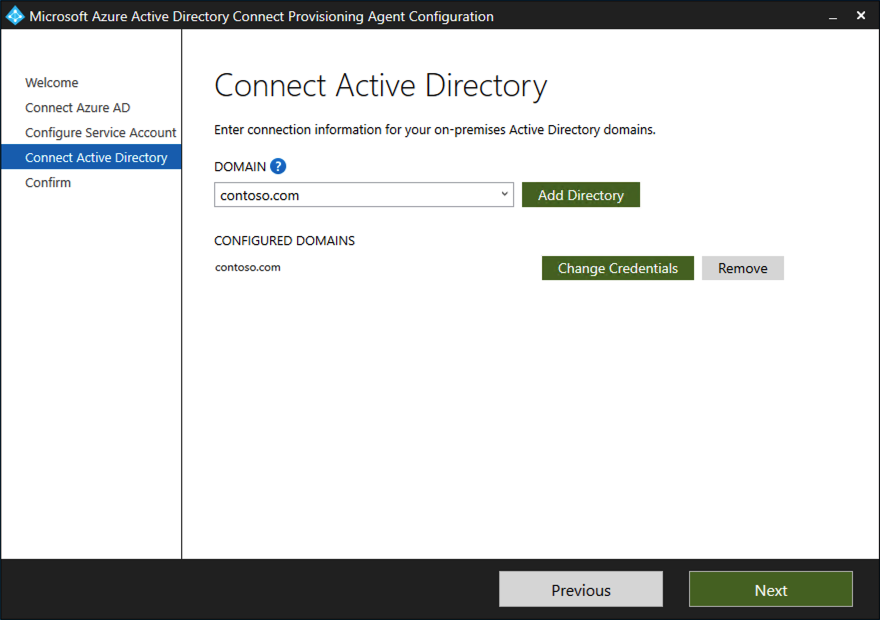

Pokud se název domény zobrazí v části Nakonfigurované domény, přejděte na obrazovku Connect Active Directory a přejděte k dalšímu kroku. V opačném případě zadejte název domény služby Active Directory a vyberte Přidat adresář.

Přihlaste se pomocí účtu správce domény služby Active Directory. Účet správce domény by neměl mít heslo, jehož platnost vypršela. V případě, že vypršela platnost hesla nebo se během instalace agenta změní, musíte agenta překonfigurovat pomocí nových přihlašovacích údajů. Tato operace přidá místní adresář. Vyberte OK a pak pokračujte výběrem možnosti Další .

- Následující snímek obrazovky ukazuje příklad contoso.com nakonfigurované domény. Pokračujte výběrem tlačítka Další.

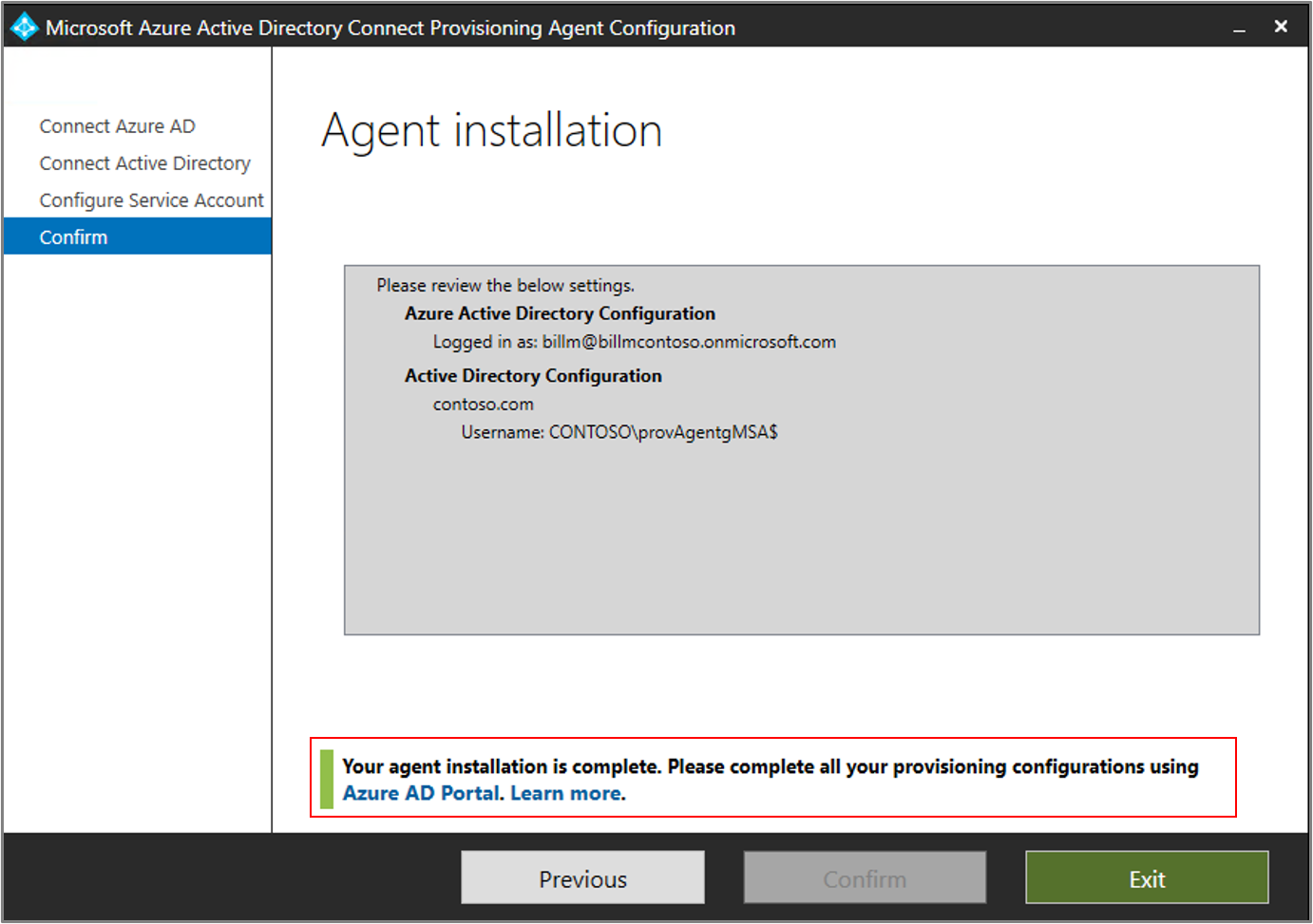

Na obrazovce Dokončení konfigurace vyberte Potvrdit. Tato operace zaregistruje a restartuje agenta.

Po dokončení této operace byste měli být upozorněni, že konfigurace agenta byla úspěšně ověřena. Můžete vybrat Možnost Ukončit.

- Pokud se vám stále zobrazuje úvodní obrazovka, vyberte Zavřít.

Ověření instalace agenta

K ověření agenta dochází na webu Azure Portal a na místním serveru, na kterém běží agent.

Ověření agenta na webu Azure Portal

Pokud chcete ověřit, že agent je zaregistrovaný pomocí ID Microsoft Entra, postupujte takto:

- Přihlaste se k portálu Azure.

- Vyberte Microsoft Entra ID.

- Vyberte Microsoft Entra Connect a pak vyberte Cloud sync.

- Na stránce synchronizace cloudu uvidíte agenty, které jste nainstalovali. Ověřte, že se agent zobrazí a stav je v pořádku.

Na místním serveru

Pokud chcete ověřit, že je agent spuštěný, postupujte takto:

- Přihlaste se k serveru pomocí účtu správce.

- Otevřete služby tak, že na ni přejdete nebo přejdete na Start/Run/Services.msc.

- V části Služby se ujistěte, že je k dispozici aktualizátor agenta Microsoft Entra Connect a agenta zřizování Microsoft Entra Connect a že je spuštěný.

Ověření verze agenta zřizování

Pokud chcete ověřit verzi spuštěného agenta, postupujte takto:

- Přejděte na C:\Program Files\Microsoft Azure AD Connect Provisioning Agent.

- Klikněte pravým tlačítkem na AADConnectProvisioningAgent.exe a vyberte vlastnosti.

- Klikněte na kartu podrobností a vedle verze produktu se zobrazí číslo verze.

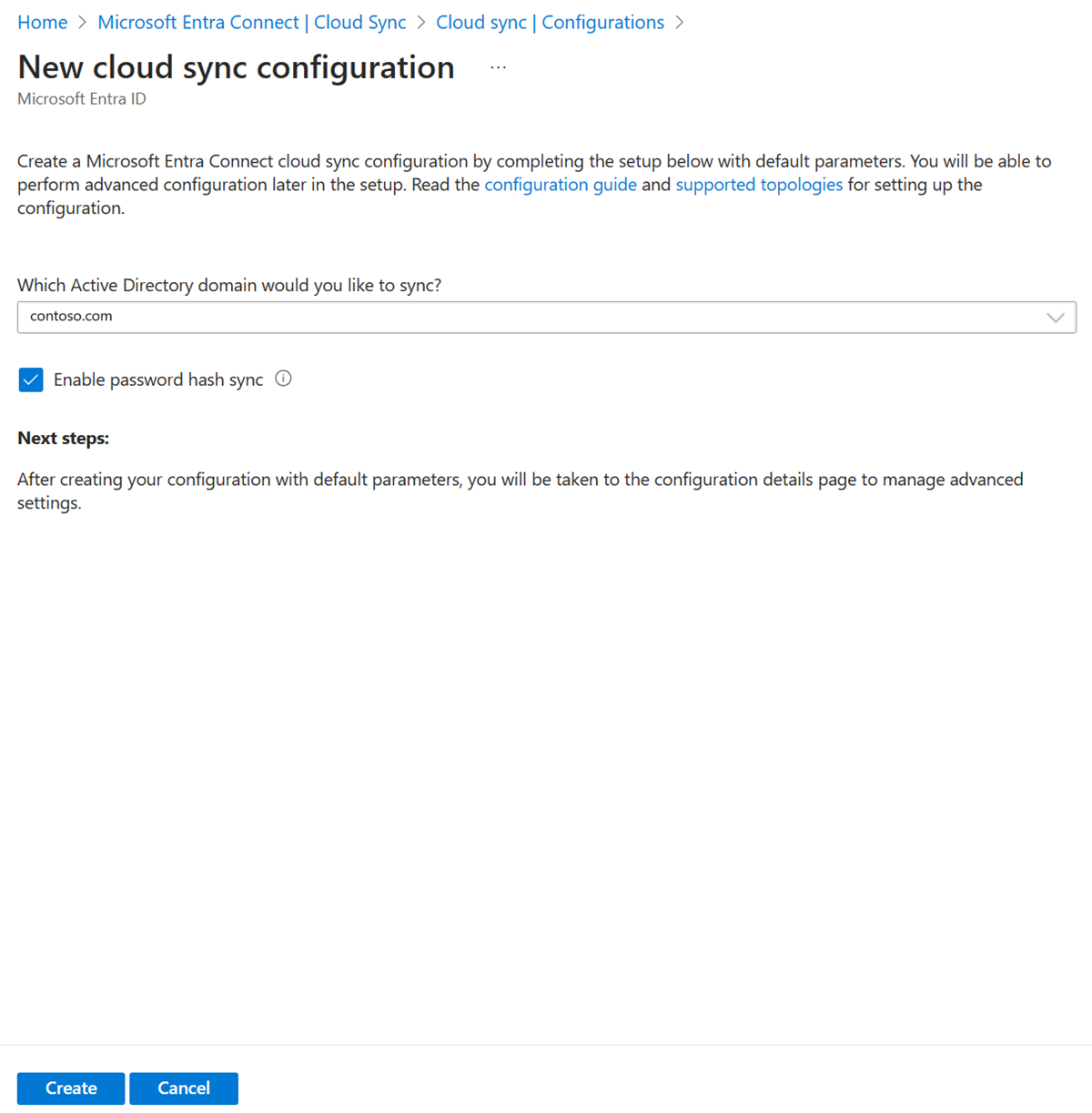

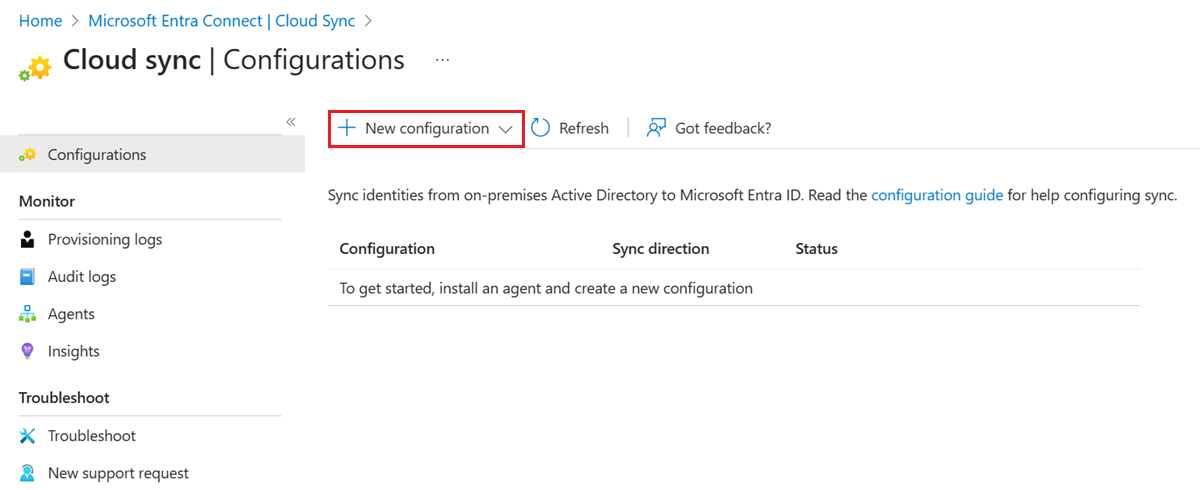

Konfigurace Microsoft Entra Cloud Sync

Ke konfiguraci zřizování použijte následující postup:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň hybridní správce.

- Přejděte ke správě hybridních>identit>Microsoft Entra Connect>Cloud sync.

- Vyberte Možnost Nová konfigurace.

- Na konfigurační obrazovce vyberte svoji doménu a jestli chcete povolit synchronizaci hodnot hash hesel. Klikněte na Vytvořit.

Otevře se obrazovka Začínáme .

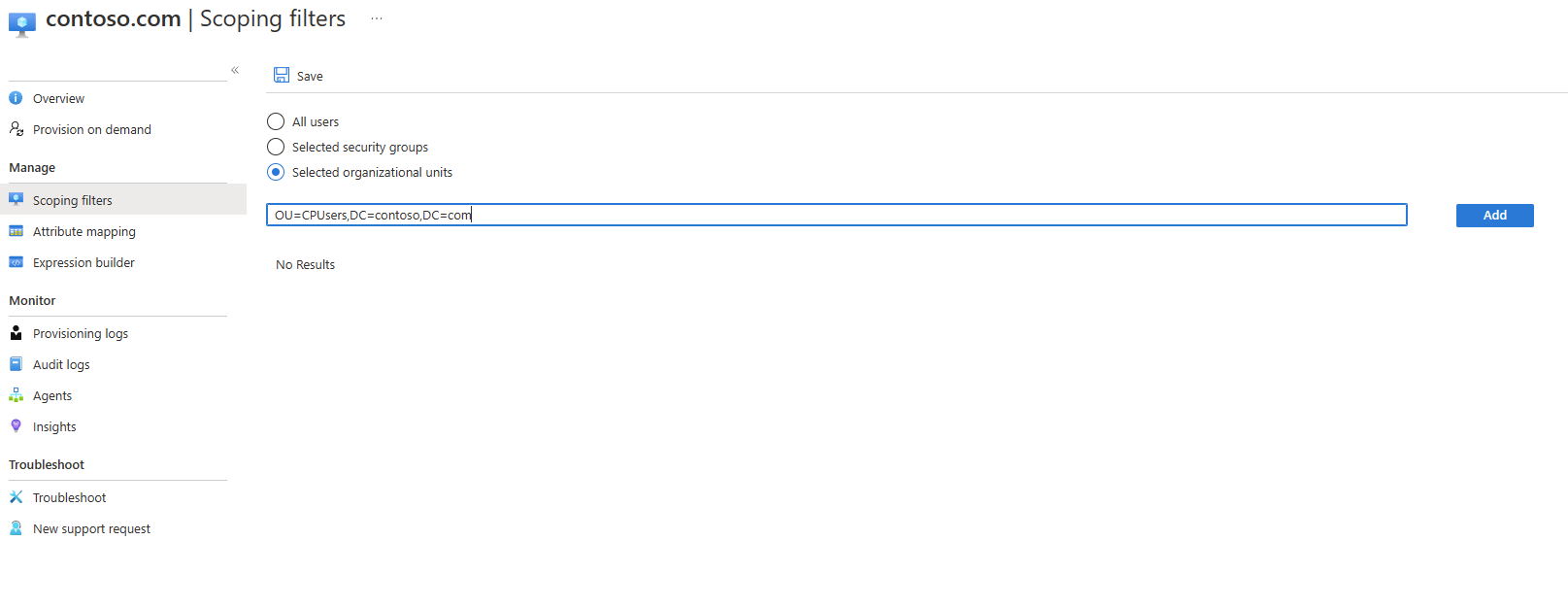

Na obrazovce Začínáme klikněte buď na Přidat filtry oborů vedle ikony Přidat filtry oborů, nebo klikněte na Filtry oborů vlevo v části Spravovat.

- Vyberte filtr oborů. Pro účely tohoto kurzu vyberte:

- Vybrané organizační jednotky: Určuje rozsah konfigurace, která se použije pro konkrétní organizační jednotky.

- Do pole zadejte "OU=CPUsers,DC=contoso,DC=com".

- Klikněte na tlačítko Přidat. Klikněte na Uložit.

Spuštění plánovače

Microsoft Entra Connect Sync synchronizuje změny, ke kterým dochází v místním adresáři, pomocí plánovače. Teď, když jste upravili pravidla, můžete plánovač restartovat. Použijte následující postup:

- Na serveru se spuštěnou aplikací Microsoft Entra Connect Sync otevřete PowerShell s oprávněními správce.

- Spusťte

Set-ADSyncScheduler -SyncCycleEnabled $true. - Spusťte

Start-ADSyncSyncCyclea stiskněte Enter.

Poznámka:

Pokud používáte vlastní plánovač pro Microsoft Entra Connect Sync, povolte plánovač.

Jakmile je plánovač povolený, Microsoft Entra Connect přestane exportovat všechny změny u objektů v cloudNoFlow=true metaverse, pokud se neaktualizuje žádný odkazový atribut (například manager). V případě, že u objektu dojde k jakékoli aktualizaci referenčního atributu, Microsoft Entra Connect bude ignorovat cloudNoFlow signál a exportovat všechny aktualizace objektu.

Něco se pokazilo

V případě, že pilotní nasazení nefunguje podle očekávání, můžete se vrátit k nastavení synchronizace Microsoft Entra Connect pomocí následujícího postupu:

- Zakažte konfiguraci zřizování na portálu.

- Pomocí nástroje Editor pravidel synchronizace zakažte všechna vlastní pravidla synchronizace vytvořená pro zřizování cloudu. Zakázání by mělo způsobit úplnou synchronizaci všech konektorů.