Aspekty návrhu virtuální sítě a možnosti konfigurace pro službu Microsoft Entra Domain Services

Služba Microsoft Entra Domain Services poskytuje služby ověřování a správy jiným aplikacím a úlohám. Síťové připojení je klíčovou komponentou. Bez správně nakonfigurovaných prostředků virtuální sítě nemůžou aplikace a úlohy komunikovat a používat funkce poskytované službou Domain Services. Naplánujte požadavky na virtuální síť, abyste měli jistotu, že služba Domain Services může podle potřeby obsluhovat vaše aplikace a úlohy.

Tento článek popisuje aspekty návrhu a požadavky pro virtuální síť Azure pro podporu služby Domain Services.

Návrh virtuální sítě Azure

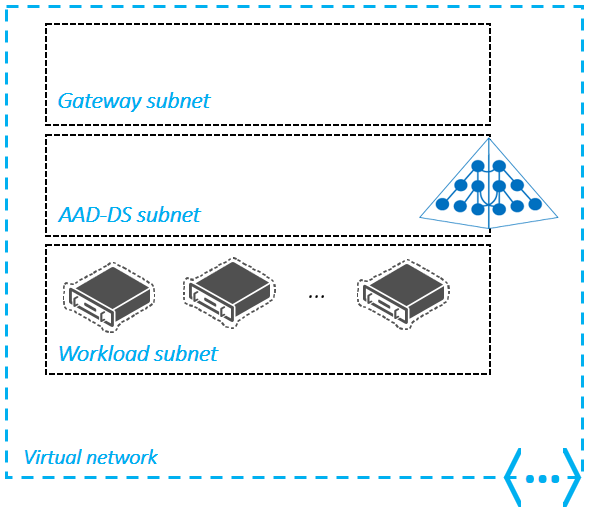

Pokud chcete poskytovat síťové připojení a umožnit aplikacím a službám ověřování ve spravované doméně Domain Services, použijete virtuální síť a podsíť Azure. V ideálním případě by se spravovaná doména měla nasadit do vlastní virtuální sítě.

Do stejné virtuální sítě můžete zahrnout samostatnou podsíť aplikace, která bude hostovat virtuální počítač pro správu nebo úlohy aplikací light. Nejvhodnějším návrhem je obvykle samostatná virtuální síť pro větší nebo složité aplikační úlohy, která je v partnerském vztahu k virtuální síti Domain Services.

Další volby návrhů jsou platné, pokud splňujete požadavky uvedené v následujících částech virtuální sítě a podsítě.

Při návrhu virtuální sítě pro Domain Services platí následující aspekty:

- Domain Services musí být nasazené ve stejné oblasti Azure jako vaše virtuální síť.

- V tuto chvíli můžete nasadit pouze jednu spravovanou doménu na tenanta Microsoft Entra. Spravovaná doména se nasadí do jedné oblasti. Ujistěte se, že vytvoříte nebo vyberete virtuální síť v oblasti, která podporuje službu Domain Services.

- Vezměte v úvahu blízkost jiných oblastí Azure a virtuálních sítí, které hostují úlohy vaší aplikace.

- Pokud chcete minimalizovat latenci, zachovejte základní aplikace blízko nebo ve stejné oblasti jako podsíť virtuální sítě pro vaši spravovanou doménu. Můžete použít partnerské vztahy virtuálních sítí nebo připojení virtuální privátní sítě (VPN) mezi virtuálními sítěmi Azure. Tyto možnosti připojení jsou popsány v následující části.

- Virtuální síť se nemůže spoléhat na jiné služby DNS než na služby poskytované spravovanou doménou.

- Domain Services poskytuje svou vlastní službu DNS. Virtuální síť musí být nakonfigurovaná tak, aby používala tyto adresy služby DNS. Překlad názvů pro další obory názvů lze provést pomocí podmíněných služeb předávání.

- Vlastní nastavení serveru DNS nemůžete použít k směrování dotazů z jiných serverů DNS, včetně na virtuálních počítačích. Prostředky ve virtuální síti musí používat službu DNS poskytovanou spravovanou doménou.

Důležité

Po povolení služby nemůžete službu Domain Services přesunout do jiné virtuální sítě.

Spravovaná doména se připojuje k podsíti ve virtuální síti Azure. Navrhujte tuto podsíť pro Službu Domain Services s následujícími aspekty:

Spravovaná doména musí být nasazená ve vlastní podsíti. Použití existující podsítě, podsítě brány nebo nastavení vzdálených bran v partnerském vztahu virtuálních sítí se nepodporuje.

Skupina zabezpečení sítě se vytvoří během nasazování spravované domény. Tato skupina zabezpečení sítě obsahuje požadovaná pravidla pro správnou komunikaci služby.

- Nevytvádejte ani nepoužívejte existující skupinu zabezpečení sítě s vlastními pravidly.

Spravovaná doména vyžaduje 3 až 5 IP adres. Ujistěte se, že rozsah IP adres vaší podsítě může poskytnout tento počet adres.

- Omezení dostupnýchIPch

Poznámka:

Kvůli následujícím problémům byste neměli používat veřejné IP adresy pro virtuální sítě a jejich podsítě:

Nedostatek IP adresy: Veřejné IP adresy IPv4 jsou omezené a jejich poptávka často překračuje dostupnou nabídku. Existují také potenciálně překrývající se IP adresy s veřejnými koncovými body.

Rizika zabezpečení: Použití veřejných IP adres pro virtuální sítě zveřejňuje vaše zařízení přímo na internetu, což zvyšuje riziko neoprávněného přístupu a potenciálních útoků. Bez správných bezpečnostních opatření se vaše zařízení mohou stát zranitelnou vůči různým hrozbám.

Složitost: Správa virtuální sítě s veřejnými IP adresami může být složitější než použití privátních IP adres, protože vyžaduje práci s externími rozsahy IP adres a zajištění správné segmentace a zabezpečení sítě.

Důrazně doporučujeme používat privátní IP adresy. Pokud používáte veřejnou IP adresu, ujistěte se, že jste vlastníkem nebo vyhrazeným uživatelem vybraných IP adres ve vybraném veřejném rozsahu.

Následující ukázkový diagram popisuje platný návrh, ve kterém má spravovaná doména vlastní podsíť, existuje podsíť brány pro externí připojení a úlohy aplikací jsou v připojené podsíti v rámci virtuální sítě:

Připojení k virtuální síti Domain Services

Jak je uvedeno v předchozí části, můžete vytvořit jenom spravovanou doménu v jedné virtuální síti v Azure a na tenanta Microsoft Entra se dá vytvořit jenom jedna spravovaná doména. V závislosti na této architektuře možná budete muset připojit jednu nebo více virtuálních sítí, které hostují úlohy vaší aplikace, k virtuální síti spravované domény.

Úlohy aplikací hostované v jiných virtuálních sítích Azure můžete připojit jedním z následujících způsobů:

- Peering virtuálních sítí

- Virtuální privátní sítě (VPN)

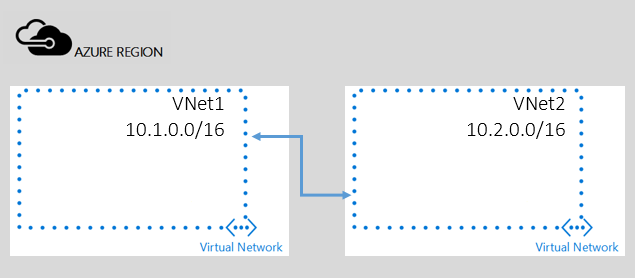

Peering virtuálních sítí

Partnerský vztah virtuálních sítí je mechanismus, který propojuje dvě virtuální sítě prostřednictvím páteřní sítě Azure, což umožňuje prostředkům, jako jsou virtuální počítače, vzájemně komunikovat přímo pomocí privátních IP adres. Partnerský vztah virtuálních sítí podporuje jak regionální partnerský vztah, který propojuje virtuální sítě ve stejné oblasti Azure, tak globální partnerský vztah virtuálních sítí, který propojuje virtuální sítě napříč různými oblastmi Azure. Tato flexibilita umožňuje nasadit spravovanou doménu s úlohami vaší aplikace ve více virtuálních sítích bez ohledu na jejich regionální umístění.

Další informace najdete v přehledu partnerského vztahu virtuálních sítí Azure.

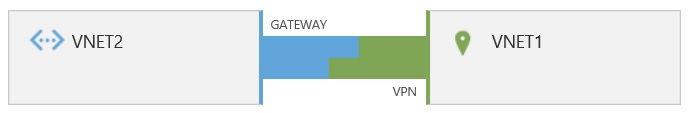

Virtuální privátní sítě (VPN)

Virtuální síť můžete připojit k jiné virtuální síti (VNet-to-VNet) stejným způsobem, jakým můžete virtuální síť nakonfigurovat do místního umístění lokality. Obě připojení používají bránu VPN k vytvoření zabezpečeného tunelu pomocí protokolu IPsec/IKE. Tento model připojení umožňuje nasadit spravovanou doménu do virtuální sítě Azure a pak připojit místní umístění nebo jiné cloudy.

Další informace o používání virtuálních privátních sítí najdete v tématu Konfigurace připojení brány VPN typu VNet-to-VNet pomocí Centra pro správu Microsoft Entra.

Překlad názvů při připojování virtuálních sítí

Virtuální sítě připojené k virtuální síti spravované domény obvykle mají vlastní nastavení DNS. Když připojíte virtuální sítě, nenakonfiguruje automaticky překlad názvů pro připojení virtuální sítě k překladu služeb poskytovaných spravovanou doménou. Překlad názvů v připojených virtuálních sítích musí být nakonfigurovaný tak, aby úlohy aplikací umožňovaly vyhledání spravované domény.

Překlad názvů můžete povolit pomocí podmíněných serverů pro předávání DNS na serveru DNS podporujícím připojení virtuálních sítí nebo pomocí stejných IP adres DNS z virtuální sítě spravované domény.

Síťové prostředky používané službou Domain Services

Spravovaná doména vytvoří během nasazování některé síťové prostředky. Tyto prostředky jsou potřeba k úspěšnému provozu a správě spravované domény a neměly by se konfigurovat ručně.

Nezamkněte síťové prostředky používané službou Domain Services. Pokud se síťové prostředky zamknou, nejde je odstranit. Pokud je potřeba v takovém případě znovu vytvořit řadiče domény, je potřeba vytvořit nové síťové prostředky s různými IP adresami.

| Prostředek Azure | Popis |

|---|---|

| Síťová karta | Domain Services hostuje spravovanou doménu na dvou řadičích domény, které běží na Windows Serveru jako virtuální počítače Azure. Každý virtuální počítač má virtuální síťové rozhraní, které se připojuje k podsíti virtuální sítě. |

| Dynamická standardní veřejná IP adresa | Služba Domain Services komunikuje se službou synchronizace a správy pomocí veřejné IP adresy skladové položky Standard. Další informace oveřejnýchch |

| Azure Standard Load Balancer | Domain Services používá nástroj pro vyrovnávání zatížení skladové položky Standard pro překlad adres (NAT) a vyrovnávání zatížení (při použití se zabezpečeným protokolem LDAP). Další informace o nástroji pro vyrovnávání zatížení Azure najdete v tématu Co je Azure Load Balancer? |

| Pravidla překladu adres (NAT) | Služba Domain Services vytvoří a používá dvě příchozí pravidla PŘEKLADU adres (NAT) v nástroji pro vyrovnávání zatížení pro zabezpečenou vzdálenou komunikaci PowerShellu. Pokud se použije nástroj pro vyrovnávání zatížení skladové položky Standard, bude mít také pravidlo odchozího překladu adres (NAT). Pro nástroj pro vyrovnávání zatížení skladové položky Basic není potřeba žádné pravidlo odchozího překladu adres (NAT). |

| Pravidla nástroje pro vyrovnávání zatížení | Když je spravovaná doména nakonfigurovaná pro zabezpečený protokol LDAP na portu TCP 636, vytvoří se tři pravidla a použijí se v nástroji pro vyrovnávání zatížení k distribuci provozu. |

Upozorňující

Neodstraňování ani úpravy žádného síťového prostředku vytvořeného službou Domain Services, například ruční konfigurace nástroje pro vyrovnávání zatížení nebo pravidel Pokud odstraníte nebo upravíte některé síťové prostředky, může dojít k výpadku služby Domain Services.

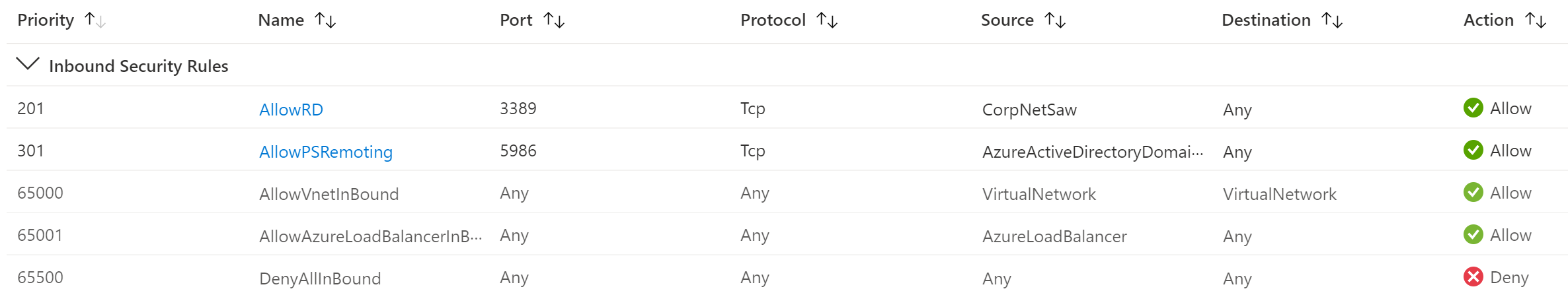

Skupiny zabezpečení sítě a požadované porty

Skupina zabezpečení sítě (NSG) obsahuje seznam pravidel, která povolují nebo zakazují síťový provoz ve virtuální síti Azure. Když nasadíte spravovanou doménu, vytvoří se skupina zabezpečení sítě se sadou pravidel, která službě umožňují poskytovat funkce ověřování a správy. Tato výchozí skupina zabezpečení sítě je přidružená k podsíti virtuální sítě, do které je vaše spravovaná doména nasazená.

Následující části se týkají skupin zabezpečení sítě a požadavků na příchozí a odchozí porty.

Příchozí připojení

Pro spravovanou doménu jsou vyžadována následující pravidla příchozích přenosů skupin zabezpečení sítě, aby mohla poskytovat služby ověřování a správy. Tato pravidla skupiny zabezpečení sítě pro podsíť virtuální sítě pro vaši spravovanou doménu neupravujte ani neodstraňovat.

| Zdroj | Značka zdrojové služby | Rozsahy zdrojových portů | Cíl | Služba | Rozsahy cílových portů | Protokol | Akce | Požaduje se | Účel |

|---|---|---|---|---|---|---|---|---|---|

| Značka služby | AzureActiveDirectoryDomainServices | * | Všechny | WinRM | 5986 | TCP | Povolit | Ano | Správa vaší domény. |

| Značka služby | CorpNetSaw | * | Všechny | Protokol RDP | 3389 | TCP | Povolit | Volitelné | Ladění pro podporu |

Všimněte si, že značka služby CorpNetSaw není dostupná pomocí Centra pro správu Microsoft Entra a pravidlo skupiny zabezpečení sítě pro CorpNetSaw se musí přidat pomocí PowerShellu.

Domain Services také spoléhá na výchozí pravidla zabezpečení AllowVnetInBound a AllowAzureLoadBalancerInBound.

Pravidlo AllowVnetInBound povoluje veškerý provoz ve virtuální síti, který umožňuje řadičům domény správně komunikovat a replikovat a povolit připojení k doméně a další doménové služby členům domény. Další informace o požadovaných portech pro Windows najdete v tématu Přehled služeb a požadavky na síťový port pro Windows.

Vyžaduje se také pravidlo AllowAzureLoadBalancerInBound, aby služba mohla správně komunikovat přes loadbalancer pro správu řadičů domény. Tato skupina zabezpečení sítě zabezpečuje službu Domain Services a vyžaduje, aby spravovaná doména fungovala správně. Tuto skupinu zabezpečení sítě neodstraňovat. Nástroj pro vyrovnávání zatížení nebude fungovat správně bez něj.

V případě potřeby můžete vytvořit požadovanou skupinu zabezpečení sítě a pravidla pomocí Azure PowerShellu.

Upozorňující

Když přidružíte chybně nakonfigurovanou skupinu zabezpečení sítě nebo uživatelem definovanou směrovací tabulku k podsíti, ve které je spravovaná doména nasazená, můžete narušit schopnost Microsoftu obsluhovat a spravovat doménu. Synchronizace mezi vaším tenantem Microsoft Entra a vaší spravovanou doménou se také přeruší. Pokud se chcete vyhnout nepodporované konfiguraci, která by mohla přerušit synchronizaci, opravy nebo správu, postupujte podle všech uvedených požadavků.

Pokud používáte zabezpečený protokol LDAP, můžete přidat požadované pravidlo portu TCP 636, které v případě potřeby povolí externí provoz. Přidání tohoto pravidla neumisťuje pravidla skupiny zabezpečení sítě do nepodporovaného stavu. Další informace najdete v tématu Uzamčení zabezpečeného přístupu LDAP přes internet.

Smlouva AZURE SLA se nevztahuje na nasazení, která jsou blokována aktualizacemi nebo správou nesprávně nakonfigurovanou skupinou zabezpečení sítě nebo uživatelem definovanou směrovací tabulkou. Poškozená konfigurace sítě může také zabránit použití oprav zabezpečení.

Odchozí připojení

U odchozího připojení můžete ponechat allowVnetOutbound a AllowInternetOutBound nebo omezit odchozí provoz pomocí značek ServiceTags uvedených v následující tabulce. Pokud používáte Log Analytics, přidejte EventHub do odchozích cílů.

Ujistěte se, že žádná jiná skupina zabezpečení sítě s vyšší prioritou nepopírá odchozí připojení. Pokud je odchozí připojení odepřeno, replikace nebude fungovat mezi sadami replik.

| Číslo odchozího portu | Protokol | Zdroj | Cíl | Akce | Požaduje se | Účel |

|---|---|---|---|---|---|---|

| 443 | TCP | Všechny | AzureActiveDirectoryDomainServices | Povolit | Ano | Komunikace se službou pro správu služby Microsoft Entra Domain Services |

| 443 | TCP | Všechny | AzureMonitor | Povolit | Ano | Monitorování virtuálních počítačů |

| 443 | TCP | Všechny | Storage | Povolit | Ano | Komunikace se službou Azure Storage |

| 443 | TCP | Všechny | AzureActiveDirectory | Povolit | Ano | Komunikace s Microsoft Entra ID. |

| 443 | TCP | Všechny | GuestAndHybridManagement | Povolit | Ano | Automatizovaná správa oprav zabezpečení. |

Poznámka:

Značky AzureUpdateDelivery a AzureFrontDoor.FirstParty jsou od 1. července 2024 zastaralé. Služba Microsoft Entra Domain Services spravuje Program WindowsUpdate nezávisle, což eliminuje potřebu těchto značek. Úpravy NSG nejsou potřeba, s zastaralými značkami nebo bez.

Port 5986 – správa pomocí vzdálené komunikace PowerShellu

- Slouží k provádění úloh správy pomocí vzdálené komunikace PowerShellu ve spravované doméně.

- Bez přístupu k tomuto portu se spravovaná doména nedá aktualizovat, konfigurovat, zálohovat ani monitorovat.

- Příchozí přístup k tomuto portu můžete omezit na značku služby AzureActiveDirectoryDomainServices .

Port 3389 – správa pomocí vzdálené plochy

- Používá se pro připojení ke vzdáleným plochám k řadičům domény ve spravované doméně, tento port nelze změnit ani zapouzdřit do jiného portu.

- Výchozí pravidlo skupiny zabezpečení sítě používá značku služby CorpNetSaw k dalšímu omezení provozu.

- Tato značka služby umožňuje používat ke spravované doméně pouze pracovní stanice s zabezpečeným přístupem v podnikové síti Microsoftu.

- Přístup je povolený jenom u obchodního odůvodnění, například pro scénáře správy nebo řešení potíží.

- Toto pravidlo se dá nastavit na Odepřít a nastavit na Povolit jenom v případě potřeby. Většina úloh správy a monitorování se provádí pomocí vzdálené komunikace PowerShellu. Protokol RDP se používá jen ve výjimečných událostech, kdy se Microsoft potřebuje vzdáleně připojit ke spravované doméně, aby bylo možné provádět pokročilé řešení potíží.

Pokud se pokusíte upravit toto pravidlo skupiny zabezpečení sítě, nemůžete na portálu ručně vybrat značku služby CorpNetSaw . K ruční konfiguraci pravidla, které používá značku služby CorpNetSaw , musíte použít Azure PowerShell nebo Azure CLI.

Pomocí následujícího skriptu můžete například vytvořit pravidlo, které povoluje protokol RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Trasy definované uživatelem

Trasy definované uživatelem se ve výchozím nastavení nevytvořijí a nejsou potřeba, aby služba Domain Services fungovala správně. Pokud potřebujete použít směrovací tabulky, vyhněte se změnám trasy 0.0.0.0 . Změny této trasy naruší službu Domain Services a umístí spravovanou doménu do nepodporovaného stavu.

Musíte také směrovat příchozí provoz z IP adres zahrnutých do příslušných značek služeb Azure do podsítě spravované domény. Další informace o značkách služeb a jejich přidružené IP adrese najdete v tématu Rozsahy IP adres Azure a značky služeb – Veřejný cloud.

Upozornění

Tyto rozsahy IP adres datacentra Azure se můžou bez předchozího upozornění změnit. Ujistěte se, že máte procesy pro ověření, že máte nejnovější IP adresy.

Další kroky

Další informace o některých síťových prostředcích a možnostech připojení používaných službou Domain Services najdete v následujících článcích: