Připojení virtuálního počítače SUSE Linux Enterprise ke spravované doméně služby Microsoft Entra Domain Services

Pokud chcete uživatelům umožnit přihlášení k virtuálním počítačům v Azure pomocí jedné sady přihlašovacích údajů, můžete virtuální počítače připojit ke spravované doméně Microsoft Entra Domain Services. Když připojíte virtuální počítač ke spravované doméně služby Domain Services, dají se k přihlášení a správě serverů použít uživatelské účty a přihlašovací údaje z domény. Členství ve skupinách ze spravované domény se také použije, abyste mohli řídit přístup k souborům nebo službám na virtuálním počítači.

V tomto článku se dozvíte, jak se připojit k virtuálnímu počítači SUSE Linux Enterprise (SLE) ke spravované doméně.

Požadavky

K dokončení tohoto kurzu potřebujete následující prostředky a oprávnění:

- Aktivní předplatné Azure.

- Pokud nemáte předplatné Azure, vytvořte účet.

- Tenant Microsoft Entra přidružený k vašemu předplatnému, buď synchronizovaný s místním adresářem, nebo s cloudovým adresářem.

- V případě potřeby vytvořte tenanta Microsoft Entra nebo přidružte předplatné Azure k vašemu účtu.

- Spravovaná doména služby Microsoft Entra Domain Services je povolená a nakonfigurovaná ve vašem tenantovi Microsoft Entra.

- V případě potřeby první kurz vytvoří a nakonfiguruje spravovanou doménu služby Microsoft Entra Domain Services.

- Uživatelský účet, který je součástí spravované domény.

- Jedinečné názvy virtuálních počítačů s Linuxem, které mají maximálně 15 znaků, aby nedocházelo ke zkrácení názvů, které by mohly způsobit konflikty ve službě Active Directory.

Vytvoření a připojení k virtuálnímu počítači SLE s Linuxem

Pokud máte v Azure existující virtuální počítač SLE s Linuxem, připojte se k němu pomocí SSH a pokračujte dalším krokem a začněte konfigurovat virtuální počítač.

Pokud potřebujete vytvořit virtuální počítač SLE s Linuxem nebo chcete vytvořit testovací virtuální počítač pro použití s tímto článkem, můžete použít jednu z následujících metod:

Při vytváření virtuálního počítače věnujte pozornost nastavení virtuální sítě, abyste měli jistotu, že virtuální počítač může komunikovat se spravovanou doménou:

- Nasaďte virtuální počítač do stejné nebo partnerské virtuální sítě, ve které jste povolili službu Microsoft Entra Domain Services.

- Nasaďte virtuální počítač do jiné podsítě, než je spravovaná doména Microsoft Entra Domain Services.

Po nasazení virtuálního počítače se pomocí SSH připojte k virtuálnímu počítači podle pokynů.

Konfigurace souboru hostitelů

Pokud chcete zajistit, aby byl název hostitele virtuálního počítače správně nakonfigurovaný pro spravovanou doménu, upravte soubor /etc/hosts a nastavte název hostitele:

sudo vi /etc/hosts

V souboru hostitelů aktualizujte adresu místního hostitele. V následujícím příkladu:

- aaddscontoso.com je název domény DNS vaší spravované domény.

- linux-q2gr je název hostitele virtuálního počítače SLE, ke kterému se připojujete ke spravované doméně.

Aktualizujte tyto názvy vlastními hodnotami:

127.0.0.1 linux-q2gr linux-q2gr.aaddscontoso.com

Po dokončení uložte a ukončete soubor hosts pomocí :wq příkazu editoru.

Připojení virtuálního počítače ke spravované doméně pomocí SSSD

Pokud se chcete připojit ke spravované doméně pomocí SSSD a modulu Správa přihlašování uživatelů YaST, proveďte následující kroky:

Nainstalujte modul YaST pro správu přihlašování uživatelů:

sudo zypper install yast2-auth-clientOtevřete YaST.

Pokud chcete úspěšně použít automatickou konfiguraci DNS později, nakonfigurujte IP adresy spravované domény ( server Active Directory) jako názvový server pro vašeho klienta.

V YaST vyberte > systému.

Vyberte kartu Název hostitele nebo DNS a do textového pole zadejte jednu nebo více IP adres spravované domény Name Server 1. Tyto IP adresy se zobrazují v okně Vlastnosti v Centru pro správu Microsoft Entra pro vaši spravovanou doménu, například 10.0.2.4 a 10.0.2.5.

Přidejte vlastní IP adresy spravované domény a pak vyberte OK.

V hlavním okně YaST zvolte >.

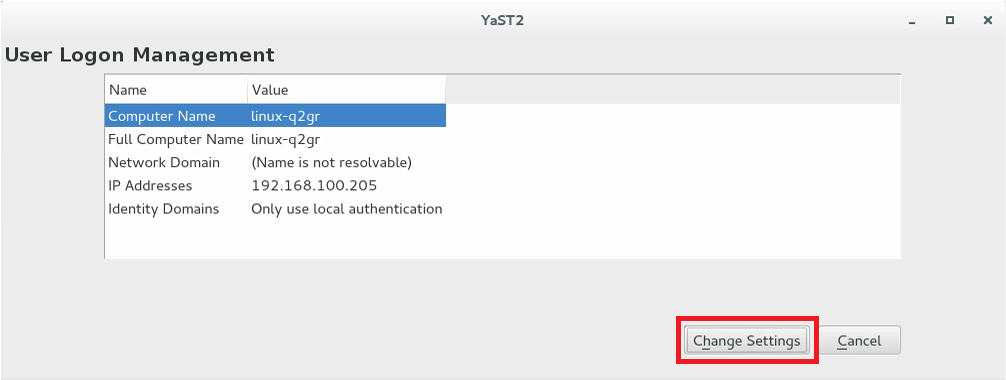

Otevře se modul s přehledem s různými vlastnostmi sítě počítače a aktuálně používanou metodou ověřování, jak je znázorněno na následujícím příkladu snímku obrazovky:

Pokud chcete začít upravovat, vyberte Změnit nastavení.

Pokud chcete virtuální počítač připojit ke spravované doméně, proveďte následující kroky:

V dialogovém okně vyberte Přidat doménu.

Zadejte správný název domény, například aaddscontoso.com, a pak zadejte služby, které se mají použít pro data identit a ověřování. Pro oba vyberte Microsoft Active Directory .

Ujistěte se, že je vybraná možnost Povolit doménu .

Až budete připraveni, vyberte OK.

Přijměte výchozí nastavení v následujícím dialogovém okně a pak vyberte OK.

Virtuální počítač podle potřeby nainstaluje další software a pak zkontroluje, jestli je spravovaná doména dostupná.

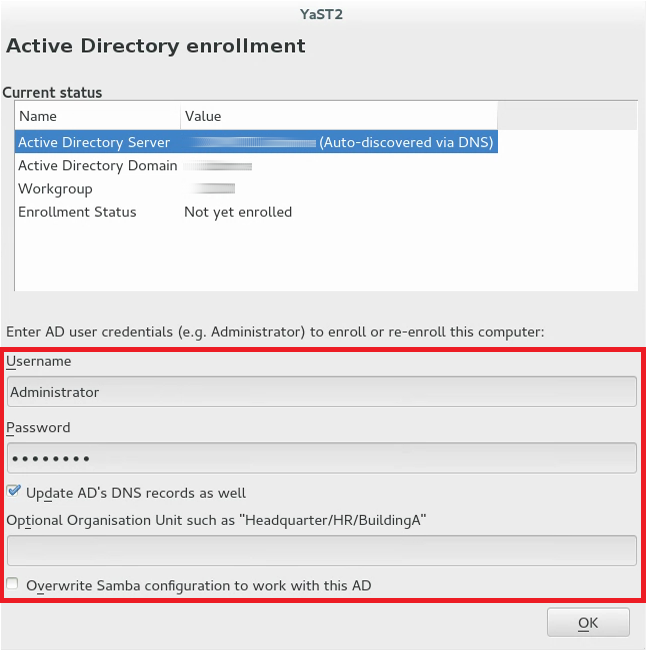

Pokud je všechno v pořádku, zobrazí se následující příklad dialogového okna s informací, že virtuální počítač zjistil spravovanou doménu, ale že jste ještě nezaregistrovali.

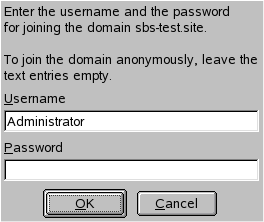

V dialogovém okně zadejte uživatelské jméno a heslo uživatele, který je součástí spravované domény. V případě potřeby přidejte uživatelský účet do skupiny v ID Microsoft Entra.

Pokud chcete mít jistotu, že je pro Samba povolená aktuální doména, aktivujte konfiguraci Samba přepsání, aby fungovala s touto službou AD.

Pokud se chcete zaregistrovat, vyberte OK.

Zobrazí se zpráva s potvrzením, že jste úspěšně zaregistrovaní. Chcete-li dokončit, vyberte OK.

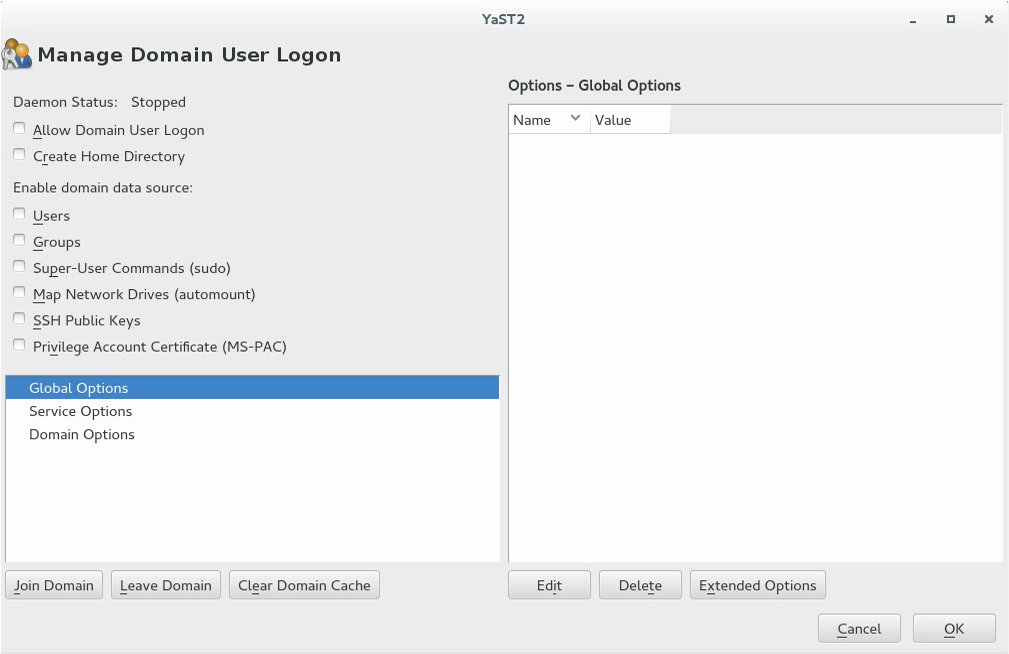

Po registraci virtuálního počítače ve spravované doméně nakonfigurujte klienta pomocí funkce Spravovat přihlášení uživatele domény, jak je znázorněno na následujícím příkladu snímku obrazovky:

Pokud chcete povolit přihlášení pomocí dat poskytovaných spravovanou doménou, zaškrtněte políčko Povolit přihlášení uživatele domény.

Volitelně můžete v části Povolit zdroj dat domény zkontrolovat další zdroje dat podle potřeby pro vaše prostředí. Mezi tyto možnosti patří, kteří uživatelé mohou používat sudo nebo které síťové jednotky jsou k dispozici.

Pokud chcete uživatelům ve spravované doméně povolit, aby měli na virtuálním počítači domovské adresáře, zaškrtněte políčko Vytvořit domovské adresáře.

Na bočním panelu vyberte Možnosti služby › Přepínač Název a potom Rozšířené možnosti. V okně vyberte fallback_homedir nebo override_homedir a pak vyberte Přidat.

Zadejte hodnotu umístění domovského adresáře. Pokud chcete mít domovské adresáře, postupujte podle formátu /home/USER_NAME, použijte /home/%u. Další informace o možných proměnných najdete na stránce man sssd.conf (

man 5 sssd.conf), override_homedir oddílu.Vyberte OK.

Vyberte OK, aby se změny uložily. Pak se ujistěte, že jsou hodnoty zobrazené správně. Pokud chcete dialogové okno opustit, vyberte Zrušit.

Pokud chcete spustit SSSD a Winbind současně (například při připojování přes SSSD, ale pak spustit souborový server Samba), měla by být metoda kerberos možnosti Samba nastavena na tajné kódy a keytab v smb.conf. Možnost SSSD ad_update_samba_machine_account_password by měla být také nastavena na hodnotu true v souboru sssd.conf. Tyto možnosti znemožňují synchronizaci systémové klávesové zkratky.

Připojení virtuálního počítače ke spravované doméně pomocí Winbind

Pokud se chcete připojit ke spravované doméně pomocí winbind a modulu Windows Domain Membership v YaST, proveďte následující kroky:

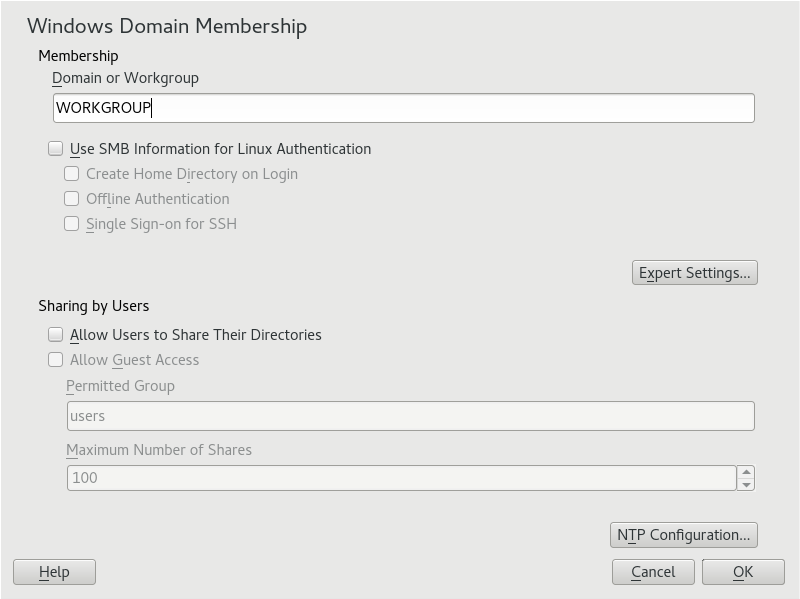

V YaST vyberte > v doméně windows síťových služeb.

Na obrazovce Členství v doméně systému Windows zadejte doménu, ke které se chcete připojit v doméně nebo pracovní skupině. Zadejte název spravované domény, například aaddscontoso.com.

Pokud chcete použít zdroj SMB pro ověřování v Linuxu, zaškrtněte políčko Použít informace SMB pro ověřování v Linuxu.

Pokud chcete automaticky vytvořit místní domovský adresář pro uživatele spravované domény na virtuálním počítači, zaškrtněte políčko Vytvořit domovský adresář při přihlášení.

Zaškrtněte možnost Offline ověřování , abyste uživatelům domény umožnili přihlášení, i když je spravovaná doména dočasně nedostupná.

Pokud chcete změnit rozsahy UID a GID pro uživatele a skupiny Samba, vyberte Nastavení expertů.

Výběrem možnosti Konfigurace protokolu NTP (Network Time Protocol) nakonfigurujte synchronizaci času protokolu NTP (Network Time Protocol) pro vaši spravovanou doménu. Zadejte IP adresy spravované domény. Tyto IP adresy se zobrazují v okně Vlastnosti v Centru pro správu Microsoft Entra pro vaši spravovanou doménu, například 10.0.2.4 a 10.0.2.5.

Po zobrazení výzvy vyberte OK a potvrďte připojení k doméně.

Zadejte heslo správce ve spravované doméně a vyberte OK.

Po připojení ke spravované doméně se k ní můžete přihlásit z pracovní stanice pomocí správce zobrazení plochy nebo konzoly.

Připojení virtuálního počítače ke spravované doméně pomocí Winbind z rozhraní příkazového řádku YaST

Připojení spravované domény pomocí winbind a rozhraní příkazového řádku YaST:

Připojte se k doméně:

sudo yast samba-client joindomain domain=aaddscontoso.com user=<admin> password=<admin password> machine=<(optional) machine account>

Připojení virtuálního počítače ke spravované doméně pomocí Winbind z terminálu

Připojení spravované domény pomocí winbind a samba net příkazu:

Nainstalujte klienta Kerberos a samba-winbind:

sudo zypper in krb5-client samba-winbindUpravte konfigurační soubory:

/etc/samba/smb.conf[global] workgroup = AADDSCONTOSO usershare allow guests = NO #disallow guests from sharing idmap config * : backend = tdb idmap config * : range = 1000000-1999999 idmap config AADDSCONTOSO : backend = rid idmap config AADDSCONTOSO : range = 5000000-5999999 kerberos method = secrets and keytab realm = AADDSCONTOSO.COM security = ADS template homedir = /home/%D/%U template shell = /bin/bash winbind offline logon = yes winbind refresh tickets = yes/etc/krb5.conf[libdefaults] default_realm = AADDSCONTOSO.COM clockskew = 300 [realms] AADDSCONTOSO.COM = { kdc = PDC.AADDSCONTOSO.COM default_domain = AADDSCONTOSO.COM admin_server = PDC.AADDSCONTOSO.COM } [domain_realm] .aaddscontoso.com = AADDSCONTOSO.COM [appdefaults] pam = { ticket_lifetime = 1d renew_lifetime = 1d forwardable = true proxiable = false minimum_uid = 1 }/etc/security/pam_winbind.conf

[global] cached_login = yes krb5_auth = yes krb5_ccache_type = FILE warn_pwd_expire = 14/etc/nsswitch.conf

passwd: compat winbind group: compat winbind

Zkontrolujte, jestli se synchronizuje datum a čas v Microsoft Entra ID a Linuxu. Můžete to provést přidáním serveru Microsoft Entra do služby NTP:

Přidejte následující řádek:

/etc/ntp.confserver aaddscontoso.comRestartujte službu NTP:

sudo systemctl restart ntpd

Připojte se k doméně:

sudo net ads join -U Administrator%MypasswordPovolte winbind jako zdroj přihlášení v modulech PAM (Linux Pluggable Authentication Modules):

config pam-config --add --winbindPovolte automatické vytváření domovských adresářů, aby se uživatelé mohli přihlásit:

sudo pam-config -a --mkhomedirSpusťte a povolte službu winbind:

sudo systemctl enable winbind sudo systemctl start winbind

Povolit ověřování heslem pro SSH

Ve výchozím nastavení se uživatelé můžou k virtuálnímu počítači přihlásit jenom pomocí ověřování založeného na veřejném klíči SSH. Ověřování založené na heslech selže. Když připojíte virtuální počítač ke spravované doméně, musí tyto účty domény používat ověřování založené na heslech. Aktualizujte konfiguraci SSH tak, aby povolte ověřování založené na heslech následujícím způsobem.

Otevřete soubor sshd_conf editorem:

sudo vi /etc/ssh/sshd_configAktualizujte řádek pro passwordAuthentication na ano:

PasswordAuthentication yesPo dokončení uložte a ukončete soubor sshd_conf pomocí

:wqpříkazu editoru.Pokud chcete použít změny a umožnit uživatelům přihlásit se pomocí hesla, restartujte službu SSH:

sudo systemctl restart sshd

Udělení oprávnění sudo skupiny AAD DC Administrators

Pokud chcete členům skupiny AAD DC Administrators udělit oprávnění správce na virtuálním počítači SLE, přidejte položku do /etc/sudoers. Po přidání můžou členové skupiny AAD DC Administrators použít sudo příkaz na virtuálním počítači SLE.

Otevřete soubor sudoers pro úpravy:

sudo visudoNa konec souboru /etc/sudoers přidejte následující položku. Skupina AAD DC Administrators obsahuje v názvu prázdné znaky, proto do názvu skupiny zahrňte řídicí znak zpětného lomítka. Přidejte vlastní název domény, například aaddscontoso.com:

# Add 'AAD DC Administrators' group members as admins. %AAD\ DC\ Administrators@aaddscontoso.com ALL=(ALL) NOPASSWD:ALLPo dokončení uložte a ukončete editor pomocí

:wqpříkazu editoru.

Přihlášení k virtuálnímu počítači pomocí účtu domény

Pokud chcete ověřit, že se virtuální počítač úspěšně připojil ke spravované doméně, spusťte nové připojení SSH pomocí uživatelského účtu domény. Ověřte, že se vytvoří domovský adresář a že se použije členství ve skupině z domény.

Vytvořte nové připojení SSH z konzoly. Pomocí příkazu použijte

ssh -lúčet domény, který patří do spravované domény, napříkladcontosoadmin@aaddscontoso.coma zadejte adresu vašeho virtuálního počítače, například linux-q2gr.aaddscontoso.com. Pokud používáte Azure Cloud Shell, použijte místo interního názvu DNS veřejnou IP adresu virtuálního počítače.sudo ssh -l contosoadmin@AADDSCONTOSO.com linux-q2gr.aaddscontoso.comPo úspěšném připojení k virtuálnímu počítači ověřte, že se domovský adresář inicializoval správně:

sudo pwdMěli byste být v adresáři /home s vlastním adresářem, který odpovídá uživatelskému účtu.

Teď zkontrolujte, jestli se členství ve skupinách správně vyřešilo:

sudo idMěli byste vidět členství ve skupině ze spravované domény.

Pokud jste se k virtuálnímu počítači přihlásili jako člen skupiny AAD DC Administrators , zkontrolujte, že můžete příkaz správně použít

sudo:sudo zypper update

Další kroky

Pokud máte problémy s připojením virtuálního počítače ke spravované doméně nebo přihlášením pomocí účtu domény, přečtěte si téma Řešení potíží s připojením k doméně.