Nasazení proxy aplikací Microsoft Entra pro zabezpečený přístup k interním aplikacím ve spravované doméně služby Microsoft Entra Domain Services

Se službou Microsoft Entra Domain Services můžete starší aplikace spuštěné místně přesunout do Azure metodou "lift and shift". Proxy aplikace Microsoft Entra vám pak pomůže podporovat vzdálené pracovní procesy tím, že tyto interní aplikace jsou součástí spravované domény služby Domain Services, aby k nim bylo možné přistupovat přes internet.

Pokud s proxy aplikací Microsoft Entra začínáte a chcete se dozvědět více, přečtěte si, jak zajistit zabezpečený vzdálený přístup k interním aplikacím.

V tomto článku se dozvíte, jak vytvořit a nakonfigurovat privátní síťový konektor Microsoft Entra tak, aby poskytoval zabezpečený přístup k aplikacím ve spravované doméně.

Než začnete

K dokončení tohoto článku potřebujete následující prostředky a oprávnění:

- Aktivní předplatné Azure.

- Pokud nemáte předplatné Azure, vytvořte účet.

- Tenant Microsoft Entra přidružený k vašemu předplatnému, buď synchronizovaný s místním adresářem, nebo s cloudovým adresářem.

- V případě potřeby vytvořte tenanta Microsoft Entra nebo přidružte předplatné Azure k vašemu účtu.

- K používání proxy aplikace Microsoft Entra je vyžadována licence Microsoft Entra ID P1 nebo P2.

- Spravovaná doména služby Microsoft Entra Domain Services je povolená a nakonfigurovaná ve vašem tenantovi Microsoft Entra.

- V případě potřeby vytvořte a nakonfigurujte spravovanou doménu služby Microsoft Entra Domain Services.

Vytvoření virtuálního počítače s Windows připojeným k doméně

Pokud chcete směrovat provoz do aplikací spuštěných ve vašem prostředí, nainstalujte komponentu konektoru privátní sítě Microsoft Entra. Tento privátní síťový konektor Microsoft Entra musí být nainstalovaný na virtuálním počítači s Windows Serverem, který je připojený ke spravované doméně. U některých aplikací můžete nasadit několik serverů, na kterých je nainstalovaný konektor. Tato možnost nasazení poskytuje větší dostupnost a pomáhá zvládnout větší zatížení ověřování.

Virtuální počítač, na kterém běží privátní síťový konektor Microsoft Entra, musí být ve stejné nebo partnerské virtuální síti jako vaše spravovaná doména. Virtuální počítače, které pak hostují aplikace, které publikujete pomocí proxy aplikací, musí být také nasazené ve stejné virtuální síti Azure.

Pokud chcete vytvořit virtuální počítač pro privátní síťový konektor Microsoft Entra, proveďte následující kroky:

- Vytvořte vlastní organizační jednotky. Oprávnění ke správě této vlastní organizační jednotky můžete delegovat uživatelům ve spravované doméně. Virtuální počítače pro proxy aplikací Microsoft Entra a spuštěné aplikace musí být součástí vlastní organizační jednotky, nikoli výchozí organizační jednotky Microsoft Entra DC Computers .

- Připojte virtuální počítače k doméně, a to jak virtuální počítače, na kterých běží privátní síťový konektor Microsoft Entra, tak virtuální počítače, které spouští vaše aplikace, do spravované domény. Vytvořte tyto účty počítačů ve vlastní organizační jednotky z předchozího kroku.

Stažení privátního síťového konektoru Microsoft Entra

Ke stažení privátního síťového konektoru Microsoft Entra proveďte následující kroky. Instalační soubor, který stáhnete, se zkopíruje do virtuálního počítače proxy aplikace v další části.

-

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

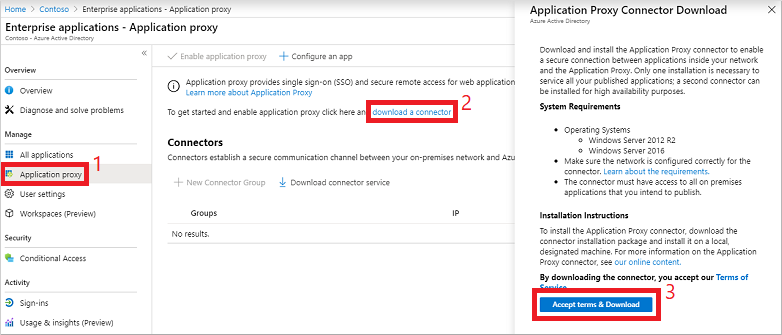

Vyhledejte a vyberte Podnikové aplikace.

V nabídce na levé straně vyberte proxy aplikace. Pokud chcete vytvořit první konektor a povolit proxy aplikace, vyberte odkaz pro stažení konektoru.

Na stránce pro stažení přijměte licenční podmínky a smlouvu o ochraně osobních údajů a pak vyberte Přijmout podmínky a stáhnout.

Instalace a registrace privátního síťového konektoru Microsoft Entra

S virtuálním počítačem připraveným k použití jako privátního síťového konektoru Microsoft Entra teď zkopírujte a spusťte instalační soubor stažený z Centra pro správu Microsoft Entra.

Zkopírujte instalační soubor privátního síťového konektoru Microsoft Entra do virtuálního počítače.

Spusťte instalační soubor, například MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Přijměte licenční podmínky pro software.

Během instalace se zobrazí výzva k registraci konektoru v proxy aplikací v adresáři Microsoft Entra.

-

Ke správě této funkce je potřeba globální správce.

Poznámka:

Účet použitý k registraci konektoru musí patřit do stejného adresáře, do kterého povolíte službu proxy aplikací.

Pokud je například doména Microsoft Entra contoso.com, měl by být

admin@contoso.comúčet nebo jiný platný alias v této doméně. Pokud je pro virtuální počítač, na který instalujete konektor, zapnutá konfigurace rozšířeného zabezpečení aplikace Internet Explorer, může být obrazovka registrace zablokovaná. Pokud chcete povolit přístup, postupujte podle pokynů v chybové zprávě nebo během procesu instalace vypněte rozšířené zabezpečení aplikace Internet Explorer.

Pokud se registrace konektoru nezdaří, přečtěte si téma Řešení potíží proxy aplikací.

-

Na konci instalace se zobrazí poznámka pro prostředí s odchozím proxy serverem. Pokud chcete nakonfigurovat privátní síťový konektor Microsoft Entra tak, aby fungoval přes odchozí proxy server, spusťte zadaný skript, například

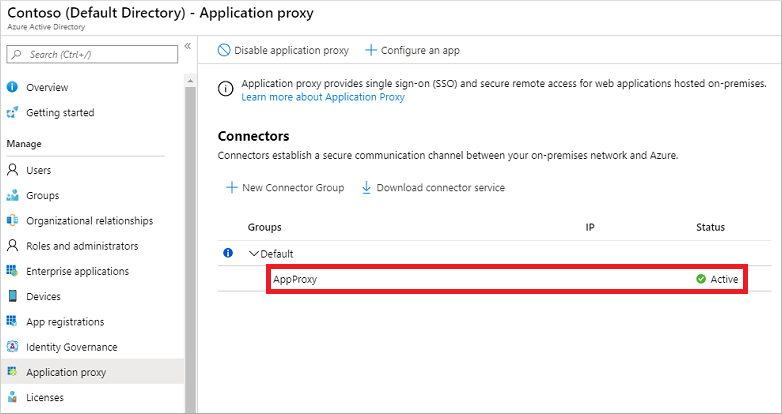

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Na stránce proxy aplikací v Centru pro správu Microsoft Entra se nový konektor zobrazí se stavem Aktivní, jak je znázorněno v následujícím příkladu:

Poznámka:

Pokud chcete zajistit vysokou dostupnost aplikací, které se ověřují prostřednictvím proxy aplikací Microsoft Entra, můžete konektory nainstalovat na několik virtuálních počítačů. Opakujte stejný postup uvedený v předchozí části a nainstalujte konektor na ostatní servery připojené ke spravované doméně.

Povolení omezeného delegování Kerberos založeného na prostředcích

Pokud chcete používat jednotné přihlašování k aplikacím pomocí integrovaného ověřování systému Windows (IWA), udělte konektorům privátní sítě Microsoft Entra oprávnění k zosobnění uživatelů a odesílání a přijímání tokenů jejich jménem. Pokud chcete těmto oprávněním udělit, nakonfigurujete omezené delegování Kerberos (KCD) pro konektor pro přístup k prostředkům ve spravované doméně. Vzhledem k tomu, že nemáte oprávnění správce domény ve spravované doméně, tradiční KCD na úrovni účtu není možné nakonfigurovat ve spravované doméně. Místo toho použijte KCD založené na prostředcích.

Další informace naleznete v tématu Konfigurace omezeného delegování protokolu Kerberos (KCD) ve službě Microsoft Entra Domain Services.

Poznámka:

Abyste mohli spustit následující rutiny PowerShellu, musíte být přihlášení k uživatelskému účtu, který je členem skupiny správců Microsoft Entra DC ve vašem tenantovi Microsoft Entra.

Účty počítačů pro virtuální počítač a aplikační virtuální počítače privátního síťového konektoru musí být ve vlastní organizační jednotky, kde máte oprávnění ke konfiguraci KCD založeného na prostředcích. Pro účet počítače v integrovaném kontejneru Microsoft Entra DC Computers nemůžete konfigurovat KCD založené na prostředcích.

Pomocí get-ADComputer načtěte nastavení počítače, na kterém je nainstalovaný privátní síťový konektor Microsoft Entra. Z virtuálního počítače pro správu připojeného k doméně a přihlášený jako uživatelský účet, který je členem skupiny správců Microsoft Entra DC, spusťte následující rutiny.

Následující příklad získá informace o účtu počítače s názvem appproxy.aaddscontoso.com. Zadejte vlastní název počítače pro virtuální počítač proxy aplikací Microsoft Entra nakonfigurovaný v předchozích krocích.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Pro každý aplikační server, který spouští aplikace za proxy aplikací Microsoft Entra, použijte rutinu Set-ADComputer PowerShell ke konfiguraci KCD založeného na prostředcích. V následujícím příkladu má privátní síťový konektor Microsoft Entra udělená oprávnění k používání appserver.aaddscontoso.com počítače:

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Pokud nasadíte více privátních síťových konektorů Microsoft Entra, musíte pro každou instanci konektoru nakonfigurovat KCD založené na prostředcích.

Další kroky

S proxy aplikací Microsoft Entra integrovaným se službou Domain Services publikujte aplikace pro přístup uživatelům. Další informace najdete v tématu publikování aplikací pomocí proxy aplikací Microsoft Entra.