Jak fungují vztahy důvěryhodnosti pro lesy ve službě Active Directory (Preview)

Služba Active Directory Domain Services (AD DS) poskytuje zabezpečení napříč více doménami nebo lesy prostřednictvím vztahů důvěryhodnosti domén a lesů. Před tím, než může dojít k ověření mezi vztahy důvěryhodnosti, musí systém Windows nejprve zkontrolovat, jestli doména požadovaná uživatelem, počítačem nebo službou má vztah důvěryhodnosti s doménou žádajícího účtu.

Pokud chcete zkontrolovat tento vztah důvěryhodnosti, systém zabezpečení Systému Windows vypočítá cestu důvěryhodnosti mezi řadičem domény (DC) pro server, který přijímá požadavek, a řadičem domény v doméně žádajícího účtu.

Mechanismy řízení přístupu poskytované službou AD DS a modelem distribuovaného zabezpečení Windows vytvářejí prostředí pro provoz důvěryhodnostních vztahů domén a lesů. Aby důvěryhodnostní vztahy fungovaly správně, musí mít každý prostředek nebo počítač přímou cestu k důvěryhodnému řadiči domény, ve které se nachází.

Služba Net Logon implementuje cestu důvěry pomocí připojení ověřeného vzdáleného volání procedur (RPC) k důvěryhodné doménové autoritě. Zabezpečený kanál se také rozšiřuje na další domény služby AD DS prostřednictvím mezi-doménové důvěry. Tento zabezpečený kanál slouží k získání a ověření informací o zabezpečení, včetně identifikátorů zabezpečení (SID) pro uživatele a skupiny.

Poznámka

Domain Services podporuje více směrů důvěry mezi lesy, včetně aktuálního náhledu obousměrných důvěryhodných vztahů a jednosměrných důvěryhodných vztahů, které mohou být příchozí nebo odchozí.

Přehled toho, jak se důvěryhodné vztahy vztahují na službu Domain Services, najdete v tématu Koncepty a funkce doménové struktury.

Pokud chcete začít používat důvěryhodnosti ve službě Domain Services, vytvořte spravovanou doménu, která používá důvěryhodnost lesů.

Toky důvěryhodnostních vztahů

Tok zabezpečené komunikace přes důvěry určuje elasticitu důvěry. Způsob, jakým vytvoříte nebo nakonfigurujete důvěru, určuje, jak daleko se komunikace rozšíří v rámci lesa nebo napříč lesy.

Směr důvěry určuje tok komunikace přes důvěry. Důvěry můžou být jednosměrné nebo obousměrné a můžou být tranzitivní nebo netranzitivní.

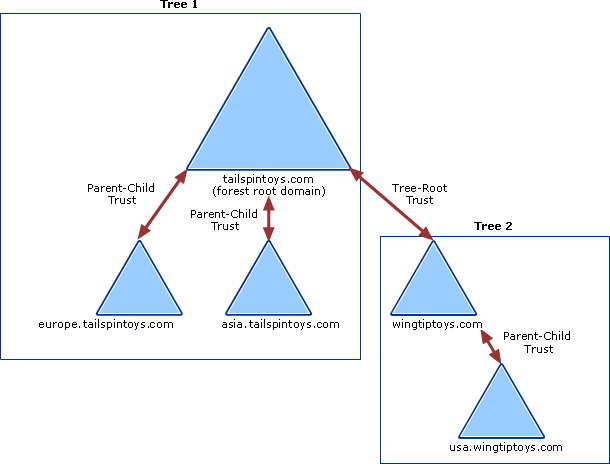

Následující diagram ukazuje, že všechny domény ve stromu Strom 1 a Strom 2 mají ve výchozím nastavení přechodné vztahy důvěryhodnosti. V důsledku toho mají uživatelé v Strom 1 přístup k prostředkům v doménách v Strom 2 a uživatelé v Strom 2 mají přístup k prostředkům ve Strom 1, pokud jsou k prostředku přiřazena správná oprávnění.

Jednosměrné a obousměrné důvěryhodnosti

Vztahy důvěryhodnosti umožňují přístup k prostředkům jednosměrně nebo obousměrně.

Jednosměrný důvěryhodný vztah je jednosměrná autentizační cesta vytvořená mezi dvěma doménami. Jednosměrný vztah důvěryhodnosti mezi doménou A a doménou Bznamená, že uživatelé v doméně A mají přístup k prostředkům v doméně B. Naopak, uživatelé v doméně B nemají přístup k prostředkům v doméně A.

Některé jednosměrné vztahy důvěryhodnosti můžou být nepřenosné nebo tranzitivní v závislosti na typu vytvářeného vztahu důvěryhodnosti.

V obousměrné důvěře Doména A důvěřuje Doméně B a Doméně B důvěřuje Doméně A. Tato konfigurace znamená, že žádosti o ověření je možné předávat mezi těmito dvěma doménami v obou směrech. Některé obousměrné relace můžou být nepřenosné nebo tranzitivní v závislosti na typu vytvořeného vztahu důvěryhodnosti.

Všechny důvěryhodnostní vztahy domén v místní doménové struktuře AD DS jsou obousměrné a přechodné. Při vytvoření nové podřízené domény se mezi novou podřízenou doménou a nadřazenou doménou automaticky vytvoří obousměrný vztah důvěryhodnosti.

Tranzitivní a netranzitivní důvěry

Přenosnost určuje, zda lze vztah důvěryhodnosti rozšířit mimo dvě domény, se kterými byl vytvořen.

- Přenositelný vztah důvěryhodnosti lze použít k rozšíření vztahů důvěryhodnosti s jinými doménami.

- Nepřenosný vztah důvěryhodnosti lze použít k odepření vztahů důvěryhodnosti s jinými doménami.

Při každém vytvoření nové domény v doménové struktuře se mezi novou doménou a její nadřazenou doménou automaticky vytvoří obousměrný tranzitivní vztah důvěry. Pokud se podřízené domény přidají do nové domény, cesta důvěryhodnosti prochází hierarchií domény směrem nahoru a rozšiřuje počáteční cestu důvěryhodnosti vytvořenou mezi novou doménou a její nadřazenou doménou. Přechodné vztahy důvěryhodnosti procházejí stromem domény směrem nahoru a vytvářejí přechodné vztahy důvěryhodnosti mezi všemi doménami ve stromu domény.

Požadavky na ověření se řídí těmito cestami důvěryhodnosti, takže účty z jakékoli domény v doménové struktuře můžou být ověřeny jakoukoli jinou doménou v doménové struktuře. Při jednotném přihlášení mají účty se správnými oprávněními přístup ke zdrojům v jakékoli doméně v doménové struktuře.

Důvěryhodné vztahy lesů

Lesní důvěry pomáhají při správě segmentovaných infrastruktur služby AD DS a podporují přístup k prostředkům a dalším objektům napříč několika lesy. Doménové důvěry jsou užitečné pro poskytovatele služeb, společnosti, které procházejí fúzemi nebo akvizicemi, obchodní extranety pro spolupráci a společnosti, které hledají řešení pro autonomii ve správě.

Pomocí vztahů důvěryhodnosti lesů můžete propojit dva různé lesy a vytvořit jednosměrný nebo obousměrný tranzitivní vztah důvěryhodnosti. Důvěra mezi lesy umožňuje správcům propojit dvě lesy služby AD DS jedním vztahem důvěryhodnosti, aby zajistili bezproblémové ověřování a autorizaci napříč lesy.

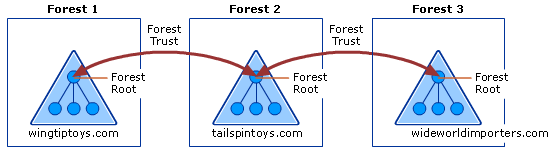

Pouze vztah důvěryhodnosti lesa lze vytvořit mezi kořenovou doménou lesa v jedné doménové struktuře a kořenovou doménou lesa v jiné doménové struktuře. Lesní důvěry lze vytvořit pouze mezi dvěma lesy a nelze je implicitně rozšířit na třetí les. Toto chování znamená, že pokud se mezi Les 1 a Les 2vytvoří důvěryhodný vztah a mezi Les 2 a Les 3vznikne další vztah důvěryhodnosti, potom Les 1 nemá implicitní důvěru s Les 3.

Následující diagram ukazuje dva samostatné vztahy důvěryhodnosti mezi třemi AD DS lesy v jedné organizaci.

Tato ukázková konfigurace poskytuje následující přístup:

- Uživatelé v Lesu 2 mají přístup k prostředkům v libovolné doméně v Lesu 1 nebo Lesu 3

- Uživatelé v Lesu 3 mají přístup k prostředkům v libovolné doméně v Lesu 2

- Uživatelé v Les 1 mají přístup k prostředkům v jakékoli doméně v Les 2

Tato konfigurace neumožňuje uživatelům v doménové struktuře 1 přístup k prostředkům v doménové struktuře 3 a naopak. Pokud chcete uživatelům v Les 1 i Les 3 umožnit sdílení prostředků, musí se mezi těmito dvěma lesy vytvořit obousměrný tranzitivní vztah důvěryhodnosti.

Pokud se mezi dvěma lesy vytvoří jednosměrný vztah důvěry, mohou členové důvěryhodného lesa využívat prostředky umístěné v důvěřujícím lese. Vztah důvěryhodnosti ale funguje pouze jedním směrem.

Například když je vytvořena jednosměrná lesní důvěra mezi Lesem 1 (důvěryhodný les) a Lesem 2 (důvěřující les):

- Členové Forest 1 mají přístup k prostředkům umístěným v Forest 2.

- Členové doménové struktury 2 nemají přístup k prostředkům umístěným v Doménové struktuře 1 používající stejný vztah důvěryhodnosti.

Důležitý

Služba Microsoft Entra Domain Services podporuje více směrů pro důvěryhodné vztahy lesních struktur.

Požadavky na důvěryhodnost lesů

Než budete moct vytvořit lesní vztah důvěry, musíte ověřit, že máte správnou infrastrukturu DNS. Důvěry mezi lesy lze vytvořit pouze tehdy, pokud je k dispozici jedna z následujících konfigurací DNS:

Jednotný kořenový server DNS je kořenový server pro obě doménové struktury ve stromové hierarchii DNS – kořenová zóna obsahuje delegace pro každý z oborů názvů DNS a kořenové odkazy všech serverů DNS zahrnují kořenový server DNS.

Pokud neexistuje žádný sdílený kořenový server DNS a kořenové servery DNS v každém oboru názvů DNS doménové struktury používají podmíněné předávání ke směrování dotazů na názvy v jiném oboru názvů.

Důležitý

Každá doménová struktura služby Microsoft Entra Domain Services s vztahem důvěryhodnosti musí tuto konfiguraci DNS používat. Hostování jiného DNS oboru názvů než oboru názvů DNS doménového lesa není funkcí služby Microsoft Entra Domain Services. Podmíněné přeposílače jsou správná konfigurace.

Pokud neexistuje žádný sdílený kořenový server DNS a kořenové servery DNS v každém oboru názvů doménové struktury používají sekundární zóny DNS, jsou tyto zóny nakonfigurovány v každém oboru názvů DNS tak, aby směrovaly dotazy na názvy v jiném oboru názvů.

Pokud chcete vytvořit lesní důvěru ve službě AD DS, musíte být členem skupiny Domain Admins (v kořenové doméně) nebo skupiny Enterprise Admins ve službě Active Directory. Každému trustu je přiřazeno heslo, které musí znát správci v obou lesích. Členové skupiny Správci podniku v obou lesích mohou vytvořit důvěryhodné vztahy v obou lesích najednou a v tomto scénáři je automaticky vygenerováno a zapsáno heslo, které je kryptograficky náhodné.

Spravovaný doménový les podporuje až pět jednosměrných odchozích důvěr s místními doménovými lesy. Odchozí důvěra lesu pro službu Microsoft Entra Domain Services je vytvořena v Centru správy Microsoft Entra. Uživatel s dříve zmíněnými oprávněními v místní službě Active Directory musí nakonfigurovat příchozí lesní důvěru.

Procesy a interakce důvěry

Mnoho transakcí napříč doménami a lesy závisí na důvěře mezi doménami nebo důvěře mezi lesy, aby bylo možné dokončit různé úkoly. Tato část popisuje procesy a interakce, ke kterým dochází při přístupu k prostředkům napříč vztahy důvěryhodnosti a vyhodnocování odkazů na autentizaci.

Přehled zpracování předávání v rámci autentizace

Když se na doménu odkazuje požadavek na ověření, musí řadič domény v této doméně určit, jestli existuje vztah důvěryhodnosti s doménou, ze které žádost pochází. Směr vztahu důvěryhodnosti a to, jestli je vztah důvěryhodnosti tranzitivní nebo netransitivní, musí být také určen před ověřením uživatele pro přístup k prostředkům v doméně. Proces ověřování, ke kterému dochází mezi důvěryhodnými doménami, se liší podle používaného ověřovacího protokolu. Protokoly Kerberos V5 a NTLM zpracovávají přesměrování pro ověřování v rámci domény odlišně.

Zpracování žádostí o směrování Kerberos v5

Ověřovací protokol Kerberos V5 závisí na službě Net Logon na řadičích domény pro ověřování klientů a autorizační informace. Protokol Kerberos se připojuje k online centru distribuce klíčů (KDC) a úložišti účtů služby Active Directory pro lístky relací.

Protokol Kerberos také používá vztahy důvěryhodnosti pro mezirealmové služby vydávání lístků (TGS) a k ověření certifikátů atributů oprávnění (PAC) v zabezpečeném kanálu. Protokol Kerberos provádí ověřování mezi sférami pouze se sférami Kerberos operačních systémů jiných než Windows, jako je například sféra MIT Kerberos, a nemusí spolupracovat se službou Net Logon.

Pokud klient k ověřování používá protokol Kerberos V5, požádá o lístek na server v cílové doméně z řadiče domény v doméně svého účtu. KDC protokolu Kerberos funguje jako důvěryhodný zprostředkovatel mezi klientem a serverem a poskytuje klíč relace, který umožňuje, aby se obě strany navzájem ověřily. Pokud se cílová doména liší od aktuální domény, služba KDC se řídí logickým procesem, který určuje, jestli se dá odkazovat na žádost o ověření:

Je aktuální doména důvěryhodná přímo doménou požadovaného serveru?

- Pokud ano, odešlete klientovi referenční seznam do požadované domény.

- Pokud ne, přejděte k dalšímu kroku.

Existuje tranzitivní vztah důvěryhodnosti mezi aktuální doménou a další doménou v cestě důvěryhodnosti?

- Pokud ano, odešlete klientovi doporučení do další domény na cestě důvěry.

- Pokud ne, odešlete klientovi zprávu o odepření přihlášení.

Zpracování referenčních seznamů NTLM

Ověřovací protokol NTLM závisí na službě Net Logon na řadičích domény pro ověřování klientů a autorizační informace. Tento protokol ověřuje klienty, kteří nepoužívají ověřování protokolem Kerberos. Protokol NTLM používá důvěry pro předávání ověřovacích žádostí mezi doménami.

Pokud klient k ověřování používá protokol NTLM, počáteční požadavek na ověření přejde přímo z klienta na server prostředků v cílové doméně. Tento server vytvoří výzvu, na kterou klient reaguje. Server pak odešle odpověď uživatele na řadič domény v doméně účtu daného počítače. Tento řadič domény zkontroluje uživatelský účet v databázi bezpečnostních účtů.

Pokud účet v databázi neexistuje, řadič domény určí, jestli se má provést průchozí ověřování, předat žádost nebo zamítnout žádost pomocí následující logiky:

Má aktuální doména přímý vztah důvěryhodnosti s doménou uživatele?

- Pokud ano, řadič domény odešle přihlašovací údaje klienta řadiči domény v uživatelské doméně pro průchozí ověřování.

- Pokud ne, přejděte k dalšímu kroku.

Má aktuální doména tranzitivní vztah důvěryhodnosti s doménou uživatele?

- Pokud ano, předejte žádost o ověření do další domény v cestě důvěryhodnosti. Tento řadič domény tento proces opakuje kontrolou přihlašovacích údajů uživatele vůči vlastní databázi účtů zabezpečení.

- Pokud ne, odešlete klientovi zprávu o odepření přihlášení.

Zpracování požadavků na ověřování založené na protokolu Kerberos přes lesní vztahy důvěry

Pokud jsou dva lesy propojeny prostřednictvím vztahu důvěryhodnosti lesů, lze žádosti o ověřování vytvořené pomocí protokolů Kerberos V5 nebo NTLM směrovat mezi lesy, aby se poskytl přístup k prostředkům v obou lesích.

Když je poprvé vytvořena důvěra mezi lesy, každý les shromažďuje všechny důvěryhodné jmenné prostory v partnerské lesní doménové struktuře a ukládá tyto informace do důvěryhodného objektu domény. Mezi důvěryhodné obory názvů patří názvy stromu domény, přípony hlavního názvu uživatele (UPN), přípony hlavního názvu služby (SPN) a obory názvů ID zabezpečení (SID) používané v jiné doménové struktuře. Objekty TDO se replikují do globálního katalogu.

Poznámka

Alternativní přípony hlavního názvu uživatele (UPN) u důvěry nejsou podporovány. Pokud místní doména používá stejnou příponu UPN jako Domain Services, musí přihlášení použít sAMAccountName.

Než mohou ověřovací protokoly následovat cestou důvěryhodnosti lesů, hlavní název služby (SPN) počítače prostředku musí být přeložen na umístění v jiném lese. Hlavní název služby (SPN) může být jeden z následujících názvů:

- Název DNS hostitele.

- Název DNS domény.

- Rozlišující název objektu spojovacího bodu služby.

Když se pracovní stanice v jedné doménové struktuře pokusí o přístup k datům na počítači prostředku v jiné doménové struktuře, proces ověřování Kerberos kontaktuje řadič domény pro získání lístku služby k SPN u počítače prostředku. Jakmile se řadič domény dotáže globálního katalogu a určí, že SPN (hlavní název služby) není ve stejném lese jako řadič domény, odešle řadič domény referenci na nadřazenou doménu zpátky do pracovní stanice. V tomto okamžiku pracovní stanice dotazuje nadřazenou doménu na servisní tiket a pokračuje ve sledování řetězce předávání, dokud nedosáhne domény, kde se prostředek nachází.

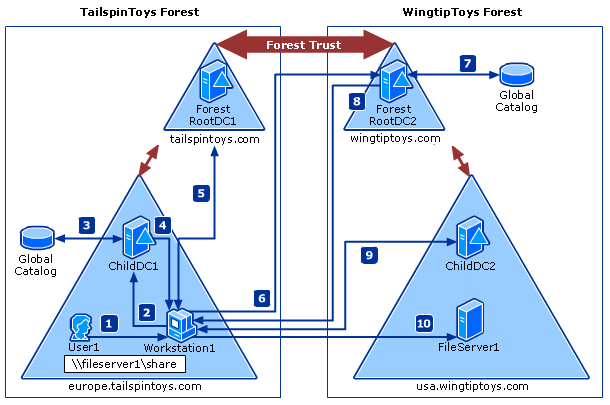

Následující diagram a kroky obsahují podrobný popis procesu ověřování Kerberos, který se používá, když počítače s operačním systémem Windows pokoušejí přistupovat k prostředkům z počítače umístěného v jiném lesu.

User1 se přihlašuje k Workstation1 pomocí přihlašovacích údajů z domény europe.tailspintoys.com. Uživatel se pak pokusí o přístup ke sdílenému prostředku na FileServer1 umístěném v lese usa.wingtiptoys.com.

Workstation1 kontaktuje Kerberos KDC na řadiči domény ve své doméně, ChildDC1, a požádá o servisní ticket pro SPN FileServer1.

ChildDC1 nenajde hlavní název služby (SPN) v databázi domény a dotazuje globální katalog, aby zjistil, jestli některé domény v doménové struktuře tailspintoys.com obsahují tento hlavní název služby (SPN). Protože je globální katalog omezen pouze na svůj vlastní les, nelze najít hlavní název služby (SPN).

Globální katalog pak zkontroluje svou databázi a vyhledá informace o všech lesních trustech, které jsou vytvořeny s jeho forest. Pokud se najde, porovná přípony názvů uvedené v objektu důvěryhodné domény doménové struktury (TDO) s příponou cílového hlavního názvu služby a najde shodu. Jakmile se najde shoda, globální katalog poskytuje nápovědu ke směrování zpět do ChildDC1.

Směrovací pokyny pomáhají navádět žádosti o ověření do cílové doménové struktury. Nápovědy se používají pouze tehdy, když se všechny tradiční ověřovací kanály, jako je místní řadič domény a následně globální katalog, nezdaří nalézt identifikátor hlavní služby (SPN).

ChildDC1 odesílá referenční informaci své nadřazené domény zpět na Workstation1.

Workstation1 kontaktuje řadič domény ve ForestRootDC1 (ve své nadřazené doméně) pro přesměrování na řadič domény (ForestRootDC2) v kmenové kořenové doméně doménové struktury wingtiptoys.com.

Pracovní stanice1 kontaktuje ForestRootDC2 v doménové struktuře wingtiptoys.com pro služební lístek na požadovanou službu.

ForestRootDC2 kontaktuje globální katalog, aby našel hlavní název služby (SPN) a globální katalog najde shodu pro hlavní název služby (SPN) a odešle SPN zpět do ForestRootDC2.

ForestRootDC2 pak odešle referál usa.wingtiptoys.com zpět do Workstation1.

Workstation1 kontaktuje KDC na ChildDC2 a vyjednává pověření pro User1, aby získal přístup k FileServer1.

Jakmile Pracovní stanice1 má servisní lístek, odešle jej na FileServer1, který přečte bezpečnostní pověření User1a odpovídajícím způsobem vytvoří přístupový token.

Důvěryhodný objekt domény

Důvěryhodný objekt domény (TDO) uložený v kontejneru System v rámci své domény představuje každou doménu nebo les důvěry v organizaci.

Obsah TDO

Informace obsažené v objektu TDO se liší v závislosti na tom, jestli byl objekt TDO vytvořen vztahem důvěryhodnosti domény nebo vztahem důvěryhodnosti doménové struktury.

Při vytvoření vztahu důvěryhodnosti domény jsou atributy, jako je název domény DNS, identifikátor SID domény, typ důvěryhodnosti, průchodnost důvěryhodnosti a reciproční název domény, reprezentovány v objektu TDO. TDO objektů důvěry v doménové struktuře ukládají další atributy k identifikaci všech důvěryhodných jmenných prostorů z partnerského lesního prostředí. Mezi tyto atributy patří názvy stromů domén, přípony hlavního názvu uživatele (UPN), přípony hlavního názvu služby (SPN) a obory názvů identifikátorů zabezpečení (SID).

Vzhledem k tomu, že důvěry jsou uložené ve službě Active Directory jako TDO, všechny domény v rámci doménové struktury mají informace o důvěrových vztazích, které existují napříč celou strukturou. Podobně, když jsou dva nebo více lesů vzájemně propojeny prostřednictvím lesních důvěr, mají kořenové domény v každém lese znalosti o lesních důvěrách, které existují ve všech doménách důvěryhodných lesů.

Změny hesla TDO

Obě domény v vztahu důvěryhodnosti sdílejí heslo, které je uloženo v objektu TDO ve službě Active Directory. V rámci procesu údržby účtu každých 30 dní změní důvěryhodný řadič domény heslo uložené v objektu TDO. Vzhledem k tomu, že všechny obousměrné důvěry jsou ve skutečnosti dvěma jednosměrnými důvěrami v protisměrných směrech, proces probíhá dvakrát pro obousměrné důvěry.

Důvěra má stranu, která důvěřuje, a stranu, které je důvěřováno. Na důvěryhodné straně lze pro tento proces použít jakýkoli zapisovatelný řadič domény. Na straně důvěryhodnosti emulátor primárního řadiče domény provede změnu hesla.

Pokud chcete změnit heslo, řadiče domény dokončí následující proces:

Emulátor primárního řadiče domény (PDC) v důvěryhodné doméně vytvoří nové heslo. Řadič domény v důvěryhodné doméně nikdy neicializuje změnu hesla. Inicializaci vždy zahájí emulátor PDC důvěryhodné domény.

Emulátor PDC v doméně, která důvěřuje, nastaví pole OldPassword objektu TDO na aktuální pole NewPassword.

Emulátor primárního řadiče domény v důvěřující doméně nastaví pole NewPassword objektu TDO na nové heslo. Když si necháte kopii předchozího hesla, můžete se vrátit ke starému heslu, pokud řadič domény v důvěryhodné doméně změnu neobdrží nebo pokud se tato změna nereplikuje před provedením požadavku, který použije nové heslo důvěryhodnosti.

Emulátor PDC v důvěřující doméně provádí vzdálené volání řadiče domény ve svěřené doméně a žádá ho, aby nastavil heslo pro účet důvěryhodnosti na nové heslo.

Řadič domény v důvěryhodné doméně změní heslo důvěryhodnosti na nové heslo.

Na každé straně vztahu důvěryhodnosti se aktualizace replikují na ostatní řadiče domény. V důvěryhodné doméně tato změna aktivuje urgentní replikaci důvěryhodného objektu domény.

Heslo bylo nyní změněno na obou řadičích domény. Normální replikace distribuuje objekty TDO do ostatních řadičů domény v doméně. Řadič domény v důvěryhodné doméně ale může změnit heslo bez úspěšné aktualizace řadiče domény v důvěryhodné doméně. K tomuto scénáři může dojít, protože se nepodařilo navázat zabezpečený kanál, který je nutný ke zpracování změny hesla. Je také možné, že řadič domény v důvěryhodné doméně může být v určitém okamžiku během procesu nedostupný a nemusí obdržet aktualizované heslo.

Pokud chcete řešit situace, ve kterých se změna hesla úspěšně nesdělí, řadič domény v důvěryhodné doméně nikdy nové heslo nezmění, pokud se pomocí nového hesla úspěšně neověří (nenastaví zabezpečený kanál). Toto chování je důvod, proč jsou stará i nová hesla uložena v objektu TDO důvěryhodné domény.

Změna hesla se nedokončí, dokud ověřování pomocí hesla nebude úspěšné. Staré uložené heslo lze použít přes zabezpečený kanál, dokud řadič domény v důvěryhodné doméně neobdrží nové heslo, a tím umožní nepřerušovanou službu.

Pokud ověřování pomocí nového hesla selže, protože heslo je neplatné, pokusí se důvěryhodný řadič domény ověřit pomocí starého hesla. Pokud se úspěšně ověří pomocí starého hesla, obnoví proces změny hesla během 15 minut.

Aktualizace hesel důvěry musí být replikovány na řadiče domény obou stran důvěryhodnosti do 30 dnů. Pokud se heslo důvěry změní po 30 dnech a řadič domény má pouze heslo N-2, nemůže použít důvěru ze strany, která důvěřuje, a nemůže na straně, které se důvěřuje, založit zabezpečený kanál.

Síťové porty používané důvěrami

Protože důvěry musí být zavedeny napříč různými síťovými hranicemi, mohou muset překročit jeden nebo více firewallů. V takovém případě můžete buď tunelovat důvěryhodný provoz přes bránu firewall, nebo otevřít konkrétní porty v bráně firewall a povolit průchod provozu.

Důležitý

Služba Active Directory Domain Services nepodporuje omezení provozu RPC služby Active Directory na konkrétní porty.

Přečtěte si část Windows Server 2008 a novější verze článku podpory společnosti Microsoft Jak nakonfigurovat bránu firewall pro domény služby Active Directory a důvěry, a získáte informace o portech potřebných pro lesní důvěru.

Podpůrné služby a nástroje

K podpoře vztahů důvěryhodnosti a ověřování se používají některé další funkce a nástroje pro správu.

Síťové přihlášení

Služba Net Logon udržuje zabezpečený kanál z počítače se systémem Windows do řadiče domény (DC). Používá se také v následujících procesech souvisejících s důvěryhodností:

Nastavení a správa důvěryhodnosti – Přihlášení k síti pomáhá udržovat hesla důvěryhodnosti, shromažďuje informace o důvěryhodnosti a ověřuje vztahy důvěryhodnosti pomocí interakce s procesem LSA a TDO.

Informace o důvěryhodnosti pro lesy zahrnují záznam Informací o důvěryhodnosti lesní struktury (FTInfo), který obsahuje sadu oborů názvů, které důvěryhodný les tvrdí, že spravuje, s připojeným polem označujícím, zda každé tvrzení důvěřuje důvěřující les.

Ověřování – Poskytuje přihlašovací údaje uživatele přes zabezpečený kanál řadiči domény a vrací identifikátory SID domény a uživatelská práva pro uživatele.

Umístění řadiče domény – Pomáhá při hledání nebo umístění řadičů domény v doméně nebo napříč doménami.

Předávací ověřování – Přihlašovací údaje uživatelů v jiných doménách jsou zpracovávány službou Net Logon. Když důvěryhodná doména potřebuje ověřit identitu uživatele, předá přihlašovací údaje uživatele prostřednictvím příkazu Net Logon k důvěryhodné doméně k ověření.

Ověření certifikátu PAC (Privilege Attribute Certificate) – Pokud server používající protokol Kerberos pro ověřování potřebuje ověřit PAC v lístku služby, odešle PAC přes zabezpečený kanál do svého řadiče domény k ověření.

Místní bezpečnostní autorita

Místní bezpečnostní autorita (LSA) je chráněný subsystém, který uchovává informace o všech aspektech místního zabezpečení v systému. LSA, společně označovaná jako místní zásady zabezpečení, poskytuje různé služby pro překlad mezi názvy a identifikátory.

Subsystém zabezpečení LSA poskytuje služby v režimu jádra i v uživatelském režimu pro ověřování přístupu k objektům, kontrolu uživatelských oprávnění a generování zpráv auditu. LSA zodpovídá za kontrolu platnosti všech lístků relací prezentovaných službami v důvěryhodných nebo nedůvěryhodných doménách.

Nástroje pro správu

Správci můžou pomocí domén a vztahů důvěryhodnosti služby Active Directory, netdom a nltest vystavit, vytvářet, odebírat nebo upravovat vztahy důvěryhodnosti.

- Domény a důvěryhodnost Active Directory slouží jako konzola Microsoft Management Console (MMC) pro správu důvěryhodnosti domén, úrovní funkčnosti domén a úrovní funkcí lesa, a přípon hlavních názvů uživatelů.

- Nástroje Netdom a Nltest lze použít k vyhledání, zobrazení, vytváření a správě důvěr. Tyto nástroje komunikují přímo s autoritou LSA na řadiči domény.

Další kroky

"Abychom mohli začít s vytvářením spravované domény s lesní důvěrou, viz Vytvoření a konfigurace spravované domény služby Domain Services." Potom můžete vytvořit vztah důvěryhodnosti odchozí doménové struktury k lokální doméně.