Řešení potíží se změnami zásad podmíněného přístupu pomocí protokolů auditu

Protokol auditu Microsoft Entra je cenným zdrojem informací při řešení potíží s tím, proč a jak ve vašem prostředí došlo ke změnám zásad podmíněného přístupu.

Data protokolu auditu jsou ve výchozím nastavení uchovávána pouze 30 dní, což nemusí být pro každou organizaci dostatečně dlouhá doba. Organizace můžou ukládat data po delší dobu změnou nastavení diagnostiky v MICROSOFT Entra ID na:

- Odeslání dat do pracovního prostoru služby Log Analytics

- Archivace dat do účtu úložiště

- Streamování dat do Event Hubs

- Odeslání dat do partnerského řešení

Tyto možnosti najdete v části Identita>Monitorování a stav>Nastavení diagnostiky>Upravit nastavení. Pokud nemáte nastavení diagnostiky, postupujte podle pokynů v článku Vytvoření nastavení diagnostiky pro odesílání protokolů platformy a metrik do různých cílů, abyste si jedno vytvořili.

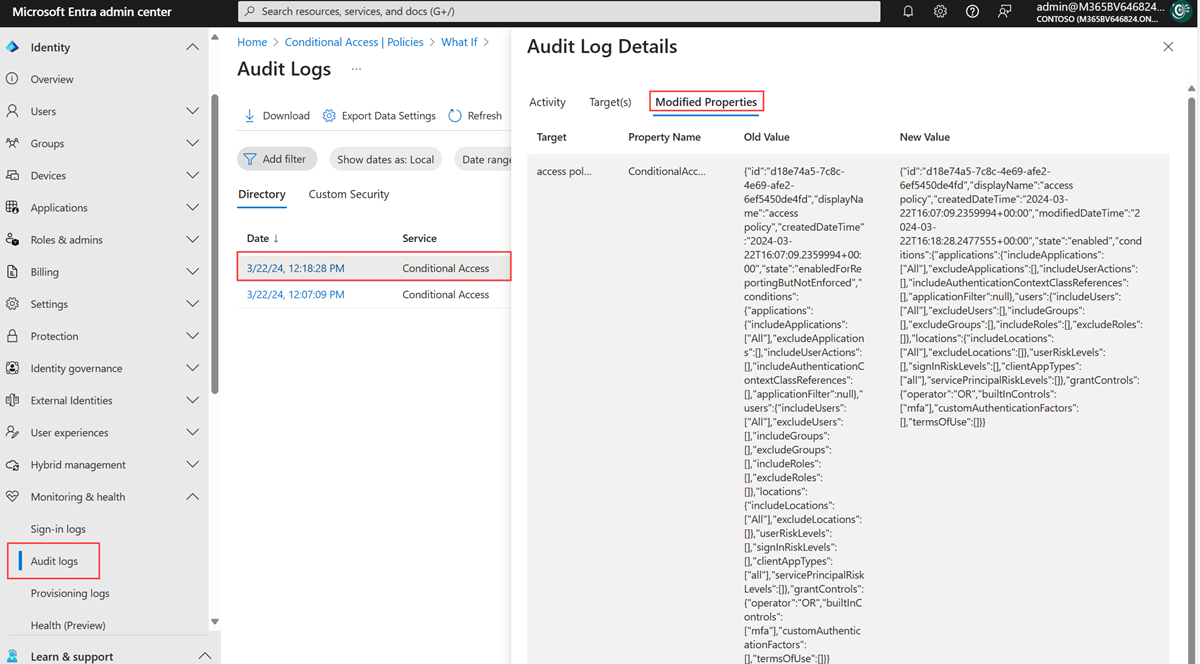

Použití protokolu auditu

Přihlaste se do administračního centra Microsoft Entra jako alespoň Čtenář sestav.

Přejděte do Identita>Sledování a zdraví>Protokoly auditu.

Vyberte rozsah dat, který chcete dotazovat.

Ve filtru služby vyberte Podmíněný přístup a vyberte tlačítko Použít.

Protokoly auditu ve výchozím nastavení zobrazují všechny aktivity. Otevřete filtr Aktivity a zpřesníte aktivity. Úplný seznam aktivit protokolu auditu pro podmíněný přístup najdete v aktivitách protokolu auditu.

Pokud chcete zobrazit podrobnosti, vyberte řádek. Na kartě Změněné vlastnosti jsou uvedeny změněné hodnoty JSON pro vybranou aktivitu auditu.

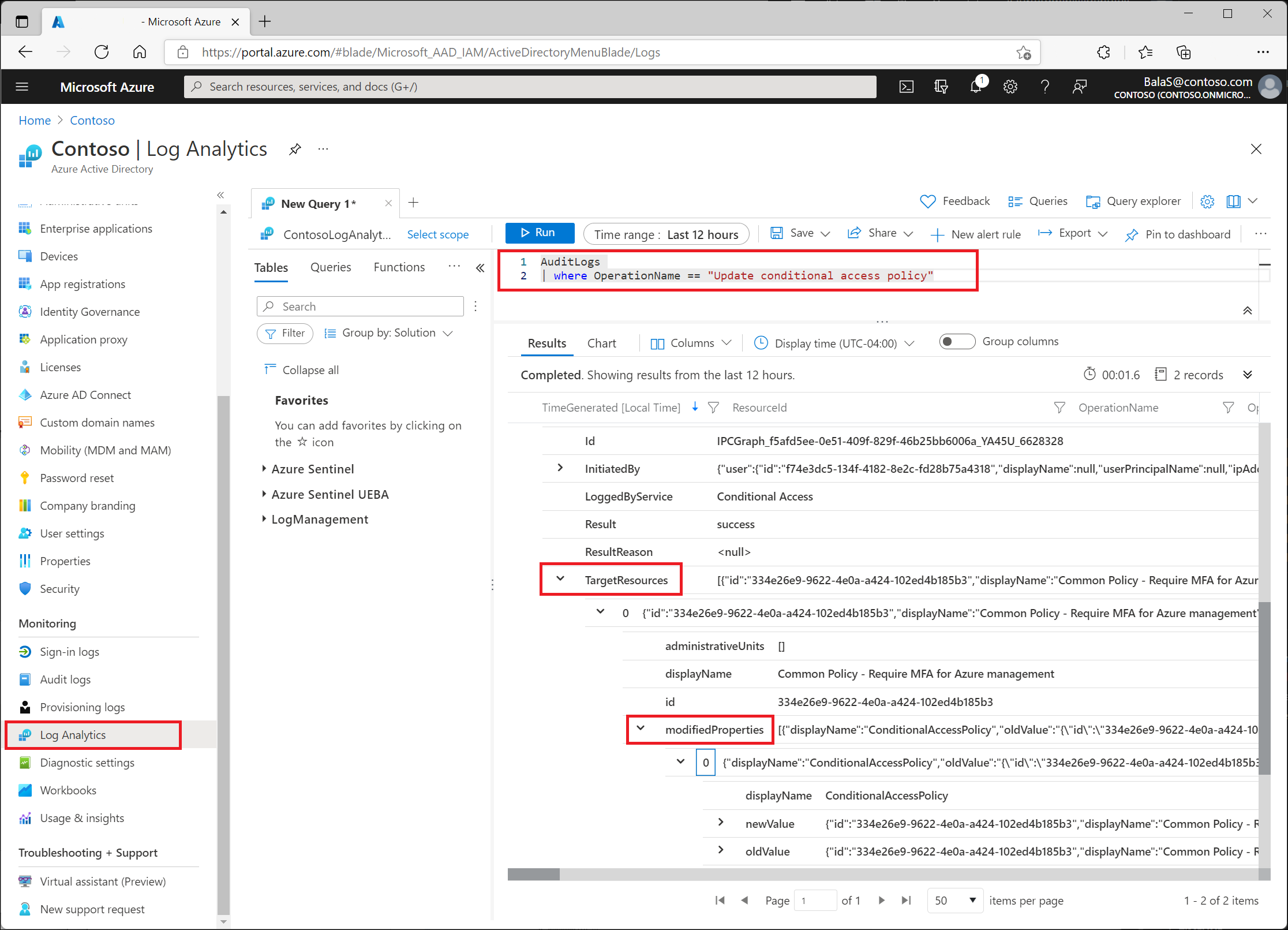

Použití Log Analytics

Log Analytics umožňuje organizacím dotazovat se na data pomocí integrovaných dotazů nebo vlastních vytvořených dotazů Kusto. Další informace najdete v tématu Začínáme s dotazy na protokoly ve službě Azure Monitor.

Po povolení najdete přístup ke službě

AuditLogs

| where OperationName == "Update Conditional Access policy"

Změny najdete v části TargetResources>modifiedProperties.

Čtení hodnot

Staré a nové hodnoty z protokolu auditu a Log Analytics jsou ve formátu JSON. Porovnejte dvě hodnoty, abyste viděli změny zásad.

Příklad staré zásady:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Aktualizovaný příklad zásad:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

V předchozím příkladu aktualizovaná politika nezahrnuje podmínky použití v kontrolních mechanismech pro udělení.