Zásady spravované společností Microsoft

Jak bylo zmíněno v sestavě Microsoft Digital Defense v říjnu 2023

... hrozby digitálního míru snížily důvěru v technologii a zdůraznily naléhavé potřeby lepší kybernetické obrany na všech úrovních...

... v Microsoftu každý den analyzuje více než 10 000 bezpečnostních expertů více než 65 miliard signálů... řízení některých nejovlivnějších poznatků v oblasti kybernetické bezpečnosti. Společně můžeme vytvořit kybernetickou odolnost prostřednictvím inovativních akcí a kolektivní obrany.

V rámci této práce zpřístupňujeme zásady spravované Microsoftem v tenantech Microsoft Entra po celém světě. Tyto zjednodušené zásady podmíněného přístupu podniknou akci, aby vyžadovaly vícefaktorové ověřování, které nedávno zjistila studie , může snížit riziko ohrožení o více než 99 %.

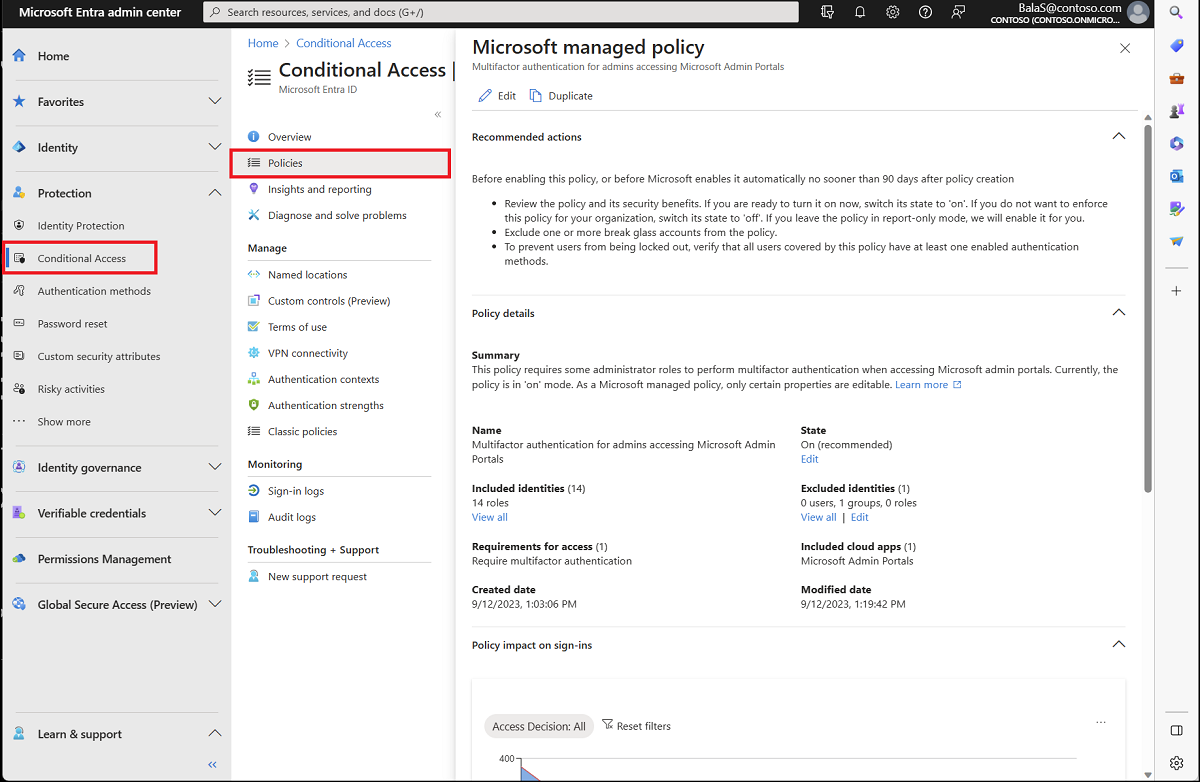

Správci s přiřazenou rolí Správce podmíněného přístupu najdou tyto zásady v Centru pro správu Microsoft Entra v části >

Správci mají možnost upravitstav (pouze zapnuto, vypnuto nebo sestavu) a vyloučené identity (uživatelé, skupiny a role) v zásadách. Organizace by z těchto zásad měly vyloučit účty pro break-glass nebo nouzový přístup stejně jako v jiných zásadách podmíněného přístupu. Organizace můžou tyto zásady duplikovat, pokud chtějí provádět více změn než ty základní povolené ve verzích spravovaných Microsoftem.

Microsoft povolí tyto zásady po méně než 90 dnech od jejich zavedení ve vašem tenantovi, pokud zůstanou v jediném stavu sestavy. Správci se můžou rozhodnout tyto zásady zapnout dřív nebo se odhlásit nastavením stavu zásad na vypnuto. Zákazníci jsou upozorněni prostřednictvím e-mailů a příspěvků centra zpráv 28 dní před povolením zásad.

Poznámka:

V některých případech můžou být zásady povolené rychleji než 90 dní. Pokud se tato možnost vztahuje na vašeho tenanta, bude zaznamenána v e-mailech a příspěvcích centra zpráv M365, které obdržíte o spravovaných zásadách Microsoftu. Bude se také zmínit v podrobnostech o zásadách v Centru pro správu Microsoftu.

Zásady

Tyto zásady spravované Microsoftem umožňují správcům provádět jednoduché úpravy, jako je vyloučení uživatelů nebo jejich zapnutí nebo vypnutí z režimu jen pro sestavy. Organizace nemůžou přejmenovat ani odstranit žádné zásady spravované Microsoftem. Vzhledem k tomu, že správci získají větší pohodlí se zásadami podmíněného přístupu, můžou se rozhodnout, že zásady duplikují a vytvoří vlastní verze.

S tím, jak se v průběhu času vyvíjejí hrozby, může Společnost Microsoft tyto zásady v budoucnu změnit, aby využívala nové funkce, funkce nebo zlepšila jejich funkci.

Vícefaktorové ověřování pro správce přistupující k portálům pro správu Microsoftu

Tato zásada se týká 14 rolí správců, které považujeme za vysoce privilegované, kteří přistupují ke skupině Portály pro správu Microsoftu a vyžadují, aby prováděly vícefaktorové ověřování.

Tato zásada cílí na tenanty Microsoft Entra ID P1 a P2, kde nejsou povolené výchozí hodnoty zabezpečení.

Tip

Zásady spravované Microsoftem, které vyžadují vícefaktorové ověřování, se liší od oznámení povinného vícefaktorového ověřování pro přihlášení k Azure v roce 2024 , které začaly postupně zavádět v říjnu 2024. Další informace o tomto vynucení najdete v článku Plánování povinného vícefaktorového ověřování pro Azure a dalších portálů pro správu.

Vícefaktorové ověřování pro uživatele s vícefaktorovým ověřováním

Tato zásada se vztahuje na uživatele MFA pro jednotlivé uživatele, což je konfigurace, kterou Už Microsoft nedoporučuje. Podmíněný přístup nabízí lepší prostředí pro správu s mnoha dalšími funkcemi. Konsolidace všech zásad vícefaktorového ověřování v podmíněném přístupu vám může pomoct lépe vyžadovat vícefaktorové ověřování a snížit tření koncových uživatelů při zachování stavu zabezpečení.

Tato zásada cílí:

- Organizace s licencovanými uživateli pomocí Microsoft Entra ID P1 a P2

- Organizace, u kterých nejsou povolené výchozí hodnoty zabezpečení

- Organizace s méně než 500 uživateli, kteří mají aktivované nebo vyžadované vícefaktorové ověřování na uživatele.

Pokud chcete tuto zásadu použít pro více uživatelů, duplikujte ji a změňte přiřazení.

Tip

Použití tužky pro úpravy v horní části k úpravě zásad vícefaktorového ověřování spravovaného microsoftem může vést k chybě, která se nezdařila. Chcete-li tento problém vyřešit, vyberte Upravit v části Vyloučené identity zásady.

Vícefaktorové ověřování a opětovné ověření rizikových přihlášení

Tato zásada se vztahuje na všechny uživatele a vyžaduje vícefaktorové ověřování a opakované ověřování při detekci vysoce rizikových přihlášení. Vysoké riziko v tomto případě znamená, že něco o tom, jak se uživatel přihlásil, není běžné. Mezi tyto vysoce rizikové přihlášení může patřit: cestování, které je vysoce neobvyklé, útoky password spray nebo útoky na přehrání tokenů. Další informace o těchto definicích rizik najdete v článku Co jsou detekce rizik.

Tato zásada cílí na tenanty Microsoft Entra ID P2, kde nejsou povolené výchozí hodnoty zabezpečení.

- Pokud se licence P2 rovná nebo překračují celkový počet aktivních uživatelů zaregistrovaných vícefaktorovým ověřováním, zásada se vztahuje na všechny uživatele.

- Pokud aktivní uživatelé zaregistrovaní vícefaktorovým ověřováním překračují licence P2, vytvoříme a přiřadíme zásady omezené skupině zabezpečení na základě dostupných licencí P2. Členství ve skupině zabezpečení zásad můžete upravit.

Aby se zabránilo útočníkům v převzetí účtů, Microsoft neumožňuje rizikovým uživatelům registraci vícefaktorového ověřování.

Výchozí zásady zabezpečení

Při upgradu pomocí výchozích hodnot zabezpečení jsou k dispozici následující zásady.

Blokování starší verze ověřování

Tato zásada blokuje přístup k aplikacím staršími ověřovacími protokoly. Starší verze ověřování odkazuje na žádost o ověření provedenou pomocí:

- Klienti, kteří nepoužívají moderní ověřování (například klient Office 2010)

- Každý klient, který používá starší poštovní protokoly, jako je IMAP, SMTP nebo POP3

- Veškerý pokus o přihlášení pomocí starší verze ověřování je zablokovaný.

Většina pozorovaných narušení pokusů o přihlášení pochází ze starší verze ověřování. Vzhledem k tomu, že starší verze ověřování nepodporuje vícefaktorové ověřování, útočník může obejít vaše požadavky na vícefaktorové ověřování pomocí staršího protokolu.

Vyžadování vícefaktorového ověřování pro správu Azure

Tato zásada se vztahuje na všechny uživatele, kteří se pokoušejí získat přístup k různým službám Azure spravovaným prostřednictvím rozhraní API Azure Resource Manageru, včetně těchto:

- portál Azure

- Centrum pro správu Microsoft Entra

- Azure PowerShell

- Azure CLI

Při pokusu o přístup k některému z těchto prostředků je uživatel před získáním přístupu nutný k dokončení vícefaktorového ověřování.

Vyžadování vícefaktorového ověřování pro správce

Tato zásada se vztahuje na všechny uživatele s jednou z 14 rolí správců, které považujeme za vysoce privilegované. Vzhledem k výkonu těchto vysoce privilegovaných účtů se vyžaduje vícefaktorové ověřování, kdykoli se přihlásí k jakékoli aplikaci.

Vyžadování vícefaktorového ověřování pro všechny uživatele

Tato zásada se vztahuje na všechny uživatele ve vaší organizaci a vyžaduje, aby při přihlášení měli vícefaktorové ověřování. Ve většině případů relace přetrvává v zařízení a uživatelé nemusí při interakci s jinou aplikací dokončit vícefaktorové ověřování.

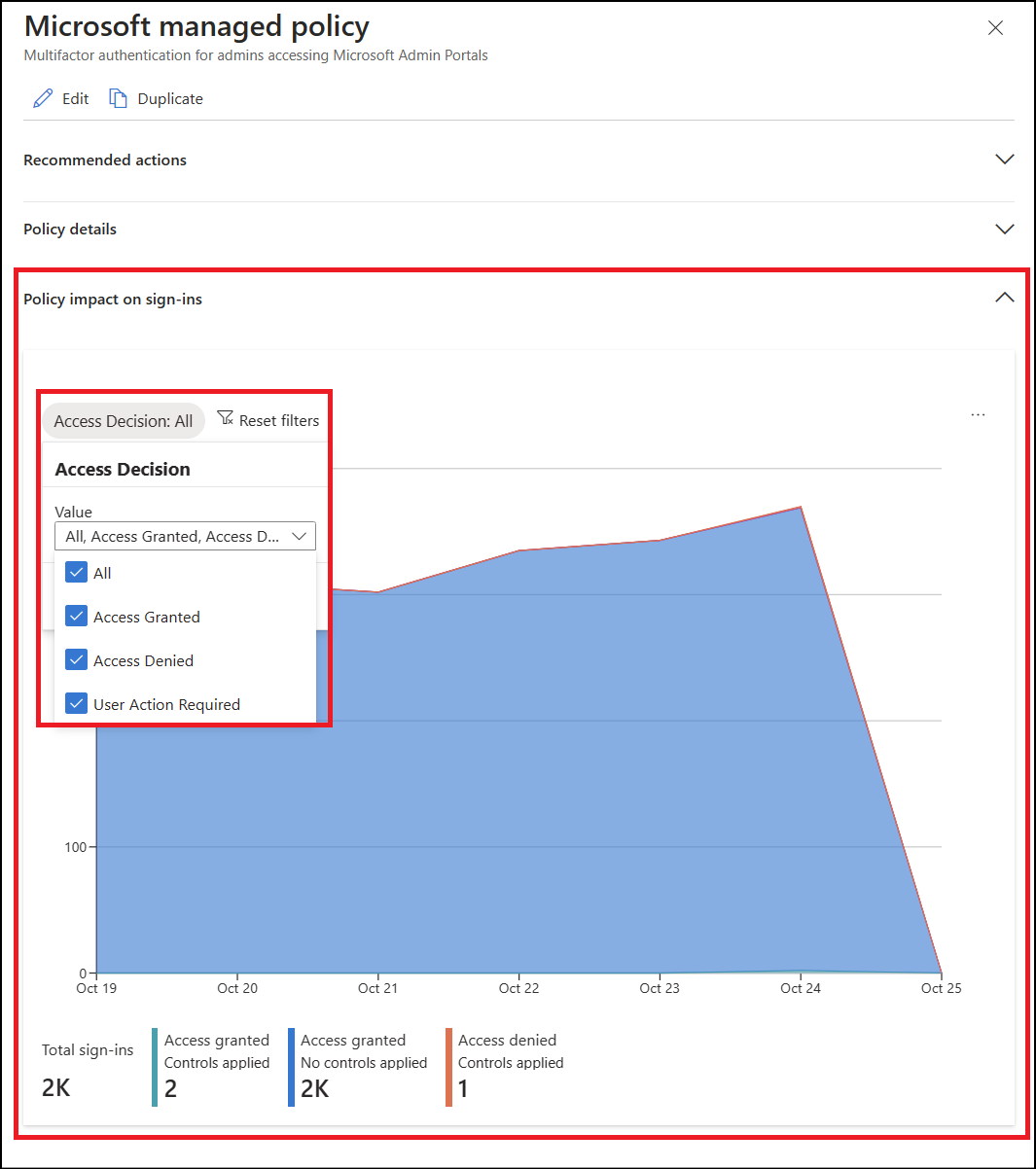

Návody vidět účinky těchto zásad?

Správci se můžou podívat na část Vliv zásad na přihlašování a podívat se na rychlý souhrn účinku zásad ve svém prostředí.

Správci můžou projít protokoly přihlašování Microsoft Entra a podívat se na tyto zásady v akci ve své organizaci.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň čtenář sestav.

- Přejděte do protokolů přihlášení k monitorování identit>a stavu>.

- Vyhledejte konkrétní přihlášení, které chcete zkontrolovat. Přidáním nebo odebráním filtrů a sloupců vyfiltrujte nepotřebné informace.

- Pokud chcete obor zúžit, přidejte filtry jako:

- ID korelace, pokud chcete prozkoumat konkrétní událost.

- Podmíněný přístup k zobrazení selhání a úspěchu zásad Nastavte rozsah filtru tak, aby se zobrazila pouze selhání (a tedy méně výsledků).

- Uživatelské jméno, pokud chcete zobrazit informace související s konkrétními uživateli.

- Datum vymezené na daný časový rámec.

- Pokud chcete obor zúžit, přidejte filtry jako:

- Jakmile se najde přihlašovací událost odpovídající přihlášení uživatele, vyberte kartu Podmíněný přístup . Na kartě Podmíněný přístup se zobrazují konkrétní zásady nebo zásady, které způsobily přerušení přihlášení.

- Pokud chcete prozkoumat další informace, přejděte k podrobnostem o konfiguraci zásad kliknutím na název zásady. Kliknutím na název zásady zobrazíte uživatelské rozhraní konfigurace zásad pro vybranou zásadu pro kontrolu a úpravy.

- Informace o uživateli klienta a podrobnosti o zařízení použité při hodnocení zásad podmíněného přístupu jsou k dispozici také na kartách Základní informace, Umístění, Informace o zařízení, Podrobnosti o ověřování a Další podrobnosti pro událost přihlášení.

Běžné dotazy

Co je podmíněný přístup?

Podmíněný přístup je funkce Microsoft Entra, která organizacím umožňuje vynucovat požadavky na zabezpečení při přístupu k prostředkům. Podmíněný přístup se běžně používá k vynucení vícefaktorového ověřování, konfigurace zařízení nebo požadavků na síťové umístění.

Tyto zásady lze považovat za logické, pokud pak příkazy.

Pokud jsou přiřazení (uživatelé, zdroje a podmínky) pravdivá, použijte v zásadách řízení přístupu (udělení nebo relaci). Pokud jste správce, který chce získat přístup k některému z portálů pro správu Microsoftu, musíte provést vícefaktorové ověřování, abyste prokázali, že jste skutečně vy.

Co když chci udělat další změny?

Správci se můžou rozhodnout provést další změny těchto zásad tím, že je duplikují pomocí tlačítka Duplikovat v zobrazení seznamu zásad. Tyto nové zásady je možné nakonfigurovat stejným způsobem jako jakékoli jiné zásady podmíněného přístupu od doporučené pozice Microsoftu. Dávejte pozor, abyste nechtěně snížili stav zabezpečení s těmito změnami.

Na jaké role správce se vztahují tyto zásady?

- Globální správce

- Správce aplikace

- Správce ověřování

- Správce fakturace

- Správce cloudové aplikace

- Správce podmíněného přístupu

- Správce Exchange

- Správce helpdesku

- Správce hesel

- Správce privilegovaného ověřování

- Správce privilegovaných rolí

- Správce zabezpečení

- Správce SharePointu

- Správce uživatelů

Co když pro vícefaktorové ověřování používám jiné řešení?

Vícefaktorové ověřování dokončené pomocí metod externího ověřování, splňuje požadavky vícefaktorového ověřování zásad spravovaných Microsoftem.

Po dokončení vícefaktorového ověřování prostřednictvím zprostředkovatele federované identity (IdP) může, v závislosti na vaší konfiguraci, vyhovovat požadavkům MFA Microsoft Entra ID. Další informace viz Splňovat ověřovací požadavky vícefaktorového ověřování (MFA) Microsoft Entra ID s požadavky MFA od federovaného zprostředkovatele identity.

Co když používám ověřování Certificate-Based?

V závislosti na konfiguraci ověřování Certificate-Based (CBA) vašeho nájemce může fungovat jako jednofaktorové nebo vícefaktorové ověřování.

- Pokud má vaše organizace CBA nakonfigurovanou jako jednofaktorové, uživatelé budou muset k uspokojení vícefaktorového ověřování použít druhou metodu ověřování. Další informace o povolených kombinacích metod ověřování pro vícefaktorové ověřování s jednofaktorovým CBA najdete v tématu MFA s ověřováním založeným na jednofaktorovém certifikátu.

- Pokud má vaše organizace CBA nakonfigurovanou jako vícefaktorové, můžou uživatelé dokončit vícefaktorové ověřování pomocí metody ověřování CBA.

Poznámka:

CBA se v Microsoft Entra ID považuje za metodu podporující MFA, takže uživatelé používající metodu ověřování CBA budou muset použít MFA k registraci nových způsobů ověřování. Pokud chcete zaregistrovat vícefaktorové ověřování pro uživatele CBA bez jiných registrovaných metod ověřování, přečtěte si téma Možnosti získání funkce vícefaktorového ověřování s jednofaktorovými certifikáty.

Co když používám vlastní ovládací prvky?

vlastní ovládací prvky nesplňují požadavky na nároky vícefaktorové autentizace. Pokud vaše organizace používá vlastní ovládací prvky, měli byste migrovat na metody externího ověřování, nahrazení vlastních ovládacích prvků. Váš externí poskytovatel ověřování musí podporovat metody externího ověřování a poskytnout vám potřebné pokyny pro konfiguraci pro jejich integraci.