Plánování a nasazení místní ochrany heslem Microsoft Entra

Uživatelé často vytvářejí hesla, která používají běžná místní slova, jako je škola, sportovní tým nebo známá osoba. Tato hesla se snadno hádají a jsou slabá vůči útokům založeným na slovníku. Pokud chcete vynutit silná hesla ve vaší organizaci, microsoft Entra Password Protection poskytuje globální a vlastní seznam zakázaných hesel. Žádost o změnu hesla selže, pokud je v tomto seznamu zakázaných hesel shoda.

Pokud chcete chránit vaše místní prostředí Active Directory Domain Services (AD DS), můžete nainstalovat a nakonfigurovat Microsoft Entra Password Protection tak, aby fungovala s vaším místním řadičem domény. V tomto článku se dozvíte, jak nainstalovat a zaregistrovat proxy službu Microsoft Entra Password Protection a agenta DC služby Microsoft Entra Password Protection v místním prostředí.

Další informace o tom, jak microsoft Entra Password Protection funguje v místním prostředí, naleznete v tématu Jak vynutit ochranu heslem Microsoft Entra pro Windows Server Active Directory.

Strategie nasazení

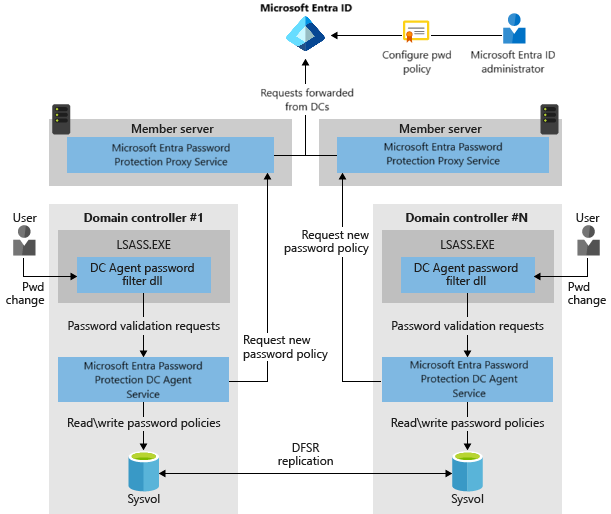

Následující diagram znázorňuje, jak základní komponenty microsoft Entra Password Protection spolupracují v prostředí místní Active Directory:

Než ho nasadíte, je vhodné zkontrolovat, jak software funguje. Další informace naleznete v koncepčním přehledu služby Microsoft Entra Password Protection.

Doporučujeme spustit nasazení v režimu auditu . Režim auditování je výchozím počátečním nastavením, kde se můžou hesla dál nastavovat. Hesla, která by byla blokovaná, se zaznamenávají v protokolu událostí. Po nasazení proxy serverů a agentů DC v režimu auditu monitorujte dopad, který budou mít zásady hesel na uživatele, až bude zásada prosazena.

Během fáze auditu mnoho organizací zjistí, že platí následující situace:

- Potřebují zlepšit stávající provozní procesy, aby používaly bezpečnější hesla.

- Uživatelé často používají nezabezpečená hesla.

- Potřebují informovat uživatele o nadcházející změně vynucování zabezpečení, možném dopadu na ně a o tom, jak zvolit bezpečnější hesla.

Je také možné, aby silnější ověřování hesel ovlivnilo vaši stávající automatizaci nasazení řadiče domény služby Active Directory. Doporučujeme, aby během vyhodnocování období auditu probíhalo alespoň jedno povýšení DC a jedna degradace DC, aby bylo možné tyto problémy odhalit. Další informace najdete v následujících článcích:

- Ntdsutil.exe nemůže nastavit slabé heslo režimu opravy adresářových služeb

- Povýšení repliky doménového řadiče selže kvůli slabému heslu režimu opravy adresářových služeb

- Degradace řadiče domény se nezdaří kvůli slabému místnímu heslu administrátora

Jakmile funkce po přiměřenou dobu běží v režimu auditu, můžete konfiguraci přepnout z auditování na Vynucení a vyžadovat bezpečnější hesla. Další monitorování během této doby je vhodné.

Je důležité si uvědomit, že Microsoft Entra Password Protection může ověřovat hesla pouze během operací změny nebo nastavení hesla. Hesla, která byla přijata a uložena ve službě Active Directory před nasazením služby Microsoft Entra Password Protection, nebudou nikdy ověřena a budou dál fungovat tak, jak je. V průběhu času začnou všichni uživatelé a účty používat hesla ověřená službou Microsoft Entra Password Protection, protože jejich stávající hesla obvykle vyprší. Účty nakonfigurované s "heslo nikdy nevyprší" jsou z toho vyňaty.

Několik aspektů týkajících se lesa

Neexistují žádné další požadavky na nasazení služby Microsoft Entra Password Protection napříč několika doménovými strukturami.

Každý les je nezávisle nakonfigurován, jak je popsáno v následující části pro nasazení místní ochrany heslem Microsoft Entra. Každý proxy server ochrany hesel Microsoft Entra může podporovat pouze řadiče domény z lesu, ke kterému je připojený.

Software Microsoft Entra Password Protection v jakékoli doménové struktuře neví o softwaru ochrany heslem nasazeného v jiných doménových strukturách bez ohledu na konfiguraci důvěryhodnosti služby Active Directory.

Úvahy o řadiči domény pouze pro čtení

Změny hesla nebo nastavení událostí se nezpracovávají a uchovávají na řadičích domény jen pro čtení (RODC). Místo toho se přeposílají na zapisovatelné řadiče domény. Na řadiče domény pouze pro čtení nemusíte instalovat agentový software Microsoft Entra Password Protection DC.

Dále není podporováno spuštění služby proxy služby Microsoft Entra Password Protection na řadiči domény jen pro čtení.

Úvahy o vysoké dostupnosti

Hlavním problémem ochrany hesel je dostupnost proxy serverů Microsoft Entra Password Protection, když se řadiče domény v rámci doménové struktury pokusí stáhnout nové zásady nebo jiná data z Azure. Každý agent dc služby Microsoft Entra Password Protection používá při rozhodování, který proxy server má volat, jednoduchý algoritmus stylu kruhového dotazování. Agent přeskočí proxy servery, které nereagují.

U většiny plně připojených nasazení služby Active Directory, která mají v pořádku replikaci stavu adresáře i složky sysvol, jsou dva proxy servery služby Microsoft Entra Password Protection dostatečné k zajištění dostupnosti. Výsledkem této konfigurace je včasné stažení nových zásad a dalších dat. V případě potřeby můžete nasadit další proxy servery microsoft Entra Password Protection.

Návrh softwaru agenta DC služby Microsoft Entra Password Protection zmírní obvyklé problémy spojené s vysokou dostupností. Agent Microsoft Entra pro ochranu hesel Domain Controller udržuje místní mezipaměť nejnověji stažené zásady hesel. I když se všechny registrované proxy servery stanou nedostupnými, agenti řadiče domény dc služby Microsoft Entra Password Protection budou dál vynucovat své zásady hesel uložené v mezipaměti.

Přiměřenou četnost aktualizací zásad hesel ve velkém nasazení jsou obvykle dny, ne hodiny nebo méně. Krátké výpadky proxy serverů tedy nemají významný vliv na ochranu heslem Microsoft Entra.

Požadavky na nasazení

Informace o licencování najdete v licenčních požadavcích společnosti Microsoft Entra Password Protection.

Platí následující základní požadavky:

Všechny počítače, včetně řadičů domény, které mají nainstalované komponenty Microsoft Entra Password Protection, musí mít nainstalovaný Universal C Runtime.

- Runtime můžete získat tak, že zajistíte, že máte všechny aktualizace ze služby Windows Update. Nebo ho můžete získat v balíčku aktualizace specifické pro operační systém. Další informace naleznete v tématu Aktualizace modulu Universal C Runtime ve Windows.

Potřebujete účet, který má oprávnění správce domény služby Active Directory v kořenové doméně doménové struktury, aby se mohl zaregistrovat adresářový les služby Active Directory systému Windows Server u Microsoft Entra ID.

Služba distribuce klíčů musí být povolená na všech řadičích domény v doméně, na které běží Windows Server 2012 a novější verze. Ve výchozím nastavení je tato služba povolená prostřednictvím ručního spuštění triggeru.

Síťové připojení musí existovat mezi alespoň jedním řadičem domény v každé doméně a alespoň jedním serverem, který je hostitelem proxy služby pro ochranu heslem Microsoft Entra. Toto připojení musí řadiči domény umožnit přístup k mapovači koncového bodu RPC 135 a portu serveru RPC ve službě proxy.

- Ve výchozím nastavení je port serveru RPC dynamickým portem RPC z rozsahu (49152 – 65535), ale je možné ho nakonfigurovat tak, aby používal statický port.

Všechny počítače, na kterých se nainstaluje služba Proxy služby Microsoft Entra Password Protection, musí mít síťový přístup k následujícím koncovým bodům:

Koncový bod Účel https://login.microsoftonline.comŽádosti o ověření https://enterpriseregistration.windows.netFunkce Microsoft Entra Password Protection https://autoupdate.msappproxy.netFunkce automatického upgradu služby Microsoft Entra Password Protection

Poznámka:

Některé koncové body, jako je CRL koncový bod, nejsou v tomto článku zahrnuté. Seznam všech podporovaných koncových bodů najdete v tématu Adresy URL Microsoftu 365 a rozsahy IP adres. Kromě toho jsou pro ověřování centra pro správu Microsoft Entra vyžadovány další koncové body. Další informace naleznete v tématu adresy URL pro obejití proxy serveru v centru správy Microsoft Entra.

Microsoft Entra Password Protection DC agent

Pro agenta DC služby Microsoft Entra Password Protection platí následující požadavky:

- Počítače, na kterých se nainstaluje software agenta DC služby Microsoft Entra Password Protection, musí používat Windows Server 2012 R2 nebo novější, včetně edicí Windows Server Core.

- Doména nebo doménová struktura služby Active Directory může být na libovolné podporované funkční úrovni.

- Všechny počítače, na kterých se nainstaluje agent dc služby Microsoft Entra Password Protection, musí mít nainstalované rozhraní .NET 4.7.2.

- Pokud rozhraní .NET 4.7.2 ještě není nainstalované, stáhněte a spusťte instalační program nalezený v offline instalačním programu rozhraní .NET Framework 4.7.2 pro Windows.

- Každá doména Active Directory, kde běží agent služby Microsoft Entra Password Protection DC, musí pro replikaci sysvol používat replikaci DFS (Distributed File System Replication).

Pokud vaše doména ještě nepoužívá DFSR, musíte migrovat před instalací služby Microsoft Entra Password Protection. Další informace naleznete v Průvodce migrací replikace SYSVOL: migrace FRS na replikaci DFS

Upozornění

Software agenta pro Microsoft Entra Password Protection je momentálně možné nainstalovat na řadiče domény v doménách, které stále používají FRS (což je předchůdce DFSR) pro replikaci sysvol, ale v tomto prostředí software nebude fungovat správně.

Mezi další negativní vedlejší účinky patří selhání replikace jednotlivých souborů a procedury obnovení sysvol se mohou zdát úspěšné, ale tiše selhávají při replikaci všech souborů.

Migrujte doménu tak, aby co nejdříve používala SLUŽBU DFSR, a to jak pro vlastní výhody DFSR, tak pro odblokování nasazení služby Microsoft Entra Password Protection. Budoucí verze softwaru se automaticky deaktivují při spuštění v doméně, která stále používá službu FRS.

Proxy služba Microsoft Entra Password Protection

Pro proxy službu Microsoft Entra Password Protection platí následující požadavky:

Všechny počítače, na kterých bude nainstalována služba proxy služby Microsoft Entra Password Protection, musí používat Windows Server 2012 R2 nebo novější, včetně edicí Windows Server Core.

Poznámka:

Nasazení proxy služby Microsoft Entra Password Protection je povinným požadavkem pro nasazení služby Microsoft Entra Password Protection, i když řadič domény může mít odchozí přímé připojení k internetu.

Všechny počítače, na kterých bude nainstalována služba proxy služby Microsoft Entra Password Protection, musí mít nainstalované rozhraní .NET 4.7.2.

- Pokud rozhraní .NET 4.7.2 ještě není nainstalované, stáhněte a spusťte instalační program nalezený v offline instalačním programu rozhraní .NET Framework 4.7.2 pro Windows.

Všechny počítače, které hostují proxy službu Microsoft Entra Password Protection, musí být nakonfigurovány tak, aby řadičům domény udělily možnost přihlásit se ke službě proxy. Tato schopnost je řízena přiřazením oprávnění Přístup k tomuto počítači ze sítě.

Všechny počítače, které hostují proxy službu Microsoft Entra Password Protection, musí být nakonfigurované tak, aby povolovaly odchozí přenosy PROTOKOLU TLS 1.2 HTTP.

Globální správce musí poprvé zaregistrovat službu proxy služby Microsoft Entra Password Protection v daném tenantovi. Následné registrace proxy serveru a doménové struktury s ID Microsoft Entra můžou používat účet s alespoň rolí Správce zabezpečení.

Pro sadu portů a adres URL zadaných v postupech nastavení prostředí proxy aplikací musí být povolený síťový přístup. To je navíc ke dvěma koncovým bodům popsaným výše.

Požadavky na Microsoft Entra Connect Agent Updater

Služba Microsoft Entra Connect Agent Updater je nainstalována souběžně se službou Proxy služby Microsoft Entra Password Protection. Aby služba Microsoft Entra Connect Agent Updater mohla fungovat, vyžaduje se další konfigurace:

- Pokud vaše prostředí používá proxy server HTTP, postupujte podle pokynů uvedených v části Práce s existujícími místními proxy servery.

- Služba Microsoft Entra Connect Agent Updater také vyžaduje kroky TLS 1.2 uvedené v požadavcích PROTOKOLU TLS.

Upozornění

Microsoft Entra Password Protection proxy a proxy aplikací Microsoft Entra nainstalují různé verze služby Microsoft Entra Connect Agent Updater, což je důvod, proč pokyny odkazují na obsah proxy aplikace. Tyto různé verze jsou nekompatibilní, pokud jsou nainstalované vedle sebe, a tím zabrání službě Agent Updater kontaktovat Azure pro aktualizace softwaru, takže byste nikdy neměli instalovat proxy služby Microsoft Entra Password Protection a proxy aplikací na stejný počítač.

Stažení požadovaného softwaru

Pro místní nasazení služby Microsoft Entra Password Protection existují dva požadované instalační programy:

- Microsoft Entra Password Protection DC agent (AzureADPasswordProtectionDCAgentSetup.msi)

- Proxy server ochrany heslem Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Stáhněte si oba instalační programy z webu Microsoft Download Center.

Instalace a konfigurace proxy služby

Služba proxy Microsoft Entra Password Protection je obvykle na členském serveru ve vašem místním prostředí služby AD DS. Po instalaci služba proxy služby Microsoft Entra Password Protection komunikuje s Microsoft Entra ID, aby zachovala kopii globálního a zákaznického seznamu zakázaných hesel pro vašeho tenanta Microsoft Entra.

V další části nainstalujete agenty Microsoft Entra Password Protection pro řadiče domény v místním prostředí služby AD DS. Tito DC agenti komunikují ke službě proxy, aby získali aktuální seznamy zakázaných hesel pro použití při zpracování událostí změny hesla v rámci domény.

Zvolte jeden nebo více serverů pro hostování proxy služby Microsoft Entra Password Protection. Pro servery platí následující aspekty:

- Každá taková služba může poskytovat zásady hesel pouze pro jeden les. Hostitelský počítač musí být připojený k jakékoli doméně v této doménové struktuře.

- Službu proxy můžete nainstalovat buď do kořenových nebo podřízených domén, nebo do kombinace těchto domén.

- Potřebujete síťové připojení mezi alespoň jedním řadičem domény v každé doméně lesu a jedním proxy serverem pro ochranu hesel.

- Službu proxy služby Microsoft Entra Password Protection můžete spustit na řadiči domény pro účely testování, ale tento řadič domény pak vyžaduje připojení k internetu. Toto připojení může být problém se zabezpečením. Tuto konfiguraci doporučujeme pouze pro testování.

- Pro redundanci doporučujeme alespoň dva proxy servery Microsoft Entra Password Protection pro každý les, jak je uvedeno v předchozí části o úvahách o vysoké dostupnosti.

- Není podporováno spuštění služby proxy serveru Microsoft Entra Password Protection na řadiči domény jen pro čtení.

- V případě potřeby můžete proxy službu odebrat pomocí možnosti Přidat nebo odebrat programy. Není potřeba ručně vyčistit stav, který služba proxy udržuje.

Chcete-li nainstalovat službu proxy služby Microsoft Entra Password Protection, proveďte následující kroky:

Pokud chcete nainstalovat proxy službu Microsoft Entra Password Protection, spusťte

AzureADPasswordProtectionProxySetup.exeinstalační program softwaru.Instalace softwaru nevyžaduje restartování a může být automatizovaná pomocí standardních postupů MSI, jako v následujícím příkladu:

AzureADPasswordProtectionProxySetup.exe /quietPoznámka:

Před instalací

AzureADPasswordProtectionProxySetup.exebalíčku musí být spuštěna služba Windows Firewall, aby se zabránilo chybě instalace.Pokud je brána Windows Firewall nakonfigurovaná tak, aby se nespouští, je dočasným řešením povolení a spuštění služby Windows Firewall během instalace. Proxy software nemá po instalaci žádnou specifickou závislost na bráně Windows Firewall.

Pokud používáte bránu firewall třetí strany, musí být vždy nakonfigurovaná tak, aby splňovala požadavky na nasazení. Patří sem povolení příchozího přístupu k portu 135 a portu proxy serveru RPC. Další informace najdete v předchozí části s požadavky na nasazení.

Proxy software Microsoft Entra Password Protection zahrnuje nový modul PowerShellu.

AzureADPasswordProtectionNásledující kroky spustí různé rutiny z tohoto modulu PowerShellu.Pokud chcete tento modul použít, otevřete okno PowerShellu jako správce a následujícím způsobem naimportujte nový modul:

Import-Module AzureADPasswordProtectionVarování

Musíte použít 64bitovou verzi PowerShellu. Některé rutiny nemusí být kompatibilní s PowerShellem (x86).

Pokud chcete zkontrolovat, jestli je spuštěná služba proxy služby Microsoft Entra Password Protection, použijte následující příkaz PowerShellu:

Get-Service AzureADPasswordProtectionProxy | flVýsledek by měl zobrazit stavběžící.

Proxy služba běží na počítači, ale nemá přihlašovací údaje ke komunikaci s ID Microsoft Entra. Pomocí rutiny

Register-AzureADPasswordProtectionProxyzaregistrujte proxy server Microsoft Entra Password Protection u Microsoft Entra ID.Tato rutina vyžaduje přihlašovací údaje globálního správce při prvním registraci proxy serveru pro daného tenanta. Další registrace proxy v daném tenantu, ať už pro tentýž nebo jiný proxy server, mohou využívat přihlašovací údaje správce zabezpečení.

Po úspěšném provedení tohoto příkazu budou další vyvolání také úspěšné, ale nejsou potřeba.

Rutina

Register-AzureADPasswordProtectionProxypodporuje následující tři režimy ověřování. První dva režimy podporují vícefaktorové ověřování Microsoft Entra, ale třetí režim ne.Tip

Před prvním spuštěním této rutiny pro konkrétního tenanta Azure může dojít ke znatelnému zpoždění. Pokud se neohlásí selhání, nedělejte si starosti s tímto zpožděním.

Interaktivní režim ověřování:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Poznámka:

Tento režim nefunguje v operačních systémech jádra serveru. Místo toho použijte jeden z následujících režimů ověřování. Tento režim může také selhat, pokud je povolená konfigurace rozšířeného zabezpečení aplikace Internet Explorer. Alternativním řešením je zakázat tuto konfiguraci, zaregistrovat proxy server a pak ji znovu povolit.

Režim ověřování pomocí kódu zařízení:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodePo zobrazení výzvy otevřete pomocí odkazu webový prohlížeč a zadejte ověřovací kód.

Režim bezobslužné ověřování (založené na heslech):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsPoznámka:

Tento režim selže, pokud je pro váš účet vyžadováno vícefaktorové ověřování Microsoft Entra. V takovém případě použijte jeden z předchozích dvou režimů ověřování nebo použijte jiný účet, který nevyžaduje vícefaktorové ověřování.

Může se požadovat vícefaktorové ověřování, pokud je služba Azure Device Registration (která se používá v rámci Microsoft Entra Password Protection) nakonfigurovaná tak, aby globálně vyžadovala vícefaktorové ověřování. Pokud chcete tento požadavek obejít, můžete použít jiný účet, který podporuje vícefaktorové ověřování s jedním z předchozích dvou režimů ověřování, nebo můžete dočasně uvolnit požadavek MFA registrace zařízení Azure.

Pokud chcete tuto změnu provést, vyberte v Centru pro správu Microsoft Entra identitu a pak vyberte Nastavení zařízení.> Nastavte možnost Vyžadovat vícefaktorové ověřování pro připojení zařízení k ne. Po dokončení registrace nezapomeňte toto nastavení znovu nakonfigurovat na Ano .

Doporučujeme, aby se požadavky na vícefaktorové ověřování vynechaly jenom pro účely testování.

V současné době nemusíte zadávat parametr -ForestCredential , který je vyhrazený pro budoucí funkce.

Registrace proxy služby Microsoft Entra Password Protection je nutná pouze jednou po celou dobu životnosti služby. Potom služba proxy serveru Microsoft Entra Password Protection automaticky provede jakoukoli jinou potřebnou údržbu.

Pokud chcete zajistit, aby se změny projevily, spusťte

Test-AzureADPasswordProtectionProxyHealth -TestAllpříkaz . Nápovědu k řešení chyb najdete v tématu Řešení potíží: Místní ochrana heslem Microsoft Entra.Teď pomocí rutiny PowerShellu zaregistrujte místní Active Directory doménovou strukturu s potřebnými

Register-AzureADPasswordProtectionForestpřihlašovacími údaji ke komunikaci s Azure.Poznámka:

Pokud je ve vašem prostředí nainstalováno více proxy serverů Microsoft Entra Password Protection, nezáleží na tom, který proxy server použijete k registraci stromu.

Rutina vyžaduje pro vašeho tenanta Azure přihlašovací údaje globálního správce nebo správce zabezpečení. Vyžaduje také oprávnění podnikového správce místní Active Directory. Tuto rutinu musíte také spustit pomocí účtu s oprávněními místního správce. Účet Azure, který se používá k registraci lesa, může být odlišný od účtu v místní Active Directory.

Tento krok se spustí jednou pro každý les.

Rutina

Register-AzureADPasswordProtectionForestpodporuje následující tři režimy ověřování. První dva režimy podporují vícefaktorové ověřování Microsoft Entra, ale třetí režim ne.Tip

Před prvním spuštěním této rutiny pro konkrétního tenanta Azure může dojít ke znatelnému zpoždění. Pokud se neohlásí selhání, nedělejte si starosti s tímto zpožděním.

Interaktivní režim ověřování:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Poznámka:

Tento režim nebude fungovat v operačních systémech jádra serveru. Místo toho použijte jeden z následujících dvou režimů ověřování. Tento režim může také selhat, pokud je povolená konfigurace rozšířeného zabezpečení aplikace Internet Explorer. Alternativním řešením je zakázat danou konfiguraci, zaregistrovat doménovou strukturu a pak ji znovu povolit.

Režim ověřování pomocí kódu zařízení:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodePo zobrazení výzvy otevřete pomocí odkazu webový prohlížeč a zadejte ověřovací kód.

Režim bezobslužné ověřování (založené na heslech):

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsPoznámka:

Tento režim selže, pokud je pro váš účet vyžadováno vícefaktorové ověřování Microsoft Entra. V takovém případě použijte jeden z předchozích dvou režimů ověřování nebo použijte jiný účet, který nevyžaduje vícefaktorové ověřování.

Může se také zobrazit požadavek na MFA v případě, že je služba Azure Device Registration (která se používá na pozadí Microsoft Entra Password Protection) nakonfigurována tak, aby globálně vyžadovala MFA. Pokud chcete tento požadavek obejít, můžete použít jiný účet, který podporuje vícefaktorové ověřování s jedním z předchozích dvou režimů ověřování, nebo můžete dočasně uvolnit požadavek MFA registrace zařízení Azure.

Pokud chcete tuto změnu provést, vyberte v Centru pro správu Microsoft Entra identitu a pak vyberte Nastavení zařízení.> Nastavte možnost Vyžadovat vícefaktorové ověřování pro připojení zařízení k ne. Po dokončení registrace nezapomeňte toto nastavení znovu nakonfigurovat na Ano .

Doporučujeme, aby se požadavky na vícefaktorové ověřování vynechaly jenom pro účely testování.

Tyto příklady jsou úspěšné pouze v případě, že aktuálně přihlášený uživatel je zároveň správcem domény služby Active Directory pro kořenovou doménu. Pokud tomu tak není, můžete zadat alternativní přihlašovací údaje domény pomocí parametru -ForestCredential .

Registrace doménové struktury služby Active Directory je nutná pouze jednou po celou dobu životnosti doménové struktury. Potom agenti DC služby Microsoft Entra Password Protection v doménové struktuře automaticky provádějí veškerou další nezbytnou údržbu. Po úspěšném spuštění

Register-AzureADPasswordProtectionForestpro strom jsou další spuštění cmdletu úspěšná, ale nejsou nutná.Aby

Register-AzureADPasswordProtectionForestbyl úspěšný, musí být v doméně proxy serveru pro ochranu hesel Microsoft Entra k dispozici alespoň jeden řadič domény s Windows Serverem 2012 nebo novějším. Před tímto krokem není nutné instalovat software agenta DC služby Microsoft Entra Password Protection na žádné řadiče domény.Pokud chcete zajistit, aby se změny projevily, spusťte

Test-AzureADPasswordProtectionProxyHealth -TestAllpříkaz . Nápovědu k řešení chyb najdete v tématu Řešení potíží: Místní ochrana heslem Microsoft Entra.

Konfigurace proxy služby pro komunikaci prostřednictvím proxy serveru HTTP

Pokud vaše prostředí ke komunikaci s Azure vyžaduje použití konkrétního proxy serveru HTTP, pomocí následujících kroků nakonfigurujte službu Microsoft Entra Password Protection.

Ve složce vytvořte %ProgramFiles%\Azure AD Password Protection Proxy\Service. Zahrňte následující obsah:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Pokud proxy server HTTP vyžaduje ověření, přidejte značku useDefaultCredentials :

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

V obou případech nahraďte http://yourhttpproxy.com:8080 adresou a portem vašeho konkrétního proxy serveru HTTP.

Pokud je proxy server HTTP nakonfigurovaný tak, aby používal zásady autorizace, musíte udělit přístup k účtu počítače služby Active Directory, který je hostitelem proxy služby pro ochranu heslem.

Po vytvoření nebo aktualizaci souboru AzureADPasswordProtectionProxy.exe.config doporučujeme zastavit a restartovat službu proxy služby Microsoft Entra Password Protection.

Služba proxy nepodporuje použití konkrétních přihlašovacích údajů pro připojení k proxy serveru HTTP.

Konfigurace proxy služby pro naslouchání na konkrétním portu

Microsoft Entra Password Protection DC agent software používá RPC přes TCP ke komunikaci se službou proxy. Ve výchozím nastavení služba proxy serveru Microsoft Entra Password Protection naslouchá na libovolném dostupném dynamickém koncovém bodu RPC. Službu můžete nakonfigurovat tak, aby naslouchala na konkrétním portu TCP, pokud je to potřeba kvůli síťové topologii nebo požadavkům brány firewall ve vašem prostředí. Při konfiguraci statického portu musíte otevřít port 135 a statický port podle vašeho výběru.

Pokud chcete službu nakonfigurovat tak, aby běžela pod statickým portem, použijte rutinu Set-AzureADPasswordProtectionProxyConfiguration následujícím způsobem:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Varování

Aby se tyto změny projevily, je nutné zastavit a restartovat službu proxy služby Microsoft Entra Password Protection.

Pokud chcete službu nakonfigurovat tak, aby běžela pod dynamickým portem, použijte stejný postup, ale nastavte StaticPort zpět na nulu:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Varování

Aby se tyto změny projevily, je nutné zastavit a restartovat službu proxy služby Microsoft Entra Password Protection.

Služba Proxy služby Microsoft Entra Password Protection vyžaduje ruční restartování po jakékoli změně konfigurace portu. Konfigurace služby agenta DC ochrany hesel Microsoft Entra na řadičích domény nemusí být restartována po provedení těchto změn nastavení.

Pokud chcete zadat dotaz na aktuální konfiguraci služby, použijte rutinu Get-AzureADPasswordProtectionProxyConfiguration , jak je znázorněno v následujícím příkladu.

Get-AzureADPasswordProtectionProxyConfiguration | fl

Následující příklad výstupu ukazuje, že služba proxy serveru Microsoft Entra Password Protection používá dynamický port:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Instalace služby agenta DC

Chcete-li nainstalovat službu agenta DC služby Microsoft Entra Password Protection, spusťte AzureADPasswordProtectionDCAgentSetup.msi balíček.

Instalaci softwaru můžete automatizovat pomocí standardních postupů MSI, jak je znázorněno v následujícím příkladu:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Příznak /norestart je možné vynechat, pokud chcete, aby instalační program počítač automaticky restartovala.

Instalace softwaru nebo odinstalace vyžaduje restartování. Tento požadavek je ten, že knihovny DLL filtru hesel jsou načteny nebo uvolněny pouze restartováním.

Instalace místní ochrany heslem Microsoft Entra je dokončena po instalaci softwaru agenta DC na řadiči domény a počítač se restartuje. Není nutná žádná jiná konfigurace ani není možná. Akce změny hesla proti místním řadičům domény používají nakonfigurované seznamy zakázaných hesel z Microsoft Entra ID.

Pokud chcete povolit místní ochranu heslem Microsoft Entra nebo nakonfigurovat vlastní zakázaná hesla, přečtěte si téma Povolení místní ochrany heslem Microsoft Entra.

Tip

Agenta Microsoft Entra Password Protection pro řadiče domény můžete nainstalovat na počítač, který ještě není řadičem domény. V tomto případě se služba zprovozní, ale zůstane ve stavu nečinnosti, dokud počítač nebude povýšen na řadič domény.

Aktualizace proxy služby

Proxy služba Microsoft Entra Password Protection podporuje automatický upgrade. Automatický upgrade používá službu Microsoft Entra Connect Agent Updater, která je nainstalována souběžně se službou proxy. Automatický upgrade je ve výchozím nastavení zapnutý a může být povolený nebo zakázaný pomocí rutiny Set-AzureADPasswordProtectionProxyConfiguration .

Aktuální nastavení se dá dotazovat pomocí rutiny Get-AzureADPasswordProtectionProxyConfiguration . Doporučujeme, aby nastavení automatického upgradu bylo vždy povolené.

Tuto Get-AzureADPasswordProtectionProxy rutinu lze použít k dotazování na softwarovou verzi všech aktuálně nainstalovaných proxy serverů Microsoft Entra Password Protection v doménové struktuře.

Poznámka:

Proxy služba se automaticky upgraduje pouze na novější verzi, pokud jsou potřeba důležité opravy zabezpečení.

Proces ruční aktualizace

Ruční upgrade se provádí spuštěním nejnovější verze instalačního AzureADPasswordProtectionProxySetup.exe programu softwaru. Nejnovější verze softwaru je k dispozici na webu Stažení softwaru společnosti Microsoft.

Není nutné odinstalovat aktuální verzi proxy služby Microsoft Entra Password Protection – instalační program provede místní upgrade. Při upgradu proxy služby by se nemělo vyžadovat žádné restartování. Upgrade softwaru může být automatizovaný pomocí standardních postupů MSI, například AzureADPasswordProtectionProxySetup.exe /quiet.

Upgrade agenta řadiče domény

Pokud je k dispozici novější verze softwaru agenta DC služby Microsoft Entra Password Protection, provede se upgrade spuštěním nejnovější verze softwarového AzureADPasswordProtectionDCAgentSetup.msi balíčku. Nejnovější verze softwaru je k dispozici na webu Stažení softwaru společnosti Microsoft.

Není nutné odinstalovat aktuální verzi softwaru agenta DC – instalační program provede místní upgrade. Při upgradu softwaru agenta řadiče domény je vždy vyžadován restart – tento požadavek je způsoben základním chováním systému Windows.

Upgrade softwaru může být automatizovaný pomocí standardních postupů MSI, například msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Příznak /norestart můžete vynechat, pokud upřednostňujete, aby instalační program automaticky restartoval počítač.

Tato rutina Get-AzureADPasswordProtectionDCAgent se může použít k dotazování na softwarovou verzi všech aktuálně nainstalovaných agentů řadiče domény Microsoft Entra Password Protection v doménové struktuře.

Další kroky

Teď, když jste nainstalovali služby, které potřebujete pro ochranu heslem Microsoft Entra na místních serverech, povolte místní ochranu heslem Microsoft Entra k dokončení nasazení.