Migrace MFA Serveru

Toto téma popisuje, jak migrovat nastavení MFA pro uživatele Microsoft Entra z místního serveru vícefaktorového ověřování Microsoft Entra na vícefaktorové ověřování Microsoft Entra.

Přehled řešení

Nástroj MFA Server Migration Utility pomáhá synchronizovat data vícefaktorového ověřování uložená v místním ověřovacím serveru Microsoft Entra multifactor přímo s vícefaktorovým ověřováním Microsoft Entra. Po migraci ověřovacích dat do Microsoft Entra ID můžou uživatelé bez problémů provádět cloudové vícefaktorové ověřování bez nutnosti registrace nebo potvrzení metod ověřování. Správci můžou pomocí nástroje MFA Server Migration Utility cílit na jednotlivé uživatele nebo skupiny uživatelů k testování a řízenému zavedení, aniž by museli provádět změny v rámci celého tenanta.

Video: Jak používat nástroj MFA Server Migration Utility

Podívejte se na naše video, kde najdete přehled nástroje MFA Server Migration Utility a jeho fungování.

Omezení a požadavky

Nástroj MFA Server Migration Utility vyžaduje, aby se na primární server MFA nainstaloval nový build řešení MFA Serveru. Sestavení aktualizuje datový soubor MFA Serveru a obsahuje nový nástroj MFA Server Migration Utility. WebSDK ani User Portal nemusíte aktualizovat. Instalace aktualizace nespustí migraci automaticky.

Poznámka

Nástroj MFA Server Migration Utility se dá spustit na sekundárním MFA Serveru. Další informace najdete v tématu Spuštění sekundárního MFA Serveru (volitelného).

Nástroj MFA Server Migration Utility zkopíruje data z databázového souboru do uživatelských objektů v Microsoft Entra ID. Během migrace mohou být uživatelé vybráni pro vícefaktorové ověřování Microsoft Entra pro účely testování pomocí fázovaného zavádění. Fázovaná migrace umožňuje testovat bez jakýchkoli změn nastavení federace domény. Po dokončení migrace je nutné migraci dokončit provedením změn nastavení federace domény.

Služba AD FS provozovaná na Windows Server 2016 nebo novějším se vyžaduje k zajištění vícefaktorového ověřování u všech důvěřujících stran služby AD FS, s výjimkou Microsoft Entra ID a Office 365.

Zkontrolujte zásady řízení přístupu služby AD FS a ujistěte se, že v rámci procesu ověřování není nutné provádět vícefaktorové ověřování místně.

Postupné zavedení může cílit na maximálně 500 000 uživatelů (10 skupin obsahujících maximálně 50 000 uživatelů).

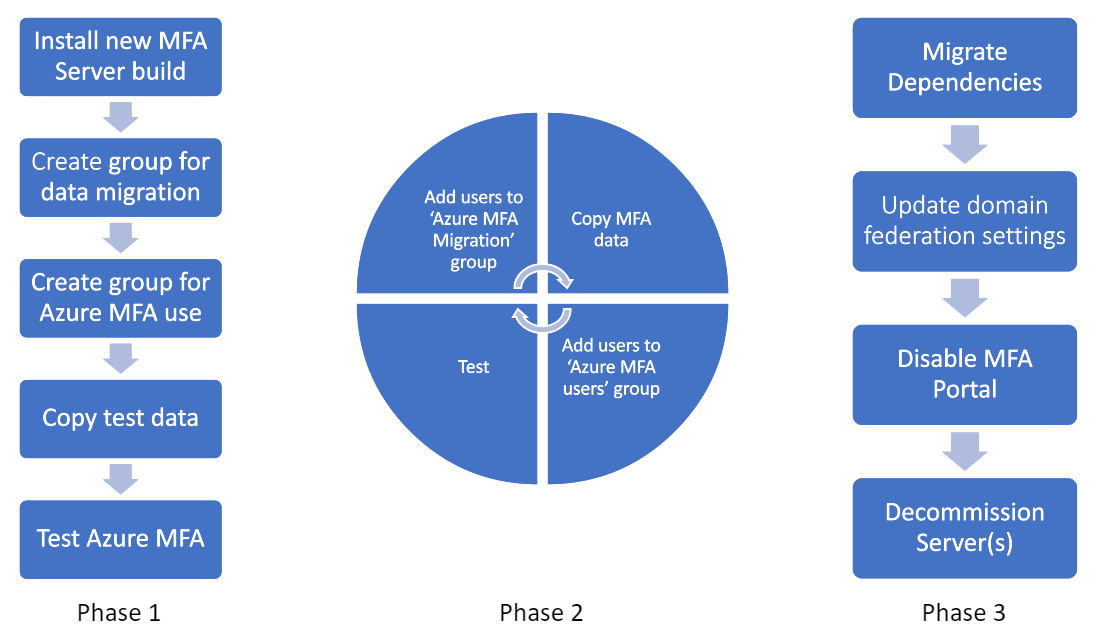

Průvodce migrací

Migrace MFA Serveru obecně zahrnuje kroky v následujícím procesu:

Několik důležitých bodů:

fáze 1 by se při přidávání testovacích uživatelů měla opakovat.

- Nástroj pro migraci používá skupiny Microsoft Entra k určení uživatelů, pro které se mají ověřovací data synchronizovat mezi MFA Serverem a vícefaktorovým ověřováním Microsoft Entra. Po synchronizaci uživatelských dat je tento uživatel připravený k použití vícefaktorového ověřování Microsoft Entra.

- Postupné uvedení umožňuje přesměrovat uživatele na vícefaktorové ověřování Microsoft Entra, a to také pomocí skupin Microsoft Entra. I když pro oba nástroje určitě můžete použít stejné skupiny, nedoporučujeme to, protože by uživatelé mohli být ještě před synchronizací jejich dat přesměrováni na vícefaktorové ověřování Microsoft Entra. Doporučujeme nastavit skupiny Microsoft Entra pro synchronizaci ověřovacích dat nástrojem MFA Server Migration Utility a další sadu skupin pro fázované uvedení tak, aby směrovaly cílové uživatele na vícefaktorové ověřování Microsoft Entra místo místního ověřování.

fáze 2 by se při migraci uživatelské základny měla opakovat. Na konci fáze 2 by celá uživatelská základna měla používat vícefaktorové ověřování Microsoft Entra pro všechny úlohy federované s ID Microsoft Entra.

Během předchozích fází můžete odebrat uživatele ze složek fázovaného uvedení, abyste je odebrali z rozsahu vícefaktorového ověřování Microsoft Entra a směrovali je zpět na místní server vícefaktorového ověřování Microsoft Entra pro všechny požadavky MFA pocházející z ID Microsoft Entra.

fáze 3 vyžaduje přesun všech klientů, kteří se ověřují na místní server MFA (sítě VPN, správci hesel atd.) do federace Microsoft Entra prostřednictvím SAML/OAUTH. Pokud moderní ověřovací standardy nejsou podporovány, jste povinni nastavit nebo nakonfigurovat servery NPS s nainstalovaným rozšířením vícefaktorového ověřování Microsoft Entra. Po migraci závislostí by už uživatelé neměli používat portál User Portal na MFA Serveru, ale měli by spravovat své metody ověřování v Microsoft Entra ID (aka.ms/mfasetup). Jakmile uživatelé začnou spravovat svá ověřovací data v Microsoft Entra ID, tyto metody se nesynchronizují zpět na MFA Server. Pokud se vrátíte zpět na místní MFA Server poté, co uživatelé provedli změny metod ověřování v Microsoft Entra ID, tyto změny budou ztraceny. Po dokončení migrace uživatelů změňte nastavení federace domény federatedIdpMfaBehavior. Tato změna informuje Microsoft Entra ID, aby přestalo provádět vícefaktorové ověřování místně a provádět všechny žádosti MFA s vícefaktorovým ověřováním Microsoft Entra bez ohledu na členství ve skupinách.

Další podrobnosti o krocích migrace najdete v následujících částech.

Identifikace závislostí vícefaktorového ověřovacího serveru Microsoft Entra

Tvrdě jsme pracovali na tom, abychom zajistili, že přechod na cloudové řešení vícefaktorového ověřování Microsoft Entra udržuje a zlepšuje stav zabezpečení. Existují tři obecné kategorie, které by se měly použít k seskupení závislostí:

Abychom vám pomohli s migrací, shodovali jsme široce používané funkce MFA Serveru s funkčním ekvivalentem v vícefaktorovém ověřování Microsoft Entra pro každou kategorii.

Metody vícefaktorového ověřování

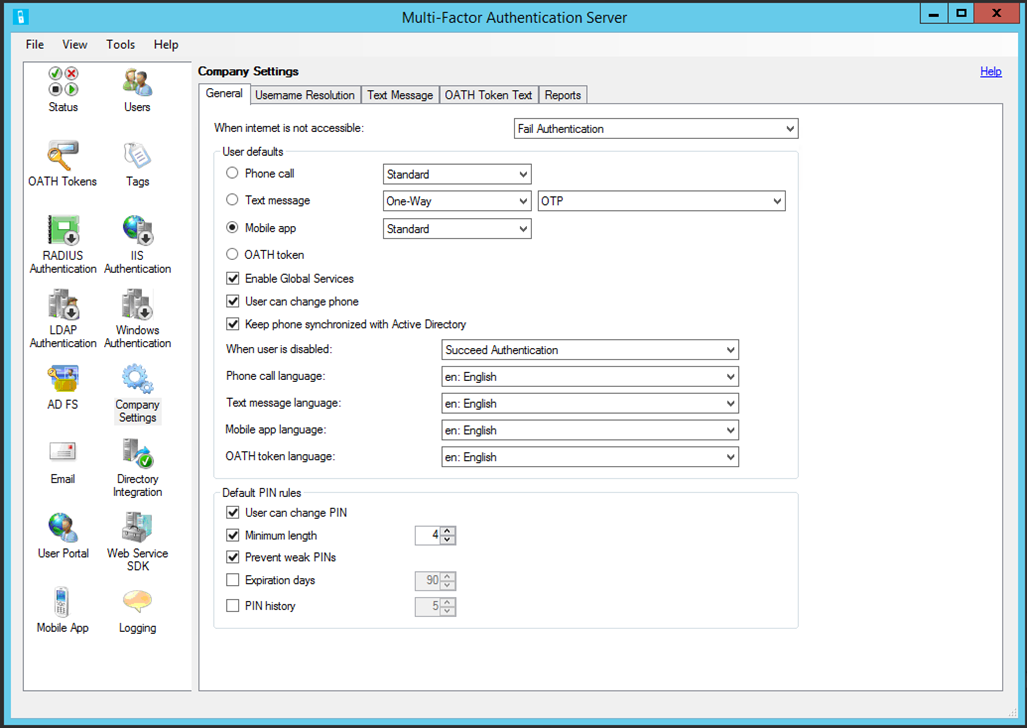

Otevřete MFA Server, vyberte Nastavení společnosti:

| Server pro vícefaktorové ověřování | Vícefaktorové ověřování Microsoft Entra |

|---|---|

| Obecné záložka | |

| oddíl Výchozí nastavení uživatele | |

| Telefonní hovor (Standard) | Není potřeba žádná akce. |

| Textová zpráva (OTP)* | Není potřeba žádná akce. |

| Mobilní aplikace (Standard) | Není potřeba žádná akce. |

| Telefonní hovor (PIN)* | Zapněte hlasové jednorázové heslo |

| Textová zpráva (OTP + PIN)** | Není potřeba žádná akce. |

| Mobilní aplikace (PIN)* | Povolit porovnávání čísel |

| Telefonní hovor, textová zpráva, mobilní aplikace/ jazyk tokenu OATH | Nastavení jazyka se automaticky použije u uživatele na základě nastavení národního prostředí v prohlížeči. |

| sekce Výchozí pravidla PIN kódu | Nelze použít; zobrazení aktualizovaných metod na předchozím snímku obrazovky |

| záložka rozlišení uživatelského jména | Nelze použít; pro vícefaktorové ověřování Microsoft Entra se nevyžaduje odvozování uživatelského jména. |

| karta Textová zpráva | Nelze použít; Vícefaktorové ověřování Microsoftu používá výchozí zprávu pro textové zprávy. |

| Karta Token OATH | Nelze použít; Vícefaktorové ověřování Microsoft Entra používá výchozí zprávu pro tokeny OATH. |

| Zprávy | reporty aktivit metod ověřování Microsoft Entra |

*Pokud se pin kód používá k zajištění funkce kontroly přítomnosti, je k dispozici výše uvedený funkční ekvivalent. PIN kódy, které nejsou kryptograficky svázané se zařízením, nechrání dostatečně před scénáři, kdy došlo k ohrožení zabezpečení zařízení. Pokud chcete chránit před těmito scénáři, včetně útoků prohození SIM, přesuňte uživatele na bezpečnější metody podle metod ověřování Společnosti Microsoft osvědčených postupů.

**Výchozí prostředí MFA textu v vícefaktorovém ověřování Microsoft Entra odesílá uživatelům kód, který musí v rámci ověřování zadat do přihlašovacího okna. Požadavek na obousměrné zpracování kódu poskytuje funkci dokladu o přítomnosti.

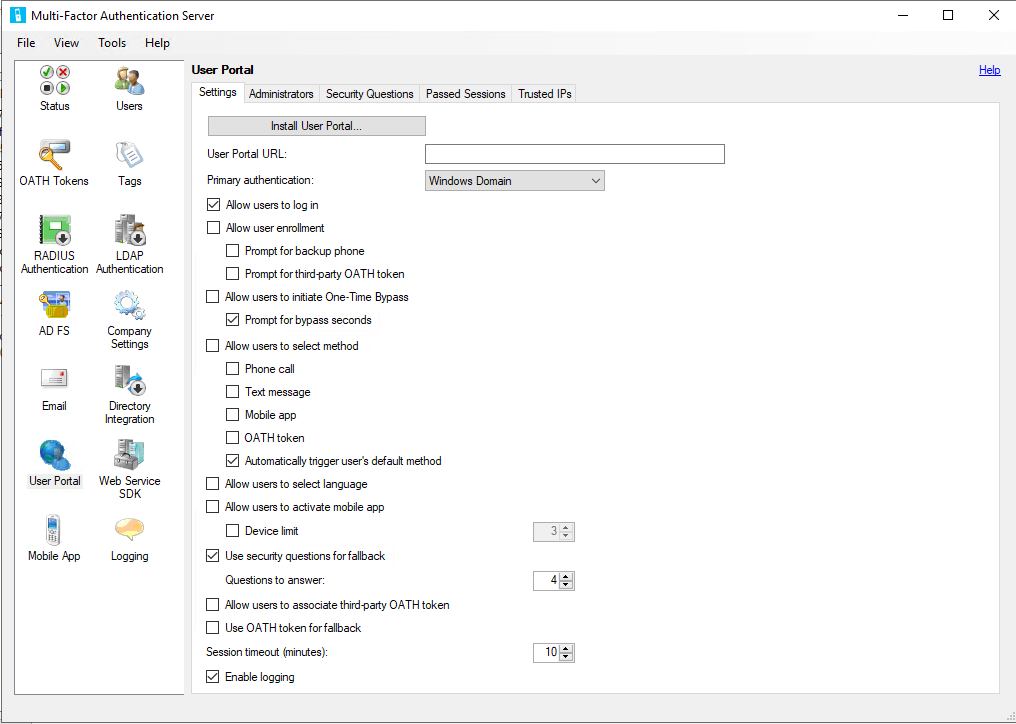

Uživatelský portál

Otevřete server MFA, vyberte User Portal:

| Server vícefaktorové autentizace | Vícefaktorové ověřování Microsoft Entra |

|---|---|

| Karta nastavení | |

| URL uživatelského portálu | aka.ms/mfasetup |

| Povolit registraci uživatelů | Viz kombinovaná registrace bezpečnostních informací |

| - Výzva k zadání záložního telefonu | Viz nastavení služby MFA |

| – Výzva k zadání tokenu OATH třetí strany | Viz nastavení služby MFA |

| Povolit uživatelům spustit One-Time bypass | Podívejte se na funkce Microsoft Entra ID TAP |

| Povolit uživatelům výběr metody | Viz nastavení služby MFA |

| -Telefonní hovor | Viz dokumentace k telefonnímu hovoru |

| - Textová zpráva | Viz nastavení služby MFA |

| – Mobilní aplikace | Viz nastavení služby MFA |

| – OATH token | Viz dokumentaci k tokenu OATH |

| Povolit uživatelům výběr jazyka | Nastavení jazyka se automaticky použije u uživatele na základě nastavení národního prostředí v prohlížeči. |

| Povolit uživatelům aktivovat mobilní aplikaci | Viz nastavení služby MFA |

| – Limit počtu zařízení | Microsoft Entra ID omezuje uživatele na pět kumulativních zařízení (instance mobilních aplikací + hardwarový token OATH + softwarový token OATH) na uživatele. |

| Použijte bezpečnostní otázky jako záchranný mechanismus. | Microsoft Entra ID umožňuje uživatelům zvolit záložní metodu v době ověřování, pokud zvolená metoda ověřování selže. |

| - Otázky k zodpovězení | Bezpečnostní otázky v Microsoft Entra ID lze použít pouze pro SSPR. Další podrobnosti o vlastních bezpečnostních otázek společnosti Microsoft Entra |

| Povolit uživatelům přidružit token OATH třetí strany | Viz dokumentaci k tokenu OATH |

| Použijte token OATH pro záložní řešení | Viz dokumentaci k tokenu OATH |

| Časový limit relace | |

| Karta Bezpečnostní otázky | Bezpečnostní otázky na MFA Serveru se použily k získání přístupu k portálu User Portal. Vícefaktorové ověřování Microsoft Entra podporuje pouze bezpečnostní otázky týkající se samoobslužného resetování hesla. Podívejte se na dokumentaci bezpečnostních otázek. |

| karta Dokončené relace | Všechny toky registrace metod ověřování se spravují pomocí ID Microsoft Entra a nevyžadují konfiguraci. |

| Důvěryhodné IP | Důvěryhodné IP adresy Microsoft Entra ID |

Všechny metody MFA dostupné na MFA Serveru musí být povoleny ve vícefaktorovém ověřování Microsoft Entra pomocí nastavení služby MFA. Uživatelé nemůžou vyzkoušet nově migrované metody MFA, pokud nejsou povolené.

Ověřovací služby

Vícefaktorový ověřovací server Microsoft Entra může poskytovat funkce vícefaktorového ověřování pro řešení třetích stran, která používají protokol RADIUS nebo LDAP, a to tak, že funguje jako proxy ověřování. Chcete-li zjistit závislosti protokolu RADIUS nebo LDAP, vyberte v MFA Serveru možnosti ověřování protokolu RADIUS a ověřování LDAP. U každé z těchto závislostí určete, jestli tyto třetí strany podporují moderní ověřování. Pokud ano, zvažte federaci přímo s ID Microsoft Entra.

Pro nasazení protokolu RADIUS, která nejde upgradovat, budete muset nasadit server NPS a nainstalovat rozšíření NPS s vícefaktorovým ověřováním Microsoft Entra.

Pro nasazení LDAP, která nelze upgradovat nebo přesunout do protokolu RADIUS, zjistěte, jestli je možné použít službu Microsoft Entra Domain Services. Ve většině případů se protokol LDAP nasadil tak, aby podporoval změny hesla v řádku pro koncové uživatele. Po migraci můžou koncoví uživatelé spravovat svá hesla pomocí samoobslužného resetování hesla vMicrosoft Entra ID .

Pokud jste ve službě AD FS 2.0 povolili poskytovatele ověřování serveru MFA u všech vztahů důvěryhodnosti předávající strany s výjimkou vztahu důvěryhodnosti předávající strany Office 365, budete muset upgradovat na AD FS 3.0 nebo tyto předávající strany federovat přímo na ID Microsoft Entra, pokud podporují moderní metody ověřování. Určete nejlepší plán akce pro každou závislost.

Zálohování datového souboru Serveru vícefaktorového ověřování Microsoft Entra

Vytvořte zálohu datového souboru MFA Serveru umístěného v %programfiles%\Multi-Factor Authentication Server\Data\PhoneFactor.pfdata (výchozí umístění) na primárním serveru MFA. Pokud potřebujete vrátit zpět, ujistěte se, že máte kopii instalačního programu pro aktuálně nainstalovanou verzi. Pokud už kopii nemáte, obraťte se na služby zákaznické podpory.

V závislosti na aktivitě uživatele se datový soubor může rychle stát zastaralým. Všechny změny provedené v MFA Serveru nebo jakékoli změny koncového uživatele provedené prostřednictvím portálu po zachytávání zálohy se nezachytí. Pokud se vrátíte zpět, žádné změny provedené po tomto bodu se neobnoví.

Instalace aktualizace MFA Serveru

Spusťte nový instalační program na primárním serveru MFA. Před upgradem serveru ho odeberte z vyrovnávání zatížení nebo sdílení provozu s jinými servery MFA. Před spuštěním instalačního programu nemusíte odinstalovat aktuální MFA Server. Instalační program provede místní upgrade pomocí aktuální instalační cesty (například C:\Program Files\Multi-Factor Authentication Server). Pokud se zobrazí výzva k instalaci balíčku aktualizace Microsoft Visual C++ 2015 Redistributable, přijměte tuto výzvu. Nainstalují se verze balíčku x86 i x64. Není nutné instalovat aktualizace uživatelského portálu, webové sady SDK nebo adaptéru SLUŽBY AD FS.

Poznámka

Po spuštění instalačního programu na primárním serveru mohou sekundární servery začít zapisovat do protokolu neošetřené položky SB. Důvodem jsou změny schématu provedené na primárním serveru, které sekundární servery nerozpoznají. Tyto chyby se očekávají. V prostředích s 10 000 uživateli nebo více se může výrazně zvýšit množství položek protokolu. Pokud chcete tento problém zmírnit, můžete zvětšit velikost souboru protokolů MFA Serveru nebo upgradovat sekundární servery.

Konfigurace nástroje MFA Server Migration Utility

Po instalaci aktualizace MFA Serveru otevřete příkazový řádek PowerShellu se zvýšenými oprávněními: najeďte myší na ikonu PowerShellu, vyberte pravým tlačítkem a vyberte Spustit jako správce. Spusťte příkaz .\Configure-MultiFactorAuthMigrationUtility.ps1 skript nalezený v instalačním adresáři MFA Serveru (C:\Program Files\Multi-Factor Authentication Server ve výchozím nastavení).

Tento skript vyžaduje, abyste zadali přihlašovací údaje pro správce aplikace ve vašem tenantovi Microsoft Entra. Vytvoří novou aplikaci MFA Server Migration Utility v rámci Microsoft Entra ID, která se používá k zápisu metod ověřování uživatelů do každého objektu uživatele Microsoft Entra.

Pro zákazníky cloudu pro státní správu, kteří chtějí provádět migrace, nahraďte položky ".com" ve skriptu textem ".us". Tento skript zapíše položky registru HKLM:\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\ StsUrl a GraphUrl a dá nástroji pro migraci pokyn, aby používal příslušné koncové body GRAPH.

Budete také potřebovat přístup k následujícím adresám URL:

-

https://graph.microsoft.com/*(nebohttps://graph.microsoft.us/*pro zákazníky cloudu státní správy) -

https://login.microsoftonline.com/*(nebohttps://login.microsoftonline.us/*pro zákazníky cloudu státní správy)

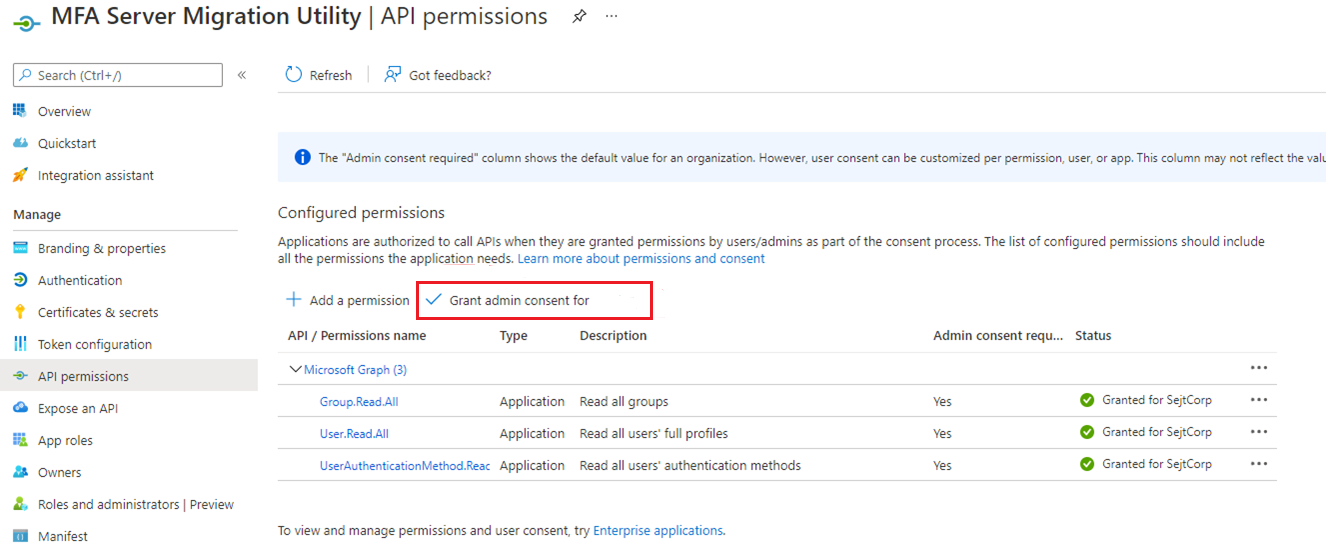

Skript vás vyzve k udělení souhlasu správce s nově vytvořenou aplikací. Přejděte na zadanou adresu URL nebo v Centru pro správu Microsoft Entra vyberte Registrace aplikací, vyhledejte a vyberte aplikaci MFA Server Migration Utility, poté vyberte Oprávnění rozhraní API a udělte příslušná oprávnění.

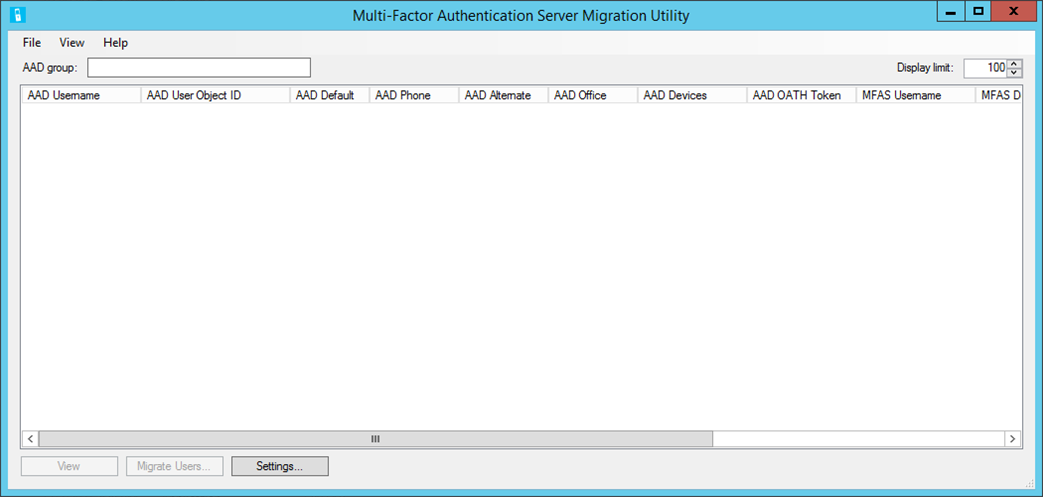

Po dokončení přejděte do složky Multi-Factor Authentication Server a otevřete aplikaci MultiFactorAuthMigrationUtilityUI. Měla by se zobrazit následující obrazovka:

Nástroj Migration Utility jste úspěšně nainstalovali.

Poznámka

Aby nedošlo ke změnám chování během migrace, je-li váš MFA Server přidružen k poskytovateli MFA bez referencí na tenanta, je nutné aktualizovat výchozí nastavení MFA (například vlastní pozdravy) tenanta, ke kterému migrujete, tak aby odpovídalo nastavením ve vašem poskytovateli MFA. Doporučujeme to udělat před migrací všech uživatelů.

Spuštění sekundárního MFA Serveru (volitelné)

Pokud má implementace MFA Serveru velký počet uživatelů nebo zaneprázdněný primární MFA Server, můžete zvážit nasazení vyhrazeného sekundárního MFA Serveru pro spuštění nástroje MFA Server Migration Utility a služby Synchronizace migrace. Po upgradu primárního MFA Serveru upgradujte existující sekundární server nebo nasaďte nový sekundární server. Sekundární server, který zvolíte, by neměl zpracovávat jiný provoz vícefaktorového ověřování.

Skript Configure-MultiFactorAuthMigrationUtility.ps1 by se měl spustit na sekundárním serveru a zaregistrovat certifikát s registrací aplikace MFA Server Migration Utility. Certifikát se používá k ověření v Microsoft Graphu. Spuštění nástrojů pro migraci a synchronizačních služeb na sekundárním MFA Serveru by mělo zlepšit výkon ručních i automatizovaných migrací uživatelů.

Migrace uživatelských dat

Migrace uživatelských dat neodebere ani nezmění žádná data v databázi Multi-Factor Authentication Serveru. Podobně se tento proces nezmění, kde uživatel provádí vícefaktorové ověřování. Tento proces představuje jednosměrnou kopii dat z místního serveru do odpovídajícího objektu uživatele v Microsoft Entra ID.

Nástroj MFA Server Migration cílí na jednu skupinu Microsoft Entra pro všechny aktivity migrace. Uživatele můžete přidat přímo do této skupiny nebo přidat další skupiny. Během migrace je můžete také přidávat postupně.

Pokud chcete zahájit proces migrace, zadejte název nebo identifikátor GUID skupiny Microsoft Entra, kterou chcete migrovat. Po dokončení stiskněte klávesu Tab nebo vyberte mimo okno a začněte hledat příslušnou skupinu. Všichni uživatelé ve skupině jsou zobrazeni. Dokončení velké skupiny může trvat několik minut.

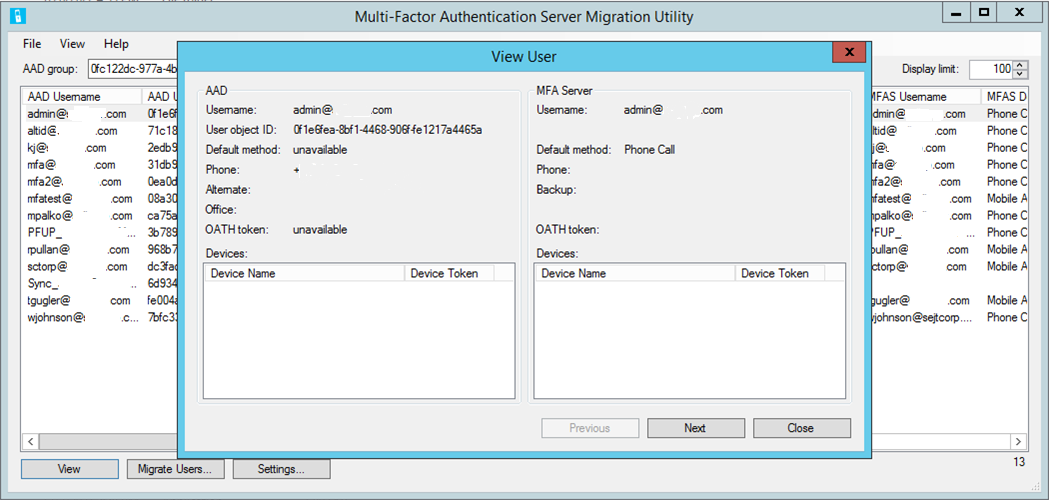

Pokud chcete zobrazit data atributů pro uživatele, zvýrazněte ho a vyberte Zobrazit:

V tomto okně se zobrazí atributy pro vybraného uživatele v Microsoft Entra ID i na místním serveru MFA. Toto okno můžete použít k zobrazení toho, jak se data po migraci zapisovala uživateli.

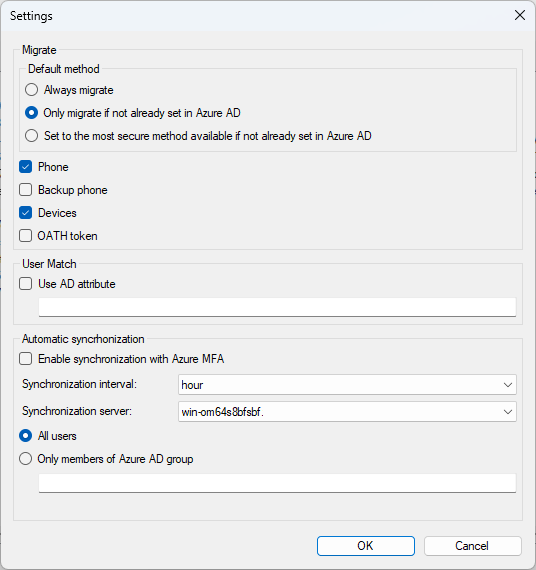

Možnost nastavení Nastavení umožňuje změnit nastavení procesu migrace:

Migrace – existují tři možnosti migrace výchozí metody ověřování uživatele:

- Vždy migrujte

- Migrujte pouze v případě, že ještě není nastavena v Microsoft Entra ID.

- Nastavte na nejbezpečnější dostupnou metodu, pokud ještě není nastavená v ID Microsoft Entra.

Tyto možnosti poskytují flexibilitu při migraci výchozí metody. Kromě toho se během migrace kontroluje politika ověřovacích metod. Pokud zásady nepovolují migrovanou výchozí metodu, nastaví se místo toho na nejbezpečnější dostupnou metodu.

Shoda uživatele – Umožňuje zadat jiný místní atribut Active Directory pro porovnávání hlavního názvu uživatele (UPN) Microsoft Entra namísto výchozí shody s hodnotou userPrincipalName:

- Nástroj pro migraci se pokusí přímé spárování s hlavním názvem uživatele (UPN) před použitím lokálního atributu služby Active Directory.

- Pokud se nenajde žádná shoda, zavolá rozhraní API systému Windows k nalezení hlavního uživatelského jména Microsoft Entra a získání identifikátoru SID, který pak použije k vyhledání uživatele v seznamu uživatelů MFA Serveru.

- Pokud rozhraní API systému Windows nenajde uživatele nebo identifikátor SID není na serveru MFA nalezen, použije nakonfigurovaný atribut Active Directory k vyhledání uživatele v místní službě Active Directory a následné použití identifikátoru SID k vyhledání seznamu uživatelů MFA Serveru.

Automatická synchronizace – spustí službu na pozadí, která průběžně monitoruje všechny změny metody ověřování uživatelů na místním MFA Serveru a zapisuje je do Microsoft Entra ID v zadaném časovém intervalu definovaném.

Synchronizační server – Umožňuje službě Synchronizace migrace serveru MFA běžet na sekundárním MFA Serveru, nikoli pouze na primárním serveru. Pokud chcete nakonfigurovat službu Synchronizace migrace tak, aby běžela na sekundárním serveru, musí být na serveru spuštěn skript

Configure-MultiFactorAuthMigrationUtility.ps1, aby se certifikát zaregistroval s registrací aplikace MFA Server Migration Utility. Certifikát se používá k ověření v Microsoft Graphu.

Proces migrace může být automatický nebo ruční.

Postup ručního procesu:

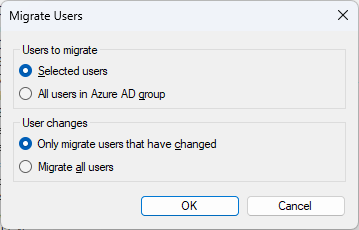

Pokud chcete zahájit proces migrace pro uživatele nebo výběr více uživatelů, stiskněte a podržte klávesu Ctrl a vyberte každého uživatele, kterého chcete migrovat.

Po výběru požadovaných uživatelů vyberte Migrovat uživatele>Vybraní uživatelé>OK.

Pokud chcete migrovat všechny uživatele ve skupině, vyberte Migrovat uživatele>Všichni uživatelé ve skupině Microsoft Entra>OK.

Uživatele můžete migrovat i v případě, že se nezmění. Ve výchozím nastavení je nástroj nastaven na Migrovat pouze uživatele, kteří provedli změny. Vyberte Migrovat všechny uživatele pro opětovné přemigrování dříve migrovaných uživatelů, kteří zůstali nezměnění. Migrace beze změn uživatelů může být užitečná při testování, pokud správce potřebuje resetovat nastavení vícefaktorového ověřování Microsoft Entra uživatele a chce je znovu migrovat.

U automatického procesu vyberte automatickou synchronizaci v Nastavenía pak vyberte, jestli chcete, aby se synchronizovali všichni uživatelé, nebo jenom členové dané skupiny Microsoft Entra.

Následující tabulka uvádí logiku synchronizace pro různé metody.

| Metoda | Logika |

|---|---|

| Telefon | Pokud neexistuje žádné rozšíření, aktualizujte telefon MFA. Pokud nějaké rozšíření existuje, aktualizujte telefon Office. Výjimka: Pokud je výchozí metoda textová zpráva, zahoďte rozšíření a aktualizujte telefon MFA. |

| Záložní telefon | Pokud neexistuje žádné rozšíření, aktualizujte alternativní telefon. Pokud nějaké rozšíření existuje, aktualizujte telefon Office. Výjimka: Pokud mají telefon i záložní telefon rozšíření, přeskočte záložní telefon. |

| mobilní aplikace | Maximálně pět zařízení se migruje, nebo se migrace omezuje na čtyři, pokud má uživatel také hardwarový token OATH. Pokud existuje více zařízení se stejným názvem, migrujte jenom nejnovější zařízení. Zařízení jsou seřazená od nejnovějších po nejstarší. Pokud už zařízení existují v Microsoft Entra ID, porovnejte s tajným klíčem tokenu OATH a aktualizujte. - Pokud není shoda u tajného klíče tokenu OATH, zkontrolujte shodu s tokenem zařízení. -- Pokud se najde, vytvořte softwarový token OATH pro zařízení MFA Serveru, aby metoda tokenu OATH fungovala. Oznámení stále fungují pomocí stávajícího vícefaktorového ověřovacího zařízení Microsoft Entra. - Pokud ho nenajdete, vytvořte nové zařízení. Pokud přidání nového zařízení překročí limit pěti zařízení, toto nové zařízení se přeskočí. |

| tokenu OATH |

Pokud už zařízení existují v Microsoft Entra ID, spárujte s tajným klíčem tokenu OATH a aktualizujte jej. – Pokud se nenajde, přidejte nové hardwarové zařízení tokenu OATH. Pokud přidání nového zařízení překročí limit pěti zařízení, token OATH se přeskočí. |

Metody vícefaktorového ověřování se aktualizují na základě toho, co bylo migrováno, a je nastavena výchozí metoda. MFA Server sleduje časové razítko poslední migrace a migruje uživatele znovu, pouze pokud se změní nastavení vícefaktorového ověřování uživatele nebo správce změní, co se má migrovat v dialogovém okně Nastavení.

Během testování doporučujeme nejprve provést ruční migraci a otestovat, abyste zajistili, že se daný počet uživatelů chová podle očekávání. Po úspěšném testování zapněte automatickou synchronizaci pro skupinu Microsoft Entra, kterou chcete migrovat. Při přidávání uživatelů do této skupiny se jejich informace automaticky synchronizují s ID Microsoft Entra. Nástroj MFA Server Migration Utility cílí na jednu skupinu Microsoft Entra, ale tato skupina může zahrnovat uživatele i vnořené skupiny uživatelů.

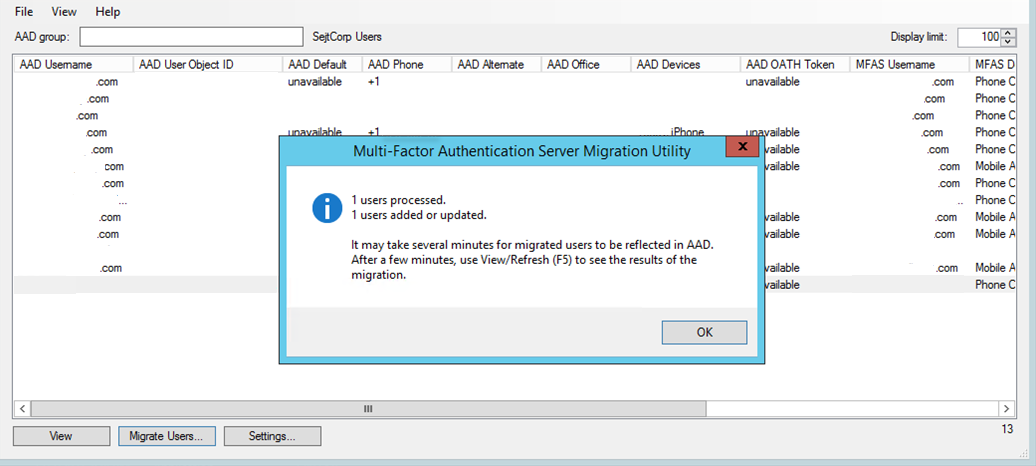

Po dokončení vás potvrzení informuje o dokončených úkolech:

Jak je uvedeno v potvrzovací zprávě, může trvat několik minut, než se migrovaná data zobrazí na uživatelských objektech v rámci Microsoft Entra ID. Uživatelé si můžou zobrazit migrované metody tak, že přejdou na aka.ms/mfasetup.

Spropitné

Pokud nepotřebujete zobrazit metody Microsoft Entra MFA, můžete zkrátit dobu potřebnou k zobrazení skupin. Výběrem možnosti Zobrazit>metody Azure AD MFA přepnout zobrazení sloupců pro výchozíAAD, telefonníAAD, alternativníAAD, officeAAD, zařízení AADa tokenu AAD OATH . Když jsou sloupce skryté, některá volání rozhraní Microsoft Graph API se přeskočí, což výrazně zlepšuje dobu načítání uživatelů.

Zobrazení podrobností o migraci

Protokoly auditu nebo Log Analytics můžete použít k zobrazení podrobností serveru MFA pro migraci uživatelů na vícefaktorové ověřování Microsoft Entra.

Použití protokolů auditu

Pokud chcete získat přístup k protokolům auditu v administračním centru Microsoft Entra a zobrazit podrobnosti o migracích uživatelů z MFA serveru na vícefaktorové ověřování Microsoft Entra, postupujte takto:

Přihlaste se do centra pro správu

Microsoft Entra alespoň jakosprávce ověřování. Přejděte na Identity>Monitorování & stavu>Záznamy auditu. K filtrování protokolů zvolte Přidat filtry.

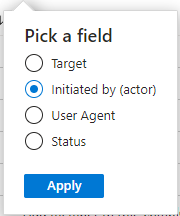

Vyberte iniciované (actor) a vyberte Použít.

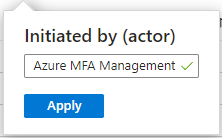

Zadejte Microsoft Entra multifactor authentication Management a vyberte Použít.

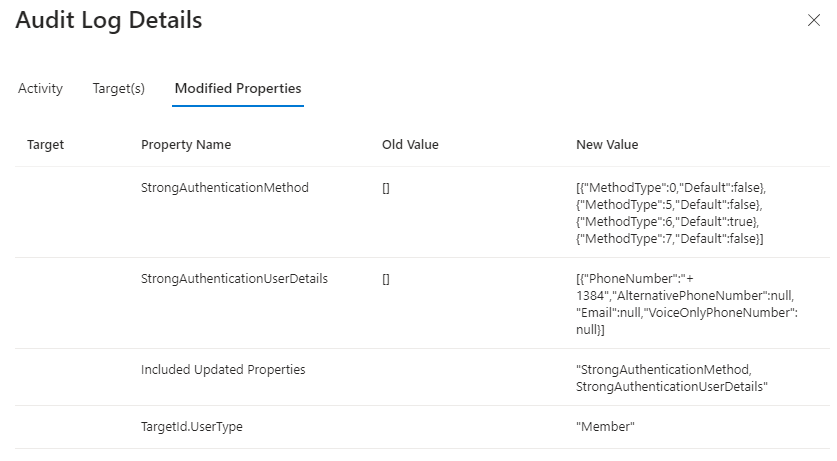

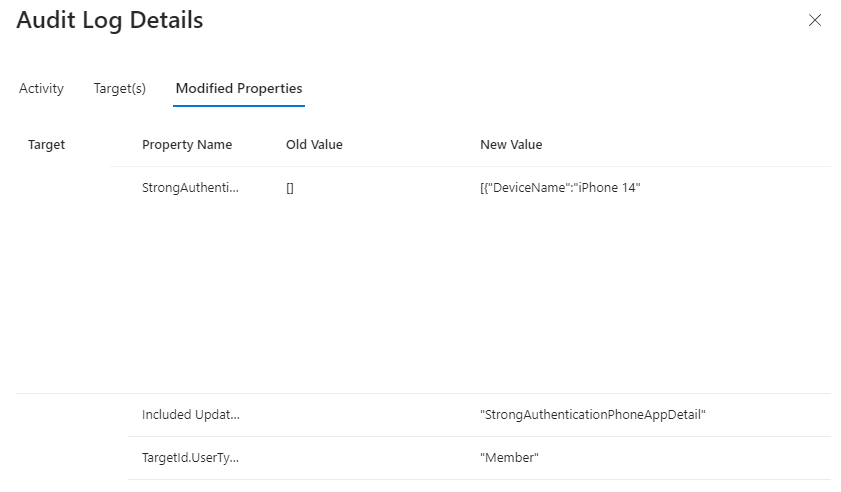

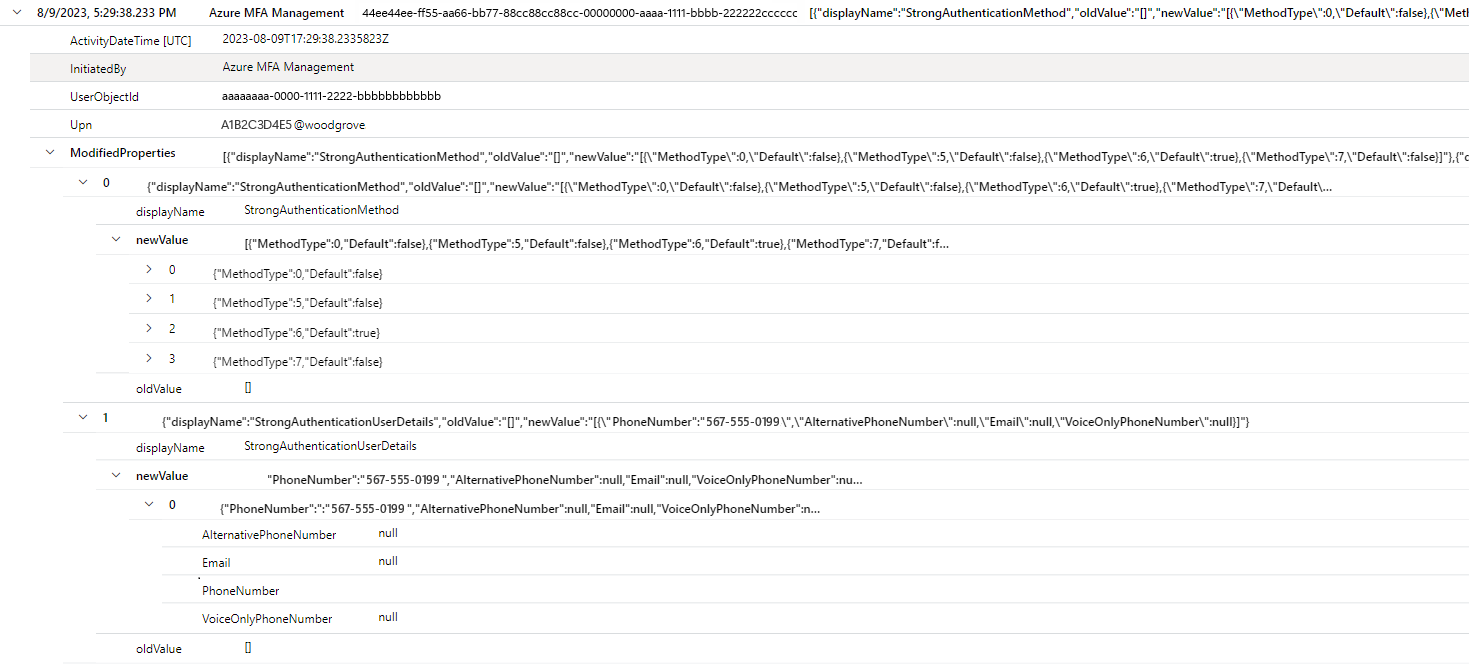

Tento filtr zobrazuje pouze protokoly nástroje MFA Server Migration Utility. Pokud chcete zobrazit podrobnosti o migraci uživatelů, vyberte řádek a pak zvolte kartu Změněné vlastnosti. Tato karta zobrazuje změny registrovaných metod vícefaktorového ověřování a telefonních čísel.

Následující tabulka uvádí metodu ověřování pro každý kód.

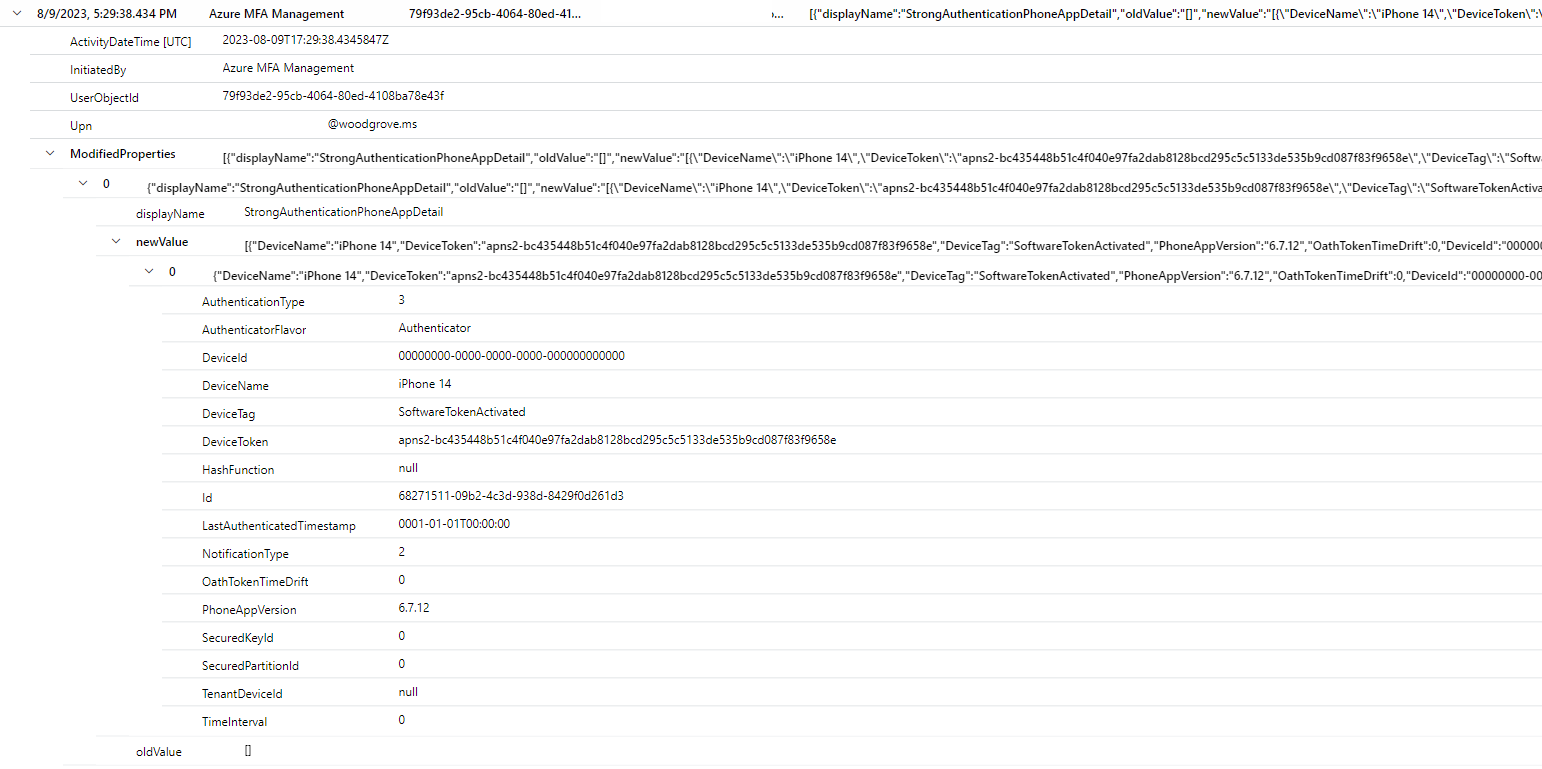

Kód Metoda 0 Hlasová mobilní zařízení 2 Hlasová kancelář 3 Hlasová alternativa mobilního zařízení 5 SMS 6 Push oznámení Microsoft Authenticatoru 7 Jednorázové heslo (OTP) hardwarového nebo softwarového tokenu Pokud byla migrována nějaká uživatelská zařízení, existuje samostatná položka protokolu.

Použití Log Analytics

Podrobnosti o migracích uživatelů z MFA Serveru na vícefaktorové ověřování Microsoft Entra lze také vyhledávat pomocí Log Analytics.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

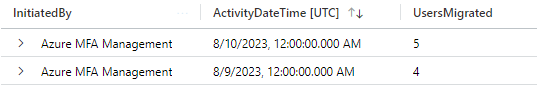

Tento snímek obrazovky ukazuje změny migrace uživatelů:

Tento snímek obrazovky ukazuje změny migrace zařízení:

Log Analytics se dá použít také ke shrnutí aktivity migrace uživatelů.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Ověření a testování

Po úspěšné migraci uživatelských dat můžete ověřit prostředí koncového uživatele pomocí funkce „Staged Rollout“ před provedením globální změny tenanta. Následující proces umožňuje cílit na konkrétní uživatelské skupiny Microsoft Entra pro postupné nasazení vícefaktorového ověřování (MFA). Postupné uvedení informuje Microsoft Entra ID, aby prováděla vícefaktorové ověřování prostřednictvím Microsoft Entra pro uživatele v cílových skupinách, namísto jejich odesílání k provádění vícefaktorového ověřování na místě. Můžete to ověřit a otestovat – doporučujeme použít Centrum pro správu Microsoft Entra, ale pokud chcete, můžete také použít Microsoft Graph.

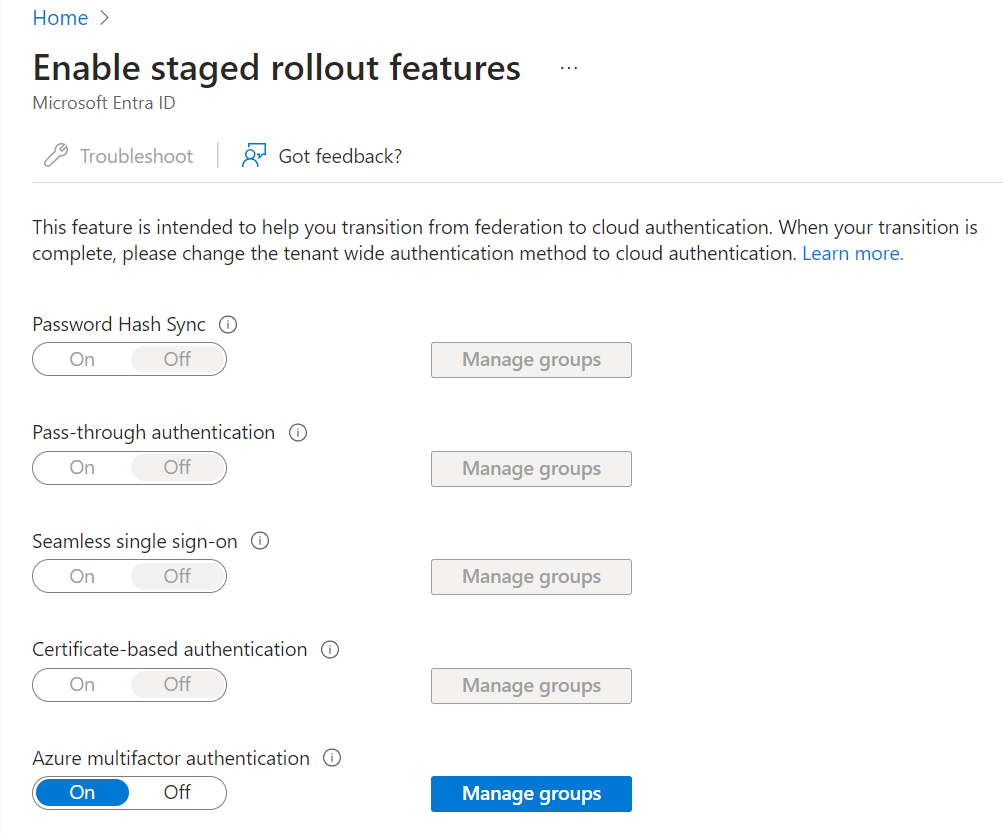

Povolení postupného uvedení

Otevřete následující adresu URL: Povolit funkce postupného zavádění – Microsoft Azure.

Změňte vícefaktorové ověřování Azure na Na, a poté vyberte Spravovat skupiny.

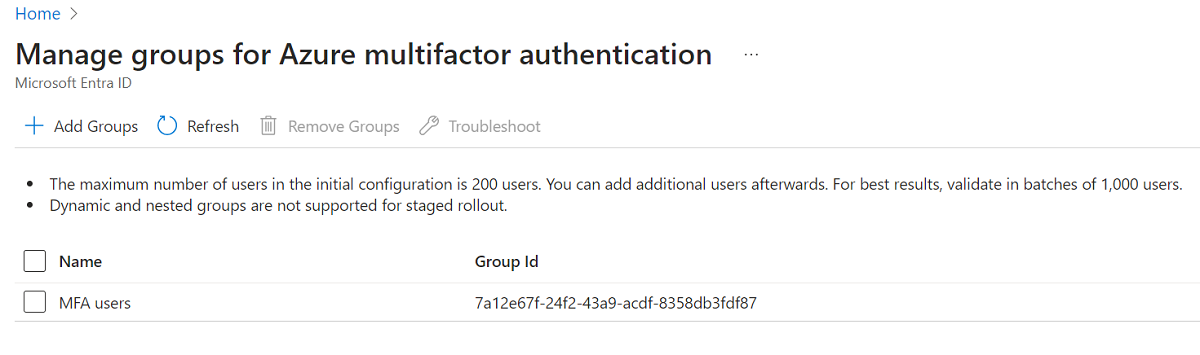

Vyberte Přidat skupiny a přidejte skupiny obsahující uživatele, které chcete povolit pro vícefaktorové ověřování Microsoft Entra. Vybrané skupiny se zobrazí v zobrazeném seznamu.

Poznámka

V tomto seznamu se zobrazí také všechny skupiny, které cílíte pomocí následující metody Microsoft Graphu.

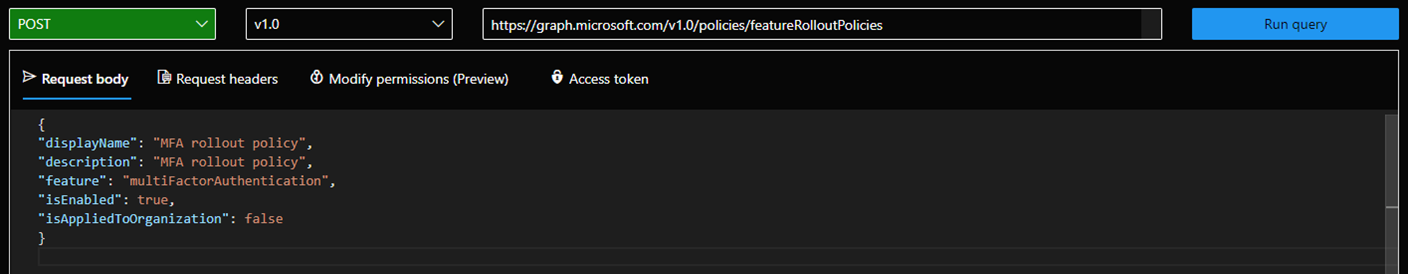

Povolení postupného uvedení pomocí Microsoft Graphu

Vytvořte featureRolloutPolicy

Přejděte na aka.ms/ge a přihlaste se k Graph Exploreru pomocí účtu správce hybridní identity v tenantovi, který chcete nastavit pro postupné nasazení.

Ujistěte se, že je vybraná možnost POST, která cílí na následující koncový bod:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesText vaší žádosti by měl obsahovat následující (změňte zásady zavedení MFA na název a popis vaší organizace):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

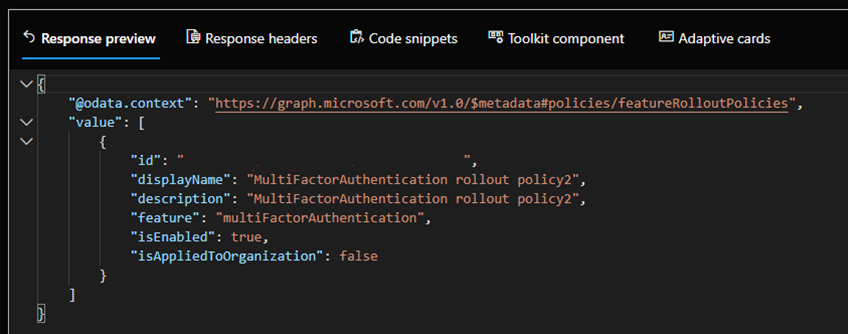

Proveďte GET se stejným koncovým bodem aplikace a zaznamenejte hodnotu ID (přeškrtnuté na následujícím obrázku):

Cílení na skupiny Microsoft Entra, které obsahují uživatele, které chcete testovat

Vytvořte požadavek POST s následujícím koncovým bodem (nahraďte {ID zásady} hodnotou id , kterou jste zkopírovali z kroku 1d):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refText požadavku by měl obsahovat následující (nahraďte {ID skupiny} ID objektu skupiny, na kterou chcete zaměřit postupné zavádění):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Opakujte kroky a a b pro všechny ostatní skupiny, na které chcete cílit s fázovaným uvedením.

Aktuální zásady můžete zobrazit na místě provedením příkazu GET na následující adrese URL:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToPředchozí proces používá prostředek featureRolloutPolicy. Veřejná dokumentace se ještě neaktualizovala pomocí nové funkce multifactorAuthentication, ale obsahuje podrobné informace o interakci s rozhraním API.

Ověřte, že zkušenost koncového uživatele s vícefaktorovým ověřováním je uspokojivá. Tady je několik věcí, které je potřeba zkontrolovat:

- Vidí uživatelé své metody v aka.ms/mfasetup?

- Přijímají uživatelé telefonní hovory nebo textové zprávy?

- Podařilo se jim úspěšně ověřit pomocí výše uvedených metod?

- Dostanou uživatelé oznámení Authenticatoru úspěšně? Můžou tato oznámení schválit? Je ověřování úspěšné?

- Jsou uživatelé schopni úspěšně ověřit pomocí hardwarových tokenů OATH?

Vzdělávání uživatelů

Ujistěte se, že uživatelé vědí, co mají očekávat, když se přesunou na vícefaktorové ověřování Microsoftu, včetně nových toků ověřování. Uživatelům můžete také dát pokyn, aby po dokončení migrace používali portál kombinované registrace Microsoft Entra ID (aka.ms/mfasetup) ke správě metod ověřování místo portálu User Portal. Všechny změny metod ověřování v ID Microsoft Entra se nebudou šířit zpět do vašeho místního prostředí. V situaci, kdy jste museli vrátit zpět na MFA Server, nebudou všechny změny provedené v ID Microsoft Entra dostupné na portálu User Portal MFA Serveru.

Pokud používáte řešení třetích stran, která jsou závislá na vícefaktorovém ověřovacím serveru Microsoft Entra pro ověřování (viz Ověřovací služby), budete chtít, aby uživatelé na portálu User Portal mohli dál provádět změny svých metod vícefaktorového ověřování. Tyto změny se automaticky synchronizují s ID Microsoft Entra. Po migraci těchto řešení třetích stran můžete uživatele přesunout na kombinovanou registrační stránku Microsoft Entra ID.

Dokončení migrace uživatelů

Opakujte kroky migrace, které najdete v části Migrace uživatelských dat a Ověření a testování, dokud nebudou migrována všechna uživatelská data.

Migrace závislostí MFA Serveru

Pomocí datových bodů, které jste shromáždili v ověřovacích službách, začněte provádět různé potřebné migrace. Po dokončení zvažte, jestli uživatelé nespravují své metody ověřování na kombinovaném registračním portálu, a ne na portálu User Portal na serveru MFA.

Aktualizace nastavení federace domény

Po dokončení migrace uživatelů a přesunutí všech ověřovacích služeb mimo MFA Server je čas aktualizovat nastavení federace domény. Po aktualizaci už Microsoft Entra neodesílá žádost O vícefaktorové ověřování na místní federační server.

Pokud chcete nakonfigurovat ID Microsoft Entra tak, aby ignorovalo požadavky MFA na místní federační server, nainstalujte sadu Microsoft Graph PowerShell SDK a nastavte federedIdpMfaBehavior na rejectMfaByFederatedIdp, jak je znázorněno v následujícím příkladu.

Prosba

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Odpověď

Poznámka

Zde zobrazený objekt odpovědi může být zkrácen pro čitelnost.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Uživatelé už nejsou přesměrováni na váš místní federační server pro vícefaktorové ověřování, ať už jsou cílem nástroje Fázované uvedení, nebo ne. Mějte na paměti, že může trvat až 24 hodin, než se projeví.

Poznámka

Aktualizace nastavení federace domény může trvat až 24 hodin.

Volitelné: Zakázání portálu User Portal MFA Serveru

Po dokončení migrace všech uživatelských dat můžou koncoví uživatelé začít používat kombinované registrační stránky Microsoft Entra ID ke správě metod vícefaktorového ověřování. Existuje několik způsobů, jak uživatelům zabránit v používání portálu User Portal na MFA Serveru:

- Přesměrování adresy URL uživatelského portálu MFA Serveru na aka.ms/mfasetup

- Zrušte zaškrtnutí políčka Povolit uživatelům přihlášení na kartě Nastavení v části portálu uživatele serveru MFA, aby se uživatelé nemohli k portálu přihlásit.

Vyřazení MFA Serveru z provozu

Pokud už nepotřebujete vícefaktorový ověřovací server Microsoft Entra, postupujte podle běžných postupů vyřazení serveru. V ID Microsoft Entra není vyžadována žádná zvláštní akce, která indikuje vyřazení MFA Serveru.

Plán návratu

Pokud došlo k problémům s upgradem, postupujte podle těchto kroků a vraťte se zpět:

Odinstalujte MFA Server 8.1.

Před upgradem nahraďte PhoneFactor.pfdata zálohou.

Poznámka

Všechny změny od doby, kdy došlo ke ztrátě zálohy, by ale měly být minimální, pokud bylo zálohování provedeno přímo před upgradem a upgrade bylo neúspěšné.

Spusťte instalační program pro předchozí verzi (například 8.0.x.x).

Nakonfigurujte ID Microsoft Entra tak, aby přijímalo požadavky MFA na místní federační server. Pomocí Graph PowerShellu nastavte federatedIdpMfaBehavior na

enforceMfaByFederatedIdp, jak je znázorněno v následujícím příkladu.žádost

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }Následující objekt odpovědi je zkrácen pro čitelnost.

odpověď

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Nastavte postupné uvedení vícefaktorového ověřování Microsoft Entra na Vypnuto. Uživatelé se znovu přesměrují na místní federační server pro vícefaktorové ověřování.