Správa hardwarových tokenů OATH v Microsoft Entra ID (Preview)

Toto téma popisuje, jak spravovat hardwarové tokeny oath v Microsoft Entra ID, včetně rozhraní Microsoft Graph API, která můžete použít k nahrávání, aktivaci a přiřazování hardwarových tokenů OATH.

Povolení hardwarových tokenů OATH v zásadách metod ověřování

Hardwarové tokeny OATH můžete zobrazit a povolit v zásadách metod ověřování pomocí rozhraní Microsoft Graph API nebo Centra pro správu Microsoft Entra.

Pokud chcete zobrazit stav politiky tokenů OATH hardwaru pomocí rozhraní API:

GET https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathPovolení zásad hardwarových OATH tokenů pomocí API.

PATCH https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathDo textu požadavku přidejte:

{ "state": "enabled" }

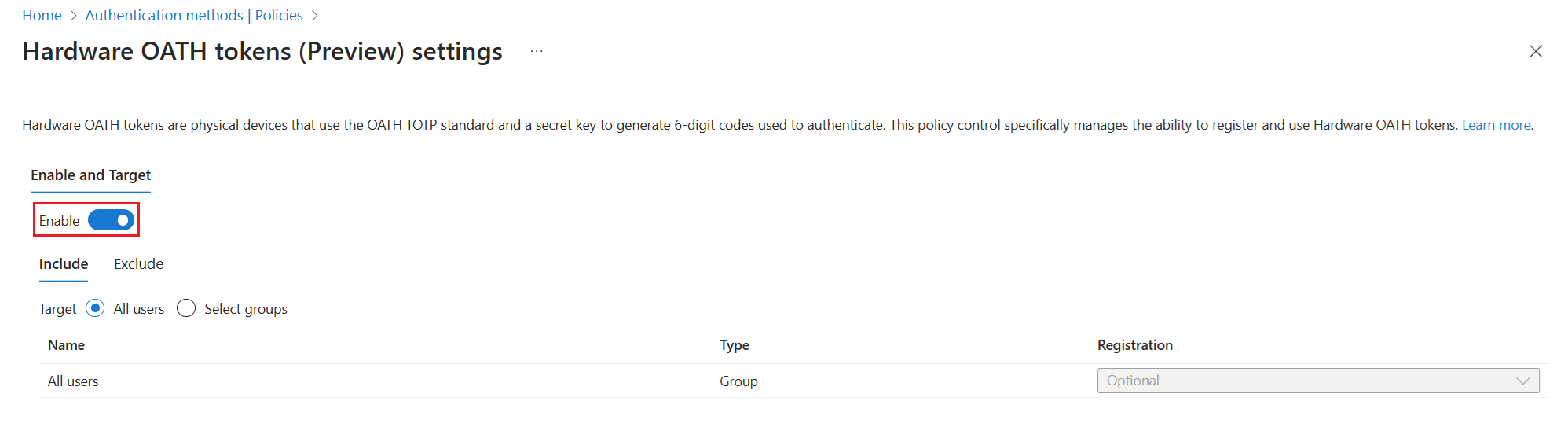

Povolení hardwarových tokenů OATH v Centru pro správu Microsoft Entra:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

Přejděte na Ochrana>Metody ověřování>Hardwarové tokeny OATH (Preview).

Vyberte Povolit, zvolte, které skupiny uživatelů mají být zahrnuty do zásady, a vyberte Uložit.

Doporučujeme, abyste migrovali na zásady metod ověřování pro správu hardwarových tokenů OATH. Pokud povolíte tokeny OATH ve starších zásadách vícefaktorového ověřování, přejděte do zásady v Centru pro správu Microsoft Entra jako správce zásady ověřování: Ochrana>Vícefaktorové ověřování>Další cloudová nastavení vícefaktorového ověřování. Zrušte zaškrtnutí políčka Ověřovací kód z mobilní aplikace nebo hardwarového tokenu.

Scénář: Správce vytvoří, přiřadí a aktivuje hardwarový token OATH

Tento scénář popisuje, jak vytvořit, přiřadit a aktivovat hardwarový token OATH jako správce, včetně potřebných volání rozhraní API a postupu ověření. Další informace o oprávněních potřebných k vyvolání těchto rozhraní API a prohlížení ukázek požadavků a odpovědí najdete v dokumentaci k rozhraní Microsoft Graph API pro operaci Create hardwareOathTokenAuthenticationMethodDevice.

Poznámka:

Šíření zásad může mít až 20minutové zpoždění. Počkejte hodinu, než se zásady aktualizují, než se uživatelé můžou přihlásit pomocí hardwarového tokenu OATH a zobrazit ho v bezpečnostních údajích.

Podívejme se na příklad, ve kterém správce zásad ověřování vytvoří token a přiřadí ho uživateli. Přiřazení můžete povolit bez aktivace.

Tělo požadavku POST v tomto příkladu obsahuje serialNumber z vašeho zařízení a tajný klíč vám byl doručen.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Odpověď obsahuje ID tokenu a ID uživatele, ke kterému je token přiřazen:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": {

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"displayName": "Test User"

}

}

Tady je postup, jak může správce zásad ověřování aktivovat token. Nahraďte ověřovací kód v textu požadavku kódem z hardwarového tokenu OATH.

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods/3dee0e53-f50f-43ef-85c0-b44689f2d66d/activate

{

"verificationCode" : "903809"

}

Pokud chcete ověřit, že je token aktivovaný, přihlaste se jako testovací uživatel k bezpečnostním údajům . Pokud se zobrazí výzva ke schválení žádosti o přihlášení od Microsoft Authenticatoru, vyberte Použít ověřovací kód.

Můžete získat seznam tokenů:

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

Tento příklad vytvoří jeden token:

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

Do textu požadavku přidejte:

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

Odpověď obsahuje ID tokenu.

#### Response

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": null

}

Správci zásad ověřování nebo koncový uživatel můžou zrušit přiřazení tokenu:

DELETE https://graph.microsoft.com/beta/users/66aa66aa-bb77-cc88-dd99-00ee00ee00ee/authentication/hardwareoathmethods/6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0

Tento příklad ukazuje, jak odstranit token s ID tokenu 3dee0e53-f50f-43ef-85c0-b44689f2d66d:

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/3dee0e53-f50f-43ef-85c0-b44689f2d66d

Scénář: Správce vytvoří a přiřadí hardwarový token OATH, který uživatel aktivuje

V tomto scénáři správce zásad ověřování vytvoří a přiřadí token a pak ho uživatel může aktivovat na stránce Bezpečnostní údaje nebo pomocí Microsoft Graph Exploreru. Když token přiřadíte, můžete sdílet kroky pro přihlášení k bezpečnostním údajům a aktivovat jeho token. Můžou zvolit přidání metody přihlašování>hardwarový token. Musí poskytnout sériové číslo hardwarového tokenu, které je obvykle na zadní straně zařízení.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

Odpověď obsahuje hodnotu ID pro každý token. Správce ověřování může token přiřadit uživateli:

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods

{

"device":

{

"id": "6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0"

}

}

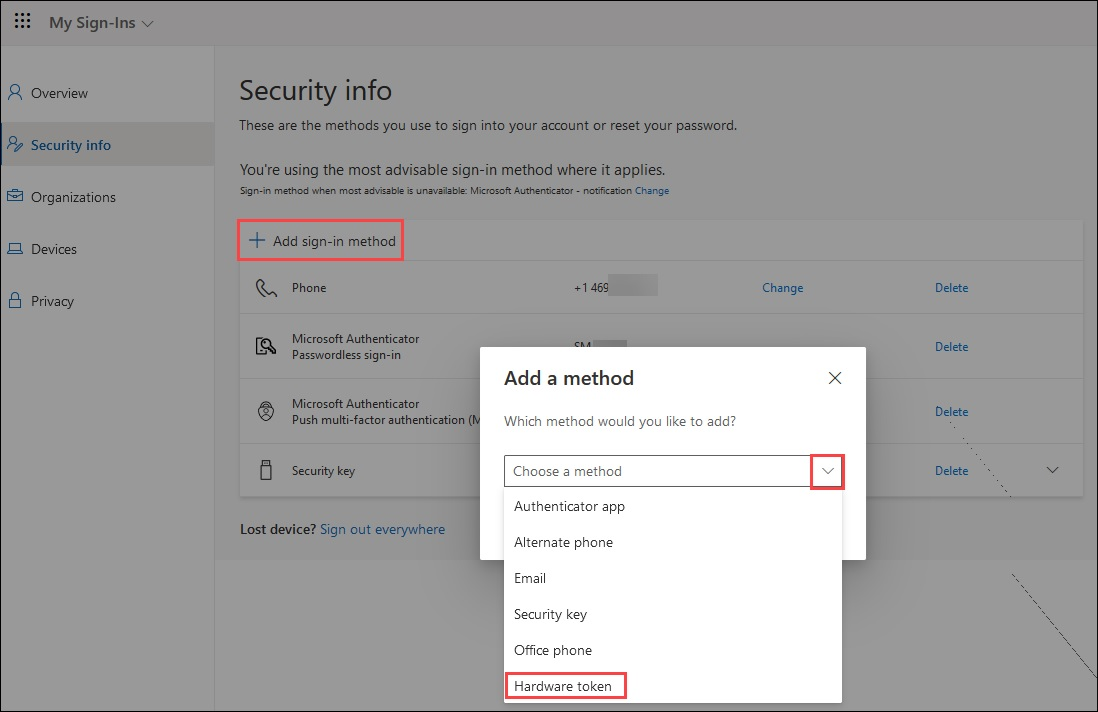

Tady je postup, který uživatel může použít k samoobslužné aktivaci hardwarového tokenu OATH v bezpečnostních údajích:

Přihlaste se k bezpečnostním údajům.

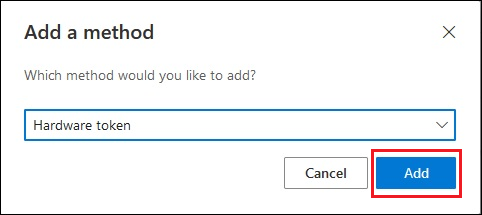

Vyberte Přidat metodu přihlášení a zvolte Hardwarový token.

Po výběru hardwarového tokenuvyberte Přidat.

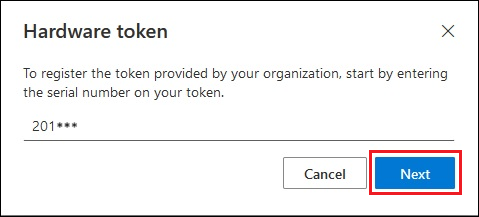

Zkontrolujte zadní stranu zařízení pro sériové číslo, zadejte ho a vyberte Další.

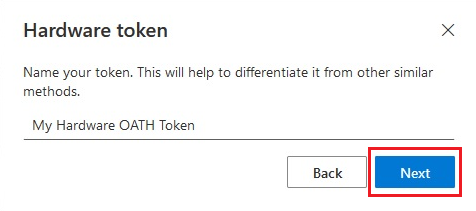

Vytvořte popisný název, který vám pomůže zvolit tuto metodu pro dokončení vícefaktorového ověřování, a vyberte Další.

Zadejte náhodný ověřovací kód, který se zobrazí po klepnutí na tlačítko na zařízení. V případě tokenu, který aktualizuje kód každých 30 sekund, musíte kód zadat a vybrat Další do jedné minuty. Pro token, který se aktualizuje každých 60 sekund, máte dvě minuty.

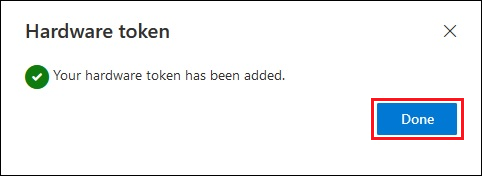

Jakmile se zobrazí úspěšné přidání hardwarového tokenu OATH, vyberte Hotovo.

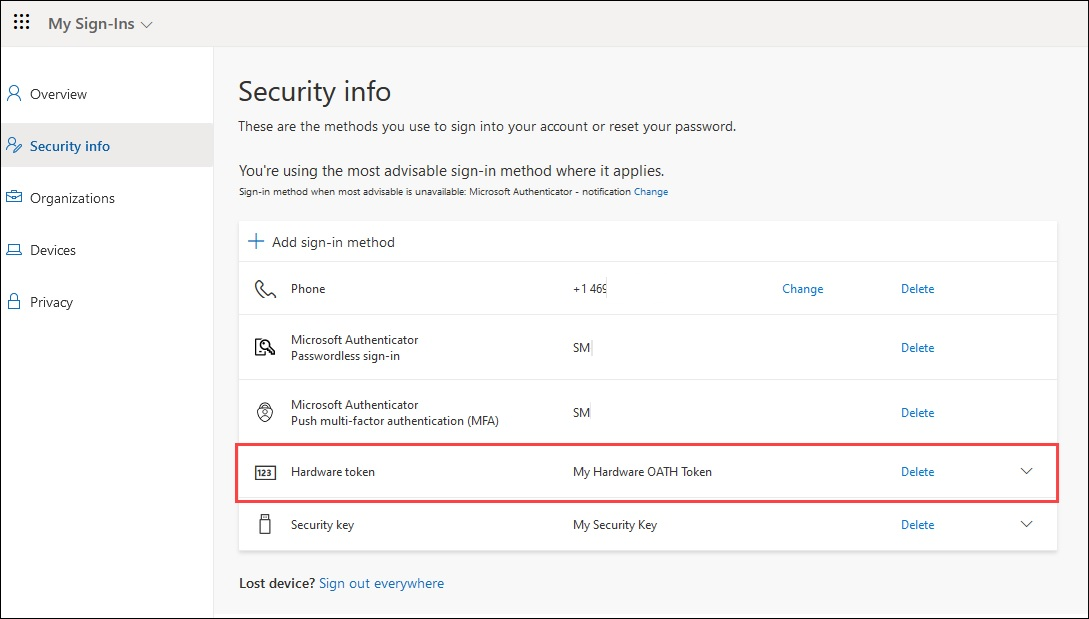

Hardwarový token OATH se zobrazí v seznamu dostupných metod ověřování.

Tady jsou kroky, které uživatelé můžou použít k samoobslužné aktivaci hardwarového tokenu OATH pomocí Graph Exploreru.

Otevřete Microsoft Graph Explorer, přihlaste se a odsouhlaste požadovaná oprávnění.

Ujistěte se, že máte požadovaná oprávnění. Aby uživatel mohl provádět samoobslužné operace rozhraní API, vyžaduje se souhlas správce pro

Directory.Read.All,User.Read.AllaUser.ReadWrite.All.Získejte seznam hardwarových tokenů OATH, které jsou přiřazené k vašemu účtu, ale ještě nejsou aktivované.

GET https://graph.microsoft.com/beta/me/authentication/hardwareOathMethodsZkopírujte ID zařízení tokenu a přidejte ho na konec adresy URL následované /activate. Před změnou kódu je nutné zadat ověřovací kód do textu požadavku a odeslat volání POST.

POST https://graph.microsoft.com/beta/me/authentication/hardwareOathMethods/b65fd538-b75e-4c88-bd08-682c9ce98eca/activateText požadavku:

{ "verificationCode": "988659" }

Scénář: Správce vytvoří více hardwarových tokenů OATH hromadně, které uživatelé přiřazují a aktivují sami

V tomto scénáři vytvoří správce ověřování tokeny bez přiřazení a uživatelé přiřazují a aktivují tokeny. Nové tokeny můžete do klienta nahrát hromadně. Uživatelé se můžou přihlásit k bezpečnostním údajům a aktivovat svůj token. Mohou zvolit Přidat metodu přihlášení>Hardwarový token. Musí poskytnout sériové číslo hardwarového tokenu, které je obvykle na zadní straně zařízení.

Pokud chcete zajistit větší jistotu, že token aktivuje jenom konkrétní uživatel, můžete ho uživateli přiřadit a odeslat mu zařízení za účelem samoobslužné aktivace.

PATCH https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"@context":"#$delta",

"value": [

{

"@contentId": "1",

"serialNumber": "GALT11420108",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

},

{

"@contentId": "2",

"serialNumber": "GALT11420112",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "2234567abcdef2234567abcdef",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

]

}

Řešení potíží s hardwarovým tokenem OATH

Tato část se zabývá běžnými

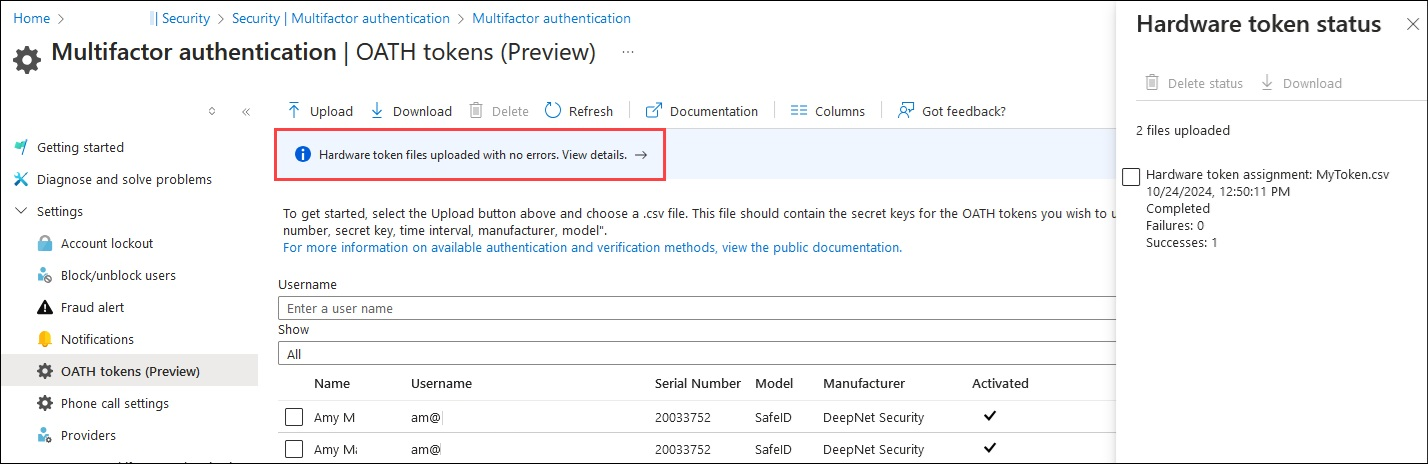

Uživatel má dva tokeny se stejným sériovým číslem.

Uživatel může mít dvě instance stejného hardwarového tokenu OATH zaregistrovaného jako metody ověřování. K tomu dochází v případě, že se starší token neodebere z tokenů OATH (Preview) v Centru pro správu Microsoft Entra po jeho nahrání pomocí Microsoft Graphu.

V takovém případě jsou obě instance tokenu uvedené jako registrované pro uživatele:

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods

Obě instance tokenu jsou také uvedené v tokenech OATH (Preview) v Centru pro správu Microsoft Entra:

Identifikovat a odstranit starý token

Zobrazí seznam všech hardwarových tokenů OATH pro uživatele.

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethodsVyhledejte ID obou tokenů a zkopírujte sériové číslo duplicitního tokenu.

Identifikujte starší token. V odpovědi následujícího příkazu se vrátí pouze jeden token. Tento token byl vytvořen pomocí Microsoft Graphu.

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices?$filter=serialNumber eq '20033752'Odeberte od uživatele staré přiřazení tokenu. Teď, když znáte ID nového tokenu, můžete identifikovat ID staršího tokenu ze seznamu vráceného v kroku 1. Sestavte adresu URL pomocí starého tokenu id.

DELETE https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods/{legacyHardwareOathMethodId}Odstraňte starší token použitím ID staršího tokenu v tomto volání.

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/{legacyHardwareOathMethodId}

Související obsah

Přečtěte si další informace o tokenech OATH.