Zřizování vlastních atributů zabezpečení z HR zdrojů (náhled)

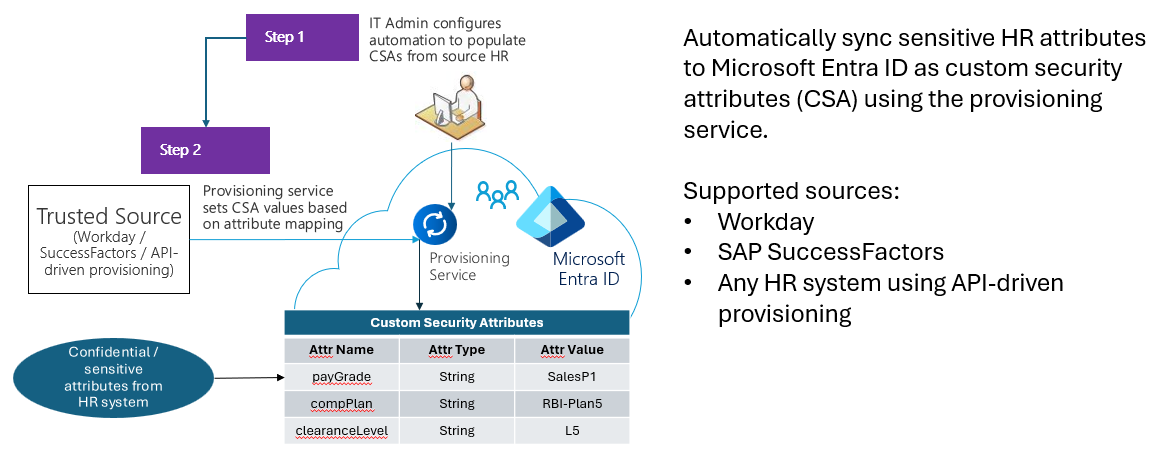

Zřizování atributů vlastního zabezpečení umožňuje zákazníkům nastavit vlastní atributy zabezpečení automaticky pomocí funkcí příchozího zřizování Microsoft Entra. V této veřejné ukázce můžete používat hodnoty vlastních atributů zabezpečení z autoritativních zdrojů, jako jsou například personální systémy. Zřizování vlastních atributů zabezpečení podporuje následující zdroje: Workday, SAP SuccessFactors a další integrované systémy personálního oddělení, které používají zřizování řízené rozhraním API. Cílem zřizování je váš tenant služby Microsoft Entra ID.

Poznámka

Veřejné verze Preview zpřístupníme našim zákazníkům podle podmínek platných pro verze Preview. Tyto podmínky jsou uvedeny v celkových podmínkách produktů společnosti Microsoft pro online služby. Běžné smlouvy o úrovni služeb (SLA) se nevztahují na verze Public Preview a k dispozici je pouze omezená zákaznická podpora. Kromě toho tato verze Preview nepodporuje zřizování vlastních atributů zabezpečení pro podnikové aplikace SaaS ani místní funkce Active Directory.

Vlastní atributy zabezpečení

Vlastní atributy zabezpečení v Microsoft Entra ID jsou atributy specifické pro firmu (páry klíč hodnota), které můžete definovat a přiřazovat k objektům Microsoft Entra. Tyto atributy lze použít k ukládání informací, kategorizaci objektů nebo vynucení jemně vyladěného řízení přístupu u konkrétních prostředků Azure. Další informace o vlastních atributech zabezpečení najdete v tématu Co jsou vlastní atributy zabezpečení v Microsoft Entra ID?.

Požadavky

Pokud chcete zřídit vlastní atributy zabezpečení, musíte splnit následující požadavky:

- Licence Microsoft Entra ID Premium P1 pro konfiguraci jedné z následujících aplikací pro příchozí zřizování:

- Vlastní atributy zabezpečení ve vašem tenantovi jsou aktivní pro objevování během procesu mapování atributů. Před použitím této náhledové funkce musíte vytvořit vlastní sady atributů zabezpečení v tenantu Microsoft Entra ID.

- Pokud chcete nakonfigurovat vlastní atributy zabezpečení v mapování atributů vaší příchozí zřizovací aplikace, přihlaste se do centra pro správu Microsoft Entra jako uživatel, který má přiřazené role Správce aplikací a Správce zřizování atributů:

- Je vyžadováno, aby správce aplikace vytvořil a aktualizoval zřizovací aplikaci.

- Správce zřizování atributů je potřeba pro přidání nebo odebrání vlastních bezpečnostních atributů v části mapování atributů aplikace pro zřizování.

Známá omezení

- Služba zřizování podporuje pouze nastavení vlastních atributů zabezpečení typu

String. - Zřizování vlastních atributů zabezpečení typu

IntegeraBooleanse nepodporuje. - Zřizování vlastních atributů zabezpečení s více hodnotami se nepodporuje.

- Zřizování deaktivovaných vlastních atributů zabezpečení se nepodporuje.

- S rolí Čtenář protokolu atributů nemůžete zobrazit hodnotu vlastního atributu zabezpečení v přiřazovacích protokolech.

Konfigurace zřizovací aplikace s vlastními atributy zabezpečení

Než začnete, podle těchto kroků přidejte vlastní atributy zabezpečení do tenanta Microsoft Entra ID a namapujte vlastní atributy zabezpečení ve vaší příchozí provisioning aplikaci.

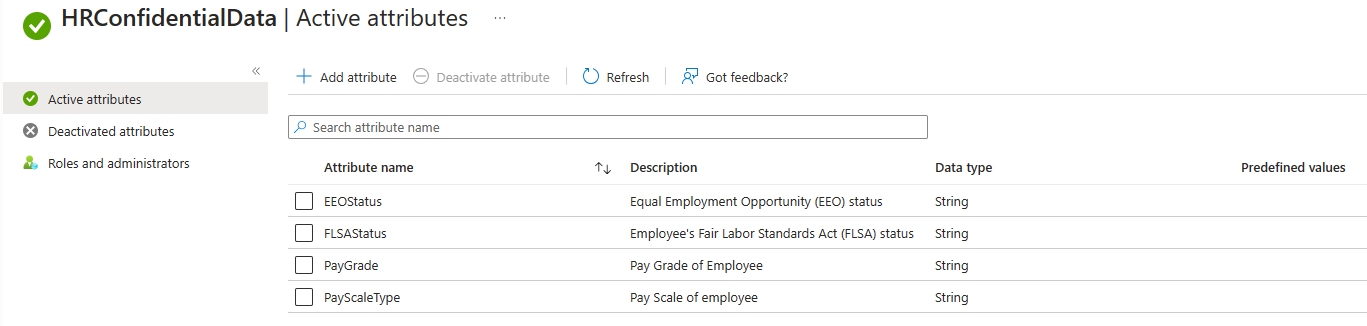

Definování vlastních atributů zabezpečení v tenantovi Microsoft Entra ID

V centru pro správu Microsoft Entrapřejděte k možnosti přidání vlastních atributů zabezpečení z nabídky Protection. K dokončení této úlohy musíte mít alespoň roli správce definic atributů .

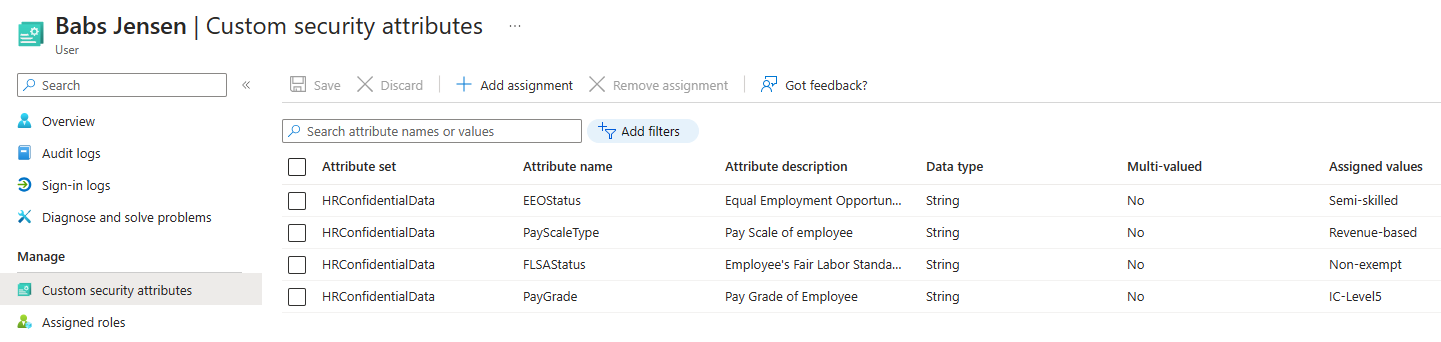

Tento příklad obsahuje vlastní atributy zabezpečení, které můžete přidat do tenanta. Použijte sadu atributů HRConfidentialData a přidejte následující atributy:

- EEOStatus

- FLSAStatus

- PayGrade

- Typ mzdového systému

Přiřaďte vlastní atributy zabezpečení ve vaší aplikaci pro příchozí zřizování

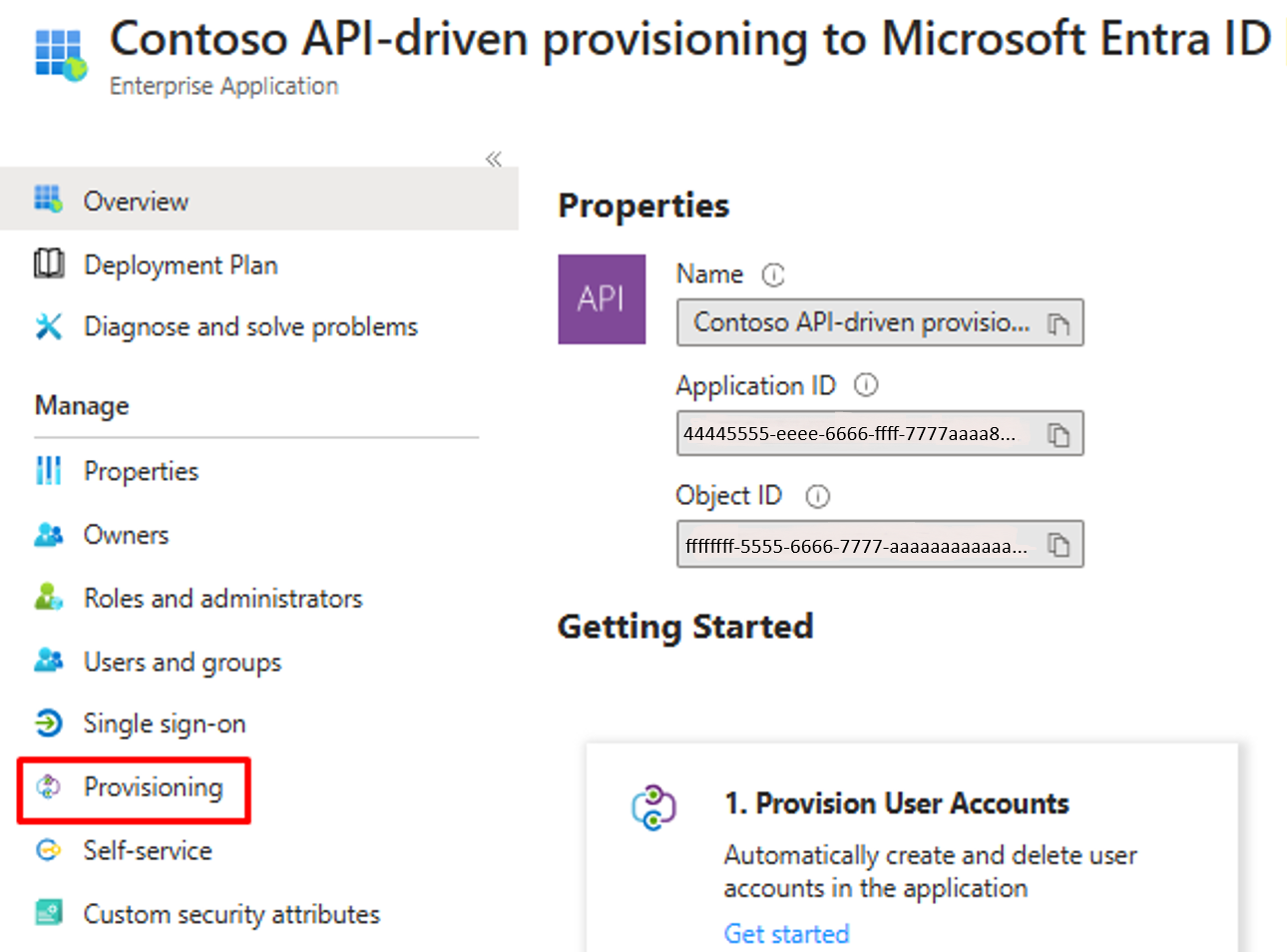

Přihlaste se do centra pro správu Microsoft Entra jako uživatel, který má oprávnění role správce aplikací a role správce zřizování atributů.

Přejděte na podnikové aplikacea otevřete příchozí zřizovací aplikaci.

Otevřete obrazovku zřizování.

Poznámka

V těchto pokynech se zobrazují snímky obrazovky zřizování řízené pomocí API pro Microsoft Entra ID. Pokud používáte zřizovací aplikace Workday nebo SuccessFactors, zobrazí se související atributy a konfigurace Workday a SuccessFactors.

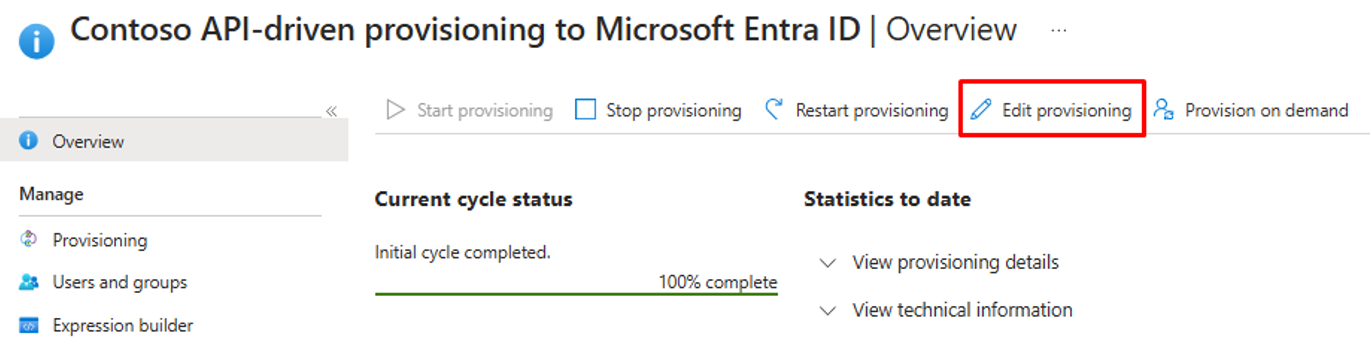

Vyberte Upravit nastavení poskytování.

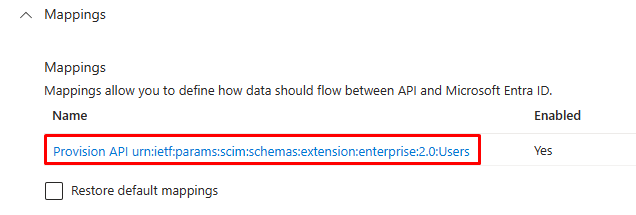

Výběrem mapování atributů otevřete obrazovku mapování atributů.

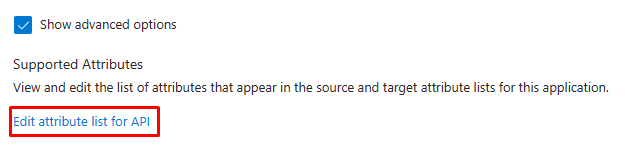

Definujte zdrojové atributy, které chcete ukládat jako citlivá data personálního oddělení, pak zaškrtněte políčko Zobrazit upřesňující možnosti k otevření seznamu atributů.

Vyberte Upravit seznam atributů pro rozhraní API a identifikujte atributy, které chcete testovat.

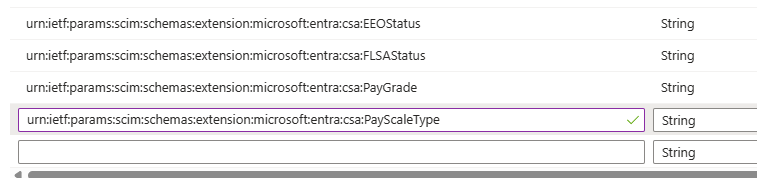

Otestujte vlastní atributy zabezpečení zřizování pomocí rozhraní API příchozího zřizování definováním oboru názvů schématu SCIM:

urn:ietf:params:scim:schemas:extension:microsoft:entra:csa. Nezapomeňte zahrnout následující atributy:urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:EEOStatusurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:FLSAStatusurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayGradeurn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayScaleType

Poznámka

Můžete definovat vlastní obor názvů schématu SCIM, který bude představovat citlivá data personálního oddělení v datové části SCIM. Ujistěte se, že začíná

urn:ietf:params:scim:schemas:extension.Pokud jako zdroj lidských zdrojů používáte Workday nebo SuccessFactors, aktualizujte seznam atributů pomocí výrazů rozhraní API pro načtení dat HR, která mají být uložena v seznamu vlastních atributů zabezpečení.

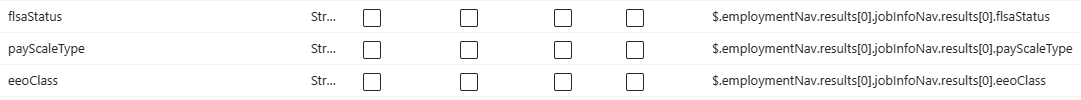

Pokud chcete načíst stejnou sadu dat HR z SuccessFactors, použijte následující API výrazy:

$.employmentNav.results[0].jobInfoNav.results[0].eeoClass$.employmentNav.results[0].jobInfoNav.results[0].flsaStatus$.employmentNav.results[0].jobInfoNav.results[0].payGradeNav.name$.employmentNav.results[0].jobInfoNav.results[0].payScaleType

Uložte změny schématu.

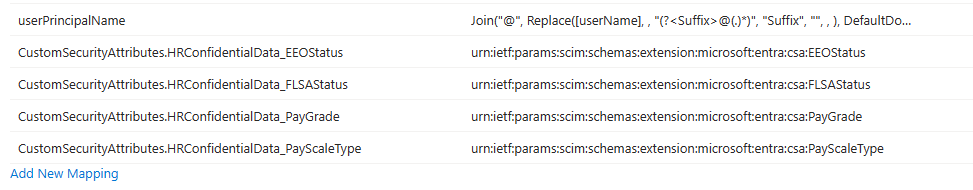

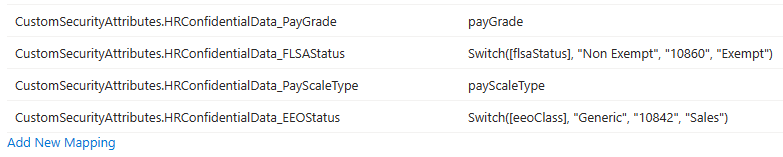

Na obrazovce mapování atributů vyberte Přidat nové mapování.

- Vlastní atributy zabezpečení se zobrazují ve formátu

CustomSecurityAttributes.<AttributeSetName>_<AttributeName>.

- Vlastní atributy zabezpečení se zobrazují ve formátu

Přidejte následující mapování a uložte změny:

Atribut zdroje rozhraní API Cílový atribut ID Microsoft Entra urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:EEOStatus CustomSecurityAttributes.HRConfidentialData_EEOStatus urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:FLSAStatus CustomSecurityAttributes.HRConfidentialData_FLSAStatus urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayGrade CustomSecurityAttributes.HRConfidentialData_PayGrade urn:ietf:params:scim:schemas:extension:microsoft:entra:csa:PayScaleType CustomSecurityAttributes.HRUtajenáData_TypPlatovéSazby

Prověřování nastavení vlastních atributů zabezpečení

Jakmile namapujete atributy zdroje HR na vlastní atributy zabezpečení, pro otestování toku dat vlastních atributů zabezpečení použijte následující metodu. Zvolená metoda závisí na typu provisioningové aplikace.

- Pokud vaše úloha používá jako zdroj Workday nebo SuccessFactors, použijte funkci zřizování na vyžádání k otestování toku dat s vlastními atributy zabezpečení.

- Pokud vaše úloha používá zřizování řízené rozhraním API, odešlete hromadnou datovou sadu SCIM ke koncovému bodu rozhraní API bulkUpload vaší úlohy.

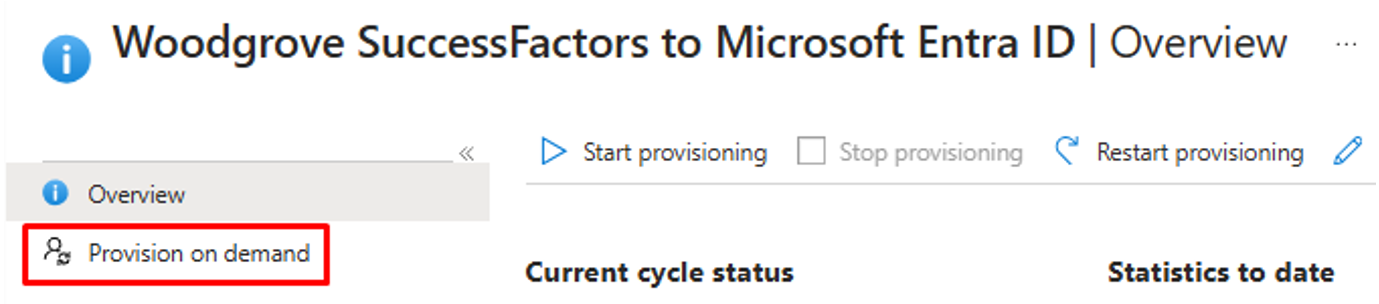

Testování s využitím zřizovací aplikace SuccessFactors

V tomto příkladu se atributy SAP SuccessFactors mapují na vlastní atributy zabezpečení, jak je znázorněno tady:

- Otevřete úlohu zřizování SuccessFactors a pak vyberte

Zřízení na vyžádání .

Do pole Vyberte uživatele zadejte atribut personIdExternal uživatele, kterého chcete testovat.

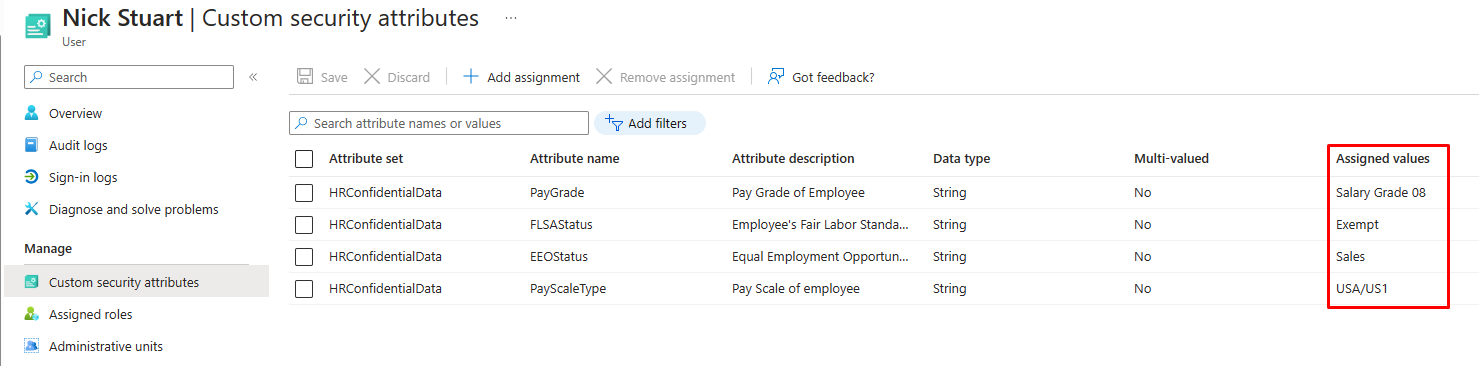

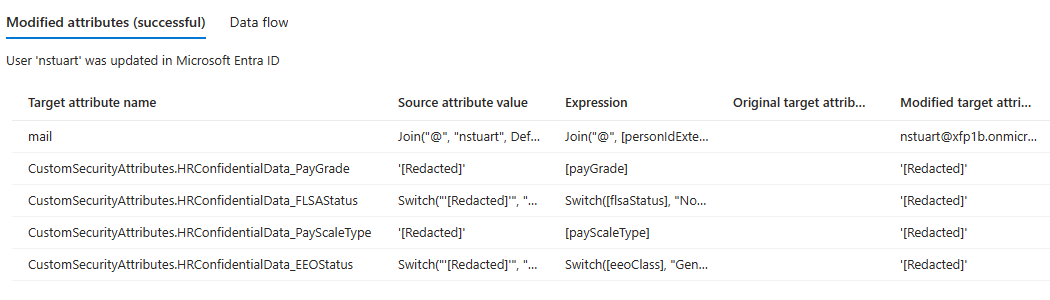

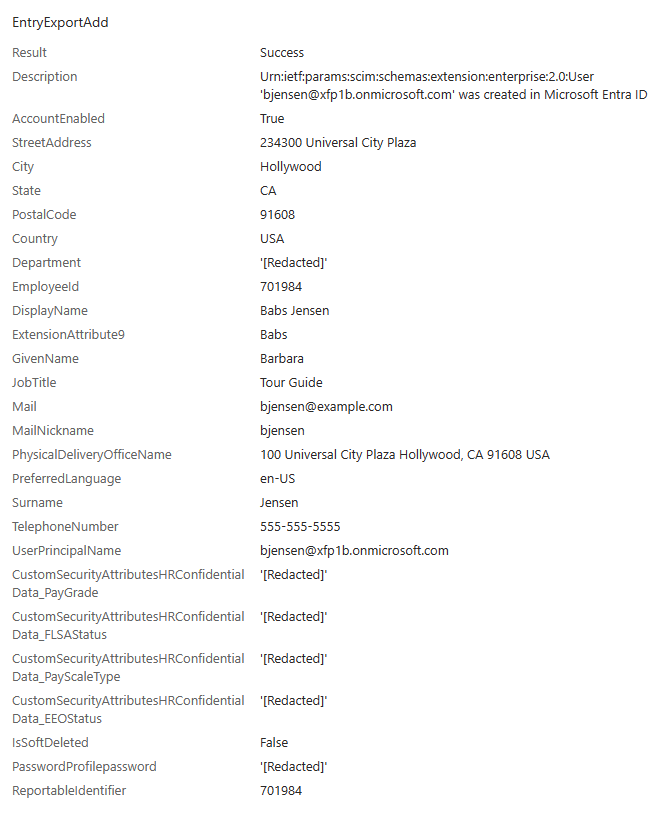

Protokoly zřizování zobrazují vámi nastavené vlastní atributy zabezpečení.

Poznámka

Zdrojové a cílové hodnoty vlastních atributů zabezpečení jsou redigovány v protokolech zřizování.

Na obrazovce Vlastní atributy zabezpečení profil ID uživatele Microsoft Entra můžete zobrazit skutečné hodnoty nastavené pro daného uživatele. K zobrazení těchto dat potřebujete alespoň roli správce přiřazení atributů nebo čtenář přiřazení atributů.

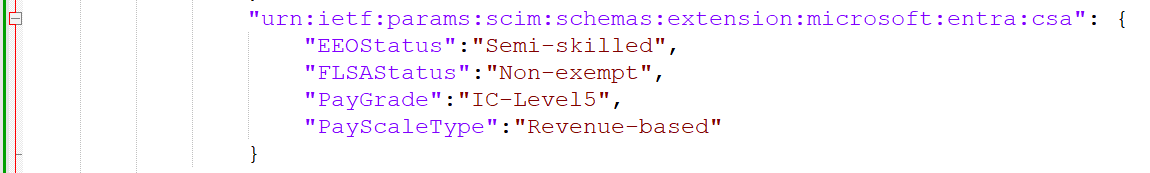

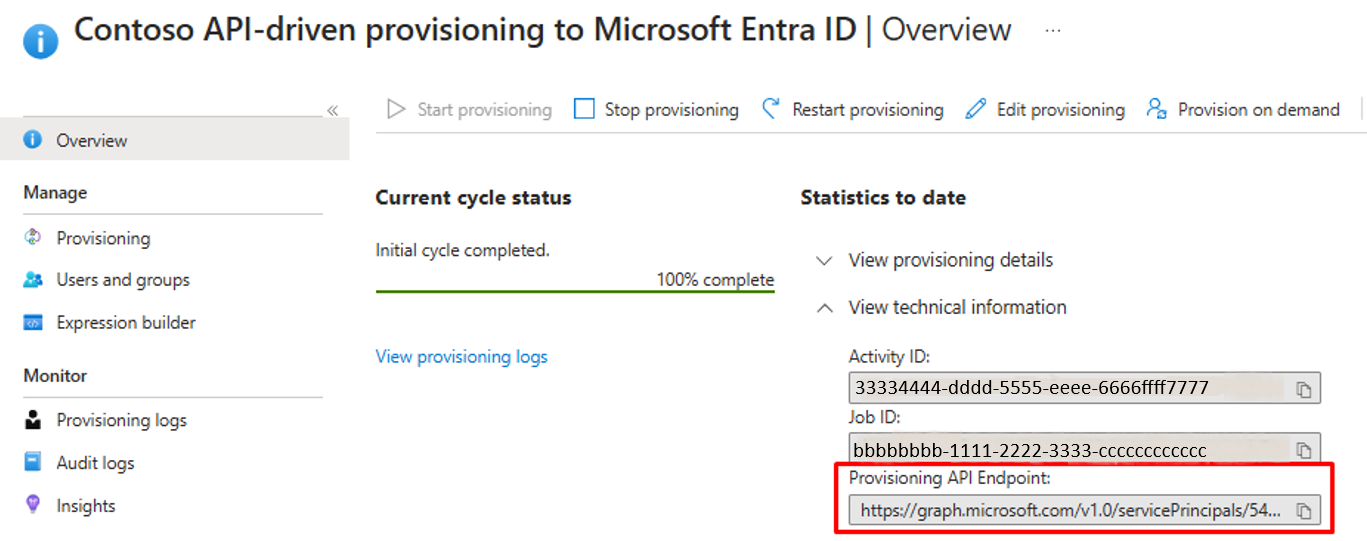

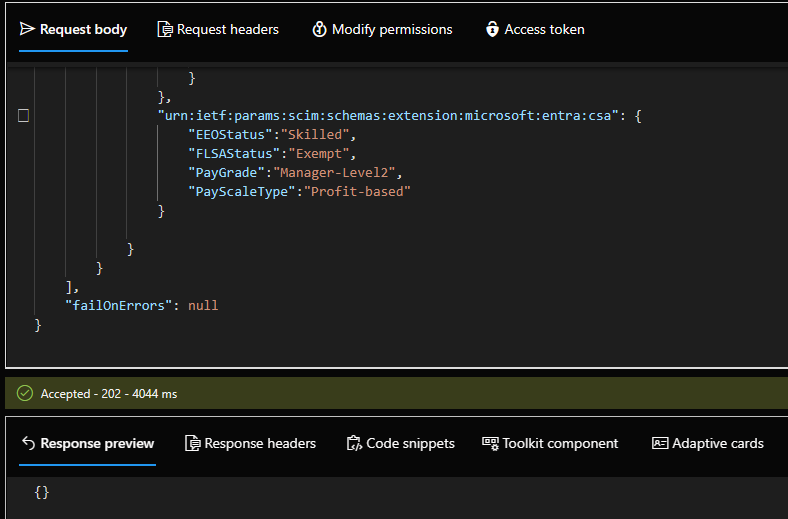

Testování pomocí aplikace pro zřizování řízené rozhraním API

Vytvořte datovou část hromadného požadavku SCIM, která obsahuje hodnoty pro vlastní atributy zabezpečení.

- Pokud chcete získat přístup k úplné datové části SCIM, podívejte se na ukázku datové části SCIM.

Zkopírujte adresu URL rozhraní API bulkUpload ze stránky přehledu úlohy zřizování.

Použijte buď Graph Explorer nebo cURL, a poté odešlete SCIM payload do koncového bodu bulkUpload API.

- Pokud ve formátu datové části SCIM nejsou žádné chyby, zobrazí se stav Přijato.

- Počkejte několik minut a pak zkontrolujte protokoly zřizování úlohy zřizování řízené rozhraním API.

Vlastní atribut zabezpečení se zobrazí jako v následujícím příkladu.

Poznámka

Zdrojové a cílové hodnoty vlastních bezpečnostních atributů jsou v záznamech o zřízení vynechány. Pokud chcete zobrazit skutečné hodnoty nastavené pro uživatele, přejděte do profilu Microsoft Entra ID uživatele.

Data zobrazíte na obrazovce Vlastní atributy zabezpečení. K zobrazení těchto dat potřebujete alespoň roli Správce přiřazení atributů nebo Čtenář přiřazení atributů.

Ukázková datová část SCIM s vlastními atributy zabezpečení

Tento ukázkový hromadný požadavek SCIM obsahuje vlastní pole v rámci rozšíření urn:ietf:params:scim:schemas:extension:microsoft:entra:csa, která lze mapovat na vlastní atributy zabezpečení.

{

"schemas": ["urn:ietf:params:scim:api:messages:2.0:BulkRequest"],

"Operations": [{

"method": "POST",

"bulkId": "897401c2-2de4-4b87-a97f-c02de3bcfc61",

"path": "/Users",

"data": {

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User",

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa"],

"id": "2819c223-7f76-453a-919d-413861904646",

"externalId": "701984",

"userName": "bjensen@example.com",

"name": {

"formatted": "Ms. Barbara J Jensen, III",

"familyName": "Jensen",

"givenName": "Barbara",

"middleName": "Jane",

"honorificPrefix": "Ms.",

"honorificSuffix": "III"

},

"displayName": "Babs Jensen",

"nickName": "Babs",

"emails": [{

"value": "bjensen@example.com",

"type": "work",

"primary": true

}

],

"addresses": [{

"type": "work",

"streetAddress": "234300 Universal City Plaza",

"locality": "Hollywood",

"region": "CA",

"postalCode": "91608",

"country": "USA",

"formatted": "100 Universal City Plaza\nHollywood, CA 91608 USA",

"primary": true

}

],

"phoneNumbers": [{

"value": "555-555-5555",

"type": "work"

}

],

"userType": "Employee",

"title": "Tour Guide",

"preferredLanguage": "en-US",

"locale": "en-US",

"timezone": "America/Los_Angeles",

"active": true,

"password": "t1meMa$heen",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "89607",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa": {

"EEOStatus":"Semi-skilled",

"FLSAStatus":"Non-exempt",

"PayGrade":"IC-Level5",

"PayScaleType":"Revenue-based"

}

}

}, {

"method": "POST",

"bulkId": "897401c2-2de4-4b87-a97f-c02de3bcfc61",

"path": "/Users",

"data": {

"schemas": ["urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User",

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa" ],

"id": "2819c223-7f76-453a-919d-413861904646",

"externalId": "701985",

"userName": "Kjensen@example.com",

"name": {

"formatted": "Ms. Kathy J Jensen, III",

"familyName": "Jensen",

"givenName": "Kathy",

"middleName": "Jane",

"honorificPrefix": "Ms.",

"honorificSuffix": "III"

},

"displayName": "Kathy Jensen",

"nickName": "Kathy",

"emails": [{

"value": "kjensen@example.com",

"type": "work",

"primary": true

}

],

"addresses": [{

"type": "work",

"streetAddress": "100 Oracle City Plaza",

"locality": "Hollywood",

"region": "CA",

"postalCode": "91618",

"country": "USA",

"formatted": "100 Oracle City Plaza\nHollywood, CA 91618 USA",

"primary": true

}

],

"phoneNumbers": [{

"value": "555-555-5545",

"type": "work"

}

],

"userType": "Employee",

"title": "Tour Lead",

"preferredLanguage": "en-US",

"locale": "en-US",

"timezone": "America/Los_Angeles",

"active": true,

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "89607",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:microsoft:entra:csa": {

"EEOStatus":"Skilled",

"FLSAStatus":"Exempt",

"PayGrade":"Manager-Level2",

"PayScaleType":"Profit-based"

}

}

}

],

"failOnErrors": null

}

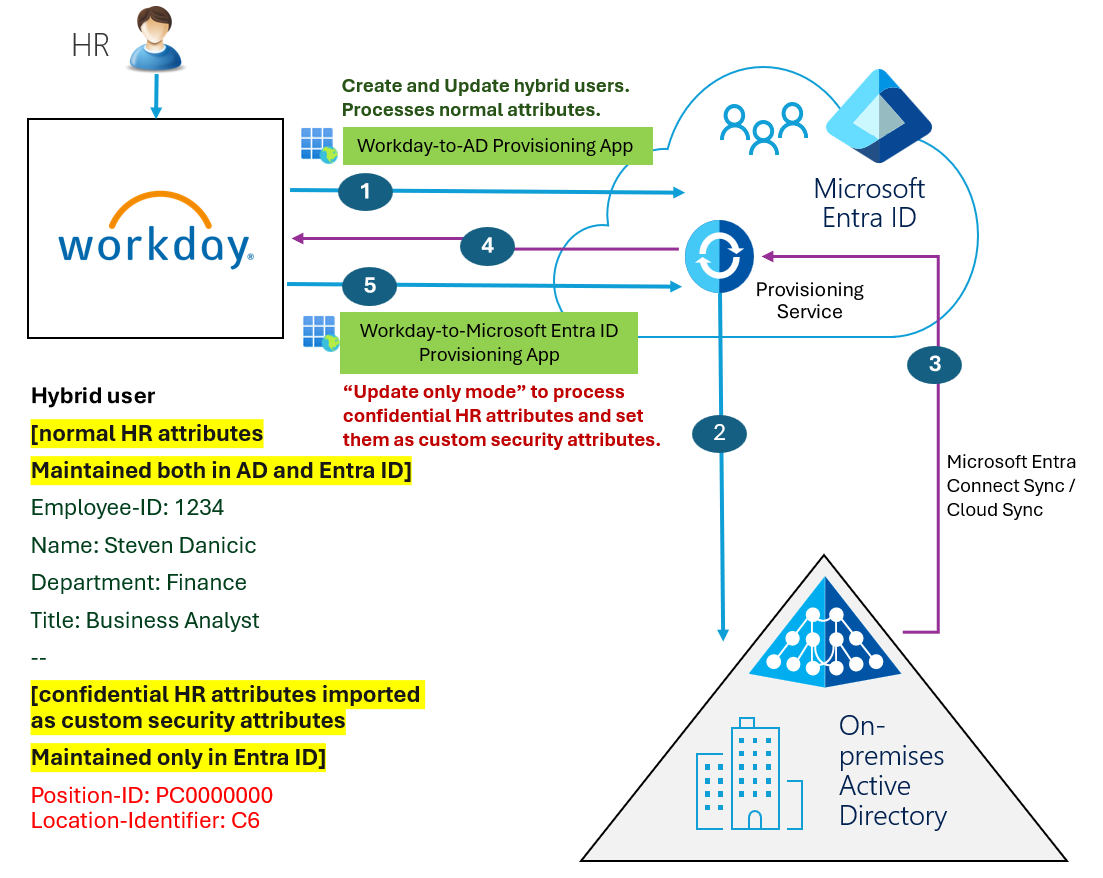

Zřízení vlastních atributů zabezpečení pro hybridní uživatele

Hybridní uživatelé se zřizují ze systémů personálního oddělení nejprve v místní službě Active Directory a pak se synchronizují s ID Microsoft Entra pomocí služby Entra Connect Sync nebo cloudové synchronizace. Vlastní atributy zabezpečení lze přiřadit hybridním uživatelům a tyto atributy jsou k dispozici pouze v profilu ID Microsoft Entra hybridního uživatele.

Tato část popisuje topologii zřizování pro automatické zřizování vlastních atributů zabezpečení pro hybridní uživatele. Používá Workday jako důvěryhodný zdroj personálního oddělení. Stejnou topologii ale můžete také používat s SuccessFactors a zřizováním řízeným rozhraními API.

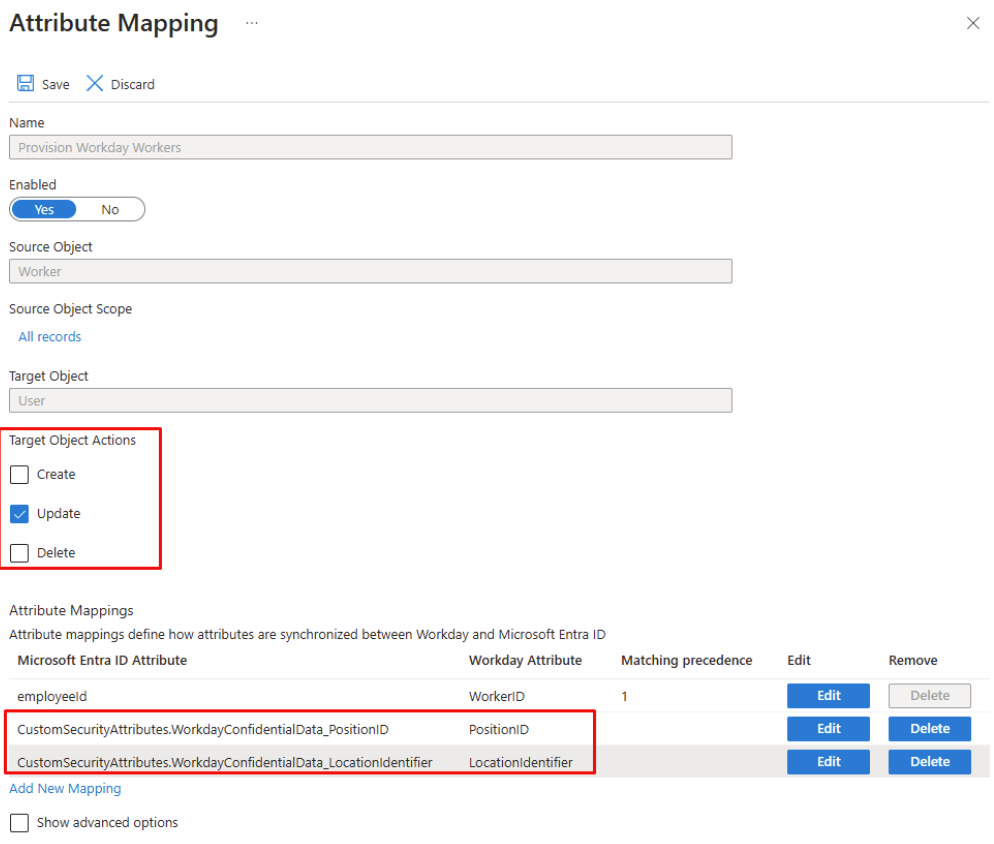

Řekněme, že Workday je váš systém záznamů pro lidské zdroje pro identity. Pokud chcete nastavit vlastní atributy zabezpečení pro hybridní uživatele zdrojové z Workday, nakonfigurujte dvě zřizovací aplikace:

- Workday k místnímu zřizování služby Active Directory: Tato aplikace zřizování vytváří a aktualizuje hybridní uživatele v místní službě Active Directory. Zpracovává pouze normální atributy z Workday.

- Aplikace Workday pro zřizování Id Entra: Tuto aplikaci zřizování nakonfigurujte tak, aby zpracovávala pouze operace Update a omezila mapování atributů tak, aby zahrnovala pouze vlastní atributy zabezpečení jako cílové atributy.

S touto topologií funguje následující proces od začátku do konce:

- Aplikace Workday–to-AD provisioning importuje základní profil uživatele z Workday.

- Aplikace vytvoří nebo aktualizuje uživatelský účet v místní službě Active Directory pomocí ID zaměstnance jako odpovídajícího identifikátoru.

- Microsoft Entra Connect Sync / Cloud Sync synchronizuje profil uživatele s Microsoft Entra ID.

- Pokud jste nakonfigurovali zpětný zápis do aplikace Workday, zapíšou se zpět informace o e-mailu nebo telefonním čísle do Aplikace Workday.

- Aplikace Workday-to-Microsoft Entra ID zřizování je nakonfigurovaná tak, aby zpracovávala pouze aktualizace a nastavovala důvěrné atributy jako vlastní atributy zabezpečení. V části Zobrazit pokročilé možnosti použijte editor schémat k odstranění výchozího mapování atributů, jako jsou

accountEnabledaisSoftDeleted, které nejsou v tomto scénáři relevantní.

Tato konfigurace přiřadí vlastní atributy zabezpečení hybridním uživatelům synchronizovaným s ID Microsoft Entra z místní služby Active Directory.

Poznámka

Výše uvedená konfigurace spoléhá na tři různé cykly synchronizace, které se dokončí v určitém pořadí. Pokud hybridní profil uživatele není k dispozici v MICROSOFT Entra ID, když Workday-to-Microsoft Entra ID zřizování úlohy, pak operace aktualizace selže a bude se opakovat během dalšího spuštění. Pokud používáte aplikaci řízené pomocí API pro zřizování k Microsoft Entra ID, můžete lépe ovládat načasování aktualizace vlastních atributů zabezpečení.

Oprávnění rozhraní API pro zřizování vlastních atributů zabezpečení

Tato funkce Preview představuje následující nová oprávnění rozhraní Graph API. Tato funkce umožňuje přistupovat ke schématům aplikací pro zřizování, která obsahují mapování vlastních atributů zabezpečení, a to buď přímo, nebo jménem přihlášeného uživatele.

CustomSecAttributeProvisioning.ReadWrite.All: Toto oprávnění umožňuje volající aplikaci číst a zapisovat mapování atributů, které obsahuje vlastní atributy zabezpečení. Toto oprávnění s

Application.ReadWrite.OwnedByneboSynchronization.ReadWrite.AllneboApplication.ReadWrite.All(od nejnižšího po nejvyšší oprávnění) se vyžaduje k úpravě zřizovací aplikace, která obsahuje mapování vlastních atributů zabezpečení. Toto oprávnění umožňuje získat úplné schéma, které zahrnuje vlastní atributy zabezpečení, a aktualizovat nebo resetovat schéma vlastními atributy zabezpečení.CustomSecAttributeProvisioning.Read.All: Toto oprávnění umožňuje volající aplikaci číst mapování atributů a protokoly zřizování, které obsahují vlastní atributy zabezpečení. Toto oprávnění s

Synchronization.Read.AllneboApplication.Read.All(od nejnižšího po nejvyšší oprávnění) se vyžaduje k zobrazení názvů a hodnot vlastních atributů zabezpečení v chráněných prostředcích.

Pokud aplikace nemá oprávnění CustomSecAttributeProvisioning.ReadWrite.All nebo oprávnění CustomSecAttributeProvisioning.Read.All, nebude mít přístup k aplikacím, které obsahují vlastní atributy zabezpečení, ani je nebude moct upravovat. Místo toho se zobrazí chybová zpráva nebo upravená data.

Řešení potíží se zřizováním vlastních atributů zabezpečení

| Problém | Řešení potíží - kroky |

|---|---|

| Vlastní atributy zabezpečení se nezobrazují v rozevíracím seznamu pro mapování cílových atributů . | – Ujistěte se, že do zřizovací aplikace, která podporuje vlastní atributy zabezpečení, přidáváte vlastní atributy zabezpečení. – Ujistěte se, že přihlášený uživatel má přiřazenou roli správce zřizování atributů (pro úpravy přístupu) nebo čtenář zřizování atributů (pro zobrazení přístupu). |

Při resetování nebo aktualizaci schématu zřizování aplikace se vrátila chyba. HTTP 403 Forbidden - InsufficientAccountPermission Provisioning schema has custom security attributes. The account does not have sufficient permissions to perform this operation. |

Zkontrolujte, zda má přihlášený uživatel přiřazenou roli Správce poskytování atributů. |

| Nelze odebrat vlastní atributy zabezpečení, které jsou přítomné v mapování atributů. | Ujistěte se, že přihlášený uživatel má přiřazenou roli Správce zřizování atributů. |

Tabulka mapování atributů obsahuje řádky, ve kterých se řetězec redacted zobrazuje ve zdrojových a cílových atributech. |

Toto chování je očekávané v případě, že přihlášený uživatel nemá roli Správce zřizování atributů nebo roli Čtenář zřizování atributů. Přiřazení jedné z těchto rolí zobrazí mapování vlastních atributů zabezpečení. |

Vrácená chyba The provisioning service does not support setting custom security attributes of type boolean and integer. Unable to set CSA attribute. |

Odeberte vlastní atribut zabezpečení typu celé číslo nebo logická hodnota z mapování atributů provisioningové aplikace. |

Vrácená chyba The provisioning service does not support setting custom security attributes that are deactivated. Unable to set CSA attribute <attribute name>. |

Došlo k pokusu o aktualizaci deaktivovaných vlastních atributů zabezpečení. Odeberte deaktivovaný vlastní atribut zabezpečení z mapování atributů pro zřizování aplikace. |