Příprava služby Active Directory Lightweight Directory Services na zřizování z ID Microsoft Entra

Následující dokumentace obsahuje informace o kurzu, který ukazuje, jak připravit instalaci služby Ad LDS (Active Directory Lightweight Directory Services). Můžete ho použít jako příklad adresáře LDAP pro řešení potíží nebo předvést , jak zřídit uživatele z Microsoft Entra ID do adresáře LDAP.

Příprava adresáře LDAP

Pokud ještě nemáte adresářový server, zobrazí se následující informace, které vám pomůžou vytvořit testovací prostředí služby AD LDS. Toto nastavení používá PowerShell a ADAMInstall.exe se souborem odpovědí. Tento dokument se nezabývá podrobnými informacemi o službě AD LDS. Další informace naleznete v tématu Active Directory Lightweight Directory Services.

Pokud už máte službu AD LDS nebo jiný adresářový server, můžete tento obsah přeskočit a pokračovat v kurzu: Nástroj ECMA Connector Host generic LDAP Connector Connector Pro instalaci a konfiguraci hostitele konektoru ECMA.

Vytvořte certifikát SSL, testovací adresář a nainstalujte službu AD LDS.

Použijte skript PowerShellu z dodatku A. Skript provede následující akce:

- Vytvoří sám sebou podepsaný certifikát, který používá konektor LDAP.

- Vytvoří adresář pro protokol instalace funkce.

- Exportuje certifikát v osobním úložišti do adresáře.

- Importuje certifikát do důvěryhodného kořenového adresáře místního počítače.

- Nainstaluje roli SLUŽBY AD LDS na náš virtuální počítač.

Na virtuálním počítači s Windows Serverem, který používáte k otestování konektoru LDAP, upravte skript tak, aby odpovídal názvu počítače, a pak skript spusťte pomocí Windows PowerShellu s oprávněními správce.

Vytvoření instance služby AD LDS

Teď, když je role nainstalovaná, musíte vytvořit instanci služby AD LDS. K vytvoření instance můžete použít následující zadaný soubor odpovědí. Tento soubor nainstaluje instanci bez použití uživatelského rozhraní.

Zkopírujte obsah dodatku B do poznámkového bloku a uložte ho jako answer.txt do složky C:\Windows\ADAM.

Teď otevřete příkazový řádek s oprávněními správce a spusťte následující spustitelný soubor:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Vytvoření kontejnerů a účtu služby pro službu AD LDS

Použití skriptu PowerShellu z dodatku C. Skript provede následující akce:

- Vytvoří kontejner pro účet služby, který se používá s konektorem LDAP.

- Vytvoří kontejner pro uživatele cloudu, v němž jsou uživatelé připraveni.

- Vytvoří účet služby ve službě AD LDS.

- Povolí účet služby.

- Přidá účet služby do role Správci služby AD LDS.

Na virtuálním počítači s Windows Serverem používáte k otestování spuštění skriptu konektoru LDAP pomocí Windows PowerShellu s oprávněními správce.

Udělení oprávnění ke čtení služby NETWORK SERVICE certifikátu SSL

Aby protokol SSL fungoval, musíte udělit oprávnění ke čtení služby NETWORK SERVICE našemu nově vytvořenému certifikátu. Pokud chcete udělit oprávnění, postupujte následovně.

- Přejděte na C:\Program Data\Microsoft\Crypto\Keys.

- Pravým tlačítkem myši vyberte systémový soubor umístěný tady. Bude to identifikátor GUID. Tento kontejner ukládá náš certifikát.

- Vyberte vlastnosti.

- Nahoře vyberte kartu Zabezpečení .

- Vyberte položku Upravit.

- Vyberte Přidat.

- Do pole zadejte Síťovou službu a vyberte Zkontrolovat názvy.

- V seznamu vyberte SÍŤOVÉ SLUŽBY a vyberte OK.

- Vyberte OK.

- Ujistěte se, že účet Síťové služby má oprávnění ke čtení a ke spouštění &, a poté vyberte Použít a OK.

Ověření připojení SSL ve službě AD LDS

Teď, když jsme nakonfigurovali certifikát a udělili oprávnění účtu síťové služby, otestujte připojení a ověřte, že funguje.

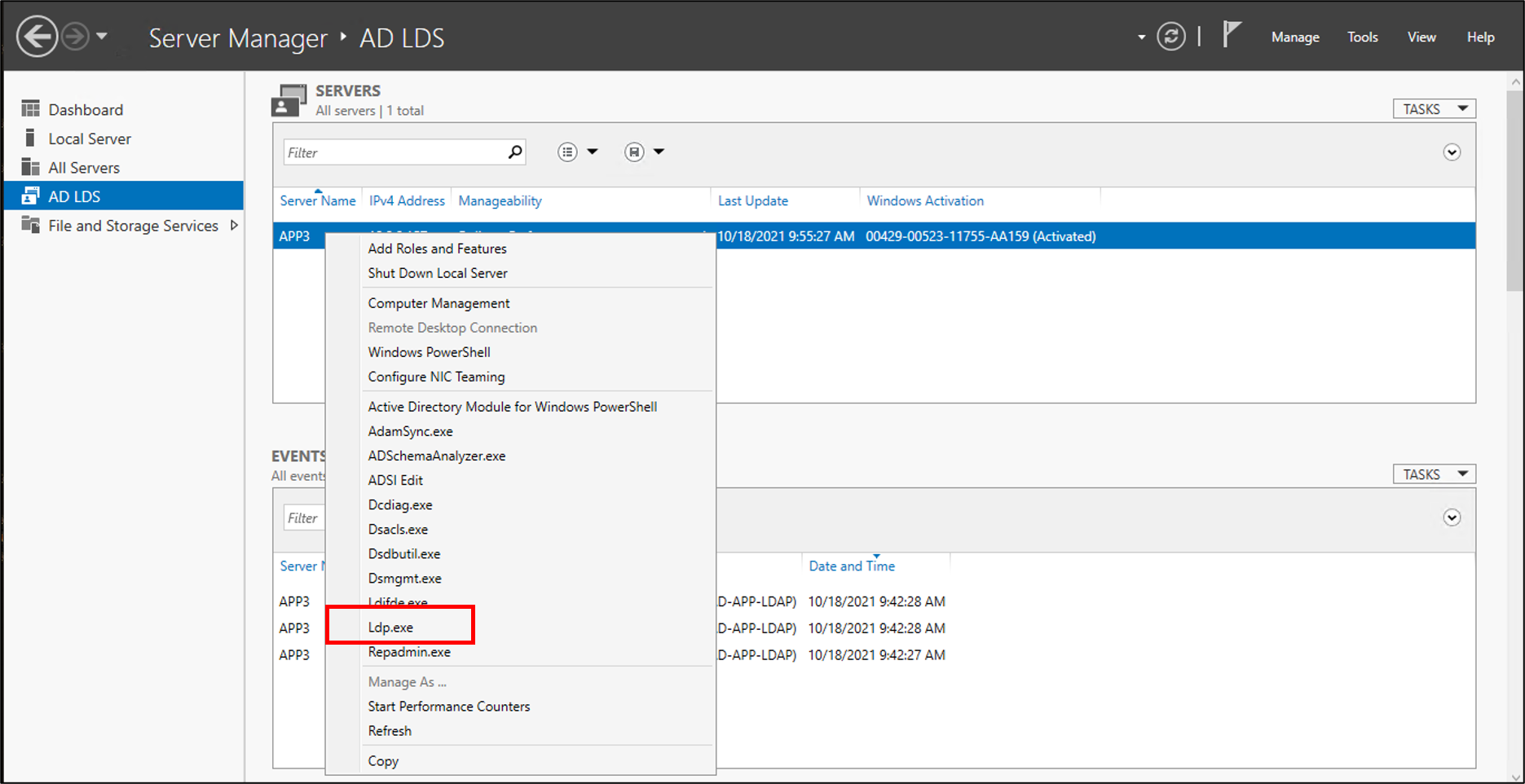

- Otevřete Správce serveru a vyberte službu AD LDS.

- Klikněte pravým tlačítkem na instanci služby AD LDS a ve vyskakovacím okně vyberte ldp.exe.

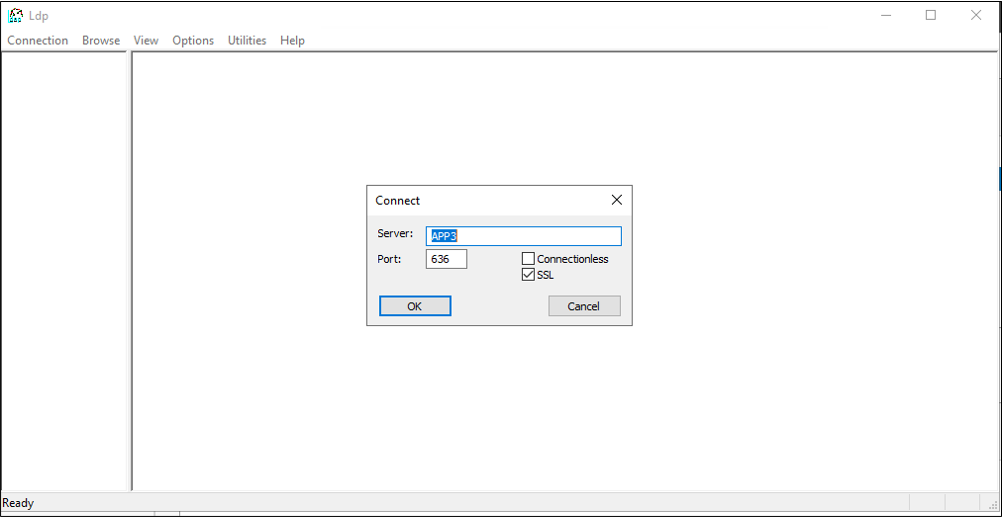

- V horní části ldp.exe vyberte Připojení a připojit.

- Zadejte následující informace a vyberte OK.

- Nahoře v části Připojení vyberte Vytvořit vazbu.

- Ponechte výchozí hodnoty a vyberte OK.

- Nyní byste měli úspěšně navázat spojení s instancí.

Zakázání místních zásad hesel

Konektor LDAP v současné době zřídí uživatele s prázdným heslem. Toto zřizování nevyhovuje zásadám místního hesla na našem serveru, takže ho zakážeme pro účely testování. Pokud chcete zakázat složitost hesla, použijte na serveru, který není připojený k doméně, následující postup.

Důležité

Vzhledem k tomu, že místní synchronizace hesel není funkcí místního zřizování LDAP, společnost Microsoft doporučuje, aby se služba AD LDS používala speciálně s federovanými aplikacemi, při použití ve spojení se službou AD DS nebo při aktualizaci stávajících uživatelů v instanci služby AD LDS.

- Na serveru vyberte Start, Spustita pak gpedit.msc

- V editoru místních zásad skupiny přejděte na Zásady hesel zásad > zabezpečení nastavení zabezpečení nastavení >> systému Windows konfigurace počítače>.

- Na pravé straně dvakrát klikněte na Heslo musí splňovat požadavky na složitost a vyberte možnost Zakázáno.

- Vyberte Použít a OK

- Zavření editoru místních zásad skupiny

Dále pokračujte v doprovodných materiálech, abyste zřídili uživatele z Microsoft Entra ID do adresáře LDAP a stáhli a nakonfigurovali agenta zřizování.

Příloha A – Instalace skriptu PowerShellu služby AD LDS

K automatizaci instalace služby Active Directory Lightweight Directory Services je možné použít následující skript PowerShellu. Budete muset upravit skript tak, aby odpovídal vašemu prostředí; zejména změňte APP3 název hostitele vašeho počítače.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Příloha B – soubor odpovědí

Tento soubor slouží k automatizaci a vytvoření instance služby AD LDS. Tento soubor upravíte tak, aby odpovídal vašemu prostředí; zejména změňte APP3 název hostitele vašeho serveru.

Důležité

Tento skript používá místního správce pro účet služby AD LDS. Během instalace se zobrazí výzva k zadání hesla.

Pokud instalujete službu AD LDS na řadič domény, nikoli na členský nebo samostatný server, budete muset změnit LocalLDAPPortToListenOn a LocalSSLPortToListonOn na něco jiného, než jsou dobře známé porty ldap a LDAP přes SSL. Například LocalLDAPPortToListenOn=51300 a LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Příloha C – Naplnění powershellového skriptu služby AD LDS

Skript PowerShellu pro naplnění služby AD LDS kontejnery a účtem služby

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service account to Administrators role"