Konfigurace ID Microsoft Entra pro zřízení uživatelů v adresáři LDAP pro ověřování v Linuxu

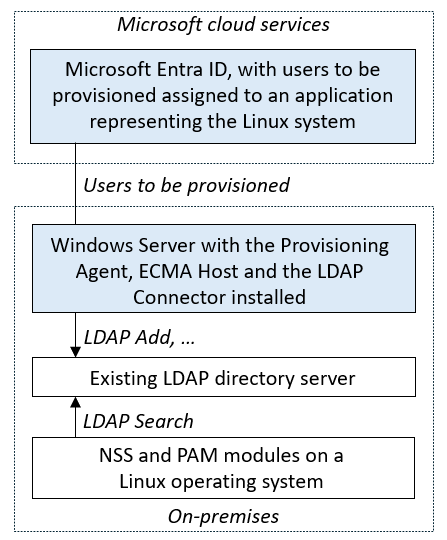

Následující dokumentace je kurz, který ukazuje, jak řídit přístup k systému Linux. Microsoft Entra zřídí uživatele do místního adresáře LDAP důvěryhodného v daném systému Linux. To umožňuje uživatelům přihlásit se k systému Linux, který se při ověřování uživatelů spoléhá na tento adresář LDAP. Když se uživatel odebere z Microsoft Entra ID, už se nemůže přihlásit k systému Linux.

Poznámka

Scénář popsaný v tomto článku je použitelný pouze pro stávající systémy Linux, které už využívají přepínač názvových služeb (NSS) nebo moduly PAM (Pluggable Authentication Modules) LDAP pro identifikaci a ověřování uživatelů. Virtuální počítače s Linuxem v Azure nebo s povolenou službou Azure Arc by měly být místo toho integrované s ověřováním Microsoft Entra. Teď můžete použít Microsoft Entra ID jako základní ověřovací platformu a certifikační autoritu pro připojení SSH k virtuálnímu počítači s Linuxem pomocí microsoft Entra ID a ověřování založeného na certifikátech OpenSSH, jak je popsáno v tématu Přihlášení k virtuálnímu počítači s Linuxem v Azure pomocí Microsoft Entra ID a OpenSSH.

Další scénáře týkající se zřizování uživatelů do adresářů LDAP, kromě ověřování v Linuxu, najdete v tématu konfigurace Microsoft Entra ID pro zřizování uživatelů do adresářů LDAP.

Předpoklady pro zřízení uživatelů v adresáři LDAP pro ověřování v Linuxu

Tento článek předpokládá, že server LDAP již existuje v místním prostředí, který používá jeden nebo více systémů Linux nebo jiných systémů POSIX k ověřování uživatelů.

Požadavky na lokální prostředí

- Linux nebo jiný server POSIX, který odpoví na adresářový server pomocí modulu PAM nebo NSS.

- Adresářový server LDAP, který podporuje schéma POSIX, například OpenLDAP, ve kterém lze uživatele vytvářet, aktualizovat a odstraňovat. Pro více informací o podporovaných adresářových serverech si přečtěte referenční dokument pro Obecný konektor LDAP .

- Počítač s alespoň 3 GB paměti RAM pro hostování zřizovacího agenta. Počítač by měl mít Windows Server 2016 nebo novější verzi Windows Serveru. Měl by mít také připojení k cílovému adresářovém serveru a odchozímu připojení k login.microsoftonline.com, dalších online služeb Microsoftu a doménách Azure. Příkladem je virtuální počítač s Windows Serverem 2016 hostovaným v Azure IaaS nebo za proxy serverem. Na tento server je potřeba nainstalovat rozhraní .NET Framework 4.7.2.

- Volitelné: I když to není povinné, doporučuje se stáhnout Microsoft Edge pro Windows Server a používat ho místo Internet Exploreru.

Požadavky na cloud

Tenant Microsoft Entra s Microsoft Entra ID P1 nebo Premium P2 (nebo EMS E3 nebo E5).

Použití této funkce vyžaduje licence Microsoft Entra ID P1. Pokud chcete najít správnou licenci pro vaše požadavky, přečtěte si téma Porovnání obecně dostupných funkcíMicrosoft Entra ID .

Role Správce hybridní identity určená ke konfiguraci agenta zřizování

Role Správce aplikací nebo Správce cloudových aplikací pro konfiguraci zřizování na webu Azure Portal nebo v Centru pro správu Microsoft Entra.

Schéma adresářového serveru vyžaduje pro každého uživatele Microsoft Entra zřizovaného v adresáři LDAP specifické atributy a tyto atributy musí být již vyplněny. Každý uživatel musí mít jedinečné číslo jako číslo ID uživatele. Před nasazením agenta zřizování a přiřazením uživatelů k adresáři musíte buď vygenerovat toto číslo z existujícího atributu uživatele, nebo rozšířit schéma Microsoft Entra. Potom můžete tento atribut naplnit uživateli v oboru. Podívejte se na rozšiřitelnost grafu pro informace o tom, jak vytvořit další rozšíření adresáře.

Další doporučení a omezení

Následující odrážky představují další doporučení a omezení.

- Nedoporučuje se používat stejného agenta pro synchronizaci cloudu a zřizování místních aplikací. Microsoft doporučuje použít samostatného agenta pro cloudovou synchronizaci a jeden pro zřizování místních aplikací.

- Pro službu AD LDS v současné době není možné uživatelům zřizovat hesla. Proto je potřeba buď zakázat zásady hesel pro službu AD LDS, nebo zřídit uživatele v zakázaném stavu.

- U jiných adresářových serverů je možné nastavit počáteční náhodné heslo, ale pro adresářový server není možné zřídit heslo uživatele Microsoft Entra.

- Zřizování uživatelů z LDAP na MICROSOFT Entra ID se nepodporuje.

- Zřizování skupin a členství uživatelů na adresářovém serveru se nepodporuje.

Určení způsobu interakce konektoru Microsoft Entra LDAP s adresářovým serverem

Před nasazením konektoru na stávající adresářový server musíte probrat s operátorem adresářového serveru ve vaší organizaci, jakým způsobem jej integrovat se svým adresářovým serverem. Mezi informace, které se mají shromáždit, patří:

- Informace o síti o tom, jak se připojit k adresářovém serveru

- Jak by se konektor měl ověřit na adresářovém serveru.

- Jaké schéma adresářový server vybral pro modelování uživatelů.

- Základní rozlišující jméno a pravidla hierarchie adresářů pro kontext pojmenování.

- Jak přidružit uživatele na adresářovém serveru k uživatelům v Microsoft Entra ID.

- Co by se mělo stát, když uživatel přejde mimo rozsah v Microsoft Entra ID.

Nasazení tohoto konektoru může vyžadovat změny konfigurace adresářového serveru a také změny konfigurace v MICROSOFT Entra ID. Pro nasazení zahrnující integraci Microsoft Entra ID s adresářovým serverem třetí strany v produkčním prostředí doporučujeme zákazníkům spolupracovat se svým dodavatelem adresářového serveru nebo partnera pro nasazení, který vám poskytne pomoc, pokyny a podporu této integrace. Tento článek používá následující ukázkové hodnoty pro OpenLDAP.

| Nastavení konfigurace | Kde je nastavená hodnota | Příklad hodnoty |

|---|---|---|

| název hostitele adresářového serveru | Průvodce konfigurací připojení stránka | APP3 |

| číslo portu adresářového serveru | Stránka průvodce konfigurací připojení | 636. Pro LDAP přes SSL nebo TLS (LDAPS) použijte port 636. Pro Start TLSpoužijte port 389. |

| účet konektoru k identifikaci sebe sama na adresářovém serveru | Stránka průvodce konfigurací připojení | cn=admin,dc=contoso,dc=lab |

| heslo pro konektor k ověření na adresářovém serveru | Stránka průvodce konfigurací připojení | |

| třída strukturálního objektu pro uživatele na adresářovém serveru | Stránka Průvodce konfigurací Typy objektů | inetOrgPerson |

| pomocné třídy objektů pro uživatele na adresářovém serveru | Mapování atributů stránky zřizování webu Azure Portal |

posixAccount ashadowAccount |

| atributy, které se mají vyplnit pro nového uživatele | Průvodce konfigurací na stránce Vybrat atributy a na portálu Azure na stránce zřizování mapování atributů |

cn, gidNumber, homeDirectory, mail, objectClass, sn, uid, uidNumber, userPassword |

| Pojmenování hierarchie vyžadované adresářovým serverem | Mapování atributů stránky zřizování webu Azure Portal | Nastavte dn nově vytvořeného uživatele tak, aby byl bezprostředně pod DC=Contoso,DC=lab |

| atributy pro korelaci uživatelů přes Microsoft Entra ID a adresářový server | Mapování atributů stránky zřizování webu Azure Portal | mail |

| zrušení zřízení chování, když uživatel přejde mimo rozsah v Microsoft Entra ID | Průvodce konfigurací stránka zrušení zřízení | Odstranění uživatele z adresářového serveru |

Síťová adresa adresářového serveru je název hostitele a číslo portu TCP, obvykle port 389 nebo 636. Pokud není adresářový server umístěný společně s konektorem na stejném Windows Serveru nebo používáte zabezpečení na úrovni sítě, musí být síťová připojení z konektoru k adresářovém serveru chráněná pomocí protokolu SSL nebo TLS. Konektor podporuje připojení k adresářovém serveru na portu 389 a použití protokolu Start TLS k povolení protokolu TLS v rámci relace. Konektor také podporuje připojení k adresářovém serveru na portu 636 pro LDAPS – LDAP přes PROTOKOL TLS.

Abyste mohli konektor ověřit na adresářovém serveru, musíte mít identifikovaný účet, který je už na adresářovém serveru nakonfigurovaný. Tento účet je obvykle identifikován rozlišujícím názvem a má přidružené heslo nebo klientský certifikát. Aby bylo možné provádět operace importu a exportu s objekty v připojeném adresáři, musí mít účet konektoru dostatečná oprávnění v rámci modelu řízení přístupu adresáře. Aby mohl konektor exportovat, musí mít oprávnění k zápisu a oprávnění ke čtení , aby bylo možné importovat. Konfigurace oprávnění se provádí v prostředí správy samotného cílového adresáře.

Schéma adresáře určuje třídy objektů a atributy, které představují skutečnou entitu v adresáři. Konektor podporuje uživatele reprezentované strukturální třídou objektu, například inetOrgPerson, a volitelně další pomocné třídy objektů. Aby mohl konektor zřizovat uživatele do adresářového serveru, během konfigurace v Azure portálu definujete mapování ze schématu Microsoft Entra na všechny povinné atributy. To zahrnuje povinné atributy třídy strukturálního objektu, všechny supertřídy této třídy strukturálního objektu a povinné atributy všech pomocných tříd objektů.

Pravděpodobně také nakonfigurujete mapování na některé volitelné atributy těchto tříd. Adresářový server OpenLDAP se schématem POSIX, který podporuje ověřování v Linuxu, může vyžadovat objekt pro nového uživatele, aby měl atributy jako v následujícím příkladu.

dn: cn=bsimon,dc=Contoso,dc=lab

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: bsimon

gidNumber: 10000

homeDirectory: /home/bsimon

sn: simon

uid: bsimon

uidNumber: 10011

mail: bsimon@contoso.com

userPassword: initial-password

Pravidla hierarchie adresářů implementovaná adresářovým serverem popisují, jak spolu objekty pro každého uživatele souvisejí a k existujícím objektům v adresáři. Ve většině nasazení se organizace rozhodla mít na svém adresářovém serveru plochou hierarchii, ve které se každý objekt pro uživatele nachází bezprostředně pod společným základním objektem. Pokud je například základní rozlišující název kontextu pojmenování v adresářovém serveru dc=contoso,dc=com nový uživatel by měl rozlišující název, jako je cn=alice,dc=contoso,dc=com.

Některé organizace ale můžou mít složitější hierarchii adresářů, v takovém případě budete muset implementovat pravidla při zadávání mapování rozlišujících názvů pro konektor. Například adresářový server může očekávat, že uživatelé budou v organizačních jednotkách podle oddělení, takže nový uživatel bude mít rozlišující název, jako je cn=alice,ou=London,dc=contoso,dc=com. Vzhledem k tomu, že konektor nevytvoří zprostředkující objekty pro organizační jednotky, musí už v adresářovém serveru existovat žádné zprostředkující objekty, které očekává hierarchie pravidel adresářového serveru.

Dále budete muset definovat pravidla pro to, jak má konektor určit, jestli už je uživatel na adresářovém serveru odpovídající uživateli Microsoft Entra. Každý adresář LDAP má rozlišující název, který je jedinečný pro každý objekt na adresářovém serveru, ale tento rozlišující název není často k dispozici pro uživatele v Microsoft Entra ID. Místo toho může mít organizace jiný atribut, například mail nebo employeeId, ve schématu adresářového serveru, který se nachází také na uživatelích v Microsoft Entra ID. Když pak konektor zřizuje nového uživatele na adresářový server, může konektor vyhledat, jestli už v adresáři existuje uživatel, který má konkrétní hodnotu tohoto atributu, a vytvořit nového uživatele pouze v případě, že neexistuje.

Pokud váš scénář zahrnuje vytváření nových uživatelů v adresáři LDAP, nejen aktualizaci nebo odstraňování stávajících uživatelů, budete muset také určit, jak systémy Linux pomocí daného adresářového serveru zpracovávají ověřování. Některé systémy se můžou dotazovat na veřejný klíč nebo certifikát uživatele SSH z adresáře, což může být vhodné pro uživatele, kteří už mají přihlašovací údaje těchto formulářů. Pokud ale vaše aplikace, která spoléhá na adresářový server, nepodporuje moderní ověřovací protokoly ani silnější přihlašovací údaje, musíte při vytváření nového uživatele v adresáři nastavit heslo specifické pro aplikaci, protože Microsoft Entra ID nepodporuje zřizování hesla Microsoft Entra uživatele.

Nakonec budete muset souhlasit se způsobem zrušení přístupu. Pokud je konektor nakonfigurovaný a ID Microsoft Entra propojilo mezi uživatelem v Microsoft Entra ID a uživatelem v adresáři, buď pro uživatele, který je již v adresáři, nebo novým uživatelem, může Microsoft Entra ID zřídit změny atributů od uživatele Microsoft Entra do adresáře.

Pokud se uživatel, který je přiřazen k aplikaci, odstraní v Microsoft Entra ID, Microsoft Entra ID odešle operaci odstranění na adresářový server. Můžete také chtít, aby mohl Microsoft Entra ID aktualizovat objekt na adresářovém serveru, když uživatel již nemůže aplikaci používat. Toto chování závisí na aplikaci, která bude používat adresářový server, kolik adresářů, jako je OpenLDAP, nemusí mít výchozí způsob, jak inaktivovat účet uživatele.

Instalace a konfigurace agenta zřizování Microsoft Entra Connect

- Přihlaste se k webu Azure Portal.

- Přejděte na podnikové aplikace a vyberte Nová aplikace.

- Vyhledejte místní aplikaci ECMA, aplikaci, pojmenujte ji a vyberte Vytvořit a přidejte ji do svého tenanta.

- V nabídce přejděte na stránku Nastavení vaší aplikace.

- Vyberte Začínáme.

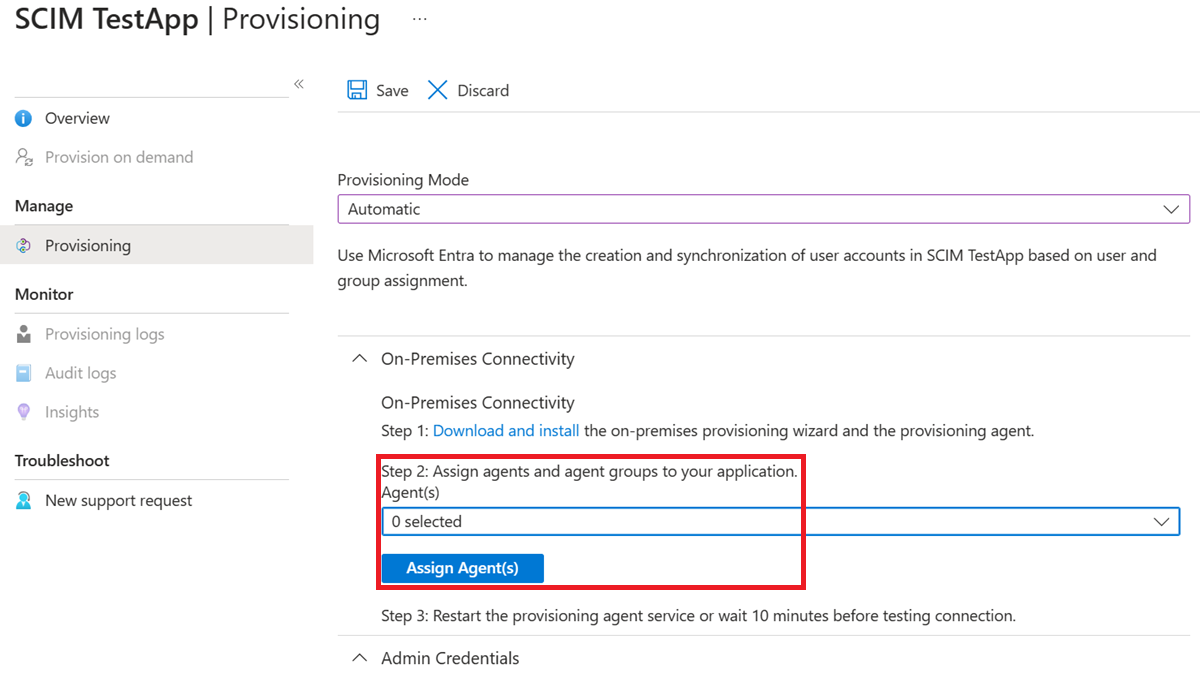

- Na stránce zřizování změňte režim na Automatické.

- V části Místní připojenívyberte Stáhnout a nainstalovata vyberte Přijmout podmínky & stáhnout.

- Opusťte portál a spusťte instalační program agenta pro připravení, odsouhlaste podmínky používání služby a vyberte Nainstalovat.

- Počkejte na průvodce konfigurací agenta zřizování Microsoft Entra a pak vyberte Další.

- V kroku Vybrat rozšíření vyberte lokální zřizování aplikací a pak vyberte Další.

- Agent zřizování používá webový prohlížeč operačního systému, aby zobrazil vyskakovací okno, abyste se mohli ověřit v Microsoft Entra ID a případně také u poskytovatele identity vaší organizace. Pokud používáte Internet Explorer jako prohlížeč na Windows Serveru, možná budete muset přidat weby Microsoftu do seznamu důvěryhodných webů prohlížeče, aby mohl JavaScript běžet správně.

- Po zobrazení výzvy k autorizaci zadejte přihlašovací údaje pro správce Microsoft Entra. Uživatel musí mít alespoň roli správce hybridní identity.

- Výběrem možnosti Potvrdit potvrďte nastavení. Po úspěšném dokončení instalace můžete vybrat Ukončita také zavřít instalační program balíčku Provisioning Agent.

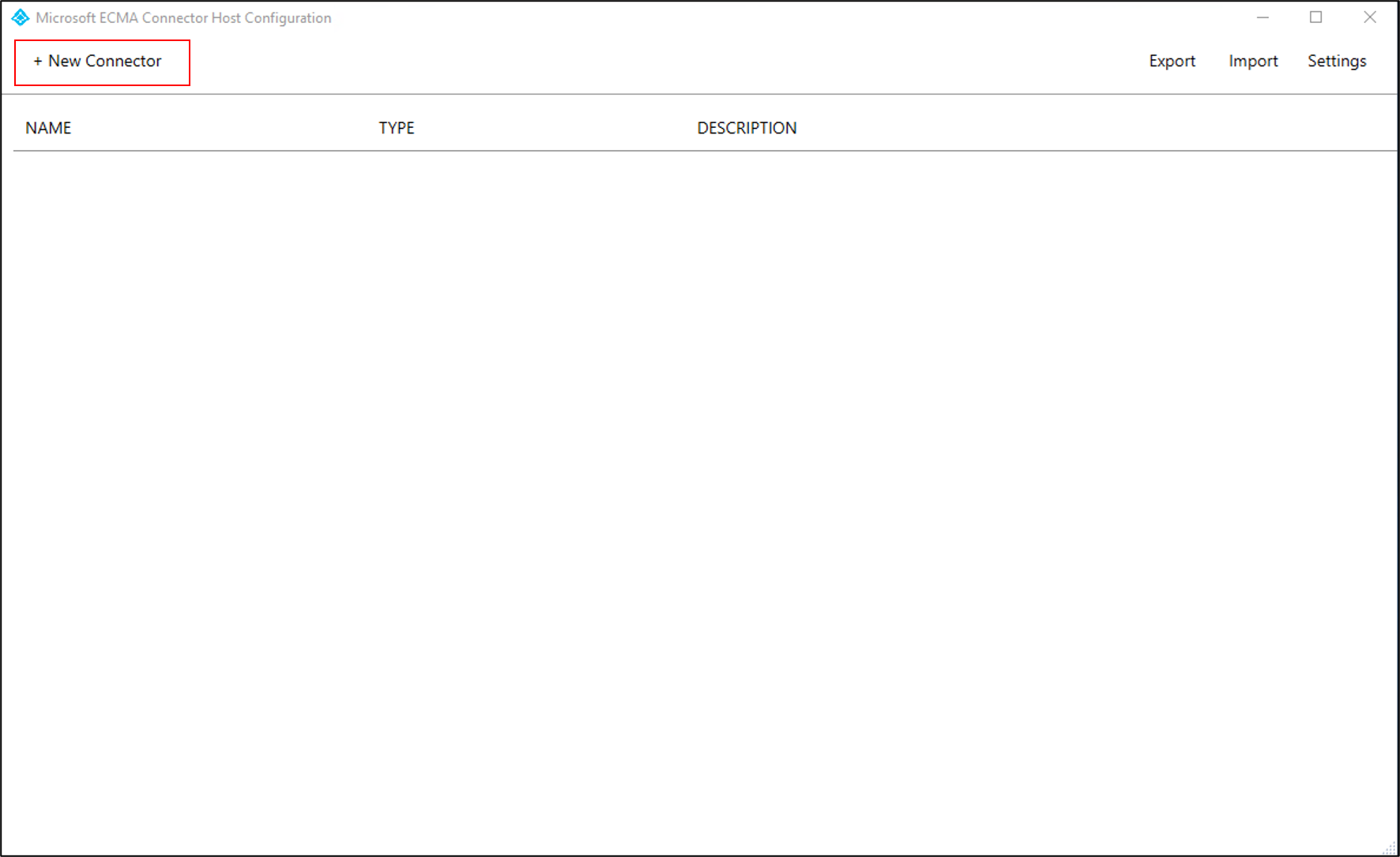

Konfigurace místní aplikace ECMA

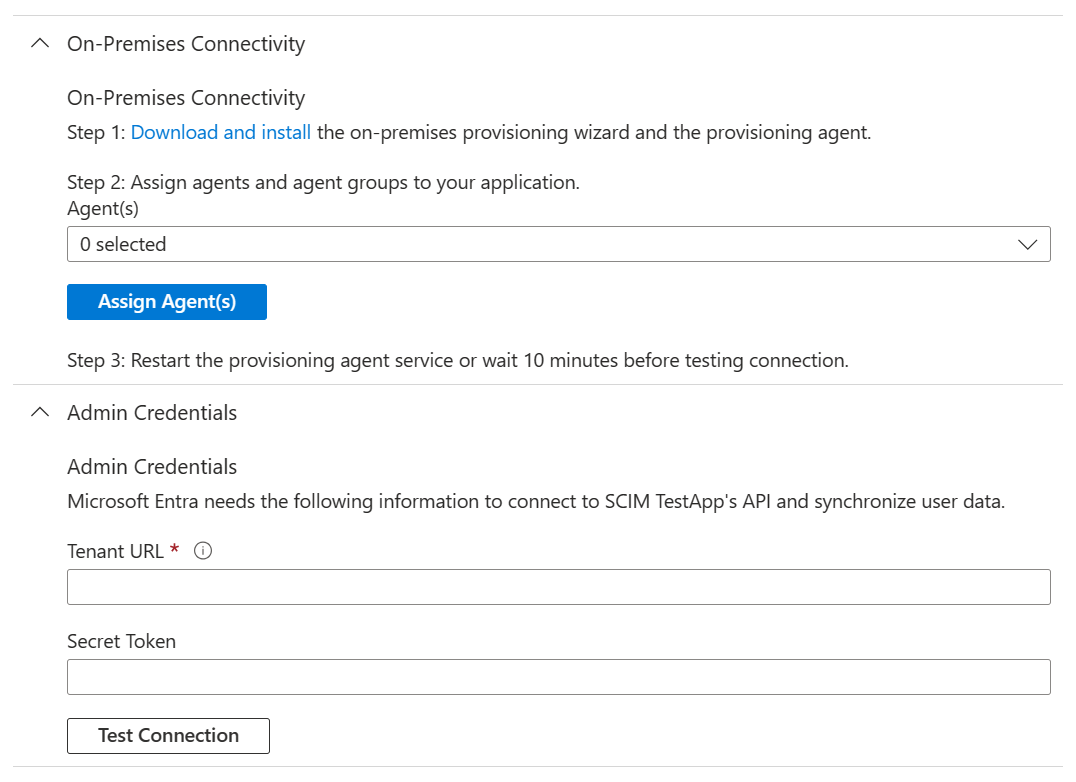

Zpět na portálu v části Místní připojení vyberte agenta, kterého jste nasadili, a vyberte Přiřadit agenty.

Nechte toto okno prohlížeče otevřené, až dokončíte další krok konfigurace pomocí průvodce konfigurací.

Konfigurace certifikátu hostitele konektoru Microsoft Entra ECMA

- Na Windows Serveru, na kterém je nainstalovaný agent zřizování, vyberte v nabídce Start průvodce konfigurací Microsoft ECMA2Host pravým tlačítkem a spusťte ho jako správce. Je nezbytné spustit průvodce jako správce systému Windows, aby mohl vytvářet potřebné protokoly událostí systému Windows.

- Po spuštění konfigurace hostitele konektoru ECMA se při prvním spuštění průvodce zobrazí žádost o vytvoření certifikátu. Ponechte výchozí port 8585 a výběrem Vygenerovat certifikát vygenerujte certifikát. Automaticky vygenerovaný certifikát je podepsán sám sebou jako součást důvěryhodného kořenového certifikátu. Síť SAN odpovídá názvu hostitele.

- Vyberte Uložit.

Poznámka

Pokud jste se rozhodli vygenerovat nový certifikát, poznamenejte si datum vypršení platnosti certifikátu, abyste se ujistili, že se plánujete vrátit do průvodce konfigurací a znovu vygenerovat certifikát před vypršením jeho platnosti.

Konfigurace obecného konektoru LDAP

V závislosti na vybraných možnostech nemusí být některé obrazovky průvodce dostupné a informace se můžou mírně lišit. Použijte následující informace jako vodítko při konfiguraci.

Vygenerujte tajný token, který se použije k ověřování ID Microsoft Entra pro konektor. Pro každou aplikaci by mělo být minimálně 12 znaků a jedinečné. Pokud ještě nemáte generátor tajných kódů, můžete k vygenerování ukázkového náhodného řetězce použít příkaz PowerShellu, například následující příkaz.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Pokud jste to ještě neudělali, spusťte Průvodce konfigurací Microsoft ECMA2Host z nabídky Start.

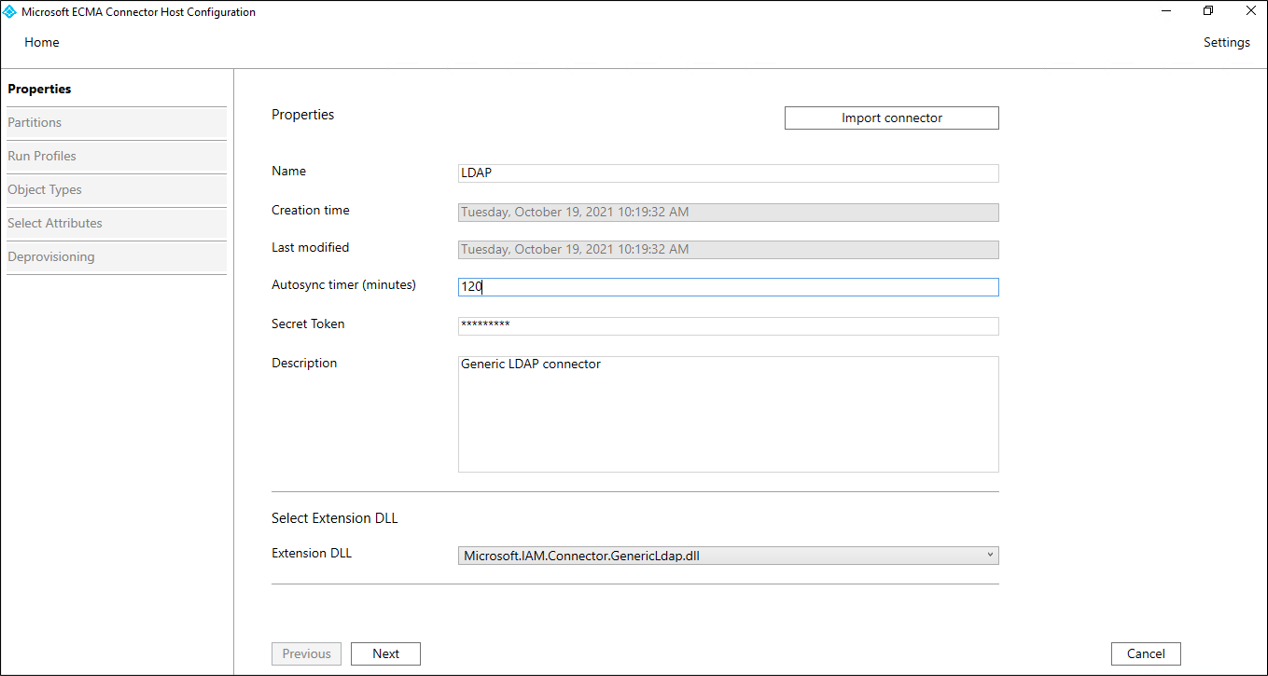

Na stránce Vlastnosti vyplňte pole hodnotami zadanými v tabulce, která následuje za obrázkem, a vyberte Další.

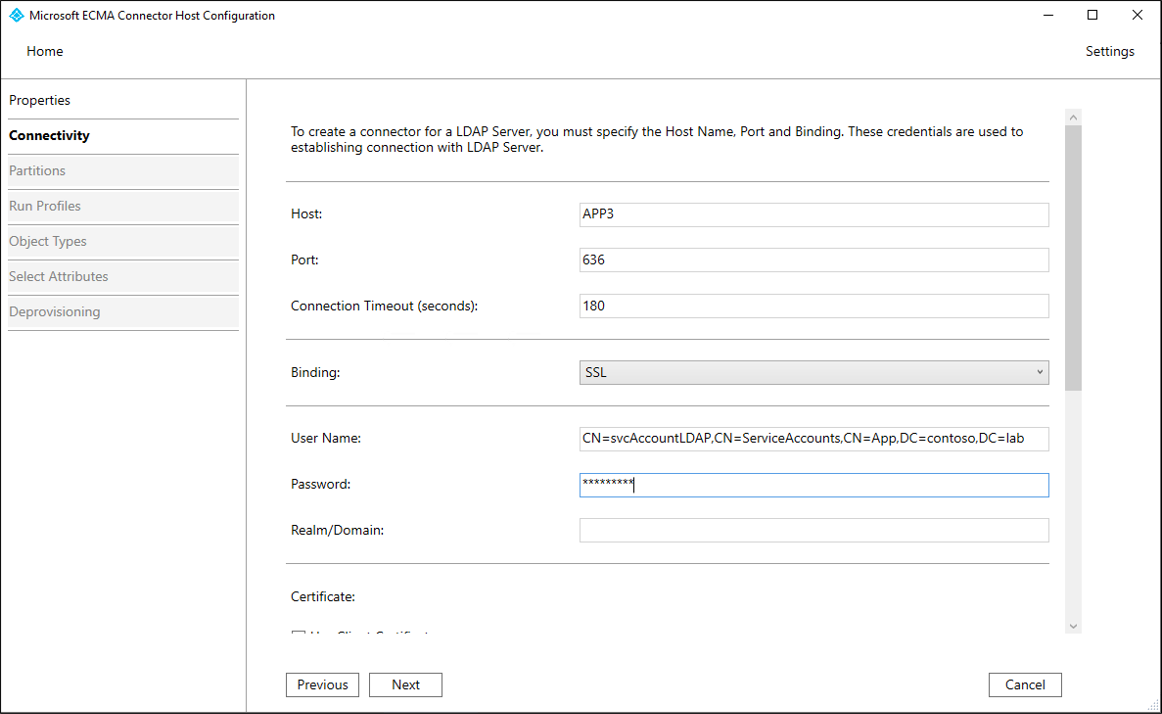

Vlastnost Hodnota Jméno Název, který jste zvolili pro konektor, by měl být jedinečný pro všechny konektory ve vašem prostředí. Například LDAP.Časovač automatické synchronizace (minuty) 120 Token tajného kódu Sem zadejte tajný token. Mělo by to být minimálně 12 znaků. Rozšíření DLL Pro obecný konektor LDAP vyberte Microsoft.IAM.Connector.GenericLdap.dll. Na stránce připojení nakonfigurujete, jak hostitel konektoru ECMA komunikuje s adresářovým serverem, a nastavíte některé z možností konfigurace. Vyplňte pole hodnotami zadanými v tabulce, která následuje za obrázkem, a vyberte Další. Když vyberete Další, konektor se dotazuje na adresářový server kvůli jeho konfiguraci.

Vlastnost Popis Hostitel Název hostitele, kde se nachází server LDAP. Tato ukázka používá jako příklad názvu hostitele APP3.Přístav Číslo portu TCP. Pokud je adresářový server nakonfigurovaný pro LDAP přes SSL, použijte port 636. Pro Start TLSnebo pokud používáte zabezpečení na úrovni sítě, použijte port 389.Časový limit připojení vypršel 180 Závazný Tato vlastnost určuje, jak se konektor ověřuje na adresářovém serveru. S nastavením Basicnebo s nastavenímSSLneboTLSa pokud není nakonfigurované žádné klientské osvědčení, konektor odešle jednoduchou vazbu LDAP k ověření pomocí jedinečného názvu a hesla. S nastavenímSSLneboTLSa zadaným klientským certifikátem provede konektorEXTERNALLDAP SASL vazbu pro ověření pomocí klientského certifikátu.Uživatelské jméno Jak se konektor ECMA ověřuje na adresářovém serveru. V tomto příkladu cn=admin,dc=contoso,dc=labHeslo Heslo uživatele, ke kterému se konektor ECMA autentizuje na adresářovém serveru. Sféra nebo doména Toto nastavení je vyžadováno jenom v případě, že jste jako možnost vazby vybrali Kerberos, pro poskytnutí sféry nebo domény uživatele.Certifikát Nastavení v této části se používá pouze v případě, že jste jako možnost Vazba vybrali SSLneboTLS.Aliasy atributů Textové pole aliasů atributů se používá pro atributy definované ve schématu se syntaxí RFC4522. Tyto atributy se nedají rozpoznat během detekce schématu a konektor potřebuje pomoc s identifikací těchto atributů. Pokud například adresářový server nepublikuje userCertificate;binarya chcete tento atribut zřídit, musí být do pole aliasů atributů zadán následující řetězec, aby správně identifikoval atribut userCertificate jako binární atribut:userCertificate;binary. Pokud ve schématu nepotřebujete žádné speciální atributy, můžete toto pole ponechat prázdné.Zahrnutí provozních atributů Zaškrtněte políčko Include operational attributes in schemaa zahrňte také atributy vytvořené adresářového serveru. Patří mezi ně atributy, jako je například čas vytvoření objektu a čas poslední aktualizace.Zahrnutí rozšiřitelných atributů Zaškrtněte políčko Include extensible attributes in schema, pokud se na adresářovém serveru používají rozšiřitelné objekty (RFC4512/4.3). Povolení této možnosti umožňuje použití každého atributu pro všechny objekty. Když tuto možnost vyberete, schéma je velmi velké, takže pokud připojený adresář nepoužívá tuto funkci, doporučujeme ponechat tuto možnost nevybranou.Povolit ruční výběr ukotvení Nechte nezaškrtnuto. Poznámka

Pokud dojde k problému při pokusu o připojení a nemůžete přejít na stránku globální, ujistěte se, že je účet služby na adresářovém serveru povolený.

Na stránce Global nakonfigurujete rozlišující název protokolu změn delta, pokud je to nutné, a další funkce LDAP. Stránka je předem vyplněna informacemi poskytnutými serverem LDAP. Zkontrolujte zobrazené hodnoty a pak vyberte Další.

Vlastnost Popis Podporované mechanismy SASL V horní části se zobrazují informace poskytované samotným serverem, včetně seznamu mechanismů SASL. Podrobnosti o certifikátu serveru Pokud bylo zadáno SSLneboTLS, průvodce zobrazí certifikát vrácený adresářovým serverem. Ověřte, že vystavitel, předmět a kryptografický otisk jsou pro správný adresářový server.Byly nalezeny povinné funkce. Konektor také ověří, že jsou v kořenovém dsE přítomny povinné ovládací prvky. Pokud tyto ovládací prvky nejsou uvedené, zobrazí se upozornění. Některé adresáře LDAP nevypisují všechny funkce kořenového DSE a je možné, že konektor funguje bez problémů, i když je k dispozici upozornění. Podporované ovládací prvky podporované ovládací prvky zaškrtávací políčka řídí chování určitých operací. Rozdílový import DN protokolu změn je pojmenovací kontext používaný protokolem rozdílových změn, například cn=changelog. Tato hodnota musí být určena, aby se dal provést rozdílový import. Pokud nepotřebujete implementovat rozdílový import, může být toto pole prázdné. Atribut hesla Pokud adresářový server podporuje jiný atribut hesla nebo hash hesel, můžete zadat cíl pro změny hesla. Názvy oddílů V seznamu dalších oddílů je možné přidat další obory názvů, které nejsou automaticky rozpoznány. Toto nastavení se dá použít například v případě, že několik serverů tvoří logický cluster, který by se měl importovat ve stejnou dobu. Stejně jako služba Active Directory může mít v jedné lesní struktuře více domén, ale všechny domény sdílejí jedno schéma, totéž lze simulovat zadáním dalších jmenných prostorů do tohoto pole. Každý obor názvů může importovat z různých serverů a je dále konfigurován na stránce Konfigurovat oddíly a hierarchie. Na stránce oddíly

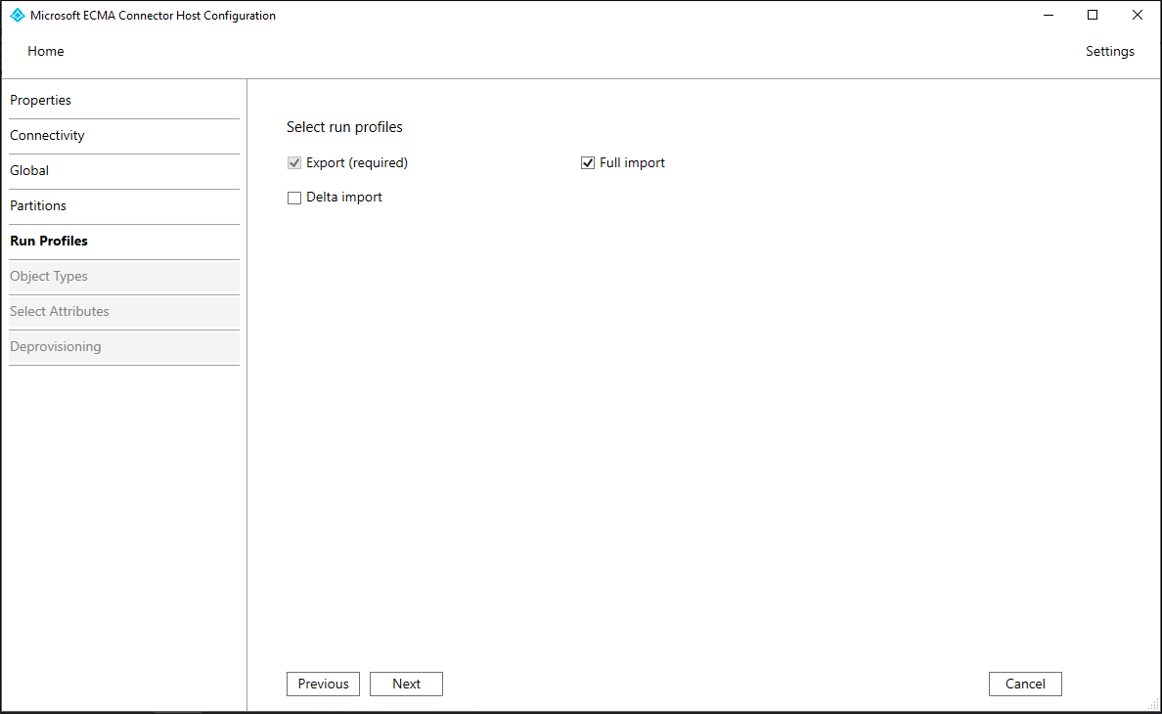

ponechte výchozí a vyberte Další .Na stránce Profily spuštění zkontrolujte, jestli jsou zaškrtnutá políčka Export a Úplný import. Pak vyberte Další.

Vlastnost Popis Vývoz Spusťte profil, který exportuje data do adresářového serveru LDAP. Tento profil spuštění je nutný. Úplný import Spustit profil, který importuje všechna data ze zdrojů LDAP zadaných dříve. Tento profil spuštění je povinný. Rozdílový import Spusťte profil, který importuje pouze změny z LDAP od posledního úplného nebo dílčího importu. Tento profil spuštění povolte jenom v případě, že jste potvrdili, že adresářový server splňuje nezbytné požadavky. Pro více informací, podívejte se na referenční odkaz obecného konektoru LDAP. Na stránce Exportovat ponechte výchozí hodnoty beze změny a vyberte Další.

Na stránce Úplný import ponechte výchozí hodnoty beze změny a vyberte Další.

Na stránce DeltaImport ponechte výchozí hodnoty beze změny a vyberte Další.

Na stránce Typy objektů vyplňte pole a vyberte Další.

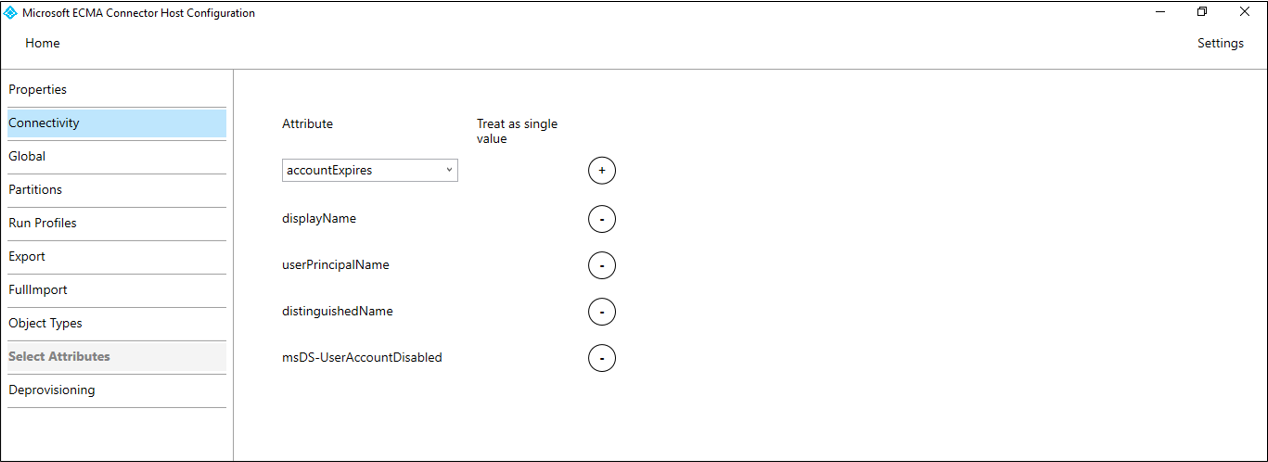

Vlastnost Popis Cílový objekt Tato hodnota je třída strukturálního objektu uživatele na adresářovém serveru LDAP. Použijte inetOrgPersona v tomto poli nezadávejte pomocnou třídu objektů. Pokud adresářový server vyžaduje pomocné třídy objektů, nakonfigurují se pomocí mapování atributů na webu Azure Portal.Kotva Hodnoty tohoto atributu by měly být jedinečné pro každý objekt v cílovém adresáři. Služba zřizování Microsoft Entra dotazuje hostitele konektoru ECMA pomocí tohoto atributu po počátečním cyklu. Obvykle se používá rozlišující název, který může být vybrán jako -dn-. Atributy s více hodnotami, jako je například atributuidve schématu OpenLDAP, nelze použít jako ukotvení.Atribut dotazu Tento atribut by měl být stejný jako kotva. DN Rozlišující název cílového objektu. Udržujte -dn-.Automaticky vygenerováno nezkontrolovaný Hostitel ECMA zjistí atributy podporované cílovým adresářem. Můžete zvolit, které z těchto atributů chcete zveřejnit pro ID Microsoft Entra. Tyto atributy je pak možné nakonfigurovat v Azure portálu pro nastavení. Na stránce Vybrat atributy přidejte jednotlivě všechny atributy z rozevíracího seznamu, které jsou povinné nebo které chcete zřídit z Microsoft Entra ID.

Rozevírací seznam Atribut zobrazuje všechny atributy zjištěné v cílovém adresáři a nebyly zvoleny v předchozím použití průvodce konfigurací stránce Vybrat atributy.Ujistěte se, že políčko

Treat as single valuenení u atributuobjectClasszaškrtnuté, a pokud se nastavujeuserPassword, je buďto nevybratelné, nebo je zaškrtnuté pro atributuserPassword.Nakonfigurujte viditelnost pro následující atributy.

Atribut Považovat za jednu hodnotu _distinguishedName -Dn- exportovat_heslo cn Y gidNumber domovský adresář pošta Y objectClass Sn Y Uid Y číslo UID uživatelské heslo Y Po přidání všech relevantních atributů vyberte Další.

Na stránce Zrušení zřízení můžete určit, jestli chcete, aby ID Microsoft Entra odstranilo uživatele z adresáře, když se dostanou mimo rozsah aplikace. Pokud ano, v části Zakázat tokvyberte Odstranita v části Odstranit tokvyberte Odstranit. Pokud zvolíte

Set attribute value, atributy vybrané na předchozí stránce nebudou k dispozici na stránce Odprovisionování.

Poznámka

Pokud použijete k nastavení hodnoty atributu, mějte na paměti, že jsou povoleny pouze logické hodnoty.

- Vyberte Dokončit.

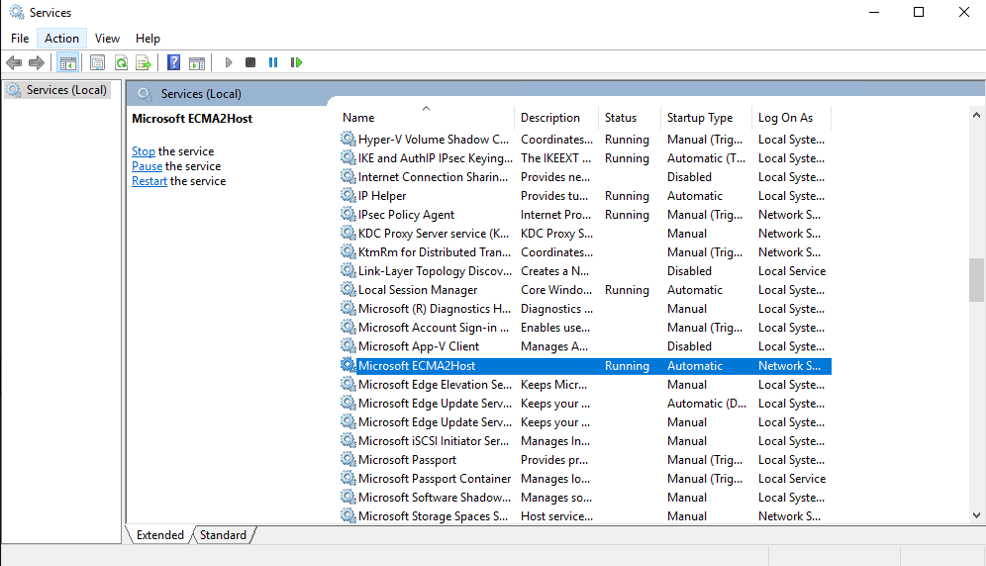

Ujistěte se, že je služba ECMA2Host spuštěná a může číst z adresářového serveru.

Podle těchto kroků ověřte, že je hostitel konektoru spuštěný a identifikoval všechny existující uživatele z adresářového serveru.

- Na serveru se spuštěným hostitelem konektoru Microsoft Entra ECMA vyberte Spusťte.

- Vyberte Spustit v případě potřeby, a poté zadejte do pole services.msc.

- V seznamu služeb Services se ujistěte, že Microsoft ECMA2Host je přítomen a spuštěn. Pokud není spuštěn, zvolte Spustit.

- Pokud jste službu nedávno spustili a máte v adresářovém serveru mnoho uživatelských objektů, počkejte několik minut, než konektor naváže připojení k adresářovém serveru.

- Na serveru, na kterém běží hostitel konektoru Microsoft Entra ECMA, spusťte PowerShell.

- Přejděte do složky, ve které byl nainstalován hostitel ECMA, například

C:\Program Files\Microsoft ECMA2Host. - Přejděte do podadresáře

Troubleshooting. - Spusťte skript

TestECMA2HostConnection.ps1v adresáři, jak je znázorněno, a zadejte jako argumenty název konektoru a hodnotuObjectTypePathcache. Pokud hostitel konektoru nenaslouchá na portu TCP 8585, poté možná budete muset také zadat argument-Port. Po zobrazení výzvy zadejte tajný token nakonfigurovaný pro tento konektor.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName LDAP -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Pokud skript zobrazí chybovou nebo varovnou zprávu, zkontrolujte, jestli je služba spuštěná, a název konektoru a tajný token odpovídají hodnotám, které jste nakonfigurovali v průvodci konfigurací.

- Pokud skript zobrazí výstupní

False, konektor neviděl žádné položky na zdrojovém adresářovém serveru pro stávající uživatele. Pokud se jedná o novou instalaci adresářového serveru, je toto chování očekávané a můžete pokračovat v další části. - Pokud však adresářový server již obsahuje jednoho nebo více uživatelů, ale skript zobrazuje

False, znamená to, že konektor nemohl načíst data z adresářového serveru. Pokud se pokusíte provést zřízení, nemusí Microsoft Entra ID správně spárovat uživatele v daném zdrojovém adresáři s uživateli v Microsoft Entra ID. Počkejte několik minut, než hostitel konektoru dokončí čtení objektů z existujícího adresářového serveru, a pak skript spusťte znovu. Pokud bude výstup dálFalse, zkontrolujte konfiguraci konektoru a zda oprávnění na adresářovém serveru umožňují konektoru číst stávající uživatele.

Otestujte připojení z Microsoft Entra ID k hostiteli konektoru

Vraťte se do okna webového prohlížeče, ve kterém jste na portálu konfigurovali zřizování aplikací.

Poznámka

Pokud časový limit okna vypršel, budete muset agenta znovu vybrat.

- Přihlaste se k webu Azure Portal.

- Přejděte na podnikové aplikace a místní aplikaci ECMA.

- Vyberte na Zřizování

- Pokud se zobrazí Začínáme, změňte režim na Automatický, v části Místní připojení vyberte agenta, kterého jste právě nasadili, a zvolte Přiřadit agentaa počkejte 10 minut. Jinak přejděte na Úpravy zřizování .

V části Přihlašovací údaje správce zadejte následující adresu URL. Nahraďte část

connectorNamenázvem konektoru na hostiteli ECMA, napříkladLDAP. Pokud jste pro hostitele ECMA zadali certifikát od certifikační autority, nahraďtelocalhostnázvem hostitele serveru, na kterém je hostitel ECMA nainstalovaný.Vlastnost Hodnota Adresa URL tenanta https://localhost:8585/ecma2host_connectorName/scim Zadejte hodnotu tajný token, kterou jste definovali při vytváření konektoru.

Poznámka

Pokud jste agentovi právě přiřadili aplikaci, počkejte 10 minut, než se registrace dokončí. Test připojení nebude fungovat, dokud se registrace nedokončí. Vynucení registrace agenta k dokončení restartováním zřizovacího agenta na vašem serveru může proces registrace urychlit. Přejděte na server, vyhledejte služby v panelu hledání Windows, identifikujte službu Microsoft Entra Connect Provisioning Agent, klikněte pravým tlačítkem myši na službu a restartujte ji.

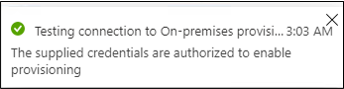

Vyberte Otestovat připojenía počkejte jednu minutu.

Po úspěšném testu připojení, pokud je indikováno, že zadané přihlašovací údaje mají oprávnění k povolení zřizování, vyberte Uložit.

Rozšíření schématu Microsoft Entra

Pokud váš adresářový server vyžaduje další atributy, které nejsou součástí výchozího schématu Microsoft Entra pro uživatele, můžete při zřizování nakonfigurovat zadávání hodnot těchto atributů z konstanty, z výrazu transformovaného z jiných atributů Microsoft Entra nebo rozšířením schématu Microsoft Entra.

Pokud adresářový server vyžaduje, aby uživatelé měli atribut, například uidNumber pro schéma OpenLDAP POSIX a tento atribut ještě není součástí vašeho schématu Microsoft Entra pro uživatele a musí být jedinečný pro každého uživatele, musíte tento atribut vygenerovat z jiných atributů uživatele prostřednictvím výrazu, nebo pomocí funkce rozšíření adresáře přidat tento atribut jako rozšíření.

Pokud uživatelé pocházejí ze služby Active Directory Domain Services a mají v daném adresáři atribut, můžete použít cloudovou synchronizaci Microsoft Entra Connect nebo Microsoft Entra Connect. Tím nakonfigurujete atribut, který se má synchronizovat ze služby Active Directory Domain Services do Microsoft Entra ID, aby byl k dispozici pro zřizování v jiných systémech.

Pokud uživatelé pocházejí z Microsoft Entra ID, musíte definovat rozšíření adresáře pro každý nový atribut, který se má uložit na uživatele. Potom aktualizovat uživatele Microsoft Entra, které mají být zřízeny, aby každý uživatel získal hodnotu těchto atributů.

Konfigurace mapování atributů

V této části nakonfigurujete mapování mezi atributy uživatele Microsoft Entra a atributy, které jste dříve vybrali v průvodci konfigurací hostitele ECMA. Později, když konektor vytvoří objekt na adresářovém serveru, atributy uživatele Microsoft Entra se odešlou prostřednictvím konektoru na adresářový server, který bude součástí tohoto nového objektu.

V Centru pro správu Microsoft Entra v části Podnikové aplikacevyberte místní aplikaci ECMA a poté vyberte stránku zřizování.

Vyberte Upravit zřizování.

Rozbalte mapování

a vyberte Zřídit uživatele Microsoft Entra . Pokud se s mapováním atributů pro tuto aplikaci setkáváte poprvé, existuje zde pouze jedno mapování jako zástupný symbol.Chcete-li ověřit, že schéma adresářového serveru je k dispozici v Microsoft Entra ID, zaškrtněte políčko Zobrazit rozšířené možnosti a vyberte Upravit seznam atributů pro ScimOnPremises. Ujistěte se, že jsou uvedené všechny atributy vybrané v průvodci konfigurací. Pokud ne, počkejte několik minut, než se schéma aktualizuje, a potom vyberte Mapování atributů na navigačním řádku a poté znovu vyberte Upravit seznam atributů pro ScimOnPremises pro opětovné načtení stránky. Jakmile se zobrazí uvedené atributy, opusťte tuto stránku a vraťte se do seznamu mapování.

Každý uživatel v adresáři musí mít jedinečný rozlišující název. Způsob vytvoření rozlišujícího názvu konektoru můžete určit pomocí mapování atributů. Vyberte Přidat nové mapování. Pomocí následujících hodnot vytvořte mapování a změňte rozlišující názvy ve výrazu tak, aby odpovídaly názvu organizační jednotky nebo jiného kontejneru v cílovém adresáři.

- Typ mapování: výraz

- Výraz:

Join("", "CN=", Word([userPrincipalName], 1, "@"), ",DC=Contoso,DC=lab") - Cílový atribut:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:-dn- - Použít toto mapování: pouze během vytváření objektu

Pokud adresářový server vyžaduje zadání více hodnot třídy strukturálního objektu nebo hodnoty pomocné třídy objektu do atributu

objectClass, je třeba k tomuto atributu přidat mapování. Chcete-li přidat mapování proobjectClass, vyberte Přidat nové mapování. Pomocí následujících hodnot vytvořte mapování a změňte názvy tříd objektů ve výrazu tak, aby odpovídaly schématu cílového adresáře.- Typ mapování: výraz

- Výraz, pokud je zřizováno schéma POSIX:

Split("inetOrgPerson,posixAccount,shadowAccount",",") - Cílový atribut:

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:objectClass - Použít toto mapování: pouze během vytváření objektu

Pro každé mapování v následující tabulce pro adresářový server vyberte Přidat nové mapovánía zadejte zdrojové a cílové atributy. Pokud zřizujete existující adresář s existujícími uživateli, musíte upravit mapování atributu, který je běžný, a nastavit objekty Match pomocí tohoto atributu pro tento atribut. Další informace o mapování atributů zde.

Pro OpenLDAP se schématem POSIX budete také muset zadat atributy

gidNumber,homeDirectory,uidauidNumber. Každý uživatel vyžaduje jedinečnýuida jedinečnýuidNumber. Obvykle jehomeDirectorynastaven výrazem odvozeným z ID uživatele. Pokud je napříkladuiduživatele generován výrazem odvozeným z hlavního názvu uživatele, může být hodnota domovského adresáře tohoto uživatele vygenerována podobným výrazem odvozeným také z hlavního názvu uživatele. A v závislosti na vašem případu použití můžete chtít, aby všichni uživatelé byli ve stejné skupině, takže byste přiřadiligidNumberz konstanty.Typ mapování Zdrojový atribut Cílový atribut Přímý displayNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:cnPřímý surnameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:snPřímý userPrincipalNameurn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:mailVýraz ToLower(Word([userPrincipalName], 1, "@"), )urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidPřímý (atribut specifický pro váš adresář) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:uidNumberVýraz Join("/", "/home", ToLower(Word([userPrincipalName], 1, "@"), ))urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:homeDirectoryKonstanta 10000urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:gidNumberPřidejte mapování na

urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userPassword, které nastaví počáteční náhodné heslo pro uživatele.Vyberte Uložit.

Ujistěte se, že uživatelé, kteří mají být zařazeni do adresáře, mají požadované atributy.

Pokud existují uživatelé, kteří mají v adresáři LDAP existující uživatelské účty, musíte zajistit, aby reprezentace uživatele Microsoft Entra měla atributy potřebné pro párování.

Pokud plánujete vytvářet nové uživatele v adresáři LDAP, musíte zajistit, aby reprezentace Microsoft Entra těchto uživatelů měla zdrojové atributy vyžadované schématem uživatele cílového adresáře. Každý uživatel vyžaduje jedinečný uid a jedinečný uidNumber.

Pokud vaši uživatelé pocházejí ze služby Active Directory Domain Services a mají tento atribut, můžete pomocí Microsoft Entra Connect nebo Microsoft Entra Connect cloudové synchronizace nakonfigurovat, aby se tento atribut synchronizoval ze služby Active Directory Domain Services do Microsoft Entra ID a byl k dispozici pro použití v jiných systémech.

Pokud uživatelé pocházejí z Microsoft Entra ID, pak pro každý nový atribut, který potřebujete uložit na uživatele, budete definovat rozšíření adresáře. Potom aktualizovat uživatele Microsoft Entra, které mají být zřízeny, aby každý uživatel získal hodnotu těchto atributů.

Potvrzení uživatelů přes PowerShell

Po aktualizaci uživatelů v rámci Microsoft Entra ID můžete použít rutiny Microsoft Graph PowerShellu k automatizaci kontroly, zda uživatelé mají všechny požadované atributy.

Předpokládejme například, že vaše zřizování vyžaduje, aby uživatelé měli tři atributy DisplayName,surname a extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty. Tento třetí atribut se používá k zahrnutí uidNumber. Pomocí rutiny Get-MgUser můžete načíst každého uživatele a zkontrolovat, jestli jsou přítomné požadované atributy. Všimněte si, že rutina Graph v1.0 Get-MgUser ve výchozím nastavení nevrací žádný atribut rozšíření adresáře uživatele, pokud nejsou atributy zadané v požadavku jako jedna z vlastností, které se mají vrátit.

V této části se ukazuje, jak interagovat s Microsoft Entra ID pomocí cmdletů Microsoft Graph PowerShell.

Při prvním použití těchto rutin pro tento scénář musíte být v roli globálního správce, abyste povolili použití Prostředí Microsoft Graph PowerShell ve vašem tenantovi. Následné interakce můžou používat roli s nižšími oprávněními, například:

- Pokud očekáváte vytváření nových uživatelů, správce uživatelů.

- Správce aplikace nebo správce správy identit, pokud pouze spravujete přiřazení rolí aplikací.

Otevřete PowerShell.

Pokud ještě nemáte nainstalované moduly Microsoft Graph PowerShellu, pomocí tohoto příkazu nainstalujte modul

Microsoft.Graph.Usersa další:Install-Module Microsoft.GraphPokud už máte nainstalované moduly, ujistěte se, že používáte nejnovější verzi:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsPřipojte se k Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.Read.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Vytvořte seznam uživatelů a atributy, které chcete zkontrolovat.

$userPrincipalNames = ( "alice@contoso.com", "bob@contoso.com", "carol@contoso.com" ) $requiredBaseAttributes = ("DisplayName","surname") $requiredExtensionAttributes = ("extension_656b1c479a814b1789844e76b2f459c3_MyNewProperty")Prohledat adresář pro každého z uživatelů.

$select = "id" foreach ($a in $requiredExtensionAttributes) { $select += ","; $select += $a;} foreach ($a in $requiredBaseAttributes) { $select += ","; $select += $a;} foreach ($un in $userPrincipalNames) { $nu = Get-MgUser -UserId $un -Property $select -ErrorAction Stop foreach ($a in $requiredBaseAttributes) { if ($nu.$a -eq $null) { write-output "$un missing $a"} } foreach ($a in $requiredExtensionAttributes) { if ($nu.AdditionalProperties.ContainsKey($a) -eq $false) { write-output "$un missing $a" } } }

Shromažďování existujících uživatelů z adresáře LDAP

Určete, kteří uživatelé v daném adresáři spadají do rozsahu pro uživatele s Linuxovou autentizací. Tato volba bude záviset na konfiguraci systému Linux. V některých konfiguracích je platný uživatel, který existuje v adresáři LDAP. Jiné konfigurace můžou vyžadovat, aby měl uživatel konkrétní atribut nebo byl členem skupiny v daném adresáři.

Spusťte příkaz, který načte podmnožinu uživatelů z adresáře LDAP do souboru CSV. Ujistěte se, že výstup obsahuje atributy uživatelů, kteří se používají pro porovnávání s ID Microsoft Entra. Příklady těchto atributů jsou ID zaměstnance, název účtu nebo

uida e-mailová adresa.V případě potřeby přeneste soubor CSV, který obsahuje seznam uživatelů, do systému pomocí rutin Prostředí Microsoft Graph PowerShell nainstalované.

Teď, když máte seznam všech uživatelů získaných z adresáře, budete tyto uživatele odpovídat s uživateli v Microsoft Entra ID. Než budete pokračovat, projděte si informace o odpovídajících uživatelům ve zdrojových a cílových systémech.

Načtení ID uživatelů v Microsoft Entra ID

V této části se dozvíte, jak pracovat s ID Microsoft Entra pomocí rutin prostředí Microsoft Graph PowerShell.

Při prvním použití těchto rutin pro tento scénář musíte být v roli globálního správce, abyste povolili použití Prostředí Microsoft Graph PowerShell ve vašem tenantovi. Následné interakce můžou používat roli s nižšími oprávněními, například:

- Pokud očekáváte vytváření nových uživatelů, správce uživatelů.

- Správce aplikace nebo správce správy identit, pokud spravujete pouze přiřazení rolí aplikací.

Otevřete PowerShell.

Pokud ještě nemáte nainstalované moduly Microsoft Graph PowerShellu, pomocí tohoto příkazu nainstalujte modul

Microsoft.Graph.Usersa další:Install-Module Microsoft.GraphPokud už máte nainstalované moduly, ujistěte se, že používáte nejnovější verzi:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsPřipojte se k Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Pokud jste tento příkaz použili poprvé, možná budete muset udělit souhlas s povolením, aby tyto oprávnění měly nástroje příkazového řádku Microsoft Graphu.

Načtěte seznam uživatelů získaný z úložiště dat aplikace do relace PowerShell. Pokud byl seznam uživatelů v souboru CSV, můžete použít rutinu PowerShellu

Import-Csva jako argument zadat název souboru z předchozí části.Pokud je například soubor získaný ze služby SAP Cloud Identity Services pojmenovaný Users-exported-from-sap.csv a nachází se v aktuálním adresáři, zadejte tento příkaz.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Pokud používáte databázi nebo adresář, použijte jiný příklad, pokud se soubor jmenuje users.csv a nachází se v aktuálním adresáři, zadejte tento příkaz:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Zvolte sloupec souboru users.csv, který se bude shodovat s atributem uživatele v Microsoft Entra ID.

Pokud používáte SAP Cloud Identity Services, pak výchozím mapováním je atribut SAP SCIM

userNames atributem Microsoft Entra IDuserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Jiný příklad, pokud používáte databázi nebo adresář, můžete mít uživatele v databázi, kde hodnota ve sloupci s názvem

EMailje stejná hodnota jako v atributu Microsoft EntrauserPrincipalName:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Načtěte ID těchto uživatelů v Microsoft Entra ID.

Následující skript PowerShellu používá hodnoty

$dbusers,$db_match_column_namea$azuread_match_attr_namezadané dříve. Dotaz na Microsoft Entra ID, aby bylo možné najít uživatele, který má atribut s hodnotou odpovídající každému záznamu ve zdrojovém souboru. Pokud soubor získaný ze zdrojové služby SAP Cloud Identity Services, databáze nebo adresáře obsahuje mnoho uživatelů, může dokončení tohoto skriptu trvat několik minut. Pokud nemáte atribut v MICROSOFT Entra ID, který má hodnotu, a potřebujete použítcontainsnebo jiný výraz filtru, budete muset tento skript přizpůsobit a v kroku 11 níže použít jiný výraz filtru.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Prohlédněte si výsledky předchozích dotazů. Podívejte se, zda žádní z uživatelů ve službě SAP Cloud Identity Services, v databázi nebo v adresáři nemohou být nalezeni v Microsoft Entra ID z důvodu chyb nebo chybějících shod.

Následující skript PowerShellu zobrazí počty záznamů, které nebyly nalezeny:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Po dokončení skriptu se zobrazí chyba, pokud se některé záznamy ze zdroje dat nenachází v ID Microsoft Entra. Pokud nelze najít všechny záznamy uživatelů z datového úložiště aplikace jako uživatele v Microsoft Entra ID, budete muset zjistit, které záznamy se neshodují a proč.

Například e-mailová adresa a userPrincipalName můžou být v ID Microsoft Entra změněny bez aktualizace odpovídající vlastnosti

mailve zdroji dat aplikace. Nebo uživatel už možná organizaci opustil, ale stále je ve zdroji dat aplikace. Nebo může existovat účet dodavatele nebo supersprávce ve zdroji dat aplikace, který neodpovídá žádné konkrétní osobě v Microsoft Entra ID.Pokud byli uživatelé, kteří nemohli být umístěni v Microsoft Entra ID nebo nebyli aktivní a nemohli se přihlásit, ale chcete, aby byl jejich přístup zkontrolován nebo jejich atributy aktualizovány ve službě SAP Cloud Identity Services, databázi nebo adresáři, budete muset aktualizovat aplikaci, odpovídající pravidlo nebo aktualizovat nebo pro ně vytvořit uživatele Microsoft Entra. Další informace o tom, kterou změnu provést, naleznete v tématu správa mapování a uživatelských účtů v aplikacích, které se neshodovaly s uživateli v microsoft Entra ID.

Pokud zvolíte možnost vytváření uživatelů v Microsoft Entra ID, můžete uživatele vytvářet hromadně pomocí těchto možností:

- Soubor CSV, jak je popsáno v Hromadné vytváření uživatelů v Centru pro správu Microsoft Entra

- Rutina pro cmdlet New-MgUser

Ujistěte se, že tito noví uživatelé jsou vybaveni atributy potřebnými pro Microsoft Entra ID, aby mohli být později spárováni se stávajícími uživateli v aplikaci, a také atributy vyžadovanými Microsoft Entra ID, včetně

userPrincipalName,mailNicknameadisplayName.userPrincipalNamemusí být jedinečné mezi všemi uživateli v adresáři.Můžete mít například uživatele v databázi, kde hodnota ve sloupci s názvem

EMailje hodnota, kterou chcete použít jako hlavní název uživatele Microsoft Entra, hodnota ve sloupciAliasobsahuje přezdívku e-mailu Microsoft Entra ID a hodnota ve sloupciFull nameobsahuje zobrazované jméno uživatele:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Tento skript pak můžete použít k vytvoření uživatelů Microsoft Entra pro uživatele ve službách SAP Cloud Identity Services, databázi nebo adresáři, které se neshodovaly s uživateli v Microsoft Entra ID. Všimněte si, že možná budete muset tento skript upravit tak, aby přidal další atributy Microsoft Entra potřebné ve vaší organizaci, nebo pokud

$azuread_match_attr_namenenímailNicknameaniuserPrincipalName, aby bylo možné poskytnout tento atribut Microsoft Entra.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Po přidání všech chybějících uživatelů do Microsoft Entra ID spusťte skript z kroku 7 znovu. Pak spusťte skript z kroku 8. Zkontrolujte, jestli nejsou hlášeny žádné chyby.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Přiřazení uživatelů k aplikaci v Microsoft Entra ID

Jakmile máte hostitele konektoru Microsoft Entra ECMA, který hovoří s ID Microsoft Entra a nakonfigurované mapování atributů, můžete přejít ke konfiguraci toho, kdo je v rozsahu zřizování.

Důležitý

Pokud jste byli přihlášení pomocí role Správce hybridní identity, musíte se odhlásit a přihlásit pomocí účtu, který má alespoň roli správce aplikace pro tuto část. Role Správce hybridní identity nemá oprávnění k přiřazování uživatelů k aplikacím.

Pokud jsou v adresáři LDAP existující uživatelé, měli byste pro tyto stávající uživatele vytvořit přiřazení rolí aplikace. Další informace o hromadném vytváření přiřazení rolí aplikace pomocí New-MgServicePrincipalAppRoleAssignedTonajdete v části o správě stávajících uživatelů aplikace v Microsoft Entra ID.

Pokud ještě nechcete aktualizovat existující uživatele v adresáři LDAP, vyberte testovacího uživatele z ID Microsoft Entra, které má požadované atributy a zřídí se pro adresářový server.

- Ujistěte se, že uživatel vybere všechny vlastnosti, které budou mapovány na požadované atributy schématu adresářového serveru.

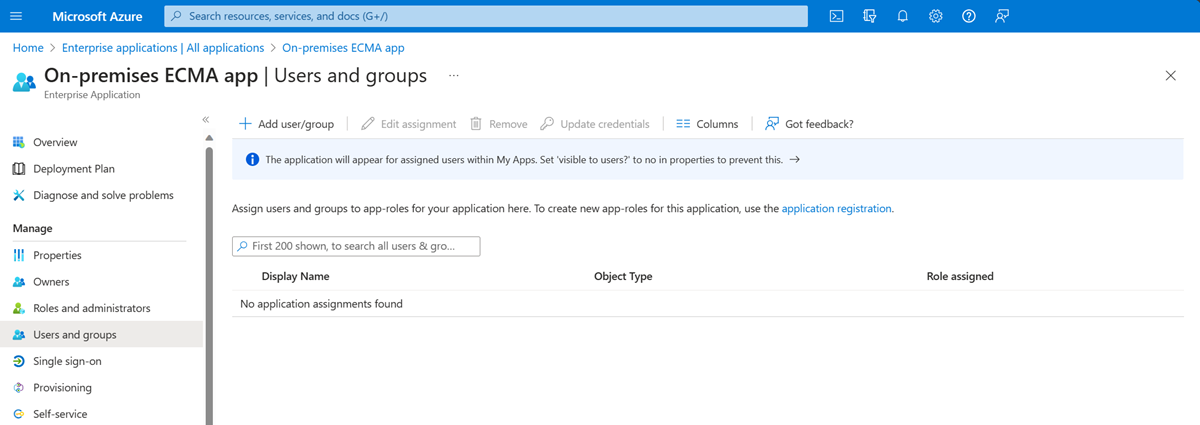

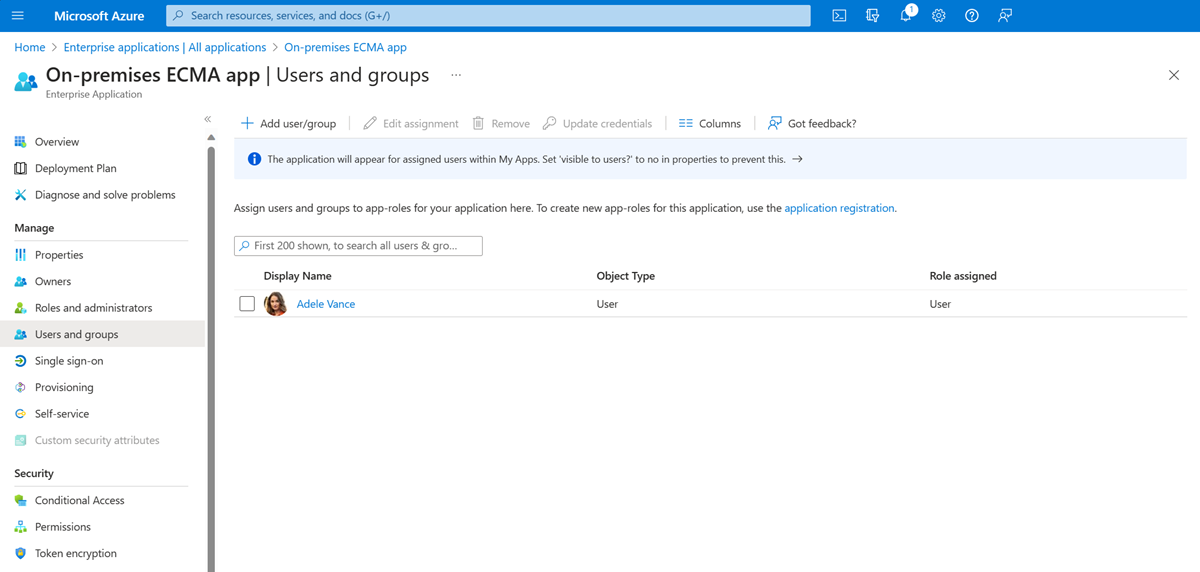

- Na Azure portálu vyberte podnikové aplikace.

- Vyberte lokální ECMA aplikaci.

- Vlevo v části Spravovatvyberte Uživatelé a skupiny.

- Vyberte Přidatuživatele nebo skupiny.

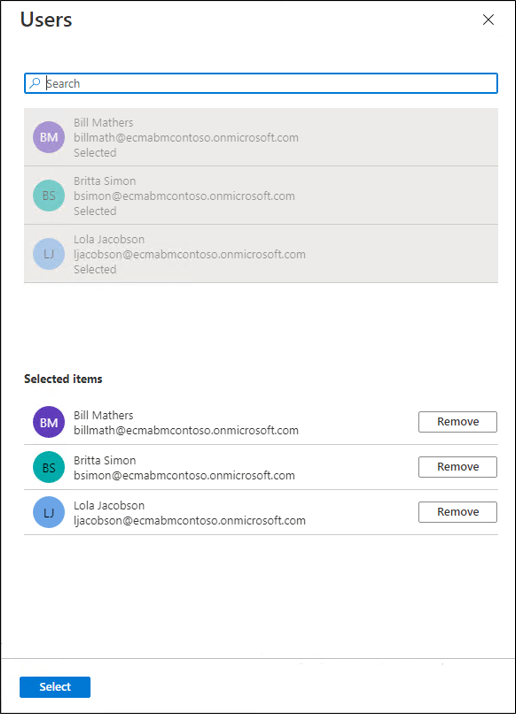

- V části Uživatelévyberte Žádné vybrané.

- Vyberte uživatele zprava a vyberte tlačítko Vybrat.

- Teď vyberte Přiřadit.

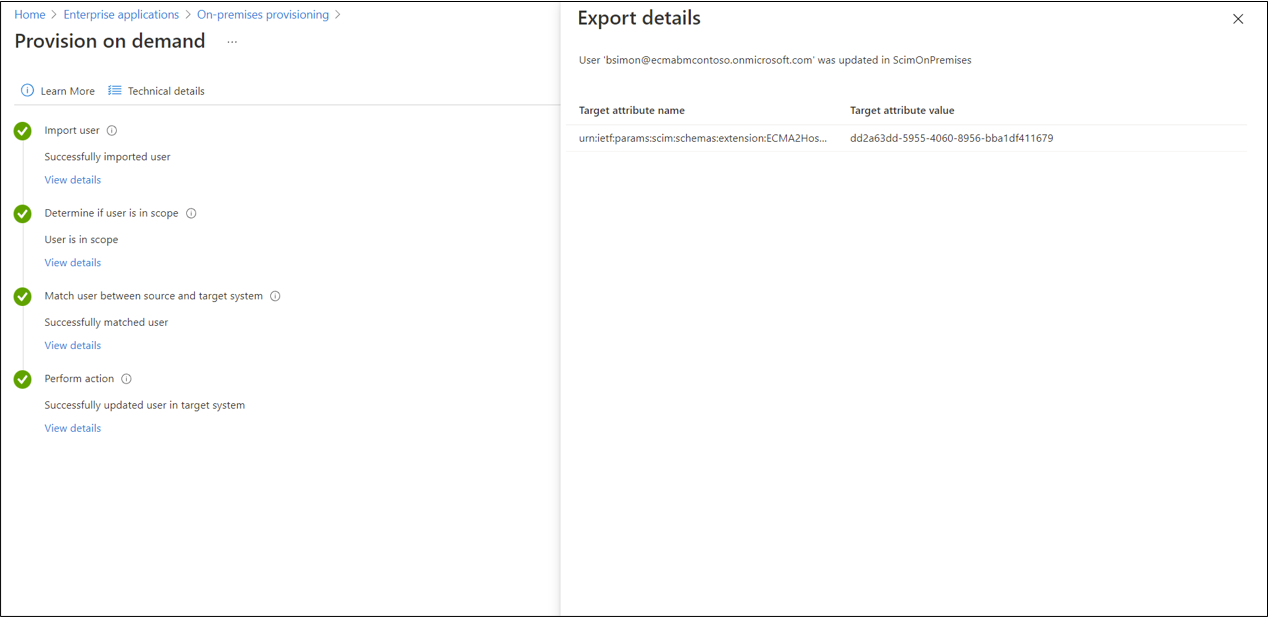

Testování nasazení

Teď, když jsou atributy namapované a přiřadí se počáteční uživatel, můžete otestovat zřizování na vyžádání u jednoho z vašich uživatelů.

Na serveru, kde běží hostitel konektoru Microsoft Entra ECMA, vyberte Spustit.

Zadejte spustit a do pole zadejte services.msc.

V seznamu služeb se ujistěte, že jsou spuštěné služba Microsoft Entra Connect Provisioning Agent a služba Microsoft ECMA2Host. Pokud ne, vyberte Spustit.

V Azure portálu vyberte podnikové aplikace.

Vyberte aplikaci místní ECMA.

Vlevo vyberte zřizování.

Vyberte Zajištění na vyžádání.

Vyhledejte jednoho z testovacích uživatelů a vyberte Poskytnutí.

Po několika sekundách se zobrazí zpráva Úspěšně vytvořený uživatel v cílovém systému se zobrazí se seznamem atributů uživatele. Pokud se místo toho zobrazí chyba, přečtěte si řešení chyb při zřizování.

Zahájení zřizování uživatelů

Po úspěšném testu zřizování na vyžádání přidejte zbývající uživatele. Najdete více informací o tom, jak hromadně vytvořit přiřazení rolí aplikace pomocí New-MgServicePrincipalAppRoleAssignedTo, v článku , který se zabývá řízením stávajících uživatelů aplikace v Microsoft Entra ID.

- Na webu Azure Portal vyberte aplikaci.

- Vlevo v části Spravovatvyberte Uživatelé a skupiny.

- Ujistěte se, že jsou všichni uživatelé přiřazeni k roli aplikace.

- Vraťte se na stránku konfigurace provisioningu.

- Ujistěte se, že rozsah je nastaven pouze na přiřazené uživatele a skupiny, změňte stav zřizování na Zapnutoa vyberte Uložit.

- Počkejte několik minut, než se zřizování spustí. Může to trvat až 40 minut. Po dokončení úlohy zřizování, jak je uvedeno v následující části,

Řešení chyb provisioningu

Pokud se zobrazí chyba, vyberte Zobrazit protokoly zřizování. Vyhledejte v protokolu řádek, ve kterém je stav Selhání, a ten řádek vyberte.

Pokud je chybová zpráva Nepodařilo se vytvořituživatele , zkontrolujte atributy, které jsou zobrazeny podle požadavků schématu adresáře.

Pro více informací přejděte na kartu Řešení potíží & Doporučení.

Pokud chybová zpráva pro řešení potíží obsahuje, že hodnota objectClass je invalid per syntax, ujistěte se, že mapování atributu zřizování na atribut objectClass zahrnuje pouze názvy tříd objektů rozpoznané adresářový server.

Další chyby najdete v tématu řešení potíží s místním zřizováním aplikací.

Pokud chcete pozastavit zřizování pro tuto aplikaci, můžete na stránce konfigurace zřizování změnit stav zřizování na Vypnutoa vybrat Uložit. Tato akce zastaví spuštění služby zřizování v budoucnu.

Kontrola úspěšného zřízení uživatelů

Po uplynutí čekací doby zkontrolujte adresářový server a ujistěte se, že jsou uživatelé zajišťováni. Dotaz, který provedete na adresářovém serveru, bude záviset na tom, jaké příkazy váš adresářový server poskytuje.

Následující pokyny ukazují, jak zkontrolovat OpenLDAP v Linuxu.

- Otevřete okno terminálu s příkazovým prostředím v systému pomocí OpenLDAP.

- Zadejte příkaz

ldapsearch -D "cn=admin,dc=contoso,dc=lab" -W -s sub -b dc=contoso,dc=lab -LLL (objectclass=inetOrgPerson) - Zkontrolujte, jestli výsledný LDIF obsahuje uživatele zřízené z Microsoft Entra ID.

Další kroky

- Další informace o tom, co služba zřizování dělá, jak funguje a odpovědi na nejčastější dotazy najdete v části Automatizace zřizování a odstraňování zřizování uživatelů pro aplikace SaaS s Microsoft Entra ID a Architektura zřizování místních aplikací.