Udělení přístupu k rozhraní API pro příchozí zřizování

Úvod

Jakmile nakonfigurujete příchozí aplikaci zřizování řízenou rozhraním API, musíte udělit přístupová oprávnění, aby klienti rozhraní API mohli odesílat požadavky do rozhraní API pro zřizování /bulkUpload API a dotazovat se na rozhraní API protokolů zřizování. Tento kurz vás provede postupem konfigurace těchto oprávnění.

V závislosti na tom, jak se klient rozhraní API ověřuje pomocí ID Microsoft Entra, můžete vybrat mezi dvěma možnostmi konfigurace:

- Konfigurace instančního objektu: Postupujte podle těchto pokynů, pokud váš klient API plánuje používat instanční objekt zaregistrované aplikace Microsoft Entra a ověřovat pomocí toku udělení přihlašovacích údajů klienta OAuth.

- Konfigurace spravované identity: Postupujte podle těchto pokynů v případě, že vaše plány klienta rozhraní API používají spravovanou identitu Microsoft Entra.

Konfigurace instančního objektu

Tato konfigurace zaregistruje aplikaci v Microsoft Entra ID, která představuje externího klienta rozhraní API, a udělí jí oprávnění k vyvolání příchozího zřizovacího rozhraní API. ID klienta instančního objektu a tajný klíč klienta lze použít v toku udělení přihlašovacích údajů klienta OAuth.

- Přihlaste se k Centru pro správu Microsoft Entra (https://entra.microsoft.com) s alespoň přihlašovacími údaji správce aplikací.

- Přejděte na Microsoft Entra ID ->Applications ->Registrace aplikací.

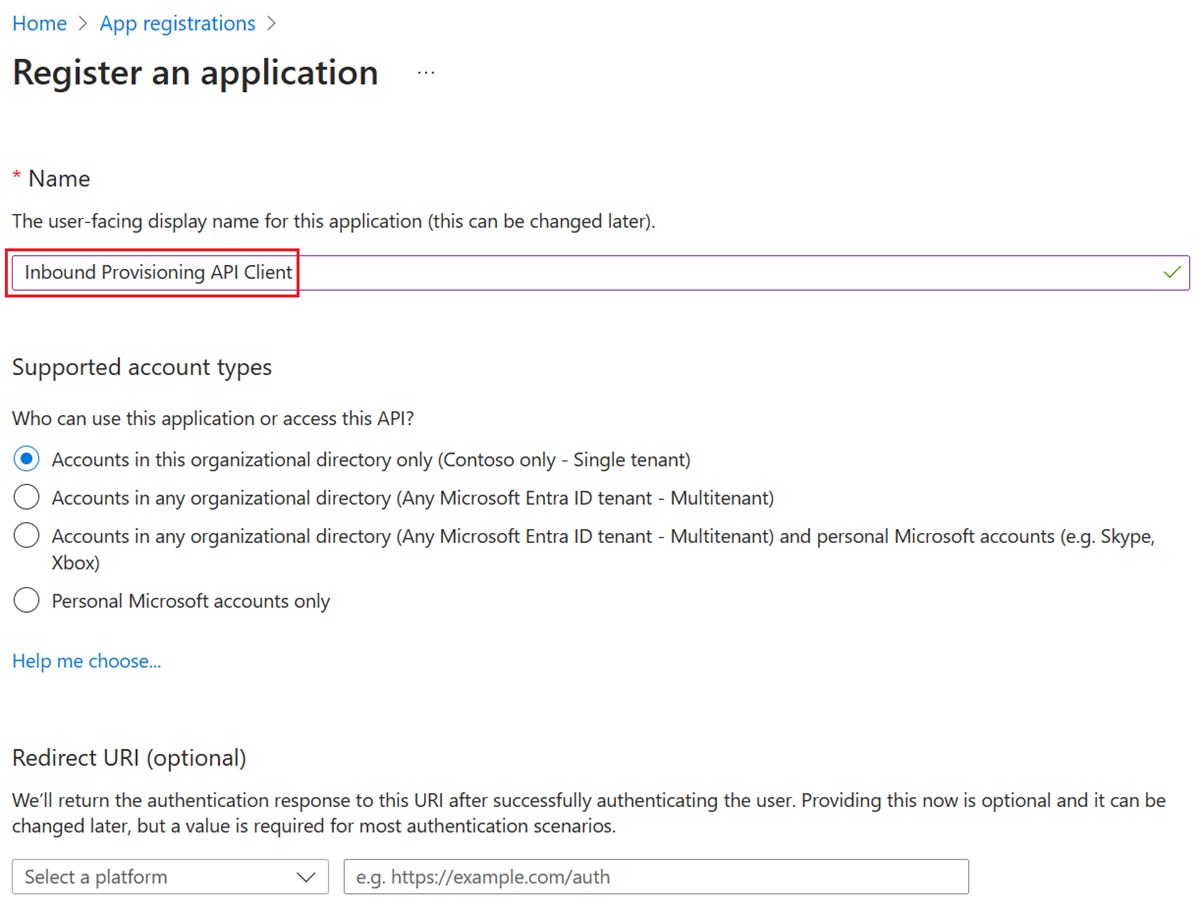

- Klikněte na možnost Nová registrace.

- Zadejte název aplikace, vyberte výchozí možnosti a klikněte na Zaregistrovat.

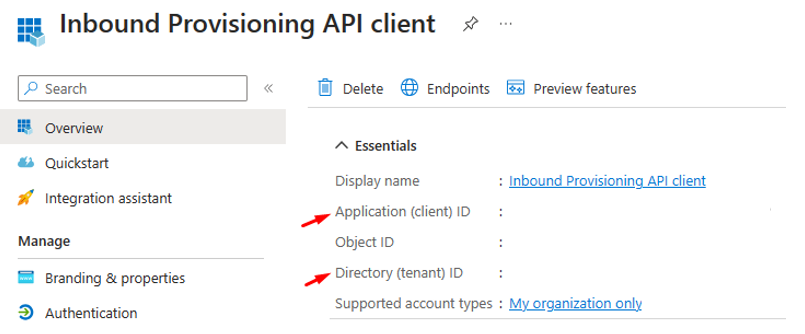

- Zkopírujte hodnoty ID aplikace (klienta) a ID adresáře (tenanta) z okna Přehled a uložte ho pro pozdější použití v klientovi rozhraní API.

- V místní nabídce aplikace vyberte možnost Certifikáty a tajné kódy .

- Vytvořte nový tajný klíč klienta. Zadejte popis tajného klíče a data vypršení platnosti.

- Zkopírujte vygenerovanou hodnotu tajného klíče klienta a uložte ji pro pozdější použití v klientovi rozhraní API.

- V místní nabídce oprávnění rozhraní API vyberte možnost Přidat oprávnění.

- V části Požádat o oprávnění rozhraní API vyberte Microsoft Graph.

- Vyberte Oprávnění aplikace.

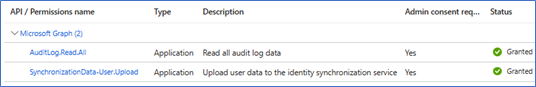

- Vyhledejte a vyberte oprávnění AuditLog.Read.All a SynchronizationData-User.Upload.

- Kliknutím na Udělení souhlasu správce na další obrazovce dokončete přiřazení oprávnění. V potvrzovacím dialogovém okně klikněte na Ano. Vaše aplikace by měla mít následující sady oprávnění.

- Teď jste připraveni použít instanční objekt s klientem rozhraní API.

- V případě produkčních úloh doporučujeme používat ověřování pomocí klientského certifikátu s instančním objektem nebo spravovanými identitami.

Konfigurace spravované identity

Tato část popisuje, jak můžete přiřadit potřebná oprávnění ke spravované identitě.

Nakonfigurujte spravovanou identitu pro použití s prostředkem Azure.

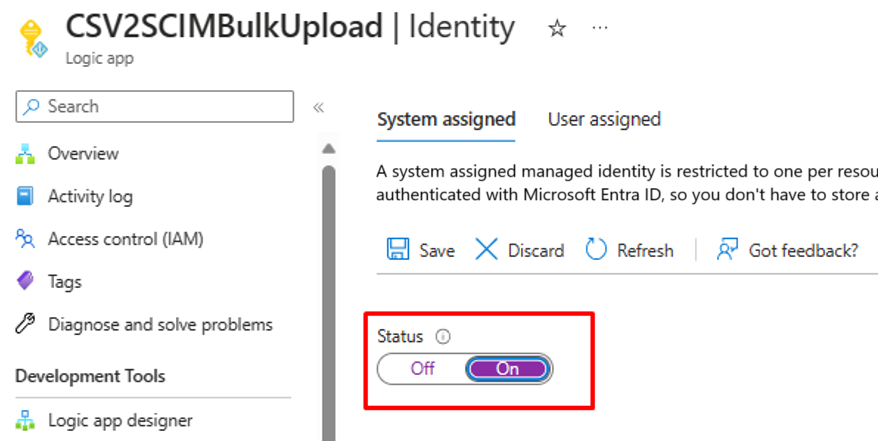

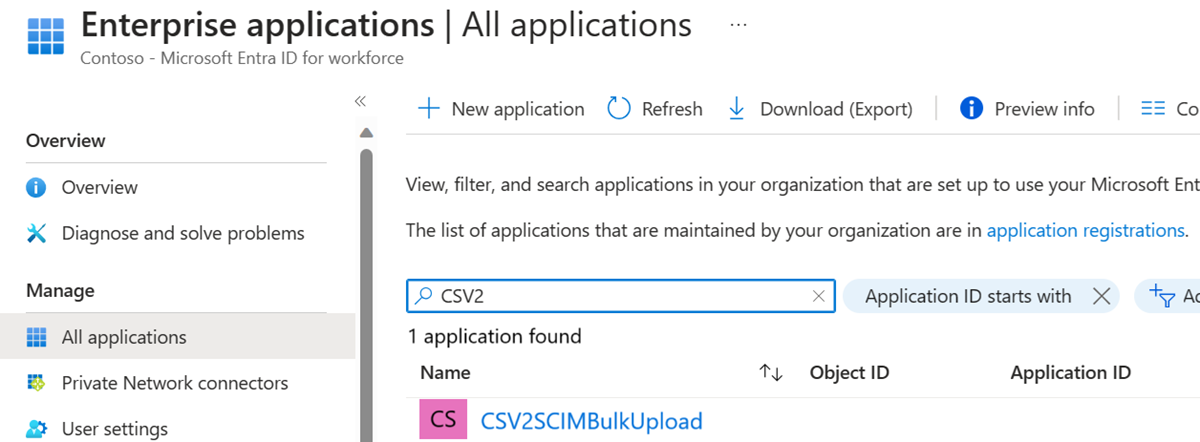

Zkopírujte název vaší spravované identity z Centra pro správu Microsoft Entra. Příklad: Následující snímek obrazovky ukazuje název spravované identity přiřazené systémem přidružený k pracovnímu postupu Azure Logic Apps s názvem CSV2SCIMBulkUpload.

Spuštěním následujícího skriptu PowerShellu přiřaďte oprávnění ke spravované identitě.

Install-Module Microsoft.Graph -Scope CurrentUser Connect-MgGraph -Scopes "Application.Read.All","AppRoleAssignment.ReadWrite.All,RoleManagement.ReadWrite.Directory" $graphApp = Get-MgServicePrincipal -Filter "AppId eq '00000003-0000-0000-c000-000000000000'" $PermissionName = "SynchronizationData-User.Upload" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.Id $PermissionName = "AuditLog.Read.All" $AppRole = $graphApp.AppRoles | ` Where-Object {$_.Value -eq $PermissionName -and $_.AllowedMemberTypes -contains "Application"} $managedID = Get-MgServicePrincipal -Filter "DisplayName eq 'CSV2SCIMBulkUpload'" New-MgServicePrincipalAppRoleAssignment -PrincipalId $managedID.Id -ServicePrincipalId $managedID.Id -ResourceId $graphApp.Id -AppRoleId $AppRole.IdPokud chcete ověřit, že se oprávnění použilo, vyhledejte instanční objekt spravované identity v části Podnikové aplikace v MICROSOFT Entra ID. Odebráním filtru typu aplikace zobrazíte všechny instanční objekty.

Klikněte na okno Oprávnění v části Zabezpečení. Ujistěte se, že je nastavené oprávnění.

Teď jste připraveni používat spravovanou identitu s klientem rozhraní API.