Přiřazení rolí Microsoft Entra ve službě Privileged Identity Management

S ID Microsoft Entra může globální správce vytvořit trvalá přiřazení rolí správce Microsoft Entra. Tato přiřazení rolí je možné vytvořit pomocí Centra pro správu Microsoft Entra nebo pomocí příkazů PowerShellu.

Služba Microsoft Entra Privileged Identity Management (PIM) také umožňuje správcům privilegovaných rolí provádět trvalá přiřazení rolí správce. Správci privilegovaných rolí navíc můžou uživatelům poskytnout nárok na role správce Microsoft Entra. Oprávněný správce může roli aktivovat, když ji potřebuje, a po dokončení jeho oprávnění vyprší.

Privileged Identity Management podporuje předdefinované i vlastní role Microsoft Entra. Další informace o vlastních rolích Microsoft Entra naleznete v tématu Řízení přístupu na základě role v Microsoft Entra ID.

Poznámka:

Když je přiřazená role, přiřazení:

- Nedá se přiřadit po dobu kratší než pět minut.

- Nejde odebrat během pěti minut od přiřazení.

Přiřaďte roli

Pokud chcete, aby uživatel byl způsobilý pro roli správce Microsoft Entra, postupujte takto.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce privilegovaných rolí.

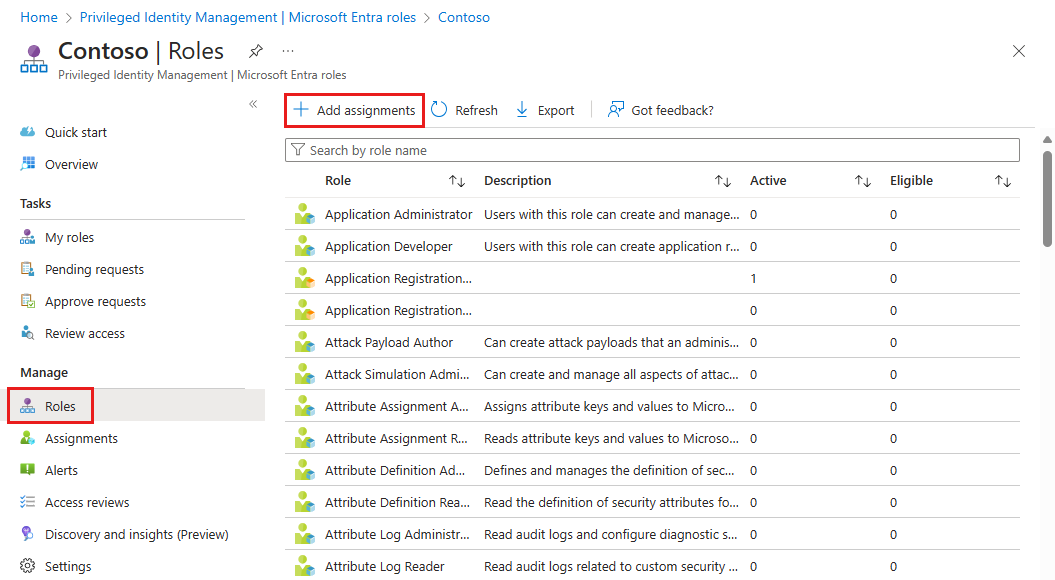

Přejděte k rolím Privileged Identity Management služby Microsoft Entra v> správného řízení>identit.

Výběrem rolí zobrazíte seznam rolí pro oprávnění Microsoft Entra.

Výběrem možnosti Přidat zadání otevřete stránku Přidat zadání.

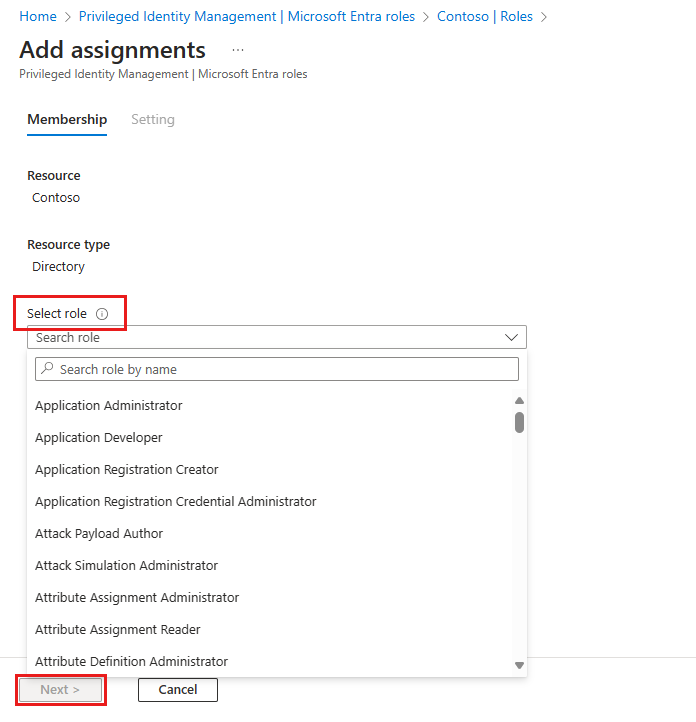

Výběrem možnosti Vybrat roli otevřete stránku Vybrat roli .

Vyberte roli, kterou chcete přiřadit, vyberte člena, kterému chcete roli přiřadit, a pak vyberte Další.

Poznámka:

Pokud přiřadíte předdefinovanou roli Microsoft Entra uživateli typu host, bude uživatel typu host zvýšen, aby měl stejná oprávnění jako člen. Informace o výchozích oprávněních člena a uživatele typu host naleznete v tématu Jaké jsou výchozí uživatelská oprávnění v Microsoft Entra ID?

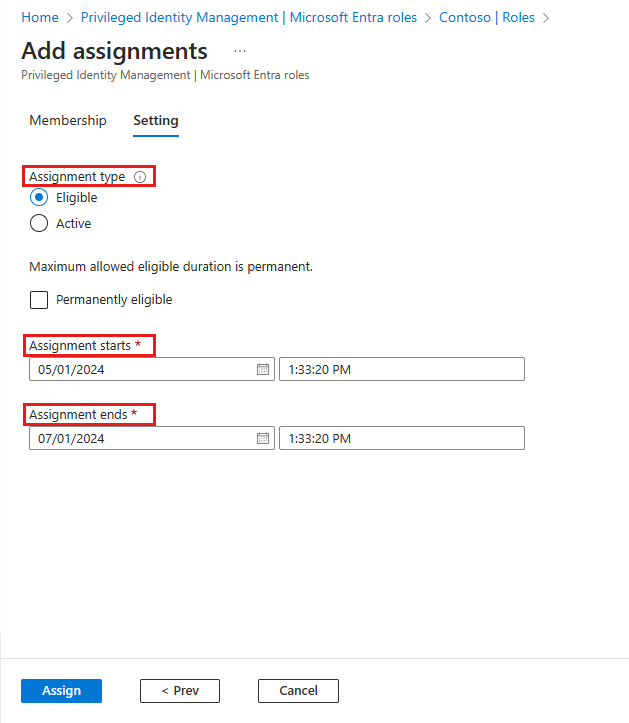

V seznamu Typů přiřazení v podokně Nastavení členství vyberte Možnost Nárok nebo Aktivní.

Způsobilá přiřazení vyžadují, aby člen role provedl akci, která má roli použít. Akce můžou zahrnovat provedení kontroly vícefaktorového ověřování (MFA), poskytnutí obchodního odůvodnění nebo vyžádání schválení od určených schvalovatelů.

Aktivní přiřazení nevyžadují, aby člen provedl žádnou akci pro použití této role. Členové přiřazení jako aktivní mají vždy přiřazená oprávnění k roli.

Pokud chcete zadat konkrétní dobu trvání přiřazení, přidejte pole počátečního a koncového data a času. Po dokončení vyberte Přiřadit a vytvořte nové přiřazení role.

Trvalé přiřazení nemají žádné datum vypršení platnosti. Tuto možnost použijte pro trvalé pracovníky, kteří často potřebují oprávnění role.

Časově omezené přiřazení vyprší na konci zadaného období. Tuto možnost použijte u dočasných nebo smluvních pracovníků, například jejichž datum a čas ukončení projektu jsou známé.

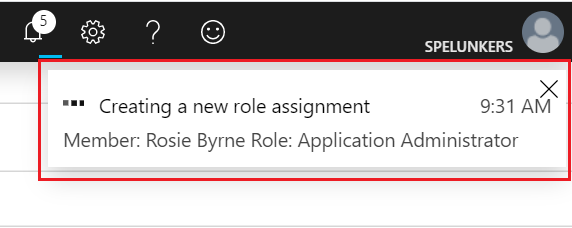

Po přiřazení role se zobrazí oznámení o stavu přiřazení.

Přiřazení role s omezeným oborem

U určitých rolí může být rozsah udělených oprávnění omezen na jednu jednotku pro správu, instanční objekt nebo aplikaci. Tento postup je příkladem přiřazení role, která má obor jednotky pro správu. Seznam rolí, které podporují rozsah přes administrativní jednotku, naleznete v tématu Přiřazení rolí s rozsahem administrativní jednotky. Tato funkce se v současné době zavádí do organizací Microsoft Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce privilegovaných rolí.

Přejděte k rolím identit>>a správcům.

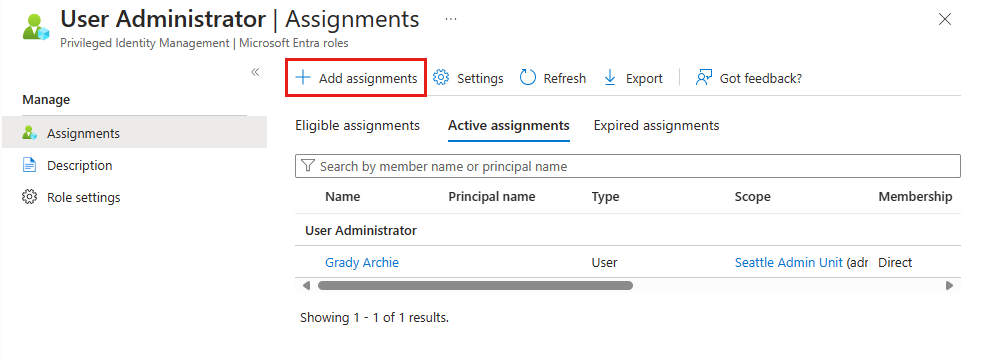

Vyberte správce uživatelů.

Vyberte Přidat zadání.

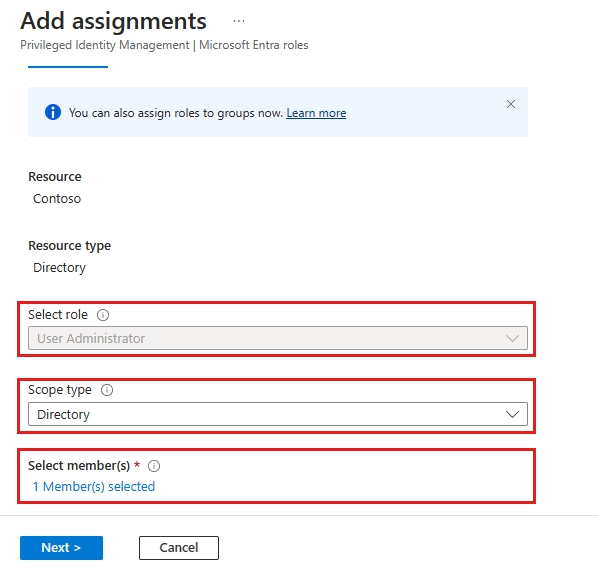

Na stránce Přidat zadání můžete:

- Vyberte uživatele nebo skupinu, které se mají přiřadit k roli.

- Vyberte obor role (v tomto případě jednotky pro správu).

- Výběr jednotky pro správu pro obor

Další informace o vytváření jednotek pro správu najdete v tématu Přidání a odebrání jednotek pro správu.

Přiřazení role pomocí rozhraní Microsoft Graph API

Další informace o rozhraních Microsoft Graph API pro PIM najdete v tématu Přehled správy rolí prostřednictvím rozhraní API pro správu privilegovaných identit (PIM).

Oprávnění požadovaná k používání rozhraní API PIM najdete v tématu Vysvětlení rozhraní API služby Privileged Identity Management.

Nárok bez koncového data

Tento příklad ukazuje požadavek HTTP na vytvoření oprávněného přiřazení bez koncového data. Podrobnosti o příkazech rozhraní API, včetně ukázek požadavků v jazycích, jako jsou C# a JavaScript, najdete v tématu Vytvoření roleEligibilityScheduleRequests.

Žádost HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

Odpověď protokolu HTTP

Tento příklad ukazuje odpověď. Zde zobrazený objekt odpovědi může být zkrácen pro čitelnost.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Aktivní a vázané na čas

Příklad ukazuje požadavek HTTP, který vytvoří aktivní přiřazení vázané na čas. Podrobnosti o příkazech rozhraní API, včetně ukázek požadavků v jazycích, jako jsou C# a JavaScript, najdete v tématu Vytvoření roleAssignmentScheduleRequests.

Žádost HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

Odpověď protokolu HTTP

Tento příklad ukazuje odpověď. Zde zobrazený objekt odpovědi může být zkrácen pro čitelnost.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

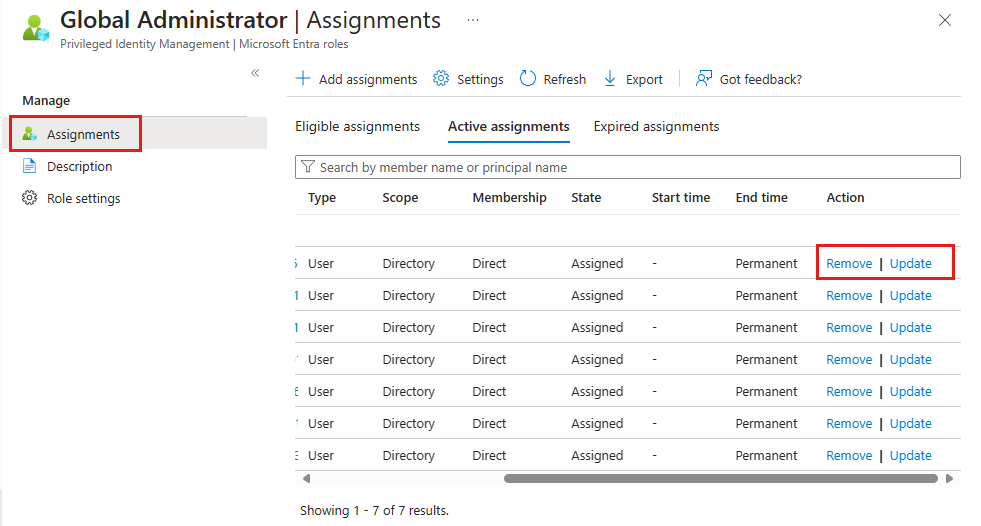

Aktualizace nebo odebrání existujícího přiřazení role

Pokud chcete aktualizovat nebo odebrat existující přiřazení role, postupujte podle těchto kroků. Zákazníci s licencí Microsoft Entra ID P2 nebo Microsoft Entra ID Governance: Nepřiřazovat skupinu jako aktivní k roli prostřednictvím Microsoft Entra ID i Privileged Identity Management (PIM). Podrobné vysvětlení najdete v části Známé problémy.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce privilegovaných rolí.

Přejděte k rolím Privileged Identity Management služby Microsoft Entra v> správného řízení>identit.

Výběrem možnosti Role zobrazíte seznam rolí pro ID Microsoft Entra.

Vyberte roli, kterou chcete aktualizovat nebo odebrat.

Najděte přiřazení role na kartách Opravňující role nebo Aktivní role .

Výběrem možnosti Aktualizovat nebo Odebrat můžete aktualizovat nebo odebrat přiřazení role.

Odebrání oprávněného přiřazení prostřednictvím rozhraní Microsoft Graph API

Tento příklad ukazuje požadavek HTTP na odvolání oprávněného přiřazení k roli z principálu. Podrobnosti o příkazech rozhraní API, včetně ukázek požadavků v jazycích, jako jsou C# a JavaScript, najdete v tématu Vytvoření roleEligibilityScheduleRequests.

Požádat

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Response

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}