Microsoft Entra Privileged Identity Management (PIM) zjednodušuje správu privilegovaného přístupu k prostředkům v Microsoft Entra ID a dalších online služby Microsoftu, jako je Microsoft 365 nebo Microsoft Intune.

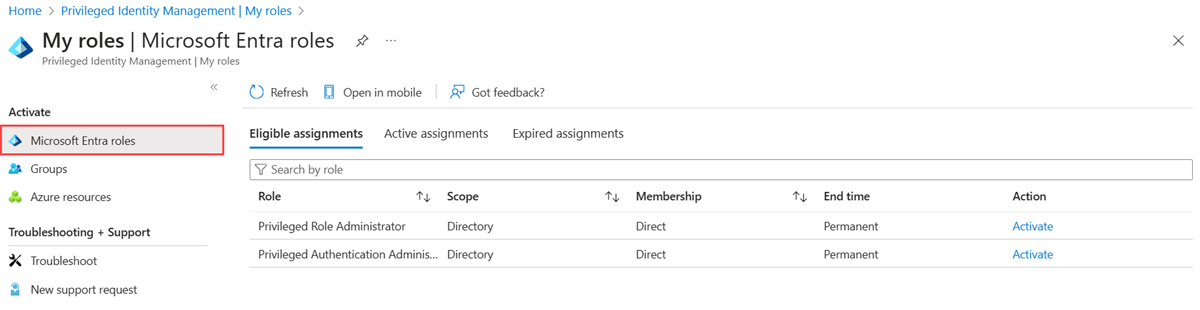

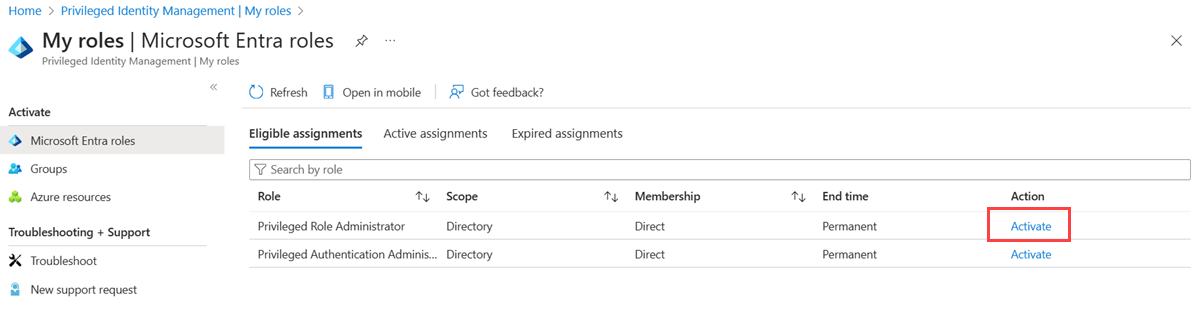

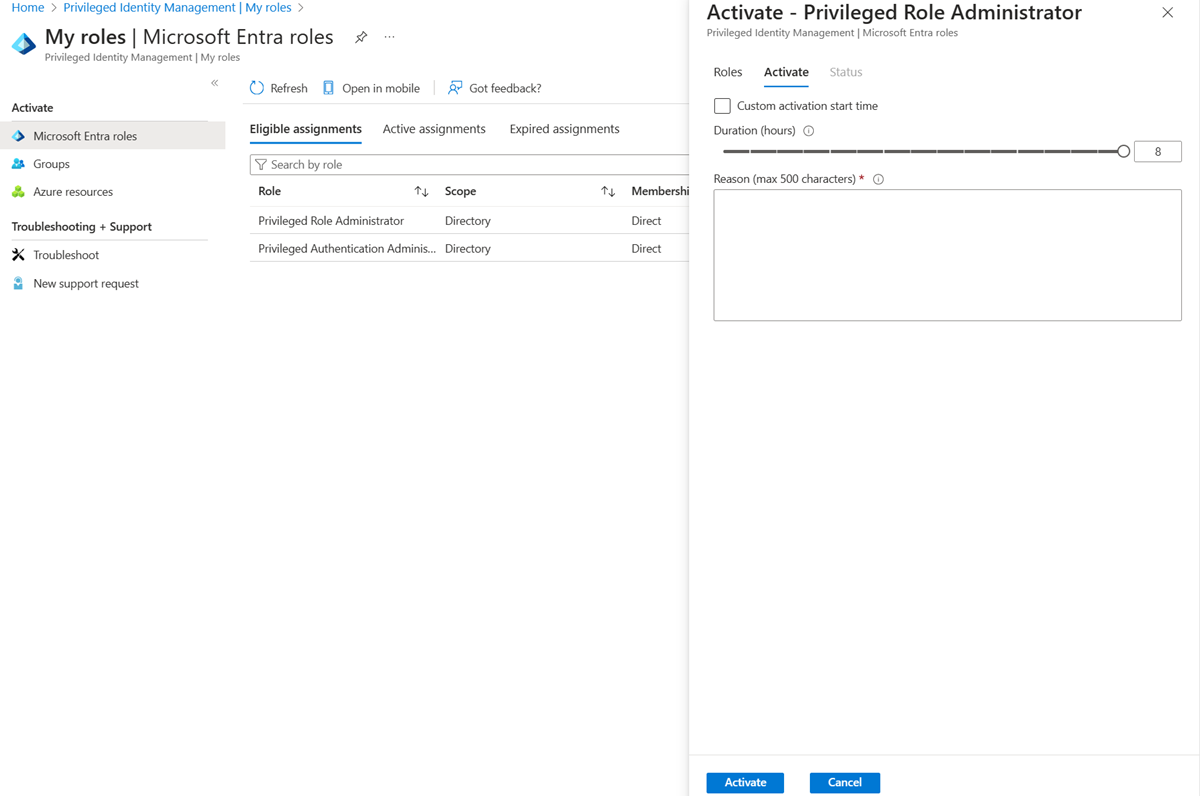

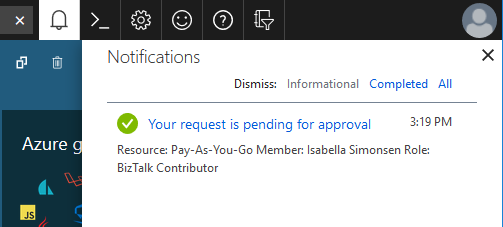

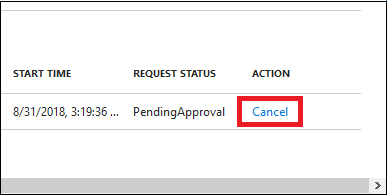

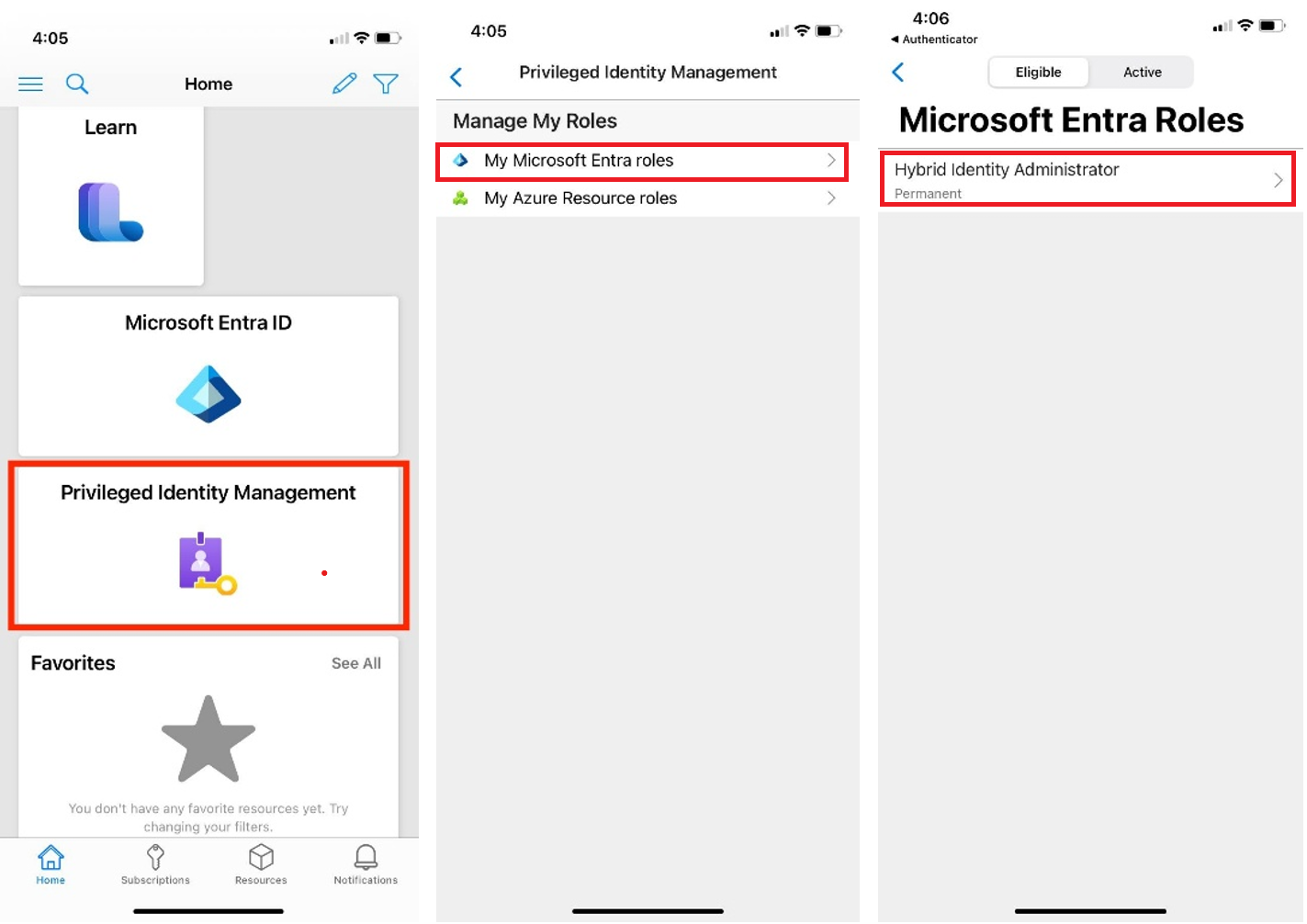

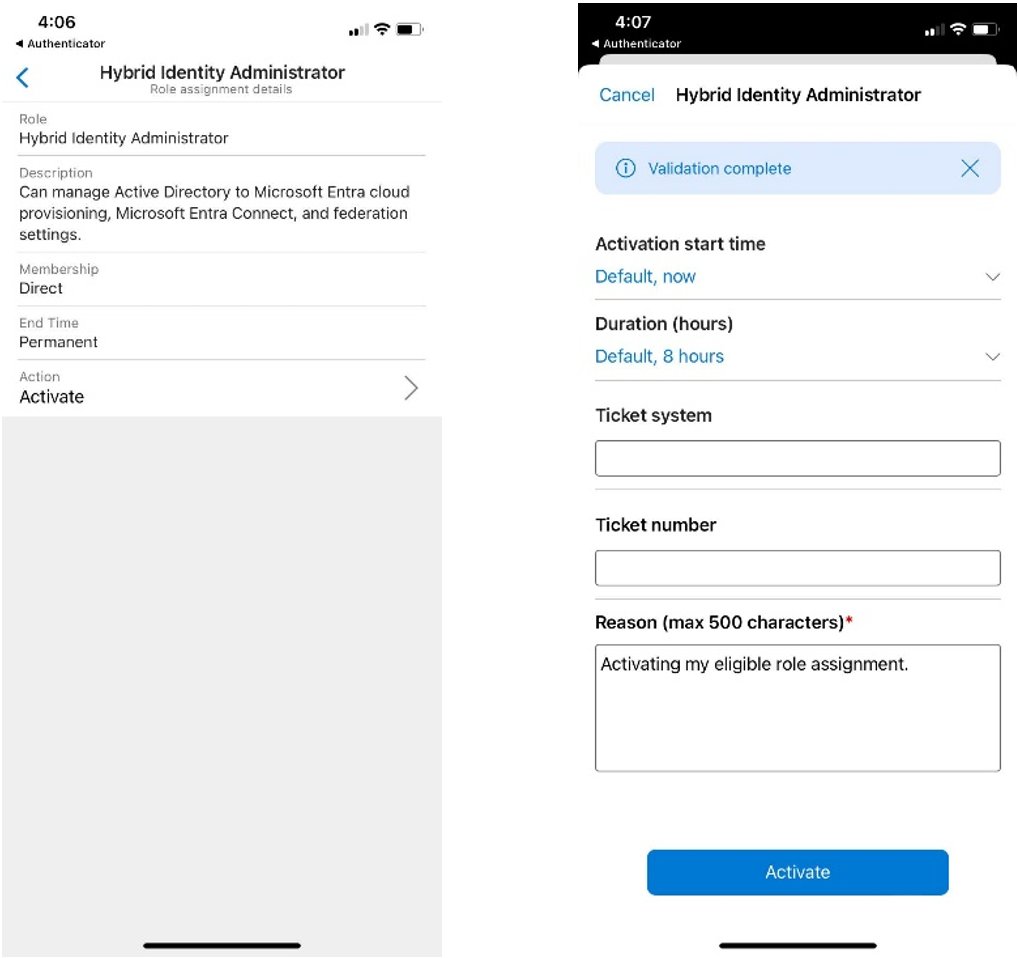

Pokud máte nárok na roli správce, musíte přiřazení role aktivovat , když potřebujete provádět privilegované akce. Pokud například občas spravujete funkce Microsoftu 365, správci privilegovaných rolí vaší organizace vás nemusí stát trvalým globálním správcem, protože tato role má vliv i na jiné služby. Místo toho by vám způsobily role Microsoft Entra, jako je správce Exchange Online. Můžete požádat o aktivaci této role, pokud potřebujete její oprávnění, a pak mít kontrolu nad správcem pro předem určené časové období.

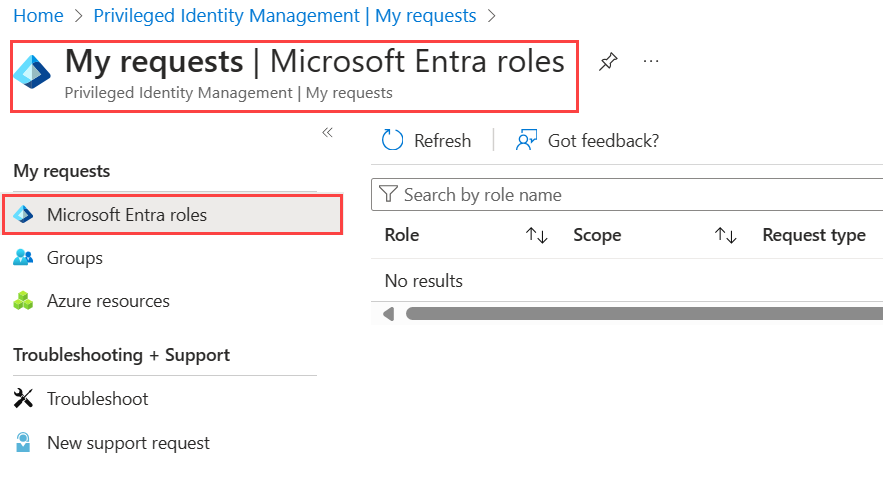

Tento článek je určený pro správce, kteří potřebují aktivovat svoji roli Microsoft Entra ve službě Privileged Identity Management. I když každý uživatel může odeslat žádost o roli, kterou potřebuje, prostřednictvím PIM bez role Správce privilegovaných rolí (PRA), tato role se vyžaduje ke správě a přiřazování rolí ostatním uživatelům v organizaci.

Důležité

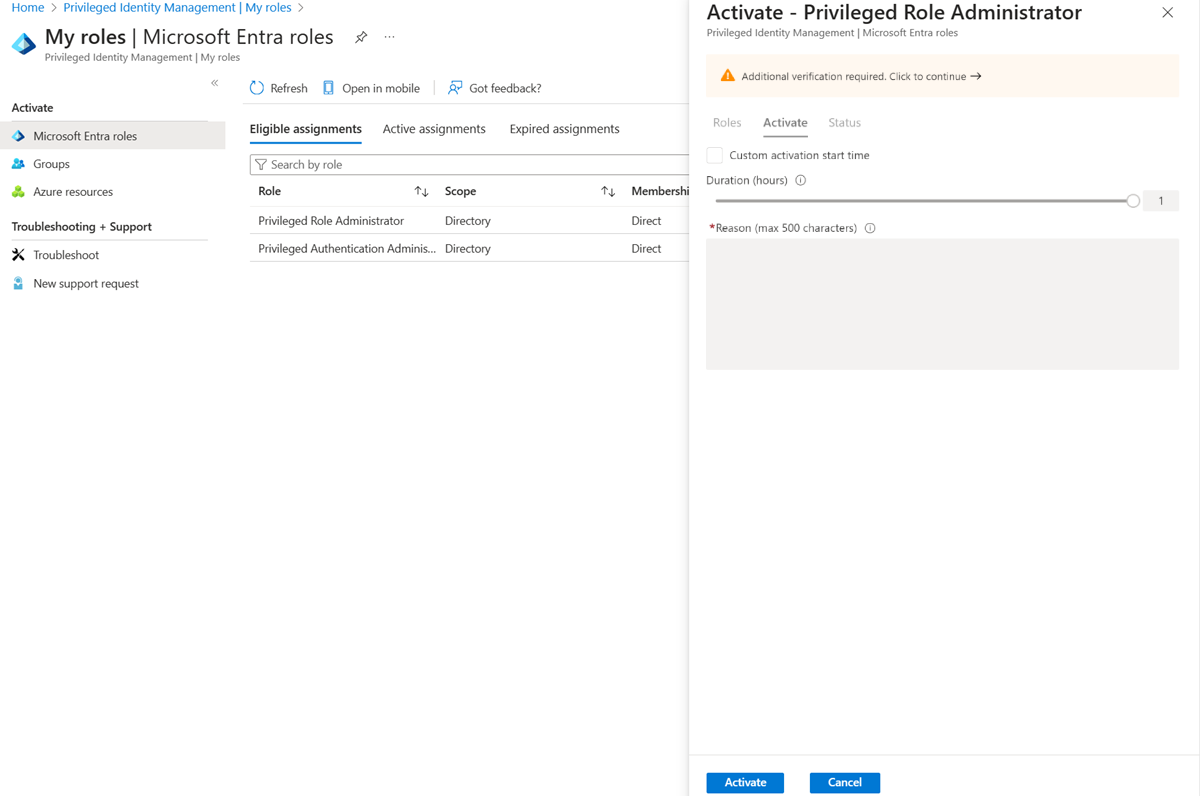

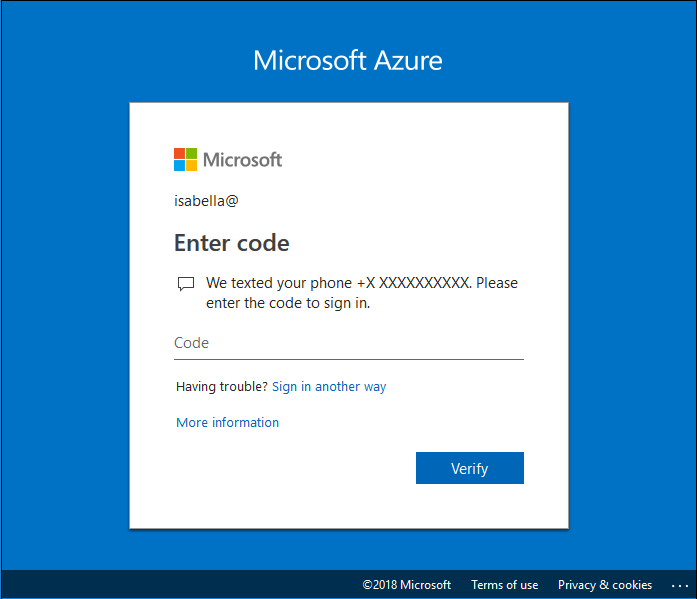

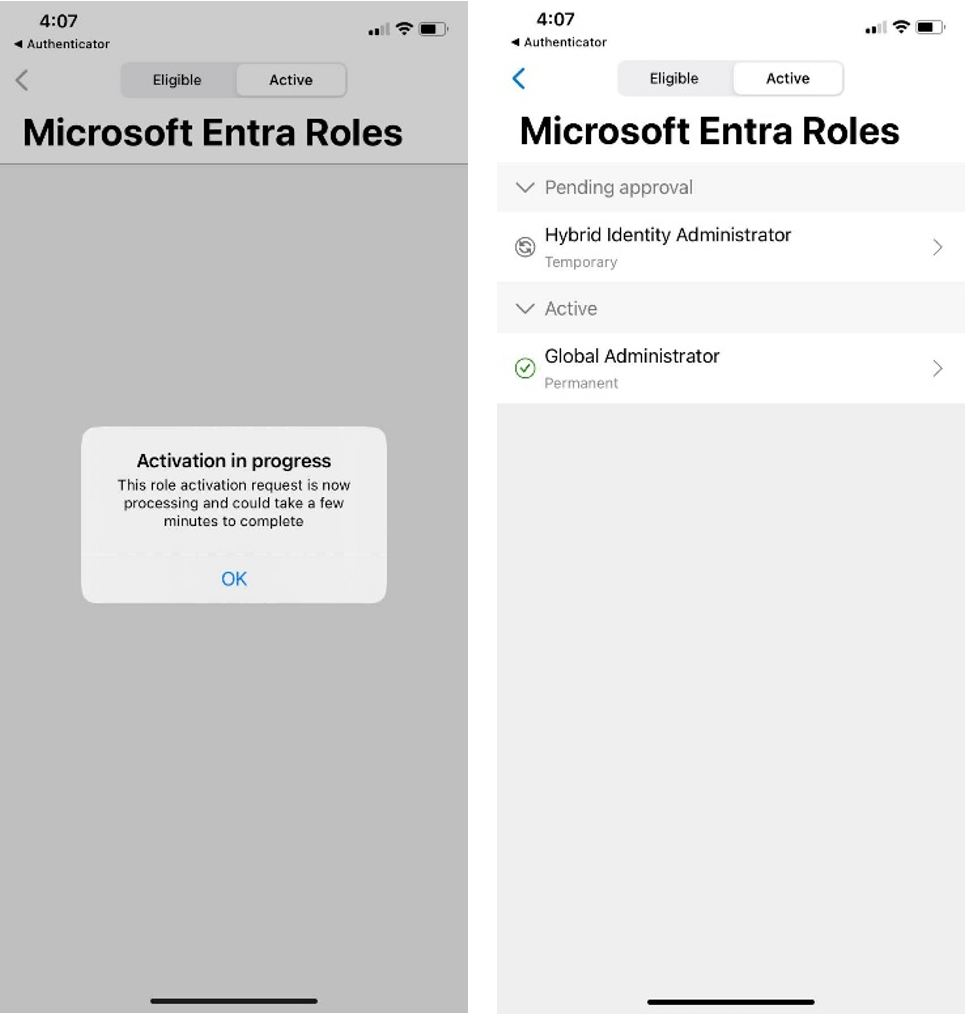

Při aktivaci role microsoft Entra PIM dočasně přidá aktivní přiřazení pro tuto roli. Microsoft Entra PIM vytvoří aktivní přiřazení (přiřadí uživatele k roli) během několika sekund. Když dojde k deaktivaci (ruční nebo prostřednictvím vypršení platnosti doby aktivace), Microsoft Entra PIM odebere aktivní přiřazení během sekund.

Aplikace může poskytnout přístup na základě role, která má uživatel. V některých situacích nemusí přístup k aplikacím okamžitě odrážet skutečnost, že uživatel získal přiřazenou nebo odebranou roli. Pokud aplikace dříve ukážela skutečnost, že uživatel nemá roli – když se uživatel pokusí znovu získat přístup k aplikaci, nemusí být poskytnut přístup. Podobně platí, že pokud aplikace dříve ukážela do mezipaměti skutečnost, že uživatel má roli – když je role deaktivována, může uživatel stále získat přístup. Konkrétní situace závisí na architektuře aplikace. U některých aplikací může přihlášení a přihlášení pomoct získat přístup přidaný nebo odebraný.