Použití protokolu Kerberos pro jednotné přihlašování k prostředkům pomocí Microsoft Entra Soukromý přístup

Poskytněte jednotné přihlašování pro místní prostředky publikované prostřednictvím Microsoft Entra Soukromý přístup. Microsoft Entra Soukromý přístup tyto prostředky podporuje protokol Kerberos. Volitelně můžete použít důvěryhodnost protokolu Kerberos Windows Hello pro firmy cloudu, abyste uživatelům povolili jednotné přihlašování.

Požadavky

Než začnete s jednotným přihlašováním, ujistěte se, že je vaše prostředí připravené.

- Doménová struktura služby Active Directory. Průvodce používá název domény doménové struktury, který lze veřejně přeložit. Veřejně vyřešená doména ale není požadavkem.

- Povolili jste profil předávání Microsoft Entra Soukromý přístup.

- Nejnovější verze konektoru Microsoft Entra Soukromý přístup je nainstalovaná na serveru s Windows, který má přístup k řadičům domény.

- Nejnovější verze klienta globálního zabezpečeného přístupu. Další informace o klientovi najdete v tématu Globální klienti zabezpečeného přístupu.

Publikování prostředků pro použití s jednotným přihlašováním

Pokud chcete otestovat jednotné přihlašování, vytvořte novou podnikovou aplikaci, která publikuje sdílenou složku. Použití podnikové aplikace k publikování sdílené složky umožňuje přiřadit k prostředku zásady podmíněného přístupu a vynutit další kontrolní mechanismy zabezpečení, jako je vícefaktorové ověřování.

- Přihlaste se k Microsoft Entra alespoň jako správce aplikací.

- Přejděte k podnikovým aplikacím> globálního zabezpečeného přístupu.>

- Vyberte Nová aplikace.

- Přidejte nový segment aplikace s IP adresou souborového serveru pomocí portu

445/TCPa pak vyberte Uložit. Protokol SMB (Server Message Block) používá port. - Otevřete podnikovou aplikaci, kterou jste vytvořili, a výběrem možnosti Uživatelé a skupiny přiřaďte přístup k prostředku.

Zařízení připojená k Microsoft Entra ID – Jednotné přihlašování založené na heslech

Pokud uživatelé k přihlášení k Windows používají hesla, není potřeba další konfigurace nad rámec této příručky.

Zařízení připojená k Microsoft Entra ID spoléhají na doménu služby Active Directory a informace o uživatelích synchronizovaných službou Microsoft Entra ID Connect. Lokátor řadiče domény Systému Windows najde řadiče domény kvůli synchronizaci. Hlavní název uživatele (UPN) a heslo uživatele se používají k vyžádání lístku TGT (Kerberos Ticket Grant Ticket). Další informace o tomto toku najdete v tématu Jak funguje jednotné přihlašování k místním prostředkům na zařízeních připojených k Microsoft Entra.

Zařízení připojená k Microsoft Entra ID a hybridní zařízení připojená k Microsoft Entra ID – Windows Hello pro firmy jednotné přihlašování

Pro Windows Hello pro firmy se vyžaduje další konfigurace nad rámec této příručky.

Doporučuje se nasazení hybridního cloudového vztahu důvěryhodnosti Kerberos s ID Microsoft Entra. Zařízení používající vztah důvěryhodnosti cloudového protokolu Kerberos získají lístek TGT, který se používá pro jednotné přihlašování. Další informace o důvěryhodnosti cloudového protokolu Kerberos najdete v tématu Povolení přihlašování pomocí hesla bez hesla k místním prostředkům pomocí Microsoft Entra ID.

Nasazení Windows Hello pro firmy důvěryhodnosti cloudového protokolu Kerberos s místní službou Active Directory

- Vytvořte objekt serveru Kerberos Microsoft Entra ID. Informace o vytvoření objektu najdete v tématu Instalace modulu AzureADHybridAuthenticationManagement.

- Povolte zabezpečení cloudu WHfB na vašich zařízeních pomocí Intune nebo zásad skupiny. Informace o povolení WHfB najdete v průvodci nasazením důvěryhodnosti protokolu Kerberos v cloudu.

Publikování řadičů domény

Řadiče domény musí být publikované, aby klienti získali lístky protokolu Kerberos. Lístky se vyžadují pro jednotné přihlašování k místním prostředkům.

Minimálně publikujte všechny řadiče domény nakonfigurované v lokalitě služby Active Directory, kde jsou nainstalované konektory privátního přístupu. Pokud jsou například konektory privátního přístupu v datovém centru Brisbane, publikujte všechny řadiče domény v datovém centru Brisbane.

Porty řadiče domény jsou potřeba k povolení jednotného přihlašování k místním prostředkům.

| Port | Protokol | Účel |

|---|---|---|

| 88 | Protokol UDP (User Datagram Protocol) / TCP (Transmission Control Protocol) | Kerberos |

| 389 | UDP | Lokátor DC |

| 464 | UDP/TCP | Žádost o změnu hesla |

| 123 | UDP | Synchronizace času |

Poznámka:

Tato příručka se zaměřuje na povolení jednotného přihlašování k místním prostředkům a vylučuje konfiguraci vyžadovanou pro klienty připojené k doméně Windows k provádění operací s doménou (změna hesla, zásady skupiny atd.).

- Přihlaste se k Microsoft Entra alespoň jako správce aplikací.

- Přejděte k podnikovým aplikacím> globálního zabezpečeného přístupu.>

- Výběrem možnosti Nová aplikace vytvořte novou aplikaci pro publikování řadičů domény.

- Vyberte Přidat segment aplikace a pak přidejte všechny IP adresy řadičů domény nebo plně kvalifikované názvy domén (FQDN) a porty podle tabulky. Měly by se publikovat pouze řadiče domény v lokalitě služby Active Directory, kde se nacházejí konektory privátního přístupu.

Poznámka:

Ujistěte se, že k publikování řadičů domény nepoužíváte zástupné názvy domén, místo toho přidejte jejich konkrétní IP adresy nebo plně kvalifikované názvy domén.

Po vytvoření podnikové aplikace přejděte zpět do aplikace a vyberte Uživatelé a skupiny. Přidejte všechny uživatele synchronizované ze služby Active Directory.

Publikování přípon DNS

Nakonfigurujte privátní DNS, aby klienti globálního zabezpečeného přístupu mohli překládat privátní názvy DNS. Privátní DNS názvy jsou vyžadovány pro jednotné přihlašování. Klienti je používají pro přístup k publikovaným místním prostředkům. Další informace o Privátní DNS pomocí rychlého přístupu najdete v tématu how-to-configure-quick-access.md#add-private-dns-suffixes.

- Přejděte do rychlého přístupu k globálním aplikacím>

- Vyberte kartu Privátní DNS a pak vyberte Povolit Privátní DNS.

- Vyberte Přidat příponu DNS. Minimálně přidejte přípony nejvyšší úrovně doménových struktur služby Active Directory, které hostují uživatele synchronizované s Microsoft Entra ID.

- Zvolte Uložit.

Jak používat jednotné přihlašování kerberos pro přístup ke sdílené složce SMB

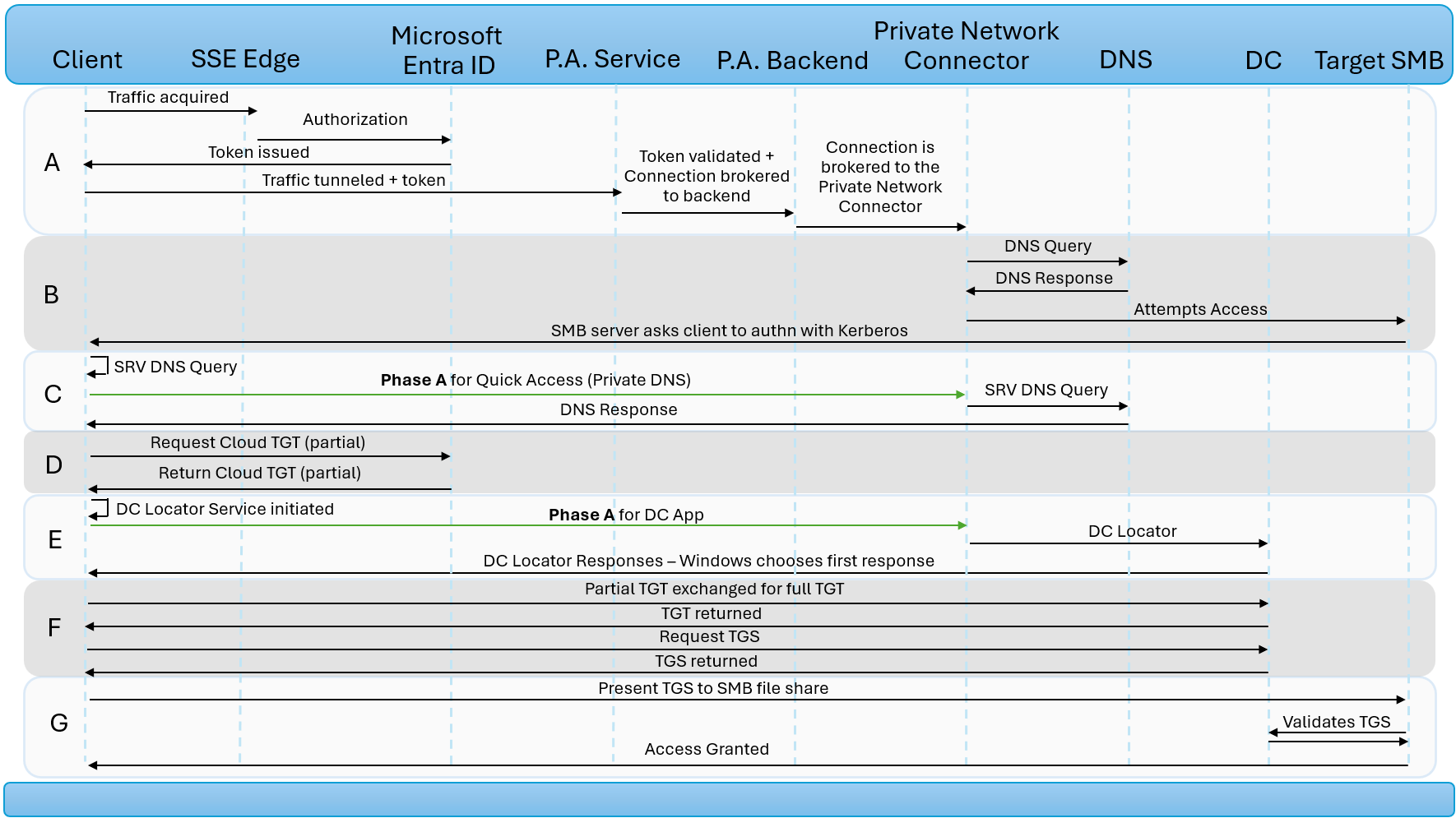

Tento diagram ukazuje, jak funguje Microsoft Entra Soukromý přístup při pokusu o přístup ke sdílené složce SMB ze zařízení s Windows, které je nakonfigurované pomocí Windows Hello pro firmy + Cloud Trust. V tomto příkladu správce nakonfiguroval Privátní DNS Rychlý přístup a dvě podnikové aplikace – jednu pro řadiče domény a jednu pro sdílenou složku SMB.

| Krok | Popis |

|---|---|

| A | Uživatel se pokusí o přístup ke sdílené složce SMB pomocí plně kvalifikovaného názvu domény. Klient GSA zachytí provoz a tuneluje ho do hraničního zařízení SSE. Zásady autorizace v Microsoft Entra ID se vyhodnocují a vynucují, například jestli je uživatel přiřazen k aplikaci a podmíněnému přístupu. Po autorizaci uživatele microsoft Entra ID vydá token pro podnikovou aplikaci SMB. Provoz se uvolní, aby pokračoval ve službě Private Access spolu s přístupovým tokenem aplikace. Služba Privátní přístup ověří přístupový token a připojení se zprostředkuje do back-endové služby privátního přístupu. Připojení se pak zprostředkuje k privátnímu síťovému konektoru. |

| T | Konektor privátní sítě provede dotaz DNS, který identifikuje IP adresu cílového serveru. Služba DNS v privátní síti odešle odpověď. Konektor privátní sítě se pokusí získat přístup k cílové sdílené složce SMB, která pak požaduje ověření protokolem Kerberos. |

| C | Klient vygeneruje dotaz DNS SRV pro vyhledání řadičů domény. Fáze A se opakuje, zachytí dotaz DNS a autorizuje uživatele pro aplikaci Rychlý přístup. Konektor privátní sítě odešle dotaz DNS SRV do privátní sítě. Služba DNS odešle klientovi odpověď DNS prostřednictvím konektoru privátní sítě. |

| D | Zařízení s Windows vyžaduje částečný TGT (označovaný také jako Cloud TGT) z Microsoft Entra ID (pokud ho ještě nemá). Microsoft Entra ID vydává částečné TGT. |

| E | Systém Windows zahájí připojení lokátoru řadiče domény přes port UDP 389 s každým řadičem domény uvedeným v odpovědi DNS z fáze C. Fáze A se opakuje, zachytí provoz lokátoru řadiče domény a autorizuje uživatele pro podnikovou aplikaci, která publikuje místní řadiče domény. Konektor privátní sítě odesílá provoz lokátoru řadiče domény do každého řadiče domény. Odpovědi se předávají zpět klientovi. Systém Windows vybere a ukládá řadič domény do mezipaměti s nejrychlejší odpovědí. |

| F | Klient vyměňuje částečný TGT za úplný TGT. Úplný TGT se pak použije k vyžádání a přijetí průvodce odstraňováním potíží pro sdílenou složku SMB. |

| G | Klient prezentuje TGS sdílené složce SMB. Sdílená složka SMB ověří TGS. Přístup ke sdílené složce je udělen. |

Odstraňování potíží

Zařízení připojená k Microsoft Entra ID pomocí ověřování hesla spoléhají na atributy, které synchronizuje Microsoft Entra ID Connect. Ujistěte se, že atributy onPremisesDomainNamea onPremisesUserPrincipalNameonPremisesSamAccountName mají správné hodnoty. Ke kontrole hodnot použijte Graph Explorer a PowerShell.

Pokud tyto hodnoty nejsou k dispozici, zkontrolujte nastavení synchronizace služby Microsoft Entra ID Connect a ověřte, že se tyto atributy synchronizují. Další informace o synchronizaci atributů najdete v tématu Microsoft Entra Connect Sync: Atributy synchronizované s Microsoft Entra ID.

Pokud k přihlášení používáte Windows Hello pro firmy, spusťte příkazy z příkazového řádku bez přípony.

dsregcmd /status

Ověřte, že atributy mají YES jako hodnoty.

PRT by měla být přítomna. Další informace najdete PRTv tématu Řešení potíží s primárním obnovovacím tokenem na zařízeních s Windows.

OnPremTgt : ANO znamená, že je správně nakonfigurovaný Protokol Kerberos Entra a uživatel vydal částečný TGT pro jednotné přihlašování k místním prostředkům. Další informace o konfiguraci vztahu důvěryhodnosti cloudového protokolu Kerberos najdete v tématu Přihlášení pomocí klíče zabezpečení bez hesla k místním prostředkům.

Spusťte příkaz klist.

klist cloud_debug

Ověřte, že pole Cloud Primary (Hybrid logon) TGT available: má hodnotu 1.

Spusťte příkaz nltest.

nltest /dsgetdc:contoso /keylist /kdc

Ověřte, že lokátor řadiče domény vrátí řadič domény, který je účastníkem operací důvěryhodnosti cloudového protokolu Kerberos. Vrácený řadič domény by měl mít klist příznak.

Jak se vyhnout negativnímu ukládání protokolu Kerberos do mezipaměti na počítačích s Windows

Protokol Kerberos je upřednostňovanou metodou ověřování pro služby ve Windows, které ověřují identity uživatele nebo hostitele. Negativní ukládání protokolu Kerberos do mezipaměti způsobuje zpoždění lístků Kerberos.

K ukládání do mezipaměti protokolu Kerberos dochází u zařízení s Windows, která mají nainstalovaného klienta globálního zabezpečeného přístupu. Klient GSA se pokusí připojit k nejbližšímu řadiči domény pro lístek Kerberos, ale požadavek selže, protože klient GSA stále není připojený nebo řadič domény není v tuto chvíli dostupný. Jakmile požadavek selže, klient se znovu nepokusí připojit k řadiči domény, a to okamžitě, protože výchozí FarKdcTimeout čas v registru je nastavený na 10 minut. I když se klient GSA může připojit před tímto výchozím časem 10 minut, klient GSA se zachytí k položce záporné mezipaměti a domnívá se, že proces vyhledání řadiče domény je selhání. Po dokončení výchozího času 10 minut se klient GSA dotazuje na řadič domény pomocí lístku Kerberos a připojení proběhne úspěšně.

Pokud chcete tento problém zmírnit, můžete buď změnit výchozí FarKdcTimeout čas v registru, nebo ručně vyprázdnit mezipaměť Kerberos při každém restartování klienta GSA.

Možnost 1: Změna výchozího času FarKdcTimeout v registru

Pokud používáte Windows, můžete upravit parametry Protokolu Kerberos, abyste mohli řešit potíže s ověřováním Kerberos nebo otestovat protokol Kerberos.

Důležité

Tato sekce, metoda, nebo úkol obsahují kroky popisující, jak upravit registr. Při nesprávných úpravách registru však mohou nastat vážné problémy. Proto se ujistěte, že tyto kroky pečlivě dodržujete. Před úpravami registru jej zálohujte za účelem zvýšení ochrany. Pokud následně dojde k potížím, můžete registr obnovit. Další informace o zálohování, obnově a úpravách registru naleznete v části Jak zálohovat a obnovit registr v systému Windows.

Položky registru a hodnoty v klíči Parameters

Položky registru uvedené v této části musí být přidány do následujícího podklíče registru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters

Poznámka:

Parameters Pokud klíč není uvedený v protokolu Kerberos, musíte ho vytvořit.

Úprava následující FarKdcTimeout položky registru

- Položka:

FarKdcTimeout - Typ:

REG_DWORD - Výchozí hodnota:

0 (minutes)

Jedná se o hodnotu časového limitu, která se používá k zneplatnění řadiče domény z jiné lokality v mezipaměti řadiče domény.

Možnost 2: Ruční vymazání mezipaměti Kerberos

Pokud se rozhodnete mezipaměť Kerberos ručně vyprázdnit, bude nutné tento krok dokončit při každém restartování klienta GSA.

Otevřete příkazový řádek jako správce a spusťte následující příkaz: KLIST PURGE_BIND